Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Container Apps funguje v kontextu prostředí, ve kterém běží vlastní virtuální síť. Při vytváření prostředí existuje několik klíčových aspektů, které informují síťové funkce vašich kontejnerových aplikací:

Výběr prostředí

Container Apps má dva různé typy prostředí, které sdílejí mnoho stejných síťových charakteristik s některými klíčovými rozdíly.

| Typ prostředí | Podporované typy plánů | Popis |

|---|---|---|

| Profily úloh (výchozí) | Spotřeba, Vyhrazené | Podporuje trasy definované uživatelem (UDR), výchozí přenos dat prostřednictvím služby NAT Gateway a vytváření privátních koncových bodů v prostředí kontejnerové aplikace. Minimální požadovaná velikost podsítě je /27. |

| Pouze spotřeba (starší verze) | Spotřeba | Nepodporuje trasy definované uživatelem (UDR), výstup přes NAT Gateway, propojení přes vzdálenou bránu nebo jiné vlastní výstupy. Minimální požadovaná velikost podsítě je /23. |

Další informace naleznete v tématu Typy prostředí.

Typ virtuální sítě

Služba Container Apps je ve výchozím nastavení integrovaná se sítí Azure, která je veřejně přístupná přes internet a může komunikovat pouze s koncovými body přístupnými z internetu. Při vytváření svého prostředí máte možnost místo toho poskytnout existující virtuální síť. Jakmile vytvoříte prostředí s výchozí sítí Azure nebo existující virtuální sítí, nedá se typ sítě změnit.

Pokud potřebujete síťové funkce Azure, použijte existující virtuální síť, například:

- Network Security Groups (Skupiny zabezpečení sítě)

- Integrace Application Gateway

- Integrace služby Azure Firewall

- Řízení odchozího provozu z aplikace kontejneru

- Přístup k prostředkům za soukromými koncovými body ve vaší virtuální síti

Pokud používáte existující virtuální síť, musíte zadat podsíť vyhrazenou výhradně pro prostředí Container App, které nasadíte. Tato podsíť není dostupná pro jiné služby. Další informace najdete v tématu Konfigurace virtuální sítě.

Úroveň přístupnosti

Můžete nakonfigurovat, jestli vaše aplikace kontejneru povoluje veřejné příchozí přenosy dat nebo příchozí přenos dat pouze z vaší virtuální sítě na úrovni prostředí.

| Úroveň přístupnosti | Popis |

|---|---|

| Externí | Umožňuje aplikaci kontejneru přijímat veřejné žádosti. Externí prostředí se nasazují s virtuální IP adresou na externí veřejné IP adrese. |

| Interní | Interní prostředí nemají žádné veřejné koncové body a nasazují se s virtuální IP adresou (VIP) namapovanou na interní IP adresu. Interní koncový bod je interní vyrovnávač zatížení Azure (ILB) a IP adresy jsou přidělovány ze seznamu privátních IP adres stávající virtuální sítě. |

Přístup k veřejné síti

Nastavení přístupu k veřejné síti určuje, jestli je vaše prostředí kontejnerových aplikací přístupné z veřejného internetu. Jestli toto nastavení můžete po vytvoření prostředí změnit, závisí na konfiguraci virtuální IP adresy prostředí. Následující tabulka uvádí platné hodnoty pro přístup k veřejné síti v závislosti na konfiguraci virtuální IP adresy vašeho prostředí.

| Virtuální IP adresa | Podporovaný přístup k veřejné síti | Popis |

|---|---|---|

| Externí |

Enabled, Disabled |

Prostředí kontejnerových aplikací bylo vytvořeno pomocí koncového bodu přístupného z internetu. Nastavení přístupu k veřejné síti určuje, jestli se provoz přijímá prostřednictvím veřejného koncového bodu nebo pouze prostřednictvím privátních koncových bodů, a nastavení přístupu k veřejné síti se dá po vytvoření prostředí změnit. |

| Interní | Disabled |

Prostředí kontejnerových aplikací se vytvořilo bez koncového bodu přístupného z internetu. Nastavení přístupu k veřejné síti nejde změnit tak, aby přijímalo provoz z internetu. |

Aby bylo možné vytvářet privátní koncové body ve vašem prostředí Azure Container App, musí být přístup k veřejné síti nastaven na Disabled.

Síťové zásady Azure jsou podporovány příznakem přístupu na veřejnou síť.

Konfigurace vstupu

V části Příchozí můžete nakonfigurovat následující nastavení:

Příchozí přenos dat: Příchozí přenos dat pro vaši aplikaci kontejneru můžete povolit nebo zakázat.

Příchozí provoz: Provoz do kontejnerové aplikace můžete přijímat odkudkoli nebo ho můžete omezit na provoz ze stejného prostředí Container Apps.

Pravidla rozdělení provozu: Pravidla rozdělení provozu můžete definovat mezi různými revizemi aplikace. Další informace najdete v tématu Rozdělení provozu.

Další informace o různých síťových scénářích najdete v tématu Ingress v Azure Container Apps.

Příchozí funkce

| Vlastnost | Naučte se, jak |

|---|---|

|

Vstup Konfigurace vstupu |

Řízení směrování externího a interního provozu do kontejnerové aplikace |

| Premium přístup | Nakonfigurujte pokročilé nastavení ingressu, jako je podpora profilů pracovního zatížení pro ingress a časový limit nečinnosti. |

| Omezení IP adres | Omezte příchozí provoz do vaší aplikace kontejneru podle IP adresy. |

| Ověřování klientských certifikátů | Nakonfigurujte ověřování klientských certifikátů (označované také jako vzájemné tls nebo mTLS) pro vaši aplikaci kontejneru. |

|

Rozdělení provozu Nasazení s modrou/zelenou barvou |

Rozdělte příchozí provoz mezi aktivní verze vaší kontejnerové aplikace. |

| Vázání relací | Všechny žádosti od klienta můžete směrovat do stejné repliky vaší aplikace kontejneru. |

| Sdílení prostředků mezi zdroji (CORS) | Povolte CORS pro vaši aplikaci kontejneru, která umožňuje požadavky provedené v prohlížeči do domény, která neodpovídá původu stránky. |

| Směrování na základě cesty | V závislosti na cestě jednotlivých požadavků použijte pravidla ke směrování požadavků do různých kontejnerových aplikací ve vašem prostředí. |

| Virtuální sítě | Nakonfigurujte virtuální síť pro prostředí kontejnerové aplikace. |

| DNS | Nakonfigurujte DNS pro virtuální síť prostředí kontejnerové aplikace. |

| Privátní koncový bod | Pomocí privátního koncového bodu můžete bezpečně přistupovat k vaší aplikaci Kontejner Azure, aniž byste ji zpřístupňuje veřejnému internetu. |

| Integrace se službou Azure Front Door | Připojte se přímo ze služby Azure Front Door k aplikacím Azure Container Apps pomocí privátního propojení místo veřejného internetu. |

Odchozí funkce

| Vlastnost | Naučte se, jak |

|---|---|

| Použití služby Azure Firewall | Pomocí služby Azure Firewall můžete řídit odchozí provoz z vaší aplikace kontejneru. |

| Virtuální sítě | Nakonfigurujte virtuální síť pro prostředí kontejnerové aplikace. |

| Zabezpečení existující virtuální sítě pomocí skupiny zabezpečení sítě | Zabezpečte virtuální síť prostředí kontejnerové aplikace pomocí skupiny zabezpečení sítě (NSG). |

| Integrace služby NAT Gateway | Použijte NAT Gateway ke zjednodušení odchozího připojení k internetu ve vaší virtuální síti v prostředí profilů úloh. |

Výukové programy

| Tutoriál | Naučte se, jak |

|---|---|

| Použití virtuální sítě | Použijte virtuální síť. |

| Konfigurace brány Application Gateway WAF | Nakonfigurujte aplikační bránu WAF. |

| Povolení tras definovaných uživatelem (UDR) | Povolení tras definovaných uživatelem (UDR) |

| Použijte vzájemné zabezpečení vrstvy přenosu (mTLS) | Sestavte aplikaci mTLS v Azure Container Apps. |

| Použití privátního koncového bodu | Pomocí privátního koncového bodu můžete bezpečně přistupovat k vaší aplikaci Kontejner Azure, aniž byste ji zpřístupňuje veřejnému internetu. |

| Integrace se službou Azure Front Door | Připojte se přímo ze služby Azure Front Door k aplikacím Azure Container Apps pomocí privátního propojení místo veřejného internetu. |

Zabezpečení prostředí

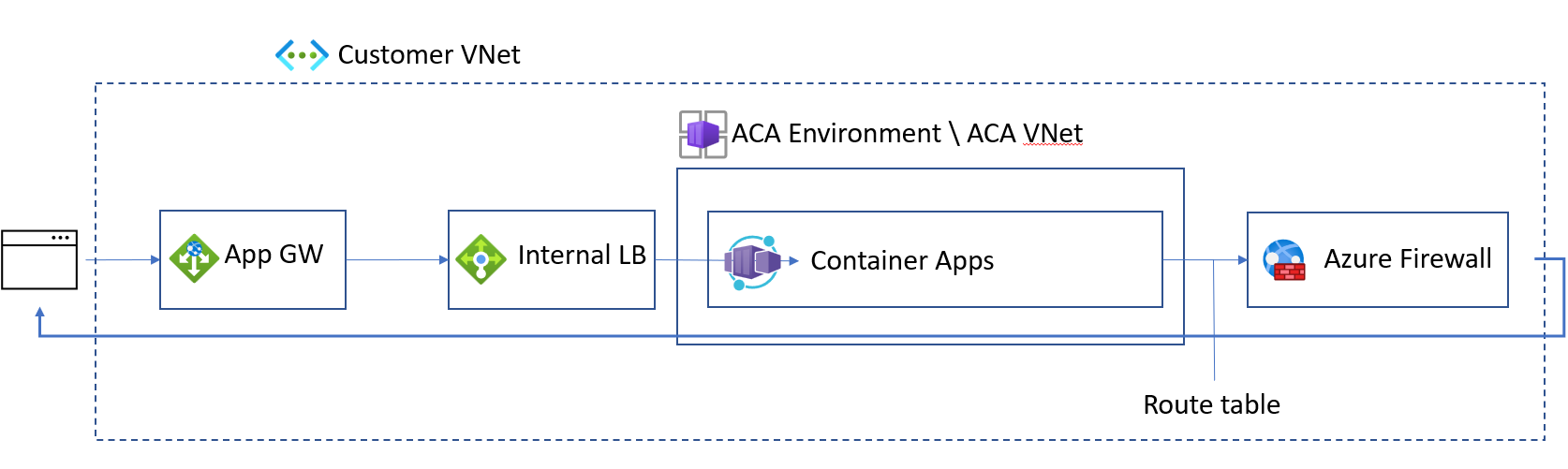

Prostředí s profily úloh pro příchozí a výstupní síťový provoz můžete plně zabezpečit následujícími kroky:

Vytvořte interní prostředí kontejnerové aplikace v prostředí profilů úloh. Postup najdete v tématu Správa profilů úloh pomocí Azure CLI.

Integrujte své kontejnerové aplikace se službou Application Gateway.

Nakonfigurujte UDR ke směrování veškerého provozu přes Azure Firewall.

Chování hraničního proxy serveru HTTP

Azure Container Apps používá hraniční proxy server HTTP, který ukončuje protokol TLS (Transport Layer Security) a směruje požadavky do každé aplikace.

Aplikace HTTP se škáluje na základě počtu požadavků a připojení HTTP. Envoy směruje interní provoz uvnitř clusterů.

Podřízená připojení podporují protokol HTTP1.1 a HTTP2 a envoy automaticky rozpozná a upgraduje připojení, pokud připojení klienta vyžaduje upgrade.

Upstreamová připojení jsou definována nastavením vlastnosti transport na objektu ingress.

Závislosti portálu

Pro každou aplikaci v Azure Container Apps existují dvě adresy URL.

Modul runtime Container Apps zpočátku vygeneruje plně kvalifikovaný název domény (FQDN) používaný pro přístup k aplikaci. Podívejte se na adresu URL aplikace v okně Přehled vaší kontejnerové aplikace v Azure portálu pro získání plně kvalifikovaného názvu domény (FQDN) vaší kontejnerové aplikace.

Druhá adresa URL se také vygeneruje za vás. Toto umístění uděluje přístup ke službě streamování protokolů a ke konzoli. V případě potřeby možná budete muset přidat https://azurecontainerapps.dev/ do seznamu povolených položek vašeho firewallu nebo proxy serveru.

Porty a IP adresy

Pro příchozí připojení jsou zpřístupněny následující porty.

| Protokol | Porty |

|---|---|

| HTTP/HTTPS | 80, 443 |

IP adresy jsou rozdělené na následující typy:

| Typ | Popis |

|---|---|

| Veřejná příchozí IP adresa | Používá se pro provoz aplikací v externím nasazení a provoz správy v interních i externích nasazeních. |

| Odchozí veřejná IP adresa | Používá se jako IP adresa "from" pro odchozí připojení, která opustí virtuální síť. Tato připojení nejsou směrována do sítě VPN. Odchozí IP adresy se můžou v průběhu času měnit. Použití služby NAT Gateway nebo jiného proxy serveru pro odchozí provoz z prostředí Container Apps se podporuje jenom v prostředí profilů úloh. |

| IP adresa interního nástroje pro vyrovnávání zatížení | Tato adresa existuje pouze v interním prostředí. |