Načtení imagí z registru kontejneru do clusteru AKS v jiném tenantovi Microsoft Entra

V některých případech můžete mít cluster Azure AKS v jednom tenantovi Microsoft Entra a registru kontejneru Azure v jiném tenantovi. Tento článek vás provede postupem povolení ověřování mezi tenanty pomocí přihlašovacích údajů instančního objektu AKS k načtení z registru kontejneru.

Poznámka:

Registr nemůžete připojit a ověřit pomocí spravované identity AKS, když cluster a registr kontejneru jsou v různých tenantech.

Přehled scénáře

Předpoklady pro tento příklad:

- Cluster AKS je v tenantovi A a registr kontejneru Azure je v tenantovi B.

- Cluster AKS je nakonfigurovaný s ověřováním instančního objektu v tenantovi A. Přečtěte si další informace o tom, jak vytvořit a použít instanční objekt pro cluster AKS.

Potřebujete alespoň roli Přispěvatel v předplatném clusteru AKS a roli Vlastník v předplatném registru kontejneru.

Pomocí následujících kroků:

- Vytvořte novou víceklientovou aplikaci (instanční objekt) v tenantovi A.

- Zřiďte aplikaci v tenantovi B.

- Konfigurace instančního objektu pro vyžádání z registru v tenantovi B

- Aktualizace clusteru AKS v tenantovi A pro ověření pomocí nového instančního objektu

Podrobné pokyny

Krok 1: Vytvoření víceklientové aplikace Microsoft Entra

Přihlaste se k webu Azure Portal v tenantovi A.

Vyhledejte a vyberte Microsoft Entra ID.

V části Spravovat vyberte Registrace aplikací > + Nová registrace.

V části Podporované typy účtů vyberte Účty v libovolném adresáři organizace.

U možnosti Identifikátor URI pro přesměrování zadejte https://www.microsoft.com.

Vyberte Zaregistrovat.

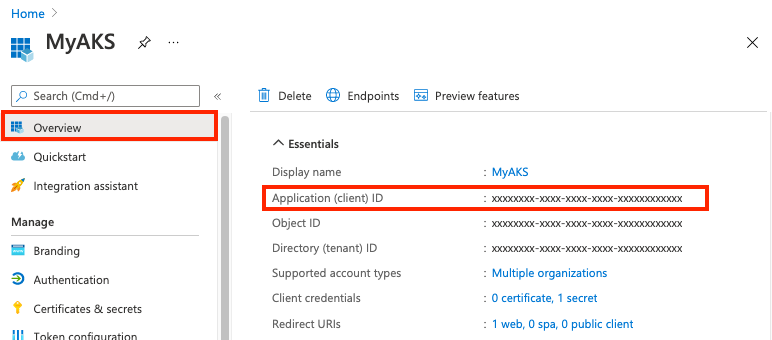

Na stránce Přehled si poznamenejte ID aplikace (klienta). Použije se v kroku 2 a 4. kroku.

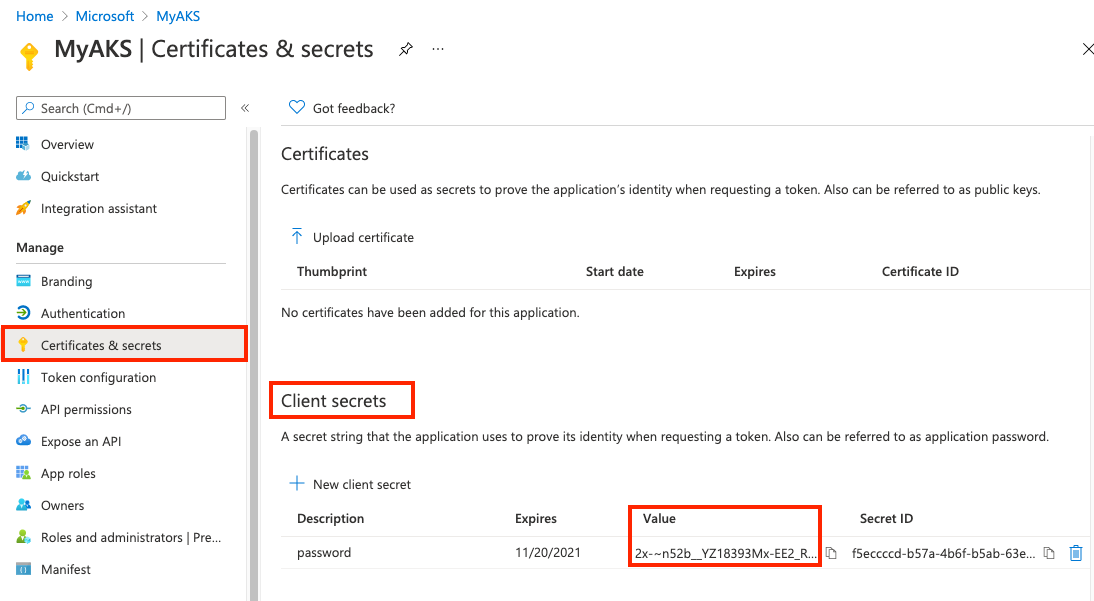

V části Certifikáty a tajné kódy v části Tajné kódy klienta vyberte + Nový tajný klíč klienta.

Zadejte popis, například Heslo, a vyberte Přidat.

V tajných klíčích klienta si poznamenejte hodnotu tajného klíče klienta. Použijete ho k aktualizaci instančního objektu clusteru AKS v kroku 4.

Krok 2: Zřízení instančního objektu v tenantovi ACR

Otevřete následující odkaz pomocí účtu správce v tenantovi B. Tam, kde je uvedeno, vložte ID tenanta B a ID aplikace (ID klienta) víceklientskou aplikaci.

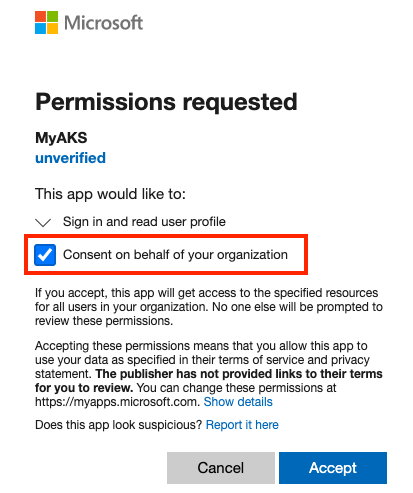

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Vyberte souhlas jménem vaší organizace a pak přijměte.

Krok 3: Udělení oprávnění instančního objektu pro vyžádání z registru

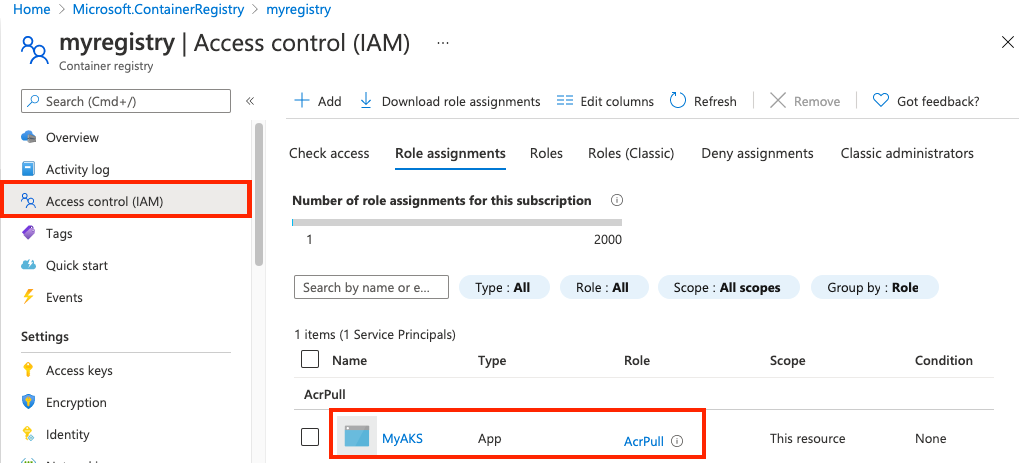

V tenantovi B přiřaďte roli AcrPull instančnímu objektu s vymezeným cílovým registrem kontejneru. Roli můžete přiřadit pomocí webu Azure Portal nebo jiných nástrojů. Příklad kroků pomocí Azure CLI najdete v tématu Ověřování pomocí služby Azure Container Registry s instančními objekty.

Krok 4: Aktualizace AKS tajným kódem aplikace Microsoft Entra

K aktualizaci přihlašovacích údajů instančního objektu AKS použijte ID víceklientská aplikace (klient) a tajný klíč klienta shromážděný v kroku 1.

Aktualizace instančního objektu může trvat několik minut.

Další kroky

- Další informace o ověřování ve službě Azure Container Registry pomocí instančních objektů

- Další informace o tajných kódech pro vyžádání imagí v dokumentaci k Kubernetes

- Další informace o objektech aplikace a instančního objektu v Microsoft Entra ID

- Další informace o scénářích ověřování pomocí služby Azure Container Registry z clusteru Kubernetes