Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Azure Cosmos DB for PostgreSQL se už pro nové projekty nepodporuje. Tuto službu nepoužívejte pro nové projekty. Místo toho použijte jednu z těchto dvou služeb:

Azure Cosmos DB for NoSQL můžete použít pro distribuované databázové řešení navržené pro vysoce škálovatelné scénáře s 99,999% smlouvou o úrovni služeb (SLA), okamžitým automatickým škálováním a automatickým převzetím služeb při selhání napříč několika oblastmi.

Použijte funkci Elastic Clusters služby Azure Database for PostgreSQL pro horizontálně dělené PostgreSQL pomocí opensourcového rozšíření Citus.

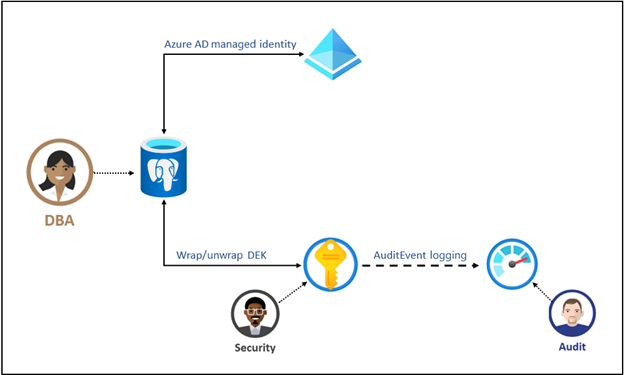

Data uložená v clusteru Azure Cosmos DB for PostgreSQL se automaticky a bezproblémově šifrují pomocí klíčů spravovaných Microsoftem. Tyto klíče se označují jako klíče spravované službou. Azure Cosmos DB for PostgreSQL používá šifrování služby Azure Storage k šifrování neaktivních uložených dat pomocí klíčů spravovaných službou. Volitelně můžete přidat další vrstvu zabezpečení tím, že povolíte šifrování pomocí klíčů spravovaných zákazníkem.

Klíče spravované službou

Služba Azure Cosmos DB for PostgreSQL používá k šifrování neaktivních uložených dat ověřený kryptografický modul FIPS 140-2. Všechna data včetně záloh a dočasných souborů vytvořených při spouštění dotazů se na disku šifrují. Služba používá 256bitovou šifru AES, která je součástí šifrování úložiště Azure, a klíče jsou spravované systémem. Šifrování úložiště je vždycky aktivní a není možné ho zakázat.

Klíče spravované zákazníkem

Mnoho organizací vyžaduje úplnou kontrolu nad přístupem k datům pomocí klíče spravovaného zákazníkem (CMK). Šifrování dat pomocí klíčů spravovaných zákazníkem pro Azure Cosmos DB for PostgreSQL umožňuje použít vlastní klíče pro ochranu dat v klidu. Umožňuje také organizacím implementovat oddělení povinností při správě klíčů a dat. S šifrováním spravovaným zákazníkem nesete odpovědnost za životní cyklus klíče a máte plnou kontrolu nad oprávněními k jeho používání a nad auditem operací.

Šifrování dat s využitím klíčů spravovaných zákazníkem pro Azure Cosmos DB for PostgreSQL je nastavené na úrovni serveru. Data včetně záloh se šifrují na disku. Toto šifrování zahrnuje dočasné soubory vytvořené při spouštění dotazů. Pro daný cluster se používá klíč spravovaný zákazníkem, nazývaný šifrovací klíč (KEK), k zašifrování klíče pro šifrování dat služby (DEK). Klíč KEK je asymetrický klíč uložený v zákazníkem vlastněné a zákazníkem spravované instanci Azure Key Vault.

| Popis | |

|---|---|

| Šifrovací klíč dat (DEK) | Šifrovací klíč dat je symetrický klíč AES256, který slouží k šifrování oddílu nebo bloku dat. Šifrování každého bloku dat pomocí jiného klíče ztěžuje útoky kryptografických analýz. Poskytovatel prostředků nebo instance aplikace, která šifruje a dešifruje určitý blok, vyžaduje přístup k sadám DEKS. Když nahradíte klíč DEK novým klíčem, musí se znovu zašifrovat pouze data v přidruženém bloku. |

| Klíč pro šifrování klíčů (KEK) | Šifrovací klíč je klíč pro šifrování DEKů. Klíč KEK, který nikdy neopustí trezor klíčů, umožňuje, aby samotné sady DEK byly šifrovány a kontrolovány. Entita, která má přístup k klíči KEK, se může lišit od entity, která vyžaduje klíč DEK. Vzhledem k tomu, že KEK je potřeba k dešifrování DEK, je KEK fakticky jediným kritickým bodem, a odstraněním KEK efektivně odstraníte i DEK. |

Poznámka:

Azure Key Vault je cloudový systém pro správu klíčů. Je vysoce dostupná a poskytuje škálovatelné zabezpečené úložiště pro kryptografické klíče RSA, volitelně zálohované moduly hardwarového zabezpečení (HSMs) standardem FIPS 140. Trezor klíčů neumožňuje přímý přístup k uloženému klíči, ale poskytuje služby šifrování a dešifrování autorizovaným entitům. Trezor klíčů může vygenerovat klíč, importovat ho nebo ho přenést z místního zařízení HSM.

Sady DEK, zašifrované pomocí kek, se ukládají samostatně. Tyto sady DEK může dešifrovat pouze entita s přístupem k klíči KEK. Další informace naleznete v tématu Zabezpečení při šifrování neaktivních uložených dat.

Jak funguje šifrování dat pomocí klíče spravovaného zákazníkem

Aby cluster používal klíče spravované zákazníkem uloženými ve službě Key Vault k šifrování klíče DEK, poskytne správce služby Key Vault k serveru následující přístupová práva:

| Popis | |

|---|---|

| získej | Umožňuje načíst veřejnou část a vlastnosti klíče v trezoru klíčů. |

| wrapKey | Povolí šifrování DEK. Šifrovaný klíč DEK je uložený ve službě Azure Cosmos DB for PostgreSQL. |

| unwrapKey | Povolí dešifrování klíče DEK. Azure Cosmos DB for PostgreSQL vyžaduje dešifrovaný klíč DEK k šifrování a dešifrování dat. |

Správce trezoru klíčů může také povolit protokolování událostí auditu služby Key Vault, aby je bylo možné auditovat později. Pokud je cluster Azure Cosmos DB for PostgreSQL nakonfigurovaný tak, aby používal klíč spravovaný zákazníkem uložený v trezoru klíčů, cluster odešle klíč DEK do trezoru klíčů pro šifrování. Key Vault vrátí šifrovaný klíč DEK, který je uložený v uživatelské databázi. Podobně v případě potřeby server odešle chráněný klíč DEK do trezoru klíčů k dešifrování. Auditoři můžou pomocí služby Azure Monitor kontrolovat protokoly událostí auditu služby Key Vault, pokud je protokolování povolené.

Zaměstnanecké výhody

Šifrování dat s využitím klíčů spravovaných zákazníkem pro Azure Cosmos DB for PostgreSQL nabízí následující výhody:

- Plně řídíte přístup k datům pomocí možnosti odebrat klíč a znepřístupnit databázi.

- Úplná kontrola nad životním cyklem klíče, včetně obměně klíče, aby byla v souladu s konkrétními firemními zásadami.

- Centrální správa a uspořádání klíčů ve službě Azure Key Vault

- Schopnost implementovat oddělení povinností mezi bezpečnostními důstojníky, správci databází a správci systému.

- Povolení šifrování nemá žádný dodatečný vliv na výkon s klíči spravovanými zákazníkem ani bez. Azure Cosmos DB for PostgreSQL využívá Službu Azure Storage k šifrování dat ve scénářích klíčů spravovaných zákazníkem i službou.