Nahrání, import, export a odstranění certifikátů v gpu Azure Stack Edge Pro

PLATÍ PRO: Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Pokud chcete zajistit zabezpečenou a důvěryhodnou komunikaci mezi zařízením Azure Stack Edge a klienty, kteří se k němu připojují, můžete použít certifikáty podepsané svým držitelem nebo použít vlastní certifikáty. Tento článek popisuje, jak tyto certifikáty spravovat, včetně způsobu nahrání, importu a exportu těchto certifikátů. Můžete také zobrazit data vypršení platnosti certifikátu a odstranit staré podpisové certifikáty.

Další informace o tom, jak tyto certifikáty vytvořit, najdete v tématu Vytváření certifikátů pomocí Azure PowerShellu.

Nahrání certifikátů do zařízení

Pokud používáte vlastní certifikáty, pak se certifikáty, které jste pro své zařízení vytvořili, ve výchozím nastavení nacházejí v osobním úložišti v klientovi. Tyto certifikáty je potřeba exportovat do příslušného formátu souborů, které se pak dají nahrát do vašeho zařízení.

Předpoklady

Než nahrajete kořenové certifikáty a certifikáty koncových bodů do zařízení, ujistěte se, že se certifikáty exportují v odpovídajícím formátu.

- Kořenový certifikát musí být exportován jako formát DER s příponou

.cer. Podrobný postup najdete v tématu Export certifikátů ve formátu DER. - Certifikáty koncových bodů musí být exportovány jako soubory .pfx s privátními klíči. Podrobný postup najdete v tématu Export certifikátů jako souboru .pfx s privátními klíči.

Nahrání certifikátů

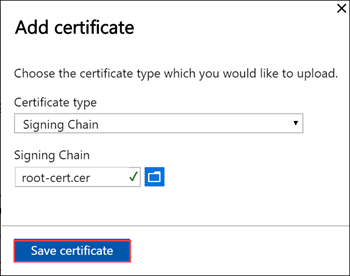

Pokud chcete nahrát kořenové certifikáty a certifikáty koncových bodů do zařízení, použijte možnost + Přidat certifikát na stránce Certifikáty v místním webovém uživatelském rozhraní. Postupujte takto:

Nejprve nahrajte kořenové certifikáty. V místním webovém uživatelském rozhraní přejděte na Certifikáty.

Vyberte + Přidat certifikát.

Uložte certifikát.

Nahrání certifikátu koncového bodu

Pak nahrajte certifikáty koncového bodu.

Zvolte soubory certifikátů ve formátu .pfx a zadejte heslo, které jste zadali při exportu certifikátu. Uplatnění certifikátu Azure Resource Manageru může trvat několik minut.

Pokud se podpisový řetězec nejdříve neaktualizuje a pokusíte se nahrát certifikáty koncových bodů, zobrazí se chyba.

Vraťte se a nahrajte podpisový certifikát řetězu a pak nahrajte a použijte certifikáty koncového bodu.

Důležité

Pokud se změní název zařízení nebo doména DNS, musí se vytvořit nové certifikáty. Klientské certifikáty a certifikáty zařízení by se pak měly aktualizovat novým názvem zařízení a doménou DNS.

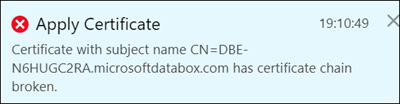

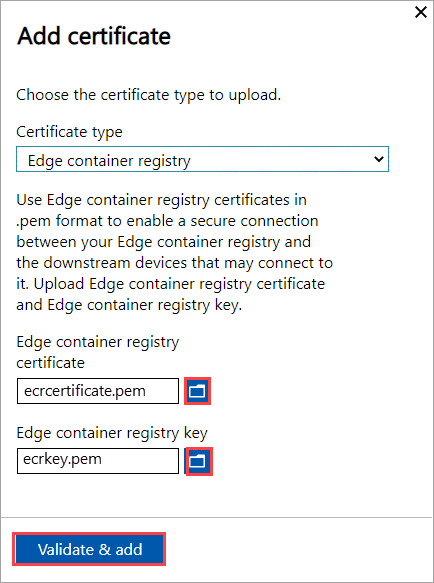

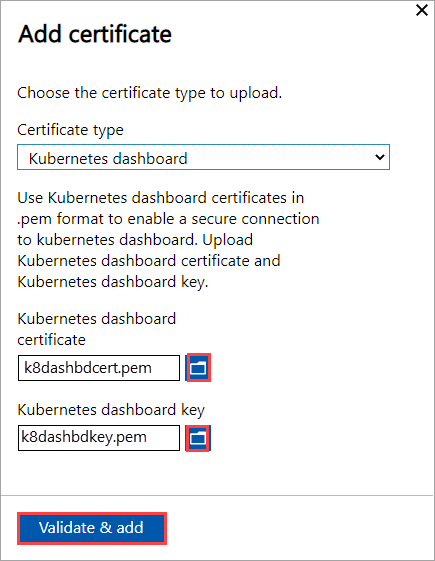

Nahrání certifikátů Kubernetes

Certifikáty Kubernetes můžou být určené pro Edge Container Registry nebo pro řídicí panel Kubernetes. V každém případě se musí nahrát certifikát a soubor klíče. Certifikáty Kubernetes vytvoříte a nahrajete takto:

Použijete

opensslk vytvoření certifikátu řídicího panelu Kubernetes nebo služby Edge Container Registry. Nezapomeňte do systému nainstalovat openssl, který byste použili k vytvoření certifikátů. V systému Windows můžete k instalaciopensslpoužít Chocolatey . Po instalaci Chocolatey otevřete PowerShell a zadejte:choco install opensslSlouží

opensslk vytvoření těchto certifikátů. Vytvoří secert.pemsoubor certifikátu akey.pemsoubor klíče.V případě služby Edge Container Registry použijte následující příkaz:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Tady je příklad výstupu:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Pro certifikát řídicího panelu Kubernetes použijte následující příkaz:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Tady je příklad výstupu:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Nahrajte certifikát Kubernetes a odpovídající soubor klíče, který jste vygenerovali dříve.

Pro Edge Container Registry

Pro řídicí panel Kubernetes

Import certifikátů do klienta, který přistupuje k zařízení

Můžete použít certifikáty generované zařízením nebo použít vlastní certifikáty. Při použití certifikátů generovaných zařízením je nutné stáhnout certifikáty v klientovi, abyste je mohli importovat do příslušného úložiště certifikátů. Viz Stažení certifikátů do klienta, který přistupuje k zařízení.

V obou případech musí být certifikáty, které jste vytvořili a nahráli do zařízení, naimportovány do příslušného úložiště certifikátů v klientovi Windows (přístup k zařízení).

Kořenový certifikát, který jste exportovali jako der, by se teď měl importovat do důvěryhodných kořenových certifikačních autorit v klientském systému. Podrobné kroky najdete v tématu Import certifikátů do úložiště důvěryhodných kořenových certifikačních autorit.

Certifikáty koncových bodů, které jste exportovali jako

.pfxcertifikáty, musí být exportovány jako DER s rozšířením.cer. To.cerse pak naimportuje do úložiště osobních certifikátů ve vašem systému. Podrobný postup najdete v tématu Import certifikátů do úložiště osobních certifikátů.

Import certifikátů ve formátu DER

Pokud chcete importovat certifikáty v klientovi Windows, proveďte následující kroky:

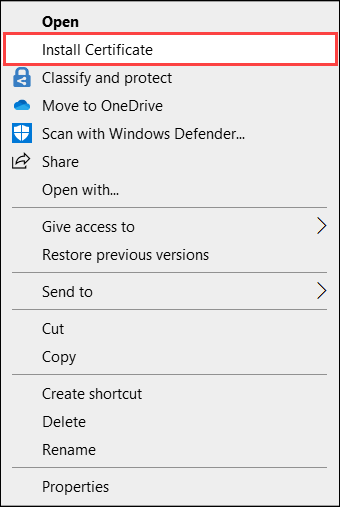

Klikněte pravým tlačítkem myši na soubor a vyberte Nainstalovat certifikát. Tato akce spustí Průvodce importem certifikátu.

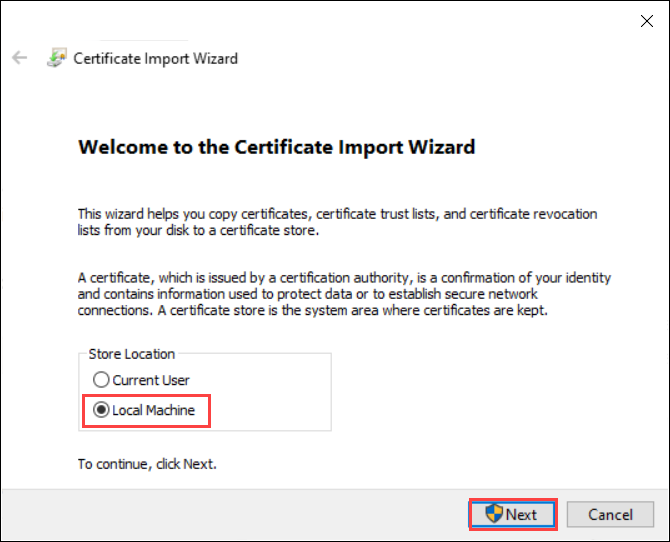

V části Umístění úložiště vyberte Místní počítač a pak vyberte Další.

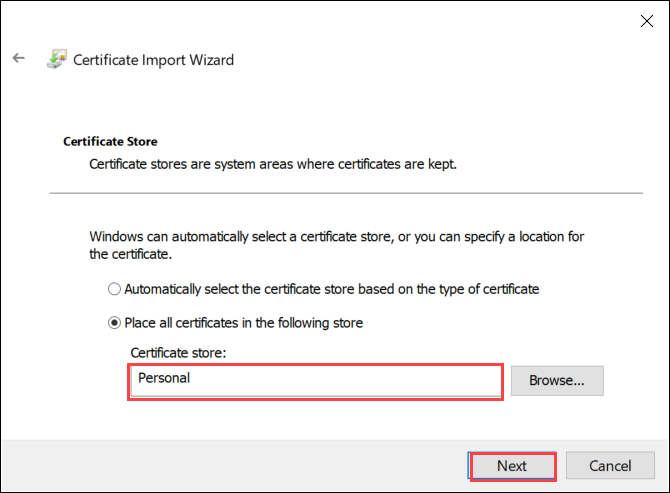

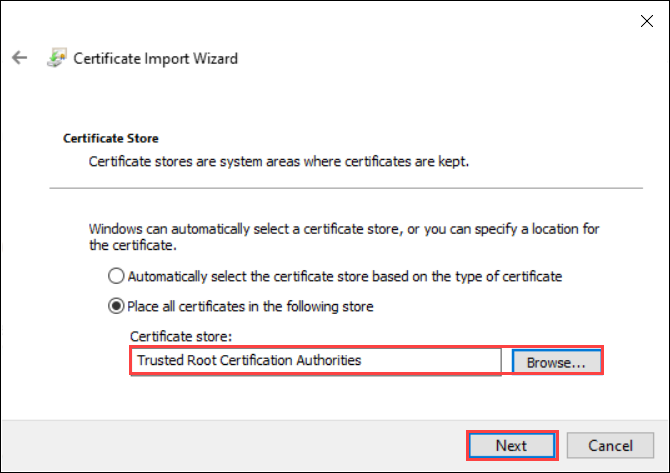

Vyberte Umístit všechny certifikáty do následujícího úložiště a pak vyberte Procházet.

Pokud chcete importovat do osobního úložiště, přejděte do osobního úložiště vzdáleného hostitele a pak vyberte Další.

Pokud chcete importovat do důvěryhodného úložiště, přejděte na důvěryhodnou kořenovou certifikační autoritu a pak vyberte Další.

Vyberte Dokončit. Zobrazí se zpráva, že import byl úspěšný.

Zobrazení vypršení platnosti certifikátu

Pokud použijete vlastní certifikáty, platnost certifikátů vyprší obvykle za 1 rok nebo 6 měsíců. Pokud chcete zobrazit datum vypršení platnosti certifikátu, přejděte na stránku Certifikáty v místním webovém uživatelském rozhraní vašeho zařízení. Pokud vyberete konkrétní certifikát, můžete zobrazit datum vypršení platnosti certifikátu.

Odstranění certifikátu podpisového řetězu

Starý podpisový řetězový certifikát, jehož platnost vypršela, můžete z vašeho zařízení odstranit. Pokud to uděláte, všechny závislé certifikáty v podpisovém řetězu už nebudou platné. Je možné odstranit pouze podpisové řetězové certifikáty.

Pokud chcete z zařízení Azure Stack Edge odstranit podpisový řetězový certifikát, postupujte takto:

V místním webovém uživatelském rozhraní vašeho zařízení přejděte na Certifikáty KONFIGURACE>.

Vyberte podpisový řetězový certifikát, který chcete odstranit. Poté vyberte Odstranit.

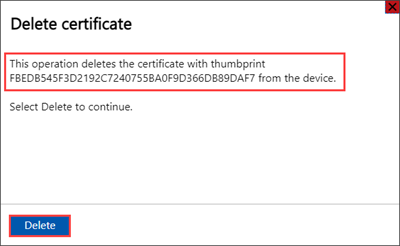

V podokně Odstranit certifikát ověřte kryptografický otisk certifikátu a pak vyberte Odstranit. Odstranění certifikátu nejde vrátit zpět.

Po dokončení odstranění certifikátu už nebudou všechny závislé certifikáty v podpisovém řetězu platné.

Pokud chcete zobrazit aktualizace stavu, aktualizujte zobrazení. Podpisový řetězový certifikát se už nezobrazí a závislé certifikáty budou mít neplatný stav.

Další kroky

Informace o řešení potíží s certifikáty