Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tato stránka popisuje, jak nakonfigurovat bránu firewall úložiště Azure pro bezserverové výpočetní prostředky pomocí uživatelského rozhraní konzoly účtu Azure Databricks. Můžete také použít rozhraní API pro konfiguraci síťového připojení.

Pokud chcete nakonfigurovat privátní koncový bod pro bezserverový výpočetní přístup, přečtěte si téma Konfigurace privátního připojení k prostředkům Azure.

Poznámka:

Azure Databricks účtuje poplatky za síťové náklady, když se bezserverové úlohy připojují k prostředkům zákazníků. Informace o nákladech na síť bez serveru Databricks najdete v tématu Vysvětlení nákladů na síť bez serveru Databricks.

Přehled povolení brány firewall pro bezserverové výpočetní prostředky

Bezserverové síťové připojení se spravuje pomocí konfigurací připojení k síti (NCCS). Správci účtů vytvářejí v konzole účtu NCC a NCC je možné připojit k jednomu nebo více pracovním prostorům. Konstrukty NCCs jsou regionální konstrukce na úrovni účtů, které se používají pro správu vytváření privátních koncových bodů a aktivaci brány firewall v rozsáhlém měřítku.

NCC definuje síťové identity pro prostředky Azure jako výchozí pravidla. Když je k pracovnímu prostoru připojená služba NCC, výpočetní prostředky bez serveru v tomto pracovním prostoru používají k připojení k prostředku Azure jednu z těchto sítí. Tyto sítě můžete povolit v bránách firewall prostředků Azure. Pokud máte brány firewall prostředků Azure mimo úložiště, obraťte se na váš tým pro účty a získejte informace o používání stabilních IP adres pro překlad síťových adres (NAT).

Povolení brány firewall NCC je podporováno z bezserverových skladů SQL, úloh, poznámkových bloků, deklarativních kanálů Sparku Lakeflow a modelů obsluhujících koncové body.

Můžete také omezit přístup účtu úložiště pracovního prostoru k autorizovaným sítím, včetně bezserverových výpočetních prostředků. Při připojení NCC se její pravidla sítě automaticky přidají do účtu úložiště pracovního prostoru. Viz Povolení podpory brány firewall pro váš účet úložiště pracovního prostoru.

Další informace o síťových adaptérech najdete v tématu Co je konfigurace síťového připojení (NCC)?.

Náklady na přístup k úložišti mezi oblastmi

Firewall platí jenom v případech, kdy jsou prostředky Azure v téže oblasti jako pracovní prostor Azure Databricks. Pro provoz mezi oblastmi z bezserverového výpočetního prostředí Azure Databricks (například pracovní prostor je v oblasti USA – východ a úložiště ADLS je v oblasti Západní Evropa), Azure Databricks směruje provoz přes službu Azure NAT Gateway.

Požadavky

- Váš pracovní prostor musí být v plánu Premium.

- Musíte být správcem účtu Azure Databricks.

- Každá NCC je možné připojit až k 50 pracovním prostorům.

- Každý účet Azure Databricks může mít až 10 NCC na podporovanou oblast. Síťové adaptéry poskytují sdílené stabilní bloky CIDR ip adres místo jedinečných bloků IP adres podle konfigurace a tyto rozsahy IP adres jsou specifické pro jednotlivé oblasti. Seznam podporovaných oblastí najdete v tématu Oblasti Azure Databricks.

- Musíte mít

WRITEpřístup k síťovým pravidlům účtu úložiště Azure.

Krok 1: Vytvoření konfigurace připojení k síti a kopírování ID podsítě

Databricks doporučuje sdílení síťových adaptérů mezi pracovními prostory ve stejné obchodní jednotce a mezi pracovními prostory, které sdílejí stejnou oblast a vlastnosti připojení. Pokud například některé pracovní prostory používají bránu firewall úložiště a jiné pracovní prostory využívají alternativní přístup prostřednictvím služby Private Link, použijte pro tyto případy samostatná centra pro řízení sítě (NCC).

- Jako správce účtu přejděte do konzoly účtu.

- Na bočním panelu klikněte na Zabezpečení.

- Klikněte na Konfigurace připojení k síti.

- Klikněte na Přidat konfiguraci sítě.

- Zadejte název pro NCC.

- Zvolte oblast. To musí odpovídat vaší oblasti pracovního prostoru.

- Klikněte na Přidat.

- V seznamu NCC klikněte na vaše nové NCC.

- V části Výchozí pravidla pod síťovými identitami klikněte na Zobrazit vše.

- V dialogovém okně klikněte na tlačítko Kopírovat podsítě .

Krok 2: Připojení NCC k pracovním prostorům

NCC můžete připojit až k 50 pracovištím ve stejné oblasti jako NCC.

Pokud chcete použít rozhraní API k připojení NCC k pracovnímu prostoru, viz Account Workspaces API.

- Na bočním panelu konzoly účtu klikněte na Pracovní prostory.

- Klikněte na název pracovního prostoru.

- Klikněte na Aktualizovat pracovní prostor.

- V poli Konfigurace síťového připojení vyberte NCC. Pokud není vidět, ověřte, že jste pro pracovní prostor i NCC vybrali stejnou oblast.

- Klikněte na Aktualizovat.

- Počkejte 10 minut, než se změna projeví.

- Restartujte všechny spuštěné výpočetní prostředky bez serveru v pracovním prostoru.

Pokud tuto funkci používáte pro připojení k účtu úložiště pracovního prostoru, konfigurace je dokončená. Pravidla sítě se automaticky přidají do účtu úložiště pracovního prostoru. Pokud potřebujete další účty úložiště, pokračujte na další krok.

Krok 3: Uzamčení účtu úložiště

Pokud jste ještě neměli omezený přístup k účtu úložiště Azure, abyste povolili jenom sítě uvedené v seznamu, udělejte to teď. Tento krok pro účet úložiště pracovního prostoru nemusíte provádět.

Vytvoření brány firewall úložiště má vliv také na připojení z klasické výpočetní platformy k vašim prostředkům. Musíte také přidat pravidla sítě, abyste umožnili připojení ke svým účtům úložiště z klasických výpočetních prostředků.

- Přejděte na Azure Portal.

- Přihlaste se do svého účtu úložiště pro zdroj dat.

- V levém navigačním panelu klikněte na Sítě.

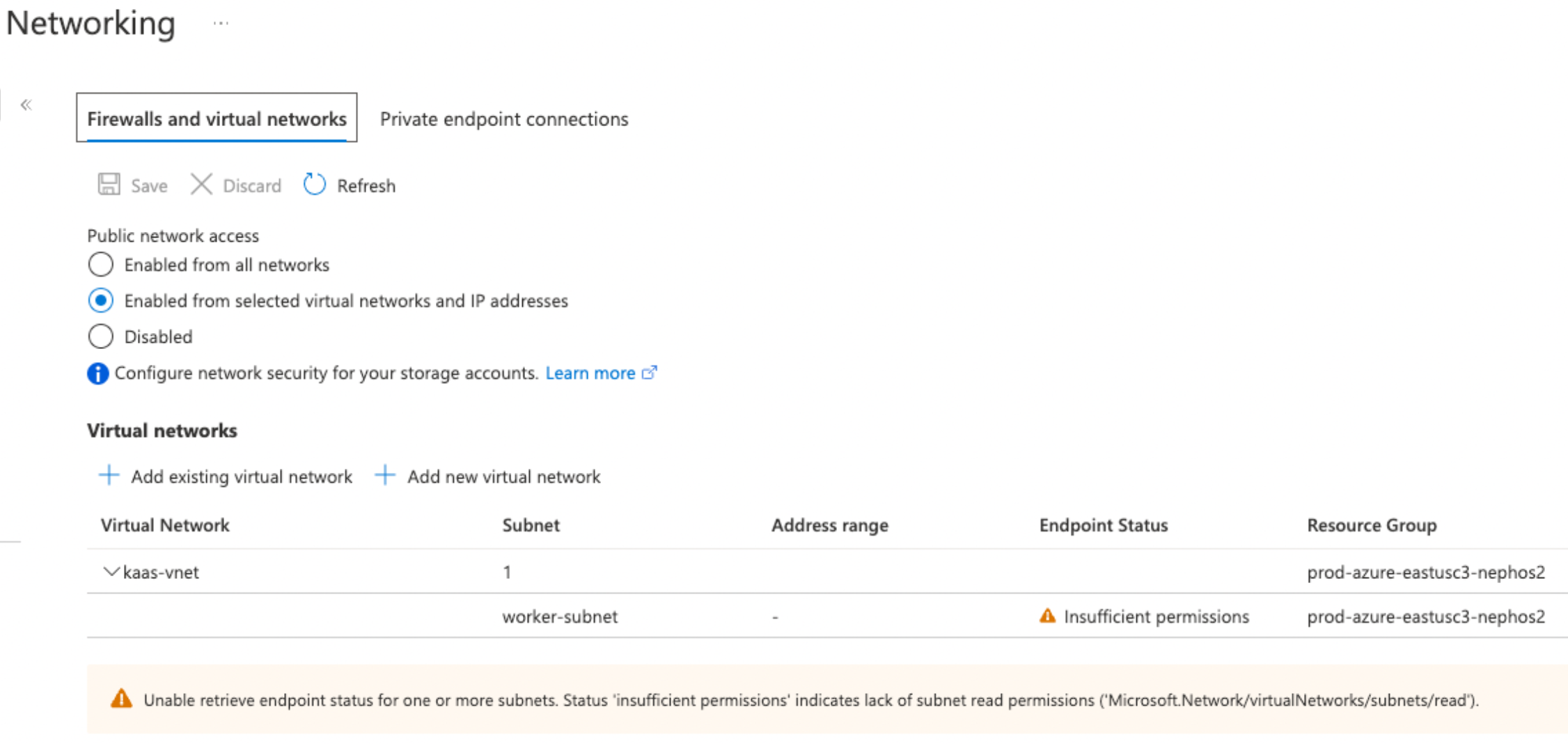

- V poli Přístup k veřejné síti zkontrolujte hodnotu. Ve výchozím nastavení je tato hodnota povolená ze všech sítí. Změňte tuto možnost na Povoleno z vybraných virtuálních sítí a IP adres.

Krok 4: Přidání pravidel sítě účtu úložiště Azure

Tento krok pro účet úložiště pracovního prostoru nemusíte provádět.

V textovém editoru zkopírujte a vložte následující skript a nahraďte parametry hodnotami pro váš účet Azure:

# Define parameters $subscription = `<YOUR_SUBSCRIPTION_ID>` # Replace with your Azure subscription ID or name $resourceGroup = `<YOUR_RESOURCE_GROUP>` # Replace with your Azure resource group name $accountName = `<YOUR_STORAGE_ACCOUNT_NAME>` # Replace with your Azure storage account name $subnets = `<SUBNET_NAME_1>` # Replace with your actual subnet names # Add network rules for each subnet foreach ($subnet in $subnets) { az storage account network-rule add --subscription $subscription ` --resource-group $resourceGroup ` --account-name $accountName ` --subnet $subnet }Spusťte Azure Cloud Shell.

V Azure Cloud Shellu pomocí editoru vytvořte nový soubor, který končí příponou

.ps1:vi ncc.ps1Vložte skript z kroku 1 do editoru a poté stiskněte

Esc, zadejte:wqa stiskněteEnter.Spuštěním následujícího příkazu spusťte skript:

./ncc.ps1Po spuštění všech příkazů můžete pomocí webu Azure Portal zobrazit účet úložiště a ověřit, že v tabulce virtuálních sítí existuje položka, která představuje novou podsíť.

Návod

- Když přidáte pravidla sítě úložiště účtu, použijte rozhraní API pro připojení k síti k načtení nejnovějších podsítí.

- Vyhněte se místnímu ukládání informací NCC.

- Ignorujte zmínku "Nedostatečná oprávnění" ve sloupci stavu koncového bodu nebo upozornění pod seznamem sítí. Naznačuje pouze, že nemáte oprávnění ke čtení podsítí Azure Databricks, ale nezasahuje to do schopnosti této serverless podsítě Azure Databricks kontaktovat vaše úložiště Azure.

Pokud chcete ověřit, že váš účet úložiště používá tato nastavení z Azure Portal, přejděte do Networking ve vašem účtu úložiště. Ověřte, že je přístup k veřejné síti nastaven na Povoleno pro vybrané virtuální sítě a IP adresy a ověřte, zda jsou povolené sítě uvedeny v části Virtuální sítě.

Další kroky

- Správa pravidel privátních koncových bodů: Řízení síťového provozu do a z privátních koncových bodů definováním konkrétních pravidel, která povolují nebo zakazují připojení. Viz Správa pravidel privátních koncových bodů.

- Konfigurace zásad sítě: Implementujte zásady sítě, které poskytují další bezpečnostní prvky a omezení přístupu pro výpočetní prostředí bez serveru. Viz Co je řízení výchozího přenosu dat bez serveru?.

- Vysvětlení nákladů na přenos dat a připojení: Přečtěte si o nákladech spojených s přesunem dat do bezserverových prostředí a konfigurací připojení k síti. Informace o nákladech na síť bez serveru Databricks najdete v tématu Vysvětlení nákladů na síť bez serveru Databricks.