Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek popisuje, jak nakonfigurovat privátní připojení z bezserverového výpočetního prostředí pomocí uživatelského rozhraní konzoly účtu Azure Databricks. Můžete také použít rozhraní API pro konfiguraci síťového připojení.

Pokud nakonfigurujete prostředek Azure tak, aby přijímal pouze připojení z privátních koncových bodů, musí jakékoli připojení k prostředku z klasických výpočetních prostředků Databricks používat také privátní koncové body.

Pokud chcete nakonfigurovat bránu firewall služby Azure Storage pro bezserverový výpočetní přístup pomocí podsítí, přečtěte si téma Konfigurace brány firewall pro bezserverový výpočetní přístup. Pokud chcete spravovat existující pravidla privátního koncového bodu, přečtěte si téma Správa pravidel privátního koncového bodu.

Poznámka:

Azure Databricks účtuje poplatky za síťové náklady, když se bezserverové úlohy připojují k prostředkům zákazníků. Informace o nákladech na síť bez serveru Databricks najdete v tématu Vysvětlení nákladů na síť bez serveru Databricks.

Přehled privátního připojení pro bezserverové výpočetní prostředky

Bezserverové síťové připojení se spravuje pomocí konfigurací připojení k síti (NCCS). Správci účtů vytvářejí NCCs v konzoli účtu a NCC může být připojeno k jednomu nebo více pracovním prostorům.

Když do služby NCC přidáte privátní koncový bod, Azure Databricks vytvoří požadavek na privátní koncový bod pro váš prostředek Azure. Jakmile je požadavek přijat na straně prostředku, privátní koncový bod se používá pro přístup k prostředkům z bezserverové výpočetní platformy. Privátní koncový bod je vyhrazený pro váš účet Azure Databricks a je přístupný jenom z autorizovaných pracovních prostorů.

Privátní koncové body NCC se podporují ve službě SQL Warehouse, úlohách, poznámkových blocích, deklarativních kanálech Sparku Lakeflow a modelech obsluhujících koncové body.

Poznámka:

Privátní koncové body NCC se podporují jenom pro zdroje dat, které spravujete. Pokud se chcete připojit k účtu úložiště pracovního prostoru, obraťte se na váš tým pro účty Azure Databricks.

Obsluha modelu používá cestu k úložišti objektů blob Azure ke stažení artefaktů modelu, abyste vytvořili privátní koncový bod pro blob s ID dílčího prostředku. K protokolování modelů v katalogu Unity z bezserverových notebooků budete potřebovat DFS.

Další informace o síťových adaptérech najdete v tématu Co je konfigurace síťového připojení (NCC)?.

Požadavky

- Váš účet a pracovní prostor musí být v plánu Premium.

- Musíte být správcem účtu Azure Databricks.

- Každý účet Azure Databricks může mít až 10 NCC na oblast.

- Každá oblast může mít 100 privátních koncových bodů distribuovaných podle potřeby napříč 1 až 10 síťovými adaptéry.

- Každá NCC je možné připojit až k 50 pracovním prostorům.

Krok 1: Vytvoření konfigurace připojení k síti

Databricks doporučuje sdílení NCC mezi pracovními prostory ve stejné organizační jednotce a těmi, kteří sdílejí stejné vlastnosti připojení k oblasti. Pokud například některé pracovní prostory používají Private Link a jiné pracovní prostory povolování brány firewall, použijte pro tyto případy použití samostatné NCC.

- Jako správce účtu přejděte do konzoly účtu.

- Na bočním panelu klikněte na Zabezpečení.

- Klikněte na Konfigurace připojení k síti.

- Klikněte na Přidat konfiguraci sítě.

- Zadejte název pro NCC.

- Zvolte oblast. To musí odpovídat vaší oblasti pracovního prostoru.

- Klikněte na tlačítko Přidat.

Krok 2: Připojení NCC k pracovnímu prostoru

- Na bočním panelu konzoly účtu klikněte na Pracovní prostory.

- Klikněte na název pracovního prostoru.

- Klikněte na Aktualizovat pracovní prostor.

- V poli Konfigurace síťového připojení vyberte NCC. Pokud není vidět, ověřte, že jste pro pracovní prostor i NCC vybrali stejnou oblast Azure.

- Klikněte na Aktualizovat.

- Počkejte 10 minut, než se změna projeví.

- Restartujte všechny spuštěné bezserverové služby v pracovním prostoru.

Krok 3: Vytvoření pravidel privátního koncového bodu

Pro každý prostředek Azure musíte ve své službě NCC vytvořit pravidlo privátního koncového bodu.

- Získejte seznam ID prostředků Azure pro všechny vaše cíle.

- Na jiné kartě prohlížeče přejděte pomocí webu Azure Portal ke službám Azure zdroje dat.

- Na stránce Přehled se podívejte do sekce Základy.

- Klikněte na odkaz Zobrazení JSON. ID zdroje služby se zobrazí v horní části stránky.

- Zkopírujte toto ID zdroje do jiného umístění. Opakujte pro všechny cílové destinace. Další informace o vyhledání ID prostředku najdete v tématu hodnoty privátní DNS zóny koncového bodu Azure.

- Vraťte se zpět na kartu prohlížeče konzole vašeho účtu.

- Na bočním panelu klikněte na Zabezpečení.

- Klikněte na Konfigurace připojení k síti.

- Vyberte NCC, kterou jste vytvořili v kroku 1.

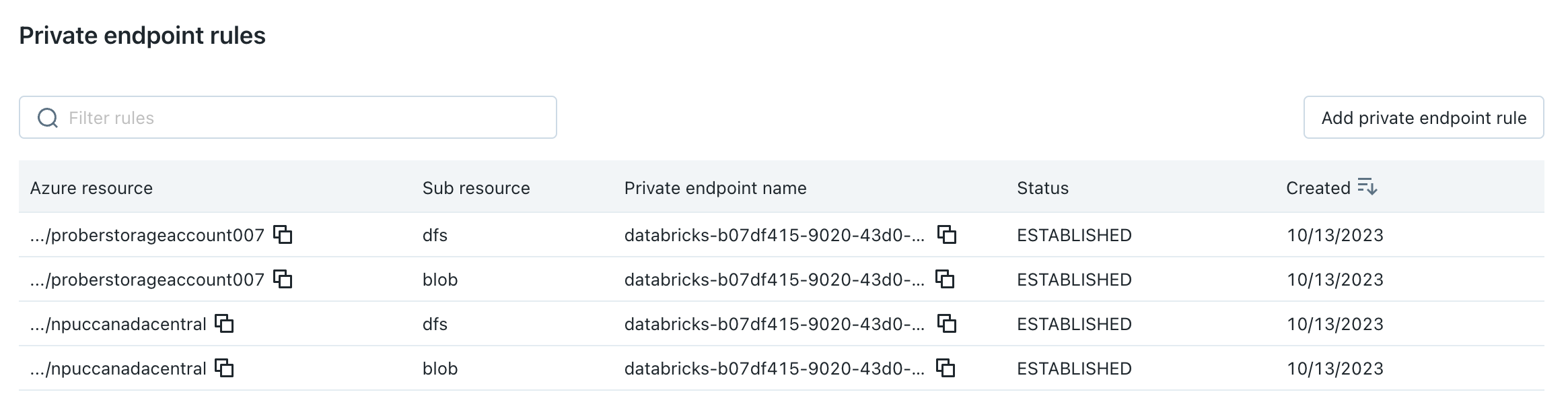

- V pravidlech privátního koncového bodu klikněte na přidat pravidlo privátního koncového bodu.

- Do pole ID cílového prostředku Azure vložte ID prostředku pro váš prostředek.

- V poli ID podresursu Azure zadejte cílové ID a typ podresursu. Každé pravidlo privátního koncového bodu musí používat jiné ID podresursu. Seznam podporovaných typů podsourců najdete v tématu Podporované prostředky.

- Klikněte na tlačítko Přidat.

- Počkejte několik minut, dokud nebudou mít všechna pravidla koncového bodu stav

PENDING.

Krok 4: Schvalte nové privátní koncové body vašich zdrojů

Tyto koncové body nezačnou fungovat, dokud správce s právy k prostředku neschválí nový soukromý koncový bod. Pokud chcete schválit privátní koncový bod pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte k vašemu prostředku.

Na bočním panelu klikněte na Položku Sítě.

Klikněte na připojení privátního koncového bodu.

Klikněte na kartu Soukromý přístup .

V části připojení privátních koncových bodůzkontrolujte seznam privátních koncových bodů.

Klikněte na zaškrtávací políčko vedle každého, který chcete schválit, a klikněte na tlačítko Schválit nad seznamem.

Vraťte se do služby NCC v Azure Databricks a aktualizujte stránku prohlížeče, dokud nebudou mít všechna pravidla koncových bodů stav

ESTABLISHED.

(Volitelné) Krok 5: Nastavení prostředků tak, aby nepovolily přístup k veřejné síti

Pokud jste ještě neomezili přístup k prostředkům pouze na povolené sítě, můžete to udělat.

- Přejděte na Azure Portal.

- Přejděte ke svému úložnému účtu, abyste získali přístup ke zdroji dat.

- Na bočním panelu klikněte na Položku Sítě.

- V poli Přístup k veřejné síti zkontrolujte hodnotu. Ve výchozím nastavení je tato hodnota povolená ze všech sítí. Změňte tuto možnost na Zakázáno.

Konfigurace služby Private Link pro Azure App Gateway v2

Pokud konfigurujete Private Link na prostředek Azure App Gateway v2, musíte místo uživatelského rozhraní konzoly účtu použít rozhraní REST API konfigurace připojení k síti. Azure App Gateway v2 vyžaduje další parametry konfigurace, jako je ID prostředku, ID skupiny a názvy domén.

- Pomocí následujícího volání rozhraní API vytvořte pravidlo privátního koncového bodu s konfigurací názvu domény:

curl --location 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ], "resource_id": "<YOUR_APP_GATEWAY_RESOURCE_ID_HERE>", "group_id": "<GROUP_ID>" }' - Pokud potřebujete upravit názvy domén pro existující pravidlo privátního koncového bodu, použijte následující požadavek PATCH:

curl --location --request PATCH 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules/<PRIVATE_ENDPOINT_RULE_ID>?update_mask=domain_names' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ] }' - Pokud chcete zobrazit, zobrazit nebo odstranit pravidla privátního koncového bodu služby App Gateway, použijte standardní operace rozhraní API konfigurace připojení k síti popsané v rozhraní API konfigurace síťového připojení.

Krok 7: Restartování prostředků bezserverové roviny výpočetních prostředků a otestování připojení

- Po předchozím kroku počkejte pět dalších minut, než se změny rozšíří.

- Restartujte všechny spuštěné prostředky bezserverového výpočetního prostředí v pracovních prostorech, ke kterým je připojená vaše služba NCC. Pokud nemáte spuštěné prostředky bezserverové výpočetní platformy, začněte ji hned.

- Ujistěte se, že se všechny prostředky úspěšně spustily.

- Spusťte alespoň jeden dotaz na zdroj dat, abyste potvrdili, že bezserverový SQL Warehouse se může spojit s vaším zdrojem dat.

Další kroky

- Správa pravidel privátního koncového bodu: Řízení a úprava stávajících konfigurací privátních koncových bodů, včetně aktualizace ID prostředků a správy stavu připojení. Viz Správa pravidel privátních koncových bodů.

- Konfigurace brány firewall pro bezserverový výpočetní přístup: Nastavte pravidla brány firewall sítě pro řízení přístupu ke službám Azure pomocí podsítí místo privátních koncových bodů. Viz Konfigurace brány firewall pro bezserverový výpočetní přístup.

- Konfigurace zásad sítě: Implementujte další ovládací prvky zabezpečení sítě a zásady pro řízení bezserverového výpočetního připojení. Viz Co je řízení výchozího přenosu dat bez serveru?.

- Seznamte se se zabezpečením bezserverové sítě: Přečtěte si o širší architektuře zabezpečení sítě a možnostech dostupných pro bezserverová výpočetní prostředí. Viz Bezserverové výpočetní platformové sítě.