Konfigurace komponent Microsoft Defenderu pro kontejnery

Microsoft Defender for Containers je cloudové nativní řešení pro zabezpečení kontejnerů. Pomáhá chránit clustery bez ohledu na to, jestli jsou spuštěné:

Azure Kubernetes Service (AKS): Spravovaná služba Microsoftu pro vývoj, nasazování a správu kontejnerizovaných aplikací.

Amazon Elastic Kubernetes Service (EKS) v připojeném účtu Amazon Web Services (AWS): Spravovaná služba Amazonu pro spouštění Kubernetes na AWS bez nutnosti instalovat, provozovat a udržovat vlastní řídicí rovinu nebo uzly Kubernetes.

Google Kubernetes Engine (GKE) v připojeném projektu Google Cloud Platform (GCP): Spravované prostředí Google pro nasazování, správu a škálování aplikací pomocí infrastruktury GCP.

Další distribuce Kubernetes (využívající Kubernetes s podporou Azure Arc): Clustery Kubernetes s certifikací CNCF (Cloud Native Computing Foundation) hostované místně nebo v infrastruktuře jako služba (IaaS). Další informace najdete v matici podpory kontejnerů v programu Defender for Cloud.

Nejdřív se dozvíte, jak se připojit a chránit kontejnery v těchto článcích:

- Ochrana kontejnerů Azure pomocí Defenderu pro kontejnery

- Ochrana místních clusterů Kubernetes pomocí defenderu for Containers

- Ochrana kontejnerů Amazon Web Services (AWS) pomocí defenderu for Containers

- Ochrana kontejnerů Google Cloud Platform (GCP) pomocí defenderu for Containers

Další informace získáte také tak, že se budete dívat na tato videa z Defenderu pro cloud v řadě videí polí :

- Microsoft Defender for Containers v multicloudovém prostředí

- Ochrana kontejnerů v GCP pomocí defenderu for Containers

Poznámka:

Podpora Defenderu pro kontejnery pro clustery Kubernetes s podporou Azure Arc je funkce Preview. Funkce Preview je dostupná na samoobslužné bázi s výslovným souhlasem.

Verze Preview jsou k dispozici tak, jak jsouk dispozici. Jsou vyloučené ze smluv o úrovni služeb a omezené záruky.

Další informace o podporovaných operačních systémech, dostupnosti funkcí, odchozím proxy serveru a dalších tématech najdete v tématu Matice podpory kontejnerů v Defenderu pro cloud.

Síťové požadavky

Ověřte, že jsou pro odchozí přístup nakonfigurované následující koncové body, aby se senzor Defenderu mohl připojit k Microsoft Defenderu for Cloud a odesílat data a události zabezpečení.

Senzor Defenderu se musí připojit ke nakonfigurovaným pracovnímu prostoru služby Azure Monitor Log Analytics. Ve výchozím nastavení mají clustery AKS neomezený odchozí (výchozí) internetový přístup. Pokud výchozí přenos událostí z clusteru vyžaduje použití oboru služby Azure Monitor Private Link (AMPLS), musíte:

- Definujte cluster pomocí přehledů kontejnerů a pracovního prostoru služby Log Analytics.

- Nakonfigurujte ampls s režimem přístupu k dotazům a režimem příjmu dat nastaveným na Možnost Otevřít.

- Definujte pracovní prostor služby Log Analytics clusteru jako prostředek ve službě AMPLS.

- Vytvořte ve službě AMPLS privátní koncový bod virtuální sítě mezi virtuální sítí clusteru a prostředkem Log Analytics. Privátní koncový bod virtuální sítě se integruje s privátní zónou DNS.

Pokyny najdete v tématu Vytvoření oboru služby Private Link služby Azure Monitor.

Síťové požadavky

Ověřte, že pro nasazení veřejného cloudu jsou nakonfigurované následující koncové body pro odchozí přístup. Konfigurace pro odchozí přístup pomáhá zajistit, aby se senzor Defenderu mohl připojit k Microsoft Defenderu pro cloud a odesílat data a události zabezpečení.

| Doména Azure | Doména Azure Government | Azure provozovaný doménou 21Vianet | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Musíte také ověřit požadavky na síť Kubernetes s podporou Azure Arc.

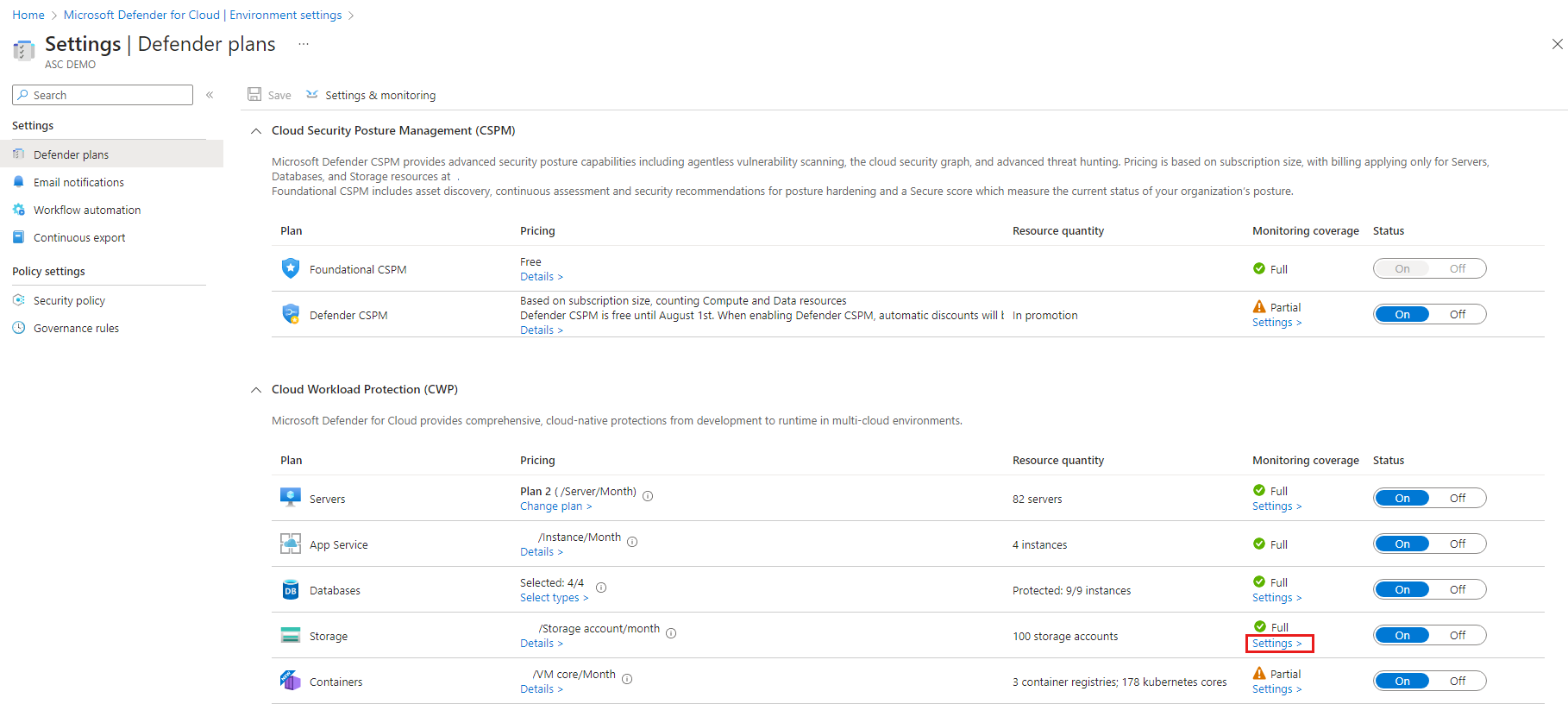

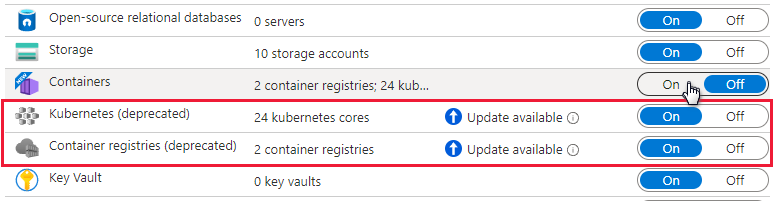

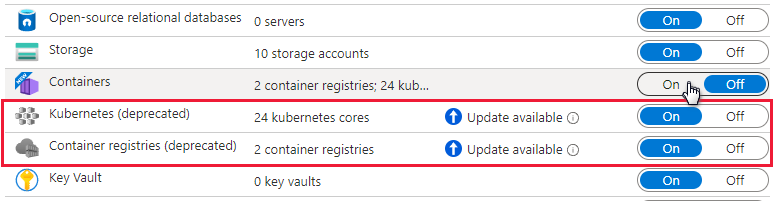

Povolení plánu

V defenderu pro cloud vyberte Nastavení a pak vyberte příslušné předplatné.

Na stránce Plány Defenderu vyberte Nastavení kontejnerů>.

Tip

Pokud už předplatné obsahuje Defender pro Kubernetes nebo Defender pro registry kontejnerů povolené, zobrazí se oznámení o aktualizaci. V opačném případě jedinou možností je Kontejnery.

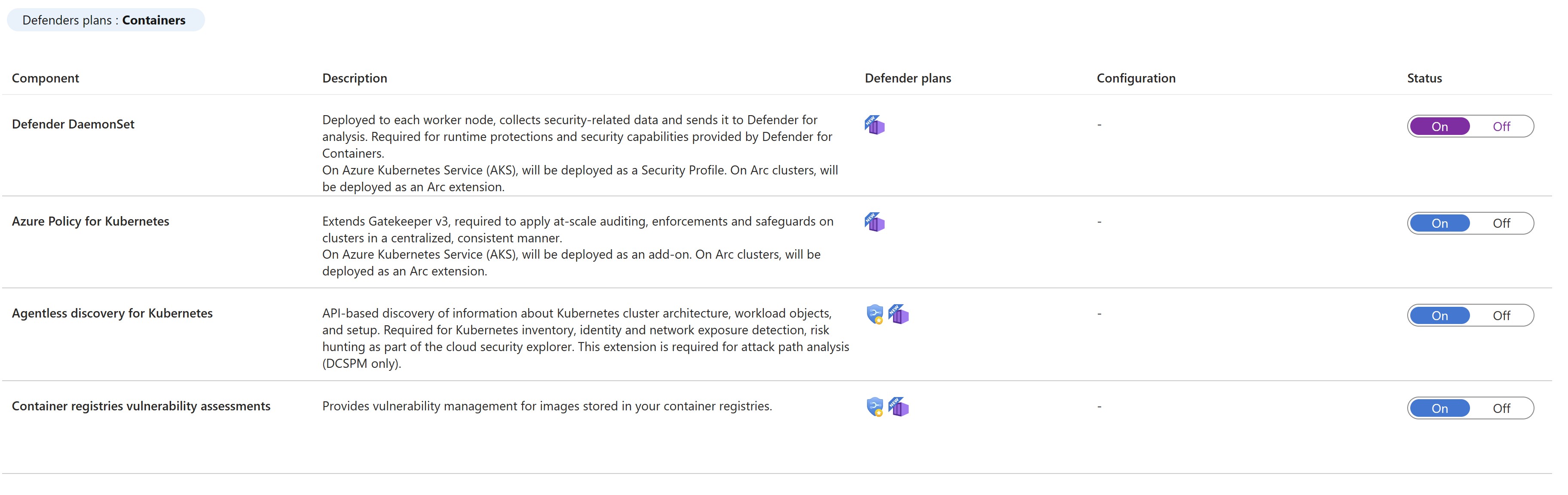

Zapněte příslušnou komponentu.

Poznámka:

- Zákazníci programu Defender for Containers, kteří se připojili před srpnem 2023 a nemají zapnuté zjišťování bez agentů pro Kubernetes jako součást správy stavu zabezpečení cloudu v programu Defender (CSPM), když plán povolili, musí ručně povolit zjišťování bez agentů pro rozšíření Kubernetes v rámci plánu Defender for Containers.

- Když vypnete Defender for Containers, komponenty se nastaví na Vypnuto. Nejsou nasazené do žádného dalšího kontejneru, ale neodeberou se z kontejnerů, kde jsou už nainstalované.

Metoda povolení podle schopností

Když plán povolíte prostřednictvím webu Azure Portal, nakonfiguruje se program Microsoft Defender for Containers tak, aby automaticky povoloval všechny funkce a nainstaloval všechny požadované komponenty, aby poskytoval ochranu, kterou plán nabízí. Tato konfigurace zahrnuje přiřazení výchozího pracovního prostoru.

Pokud nechcete povolit všechny možnosti plánů, můžete ručně vybrat konkrétní možnosti, které chcete povolit, výběrem možnosti Upravit konfiguraci pro plán Kontejnery . Potom na stránce Nastavení a monitorování vyberte možnosti, které chcete povolit. Tuto konfiguraci můžete také upravit ze stránky plánů Defenderu po počáteční konfiguraci plánu.

Podrobné informace o metodě povolení jednotlivých funkcí najdete v matici podpory.

Role a oprávnění

Přečtěte si další informace o rolích pro zřizování rozšíření Defender for Containers.

Přiřazení vlastního pracovního prostoru pro senzor Defenderu

Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

Ruční nasazení senzoru Defenderu nebo agenta zásad Azure bez automatického zřizování s využitím doporučení

Možnosti, které vyžadují instalaci senzoru, je možné nasadit také na jeden nebo více clusterů Kubernetes. Použijte vhodné doporučení:

| Senzor | Doporučení |

|---|---|

| Senzor Defenderu pro Kubernetes | Clustery Azure Kubernetes Service by měly mít povolený profil Defenderu. |

| Senzor Defenderu pro Kubernetes s podporou Služby Azure Arc | Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Defender. |

| Agent Azure Policy pro Kubernetes | Clustery Azure Kubernetes Service by měly mít nainstalovaný doplněk Azure Policy pro Kubernetes. |

| Agent Azure Policy pro Kubernetes s podporou Služby Azure Arc | Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Azure Policy. |

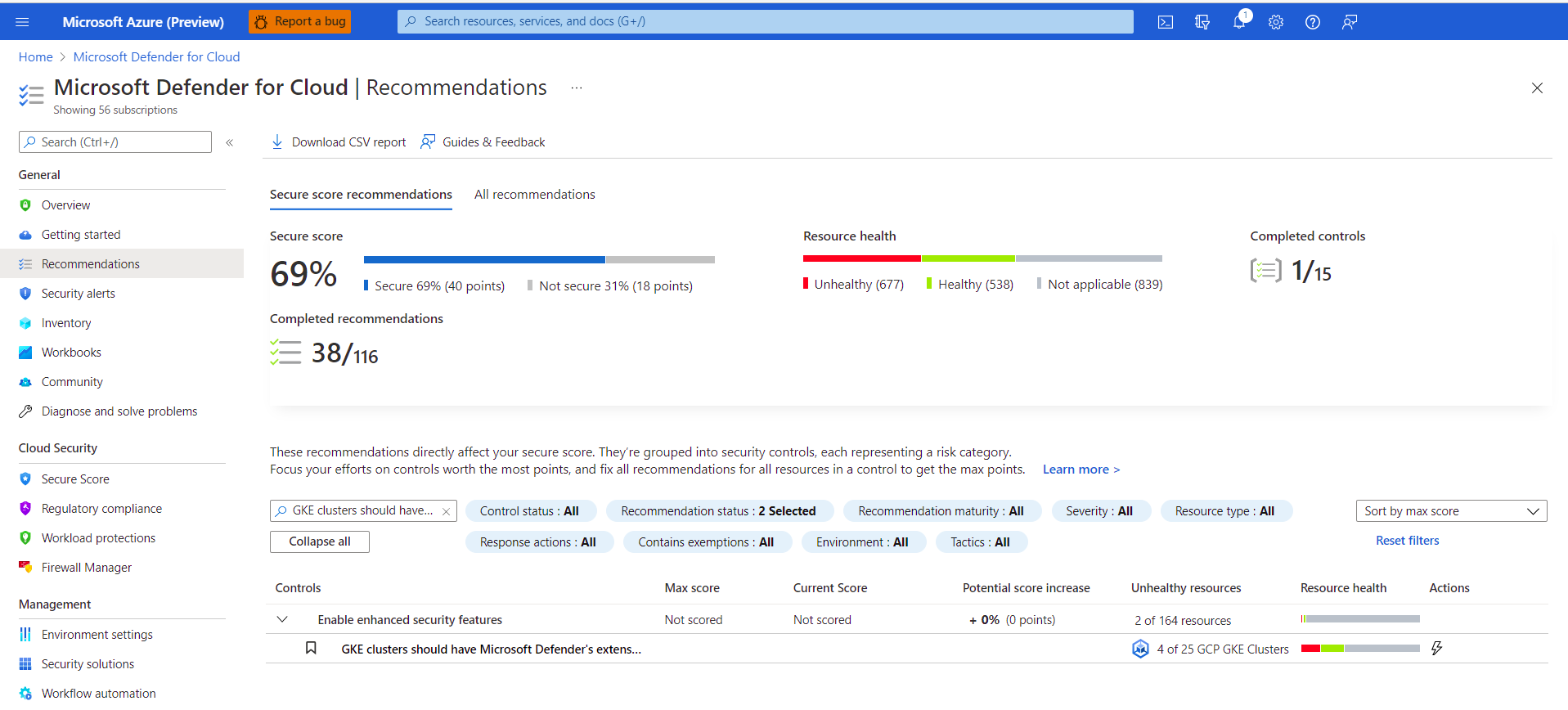

Nasazení senzoru Defenderu na konkrétní clustery:

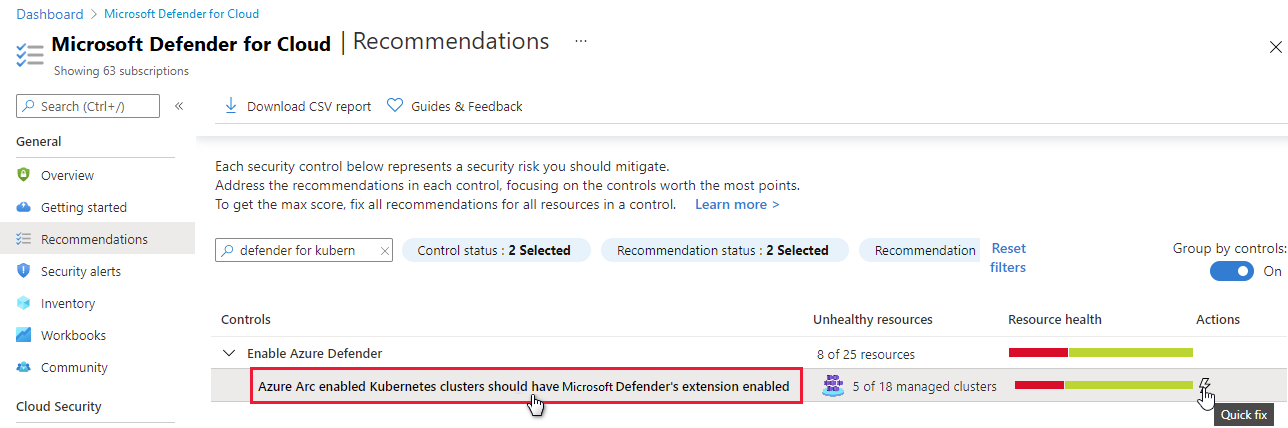

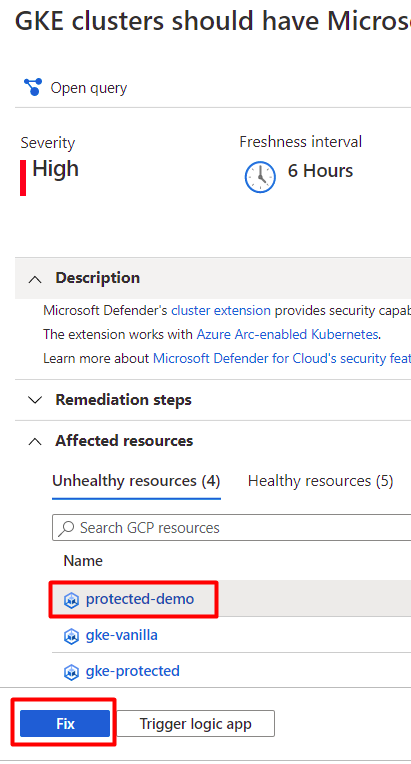

Na stránce Doporučení pro cloud v programu Microsoft Defender otevřete ovládací prvek Povolit rozšířené zabezpečení nebo vyhledejte jedno z předchozích doporučení. (K přímému otevření doporučení můžete použít také předchozí odkazy.)

Pokud chcete zobrazit všechny clustery bez senzoru, otevřete kartu Není v pořádku .

Vyberte clustery, do kterých chcete senzor nasadit, a pak vyberte Opravit.

Vyberte Opravit prostředky X.

Nasazení senzoru Defenderu: Všechny možnosti

Plán Defender for Containers můžete povolit a nasadit všechny relevantní komponenty pomocí webu Azure Portal, rozhraní REST API nebo šablony Azure Resource Manageru. Podrobný postup zobrazíte tak, že vyberete příslušnou kartu.

Po nasazení senzoru Defenderu se automaticky přiřadí výchozí pracovní prostor. Vlastní pracovní prostor můžete přiřadit místo výchozího pracovního prostoru prostřednictvím služby Azure Policy.

Poznámka:

Senzor Defenderu se nasadí do každého uzlu, aby poskytoval ochranu za běhu a shromažďuje signály z těchto uzlů pomocí technologie eBPF.

Použití tlačítka Opravit z doporučení Defenderu pro cloud

Pomocí stránek webu Azure Portal můžete povolit plán Defenderu pro cloud a nastavit automatické zřizování všech nezbytných komponent pro ochranu clusterů Kubernetes ve velkém měřítku. Proces je zjednodušený.

Doporučení vyhrazeného defenderu pro cloud poskytuje:

- Přehled o tom, který z vašich clusterů má nasazený senzor Defenderu.

- Tlačítko Opravit pro nasazení senzoru do clusterů, které ho nemají.

Nasazení senzoru:

Na stránce Doporučení pro Cloud v programu Microsoft Defender otevřete ovládací prvek Povolit rozšířené zabezpečení zabezpečení.

Pomocí filtru vyhledejte doporučení pojmenované clustery Azure Kubernetes Service, které by měly mít povolený profil Defenderu.

Tip

Všimněte si ikony Opravit ve sloupci Akce.

Výběrem clusterů zobrazíte podrobnosti o prostředcích, které jsou v pořádku a nejsou v pořádku (clustery s senzorem a bez senzoru).

V seznamu prostředků, které nejsou v pořádku, vyberte cluster. Pak výběrem možnosti Opravit otevřete podokno s potvrzením nápravy.

Vyberte Opravit prostředky X.

Povolení plánu

V defenderu pro cloud vyberte Nastavení a pak vyberte příslušné předplatné.

Na stránce Plány Defenderu vyberte Nastavení kontejnerů>.

Tip

Pokud už předplatné obsahuje Defender pro Kubernetes nebo Defender pro registry kontejnerů povolené, zobrazí se oznámení o aktualizaci. V opačném případě jedinou možností je Kontejnery.

Zapněte příslušnou komponentu.

Poznámka:

Když vypnete Defender for Containers, komponenty se nastaví na Vypnuto. Nejsou nasazené do žádného dalšího kontejneru, ale neodeberou se z kontejnerů, kde jsou už nainstalované.

Když plán povolíte prostřednictvím webu Azure Portal, nakonfiguruje se program Microsoft Defender for Containers tak, aby automaticky nainstaloval požadované součásti, aby poskytovaly ochranu, kterou plán nabízí. Tato konfigurace zahrnuje přiřazení výchozího pracovního prostoru.

Pokud chcete během procesu onboardingu zakázat automatickou instalaci komponent, vyberte Upravit konfiguraci pro plán Kontejnery . Zobrazí se rozšířené možnosti a můžete zakázat automatickou instalaci pro každou komponentu.

Tuto konfiguraci můžete také upravit ze stránky plánů Defenderu.

Poznámka:

Pokud se rozhodnete plán kdykoli zakázat, jakmile ho povolíte prostřednictvím portálu, budete muset ručně odebrat komponenty Defenderu for Containers nasazené ve vašich clusterech.

Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

Pokud automatickou instalaci jakékoli komponenty zakážete, můžete ji snadno nasadit do jednoho nebo více clusterů pomocí vhodného doporučení:

- Doplněk Azure Policy pro Kubernetes: Clustery Azure Kubernetes Service by měly mít nainstalovaný doplněk Azure Policy pro Kubernetes.

- Profil služby Azure Kubernetes Service: Clustery Azure Kubernetes Service by měly mít povolený profil Defenderu.

- Rozšíření Defender pro Kubernetes s podporou Azure Arc: Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Defender.

- Rozšíření Azure Policy pro Kubernetes s podporou Azure Arc: Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Azure Policy.

Přečtěte si další informace o rolích pro zřizování rozšíření Defender for Containers.

Požadavky

Před nasazením senzoru se ujistěte, že:

- Připojte cluster Kubernetes ke službě Azure Arc.

- Dokončete požadavky uvedené v dokumentaci pro obecná rozšíření clusteru.

Nasazení senzoru Defenderu

Senzor Defenderu můžete nasadit pomocí řady metod. Podrobný postup zobrazíte tak, že vyberete příslušnou kartu.

Použití tlačítka Opravit z doporučení Defenderu pro cloud

Doporučení vyhrazeného defenderu pro cloud poskytuje:

- Přehled o tom, který z vašich clusterů má nasazený senzor Defenderu.

- Tlačítko Opravit pro nasazení senzoru do clusterů, které ho nemají.

Nasazení senzoru:

Na stránce Doporučení pro Cloud v programu Microsoft Defender otevřete ovládací prvek Povolit rozšířené zabezpečení zabezpečení.

Pomocí filtru vyhledejte doporučení s názvem Clustery Kubernetes s podporou Služby Azure Arc, které by měly mít povolené rozšíření Microsoft Defenderu.

Tip

Všimněte si ikony Opravit ve sloupci Akce.

Výběrem senzoru zobrazíte podrobnosti o prostředcích, které jsou v pořádku a nejsou v pořádku (clustery se senzorem i bez).

V seznamu prostředků, které nejsou v pořádku, vyberte cluster. Pak výběrem možnosti Opravit otevřete podokno s možnostmi nápravy.

Vyberte příslušný pracovní prostor služby Log Analytics a pak vyberte Opravit prostředek x.

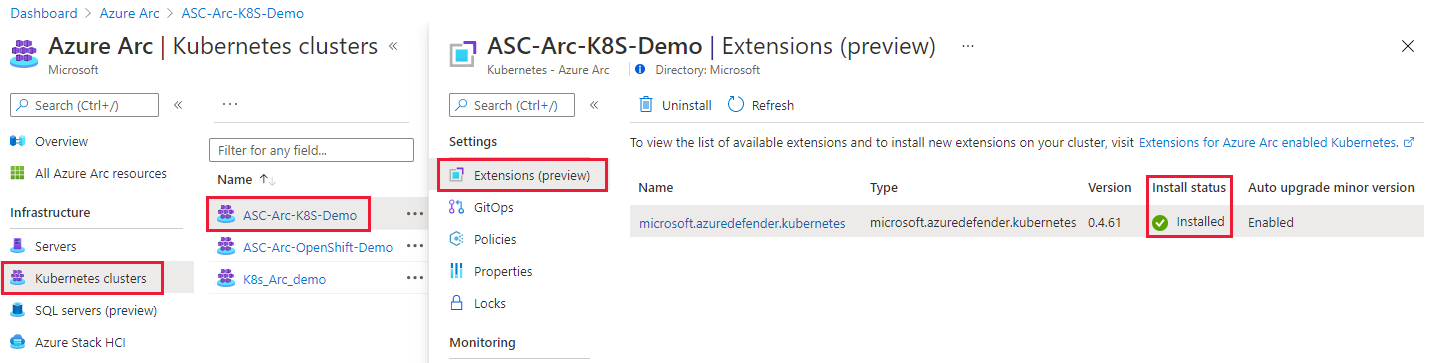

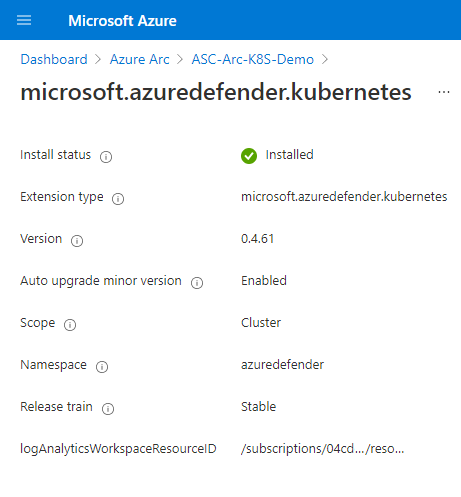

Ověření nasazení

Pokud chcete ověřit, že je v clusteru nainstalovaný senzor Defenderu, postupujte podle pokynů na jedné z následujících karet.

Použití doporučení defenderu pro cloud k ověření stavu senzoru

Na stránce Doporučení pro Cloud v programu Microsoft Defender otevřete ovládací prvek Povolit Microsoft Defender pro zabezpečení cloudu.

Vyberte doporučení s názvem Clustery Kubernetes s podporou Služby Azure Arc, které by měly mít povolené rozšíření Microsoft Defenderu.

Zkontrolujte, jestli je cluster, na kterém jste nasadili senzor, uvedený jako V pořádku.

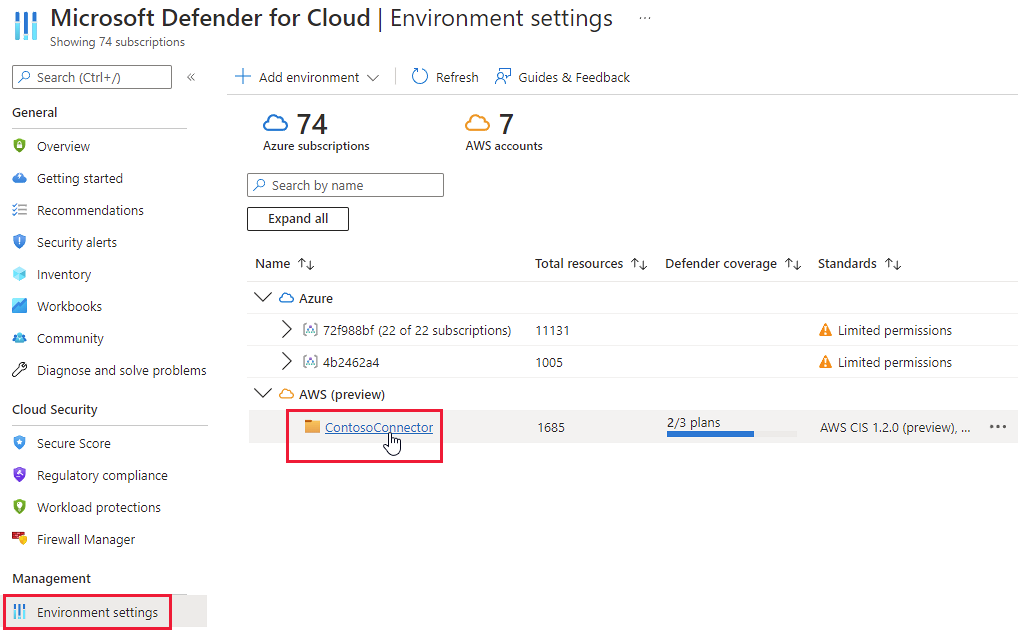

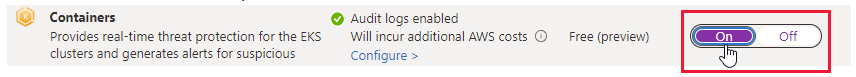

Povolení plánu

Důležité

- Pokud jste nepřipojili účet AWS, připojte svůj účet AWS ke službě Microsoft Defender for Cloud předtím, než začnete s následujícími kroky.

- Pokud jste plán na konektoru už povolili a chcete změnit volitelné konfigurace nebo povolit nové funkce, přejděte přímo ke kroku 4.

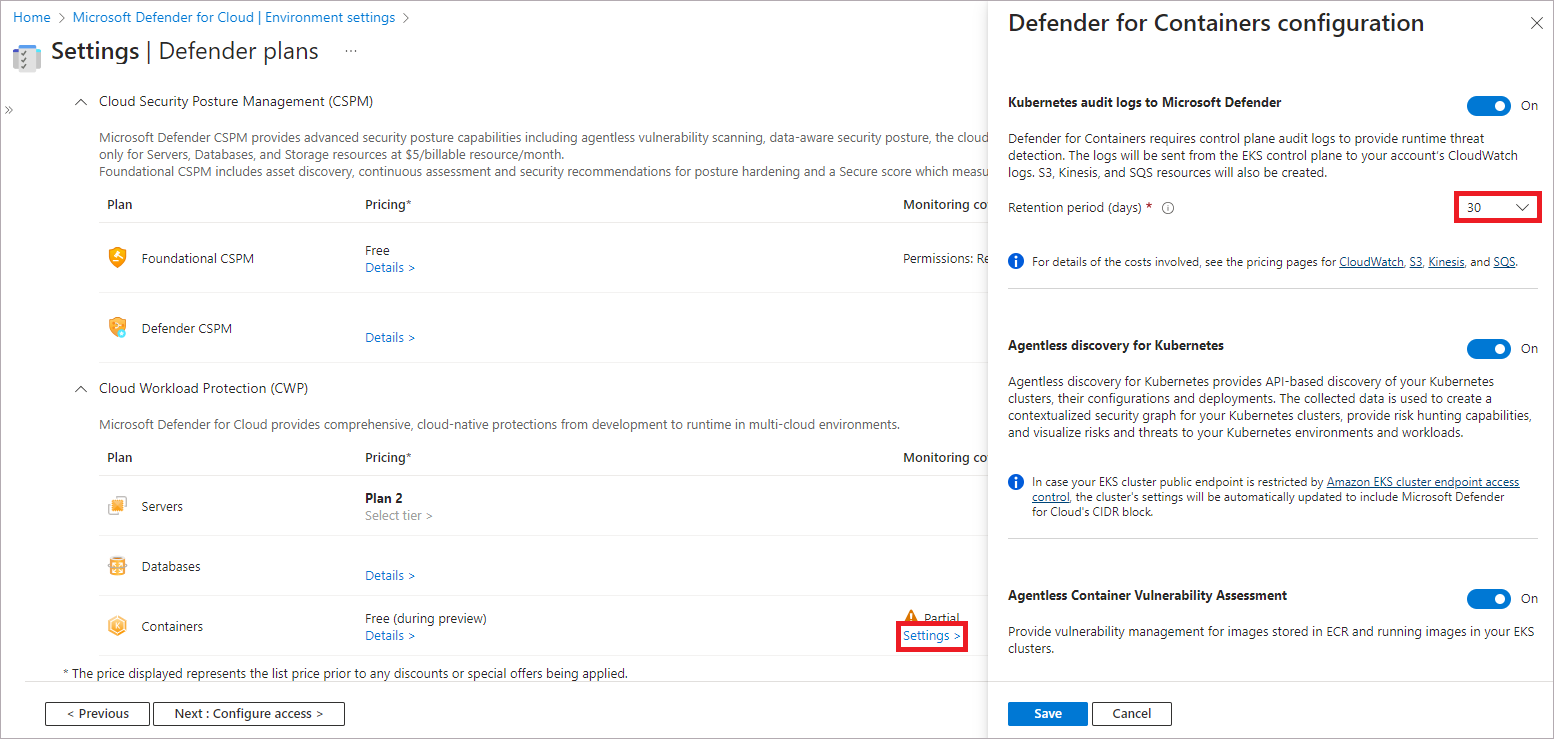

Pokud chcete pomoct s ochranou clusterů EKS, povolte plán Defenderu for Containers na příslušném konektoru účtu:

V programu Defender for Cloud otevřete nastavení prostředí.

Vyberte konektor AWS.

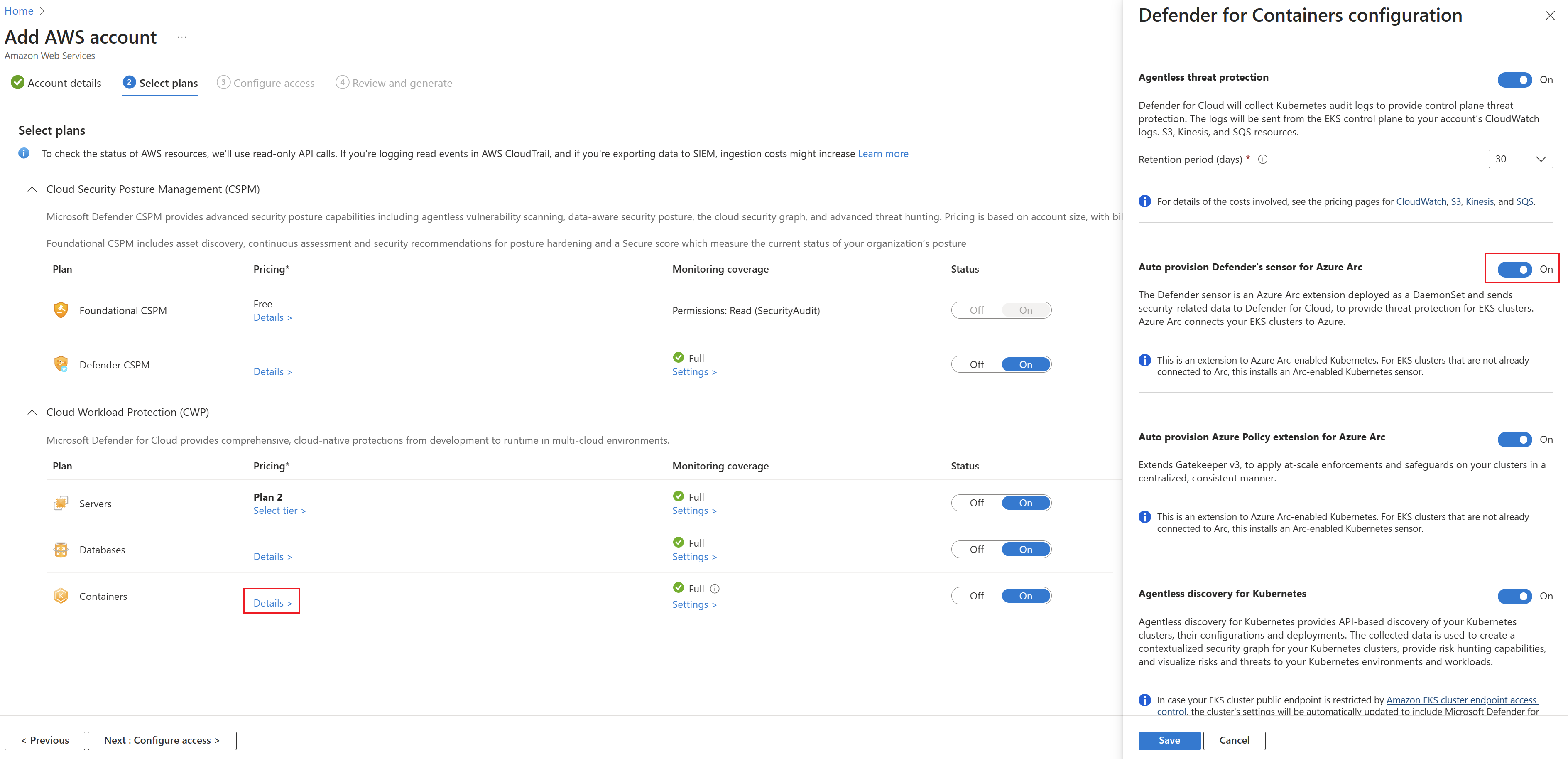

Ověřte, že je přepínač pro plán Kontejnery nastavený na Zapnuto.

Pokud chcete změnit volitelné konfigurace plánu, vyberte Nastavení.

Defender for Containers vyžaduje protokoly auditu řídicí roviny pro zajištění ochrany před hrozbami za běhu. Pokud chcete odesílat protokoly auditu Kubernetes do Microsoft Defenderu, nastavte přepínač této funkce na Zapnuto. Pokud chcete změnit dobu uchovávání protokolů auditu, zadejte požadovaný časový rámec.

Poznámka:

Pokud tuto konfiguraci zakážete, funkce Detekce hrozeb (rovina řízení) je také zakázaná. Přečtěte si další informace o dostupnosti funkcí.

Funkce zjišťování bez agentů pro Kubernetes poskytuje zjišťování clusterů Kubernetes založené na rozhraní API. Pokud chcete tuto funkci povolit, nastavte její přepínač na Zapnuto.

Funkce posouzení ohrožení zabezpečení kontejneru bez agentů poskytuje správa ohrožení zabezpečení pro image uložené v ECR a pro spouštění imagí v clusterech EKS. Pokud chcete tuto funkci povolit, nastavte její přepínač na Zapnuto.

Pokračujte zbývajícími stránkami průvodce konektorem.

Pokud povolíte funkci Zjišťování bez agentů pro Kubernetes , musíte udělit oprávnění řídicí roviny v clusteru. Oprávnění můžete udělit jedním z následujících způsobů:

Spusťte tento skript Pythonu. Skript přidá roli

MDCContainersAgentlessDiscoveryK8sRoleDefender for Cloud doaws-auth ConfigMapclusterů EKS, které chcete připojit.Udělte každému

MDCContainersAgentlessDiscoveryK8sRoleclusteru Amazon EKS roli schopností pracovat s clusterem. Přihlaste se ke všem existujícím a nově vytvořeným clusterům pomocí nástroje eksctl a spusťte následující skript:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsDalší informace najdete v tématu Udělení přístupu uživatelůM IAM k Kubernetes pomocí položek přístupu EKS v uživatelské příručce Amazon EKS.

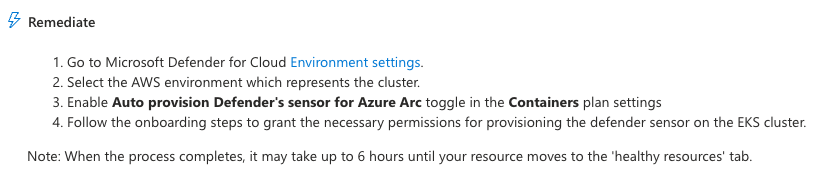

Na clusterech EKS by se měl nainstalovat a spustit Kubernetes s podporou Azure Arc, senzor Defenderu a Azure Policy pro Kubernetes. K instalaci těchto rozšíření (a Azure Arc v případě potřeby) existuje vyhrazené doporučení Defenderu pro cloud: Clustery EKS by měly mít nainstalované rozšíření Microsoft Defenderu pro Azure Arc.

Postupujte podle kroků pro nápravu, které poskytuje doporučení:

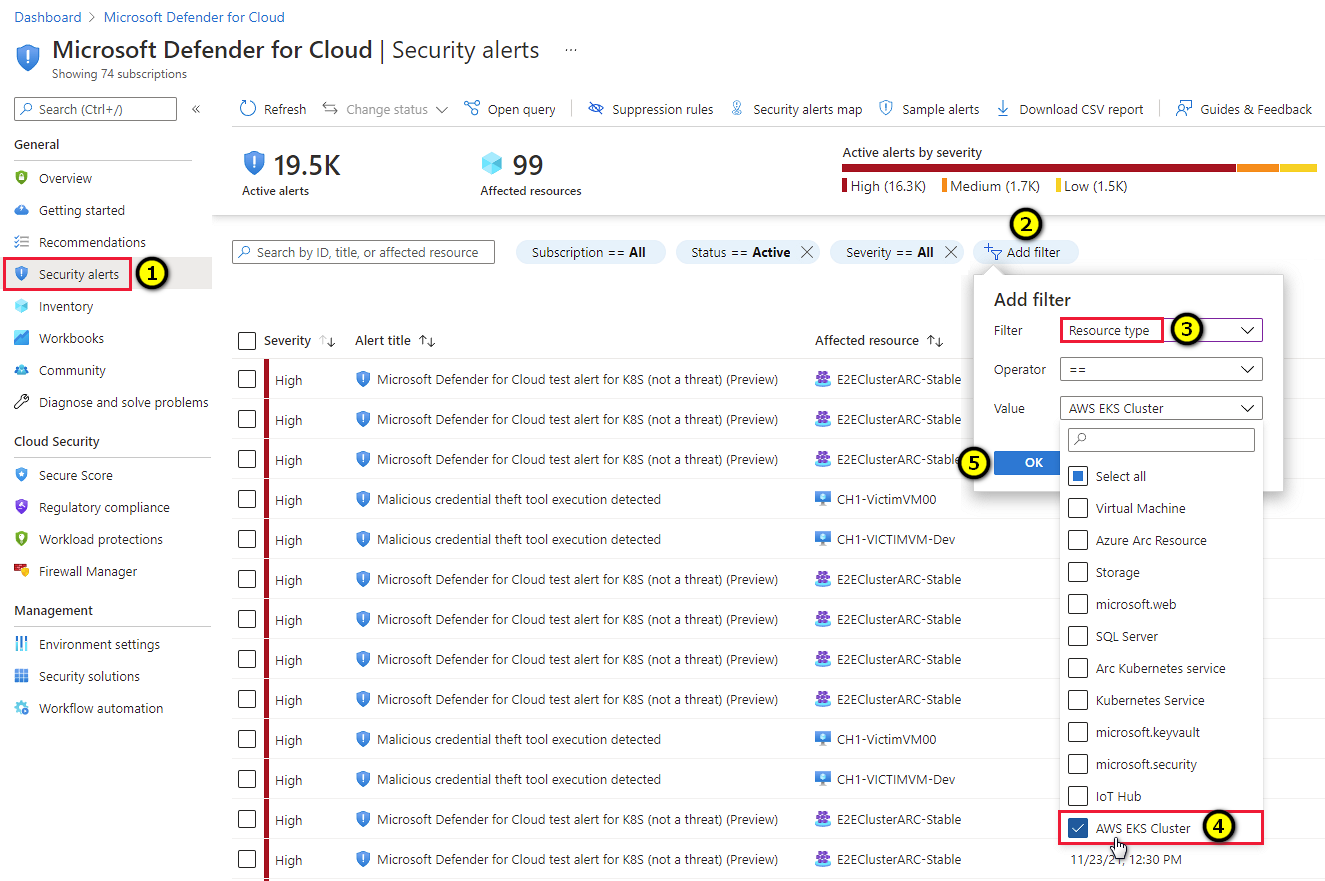

Zobrazení doporučení a upozornění pro clustery EKS

Tip

Výstrahy kontejnerů můžete simulovat podle pokynů v tomto blogovém příspěvku.

Pokud chcete zobrazit výstrahy a doporučení pro vaše clustery EKS, použijte filtry na stránkách výstrah, doporučení a inventáře k filtrování podle typu prostředku clusteru AWS EKS.

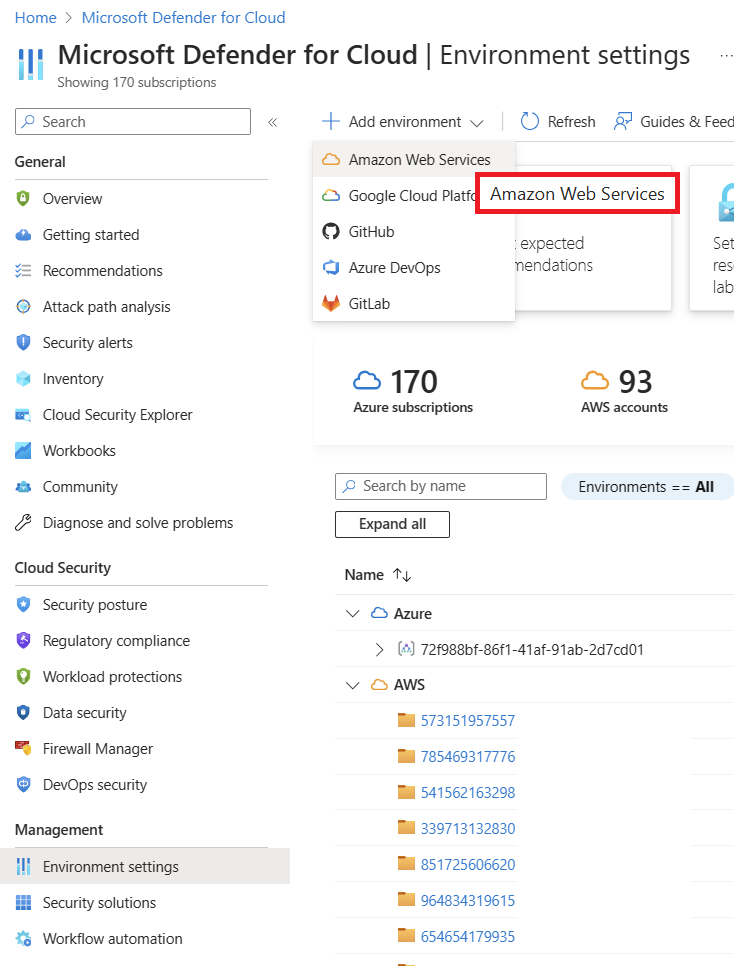

Nasazení senzoru Defenderu

Nasazení senzoru Defenderu do clusterů AWS:

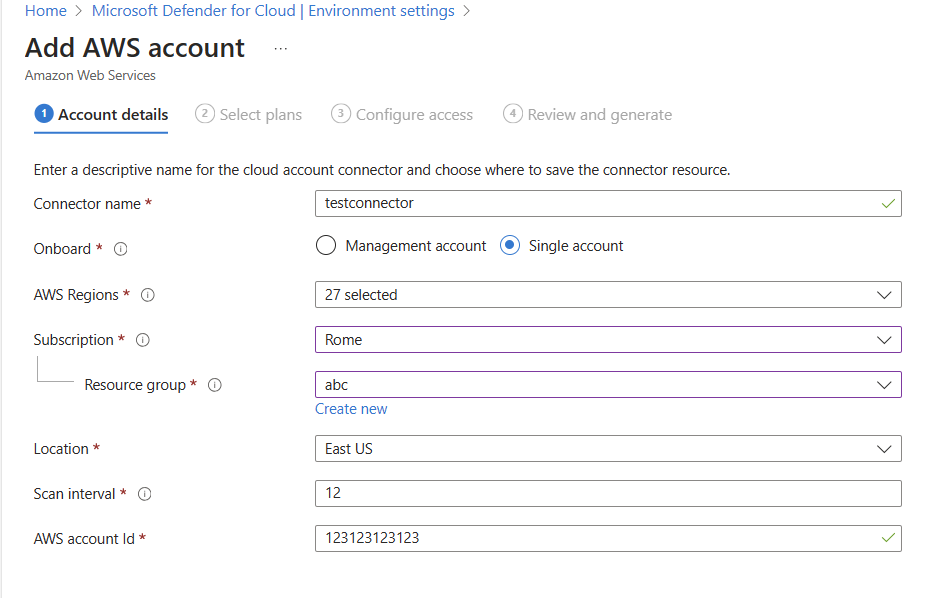

Přejděte do Microsoft Defenderu pro nastavení>cloudového>prostředí Přidat prostředí>Amazon Web Services.

Vyplňte podrobnosti o účtu.

Přejděte na Výběr plánů, otevřete plán Kontejnery a ujistěte se, že je senzor automatického zřizování Defenderu pro Azure Arc nastavený na Zapnuto.

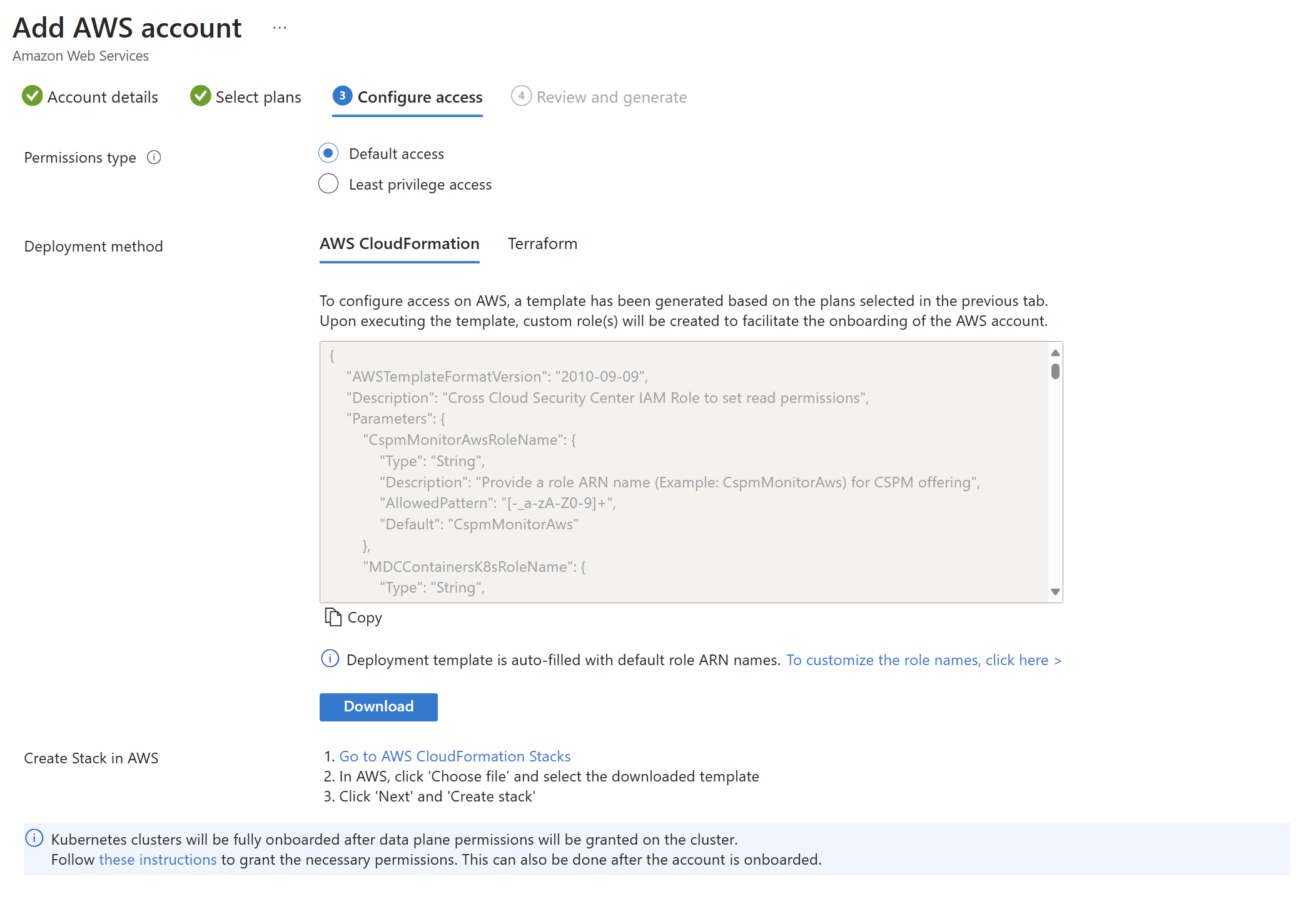

Přejděte na Konfigurovat přístup a postupujte podle pokynů v něm.

Po úspěšném nasazení šablony vytváření cloudu vyberte Vytvořit.

Poznámka:

Z automatického zřizování můžete vyloučit konkrétní cluster AWS. Pro nasazení snímačů ms_defender_container_exclude_agents použijte značku u prostředku s hodnotou true. Pro nasazení bez agentů použijte ms_defender_container_exclude_agentless značku u prostředku s hodnotou true.

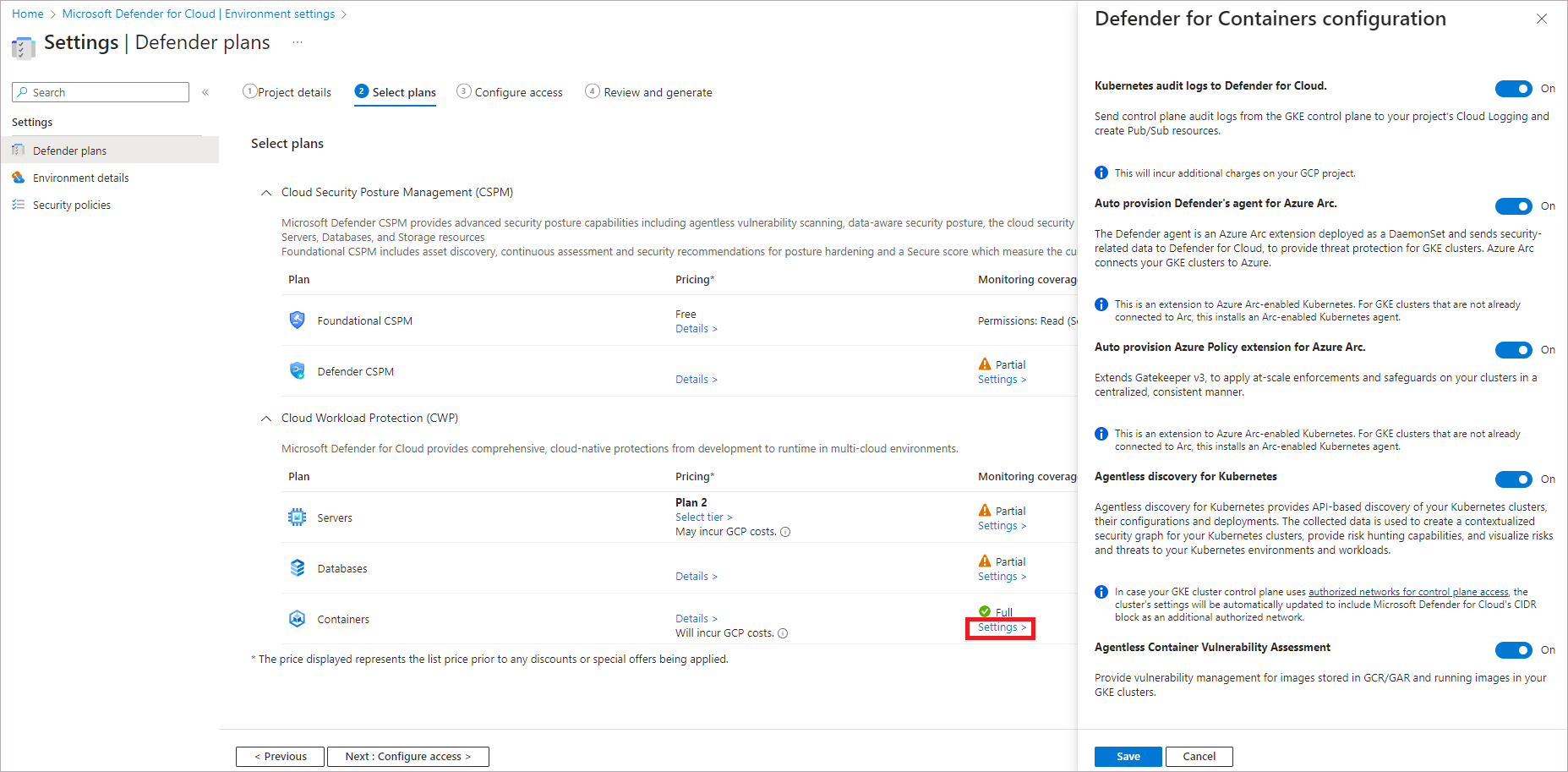

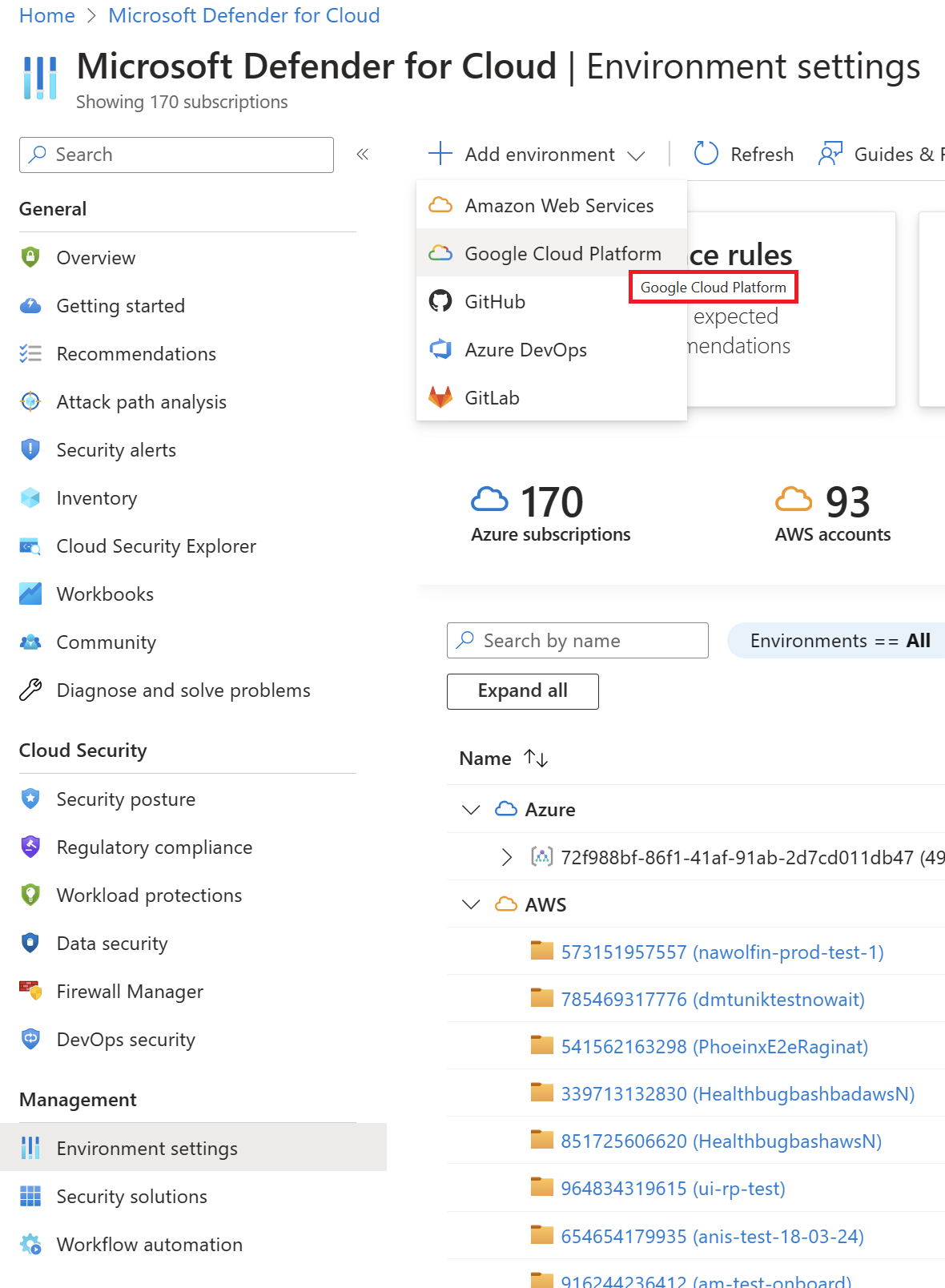

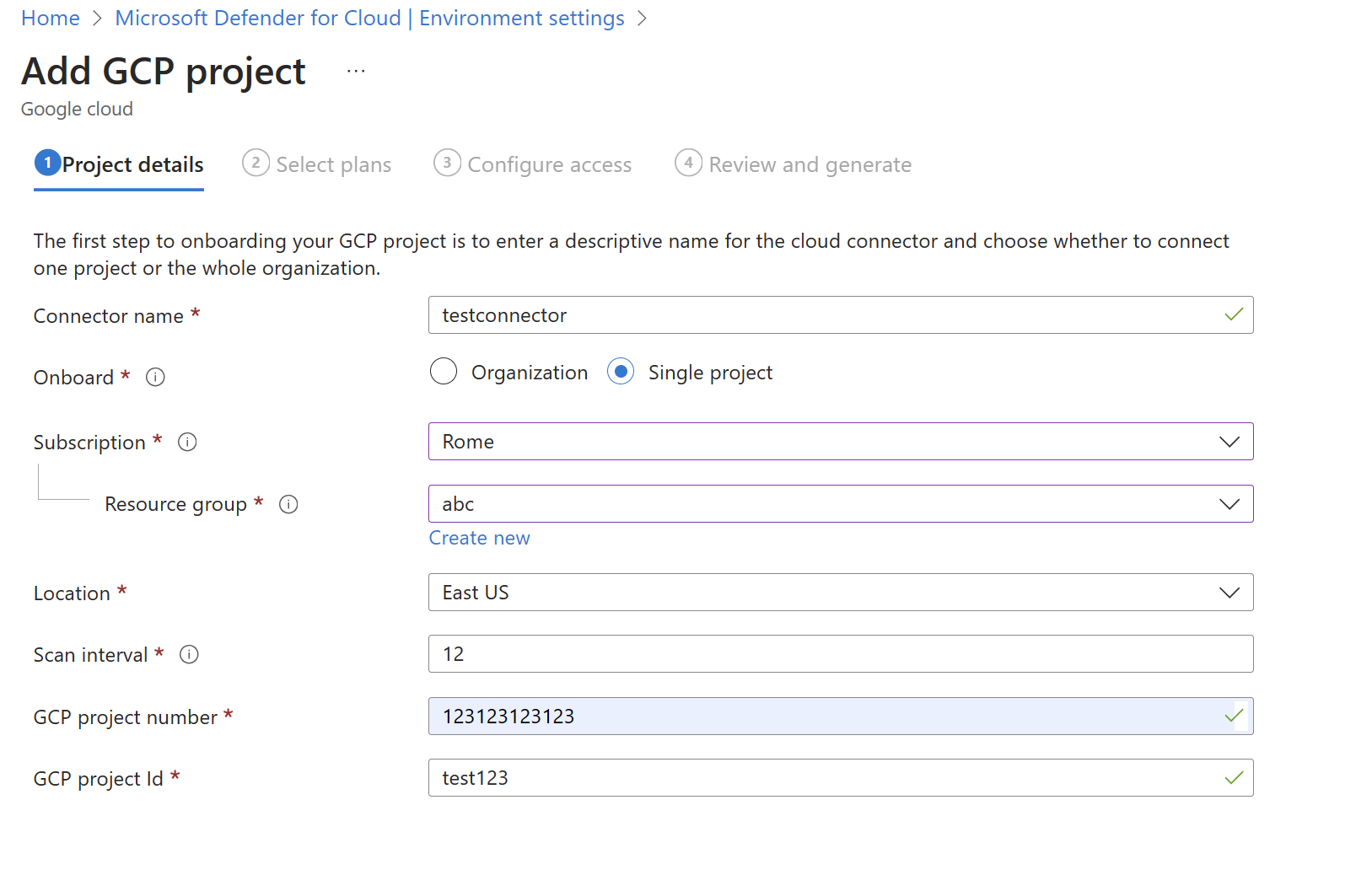

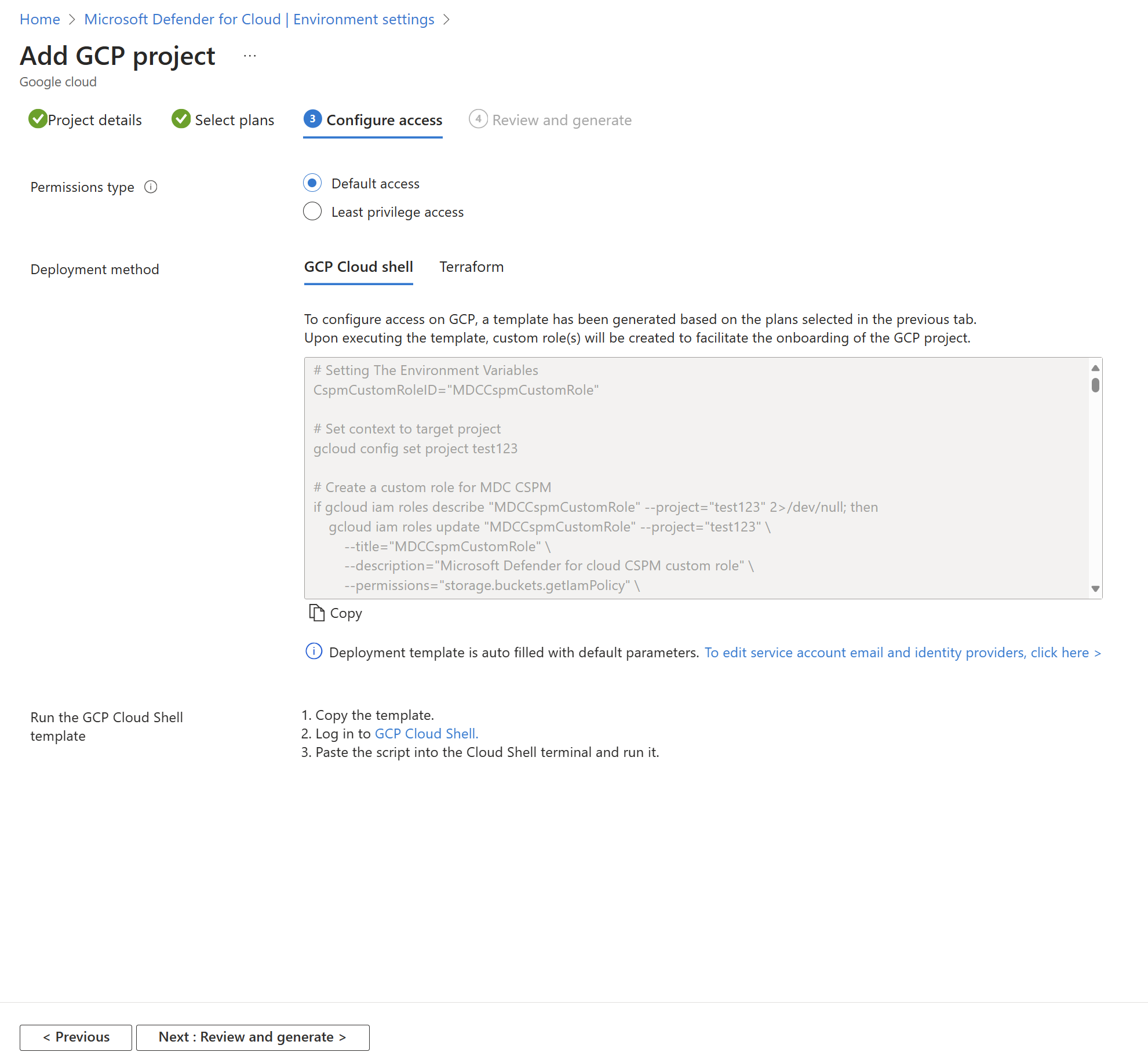

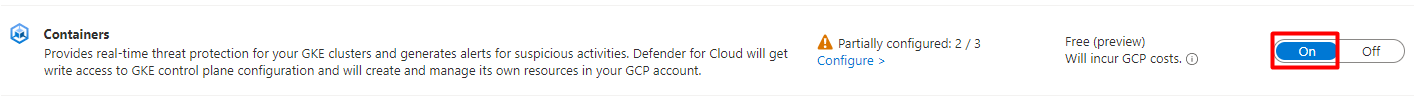

Povolení plánu

Důležité

Pokud jste nepřipojili projekt GCP, připojte projekt GCP k Programu Microsoft Defender for Cloud.

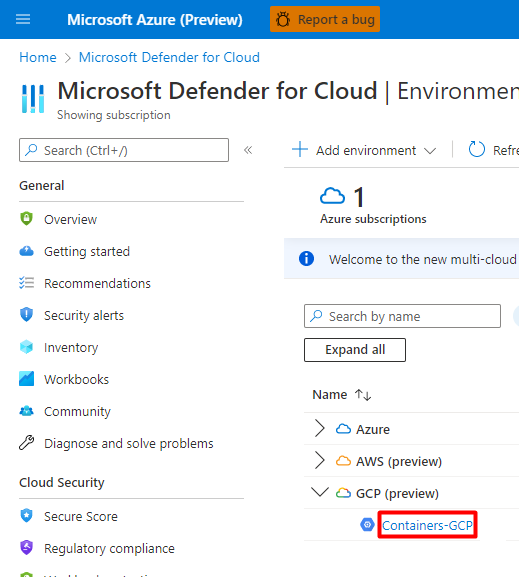

Pokud chcete pomoct s ochranou clusterů GKE, pomocí následujícího postupu povolte plán Defenderu for Containers v příslušném projektu GCP.

Poznámka:

Ověřte, že nemáte žádné zásady Azure, které brání instalaci Služby Azure Arc.

Přihlaste se k portálu Azure.

Přejděte do Microsoft Defenderu pro nastavení cloudového>prostředí.

Vyberte příslušný konektor GCP.

Vyberte tlačítko Další: Vyberte plány>.

Ujistěte se, že je přepínač pro plán Kontejnery zapnutý.

Pokud chcete změnit volitelné konfigurace plánu, vyberte Nastavení.

Protokoly auditu Kubernetes do Defenderu pro cloud: Ve výchozím nastavení je povoleno. Tato konfigurace je dostupná pouze na úrovni projektu GCP. Poskytuje kolekci dat protokolu auditu bez agentů prostřednictvím protokolování cloudu GCP do back-endu Microsoft Defenderu for Cloud pro účely další analýzy. Defender for Containers vyžaduje protokoly auditu řídicí roviny pro zajištění ochrany před hrozbami za běhu. Pokud chcete odesílat protokoly auditu Kubernetes do Microsoft Defenderu, nastavte přepínač na Zapnuto.

Poznámka:

Pokud tuto konfiguraci zakážete, funkce Detekce hrozeb (rovina řízení) je také zakázaná. Přečtěte si další informace o dostupnosti funkcí.

Senzor automatického zřizování Defenderu pro rozšíření Azure Arc a Automatické zřizování azure Policy pro Azure Arc: Ve výchozím nastavení je povoleno. Kubernetes s podporou Azure Arc a jeho rozšíření můžete do clusterů GKE nainstalovat třemi způsoby:

- Povolení automatického zřizování Defenderu pro kontejnery na úrovni projektu, jak je vysvětleno v pokynech v této části. Tuto metodu doporučujeme.

- Pro instalaci jednotlivých clusterů použijte Defender pro cloudová doporučení. Zobrazí se na stránce Doporučení microsoftu pro cloud v programu Microsoft Defender. Zjistěte, jak nasadit řešení do konkrétních clusterů.

- Ručně nainstalujte Kubernetes a rozšíření s podporou Azure Arc.

Funkce zjišťování bez agentů pro Kubernetes poskytuje zjišťování clusterů Kubernetes založené na rozhraní API. Pokud chcete tuto funkci povolit, nastavte její přepínač na Zapnuto.

Funkce posouzení ohrožení zabezpečení kontejneru bez agentů poskytuje správa ohrožení zabezpečení pro image uložené v registrech Google (Google Artifact Registry a Google Container Registry) a spouštění imagí v clusterech GKE. Pokud chcete tuto funkci povolit, nastavte její přepínač na Zapnuto.

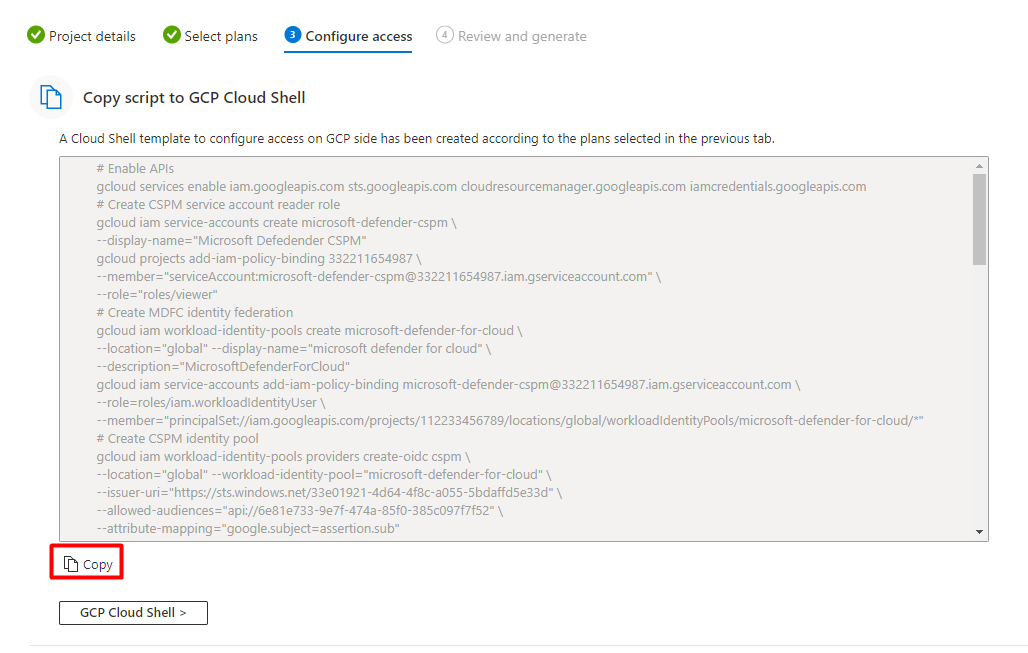

Vyberte tlačítko Kopírovat.

Vyberte tlačítko GCP Cloud Shell>.

Vložte skript do terminálu Cloud Shell a spusťte ho.

Konektor se po spuštění skriptu aktualizuje. Dokončení tohoto procesu může trvat až 8 hodin.

Nasazení řešení do konkrétních clusterů

Pokud během procesu onboardingu konektoru GCP nastavíte některou z výchozích konfigurací automatického zřizování na vypnutou, musíte v každém clusteru GKE ručně nainstalovat Kubernetes s podporou Azure Arc, senzor Defenderu a Azure Policy pro Kubernetes. Jejich instalace pomáhá zajistit, abyste získali plnou hodnotu zabezpečení z Defenderu pro kontejnery.

K instalaci rozšíření (a v případě potřeby azure Arc) můžete použít dvě vyhrazená doporučení defenderu pro cloud:

- Clustery GKE by měly mít nainstalované rozšíření Microsoft Defenderu pro Azure Arc.

- Clustery GKE by měly mít nainstalované rozšíření Azure Policy.

Poznámka:

Při instalaci rozšíření Arc musíte ověřit, že zadaný projekt GCP je stejný jako ten v příslušném konektoru.

Nasazení řešení do konkrétních clusterů:

Přihlaste se k portálu Azure.

Přejděte do Microsoft Defenderu pro cloudová>doporučení.

Na stránce Doporučení pro cloud v Defenderu vyhledejte jedno z doporučení podle názvu.

Vyberte cluster GKE, který není v pořádku.

Důležité

Clustery musíte vybrat po jednom.

Nevybírejte clustery podle jejich názvů hypertextových odkazů. Vyberte kdekoli jinde v příslušném řádku.

Vyberte název prostředku, který není v pořádku.

Vyberte možnost Opravit.

Defender for Cloud vygeneruje skript v jazyce podle vašeho výběru:

- V případě Linuxu vyberte Bash.

- Pro Windows vyberte PowerShell.

Vyberte Možnost Stáhnout logiku nápravy.

Spusťte vygenerovaný skript v clusteru.

Opakujte kroky 3 až 8 pro další doporučení.

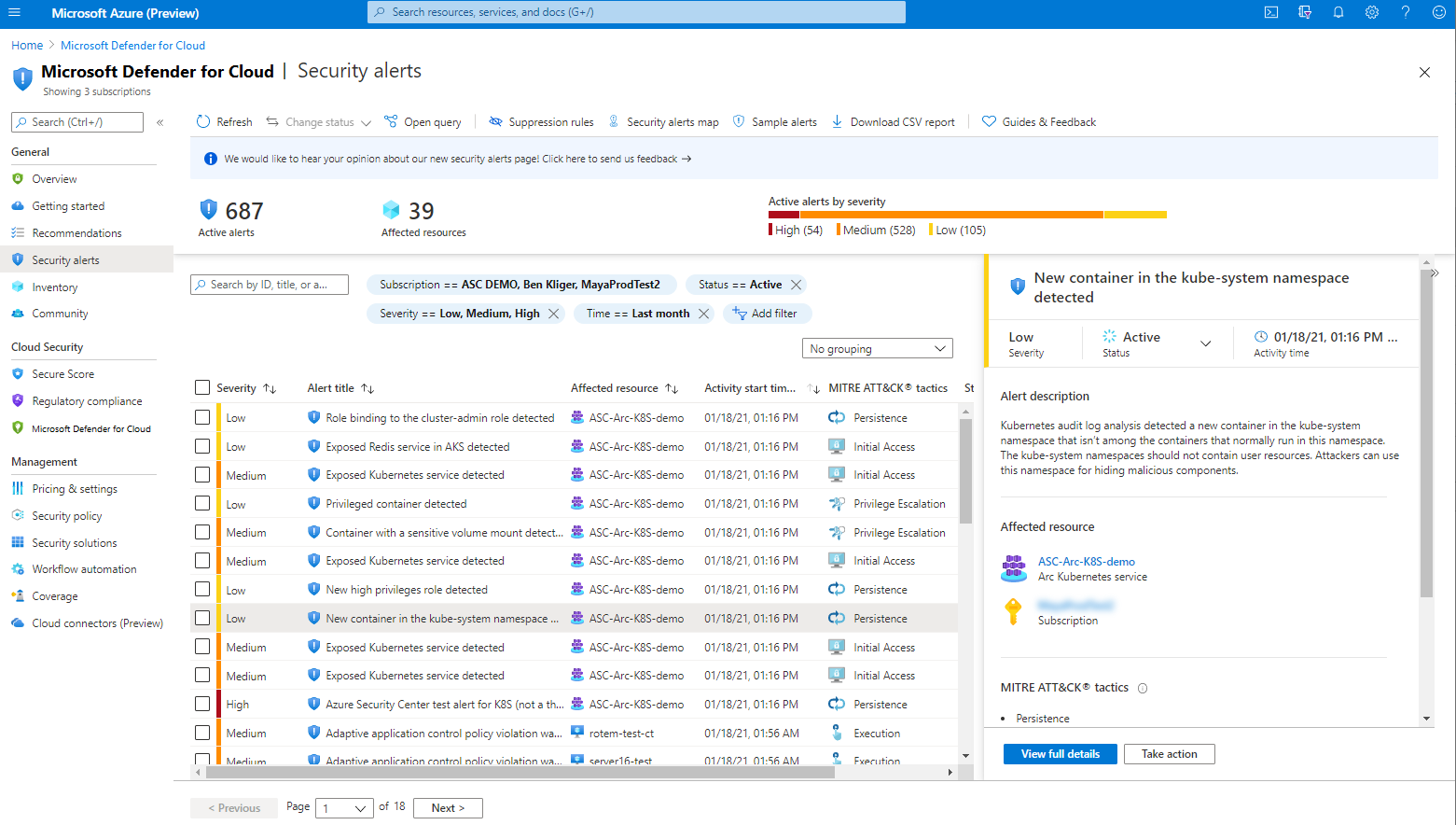

Zobrazení upozornění clusteru GKE

Přihlaste se k portálu Azure.

Přejděte do programu Microsoft Defender pro výstrahy zabezpečení cloudu>.

Vyberte tlačítko

.

.V rozevírací nabídce Filtr vyberte Typ prostředku.

V rozevírací nabídce Hodnota vyberte Cluster GCP GKE.

Vyberte OK.

Nasazení senzoru Defenderu

Nasazení senzoru Defenderu do clusterů GCP:

Přejděte do Microsoft Defenderu pro nastavení>cloudového>prostředí Přidat prostředí>Google Cloud Platform.

Vyplňte podrobnosti o účtu.

Přejděte na Výběr plánů, otevřete plán Kontejnery a ujistěte se, že je senzor automatického zřizování Defenderu pro Azure Arc nastavený na Zapnuto.

Přejděte na Konfigurovat přístup a postupujte podle pokynů v něm.

gcloudPo úspěšném spuštění skriptu vyberte Vytvořit.

Poznámka:

Z automatického zřizování můžete vyloučit konkrétní cluster GCP. Pro nasazení senzoru ms_defender_container_exclude_agents použijte popisek u prostředku s hodnotou true. Pro nasazení bez agentů použijte ms_defender_container_exclude_agentless popisek u prostředku s hodnotou true.

Simulace výstrah zabezpečení z Microsoft Defenderu pro kontejnery

Úplný seznam podporovaných výstrah je k dispozici v referenční tabulce všech výstrah zabezpečení Defenderu pro cloud.

Simulace výstrahy zabezpečení:

Z clusteru spusťte následující příkaz:

kubectl get pods --namespace=asc-alerttest-662jfi039nOčekávaná odpověď je

No resource found.Během 30 minut program Defender for Cloud tuto aktivitu detekuje a aktivuje výstrahu zabezpečení.

Poznámka:

Azure Arc není předpokladem pro simulaci upozornění bez agentů pro Defender for Containers.

Na webu Azure Portal přejděte do programu Microsoft Defender for Cloud>Security a vyhledejte upozornění na příslušném prostředku.

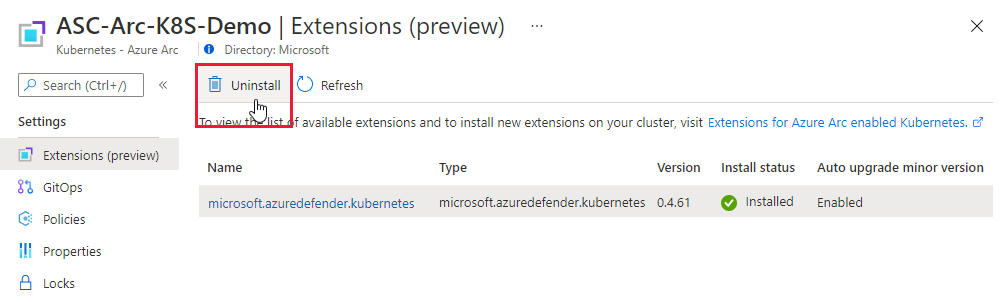

Odebrání senzoru Defenderu

Pokud chcete toto (nebo jakékoli) rozšíření Defender for Cloud odebrat, nestačí vypnout automatické zřizování:

- Povolení automatického zřizování může mít vliv na stávající a budoucí počítače.

- Zakázání automatického zřizování rozšíření ovlivní pouze budoucí počítače. Když zakážete automatické zřizování, nic se neodinstaluje.

Poznámka:

Pokud chcete plán Defender for Containers úplně zakázat, přejděte do nastavení prostředí a vypněte Microsoft Defender for Containers.

Pokud ale chcete zajistit, aby se komponenty Defenderu pro kontejnery automaticky nezřídily pro vaše prostředky, zakažte automatické zřizování rozšíření.

Rozšíření můžete odebrat z aktuálně spuštěných počítačů pomocí webu Azure Portal, Azure CLI nebo rozhraní REST API, jak je vysvětleno na následujících kartách.

Odebrání rozšíření pomocí webu Azure Portal

Nastavení výchozího pracovního prostoru služby Log Analytics pro AKS

Senzor Defenderu používá pracovní prostor služby Log Analytics jako datový kanál k odesílání dat z clusteru do Defenderu pro cloud. Pracovní prostor neuchovává žádná data. V důsledku toho se uživatelům v tomto případě použití neúčtuje.

Senzor Defenderu používá výchozí pracovní prostor služby Log Analytics. Pokud nemáte výchozí pracovní prostor služby Log Analytics, Defender for Cloud vytvoří při instalaci senzoru Defenderu novou skupinu prostředků a výchozí pracovní prostor. Výchozí pracovní prostor je založený na vaší oblasti.

Zásady vytváření názvů výchozího pracovního prostoru a skupiny prostředků služby Log Analytics jsou následující:

- Pracovní prostor: DefaultWorkspace-[subscription-ID]-[geo]

- Skupina prostředků: DefaultResourceGroup-[geo]

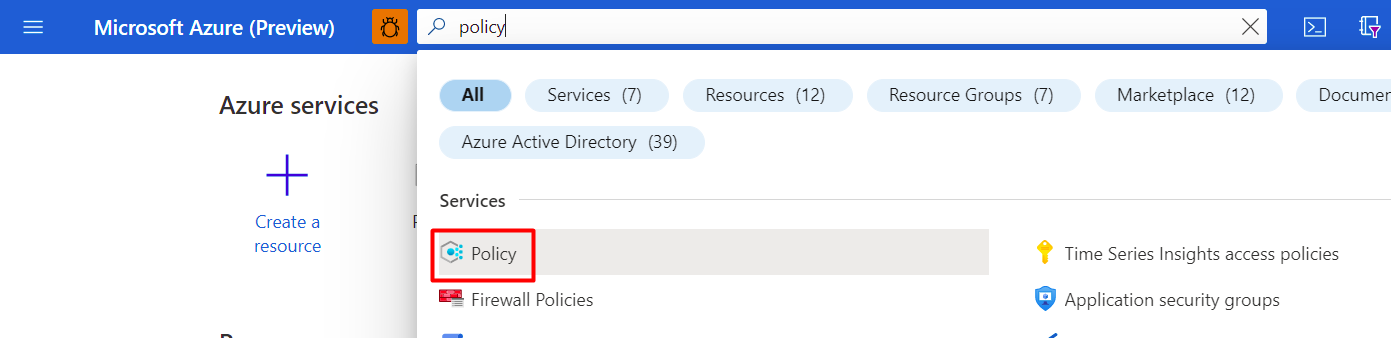

Přiřazení vlastního pracovního prostoru

Když povolíte automatické zřizování, automaticky se přiřadí výchozí pracovní prostor. Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

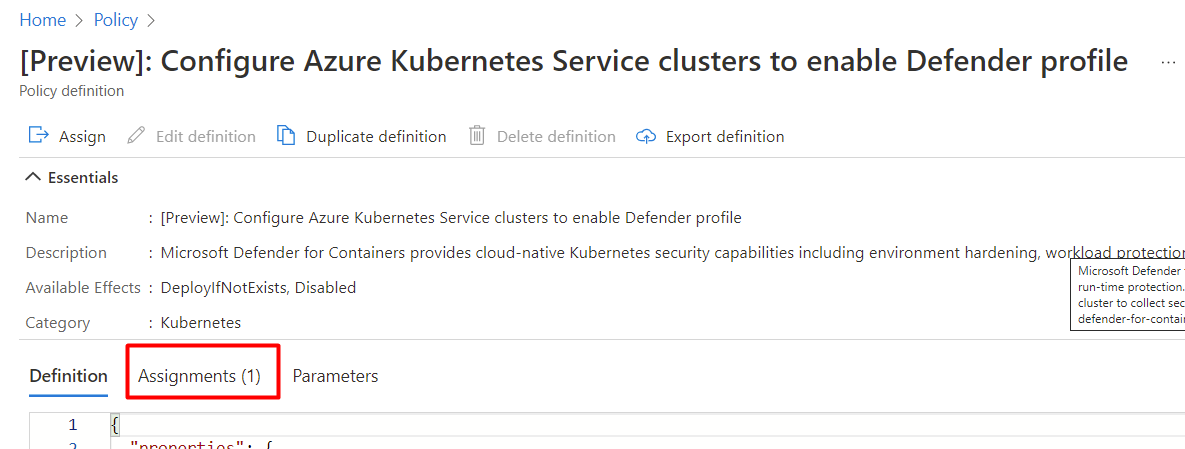

Pokud chcete zkontrolovat, jestli máte přiřazený pracovní prostor:

Přihlaste se k portálu Azure.

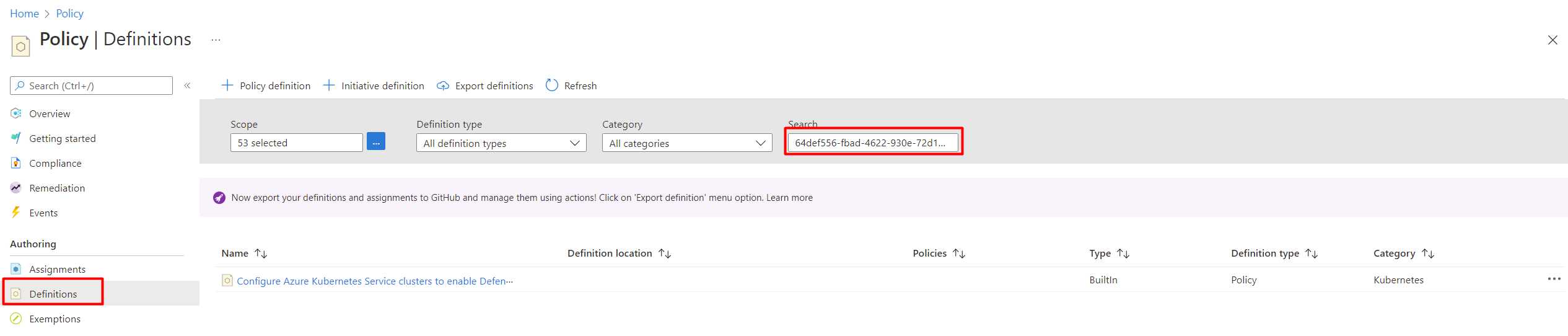

Vyhledejte a vyberte Zásady.

Vyberte definice.

Vyhledejte ID

64def556-fbad-4622-930e-72d1d5589bf5zásad .Výběrem možnosti Konfigurovat clustery Azure Kubernetes Service povolte profil Defenderu.

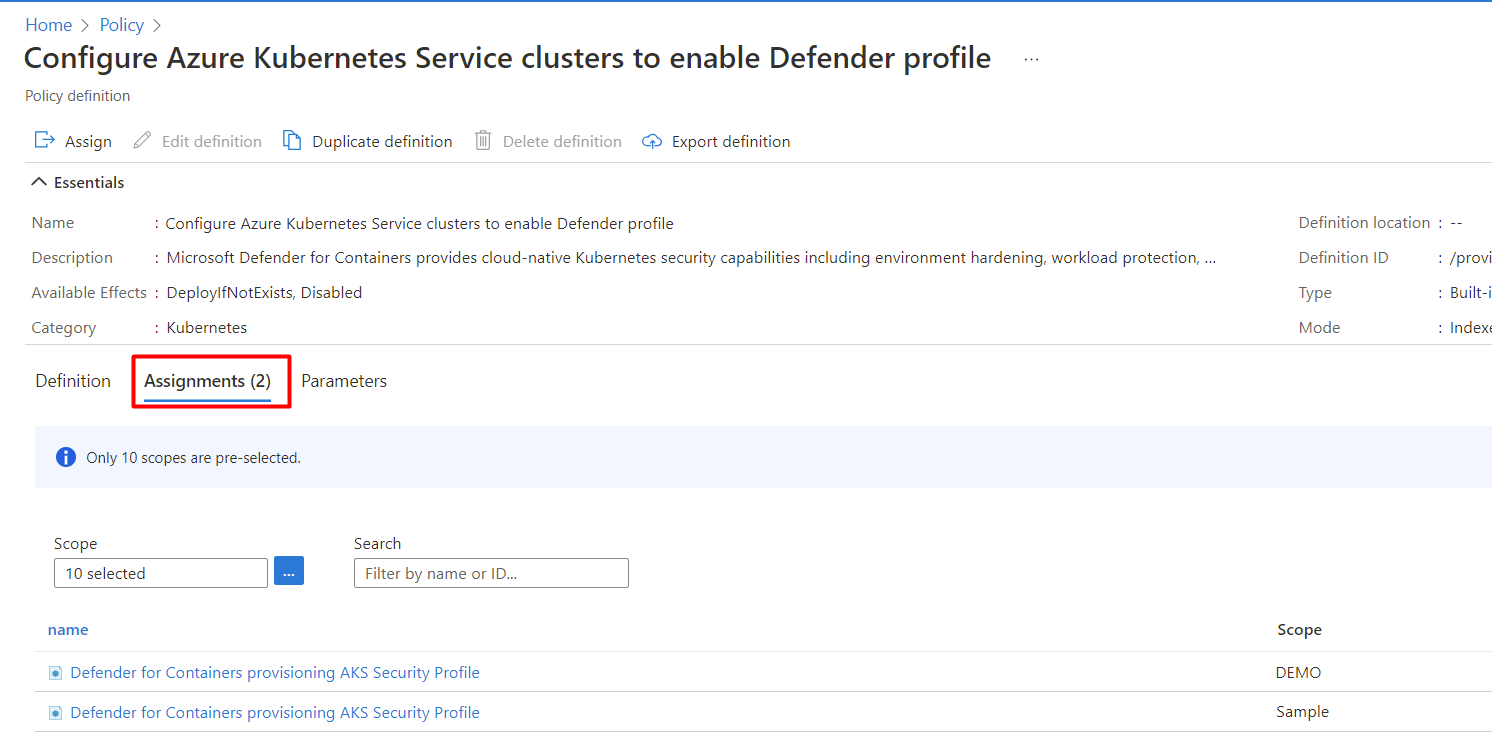

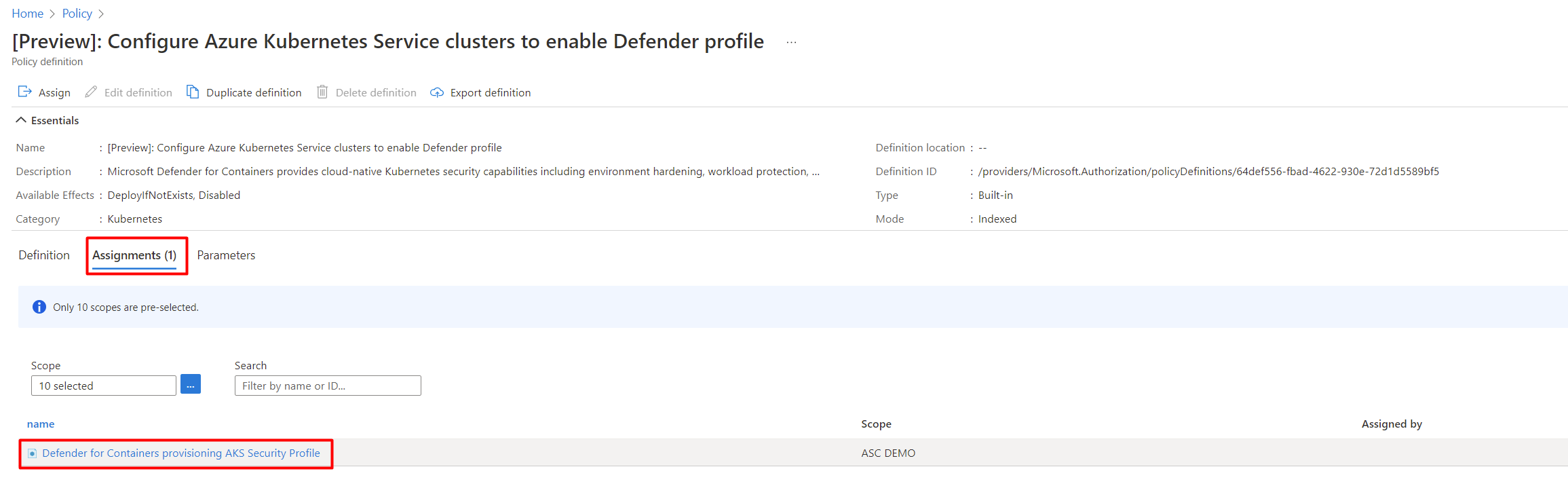

Vyberte zadání.

Použijte jeden z dalších částí tohoto článku následujícím způsobem:

- Pokud zásady ještě nejsou přiřazené k příslušnému oboru, postupujte podle pokynů k vytvoření nového přiřazení pomocí vlastních kroků pracovního prostoru .

- Pokud už je zásada přiřazená a chcete ji změnit tak, aby používala vlastní pracovní prostor, postupujte podle pokynů k aktualizaci přiřazení vlastními kroky pracovního prostoru .

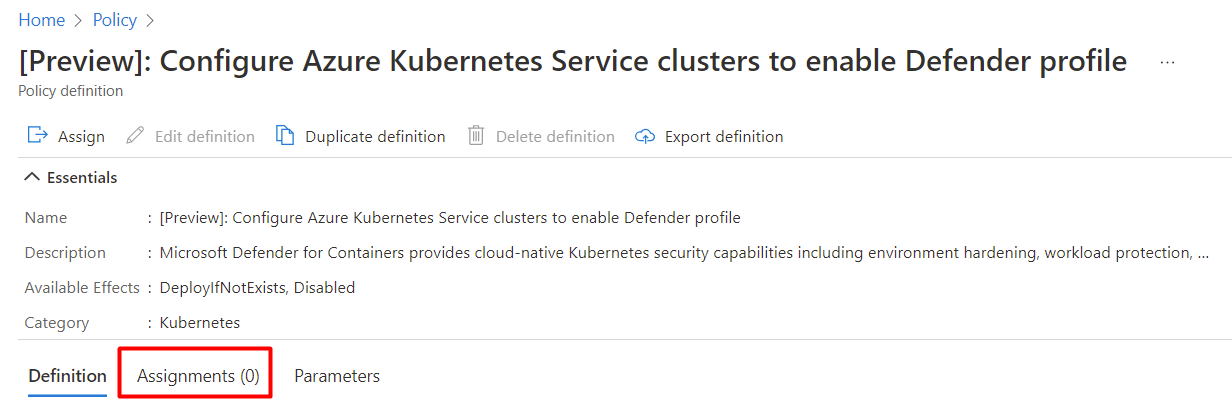

Vytvoření nového přiřazení s vlastním pracovním prostorem

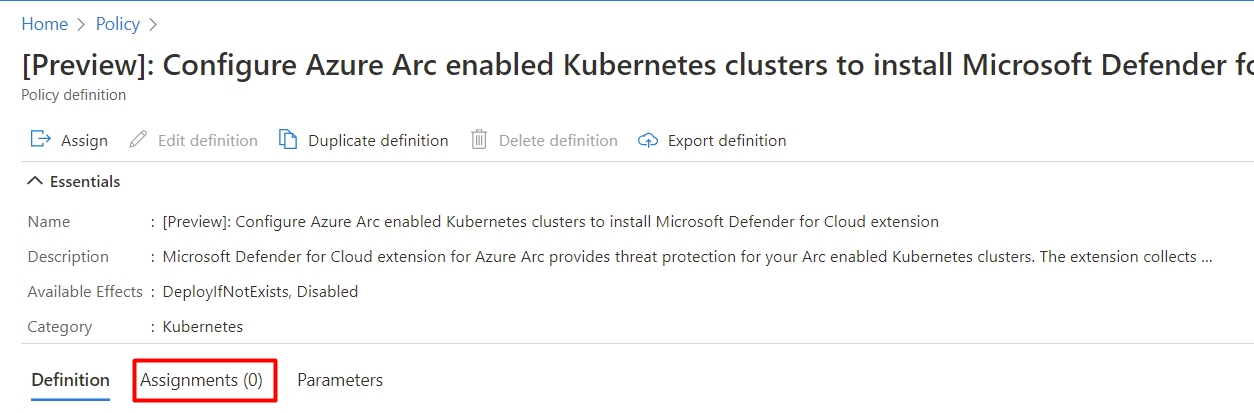

Pokud zásady ještě nejsou přiřazené, zobrazí se na kartě Zadání číslo 0.

Přiřazení vlastního pracovního prostoru:

Vyberte Přiřadit.

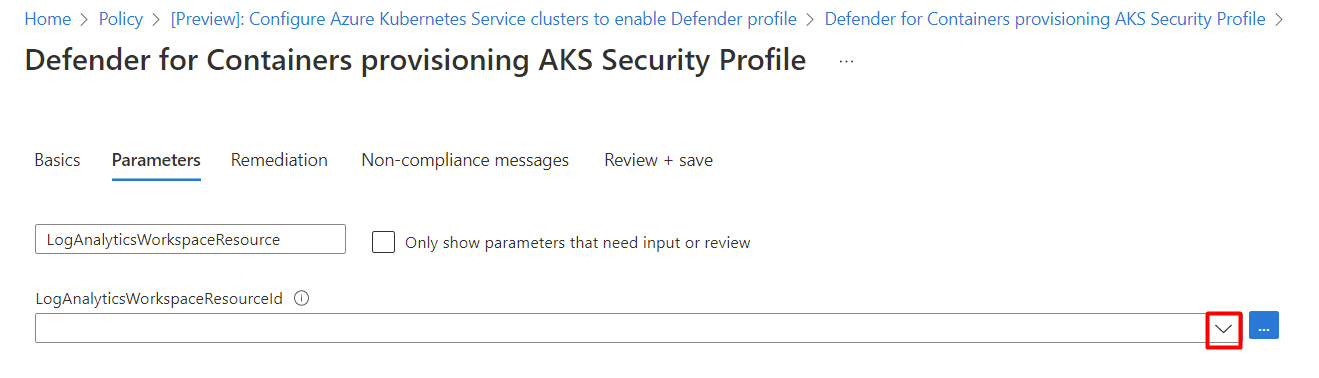

Na kartě Parametry zrušte zaškrtnutí políčka Zobrazit pouze parametry, které potřebují zadat nebo zkontrolovat možnost.

V rozevírací nabídce vyberte hodnotu LogAnalyticsWorkspaceResourceId.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Aktualizace přiřazení pomocí vlastního pracovního prostoru

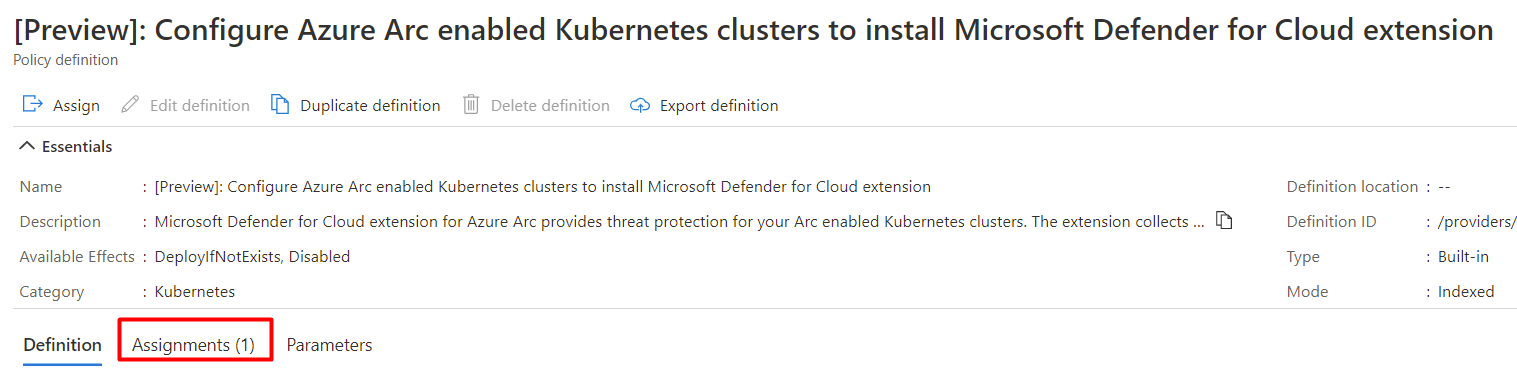

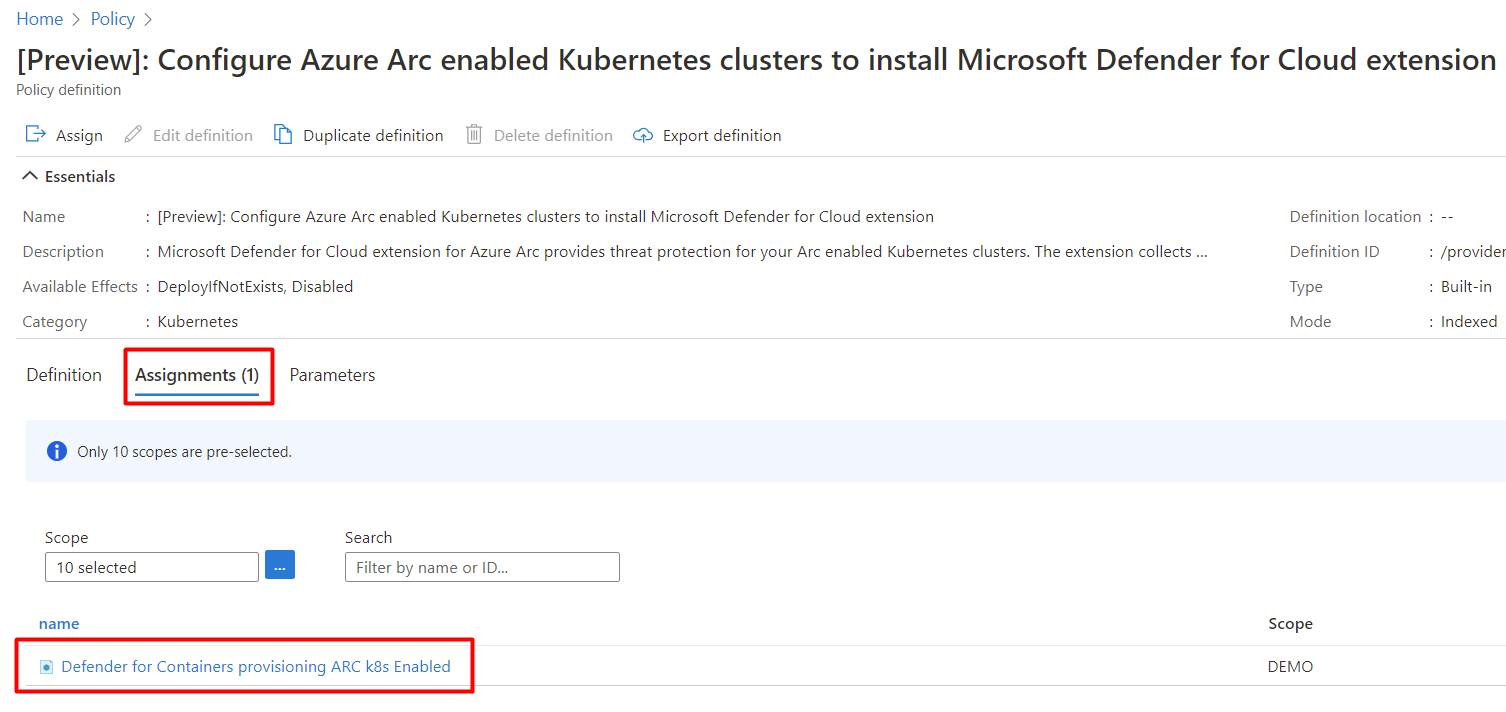

Pokud je zásada přiřazená k pracovnímu prostoru, zobrazí se na kartě Přiřazení číslo 1.

Poznámka:

Pokud máte více než jedno předplatné, může být číslo vyšší.

Přiřazení vlastního pracovního prostoru:

Výchozí pracovní prostor služby Log Analytics pro Azure Arc

Senzor Defenderu používá pracovní prostor služby Log Analytics jako datový kanál k odesílání dat z clusteru do Defenderu pro cloud. Pracovní prostor neuchovává žádná data. V důsledku toho se uživatelům v tomto případě použití neúčtuje.

Senzor Defenderu používá výchozí pracovní prostor služby Log Analytics. Pokud nemáte výchozí pracovní prostor služby Log Analytics, Defender for Cloud vytvoří při instalaci senzoru Defenderu novou skupinu prostředků a výchozí pracovní prostor. Výchozí pracovní prostor je založený na vaší oblasti.

Zásady vytváření názvů výchozího pracovního prostoru a skupiny prostředků služby Log Analytics jsou následující:

- Pracovní prostor: DefaultWorkspace-[subscription-ID]-[geo]

- Skupina prostředků: DefaultResourceGroup-[geo]

Přiřazení vlastního pracovního prostoru

Když povolíte automatické zřizování, automaticky se přiřadí výchozí pracovní prostor. Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

Pokud chcete zkontrolovat, jestli máte přiřazený pracovní prostor:

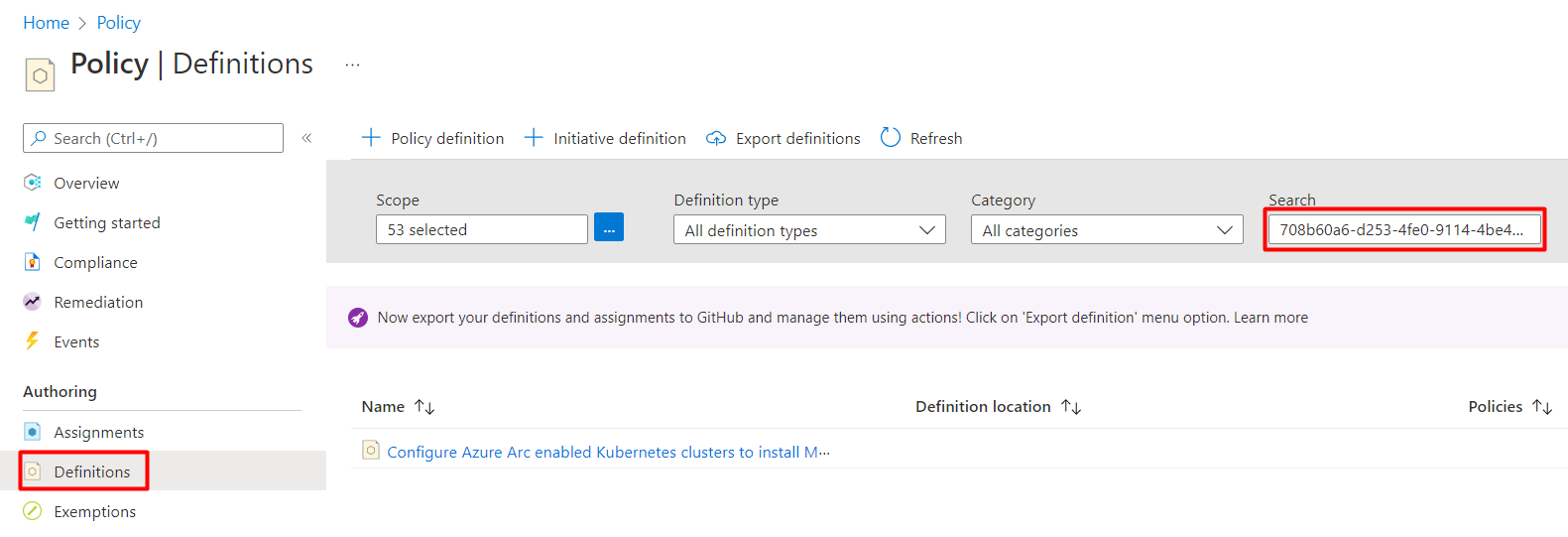

Přihlaste se k portálu Azure.

Vyhledejte a vyberte Zásady.

Vyberte definice.

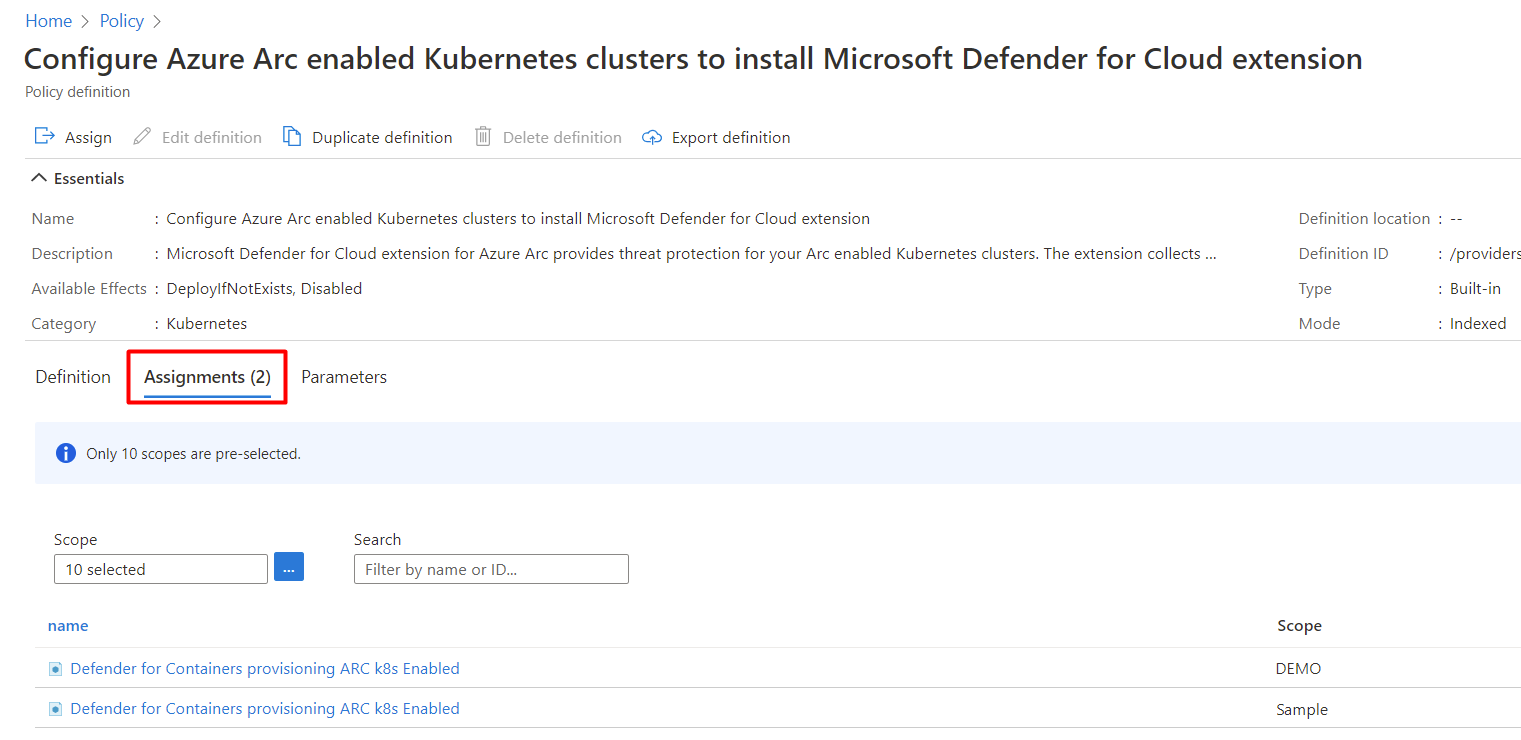

Vyhledejte ID

708b60a6-d253-4fe0-9114-4be4c00f012czásad .Výběrem možnosti Konfigurovat clustery Kubernetes s podporou Azure Arc nainstalujte rozšíření Microsoft Defender for Cloud.

Vyberte zadání.

Použijte jeden z dalších částí tohoto článku následujícím způsobem:

- Pokud zásady ještě nejsou přiřazené k příslušnému oboru, postupujte podle pokynů k vytvoření nového přiřazení pomocí vlastních kroků pracovního prostoru .

- Pokud už je zásada přiřazená a chcete ji změnit tak, aby používala vlastní pracovní prostor, postupujte podle pokynů k aktualizaci přiřazení vlastními kroky pracovního prostoru .

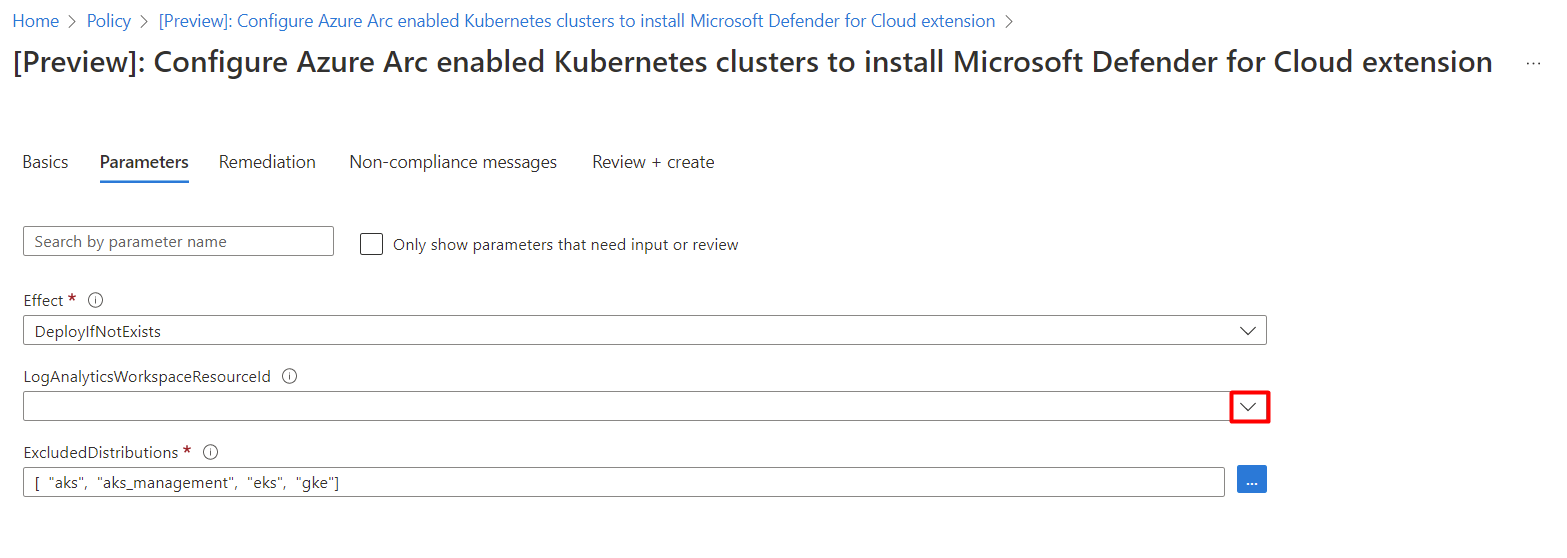

Vytvoření nového přiřazení s vlastním pracovním prostorem

Pokud zásady ještě nejsou přiřazené, zobrazí se na kartě Zadání číslo 0.

Přiřazení vlastního pracovního prostoru:

Vyberte Přiřadit.

Na kartě Parametry zrušte zaškrtnutí políčka Zobrazit pouze parametry, které potřebují zadat nebo zkontrolovat možnost.

V rozevírací nabídce vyberte hodnotu LogAnalyticsWorkspaceResourceId.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Aktualizace přiřazení pomocí vlastního pracovního prostoru

Pokud je zásada přiřazená k pracovnímu prostoru, zobrazí se na kartě Přiřazení číslo 1.

Poznámka:

Pokud máte více než jedno předplatné, může být číslo vyšší. Pokud máte číslo 1 nebo vyšší, ale přiřazení není v příslušném oboru, postupujte podle pokynů k vytvoření nového přiřazení s vlastním postupem pracovního prostoru .

Přiřazení vlastního pracovního prostoru:

Odebrání senzoru Defenderu

Pokud chcete toto (nebo jakékoli) rozšíření Defender for Cloud odebrat, nestačí vypnout automatické zřizování:

- Povolení automatického zřizování může mít vliv na stávající a budoucí počítače.

- Zakázání automatického zřizování rozšíření ovlivní pouze budoucí počítače. Když zakážete automatické zřizování, nic se neodinstaluje.

Poznámka:

Pokud chcete plán Defender for Containers úplně zakázat, přejděte do nastavení prostředí a vypněte Microsoft Defender for Containers.

Pokud ale chcete zajistit, aby se komponenty Defenderu pro kontejnery automaticky nezřídily pro vaše prostředky, zakažte automatické zřizování rozšíření.

Rozšíření můžete odebrat z aktuálně spuštěných počítačů pomocí rozhraní REST API, Azure CLI nebo šablony Resource Manageru, jak je vysvětleno na následujících kartách.

Odebrání senzoru Defenderu z AKS pomocí rozhraní REST API

Pokud chcete rozšíření odebrat pomocí rozhraní REST API, spusťte následující PUT příkaz:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

Příkaz obsahuje tyto parametry:

| Název | Popis | Povinné |

|---|---|---|

SubscriptionId |

ID předplatného clusteru | Ano |

ResourceGroup |

Skupina prostředků clusteru | Ano |

ClusterName |

Název clusteru | Ano |

ApiVersion |

Verze rozhraní API; musí být 2022-06-01 nebo novější | Ano |

Toto je text požadavku:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Tělo požadavku má tyto parametry:

| Název | Popis | Povinné |

|---|---|---|

location |

Umístění clusteru | Ano |

properties.securityProfile.defender.securityMonitoring.enabled |

Určuje, jestli se má v clusteru povolit nebo zakázat Microsoft Defender for Containers. | Ano |

Související obsah

Teď, když jste povolili Defender for Containers, můžete:

- Kontrola ohrožení zabezpečení imagí služby Azure Container Registry

- Kontrola ohrožení zabezpečení imagí AWS pomocí Microsoft Defender Správa zranitelností

- Kontrola ohrožení zabezpečení imagí GCP pomocí Microsoft Defender Správa zranitelností

- Podívejte se na běžné dotazy týkající se Defenderu for Containers.

Další informace o Defenderu for Cloud a Defenderu pro kontejnery najdete v následujících blogech: