Co je Microsoft Defender for Cloud?

Microsoft Defender for Cloud vám pomůže předcházet hrozbám, zjišťovat je a reagovat na ně s lepším přehledem a kontrolou zabezpečení vašich prostředků. Poskytuje integrované bezpečnostní sledování a správu zásad ve vašich předplatných, pomáhá zjišťovat hrozby, kterých byste si jinak nevšimli, a spolupracuje s řadou řešení zabezpečení.

Defender for Cloud používá ke shromažďování a ukládání dat monitorovací komponenty. Podrobné podrobnosti najdete v tématu Shromažďování dat v programu Microsoft Defender for Cloud.

Návody získat Microsoft Defender pro cloud?

Microsoft Defender pro cloud je povolený s vaším předplatným Microsoft Azure a přístupný z webu Azure Portal. Pokud k němu chcete získat přístup, přihlaste se k portálu, vyberte Procházet a posuňte se na Defender for Cloud.

Je k dispozici zkušební verze Defenderu pro cloud?

Defender for Cloud je zdarma na prvních 30 dnů. Veškeré využití nad rámec 30 dnů se automaticky účtuje podle cenového schématu. Další informace. Všimněte si, že kontrola malwaru v defenderu for Storage není zahrnutá zdarma v první 30denní zkušební verzi a bude se účtovat od prvního dne.

Které prostředky Azure monitoruje Microsoft Defender for Cloud?

Microsoft Defender pro cloud monitoruje následující prostředky Azure:

- Virtuální počítače (včetně cloudových služeb)

- Virtual Machine Scale Sets

- Mnoho služeb Azure PaaS uvedených v přehledu produktů

Defender for Cloud také chrání místní prostředky a multicloudové prostředky, včetně Amazon AWS a Google Cloud.

Jak zobrazím aktuální stav zabezpečení azure, multicloudových a místních prostředků?

Na stránce Přehled defenderu pro cloud se zobrazuje celkový stav zabezpečení vašeho prostředí rozdělený podle výpočetních prostředků, sítí, úložiště a dat a aplikací. Každý typ prostředku má indikátor, který ukazuje zjištěná ohrožení zabezpečení. Když vyberete každou dlaždici, zobrazí se seznam problémů se zabezpečením identifikovaných programem Defender for Cloud spolu s inventářem prostředků ve vašem předplatném.

Co je iniciativa zabezpečení?

Iniciativa zabezpečení definuje sadu ovládacích prvků (zásad), které se doporučují pro prostředky v rámci zadaného předplatného. V programu Microsoft Defender for Cloud přiřadíte iniciativy pro předplatná Azure, účty AWS a projekty GCP podle požadavků vaší společnosti na zabezpečení a typu aplikací nebo citlivosti dat v každém předplatném.

Zásady zabezpečení povolené v programu Microsoft Defender for Cloud řídí doporučení a monitorování zabezpečení. Další informace najdete v tématu Co jsou zásady zabezpečení, iniciativy a doporučení?

Kdo může upravit zásady zabezpečení?

Pokud chcete upravit zásady zabezpečení, musíte být správcem zabezpečení nebo vlastníkem tohoto předplatného.

Informace o konfiguraci zásad zabezpečení najdete v tématu Nastavení zásad zabezpečení v programu Microsoft Defender for Cloud.

Co je doporučení zabezpečení?

Microsoft Defender for Cloud analyzuje stav zabezpečení azure, multicloudu a místních prostředků. Při zjištění potenciálních ohrožení zabezpečení se vytvoří doporučení. Doporučení vás provedou procesem konfigurace potřebného řízení. Příklady:

- Zřizování antimalwaru, které pomáhá identifikovat a odebrat škodlivý software

- Skupiny zabezpečení sítě a pravidla pro řízení provozu do virtuálních počítačů

- Zřízení firewallu webových aplikací, které pomáhá bránit útokům, které cílí na vaše webové aplikace

- Nasazení chybějících aktualizací systému

- Adresování konfigurací operačního systému, které neodpovídají doporučeným směrnému plánu

Tady se zobrazují jenom doporučení, která jsou povolená v zásadách zabezpečení.

Co aktivuje výstrahu zabezpečení?

Microsoft Defender for Cloud automaticky shromažďuje, analyzuje a zachytá data protokolů z vašich prostředků Azure, multicloudu a místních prostředků, sítě a partnerských řešení, jako jsou antimalware a brány firewall. Při zjištění ohrožení zabezpečení se vytvoří výstraha zabezpečení. Příklady zahrnují zjišťování následujících situací:

- Ohrožené virtuální počítače, které komunikují se známými IP adresami se zlými úmysly

- Pokročilý malware zjištěný pomocí zasílání zpráv o chybách systému Windows

- Útoky hrubou silou na virtuální počítače

- Výstrahy zabezpečení z integrovaných partnerských řešení zabezpečení, jako jsou antimalwarové nebo firewally webových aplikací

Jaký je rozdíl mezi zjištěnými hrozbami a výstrahami od Microsoft Security Response Center a Microsoft Defenderu pro cloud?

Microsoft Security Response Center (MSRC) provádí vybrané monitorování zabezpečení sítě a infrastruktury Azure a přijímá stížnosti na analýzu hrozeb a zneužití od třetích stran. Když služba MSRC uvědomí, že k zákaznickým datům přistupovala neoprávněná nebo neoprávněná strana nebo že použití Azure zákazníka nevyhovuje podmínkám přijatelného použití, upozorní zákazníka správce incidentů zabezpečení. K oznámení obvykle dochází odesláním e-mailu kontaktům zabezpečení zadaným v programu Microsoft Defender for Cloud nebo vlastníkovi předplatného Azure, pokud není zadaný kontakt zabezpečení.

Defender for Cloud je služba Azure, která nepřetržitě monitoruje Azure, multicloudové a místní prostředí zákazníka a používá analýzy k automatickému zjišťování široké škály potenciálně škodlivých aktivit. Tyto detekce se zobrazují jako výstrahy zabezpečení na řídicím panelu ochrany úloh.

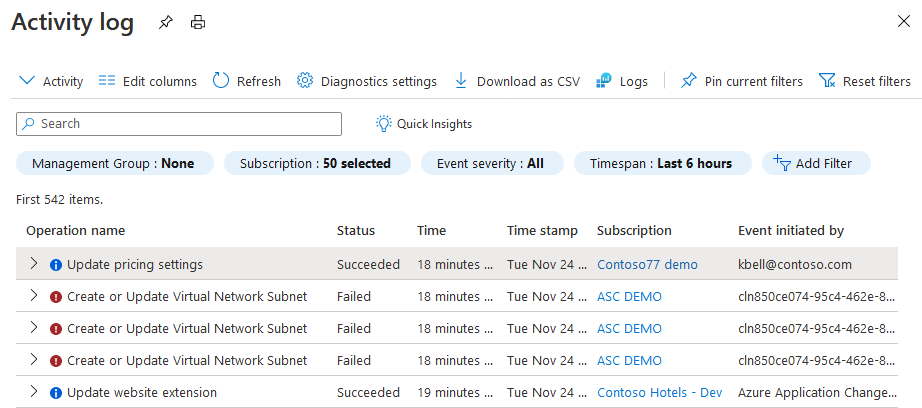

Jak můžu sledovat, kdo v organizaci povolil plán Microsoft Defenderu v programu Defender for Cloud?

Předplatná Azure můžou mít více správců s oprávněními ke změně nastavení cen. Pokud chcete zjistit, který uživatel provedl změnu, použijte protokol aktivit Azure.

Pokud informace o uživateli nejsou uvedené ve sloupci Událost iniciovaná sloupcem , prozkoumejte JSON události, kde najdete příslušné podrobnosti.

![]()

Co se stane, když je jedno doporučení v několika iniciativách zásad?

Někdy se doporučení zabezpečení zobrazí ve více než jedné iniciativě zásad. Pokud máte přiřazených více instancí stejného doporučení ke stejnému předplatnému a vytvoříte výjimku pro toto doporučení, ovlivní to všechny iniciativy, které máte oprávnění k úpravám.

Pokud se pokusíte vytvořit výjimku pro toto doporučení, zobrazí se jedna ze dvou následujících zpráv:

Pokud máte potřebná oprávnění k úpravám obou iniciativ, uvidíte:

Toto doporučení je součástí několika iniciativ zásad: [názvy iniciativ oddělených čárkou]. Výjimky se vytvoří na všech z nich.

Pokud nemáte dostatečná oprávnění pro obě iniciativy, zobrazí se tato zpráva:

Máte omezená oprávnění k použití výjimky pro všechny iniciativy zásad, výjimky se vytvoří pouze u iniciativ s dostatečnými oprávněními.

Existují nějaká doporučení, která nepodporují výjimky?

Tato obecně dostupná doporučení nepodporují výjimku:

- Všechny typy rozšířené ochrany před internetovými útoky by měly být povolené v pokročilých nastaveních zabezpečení dat spravované instance SQL.

- V nastaveních pokročilého zabezpečení dat serverů SQL by měly být povolené všechny typy pokročilé ochrany před hrozbami.

- Měly by se vynutit limity procesoru a paměti kontejneru.

- Image kontejnerů by se měly nasazovat jenom z důvěryhodných registrů.

- Vyhnete se eskalaci kontejneru s oprávněními.

- Kontejnery sdílející citlivé obory názvů hostitelů by se měly vyhnout

- Kontejnery by měly naslouchat pouze na povolených portech.

- Výchozí zásady filtru IP adres by měly být odepřít.

- Na počítačích by se mělo povolit monitorování integrity souborů.

- U kontejnerů by se měl vynucovat kořenový systém souborů jen pro čtení.

- Zařízení IoT – Otevření portů na zařízení

- Zařízení IoT – Byly nalezeny zásady brány firewall pro výkon v jednom z řetězců.

- Zařízení IoT – Zjistilo se pravidlo brány firewall, které je v vstupním řetězci.

- Zařízení IoT – Bylo nalezeno pravidlo brány firewall s oprávněním k výkonu ve výstupním řetězci.

- Pravidlo filtru IP adres – velký rozsah IP adres

- Pro kontejnery by se měly vynucovat nejméně privilegované funkce Linuxu.

- Přepsání nebo zakázání profilu AppArmor kontejnerů by mělo být omezeno.

- Privilegované kontejnery by se měly vyhnout

- Vyhnete se spouštění kontejnerů jako uživatel root.

- Služby by měly naslouchat pouze na povolených portech.

- Sql Servery by měly mít zřízený správce Microsoft Entra.

- Použití hostitelských sítí a portů by mělo být omezeno

- Použití připojení svazků HostPath podu by mělo být omezeno na známý seznam, aby se omezil přístup k uzlům z ohrožených kontejnerů.

K vynucení vícefaktorového ověřování už používáme zásady podmíněného přístupu (CA). Proč stále dostáváme doporučení Defenderu pro cloud?

Pokud chcete zjistit, proč se doporučení pořád generují, ověřte v zásadách podmíněného přístupu vícefaktorového ověřování následující možnosti konfigurace:

- Účty jste zahrnuli do oddílu Uživatelé zásad podmíněného přístupu vícefaktorového ověřování (nebo některé ze skupin v oddílu Skupiny ).

- ID aplikace Azure Management (797f4846-ba00-4fd7-ba43-dac1f8f63013) nebo všechny aplikace jsou součástí části Aplikace zásad podmíněného přístupu vícefaktorového ověřování.

- ID aplikace Azure Management není vyloučené v části Aplikace zásad podmíněného přístupu vícefaktorového ověřování.

- Podmínka OR se používá pouze s vícefaktorovým ověřováním nebo podmínkou AND se používá s vícefaktorovým ověřováním.

- Zásady podmíněného přístupu vynucující vícefaktorové ověřování prostřednictvím silných stránek ověřování se v současné době v našem vyhodnocení nepodporují.

K vynucení vícefaktorového ověřování používáme nástroj MFA třetí strany. Proč stále dostáváme doporučení Defenderu pro cloud?

Doporučení pro MFA v Defenderu pro Cloud nepodporují nástroje MFA třetích stran (například DUO).

Pokud doporučení nejsou pro vaši organizaci relevantní, zvažte jejich označení jako "zmírněné", jak je popsáno v tématu Vyloučení prostředků a doporučení z vašeho skóre zabezpečení. Doporučení můžete také zakázat.

Proč Defender for Cloud zobrazuje uživatelské účty bez oprávnění k předplatnému jako "vyžadování vícefaktorového ověřování"?

Doporučení pro MFA v programu Defender for Cloud odkazují na role Azure RBAC a role správců klasického předplatného Azure. Ověřte, že žádný z účtů nemá některou z těchto rolí.

Vícefaktorové ověřování s PIM vynucujeme. Proč se účty PIM zobrazují jako nedodržující předpisy?

Doporučení MFA v programu Defender for Cloud v současné době nepodporují účty PIM. Můžete tyto účty přidat do zásad podmíněného přístupu do části Uživatelé nebo Skupiny.

Můžu některé účty vyloučit nebo zamítnout?

Možnost vyloučit některé účty, které nepoužívají vícefaktorové ověřování, je k dispozici v nových doporučeních ve verzi Preview:

- Účty s oprávněními vlastníka k prostředkům Azure by měly být povolené vícefaktorové ověřování

- Účty s oprávněním k zápisu prostředků Azure by měly být povolené vícefaktorové ověřování.

- Účty s oprávněními ke čtení u prostředků Azure by měly být povolené vícefaktorové ověřování

Pokud chcete vyloučit účty, postupujte takto:

- Vyberte doporučení MFA přidružené k účtu, který není v pořádku.

- Na kartě Účty vyberte účet, který chcete vyloučit.

- Vyberte tlačítko se třemi tečkami a pak vyberte Účet pro vyloučení.

- Vyberte obor a důvod výjimky.

Pokud chcete zjistit, které účty jsou vyloučené, přejděte pro každé doporučení do vyloučených účtů .

Tip

Když účet vyjmete, nezobrazí se jako v pořádku a nezpůsobí, že předplatné není v pořádku.

Existují nějaká omezení ochrany identit a přístupu v Defenderu pro cloud?

Ochrana identit a přístupu v Defenderu pro cloud má určitá omezení:

- Doporučení identit nejsou dostupná pro předplatná s více než 6 000 účty. V těchto případech jsou tyto typy předplatných uvedené na kartě Nepoužitelné.

- Doporučení identit nejsou k dispozici pro agenty pro správu partnera CSP (Cloud Solution Provider).

- Doporučení identit neidentifikují účty spravované pomocí systému PIM (Privileged Identity Management). Pokud používáte nástroj PIM, můžou se zobrazit nepřesné výsledky v ovládacím prvku Správa přístupu a oprávnění .

- Doporučení identit nepodporují zásady podmíněného přístupu Microsoft Entra s zahrnutými rolemi adresáře místo uživatelů a skupin.

Jaké operační systémy pro moje instance EC2 jsou podporované?

Seznam AMI s předinstalovaným agentem SSM najdete na této stránce v dokumentaci AWS.

V případě jiných operačních systémů by měl být agent SSM nainstalován ručně pomocí následujících pokynů:

Pro plán CSPM jsou potřebná oprávnění IAM ke zjišťování prostředků AWS?

Ke zjišťování prostředků AWS jsou potřeba následující oprávnění IAM:

| DataCollector | Oprávnění AWS |

|---|---|

| Brána rozhraní API | apigateway:GET |

| Automatické škálování aplikace | application-autoscaling:Describe* |

| Automatické škálování | autoscaling-plans:Describe* autoscaling:Describe* |

| Správce certifikátů | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Protokoly CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Konfigurační služba | config:Describe* config:List* |

| DMS – Služba migrace databází | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| Systém souborů EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – elastické vyrovnávání zatížení (v1/2) | elasticloadbalancing:Describe* |

| Elastické vyhledávání | es:Describe* es:List* |

| EMR – omezení elastické mapy | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| Služba správy klíčů | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Síťová brána firewall | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| Vzdálená plocha | rds:Describe* rds:List* |

| Rudý posuv | redshift:Describe* |

| S3 a S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Správce tajných kódů | secretsmanager:Describe* secretsmanager:List* |

| SNS služby jednoduchých oznámení | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Je k dispozici rozhraní API pro připojení prostředků GCP k Defenderu pro cloud?

Ano. Pokud chcete vytvářet, upravovat nebo odstraňovat cloudové konektory Defenderu pro cloud pomocí rozhraní REST API, podívejte se na podrobnosti o rozhraní API konektorů.

Jaké oblasti GCP podporuje Defender for Cloud?

Defender for Cloud podporuje a kontroluje všechny dostupné oblasti ve veřejném cloudu GCP.

Podporuje automatizace pracovních postupů nějaké scénáře provozní kontinuity nebo zotavení po havárii (BCDR)?

Při přípravě prostředí pro scénáře BCDR, kdy u cílového prostředku dochází k výpadku nebo jiné havárii, je odpovědností organizace předejít ztrátě dat vytvořením záloh podle pokynů z Azure Event Hubs, pracovního prostoru služby Log Analytics a Logic Apps.

Pro každou aktivní automatizaci doporučujeme vytvořit identickou (zakázanou) automatizaci a uložit ji do jiného umístění. Pokud dojde k výpadku, můžete tyto automatizace zálohování povolit a udržovat normální operace.

Přečtěte si další informace o provozní kontinuitě a zotavení po havárii pro Azure Logic Apps.

Jaké jsou náklady spojené s exportem dat?

Za povolení průběžného exportu nejsou žádné náklady. V závislosti na vaší konfiguraci můžou vzniknout náklady na příjem a uchovávání dat v pracovním prostoru služby Log Analytics.

Mnoho upozornění se poskytuje jenom v případě, že jste povolili plány Defenderu pro vaše prostředky. Dobrým způsobem, jak zobrazit náhled výstrah, které dostanete do exportovaných dat, je zobrazit upozornění zobrazená na stránkách Defenderu pro cloud na webu Azure Portal.

Přečtěte si další informace o cenách pracovního prostoru služby Log Analytics.

Přečtěte si další informace o cenách služby Azure Event Hubs.

Obecné informace o cenách defenderu pro cloud najdete na stránce s cenami.

Zahrnuje průběžný export data o aktuálním stavu všech prostředků?

Ne. Průběžný export je vytvořený pro streamování událostí:

- Upozornění přijatá před povolením exportu se neexportují.

- Doporučení se posílají vždy, když se stav dodržování předpisů prostředku změní. Například když se prostředek změní ze stavu v pořádku na není v pořádku. Stejně jako u upozornění se doporučení pro prostředky, které nezměnily stav, protože jste povolili export, neexportují.

- Skóre zabezpečení na bezpečnostní prvek nebo předplatné se odešle, když se skóre ovládacího prvku zabezpečení změní o 0,01 nebo více.

- Stav dodržování právních předpisů se odešle, když se stav dodržování předpisů prostředku změní.

Proč se doporučení odesílají v různých intervalech?

Různá doporučení mají různé intervaly vyhodnocení dodržování předpisů, které můžou být v rozsahu od několika minut po několik dní. Množství času, které trvá, aby se doporučení zobrazovala ve vašich exportech, se tedy liší.

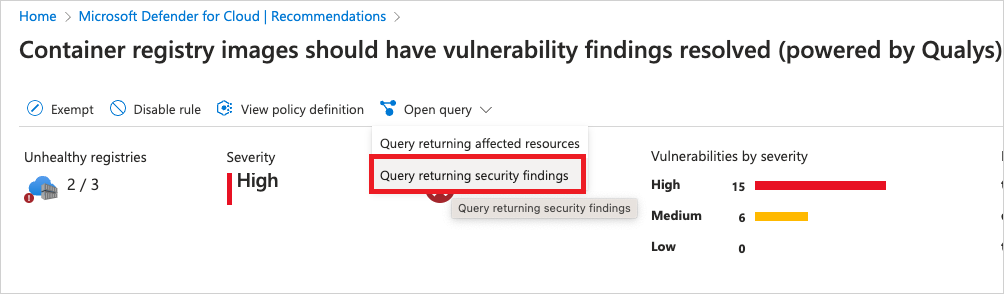

Jak získám ukázkový dotaz na doporučení?

Pokud chcete získat příklad dotazu na doporučení, otevřete doporučení v defenderu pro cloud, vyberte Otevřít dotaz a pak vyberte Dotaz vracející zjištění zabezpečení.

Podporuje průběžný export nějaké scénáře provozní kontinuity nebo zotavení po havárii (BCDR)?

Průběžný export může být užitečný při přípravě na scénáře BCDR, kdy u cílového prostředku dochází k výpadku nebo jiné havárii. Je ale zodpovědností organizace předejít ztrátě dat tím, že vytváří zálohy podle pokynů ze služby Azure Event Hubs, pracovního prostoru služby Log Analytics a aplikace logiky.

Další informace najdete ve službě Azure Event Hubs – geografické zotavení po havárii.

Můžu programově aktualizovat více plánů v jednom předplatném současně?

Nedoporučujeme programově aktualizovat více plánů v jednom předplatném současně (prostřednictvím rozhraní REST API, šablon ARM, skriptů atd.). Pokud používáte rozhraní API Microsoft.Security/pricings nebo jakékoli jiné programové řešení, měli byste mezi každou žádost vložit zpoždění 10 až 15 sekund.

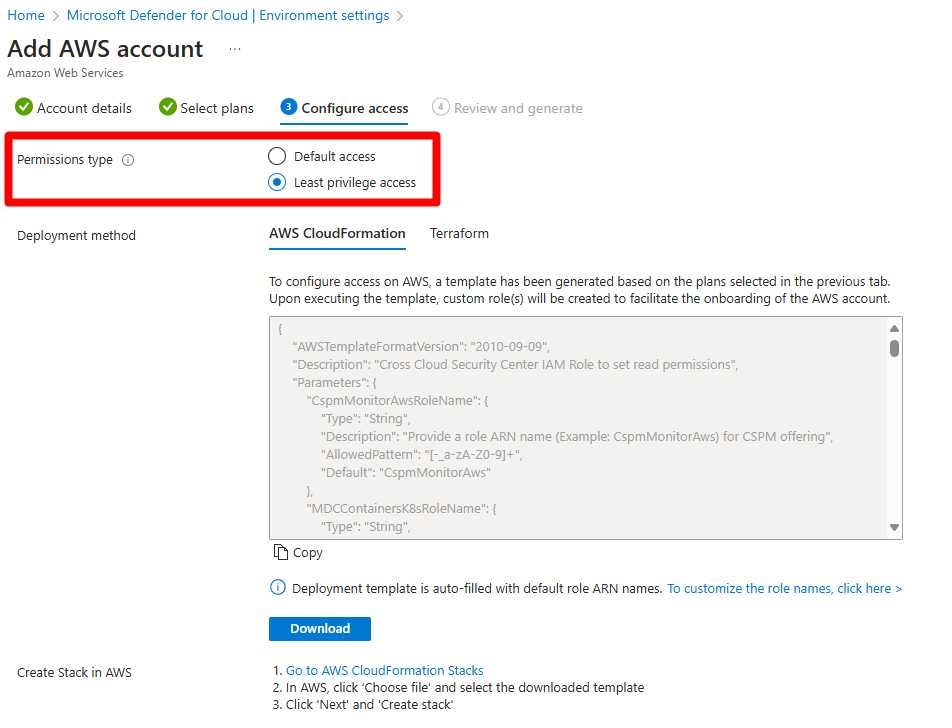

Když povolím výchozí přístup, v jakých situacích je potřeba znovu spustit šablonu vytváření cloudu, skript Cloud Shellu nebo šablonu Terraformu?

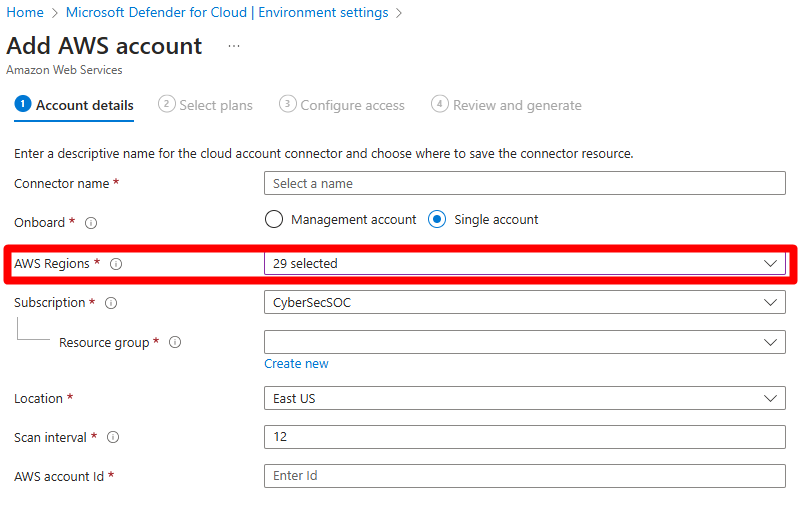

Úpravy plánů Defenderu pro cloud nebo jejich možnosti, včetně funkcí v rámci těchto plánů, vyžadují spuštění šablony nasazení. To platí bez ohledu na typ oprávnění vybraný při vytváření konektoru zabezpečení. Pokud se oblasti změnily, jako na tomto snímku obrazovky, nemusíte znovu spouštět šablonu vytváření cloudu ani skript Cloud Shellu.

Při konfiguraci typů oprávnění podporuje přístup s nejnižšími oprávněními funkce dostupné v době spuštění šablony nebo skriptu. Nové typy prostředků je možné podporovat pouze opětovným spuštěním šablony nebo skriptu.

Pokud změním oblast nebo interval kontroly konektoru AWS, musím znovu spustit šablonu CloudFormation nebo skript Cloud Shellu?

Ne, pokud se změní oblast nebo interval kontroly, není nutné znovu spouštět šablonu CloudFormation ani skript Cloud Shellu. Změny se použijí automaticky.

Jak funguje onboarding účtu organizace nebo správy AWS do Programu Microsoft Defender for Cloud?

Onboarding organizace nebo účtu pro správu do Microsoft Defenderu for Cloud zahájí proces nasazení stacksetu. Sada StackSet obsahuje potřebné role a oprávnění. Sada StackSet také rozšíří požadovaná oprávnění napříč všemi účty v organizaci.

Zahrnutá oprávnění umožňují programu Microsoft Defender for Cloud poskytovat vybrané funkce zabezpečení prostřednictvím vytvořeného konektoru v programu Defender for Cloud. Oprávnění také umožňují programu Defender for Cloud nepřetržitě monitorovat všechny účty, které se můžou přidat pomocí služby automatického zřizování.

Defender for Cloud dokáže identifikovat vytváření nových účtů pro správu a může využít udělená oprávnění k automatickému zřízení ekvivalentního konektoru zabezpečení člena pro každý členský účet.

Tato funkce je dostupná jenom pro onboarding organizace a umožňuje defenderu pro cloud vytvářet konektory pro nově přidané účty. Tato funkce také umožňuje programu Defender for Cloud upravovat všechny členské konektory při úpravách účtu pro správu, odstranit všechny členské účty při odstranění účtu pro správu a odebrat konkrétní členský účet, pokud je odpovídající účet odebrán.

Pro účet pro správu je potřeba nasadit samostatný zásobník.