Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tato příručka je určená odborníkům na IT, analytikům zabezpečení informací a správcům cloudu, jejichž organizace potřebují řešit problémy související s Microsoft Defenderem pro cloud.

Návod

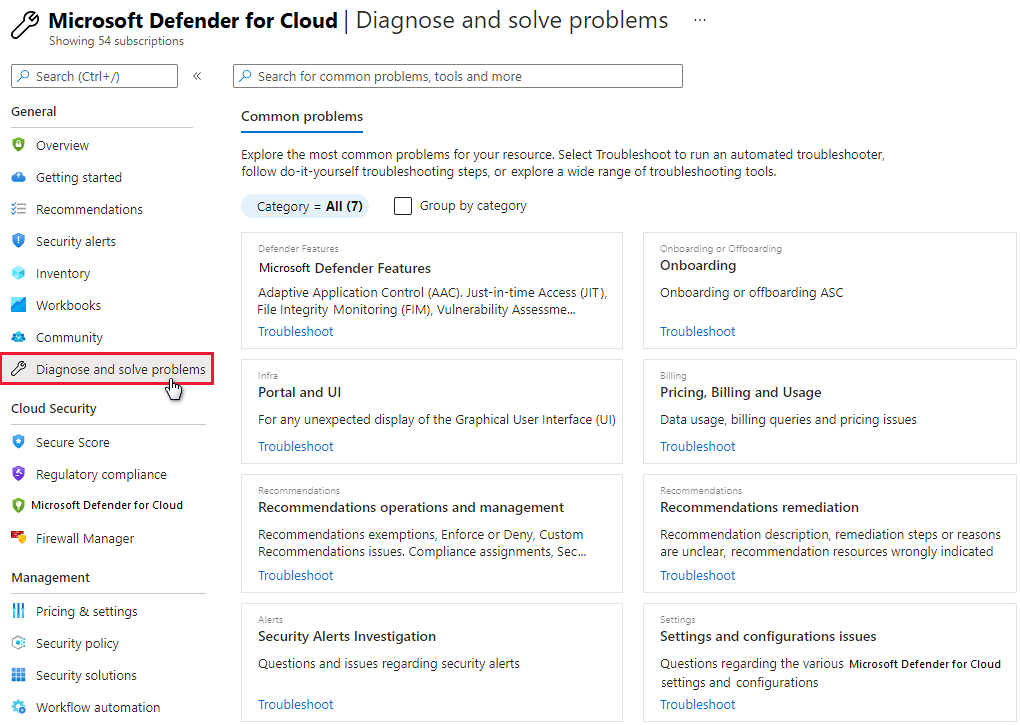

Pokud máte problém nebo potřebujete poradit od našeho týmu podpory, je vhodné najít řešení v části Diagnostika a řešení problémů na webu Azure Portal.

Použití protokolu auditu ke zkoumání problémů

Prvním místem, kde hledat informace o řešení potíží, je protokol auditu pro komponentu, která selhala. V protokolu auditu můžete zobrazit podrobnosti, jako jsou:

- Které operace byly provedeny.

- Kdo operaci zahájil.

- Kdy k operaci došlo.

- Stav operace.

Protokol auditu obsahuje všechny operace zápisu (PUT, POST, DELETE) prováděné s vašimi prostředky, ale ne operace čtení (GET).

Řešení potíží s agentem Log Analytics

Defender for Cloud používá agenta Log Analytics ke shromažďování a ukládání dat. Informace v tomto článku představují funkci Defender for Cloud po přechodu na agenta Log Analytics.

Typy výstrah jsou:

- Analýza chování virtuálního počítače (VMBA)

- Analýza sítě

- Analýza Azure SQL Database a Azure Synapse Analytics

- Kontextové informace

V závislosti na typu výstrahy můžete shromáždit potřebné informace k prošetření výstrahy pomocí následujících zdrojů informací:

- Protokoly zabezpečení v prohlížeči událostí virtuálního počítače ve Windows

- Démon auditu (

auditd) v Linuxu - Protokoly aktivit Azure a povolené diagnostické protokoly prostředku útoku

Můžete sdílet zpětnou vazbu ohledně popisu a relevance upozornění. Přejděte na upozornění, vyberte tlačítko Byl tento užitečný , vyberte důvod a pak zadejte komentář, který vám názor vysvětlí. Tento kanál zpětné vazby neustále sledujeme, abychom naše výstrahy vylepšili.

Kontrola procesů a verzí agenta Log Analytics

Stejně jako Azure Monitor používá Defender pro cloud agenta Log Analytics ke shromažďování dat zabezpečení z virtuálních počítačů Azure. Po povolení shromažďování dat a správné instalaci agenta v cílovém počítači HealthService.exe by měl být proces spuštěný.

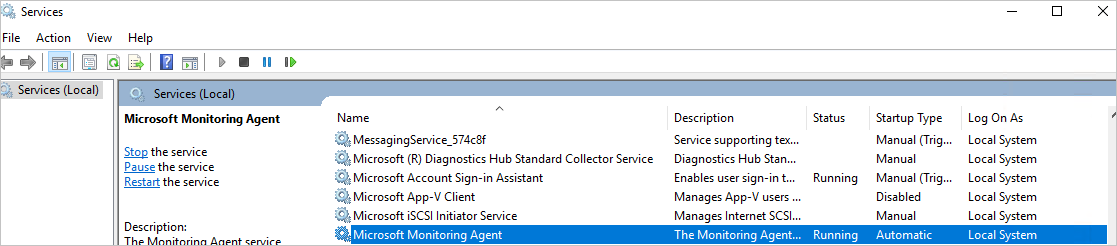

Otevřete konzolu pro správu služeb (services.msc), abyste se ujistili, že je spuštěná služba agenta Log Analytics.

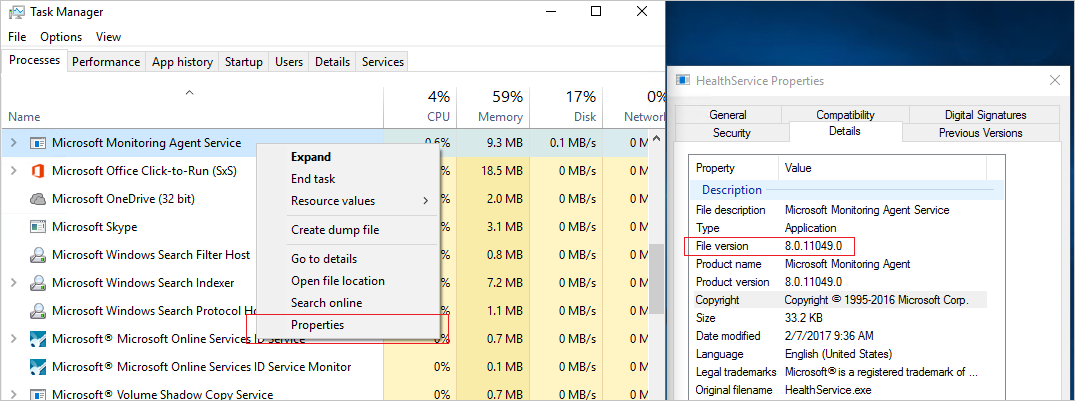

Pokud chcete zjistit, jakou verzi agenta máte, otevřete Správce úloh. Na kartě Procesy vyhledejte službu agenta Log Analytics, klikněte na ni pravým tlačítkem myši a vyberte Vlastnosti. Na kartě Podrobnosti vyhledejte verzi souboru.

Kontrola scénářů instalace pro agenta Log Analytics

Existují dva scénáře instalace, které můžou způsobit různé výsledky při instalaci agenta Log Analytics do počítače. Podporované scénáře:

Agent nainstalovaný automaticky programem Defender for Cloud: Upozornění můžete zobrazit v programu Defender for Cloud a prohledávání protokolů. E-mailová oznámení obdržíte na e-mailovou adresu, kterou jste nakonfigurovali v zásadách zabezpečení pro předplatné, ke kterému prostředek patří.

Agent ručně nainstalovaný na virtuálním počítači umístěném v Azure: Pokud v tomto scénáři používáte agenty stažené a nainstalované ručně před únorem 2017, můžete upozornění zobrazit na portálu Defender pro cloud jenom v případě, že filtrujete předplatné, do kterého pracovní prostor patří. Pokud filtrujete předplatné, do kterého prostředek patří, nezobrazí se žádná upozornění. E-mailová oznámení obdržíte na e-mailovou adresu, kterou jste nakonfigurovali v zásadách zabezpečení pro předplatné, ke kterému pracovní prostor patří.

Abyste se vyhnuli problému s filtrováním, nezapomeňte stáhnout nejnovější verzi agenta.

Monitorování problémů s připojením k síti pro agenta

Aby se agenti mohli připojit ke službě Defender for Cloud a zaregistrovat se k nim, musí mít přístup k adresě DNS a síťovým portům pro síťové prostředky Azure. Pokud chcete tento přístup povolit, proveďte tyto akce:

- Při použití proxy serverů se ujistěte, že jsou v nastavení agenta správně nakonfigurované příslušné prostředky proxy serveru.

- Nakonfigurujte síťové brány firewall tak, aby povolily přístup ke službě Log Analytics.

Síťové prostředky Azure jsou:

| Prostředek agenta | Přístav | Obejití kontroly protokolu HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Ano |

*.oms.opinsights.azure.com |

443 | Ano |

*.blob.core.windows.net |

443 | Ano |

*.azure-automation.net |

443 | Ano |

Pokud máte potíže s onboardingem agenta Log Analytics, přečtěte si článek Řešení potíží s onboardingem operations Management Suite.

Řešení potíží s nesprávnou antimalwarovou ochranou

Agent hosta je nadřazený proces všeho, co dělá rozšíření Microsoft Antimalware . Pokud proces agenta hosta selže, může dojít také k selhání ochrany Microsoft Antimalware, která běží jako podřízený proces agenta hosta.

Tady je několik tipů pro řešení potíží:

- Pokud byl cílový virtuální počítač vytvořen z vlastní image, ujistěte se, že tvůrce virtuálního počítače nainstaloval agenta hosta.

- Pokud je cílem virtuální počítač s Linuxem, instalace verze antimalwarového rozšíření pro Windows selže. Agent hosta Linuxu má specifické požadavky na operační systém a balíček.

- Pokud byl virtuální počítač vytvořen pomocí staré verze agenta hosta, starý agent nemusí mít možnost automaticky aktualizovat na novější verzi. Při vytváření vlastních imagí vždy používejte nejnovější verzi agenta hosta.

- Některý software pro správu třetích stran může zakázat agenta hosta nebo blokovat přístup k určitým umístěním souborů. Pokud je na vašem virtuálním počítači nainstalovaný software pro správu třetích stran, ujistěte se, že je v seznamu vyloučení antimalwarový agent.

- Ujistěte se, že nastavení brány firewall a skupina zabezpečení sítě neblokují síťový provoz do a z agenta hosta.

- Ujistěte se, že přístup k diskům nebrání žádné seznamy řízení přístupu.

- Agent hosta potřebuje dostatek místa na disku, aby fungoval správně.

Ve výchozím nastavení je uživatelské rozhraní Microsoft Antimalware zakázané. Na virtuálních počítačích Azure Resource Manageru ale můžete povolit uživatelské rozhraní Microsoft Antimalware.

Řešení potíží s načtením řídicího panelu

Pokud máte problémy s načtením řídicího panelu ochrany úloh, ujistěte se, že uživatel, který v předplatném poprvé povolil Defender for Cloud, a uživatel, který chce zapnout shromažďování dat, má v předplatném roli Vlastník nebo Přispěvatel . Pokud ano, uživatelé s rolí Čtenář v předplatném uvidí řídicí panel, upozornění, doporučení a zásady.

Řešení potíží s konektory pro organizaci Azure DevOps

Pokud nemůžete připojit organizaci Azure DevOps, vyzkoušejte následující tipy pro řešení potíží:

Ujistěte se, že používáte verzi Azure Portal, která není ve verzi Preview. Krok autorizace nefunguje na portálu Azure Preview.

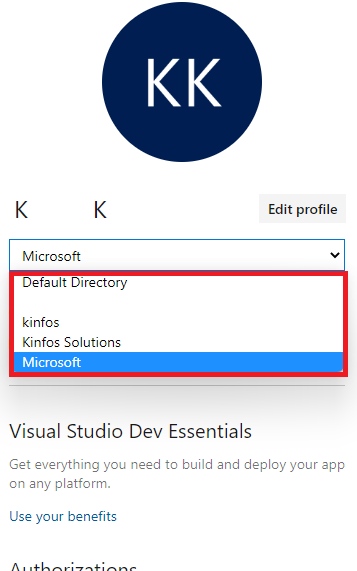

Je důležité vědět, ke kterému účtu jste přihlášení při autorizaci přístupu, protože to bude účet, který systém používá pro onboarding. Váš účet může být přidružený ke stejné e-mailové adrese, ale také přidružený k různým tenantům. Ujistěte se, že jste vybrali správnou kombinaci účtu nebo tenanta. Pokud potřebujete změnit kombinaci:

Na stránce profilu Azure DevOps vyberte pomocí rozevírací nabídky jiný účet.

Po výběru správné kombinace účtu nebo tenanta přejděte v Defenderu pro cloud do nastavení prostředí a upravte konektor Azure DevOps. Opětovným ověřením konektoru ho aktualizujte správnou kombinací účtu nebo tenanta. V rozevírací nabídce by se měl zobrazit správný seznam organizací.

Ujistěte se, že máte v organizaci Azure DevOps roli správce kolekce projektů, kterou chcete připojit.

Ujistěte se, že pro organizaci Azure DevOps je zapnutý přístup k aplikacím třetích stran prostřednictvím přepínače OAuth. Přečtěte si další informace o povolení přístupu OAuth.

Kontaktovat podporu Microsoftu

Informace o řešení potíží pro Defender for Cloud najdete také na stránce Defender for Cloud Q&A.

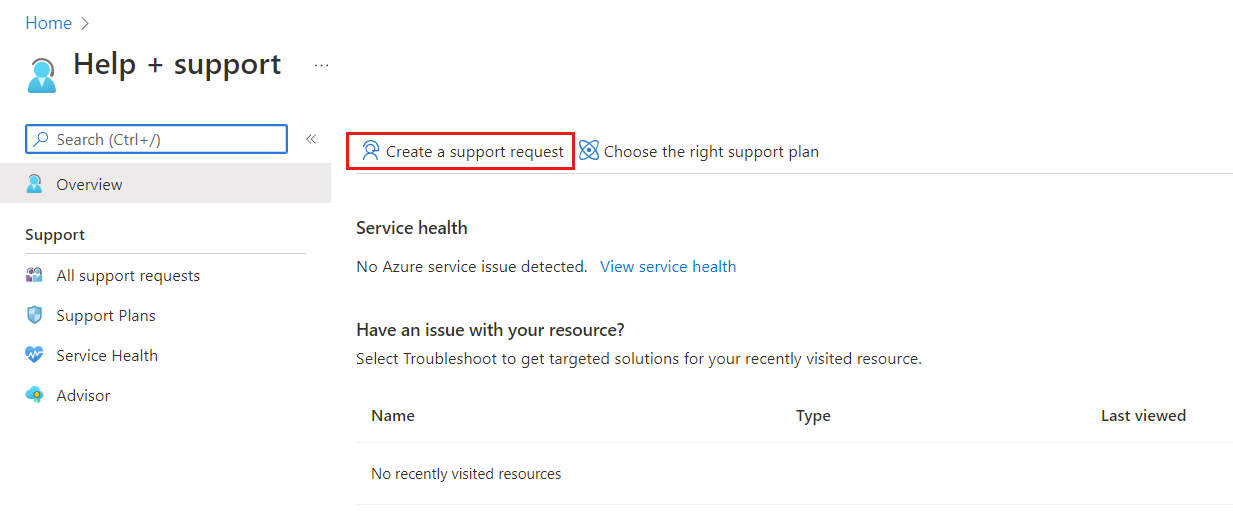

Pokud potřebujete další pomoc, můžete na webu Azure Portal otevřít novou žádost o podporu. Na stránce Nápověda a podpora vyberte Vytvořit žádost o podporu.

Viz také

- Zjistěte, jak spravovat výstrahy zabezpečení v defenderu pro cloud a reagovat na ně.

- Přečtěte si informace o ověřování výstrah v defenderu pro cloud.

- Projděte si běžné otázky týkající se používání defenderu pro cloud.