Komponenty Microsoft Defenderu pro IoT

Systém Microsoft Defender for IoT je vytvořený tak, aby poskytoval široké pokrytí a přehled z různých zdrojů dat.

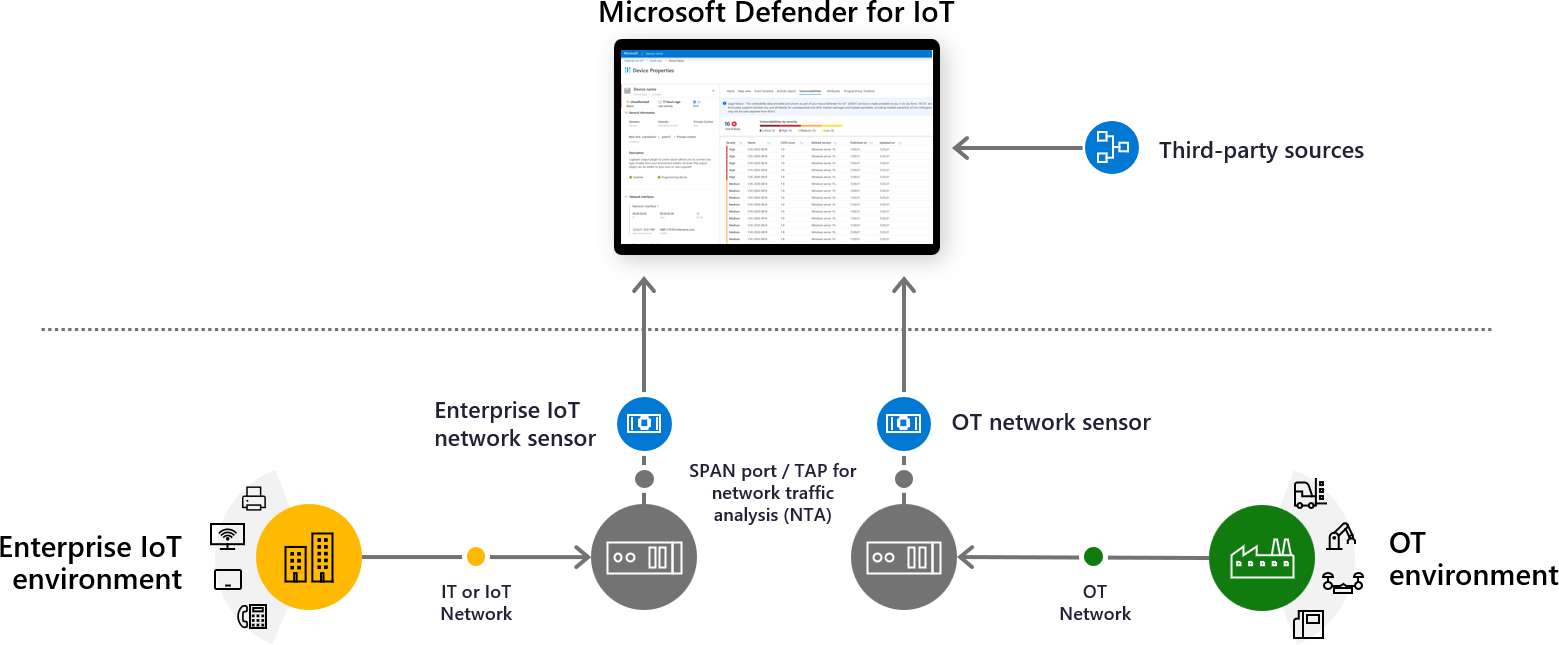

Následující obrázek ukazuje, jak data můžou streamovat do Defenderu pro IoT ze síťových senzorů a zdrojů třetích stran, aby poskytovala jednotný přehled o zabezpečení IoT/OT. Defender for IoT na webu Azure Portal poskytuje inventáře prostředků, posouzení ohrožení zabezpečení a průběžné monitorování hrozeb.

Defender for IoT se připojuje ke cloudovým i místním komponentám a je sestavený pro škálovatelnost ve velkých a geograficky distribuovaných prostředích.

Defender pro IoT zahrnuje následující komponenty monitorování zabezpečení OT:

Azure Portal pro správu cloudu a integraci do jiných služby Microsoft, jako je Microsoft Sentinel.

Provozní technologie (OT) nebo síťové senzory Enterprise IoT pro detekci zařízení v síti. Senzory sítě Defender for IoT se nasazují na virtuální počítač nebo fyzické zařízení. Senzory OT je možné nakonfigurovat jako senzory připojené ke cloudu nebo plně místní místně spravované senzory.

Místní konzola pro správu pro centralizovanou správu snímačů OT a monitorování pro místní prostředí s mezerami vzduchu.

Síťové senzory OT a Enterprise IoT

Defender pro síťové senzory IoT zjišťuje a nepřetržitě monitoruje síťový provoz napříč síťovými zařízeními.

Síťové senzory jsou účelově vytvořené pro sítě OT/IoT a připojují se k portu SPAN nebo síťovému TAP. Senzory sítě Defender for IoT můžou během několika minut od připojení k síti poskytovat přehled o rizicích.

Síťové senzory používají analytické moduly podporující OT/IoT a hloubkovou kontrolu paketů vrstvy 6 (DPI) k detekci hrozeb, jako je malware bez souborů, na základě neobvyklé nebo neoprávněné aktivity.

Shromažďování, zpracování, analýza a upozorňování dat probíhá přímo na senzoru, což může být ideální pro umístění s nízkou šířkou pásma nebo připojením s vysokou latencí. Ke správě se přenesou jenom telemetrie a přehledy, a to buď do webu Azure Portal, nebo do místní konzoly pro správu.

Další informace najdete v tématu Cesta nasazení Defenderu pro IoT OT.

Cloudově propojené a místní senzory OT

Senzory připojené ke cloudu jsou senzory připojené k Defenderu pro IoT v Azure a liší se od místně spravovaných senzorů následujícím způsobem:

Pokud máte síťový senzor OT připojeného ke cloudu:

Všechna data, která senzor detekuje, se zobrazují v konzole senzoru, ale do Azure se doručí také informace o výstrahách, kde je můžete analyzovat a sdílet s dalšími službami Azure.

Balíčky Microsoftu pro analýzu hrozeb je možné automaticky odesílat do senzorů připojených ke cloudu.

Název senzoru definovaný během onboardingu je název zobrazený v senzoru a je jen pro čtení z konzoly senzoru.

Naproti tomu při práci s místně spravovanými senzory:

Zobrazte všechna data pro konkrétní senzor z konzoly senzoru. Pro jednotné zobrazení všech informací zjištěných několika senzory použijte místní konzolu pro správu.

Všechny balíčky analýzy hrozeb musíte ručně nahrát do místně spravovaných senzorů.

Názvy senzorů je možné aktualizovat v konzole senzoru.

Další informace najdete v tématu Správa senzorů OT z konzoly snímačů a správa senzorů OT z konzoly pro správu.

Analytické moduly Defenderu pro IoT

Senzory sítě Defender for IoT analyzují ingestovaná data pomocí integrovaných analytických modulů a aktivují výstrahy na základě provozu v reálném čase i předem zaznamenaného provozu.

Analytické moduly poskytují analýzu strojového učení a profilu, analýzu rizik, databázi zařízení a sadu přehledů, analýzy hrozeb a behaviorální analýzy.

Například sítě ICS (Industrial Control Systems) modelů porušení zásad modelují sítě průmyslových řídicích systémů (ICS), aby bylo možné detekovat odchylky od očekávaného "standardního" chování pomocí detekce anomálií chování (BAD), jak je popsáno v niSTIR 8219. Tento směrný plán se vyvíjí pochopením běžných aktivit, které probíhají v síti, jako jsou normální vzorce provozu, akce uživatelů a přístup k síti ICS. Systém BAD pak monitoruje síť pro případnou odchylku od očekávaného chování a označí všechna porušení zásad. Mezi příklady směrných odchylek patří neoprávněné použití kódů funkcí, přístup ke konkrétním objektům nebo změny konfigurace zařízení.

Vzhledem k tomu, že mnoho algoritmů detekce bylo vytvořeno pro IT, a ne pro sítě OT, pomáhá dodatečný směrný plán sítí ICS zkrátit křivku učení systému pro nové detekce.

Mezi síťové senzory Defenderu pro IoT patří následující hlavní analytické moduly:

| Název | Popis | Příklady |

|---|---|---|

| Modul pro detekci porušení protokolu | Identifikuje použití struktur paketů a hodnot polí, které porušují specifikace protokolu ICS. K porušení protokolu dochází, když struktura paketů nebo hodnoty polí nevyhovují specifikaci protokolu. |

Upozornění "Neplatná operace MODBUS (kód funkce Nula)" indikuje, že primární zařízení odeslalo požadavek s kódem funkce 0 do sekundárního zařízení. Tato akce není povolená podle specifikace protokolu a sekundární zařízení nemusí správně zpracovávat vstup. |

| Porušení zásad | K porušení zásad dochází s odchylkou od chování směrného plánu definovaného ve naučených nebo nakonfigurovaných nastaveních. | Upozornění Neautorizovaného uživatelského agenta HTTP označuje, že aplikace, která nebyla naučena nebo schválena zásadami, se používá jako klient HTTP na zařízení. Může se jednat o nový webový prohlížeč nebo aplikaci na tomto zařízení. |

| Modul pro detekci průmyslového malwaru | Identifikuje chování, které značí přítomnost škodlivé síťové aktivity prostřednictvím známého malwaru, jako je Conficker, Black Energy, Havex, WannaCry, NotPetya a Triton. | Výstraha "Podezření na škodlivou aktivitu (Stuxnet)" indikuje, že senzor zjistil podezřelou síťovou aktivitu, o které se vědělo, že souvisí s malwarem Stuxnet. Tento malware je pokročilá trvalá hrozba zaměřená na průmyslové řízení a sítě SCADA. |

| Modul detekce anomálií | Detekuje neobvyklou komunikaci a chování M2M (machine-to-machine). Tento modul modeluje sítě ICS, a proto vyžaduje kratší studijní období než analýza vyvinutá pro IT. Anomálie se detekují rychleji s minimálními falešně pozitivními výsledky. |

Výstraha "Pravidelné chování v komunikačním kanálu" odráží pravidelné a cyklické chování přenosu dat, což je běžné v průmyslových sítích. Mezi další příklady patří nadměrné pokusy o přihlášení přes protokol SMB a zjištěné výstrahy kontroly PLC. |

| Detekce provozních incidentů | Detekuje provozní problémy, jako je přerušované připojení, které může značit předčasné známky selhání zařízení. | Upozornění "Zařízení je podezřelé, že je odpojené (nereagující)" se aktivuje, když zařízení nereaguje na žádný druh požadavku na předdefinované období. Tato výstraha může naznačovat vypnutí, odpojení nebo poruchu zařízení. Dalším příkladem může být odeslání upozornění příkazu Siemens S7 stop PLC. |

Možnosti správy

Defender for IoT poskytuje podporu hybridní sítě s využitím následujících možností správy:

Azure Portal. Pomocí webu Azure Portal můžete zobrazit všechna data přijatá z vašich zařízení prostřednictvím síťových senzorů připojených ke cloudu. Azure Portal poskytuje další hodnotu, jako jsou sešity, připojení ke službě Microsoft Sentinel, doporučení zabezpečení a další.

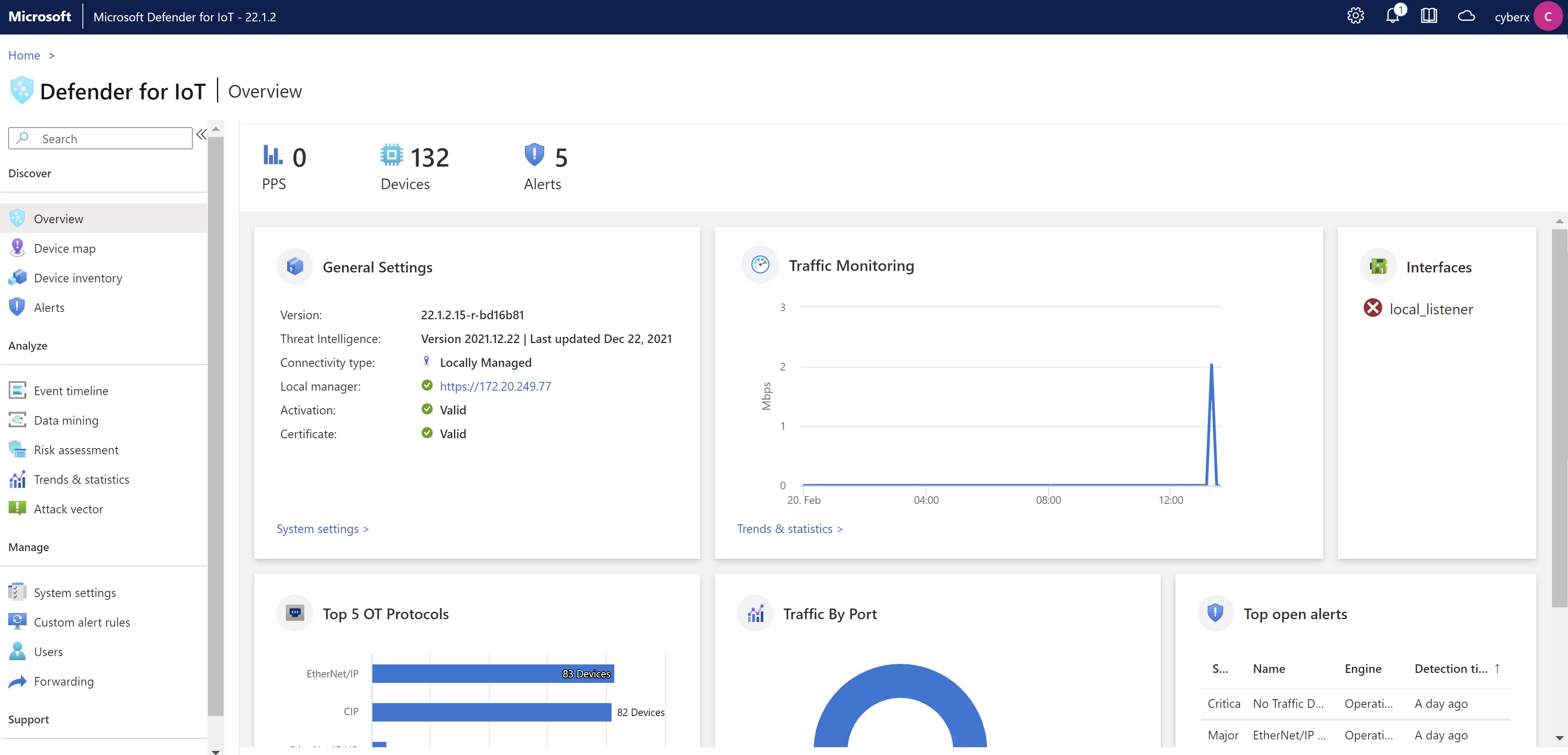

Pomocí webu Azure Portal můžete také získávat nová zařízení a aktualizace softwaru, připojovat a udržovat senzory v defenderu pro IoT a aktualizovat balíčky analýzy hrozeb. Příklad:

Konzola senzoru OT. Zobrazení detekcí zařízení připojených ke konkrétnímu senzoru OT z konzoly senzoru Pomocí konzoly senzoru můžete zobrazit mapu sítě pro zařízení zjištěná tímto snímačem, časovou osu všech událostí, ke kterým na senzoru dochází, předávání informací ze snímačů do partnerských systémů a další. Příklad:

Místní konzola pro správu. V prostředích s mezerami vzduchu můžete získat centrální pohled na data ze všech senzorů z místní konzoly pro správu pomocí dalších nástrojů pro údržbu a funkcí generování sestav.

Verze softwaru v místní konzole pro správu musí být stejná jako u nejnovější verze senzoru. Každá místní verze konzoly pro správu je zpětně kompatibilní se staršími podporovanými verzemi snímačů, ale nemůže se připojit k novějším verzím snímačů.

Další informace najdete v tématu Cesta nasazení správy snímačů OT, která je zachycená vzduchem.

Zařízení monitorovaná defenderem pro IoT

Defender for IoT může zjišťovat všechna zařízení všech typů napříč všemi prostředími. Zařízení jsou uvedená na stránkách inventáře zařízení Defender for IoT na základě jedinečného párování IP adres a adres MAC.

Defender pro IoT identifikuje jedno a jedinečná zařízení následujícím způsobem:

| Typ | Popis |

|---|---|

| Identifikovaná jako jednotlivá zařízení | Mezi zařízení identifikovaná jako jednotlivá zařízení patří: ZAŘÍZENÍ IT, OT nebo IoT s jedním nebo více síťovými rozhraními, včetně zařízení síťové infrastruktury, jako jsou přepínače a směrovače Poznámka: Zařízení s moduly nebo komponentami backplane, jako jsou racky nebo sloty, se počítá jako jedno zařízení, včetně všech modulů nebo komponent backplane. |

| Neidentifikovaná jako jednotlivá zařízení | Následující položky se nepovažují za jednotlivá zařízení a nezapočítávají se do vaší licence: - Veřejné internetové IP adresy - Skupiny více přetypování - Skupiny všesměrových vysílání - Neaktivní zařízení Zařízení monitorovaná sítí jsou označená jako neaktivní , pokud se v zadaném čase nezjistí žádná síťová aktivita: - Sítě OT: Nezjistila se žádná síťová aktivita po dobu delší než 60 dnů. - Podnikové sítě IoT: Nebyla zjištěna žádná síťová aktivita za více než 30 dnů. Poznámka: Koncové body, které už spravuje Defender for Endpoint, se nepovažují za samostatná zařízení defenderem pro IoT. |