Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek je jedním z řady článků popisujících cestu nasazení pro monitorování OT pomocí Microsoft Defenderu pro IoT a popisuje, jak vytvořit certifikáty podepsané certifikační autoritou pro použití s místním zařízením snímačů OT Defenderu pro IoT.

Každý certifikát podepsaný certifikační autoritou (CA) musí mít .key soubor i .crt soubor, který se nahraje do zařízení Defender for IoT po prvním přihlášení. Některé organizace můžou také vyžadovat .pem soubor, .pem ale pro Defender for IoT se soubor nevyžaduje.

Důležité

Musíte vytvořit jedinečný certifikát pro každé zařízení Defender pro IoT, kde každý certifikát splňuje požadovaná kritéria.

Požadavky

Pokud chcete provést postupy popsané v tomto článku, ujistěte se, že máte k dispozici specialistu na zabezpečení, PKI nebo certifikáty, který dohlíží na vytvoření certifikátu.

Ujistěte se, že jste se také seznámili s požadavky na certifikát SSL/TLS pro Defender pro IoT.

Vytvoření certifikátu SSL/TLS podepsaného certifikační autoritou

Doporučujeme vždy používat certifikáty podepsané certifikační autoritou v produkčních prostředích a používat pouze certifikáty podepsané svým držitelem pro testovací prostředí.

K vytvoření certifikátu, který splňuje požadavky Defenderu pro IoT, použijte platformu pro správu certifikátů, jako je automatizovaná platforma pro správu PKI.

Pokud nemáte aplikaci, která může automaticky vytvářet certifikáty, požádejte o pomoc zabezpečení, PKI nebo jiného kvalifikovaného zájemce o certifikát. Pokud nechcete vytvářet nové soubory, můžete také převést existující soubory certifikátů.

Nezapomeňte vytvořit jedinečný certifikát pro každé zařízení Defender pro IoT, kde každý certifikát splňuje požadovaná kritéria parametrů.

Příklad:

Otevřete stažený soubor certifikátu a výběrem karty >Podrobnosti zkopírujte soubor a spusťte Průvodce exportem certifikátu.

V Průvodci exportem certifikátu vyberte Binární X.509 s kódováním Next>DER (. CER)> a pak znovu vyberte Další.

Na obrazovce Soubor k exportu vyberte Procházet, zvolte umístění pro uložení certifikátu a pak vyberte Další.

Vyberte Dokončit a exportujte certifikát.

Poznámka:

Možná budete muset převést existující typy souborů na podporované typy.

Ověřte, že certifikát splňuje požadavky na soubor certifikátu, a pak otestujte soubor certifikátu , který jste vytvořili po dokončení.

Pokud nepoužíváte ověření certifikátu, odeberte odkaz na adresu URL seznamu CRL v certifikátu. Další informace najdete v požadavcích na soubor certifikátu.

Tip

(Volitelné) Vytvořte řetěz certifikátů, což je .pem soubor, který obsahuje certifikáty všech certifikačních autorit v řetězu důvěryhodnosti, který vedl k vašemu certifikátu.

Ověření přístupu k serveru CRL

Pokud vaše organizace ověřuje certifikáty, musí mít zařízení Defender for IoT přístup k serveru seznamu CRL definovanému certifikátem. Ve výchozím nastavení certifikáty přistupují k adrese URL serveru CRL přes port HTTP 80. Některé zásady zabezpečení organizace ale blokují přístup k tomuto portu.

Pokud vaše zařízení nemají přístup k serveru seznamu CRL na portu 80, můžete použít jedno z následujících alternativních řešení:

Definujte jinou adresu URL a port v certifikátu:

- Adresa URL, kterou definujete, musí být nakonfigurovaná tak, aby

http: //nehttps:// - Ujistěte se, že cílový server seznamu CRL může naslouchat na portu, který definujete.

- Adresa URL, kterou definujete, musí být nakonfigurovaná tak, aby

Použití proxy serveru, který má přístup k seznamu CRL na portu 80

Další informace najdete v tématu [Předávání informací o upozornění OT].

Pokud se ověření nezdaří, komunikace mezi příslušnými komponentami se zastaví a v konzole se zobrazí chyba ověření.

Import certifikátu SSL/TLS do důvěryhodného úložiště

Po vytvoření certifikátu ho naimportujte do důvěryhodného umístění úložiště. Příklad:

Otevřete soubor certifikátu zabezpečení a na kartě Obecné vyberte Nainstalovat certifikát a spusťte Průvodce importem certifikátu.

V umístění úložiště vyberte Místní počítač a pak vyberte Další.

Pokud se zobrazí výzva povolit řízení uživatelem, vyberte Ano, aby aplikace mohla provádět změny ve vašem zařízení.

Na obrazovce Úložiště certifikátů vyberte Automaticky vybrat úložiště certifikátů na základě typu certifikátu a pak vyberte Další.

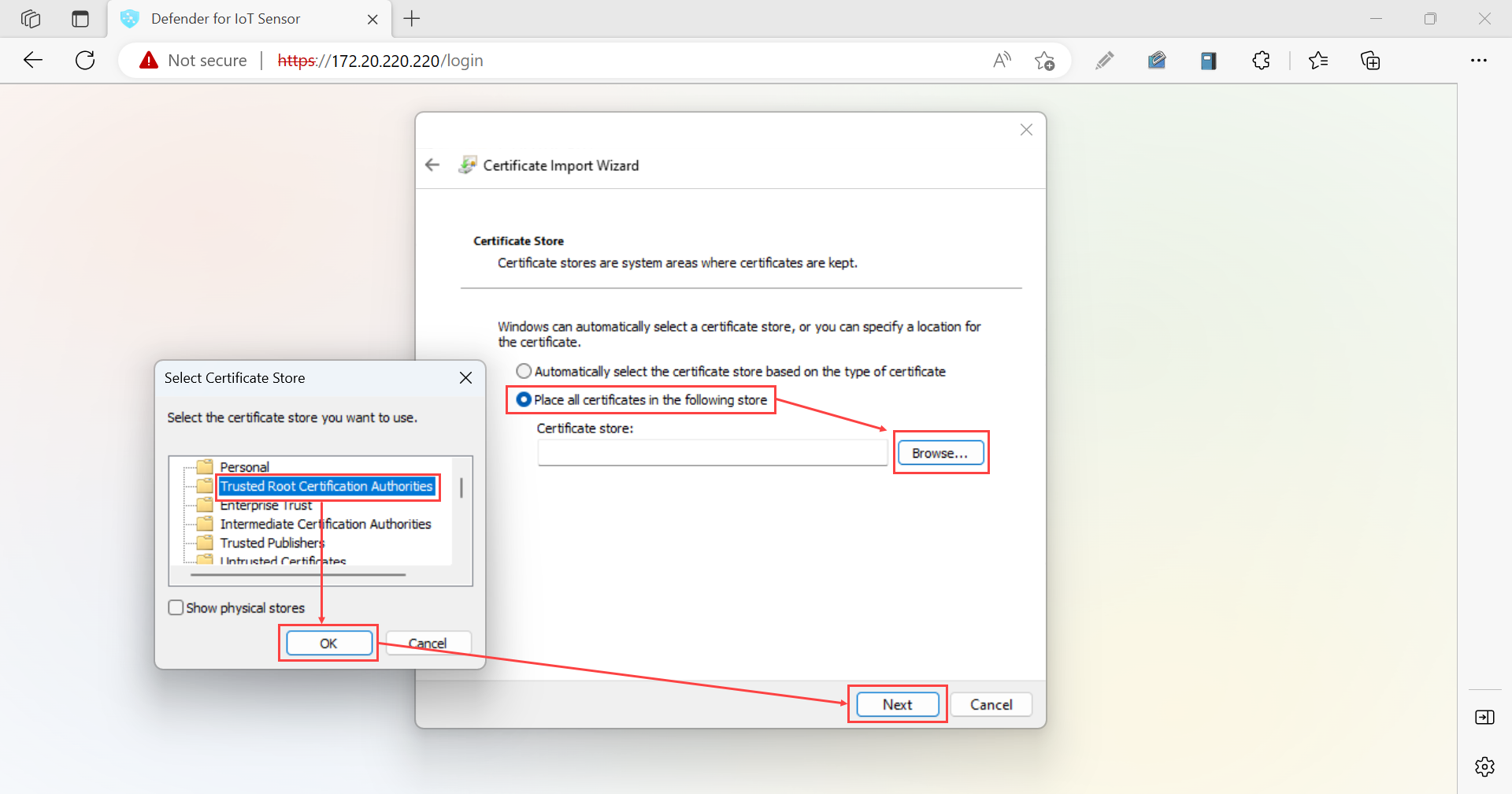

Vyberte Umístit všechny certifikáty do následujícího úložiště, pak Procházet a pak vyberte úložiště důvěryhodných kořenových certifikačních autorit . Až budete hotovi, vyberte tlačítko Další. Příklad:

Import dokončíte výběrem možnosti Dokončit .

Testování certifikátů SSL/TLS

Pomocí následujících postupů otestujte certifikáty před jejich nasazením do zařízení Defenderu pro IoT.

Kontrola certifikátu proti ukázce

Pomocí následujícího ukázkového certifikátu porovnejte s certifikátem, který jste vytvořili, a ujistěte se, že stejná pole existují ve stejném pořadí.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Testování certifikátů bez souboru privátního .csr klíče

Pokud chcete zkontrolovat informace v souboru certifikátu .csr nebo souboru privátního klíče, použijte následující příkazy rozhraní příkazového řádku:

-

Kontrola žádosti o podepsání certifikátu (CSR): Spusťte

openssl req -text -noout -verify -in CSR.csr -

Kontrola privátního klíče: Spuštění

openssl rsa -in privateKey.key -check -

Kontrola certifikátu: Spuštění

openssl x509 -in certificate.crt -text -noout

Pokud tyto testy selžou, zkontrolujte požadavky na soubor certifikátu a ověřte správnost parametrů souboru nebo se obraťte na odborníka na certifikát.

Ověření běžného názvu certifikátu

Pokud chcete zobrazit běžný název certifikátu, otevřete soubor certifikátu a vyberte kartu Podrobnosti a pak vyberte pole Předmět .

Běžný název certifikátu se zobrazí vedle názvu CN.

Přihlaste se ke konzole senzoru bez zabezpečeného připojení. Na obrazovce Vaše připojení není soukromé upozornění, může se zobrazit chybová zpráva NET::ERR_CERT_COMMON_NAME_INVALID.

Vyberte chybovou zprávu, kterou chcete rozbalit, a zkopírujte řetězec vedle předmětu. Příklad:

Řetězec předmětu by měl odpovídat řetězci CN v podrobnostech certifikátu zabezpečení.

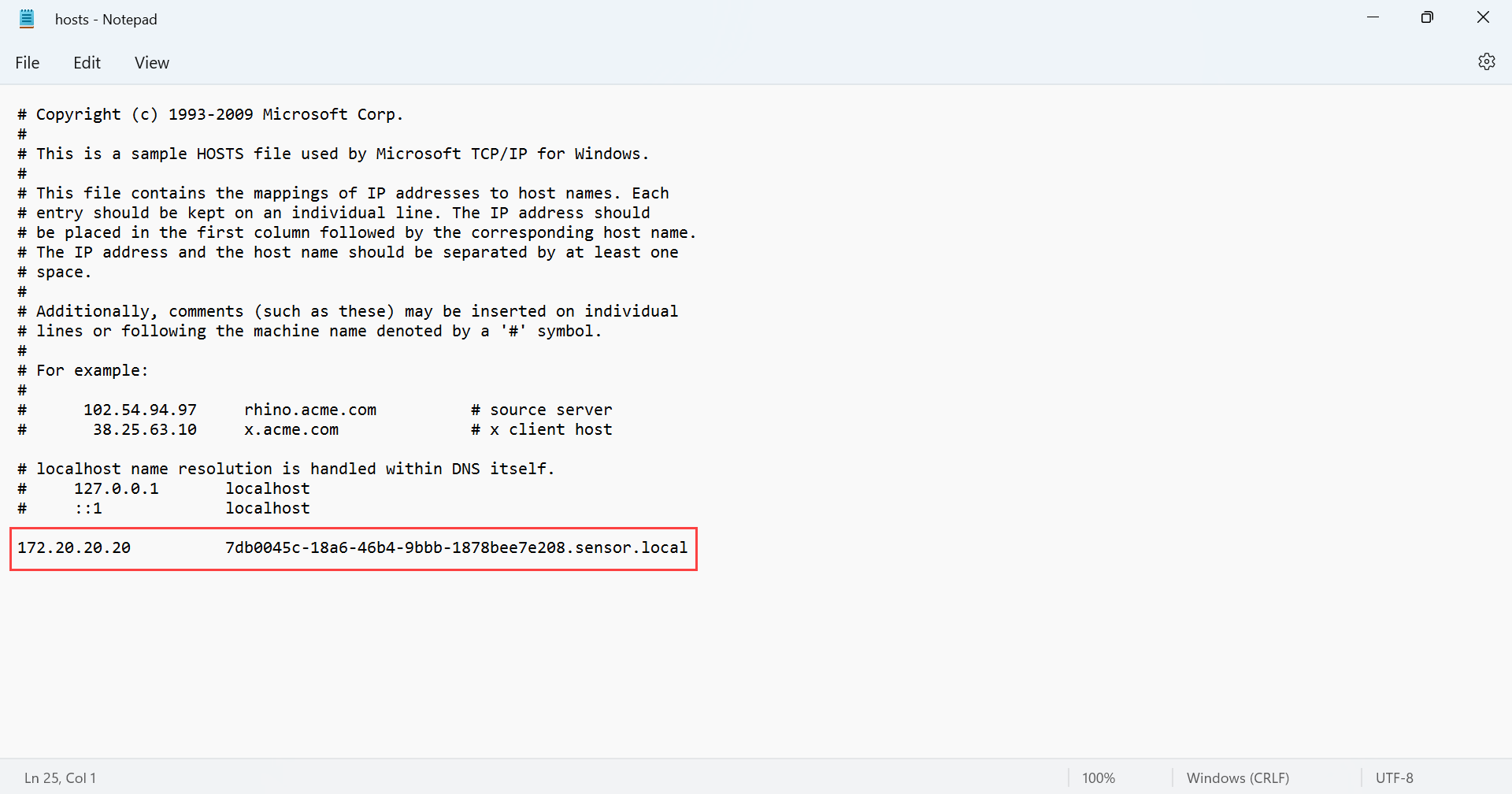

V místním průzkumníku souborů přejděte do souboru hostitelů, například na tomto místním disku počítače > (C:) > ovladače > systému Windows > System32 > atd. Otevřete soubor hostitelů.

V souboru hostitelů přidejte na konec dokumentu řádek s IP adresou senzoru a běžným názvem certifikátu SSL, který jste zkopírovali v předchozích krocích. Až budete hotovi, uložte změny. Příklad:

Certifikáty podepsané svým držitelem

Certifikáty podepsané svým držitelem jsou k dispozici pro použití v testovacích prostředích po instalaci softwaru pro monitorování Defenderu pro IoT OT. Další informace naleznete v tématu: