Integrace Palo Alto s Microsoft Defenderem pro IoT

Tento článek popisuje, jak integrovat Palo Alto s Microsoft Defenderem pro IoT, aby se informace Palo Alto i Defender for IoT zobrazovaly na jednom místě, nebo pomocí dat Defenderu pro IoT konfigurovaly blokující akce v Palo Alto.

Zobrazení informací Defenderu pro IoT i Palo Alto společně poskytuje analytikům SOC multidimenzionální viditelnost, aby mohli rychleji blokovat kritické hrozby.

Cloudové integrace

Tip

Cloudové integrace zabezpečení poskytují několik výhod oproti místním řešením, jako jsou centralizovaná, jednodušší správa senzorů a centralizované monitorování zabezpečení.

Mezi další výhody patří monitorování v reálném čase, efektivní využití prostředků, zvýšená škálovatelnost a robustnost, vylepšená ochrana před bezpečnostními hrozbami, zjednodušená údržba a aktualizace a bezproblémová integrace s řešeními třetích stran.

Pokud integrujete senzor OT připojený ke cloudu s Palo Alto, doporučujeme připojit Defender for IoT k Microsoft Sentinelu.

Nainstalujte jedno nebo několik následujících řešení pro zobrazení dat Palo Alto i Defenderu pro IoT v Microsoft Sentinelu.

Microsoft Sentinel je škálovatelná cloudová služba pro správu událostí zabezpečení (SIEM) pro automatickou orchestraci zabezpečení (SOAR). Týmy SOC můžou využívat integraci mezi Microsoft Defenderem pro IoT a Microsoft Sentinelem ke shromažďování dat napříč sítěmi, zjišťování a vyšetřování hrozeb a reakci na incidenty.

V Microsoft Sentinelu přináší datový konektor Defender for IoT předem připravený obsah zabezpečení týmům SOC, který jim pomáhá zobrazovat, analyzovat a reagovat na výstrahy zabezpečení OT a porozumět vygenerovaným incidentům v širším obsahu organizačních hrozeb.

Další informace naleznete v tématu:

- Kurz: Připojení Microsoft Defenderu pro IoT s Microsoft Sentinelem

- Kurz: Zkoumání a zjišťování hrozeb pro zařízení IoT

Místní integrace

Pokud pracujete s místně spravovaným senzorem OT, budete potřebovat místní řešení k zobrazení informací Defenderu pro IoT a Palo Alto na stejném místě.

V takových případech doporučujeme nakonfigurovat senzor OT tak, aby odesílal soubory syslogu přímo do Palo Alto, nebo použít Defender pro integrované rozhraní API IoT.

Další informace naleznete v tématu:

- Předávání informací o upozornění místního OT

- Referenční informace k rozhraní API služby Defender for IoT

Místní integrace (starší verze)

Tato část popisuje, jak integrovat a používat Palo Alto s Microsoft Defenderem pro IoT pomocí starší místní integrace, která automaticky vytváří nové zásady v NMS a Panorama palo Alto Network.

Důležité

Starší integrace Palo Alto Panorama je podporována až do října 2024 pomocí senzoru verze 23.1.3 a nebude podporována v nadcházejících hlavních verzích softwaru. Zákazníkům, kteří používají starší verzi integrace, doporučujeme přejít na jednu z následujících metod:

- Pokud integrujete řešení zabezpečení s cloudovými systémy, doporučujeme používat datové konektory prostřednictvím služby Microsoft Sentinel.

- V případě místních integrací doporučujeme nakonfigurovat senzor OT tak, aby předával události syslogu, nebo použít Defender pro rozhraní API IoT.

Následující tabulka ukazuje, pro které incidenty je tato integrace určená:

| Typ incidentu | Popis |

|---|---|

| Neautorizované změny PLC | Aktualizace logiky žebříku nebo firmwaru zařízení Tato výstraha může představovat legitimní aktivitu nebo pokus o ohrožení zařízení. Například škodlivý kód, například trojský koně vzdáleného přístupu (RAT), nebo parametry, které způsobují fyzický proces, jako je rotující turbína, fungují nebezpečným způsobem. |

| Porušení protokolu | Struktura paketů nebo hodnota pole, která porušuje specifikaci protokolu. Tato výstraha může představovat chybně nakonfigurovanou aplikaci nebo škodlivý pokus o ohrožení zařízení. Například způsobuje stav přetečení vyrovnávací paměti v cílovém zařízení. |

| PLC Stop | Příkaz, který způsobí, že zařízení přestane fungovat, čímž riskuje fyzický proces, který je řízen PLC. |

| Průmyslový malware nalezený v síti ICS | Malware, který manipuluje se zařízeními ICS pomocí svých nativních protokolů, jako je TRITON a Industroyer. Defender pro IoT také detekuje malware IT, který se později přesunul do ICS a prostředí SCADA. Například Conficker, WannaCry a NotPetya. |

| Skenování malwaru | Nástroje pro rekognoskaci, které shromažďují data o konfiguraci systému v předběžné fázi. Například Havex Trojan prohledá průmyslové sítě pro zařízení pomocí OPC, což je standardní protokol používaný systémy SCADA se systémem Windows ke komunikaci se zařízeními ICS. |

Když Defender for IoT zjistí předkonfigurovaný případ použití, přidá se do výstrahy tlačítko Blokovat zdroj . Když pak uživatel Defenderu pro IoT vybere tlačítko Blokovat zdroj , vytvoří Defender pro IoT zásady v panorama odesláním předdefinovaného pravidla předávání.

Zásady se použijí jenom v případech, kdy ho správce Panorama odešle do příslušné sítě NGFW.

V IT sítích můžou existovat dynamické IP adresy. Proto pro tyto podsítě musí být zásada založená na plně kvalifikovaném názvu domény (název DNS) a ne na IP adrese. Defender pro IoT provádí zpětné vyhledávání a odpovídá zařízením s dynamickou IP adresou k plně kvalifikovanému názvu domény (NÁZEV DNS) každých nakonfigurovaný počet hodin.

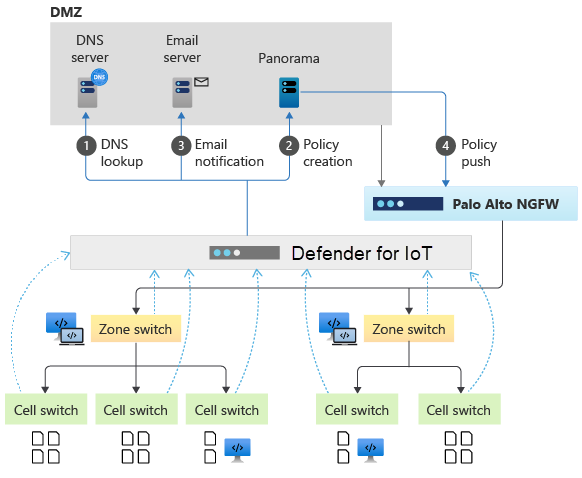

Kromě toho Defender for IoT pošle příslušnému uživateli Panorama e-mail s oznámením, že na schválení čeká nová zásada vytvořená defenderem pro IoT. Následující obrázek představuje architekturu integrace Defenderu pro IoT a Panorama:

Předpoklady

Než začnete, ujistěte se, že máte následující požadavky:

- Potvrzení panorama Správa istratorem pro povolení automatického blokování.

- Přístup k senzoru OT Defenderu for IoT jako Správa uživatel

Konfigurace vyhledávání DNS

Prvním krokem při vytváření zásad blokování Panorama v Defenderu pro IoT je konfigurace vyhledávání DNS.

Konfigurace vyhledávání DNS:

Přihlaste se ke snímači OT a vyberte Nastavení systému>Sledování>sítě DNS Reverse Lookup.

Zapnutím přepínače Povoleno aktivujte vyhledávání.

V poli Naplánovat zpětné vyhledávání definujte možnosti plánování:

- Podle konkrétních časů: Určete, kdy se má provést zpětné vyhledávání každý den.

- V pevných intervalech (v hodinách): Nastavte frekvenci provádění zpětného vyhledávání.

Vyberte + Přidat server DNS a pak přidejte následující podrobnosti:

Parametr Popis Adresa serveru DNS Zadejte IP adresu nebo plně kvalifikovaný název domény síťového serveru DNS. Port serveru DNS Zadejte port použitý k dotazování serveru DNS. Počet popisků Pokud chcete nakonfigurovat překlad plně kvalifikovaného názvu domény DNS, přidejte počet popisků domény, které se mají zobrazit.

Zleva doprava se zobrazí až 30 znaků.Podsítě Nastavte rozsah podsítě dynamické IP adresy.

Rozsah, který Defender for IoT vrátí zpět, vyhledá svou IP adresu na serveru DNS tak, aby odpovídal aktuálnímu názvu plně kvalifikovaného názvu domény.Pokud chcete zajistit správnost nastavení DNS, vyberte Test. Test zajistí správné nastavení IP adresy serveru DNS a portu serveru DNS.

Zvolte Uložit.

Až budete hotovi, pokračujte vytvořením pravidel předávání podle potřeby:

- Konfigurace okamžitého blokování zadanou bránou firewall Palo Alto

- Blokování podezřelého provozu pomocí brány firewall Palo Alto

Konfigurace okamžitého blokování zadanou bránou firewall Palo Alto

Nakonfigurujte automatické blokování v případech, jako jsou výstrahy související s malwarem, tím, že nakonfigurujete pravidlo předávání Defenderu pro IoT tak, aby odesílalo blokující příkaz přímo do konkrétní brány firewall Palo Alto.

Když Defender pro IoT identifikuje kritickou hrozbu, odešle výstrahu, která obsahuje možnost blokování infikovaného zdroje. Výběrem možnosti Blokovat zdroj v podrobnostech výstrahy se aktivuje pravidlo přesměrování, které odešle blokující příkaz do zadané brány firewall Palo Alto.

Při vytváření pravidla předávání:

V oblasti Akce definujte server, hostitele, port a přihlašovací údaje pro Palo Alto NGFW.

Nakonfigurujte následující možnosti, které umožňují blokování podezřelých zdrojů bránou firewall Palo Alto:

Parametr Popis Blokovat neplatné kódy funkcí Porušení protokolu – Neplatná hodnota pole porušující specifikaci protokolu ICS (potenciální zneužití). Blokování neautorizovaných aktualizací programování nebo firmwaru PLC Neautorizované změny PLC. Blokování neautorizovaného zastavení PLC Zastavení PLC (výpadek). Blokování výstrah souvisejících s malwarem Blokování pokusů o průmyslový malware (TRITON, NotPetya atd.).

Můžete vybrat možnost Automatické blokování.

V takovém případě se blokování spustí automaticky a okamžitě.Blokování neoprávněné kontroly Neoprávněná kontrola (potenciální rekognoskace).

Další informace najdete v tématu Předávání informací o upozornění místního OT.

Blokování podezřelého provozu pomocí brány firewall Palo Alto

Nakonfigurujte pravidlo přesměrování Defenderu pro IoT, které blokuje podezřelý provoz pomocí brány firewall Palo Alto.

Při vytváření pravidla předávání:

V oblasti Akce definujte server, hostitele, port a přihlašovací údaje pro Palo Alto NGFW.

Definujte, jak se blokování provádí, následujícím způsobem:

- Podle IP adresy: Vždy vytváří blokující zásady v panorama na základě IP adresy.

- Podle plně kvalifikovaného názvu domény nebo IP adresy: Vytvoří blokující zásady na základě plně kvalifikovaného názvu domény na základě plně kvalifikovaného názvu domény, jinak ip adresou.

Do pole E-mail zadejte e-mailovou adresu e-mailu s oznámením o zásadách.

Poznámka:

Ujistěte se, že jste v defenderu pro IoT nakonfigurovali poštovní server. Pokud není zadána žádná e-mailová adresa, Defender for IoT neodesílá e-mail s oznámením.

Nakonfigurujte následující možnosti, které umožňují blokování podezřelých zdrojů palo Alto Panorama:

Parametr Popis Blokovat neplatné kódy funkcí Porušení protokolu – Neplatná hodnota pole porušující specifikaci protokolu ICS (potenciální zneužití). Blokování neautorizovaných aktualizací programování nebo firmwaru PLC Neautorizované změny PLC. Blokování neautorizovaného zastavení PLC Zastavení PLC (výpadek). Blokování výstrah souvisejících s malwarem Blokování pokusů o průmyslový malware (TRITON, NotPetya atd.).

Můžete vybrat možnost Automatické blokování.

V takovém případě se blokování spustí automaticky a okamžitě.Blokování neoprávněné kontroly Neoprávněná kontrola (potenciální rekognoskace).

Další informace najdete v tématu Předávání informací o upozornění místního OT.

Blokování konkrétních podezřelých zdrojů

Po vytvoření pravidla předávání pomocí následujících kroků zablokujte konkrétní podezřelé zdroje:

Na stránce Výstrahy senzoru OT vyhledejte a vyberte výstrahu související s integrací Palo Alto.

Pokud chcete automaticky blokovat podezřelý zdroj, vyberte Blokovat zdroj.

V dialogovém okně Potvrdit vyberte OK.

Podezřelý zdroj je teď blokován bránou firewall Palo Alto.