Kurz: Zkoumání a zjišťování hrozeb pro zařízení IoT

Integrace mezi Microsoft Defenderem pro IoT a Microsoft Sentinelem umožňuje týmům SOC efektivně a efektivně zjišťovat bezpečnostní hrozby v síti a reagovat na ně. Vylepšete možnosti zabezpečení pomocí řešení Microsoft Defender for IoT, sady sbalovaného obsahu nakonfigurovaného speciálně pro data Defenderu pro IoT, která zahrnují analytická pravidla, sešity a playbooky.

V tomto kurzu se naučíte:

- Instalace řešení Microsoft Defender for IoT do pracovního prostoru Služby Microsoft Sentinel

- Zjistěte, jak prozkoumat výstrahy Defenderu pro IoT v incidentech Microsoft Sentinelu.

- Další informace o analytických pravidlech, sešitech a playboocích nasazených do pracovního prostoru Služby Microsoft Sentinel pomocí řešení Microsoft Defender for IoT

Důležité

Prostředí centra obsahu Microsoft Sentinel je aktuálně ve verzi PREVIEW, stejně jako řešení Microsoft Defender for IoT . Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Požadavky

Než začnete, ujistěte se, že máte:

Oprávnění ke čtení a zápisu v pracovním prostoru Služby Microsoft Sentinel Další informace najdete v tématu Oprávnění v Microsoft Sentinelu.

Dokončený kurz: Připojení Microsoft Defenderu pro IoT s Microsoft Sentinelem.

Instalace řešení Defender for IoT

Řešení Microsoft Sentinel vám můžou pomoct připojit obsah zabezpečení služby Microsoft Sentinel pro konkrétní datový konektor pomocí jednoho procesu.

Řešení Microsoft Defender for IoT integruje data Defenderu pro IoT s funkcemi orchestrace zabezpečení, automatizace a reakce (SOAR) služby Microsoft Sentinel tím, že poskytuje integrované a optimalizované playbooky pro automatizované možnosti reakce a prevence.

Instalace řešení:

Ve službě Microsoft Sentinel v části Správa obsahu vyberte Centrum obsahu a vyhledejte řešení Microsoft Defender for IoT .

V pravém dolním rohu vyberte Zobrazit podrobnosti a pak Vytvořte. Vyberte předplatné, skupinu prostředků a pracovní prostor, do kterého chcete řešení nainstalovat, a zkontrolujte související obsah zabezpečení, který se nasadí.

Až budete hotovi, vyberte Zkontrolovat a vytvořit a nainstalujte řešení.

Další informace najdete v tématu O obsahu a řešeních služby Microsoft Sentinel a centrálně zjišťovat a nasazovat předefinovaný obsah a řešení.

Detekce předdefinovaných hrozeb pomocí defenderu pro data IoT

Datový konektor Microsoft Defenderu pro IoT obsahuje výchozí pravidlo zabezpečení Microsoftu s názvem Vytvořit incidenty založené na upozorněních Azure Defenderu pro IOT, které automaticky vytvoří nové incidenty pro všechny zjištěné výstrahy Defenderu pro IoT.

Řešení Microsoft Defender for IoT obsahuje podrobnější sadu předem vytvořených analytických pravidel, která jsou vytvořená speciálně pro data Defenderu pro IoT a dolaďují incidenty vytvořené v Microsoft Sentinelu pro relevantní výstrahy.

Jak používat předefinované výstrahy Defenderu pro IoT:

Na stránce Analýzy Služby Microsoft Sentinel vyhledejte a zakažte incidenty vytváření na základě pravidla upozornění Azure Defenderu for IOT. Tento krok brání vytvoření duplicitních incidentů v Microsoft Sentinelu pro stejná upozornění.

Vyhledejte a povolte některá z následujících předefinovaných analytických pravidel nainstalovaná s řešením Microsoft Defender for IoT :

Název pravidla Popis Neplatné kódy funkcí pro provoz ICS/SCADA Nelegální kódy funkcí v zařízení pro kontrolu dohledu a získávání údajů (SCADA) mohou znamenat jednu z těchto věcí:

– Nesprávná konfigurace aplikace, například kvůli aktualizaci firmwaru nebo přeinstalaci.

- Škodlivá činnost. Například kybernetická hrozba, která se pokouší použít nezákonné hodnoty v protokolu k zneužití ohrožení zabezpečení v programovatelném řadiči logiky (PLC), jako je přetečení vyrovnávací paměti.Aktualizace firmwaru Neautorizované aktualizace firmwaru můžou znamenat škodlivou aktivitu v síti, například kybernetickou hrozbu, která se pokouší manipulovat s firmwarem PLC za účelem ohrožení funkce PLC. Neautorizované změny PLC Neautorizované změny kódu logiky žebříku PLC mohou být některé z následujících:

- Označení nových funkcí v PLC.

– Nesprávná konfigurace aplikace, například kvůli aktualizaci firmwaru nebo přeinstalaci.

- Škodlivá aktivita v síti, jako je kybernetická hrozba, která se pokouší manipulovat s programováním PLC za účelem ohrožení funkce PLC.Nezabezpečený stav klíče PLC Nový režim může znamenat, že PLC není zabezpečený. Opuštění PLC v nezabezpečeném provozním režimu může nežádoucím uživatelům umožnit provádět škodlivé aktivity, jako je například stažení programu.

Pokud dojde k ohrožení zabezpečení PLC, mohou to mít vliv na zařízení a procesy, které s ním pracují. které mohou ovlivnit celkové zabezpečení a bezpečnost systému.Zastavení PLC Příkaz zastavení PLC může znamenat nesprávnou konfiguraci aplikace, která způsobila, že PLC přestala fungovat nebo škodlivá aktivita v síti. Například kybernetická hrozba, která se pokouší manipulovat s programováním PLC, aby ovlivnila funkčnost sítě. Podezřelý malware nalezený v síti Podezřelý malware nalezený v síti značí, že se podezřelý malware pokouší ohrozit produkční prostředí. Více kontrol v síti Několik kontrol v síti může značit jednu z následujících možností:

– Nové zařízení v síti

- Nové funkce existujícího zařízení

– Chybná konfigurace aplikace, například kvůli aktualizaci firmwaru nebo přeinstalaci

- Škodlivá aktivita v síti pro rekognoskaciPřipojení k Internetu Zařízení OT komunikující s internetovými adresami může znamenat nesprávnou konfiguraci aplikace, například antivirový software, který se pokouší stáhnout aktualizace z externího serveru nebo škodlivou aktivitu v síti. Neoprávněné zařízení v síti SCADA Neoprávněným zařízením v síti může být legitimní, nové zařízení nedávno nainstalované v síti nebo označení neoprávněné nebo dokonce škodlivé aktivity v síti, jako je například kybernetická hrozba, která se pokouší manipulovat se sítí SCADA. Neoprávněná konfigurace DHCP v síti SCADA Neoprávněná konfigurace DHCP v síti může znamenat nové, neautorizované zařízení v síti.

Může to být legitimní, nové zařízení nedávno nasazené v síti nebo označení neoprávněné nebo dokonce škodlivé aktivity v síti, jako je například kybernetická hrozba, která se pokouší manipulovat se sítí SCADA.Nadměrné pokusy o přihlášení Nadměrné pokusy o přihlášení můžou znamenat nesprávnou konfiguraci služby, lidskou chybu nebo škodlivou aktivitu v síti, například kybernetickou hrozbu, která se pokouší manipulovat se sítí SCADA. Vysoká šířka pásma v síti Neobvykle vysoká šířka pásma může značit novou službu nebo proces v síti, jako je zálohování nebo označení škodlivé aktivity v síti, jako je například kybernetická hrozba, která se pokouší manipulovat se sítí SCADA. Odepření služby Tato výstraha detekuje útoky, které by zabránily použití nebo řádnému provozu systému DCS. Neoprávněný vzdálený přístup k síti Neoprávněný vzdálený přístup k síti může ohrozit cílové zařízení.

To znamená, že pokud dojde k ohrožení zabezpečení jiného zařízení v síti, můžou být cílová zařízení vzdáleně přístupná, což zvyšuje prostor pro útoky.Nebyl zjištěn žádný provoz na senzoru. Senzor, který už nezjistí síťový provoz, značí, že systém může být nezabezpečený.

Vyšetřování incidentů Defenderu pro IoT

Jakmile nakonfigurujete data Defenderu pro IoT tak, aby aktivovala nové incidenty v Microsoft Sentinelu, začněte prošetřovat tyto incidenty v Microsoft Sentinelu stejně jako jiné incidenty.

Vyšetřování incidentů Microsoft Defenderu pro IoT:

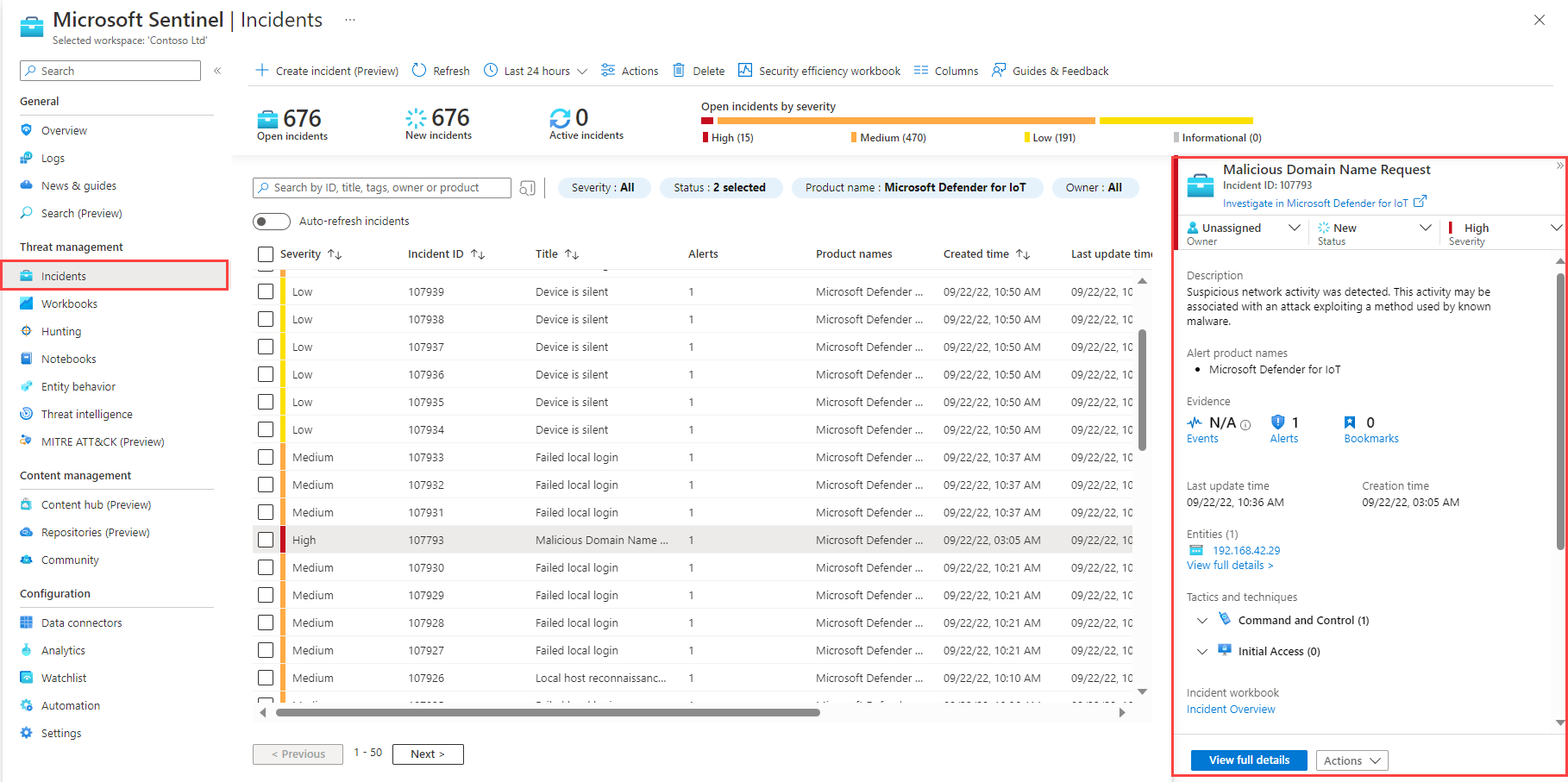

V Microsoft Sentinelu přejděte na stránku Incidenty .

Nad mřížkou incidentů vyberte filtr Název produktu a zrušte zaškrtnutí políčka Vybrat vše . Pak vyberte Microsoft Defender for IoT a zobrazte pouze incidenty aktivované defenderem pro výstrahy IoT. Příklad:

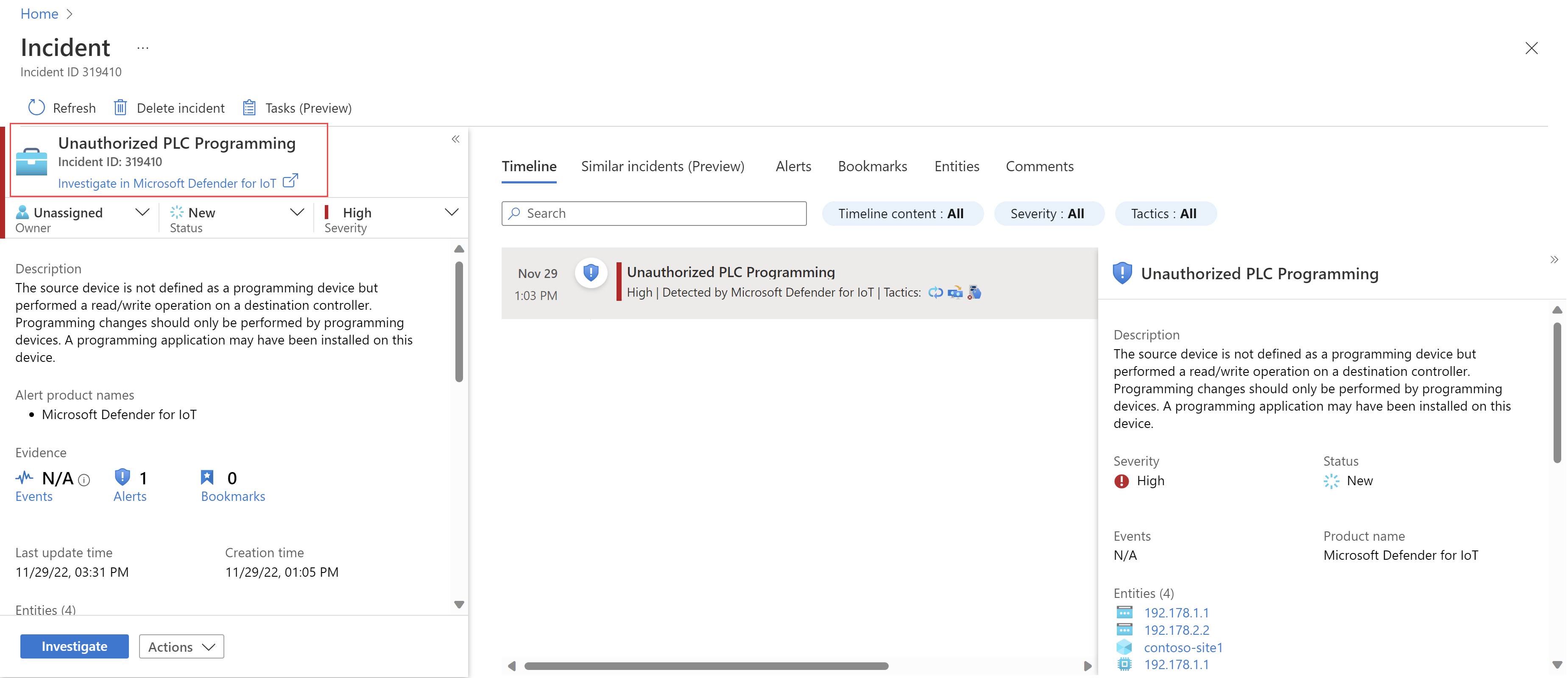

Výběrem konkrétního incidentu zahájíte šetření.

V podokně podrobností incidentu napravo zobrazte podrobnosti, jako je závažnost incidentu, souhrn zúčastněných entit, všechny mapované taktiky nebo techniky MITRE ATT&CK a další. Příklad:

Výběrem možnosti Zobrazit úplné podrobnosti otevřete stránku s podrobnostmi o incidentu, kde můžete přejít k podrobnostem ještě více. Příklad:

Porozumíte obchodnímu dopadu incidentu a fyzickému umístění pomocí podrobností, jako je web zařízení IoT, zóna, název senzoru a důležitost zařízení.

Přečtěte si o doporučených krocích nápravy výběrem výstrahy na časové ose incidentu a zobrazením oblasti Nápravné kroky .

Výběrem entity zařízení IoT ze seznamu Entit otevřete stránku entity zařízení. Další informace najdete v tématu Další zkoumání entit zařízení IoT.

Další informace najdete v tématu Zkoumání incidentů pomocí služby Microsoft Sentinel.

Tip

Pokud chcete prošetřit incident v programu Defender for IoT, vyberte odkaz Prošetření v programu Microsoft Defender for IoT v horní části podokna podrobností incidentu na stránce Incidenty .

Další zkoumání pomocí entit zařízení IoT

Při vyšetřování incidentu v Microsoft Sentinelu a otevření podokna podrobností incidentu napravo vyberte entitu zařízení IoT ze seznamu Entit a zobrazte další podrobnosti o vybrané entitě. Identifikujte zařízení IoT pomocí ikony zařízení IoT:![]()

Pokud entitu zařízení IoT hned nevidíte, výběrem možnosti Zobrazit úplné podrobnosti otevřete celou stránku incidentu a pak zkontrolujte kartu Entity . Výběrem entity zařízení IoT zobrazíte další data entit, jako jsou základní podrobnosti o zařízení, kontaktní údaje vlastníka a časová osa událostí, ke kterým v zařízení došlo.

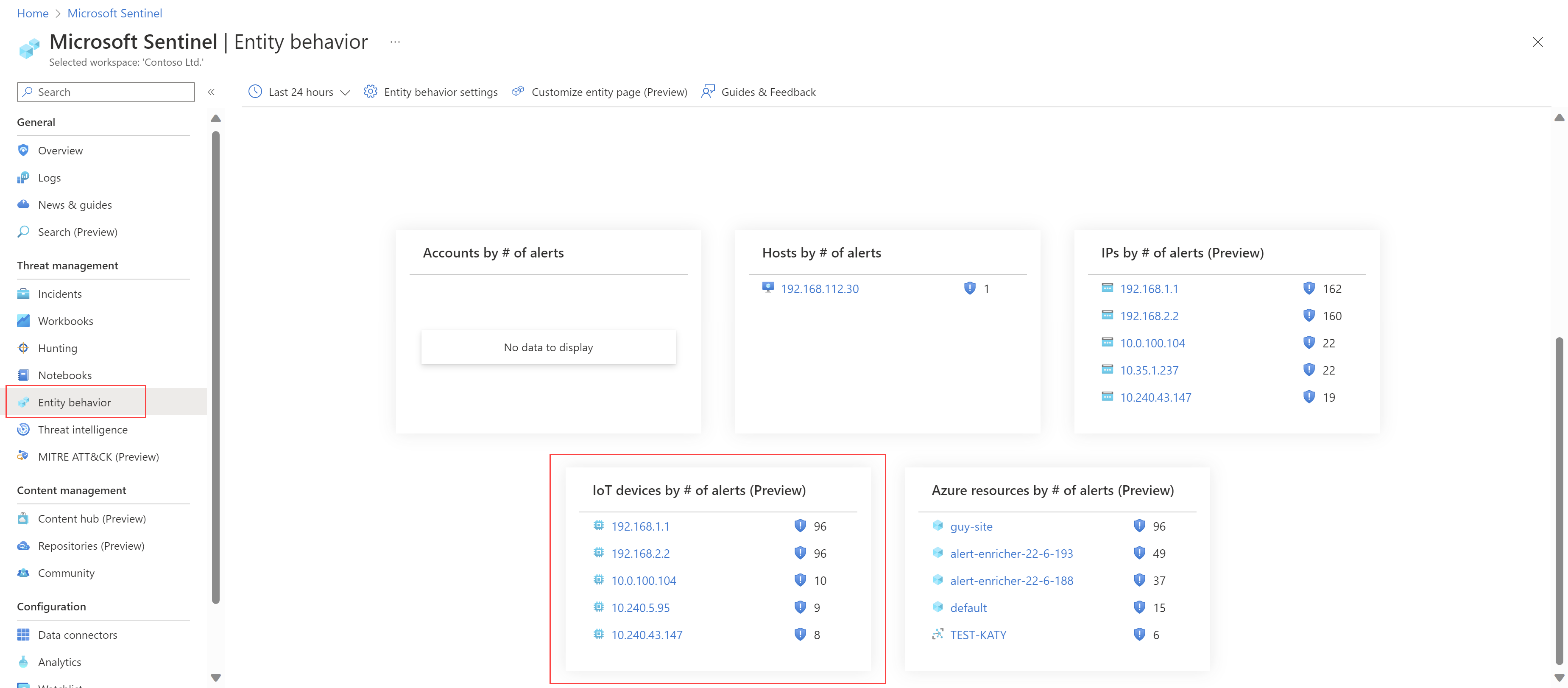

Pokud chcete přejít k podrobnostem ještě více, vyberte odkaz entity zařízení IoT a otevřete stránku s podrobnostmi o entitách zařízení nebo vyhledejte ohrožená zařízení na stránce chování entity služby Microsoft Sentinel. Podívejte se například na pět nejlepších zařízení IoT s nejvyšším počtem upozornění nebo vyhledejte zařízení podle IP adresy nebo názvu zařízení:

Další informace najdete v tématu Zkoumání entit se stránkami entit v Microsoft Sentinelu a vyšetřování incidentů pomocí Služby Microsoft Sentinel.

Prozkoumání výstrahy v defenderu pro IoT

Pokud chcete otevřít výstrahu v programu Defender for IoT pro další šetření, včetně možnosti přístupu k datům PCAP s upozorněním, přejděte na stránku s podrobnostmi o incidentu a vyberte Možnost Prozkoumat v programu Microsoft Defender for IoT. Příklad:

Otevře se stránka s podrobnostmi o upozornění defenderu pro IoT související výstrahu. Další informace najdete v tématu Zkoumání a reakce na výstrahu sítě OT.

Vizualizace a monitorování dat Defenderu pro IoT

Pokud chcete vizualizovat a monitorovat data Defenderu for IoT, použijte sešity nasazené do pracovního prostoru Microsoft Sentinelu jako součást řešení Microsoft Defender for IoT .

Sešity Defenderu pro IoT poskytují prošetřování entit OT s asistencí na základě otevřených incidentů, oznámení výstrah a aktivit pro prostředky OT. Poskytují také prostředí proaktivního vyhledávání v rámci MITRE ATT&CK® pro ICS a jsou navržené tak, aby analytikům, technikům zabezpečení a MSSP umožnili získat přehled o stavu zabezpečení OT.

Zobrazení sešitů v Microsoft Sentinelu na kartě Sešity Pro správu > hrozeb– Moje sešity > Další informace najdete v tématu Vizualizace shromážděných dat.

Následující tabulka popisuje sešity zahrnuté v řešení Microsoft Defender for IoT :

| sešit | Popis | Protokoly |

|---|---|---|

| Přehled | Řídicí panel zobrazující souhrn klíčových metrik inventáře zařízení, detekci hrozeb a ohrožení zabezpečení | Používá data z Azure Resource Graphu (ARG). |

| Inventář zařízení | Zobrazí data, jako jsou: název zařízení OT, typ, IP adresa, adresa Mac, model, OS, sériové číslo, dodavatel, protokoly, otevřená upozornění a doporučení pro každé zařízení. Je možné filtrovat podle webu, zóny a senzoru. | Používá data z Azure Resource Graphu (ARG). |

| Incidenty | Zobrazí data, například: – Metriky incidentů, nejvyšší incident, incident v průběhu času, incident podle protokolu, incident podle typu zařízení, incident podle dodavatele a incident podle IP adresy. – Incident podle závažnosti, střední doba reakce incidentu, střední doba řešení incidentu a důvody uzavření incidentu. |

Používá data z následujícího protokolu: SecurityAlert |

| Výstrahy | Zobrazí data, jako jsou: Metriky upozornění, hlavní výstrahy, výstraha v průběhu času, výstraha podle závažnosti, výstraha podle modulu, výstraha podle typu zařízení, výstraha podle dodavatele a výstrahy podle IP adresy. | Používá data z Azure Resource Graphu (ARG). |

| MITRE ATT&CK® pro ICS | Zobrazí data, například: Počet taktik, Podrobnosti o taktikě, Taktika v průběhu času, Počet technik. | Používá data z následujícího protokolu: SecurityAlert |

| Chyby zabezpečení | Zobrazí ohrožení zabezpečení a cves pro ohrožená zařízení. Je možné filtrovat podle webu zařízení a závažnosti CVE. | Používá data z Azure Resource Graphu (ARG). |

Automatizace odpovědí na výstrahy Defenderu pro IoT

Playbooky jsou kolekce automatizovaných nápravných akcí, které je možné spouštět z Microsoft Sentinelu jako rutinu. Playbook může pomoct automatizovat a orchestrovat reakci na hrozby; Můžete ho spustit ručně nebo nastavit tak, aby se spouštěla automaticky v reakci na konkrétní výstrahy nebo incidenty, když je aktivuje analytické pravidlo nebo pravidlo automatizace.

Řešení Microsoft Defender for IoT obsahuje předefinované playbooky, které poskytují následující funkce:

- Automatické zavření incidentů

- Odesílání e-mailových oznámení podle výrobní linky

- Vytvoření nového lístku ServiceNow

- Aktualizace stavů upozornění v defenderu pro IoT

- Automatizace pracovních postupů pro incidenty s aktivními cves

- Odeslání e-mailu vlastníkovi zařízení IoT/OT

- Incidenty třídění zahrnující vysoce důležitá zařízení

Před použitím předefinovaných playbooků nezapomeňte provést požadované kroky, jak je uvedeno níže.

Další informace naleznete v tématu:

- Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu

- Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu

Požadavky playbooku

Před použitím předefinovaných playbooků se ujistěte, že splňujete následující požadavky podle potřeby pro každý playbook:

- Zajištění platných připojení playbooků

- Přidání požadované role do předplatného

- Připojení vašich incidentů, relevantních analytických pravidel a playbooku

Zajištění platných připojení playbooků

Tento postup pomáhá zajistit, že každý krok připojení v playbooku má platná připojení a vyžaduje se pro všechny playbooky řešení.

Zajištění platných připojení:

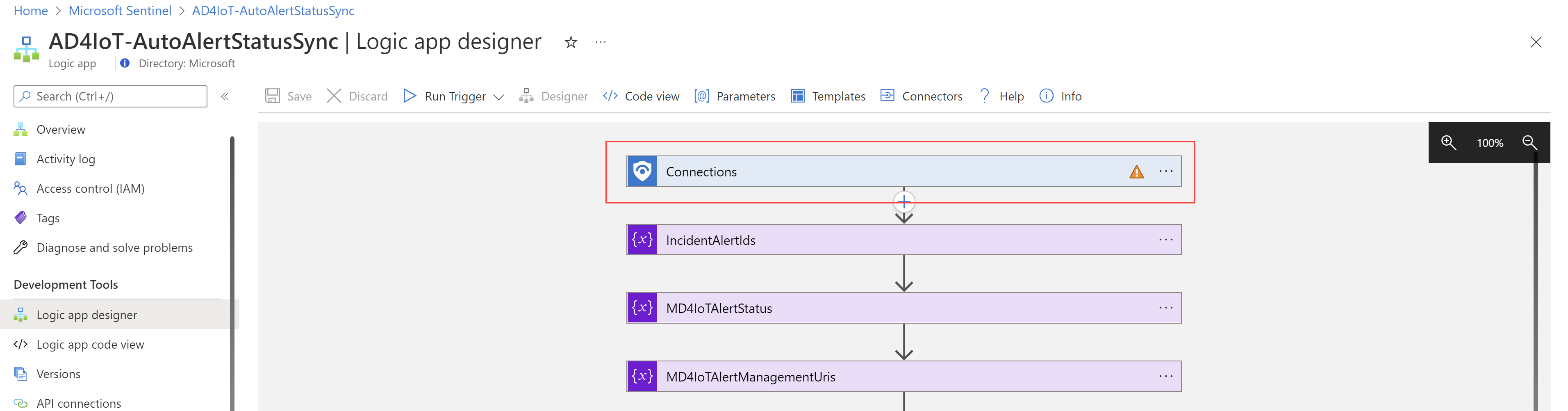

V Microsoft Sentinelu otevřete playbook z playbooků Služby Automation>Active.

Výběrem playbooku ho otevřete jako aplikaci logiky.

Když je playbook otevřený jako aplikace logiky, vyberte Návrhář aplikace logiky. Rozbalte jednotlivé kroky v aplikaci logiky a zkontrolujte neplatná připojení, která jsou označená oranžovým trojúhelníkem upozornění. Příklad:

Důležité

Nezapomeňte rozbalit jednotlivé kroky v aplikaci logiky. Neplatná připojení se můžou skrývat v jiných krocích.

Zvolte Uložit.

Přidání požadované role do předplatného

Tento postup popisuje, jak přidat požadovanou roli do předplatného Azure, ve kterém je playbook nainstalovaný, a vyžaduje se jenom pro následující playbooky:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Požadované role se liší podle playbooku, ale postup zůstane stejný.

Přidání požadované role do předplatného:

V Microsoft Sentinelu otevřete playbook z playbooků Služby Automation>Active.

Výběrem playbooku ho otevřete jako aplikaci logiky.

Když je playbook otevřený jako aplikace logiky, vyberte Přiřazený systém identit > a pak v oblasti Oprávnění vyberte tlačítko Přiřazení rolí Azure.

Na stránce Přiřazení rolí Azure vyberte Přidat přiřazení role.

V podokně Přidat přiřazení role:

Definujte obor jako předplatné.

V rozevíracím seznamu vyberte předplatné , ve kterém je váš playbook nainstalovaný.

V rozevíracím seznamu Role vyberte jednu z následujících rolí v závislosti na playbooku, se kterým pracujete:

Název playbooku Role AD4IoT-AutoAlertStatusSync Správce zabezpečení AD4IoT-CVEAutoWorkflow Čtenář AD4IoT-SendEmailtoIoTOwner Čtenář AD4IoT-AutoTriageIncident Čtenář

Až budete hotovi, zvolte tlačítko Uložit.

Připojení vašich incidentů, relevantních analytických pravidel a playbooku

Tento postup popisuje, jak nakonfigurovat analytické pravidlo Microsoft Sentinelu pro automatické spouštění playbooků na základě triggeru incidentu a vyžaduje se pro všechny playbooky řešení.

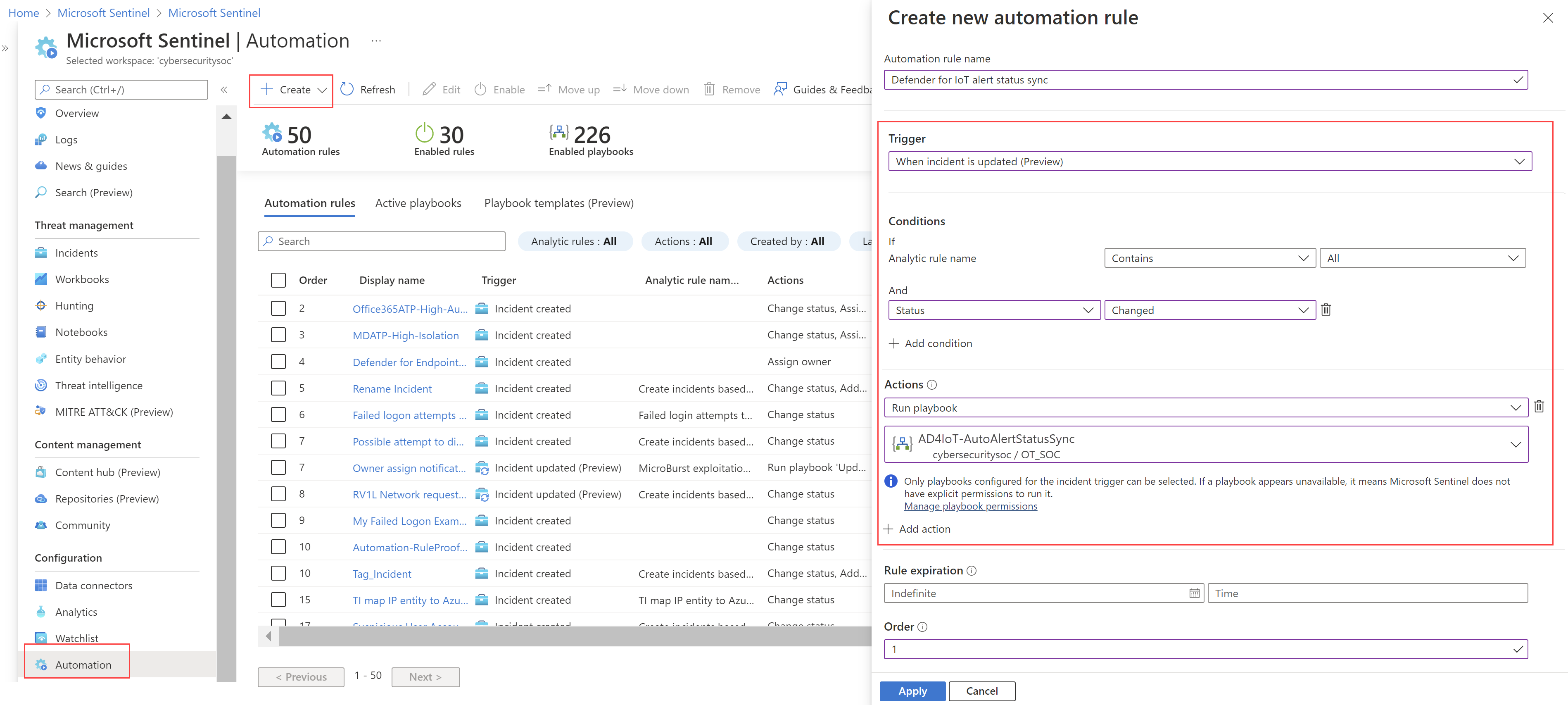

Přidání analytického pravidla:

V Microsoft Sentinelu přejděte do pravidel automatizace>.

Pokud chcete vytvořit nové pravidlo automatizace, vyberte Vytvořit>pravidlo automatizace.

V poli Aktivační událost vyberte jednu z následujících aktivačních událostí v závislosti na playbooku, se kterým pracujete:

- Playbook AD4IoT-AutoAlertStatusSync : Vyberte trigger Při aktualizaci incidentu.

- Všechny ostatní playbooky řešení: Vyberte trigger Při vytvoření incidentu.

V oblasti Podmínky vyberte, jestli > název > analytického pravidla obsahuje, a pak ve vaší organizaci vyberte konkrétní analytická pravidla relevantní pro Defender for IoT.

Příklad:

Možná používáte předefinovaná analytická pravidla nebo jste možná upravili předefinovaný obsah nebo jste vytvořili vlastní. Další informace najdete v tématu Detekce předdefinovaných hrozeb pomocí defenderu pro data IoT.

V oblasti Akce vyberte Název playbooku Spustit playbook>.

Vyberte Spustit.

Tip

Playbook můžete také spustit ručně na vyžádání. To může být užitečné v situacích, kdy chcete mít větší kontrolu nad procesy orchestrace a odezvy. Další informace najdete v tématu Spuštění playbooku na vyžádání.

Automatické zavření incidentů

Název playbooku: AD4IoT-AutoCloseIncidents

V některých případech aktivity údržby generují výstrahy v Microsoft Sentinelu, které mohou rušit tým SOC od řešení skutečných problémů. Tento playbook automaticky zavře incidenty vytvořené z těchto výstrah během zadané doby údržby a explicitně parsuje pole entit zařízení IoT.

Použití tohoto playbooku:

- Zadejte příslušné časové období, kdy se očekává údržba, a IP adresy všech relevantních prostředků, například uvedené v excelovém souboru.

- Vytvořte seznam ke zhlédnutí, který obsahuje všechny IP adresy prostředku, na kterých se mají automaticky zpracovávat upozornění.

Odesílání e-mailových oznámení podle výrobní linky

Název playbooku: AD4IoT-MailByProductionLine

Tento playbook odešle e-mail s oznámením konkrétním zúčastněným stranám o výstrahách a událostech, ke kterým dochází ve vašem prostředí.

Pokud máte například konkrétní bezpečnostní týmy přiřazené ke konkrétním produktovým linkám nebo zeměpisným umístěním, budete chtít, aby byl tento tým upozorněn na výstrahy, které jsou relevantní pro jejich povinnosti.

Pokud chcete tento playbook použít, vytvořte seznam ke zhlédnutí, který se mapuje mezi jmény snímačů a poštovními adresami všech zúčastněných stran, které chcete upozornit.

Vytvoření nového lístku ServiceNow

Název playbooku: AD4IoT-NewAssetServiceNowTicket

Entita autorizovaná k programování PLC je obvykle technická pracovní stanice. Útočníci proto mohou vytvářet nové technické pracovní stanice, aby mohli vytvářet škodlivé programování PLC.

Tento playbook otevře lístek v ServiceNow pokaždé, když se zjistí nová technická pracovní stanice a explicitně parsuje pole entit zařízení IoT.

Aktualizace stavů upozornění v defenderu pro IoT

Název playbooku: AD4IoT-AutoAlertStatusSync

Tento playbook aktualizuje stavy výstrah v defenderu pro IoT vždy, když má související výstraha v Microsoft Sentinelu aktualizaci stavu .

Tato synchronizace přepíše veškerý stav definovaný v defenderu pro IoT na webu Azure Portal nebo v konzole senzoru, aby se stav výstrahy shodovaly se stavem souvisejícího incidentu.

Automatizace pracovních postupů pro incidenty s aktivními cves

Název playbooku: AD4IoT-CVEAutoWorkflow

Tento playbook přidá aktivní cves do komentářů k incidentům ovlivněných zařízení. Automatizované třídění se provádí, pokud je CVE kritický a pošle se vlastníkovi zařízení e-mailové oznámení, jak je definováno na úrovni webu v Defenderu pro IoT.

Pokud chcete přidat vlastníka zařízení, upravte vlastníka webu na stránce Weby a senzory v defenderu pro IoT. Další informace najdete v tématu Možnosti správy webu na webu Azure Portal.

Odeslání e-mailu vlastníkovi zařízení IoT/OT

Název playbooku: AD4IoT-SendEmailtoIoTOwner

Tento playbook odešle e-mail s podrobnostmi o incidentu vlastníkovi zařízení, jak je definováno na úrovni webu v Defenderu pro IoT, aby mohl začít zkoumat, dokonce i reagovat přímo z automatizovaného e-mailu. Mezi možnosti odpovědi patří:

Ano, toto je očekávané. Tuto možnost vyberte, pokud chcete incident zavřít.

Neočekává se to. Tuto možnost vyberte, pokud chcete incident zachovat aktivní, zvýšit závažnost a přidat do incidentu potvrzovací značku.

Incident se automaticky aktualizuje na základě odpovědi vybrané vlastníkem zařízení.

Pokud chcete přidat vlastníka zařízení, upravte vlastníka webu na stránce Weby a senzory v defenderu pro IoT. Další informace najdete v tématu Možnosti správy webu na webu Azure Portal.

Incidenty třídění zahrnující vysoce důležitá zařízení

Název playbooku: AD4IoT-AutoTriageIncident

Tento playbook aktualizuje závažnost incidentu podle úrovně důležitosti zahrnutých zařízení.

Další kroky

Další informace najdete v našem blogu: Obrana kritické infrastruktury pomocí služby Microsoft Sentinel: IT/OT Threat Monitoring Solution