Migrace služby Azure Firewall Standard na Premium pomocí Terraformu

Terraform umožňuje definici, verzi Preview a nasazení cloudové infrastruktury. Pomocí Terraformu vytvoříte konfigurační soubory pomocí syntaxe HCL. Syntaxe seznamu HCL umožňuje zadat poskytovatele cloudu , například Azure, a prvky, které tvoří vaši cloudovou infrastrukturu. Po vytvoření konfiguračních souborů vytvoříte plán provádění, který vám umožní zobrazit náhled změn infrastruktury před jejich nasazením. Jakmile ověříte změny, použijete plán provádění k nasazení infrastruktury.

Pokud k nasazení standardní služby Azure Firewall s klasickými pravidly používáte Terraform, můžete upravit konfigurační soubor Terraformu tak, aby migrovali bránu firewall do služby Azure Firewall Premium pomocí zásad brány firewall úrovně Premium.

V tomto článku získáte informace o těchto tématech:

- Nasazení standardní brány Azure Firewall s klasickými pravidly pomocí Terraformu

- Import pravidel brány firewall do zásad brány firewall úrovně Premium

- Úprava konfiguračního souboru Terraformu pro migraci brány firewall

1. Konfigurace prostředí

- Předplatné Azure: Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet před tím, než začnete.

Nakonfigurujte Terraform: Pokud jste to ještě neudělali, nakonfigurujte Terraform pomocí jedné z následujících možností:

2. Implementace kódu Terraformu

Vytvořte adresář, ve kterém otestujete ukázkový kód Terraformu a nastavíte ho jako aktuální adresář.

Vytvořte soubor s názvem

main.tfa vložte následující kód:resource "random_pet" "prefix" { prefix = var.prefix length = 1 } resource "azurerm_resource_group" "rg" { name = "${random_pet.prefix.id}-rg" location = var.resource_group_location } resource "azurerm_virtual_network" "vnet" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } resource "azurerm_subnet" "subnet" { name = "AzureFirewallSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.0.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "${random_pet.prefix.id}-pip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Static" sku = "Standard" } resource "azurerm_firewall" "main" { name = "${random_pet.prefix.id}-fw" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name sku_name = "AZFW_VNet" sku_tier = "Standard" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } } resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "${random_pet.prefix.id}-app-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "${random_pet.prefix.id}-net-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }Vytvořte soubor s názvem

variables.tfa vložte následující kód:variable "resource_group_location" { type = string default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "firewall-standard" description = "Prefix of the resource name" }

3. Inicializace Terraformu

Spuštěním inicializace nasazení Terraformu spusťte inicializaci terraformu. Tento příkaz stáhne poskytovatele Azure potřebného ke správě prostředků Azure.

terraform init -upgrade

Klíčové body:

- Parametr

-upgradeupgraduje potřebné moduly plug-in zprostředkovatele na nejnovější verzi, která splňuje omezení verzí konfigurace.

4. Vytvoření plánu provádění Terraformu

Spuštěním plánu terraformu vytvořte plán provádění.

terraform plan -out main.tfplan

Klíčové body:

- Příkaz

terraform planvytvoří plán provádění, ale nespustí ho. Místo toho určuje, jaké akce jsou nezbytné k vytvoření konfigurace zadané v konfiguračních souborech. Tento model umožňuje ověřit, jestli plán provádění odpovídá vašim očekáváním, než provede jakékoli změny skutečných prostředků. - Volitelný

-outparametr umožňuje zadat výstupní soubor pro plán. Použití parametru-outzajišťuje, že plán, který jste zkontrolovali, je přesně to, co se použije.

5. Použití plánu provádění Terraformu

Spuštění terraformu platí pro použití plánu provádění na cloudovou infrastrukturu.

terraform apply main.tfplan

Klíčové body:

terraform applyUkázkový příkaz předpokládá, že jste dříve spustiliterraform plan -out main.tfplan.- Pokud jste pro

-outparametr zadali jiný název souboru, použijte stejný název souboru při voláníterraform apply. - Pokud jste parametr nepoužíli

-out, zavolejteterraform applybez parametrů.

6. Import pravidel brány firewall do zásad úrovně Premium

Teď máte standardní bránu firewall s klasickými pravidly. Dále vytvořte zásady brány firewall úrovně Premium a naimportujte pravidla z brány firewall.

- Na webu Azure Portal vyberte Vytvořit prostředek.

- Vyhledejte zásady brány firewall a vyberte ji.

- Vyberte Vytvořit.

- Pro skupinu prostředků vyberte testovací prostředky .

- Jako název zadejte prem-pol.

- Jako oblast vyberte USA – východ.

- Pro úroveň Zásad vyberte Premium.

- Vyberte Další: DNS Nastavení a pokračujte, dokud se nedostanete na stránku Pravidla.

- Na stránce Pravidla vyberte Importovat pravidla z brány Azure Firewall.

- Vyberte testfirewall a pak vyberte Importovat.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

7. Upravte konfigurační soubor Terraformu a migrujte bránu firewall.

main.tf Otevřete soubor a proveďte následující změny:

Přidejte následující část data:

data "azurerm_firewall_policy" "prem-pol" { name = "prem-pol" resource_group_name = azurerm_resource_group.rg.name }Upravte prostředek brány firewall:

resource "azurerm_firewall" "fw" { name = "testfirewall" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name firewall_policy_id = data.azurerm_firewall_policy.prem-pol.id sku_tier = "Premium" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } }Odstraňte klasické kolekce pravidel:

resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "apptestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "nettestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }

8. Použití upraveného plánu provádění Terraformu

terraform plan -out main.tfplanterraform apply main.tfplan

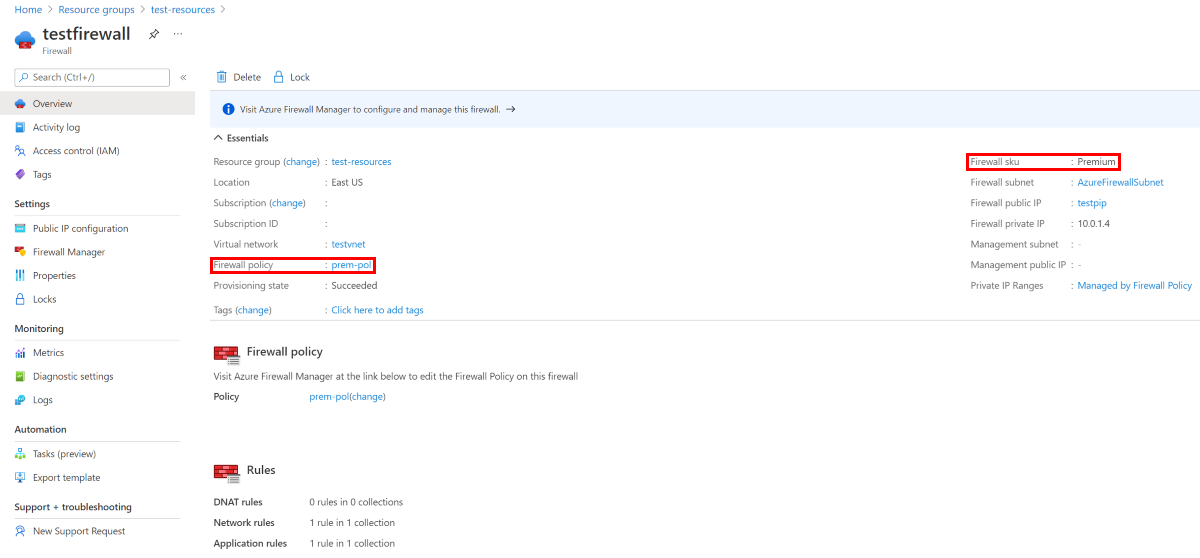

9. Ověření výsledků

- Vyberte skupinu prostředků test-resources.

- Vyberte prostředek testfirewall.

- Ověřte, že skladová položka brány firewall je Premium.

- Ověřte, že brána firewall používá zásady brány firewall prem-pol .

10. Vyčištění prostředků

Pokud už prostředky vytvořené přes Terraform nepotřebujete, proveďte následující kroky:

Spusťte plán terraformu

destroya zadejte příznak.terraform plan -destroy -out main.destroy.tfplanKlíčové body:

- Příkaz

terraform planvytvoří plán provádění, ale nespustí ho. Místo toho určuje, jaké akce jsou nezbytné k vytvoření konfigurace zadané v konfiguračních souborech. Tento model umožňuje ověřit, jestli plán provádění odpovídá vašim očekáváním, než provede jakékoli změny skutečných prostředků. - Volitelný

-outparametr umožňuje zadat výstupní soubor pro plán. Použití parametru-outzajišťuje, že plán, který jste zkontrolovali, je přesně to, co se použije.

- Příkaz

Spuštění terraformu platí pro použití plánu provádění.

terraform apply main.destroy.tfplan

Řešení potíží s Terraformem v Azure

Řešení běžných problémů při používání Terraformu v Azure