Řešení potíží s připojením ke službě Azure Resource Manager (ARM)

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Tento článek představuje běžné scénáře řešení potíží, které vám pomůžou vyřešit problémy, se kterými se můžete setkat při vytváření připojení služby Azure Resource Manager. Informace o vytváření, úpravách a zabezpečení připojení služeb najdete v tématu Správa připojení služeb.

Co se stane při vytváření připojení služby ARM?

Pokud nemáte připojení ke službě, můžete ho vytvořit následujícím způsobem:

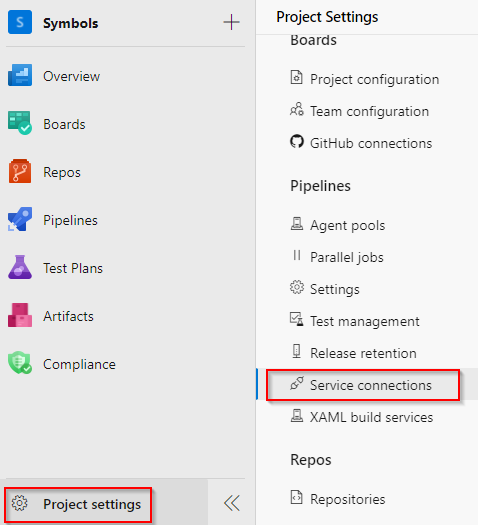

V projektu vyberte Nastavení projektu a pak vyberte Připojení služeb.

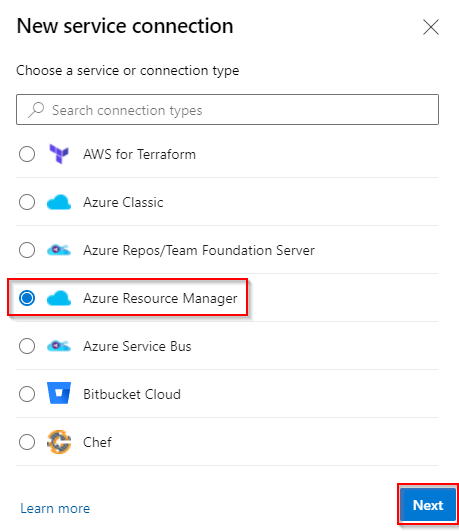

Pokud chcete přidat nové připojení služby, vyberte Nové připojení služby a pak vyberte Azure Resource Manager. Až budete hotovi, vyberte Další .

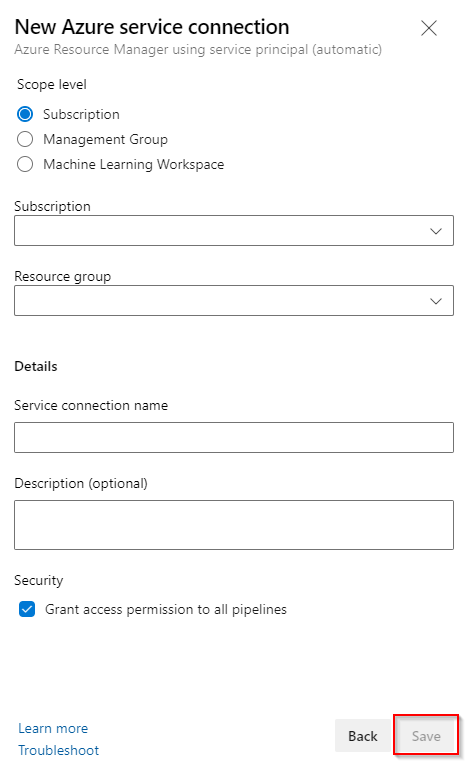

Vyberte instanční objekt (automatický) a pak vyberte **Další.

V rozevíracím seznamu vyberte Předplatné a pak vyberte své předplatné. Vyplňte formulář a po dokončení vyberte Uložit .

Když nové připojení služby ARM uložíte, Azure DevOps pak:

- Připojení do tenanta Microsoft Entra pro vybrané předplatné.

- Vytvoří jménem uživatele aplikaci v Microsoft Entra ID.

- Po úspěšném vytvoření aplikace ji přiřadí k vybranému předplatnému jako přispěvatele.

- S použitím podrobností o této aplikaci vytvoří připojení služby Azure Resource Manager.

Poznámka:

Pokud chcete vytvořit připojení služby, musíte být přidáni do skupiny Endpoint Creator v nastavení projektu: Zabezpečení připojení>služby projectu.> Přispěvatelé se do této skupiny ve výchozím nastavení přidají.

Scénáře řešení potíží

Tady jsou některé problémy, ke kterým může dojít při vytváření připojení služeb:

- Řešení potíží s připojením ke službě ARM

- Co se stane při vytváření připojení služby ARM?

- Scénáře řešení potíží

- Nedostatečná oprávnění k dokončení operace

- Nepodařilo se získat přístupový token nebo nebyl nalezen platný obnovovací token.

- Přiřazení role Přispěvatel se nezdařilo.

- Předplatné není uvedené při vytváření připojení služby.

- V seznamu předplatných chybí některá předplatná.

- Platnost tokenu instančního objektu vypršela.

- Získání JWT pomocí ID klienta instančního objektu se nezdařilo.

- Předplatné Azure se nepředá z předchozího výstupu úlohy.

- Jaké mechanismy ověřování se podporují? Jak fungují spravované identity?

- Související články

Nedostatečná oprávnění k dokončení operace

K tomuto problému s oprávněními obvykle dochází, když se systém pokusí vytvořit aplikaci v Microsoft Entra ID vaším jménem.

Příčinou tohoto problému můžou být následující příčiny:

- Uživatel má v adresáři pouze oprávnění hosta.

- Uživatel nemá oprávnění přidávat aplikace do adresáře.

Uživatel má v adresáři pouze oprávnění hosta.

Nejlepším přístupem k vyřešení tohoto problému při udělování pouze minimálních oprávnění uživateli je zvýšit oprávnění uživatele typu host následujícím způsobem.

Přihlaste se k webu Azure Portal pomocí účtu správce. Účet by měl být vlastník, globální správce nebo správce uživatelských účtů.

V levém navigačním panelu vyberte MICROSOFT Entra ID .

Ujistěte se, že upravujete příslušný adresář odpovídající předplatnému uživatele. Pokud ne, vyberte Přepnout adresář a v případě potřeby se přihlaste pomocí příslušných přihlašovacích údajů.

V části Spravovat vyberte Uživatele.

Vyberte Nastavení uživatele.

V části Externí uživatelé vyberte Spravovat nastavení externí spolupráce.

Změna oprávnění uživatele typu host je omezená na ne.

Pokud jste připraveni udělit oprávnění na úrovni správce uživatele, můžete uživatele nastavit jako člena role globálního správce . Postupujte takto:

Upozorňující

Uživatelé, kteří jsou přiřazeni k roli globálního správce, mohou číst a upravovat všechna nastavení správy ve vaší organizaci Microsoft Entra. Osvědčeným postupem je přiřadit tuto roli méně než pěti lidem ve vaší organizaci.

Přihlaste se k webu Azure Portal pomocí účtu správce. Účet by měl být vlastník, globální správce nebo správce uživatelských účtů.

V levém navigačním podokně vyberte Microsoft Entra ID.

Ujistěte se, že upravujete příslušný adresář odpovídající předplatnému uživatele. Pokud ne, vyberte Přepnout adresář a v případě potřeby se přihlaste pomocí příslušných přihlašovacích údajů.

V části Spravovat vyberte Uživatele.

Pomocí vyhledávacího pole vyhledejte uživatele, kterého chcete spravovat.

V části Spravovat vyberte roli Adresář a pak ji změňte na globálního správce. Až budete hotovi, zvolte tlačítko Uložit.

Použití změn obvykle trvá 15 až 20 minut. Uživatel pak může zkusit znovu vytvořit připojení služby.

Uživatel nemá oprávnění přidávat aplikace do adresáře.

Musíte mít oprávnění k přidání integrovaných aplikací do adresáře. Správce adresáře má oprávnění ke změně tohoto nastavení.

V levém navigačním podokně vyberte ID Microsoft Entra.

Ujistěte se, že upravujete příslušný adresář odpovídající předplatnému uživatele. Pokud ne, vyberte Přepnout adresář a v případě potřeby se přihlaste pomocí příslušných přihlašovacích údajů.

Vyberte Uživatelé a pak vyberte Uživatelská nastavení.

V části Registrace aplikací a potom změňte možnost Uživatelé mohou registrovat aplikace na Ano.

Instanční objekt můžete vytvořit také s existujícím uživatelem, který už má požadovaná oprávnění v MICROSOFT Entra ID. Další informace najdete v tématu o vytvoření připojení služby Azure Resource Manager pomocí existujícího instančního objektu.

Nepodařilo se získat přístupový token nebo nebyl nalezen platný obnovovací token.

K těmto chybám obvykle dochází při vypršení platnosti relace. Řešení těchto problémů:

- Odhlaste se z Azure DevOps.

- Otevřete okno prohlížeče InPrivate nebo anonymní okno prohlížeče a přejděte na Azure DevOps.

- Přihlaste se pomocí příslušných přihlašovacích údajů.

- Vyberte svoji organizaci a projekt.

- Vytvořte připojení ke službě.

Přiřazení role Přispěvatel se nezdařilo.

K této chybě obvykle dochází v případě, že nemáte oprávnění k zápisu pro vybrané předplatné Azure.

Pokud chcete tento problém vyřešit, požádejte správce předplatného, aby vám přiřadil příslušnou roli v ID Microsoft Entra.

Předplatné není uvedené při vytváření připojení služby.

V různých rozevíracích nabídkách předplatného Azure (fakturace, připojení služby atd.) je uvedeno maximálně 50 předplatných Azure. Pokud nastavujete připojení služby a máte více než 50 předplatných Azure, některá vaše předplatná nejsou uvedená. V tomto scénáři proveďte následující kroky:

Vytvořte nového nativního uživatele Microsoft Entra v instanci Microsoft Entra vašeho předplatného Azure.

Nastavte uživatele Microsoft Entra tak, aby měl správná oprávnění k nastavení fakturace nebo vytváření připojení služeb. Další informace najdete v tématu Přidání uživatele, který může nastavit fakturaci pro Azure DevOps.

Přidejte uživatele Microsoft Entra do organizace Azure DevOps s úrovní přístupu účastníka a pak ho přidejte do skupiny kolekce projektů Správa istrators (pro fakturaci) nebo zajistěte, aby měl uživatel v týmovém projektu dostatečná oprávnění k vytváření připojení služeb.

Přihlaste se k Azure DevOps pomocí nových přihlašovacích údajů uživatele a nastavte fakturaci. V seznamu se zobrazí jenom jedno předplatné Azure.

V seznamu předplatných chybí některá předplatná.

Tento problém je možné vyřešit změnou nastavení podporovaných typů účtů a definováním, kdo může vaši aplikaci používat. Postupujte takto:

Přihlaste se k portálu Azure.

Pokud máte přístup k více tenantům, pomocí filtru Adresář a předplatné v horní nabídce vyberte tenanta, ve kterém chcete aplikaci zaregistrovat.

V levém podokně vyberte MICROSOFT Entra ID .

Vyberte Registrace aplikací.

Ze seznamu registrovaných aplikací vyberte aplikaci.

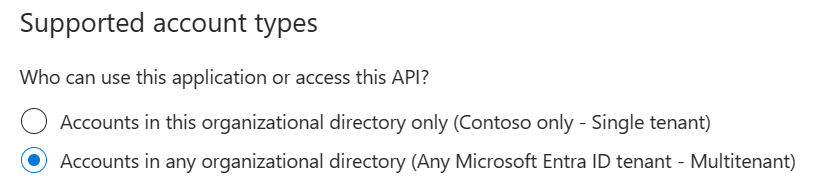

V části Ověřování vyberte Podporované typy účtů.

V části Podporované typy účtů Kdo můžete použít tuto aplikaci nebo získat přístup k tomuto rozhraní API? Vyberte Účty v libovolném adresáři organizace.

Až budete hotovi, zvolte tlačítko Uložit.

Platnost tokenu instančního objektu vypršela.

Problém, který často nastává u instančních objektů, které se automaticky vytvoří, je, že platnost tokenu instančního objektu vyprší a je potřeba ho obnovit. Pokud ale máte problém s aktualizací tokenu, podívejte se, jestli se nenašel platný obnovovací token.

Obnovení přístupového tokenu pro automaticky vytvořený instanční objekt:

Přejděte na připojení služby Project Settings>Service a pak vyberte připojení služby, které chcete upravit.

V pravém horním rohu vyberte Upravit a vyberte Ověřit.

Zvolte Uložit.

Token vašeho instančního objektu se teď prodloužil na tři měsíce.

Poznámka:

Tato operace je dostupná i v případě, že nevypršela platnost tokenu instančního objektu.

Získání JWT pomocí ID klienta instančního objektu se nezdařilo.

K tomuto problému dochází, když se pokusíte ověřit připojení služby s prošlým tajným kódem.

Řešení tohoto problému:

Přejděte na připojení služby Project Settings>Service a pak vyberte připojení služby, které chcete upravit.

V pravém horním rohu vyberte Upravit a proveďte jakékoli změny připojení ke službě. Nejjednodušší a doporučenou změnou je přidat popis.

Výběrem možnosti Uložit uložte připojení služby.

Poznámka:

Zvolte Uložit. V tomto kroku se nepokoušejte ověřit připojení služby.

Ukončete okno úprav připojení služby a aktualizujte stránku připojení služby.

V pravém horním rohu vyberte Upravit a teď vyberte Ověřit.

Výběrem možnosti Uložit uložte připojení ke službě.

Předplatné Azure se nepředá z předchozího výstupu úlohy.

Když nastavíte předplatné Azure dynamicky pro váš kanál verze a chcete využívat výstupní proměnnou z předchozí úlohy, může dojít k tomuto problému.

Pokud chcete tento problém vyřešit, ujistěte se, že jsou hodnoty definované v oddílu proměnných vašeho kanálu. Tuto proměnnou pak můžete předat mezi úkoly kanálu.

Jaké mechanismy ověřování se podporují? Jak fungují spravované identity?

Připojení služby Azure Resource Manager se může připojit k předplatnému Azure pomocí ověřování instančního objektu (SPA) nebo ověřování spravované identity. Spravované identity pro prostředky Azure poskytují službám Azure automaticky spravovanou identitu v Microsoft Entra ID. Tuto identitu můžete použít k ověření ve všech službách, které podporují ověřování Microsoft Entra bez zachování přihlašovacích údajů v kódu nebo připojení služby.

Další informace o spravovaných identitách pro virtuální počítače najdete v tématu Přiřazení rolí.

Poznámka:

Spravované identity se nepodporují v agentech hostovaných Microsoftem. V tomto scénáři musíte nastavit agenta v místním prostředí na virtuálním počítači Azure a nakonfigurovat spravovanou identitu pro tento virtuální počítač.

Související články

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro