Řízení prostředků pro klientské aplikace pomocí skupin aplikací

Azure Event Hubs umožňuje řídit úlohy streamování událostí pro klientské aplikace, které se připojují ke službě Event Hubs pomocí skupin aplikací. Další informace najdete v tématu Zásady správného řízení prostředků se skupinami aplikací.

Tento článek popisuje, jak provést následující úlohy:

- Vytvořte skupinu aplikací.

- Povolení nebo zakázání skupiny aplikací

- Definování limitů prahových hodnot a použití zásad omezování pro skupinu aplikací

- Ověření omezování pomocí diagnostických protokolů

Poznámka:

Skupiny aplikací jsou k dispozici pouze v úrovních Premium a Dedicated .

Vytvoření skupiny aplikací

V této části se dozvíte, jak vytvořit skupinu aplikací pomocí webu Azure Portal, rozhraní příkazového řádku, PowerShellu a šablony Azure Resource Manageru (ARM).

Skupinu aplikací můžete vytvořit pomocí webu Azure Portal pomocí následujícího postupu.

Přejděte do oboru názvů služby Event Hubs.

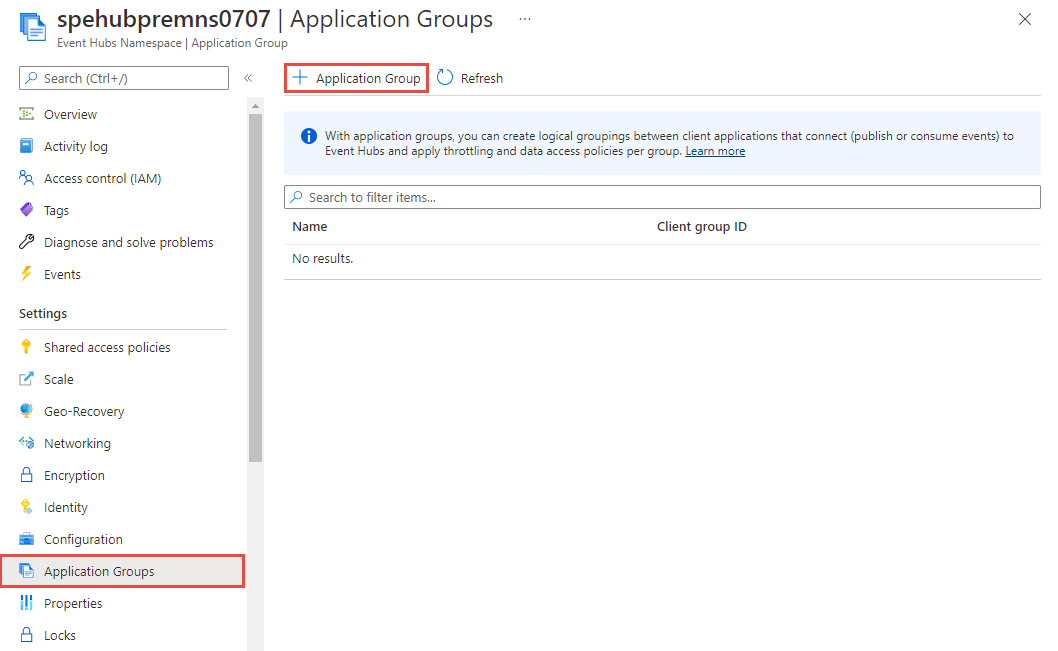

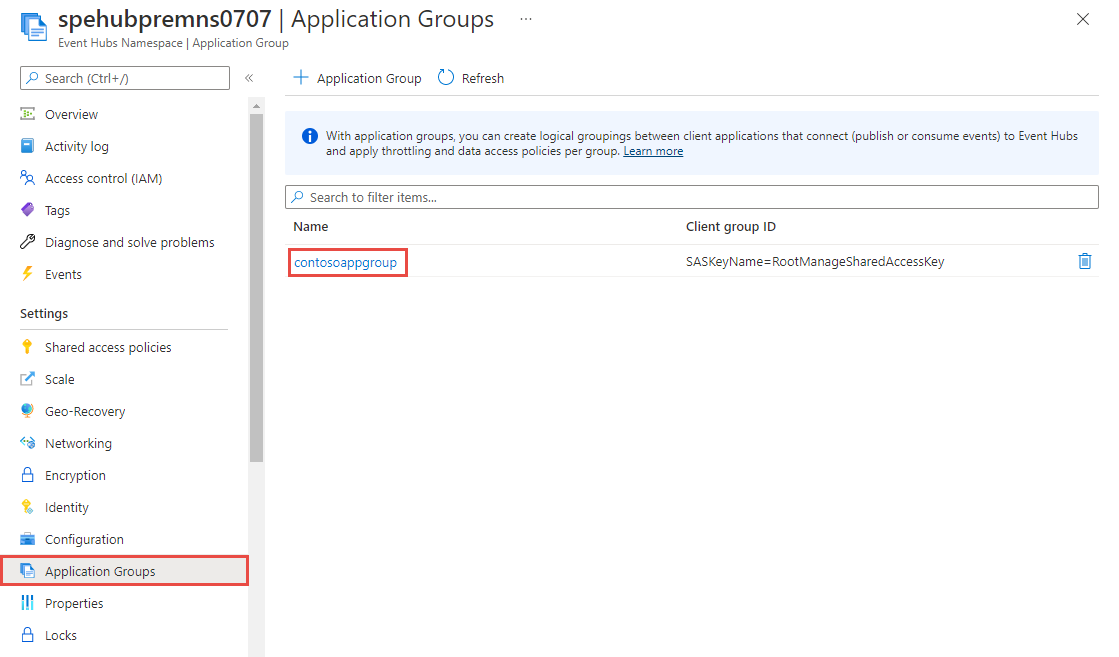

V nabídce vlevo vyberte v části Nastavení skupiny aplikací.

Na stránce Skupiny aplikací na panelu příkazů vyberte + Skupina aplikací.

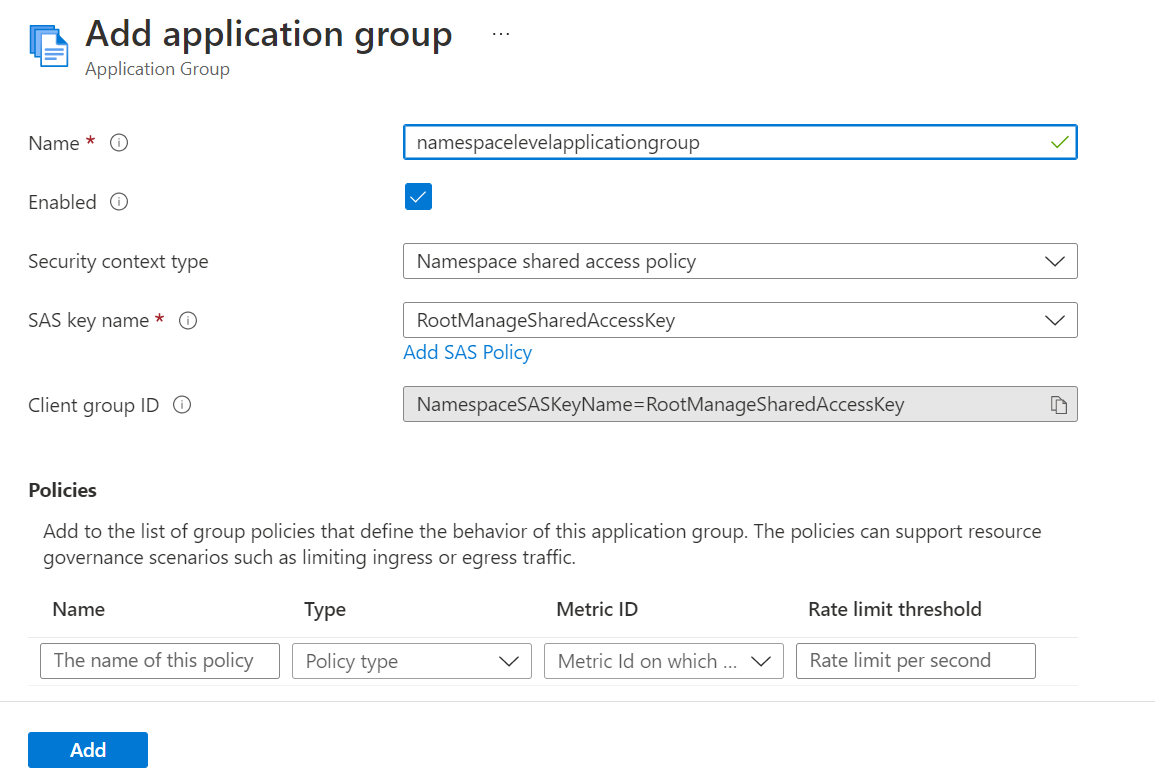

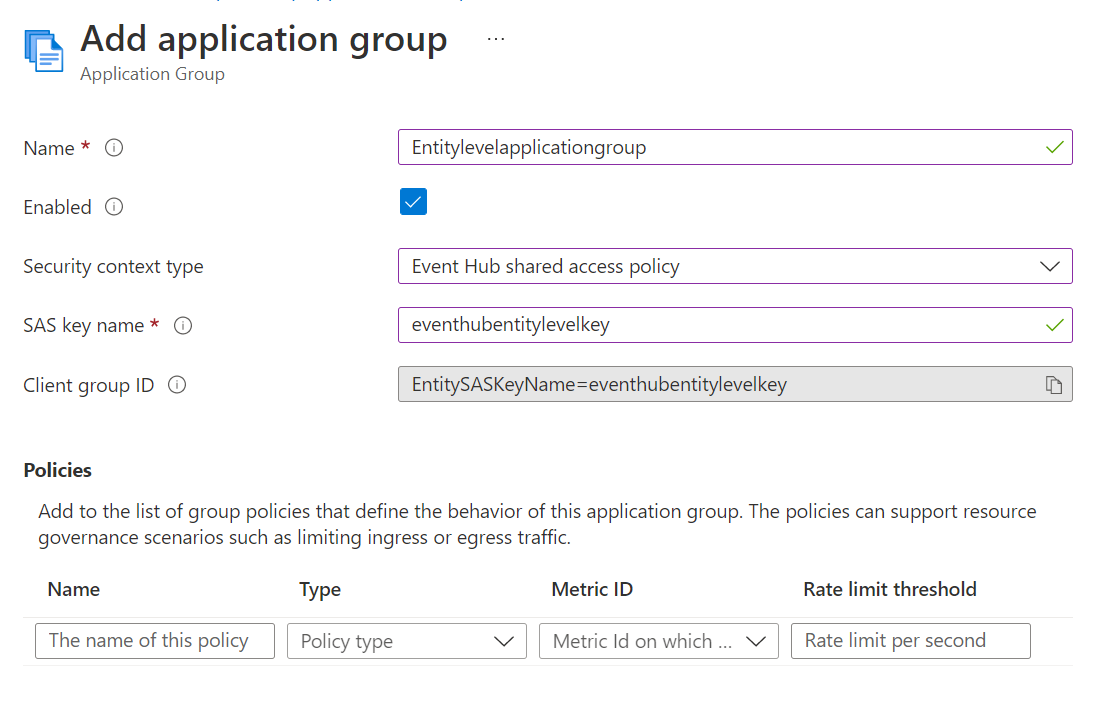

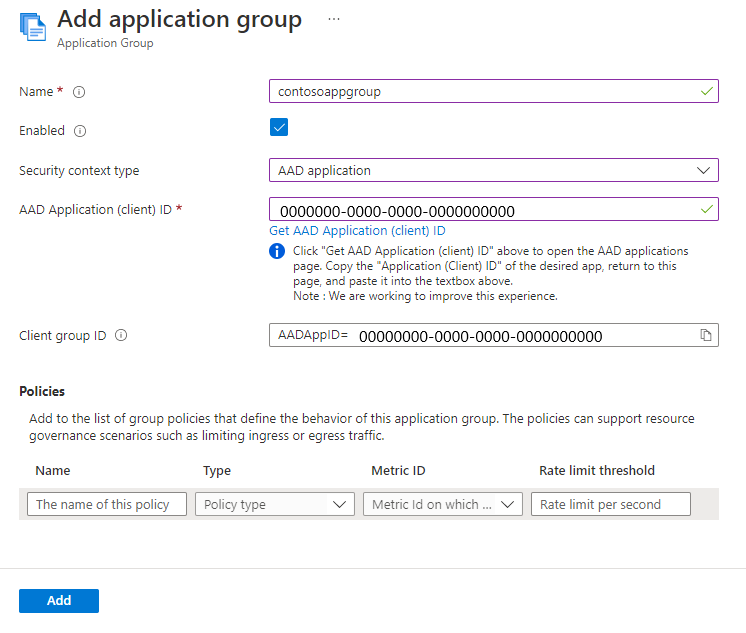

Na stránce Přidat skupinu aplikací postupujte takto:

Zadejte název skupiny aplikací.

Potvrďte, že je vybraná možnost Povoleno . Pokud chcete, aby byla skupina aplikací v zakázaném stavu jako první, zrušte zaškrtnutí políčka Povoleno . Tento příznak určuje, jestli mají klienti skupiny aplikací přístup ke službě Event Hubs, nebo ne.

Jako typ kontextu zabezpečení vyberte Namespace zásady sdíleného přístupu, zásady sdíleného přístupu centra událostí nebo aplikace Microsoft Entra. Skupina aplikací podporuje výběr klíče SAS na úrovni oboru názvů nebo na úrovni entity (centra událostí). Při vytváření skupiny aplikací byste měli přidružit sdílené přístupové podpisy (SAS) nebo ID aplikace Microsoft Entra, které používají klientské aplikace.

Pokud jste vybrali Namespace zásady sdíleného přístupu:

Jako název klíče SAS vyberte zásadu SAS, kterou je možné použít jako kontext zabezpečení pro tuto skupinu aplikací. Výběrem možnosti Přidat zásadu SAS můžete přidat novou zásadu a pak ji přidružit ke skupině aplikací.

Pokud jste vybrali zásady sdíleného přístupu služby Event Hubs:

Jako název klíče SAS zkopírujte název zásady SAS ze stránky Zásady sdíleného přístupu služby Event Hubs a vložte ho do textového pole.

Pokud jste vybrali aplikaci Microsoft Entra:

- Pro ID aplikace Microsoft Entra (klient) zadejte aplikaci Microsoft Entra nebo ID klienta.

Podporovaný typ kontextu zabezpečení

Zkontrolujte automaticky vygenerované ID skupiny klientů, což je jedinečné ID přidružené ke skupině aplikací. Obor zásad správného řízení aplikací (obor názvů nebo úroveň entity) by závisel na úrovni přístupu pro použité ID aplikace Microsoft Entra. Následující tabulka uvádí automaticky generované ID skupiny klientů pro jiný typ kontextu zabezpečení:

| Typ kontextu zabezpečení | ID automaticky generované skupiny klientů |

|---|---|

| Namespace sdílený přístupový klíč | NamespaceSASKeyName=<NamespaceLevelKeyName> |

| Aplikace Microsoft Entra | AADAppID=<AppID> |

| Sdílený přístupový klíč služby Event Hubs | EntitySASKeyName=<EntityLevelKeyName> |

Poznámka:

Všechny existující skupiny aplikací vytvořené pomocí sdíleného přístupového klíče oboru názvů budou nadále fungovat s ID skupiny klientů počínaje SASKeyName. Všechny nové skupiny aplikací by ale aktualizovaly ID skupiny klientů, jak je znázorněno výše.

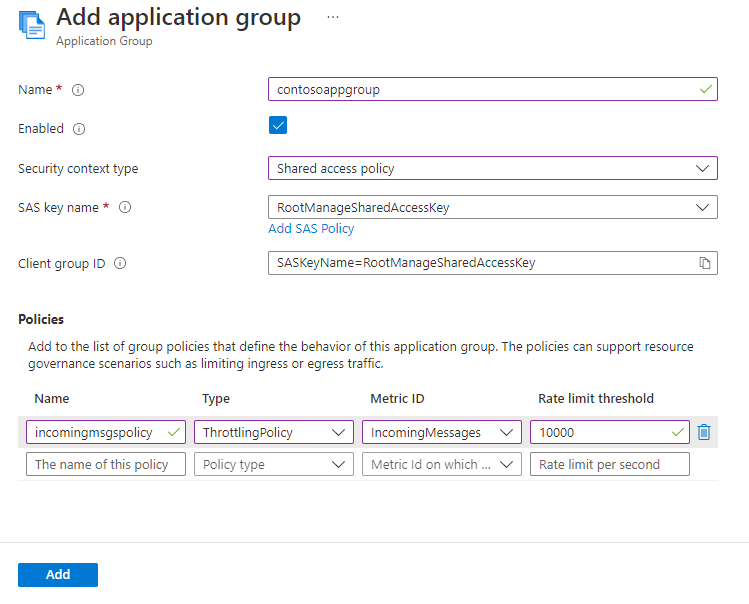

Pokud chcete přidat zásadu, postupujte takto:

Zadejte název zásady.

Jako typ vyberte zásady omezování.

U ID metriky vyberte jednu z následujících možností: Příchozí zprávy, Odchozí zprávy, Příchozí bajty, Odchozí bajty. V následujícím příkladu je vybrána možnost Příchozí zprávy .

Jako prahovou hodnotu limitu rychlosti zadejte prahovou hodnotu. V následujícím příkladu je jako prahová hodnota pro počet příchozích zpráv zadána hodnota 10000 .

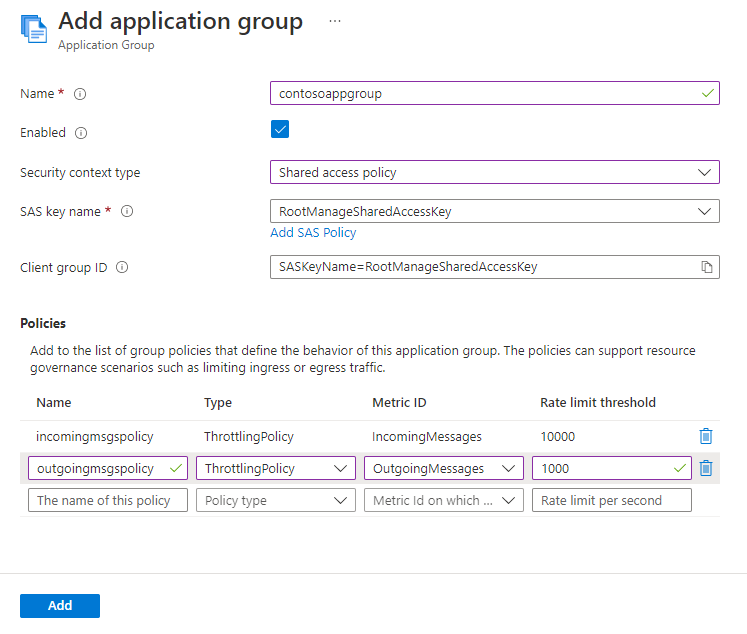

Tady je snímek obrazovky stránky s přidanou další zásadou.

Teď na stránce Přidat skupinu aplikací vyberte Přidat.

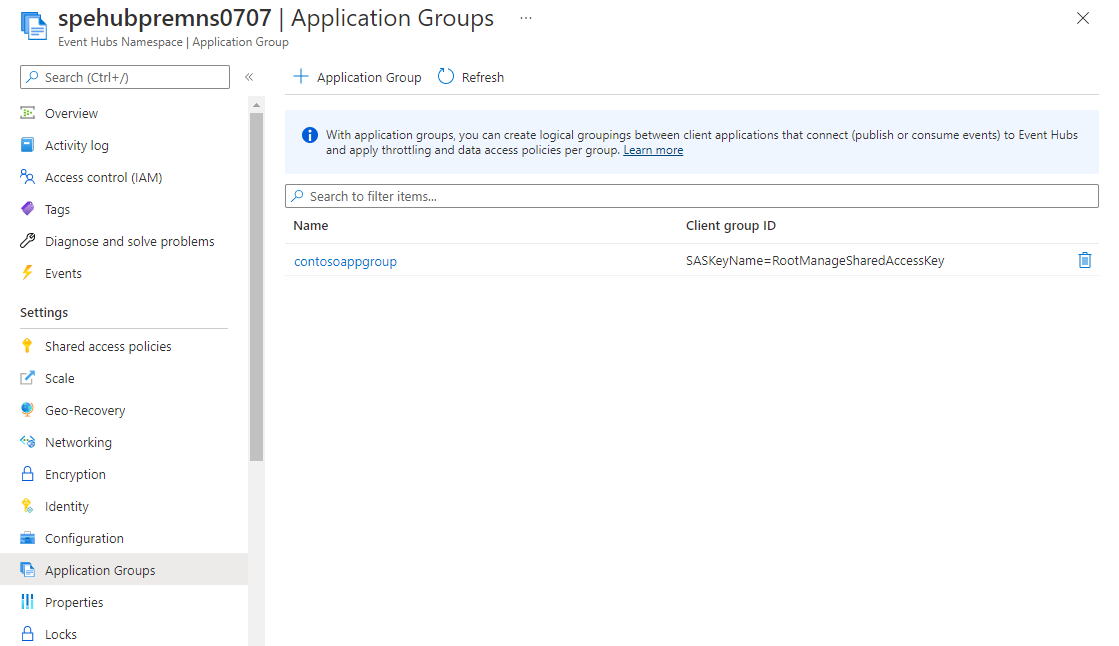

Ověřte, že se skupina aplikací zobrazuje v seznamu skupin aplikací.

Skupinu aplikací v seznamu můžete odstranit tak, že vyberete tlačítko ikony koše vedle ní v seznamu.

Povolení nebo zakázání skupiny aplikací

Klientským aplikacím můžete zabránit v přístupu k oboru názvů služby Event Hubs zakázáním skupiny aplikací, která tyto aplikace obsahuje. Když je skupina aplikací zakázaná, klientské aplikace nebudou moct publikovat ani využívat data. Všechna vytvořená připojení z klientských aplikací této skupiny aplikací budou ukončena také.

V této části se dozvíte, jak povolit nebo zakázat skupinu aplikací pomocí webu Azure Portal, PowerShellu, rozhraní příkazového řádku a šablony ARM.

Na stránce služby Event Hubs Namespace vyberte v nabídce vlevo skupiny aplikací.

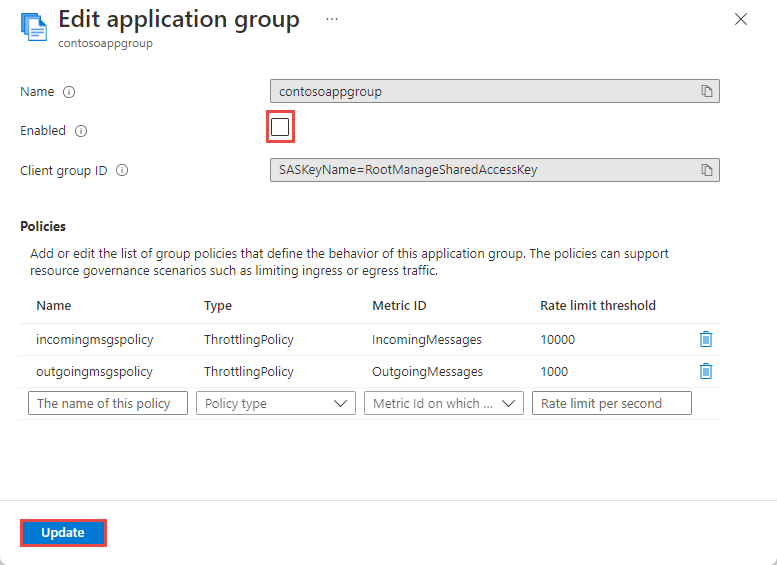

Vyberte skupinu aplikací, kterou chcete povolit nebo zakázat.

Na stránce Upravit skupinu aplikací zrušte zaškrtnutí políčka Povolit, pokud chcete zakázat skupinu aplikací, a potom v dolní části stránky vyberte Aktualizovat. Podobně zaškrtnutím políčka povolte skupinu aplikací.

Použití zásad omezování

Při vytváření skupiny aplikací nebo do existující skupiny aplikací můžete přidat nula nebo více zásad. Můžete například přidat zásady omezování související s IncomingMessages, IncomingBytes nebo OutgoingBytes do contosoAppGroup. Tyto zásady se použijí na úlohy streamování událostí klientských aplikací, které používají zásadu contososaspolicySAS.

Informace o tom, jak přidat zásady při vytváření skupiny aplikací, najdete v části Vytvoření skupiny aplikací.

Zásady můžete přidat také po vytvoření skupiny aplikací.

Na stránce služby Event Hubs Namespace vyberte v nabídce vlevo skupiny aplikací.

Vyberte skupinu aplikací, kterou chcete přidat, aktualizovat nebo odstranit zásadu.

Na stránce Upravit skupinu aplikací můžete provést následující kroky:

- Aktualizace nastavení (včetně prahových hodnot) pro stávající zásady

- Přidání nové zásady

Rozhodnutí o prahové hodnotě pro zásady omezování

Azure Event Hubs podporuje funkce protokolů metrik aplikací, aby bylo možné sledovat obvyklou propustnost v rámci systému a odpovídajícím způsobem rozhodnout o prahové hodnotě pro skupinu aplikací. Při rozhodování o prahové hodnotě můžete postupovat následovně:

Zapněte nastavení diagnostiky ve službě Event Hubs s protokoly metrik aplikací jako vybranou kategorií a jako cíl zvolte Log Analytics.

Vytvořte prázdnou skupinu aplikací bez jakýchkoli zásad omezování.

Pokračujte v odesílání zpráv a událostí do centra událostí v obvyklé propustnosti.

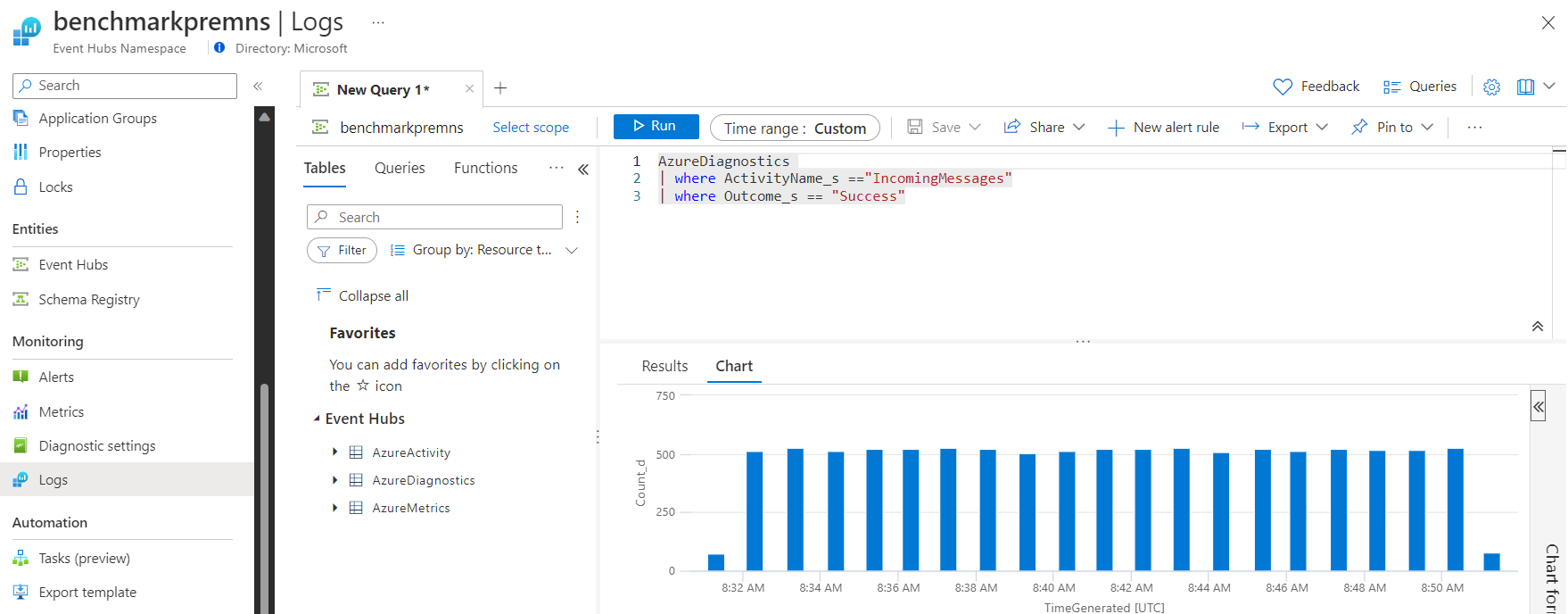

Přejděte do pracovního prostoru služby Log Analytics a v tabulce AzureDiagnostics zadejte dotaz na správný název aktivity (resource-governance-overview.md#throttling-policy---threshold-limits).) Následující ukázkový dotaz je nastavený na sledování prahové hodnoty příchozích zpráv:

AzureDiagnostics | where ActivityName_s =="IncomingMessages" | where Outcome_s =="Success"Vyberte oddíl Graf v pracovním prostoru služby Log Analytics a vykreslíte graf mezi časem vygenerovaným na ose Y a počtem zpráv odeslaných na ose x.

V tomto příkladu vidíte, že obvyklá propustnost nikdy nepřekračovala více než 550 zpráv (očekávaná aktuální propustnost). Toto pozorování vám pomůže definovat skutečnou prahovou hodnotu.

Jakmile se rozhodnete, jaká prahová hodnota je, přidejte do skupiny aplikací novou zásadu omezování.

Publikování nebo využívání událostí

Po úspěšném přidání zásad omezování do skupiny aplikací můžete otestovat chování omezování publikováním nebo využíváním událostí pomocí klientských aplikací, které jsou součástí contosoAppGroup skupiny aplikací. K otestování můžete použít klienta AMQP nebo klientskou aplikaci Kafka a stejný název zásady SAS nebo ID aplikace Microsoft Entra, které se používá k vytvoření skupiny aplikací.

Poznámka:

Když dojde k omezování klientských aplikací, měli byste zaznamenat zpomalení při publikování nebo využívání dat.

Ověření omezování pomocí skupin aplikací

Podobně jako při rozhodování o limitech prahových hodnot pro zásady omezování můžete použít protokoly metrik aplikace k ověření omezování a vyhledání dalších podrobností.

Pomocí následujícího ukázkového dotazu můžete zjistit všechny omezené požadavky v určitém časovém rámci. Je nutné aktualizovat název aktivity tak, aby odpovídal operaci, kterou očekáváte, že dojde k omezení.

AzureDiagnostics

| where Category =="ApplicationMetricsLogs"

| where ActivityName_s =="IncomingMessages"

| where Outcome_s =="Throttled"

Kvůli omezením na úrovni protokolu se protokoly omezených požadavků negenerují pro operace příjemců v rámci centra událostí ( OutgoingMessages nebo OutgoingBytes). Když jsou požadavky omezené na straně příjemce, sledovali byste pomalou propustnost výchozího přenosu dat.

Další kroky

- Koncepční informace o skupinách aplikací najdete v tématu Zásady správného řízení prostředků se skupinami aplikací.

- Viz referenční informace k Azure PowerShellu pro službu Event Hubs

- Viz referenční informace k Azure CLI pro službu Event Hubs

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro