Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Bránu Azure Firewall můžete integrovat do virtuální sítě s veřejným nebo interním Load Balancerem úrovně Azure Standard.

Upřednostňovaným návrhem je použití interního nástroje pro vyrovnávání zatížení se službou Azure Firewall, protože zjednodušuje nastavení. Pokud už máte nasazený veřejný nástroj pro vyrovnávání zatížení a chcete ho dál používat, mějte na paměti potenciální problémy s asymetrickým směrováním, které by mohly narušit funkčnost.

Další informace o Azure Load Balanceru najdete v tématu Co je Azure Load Balancer?

Veřejný nástroj pro vyrovnávání zatížení

With a public load balancer, the load balancer is deployed with a public frontend IP address.

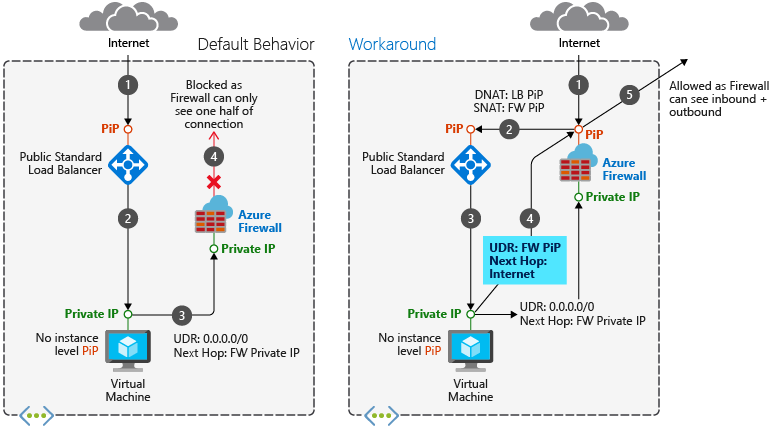

Asymetrické směrování

Asymetrické směrování nastává, když paket využívá jednu cestu k cíli a při návratu ke zdroji využívá jinou cestu. K tomuto problému dochází v případě, že podsíť má výchozí směrování na privátní IP adresu brány firewall a používáte veřejný vyrovnávač zatížení. In this case, the incoming load balancer traffic is received via its public IP address, but the return path goes through the firewall's private IP address. Since the firewall is stateful, it drops the returning packet because the firewall isn't aware of such an established session.

Oprava problému se směrováním

Scénář 1: Azure Firewall bez služby NAT Gateway

Při nasazování služby Azure Firewall do podsítě je potřeba vytvořit výchozí trasu pro podsíť. Tato trasa směruje pakety přes privátní IP adresu brány firewall umístěnou ve službě AzureFirewallSubnet. Podrobný postup najdete v tématu Nasazení a konfigurace služby Azure Firewall pomocí webu Azure Portal. Při integraci brány firewall do scénáře nástroje pro vyrovnávání zatížení se ujistěte, že váš internetový provoz vstupuje přes veřejnou IP adresu brány firewall. The firewall applies its rules and NAT the packets to the load balancer's public IP address. The issue arises when packets arrive at the firewall's public IP address but return via the private IP address (using the default route).

Pokud chcete zabránit asymetrickým směrováním, přidejte pro veřejnou IP adresu brány firewall konkrétní trasu. Pakety určené pro veřejnou IP adresu brány firewall se směrují přes internet a obcházejí výchozí trasu na privátní IP adresu brány firewall.

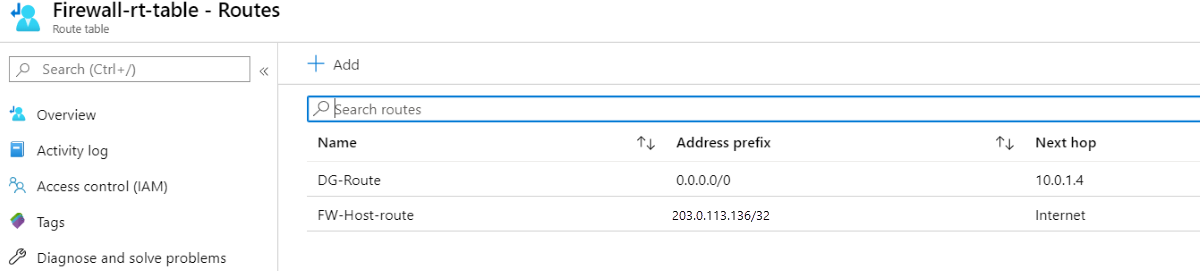

Příklad směrovací tabulky

Následující směrovací tabulka například ukazuje trasy pro bránu firewall s veřejnou IP adresou 203.0.113.136 a privátní IP adresou 10.0.1.4.

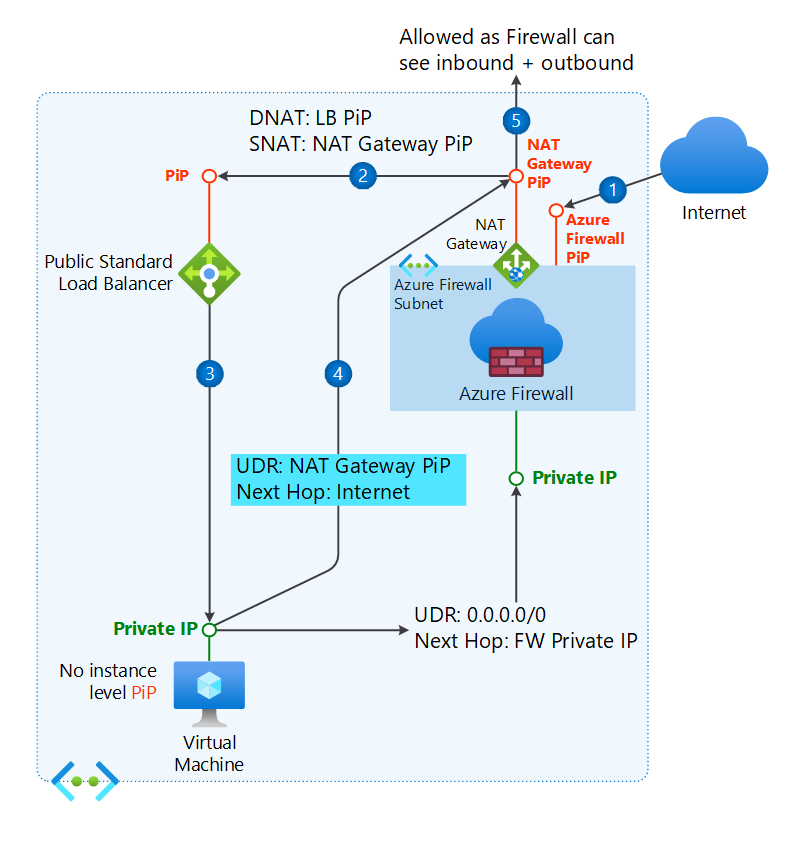

Scénář 2: Azure Firewall se službou NAT Gateway

V některých scénářích můžete nakonfigurovat bránu NAT Gateway v podsíti služby Azure Firewall tak, aby přesáhla omezení portů SNAT (Source Network Address Translation) pro odchozí připojení. V těchto případech konfigurace trasy ve scénáři 1 nefunguje, protože veřejná IP adresa služby NAT Gateway má přednost před veřejnou IP adresou služby Azure Firewall.

Další informace najdete v tématu Integrace služby NAT Gateway se službou Azure Firewall.

Pokud je služba NAT Gateway přidružená k podsíti služby Azure Firewall, příchozí provoz z internetu se přesměruje na veřejnou IP adresu služby Azure Firewall. Azure Firewall změní pak zdrojovou IP adresu na veřejnou IP adresu služby NAT Gateway před předáním datového provozu na veřejnou IP adresu load balanceru.

Bez NAT Gateway Azure Firewall změní zdrojovou IP adresu na svou vlastní veřejnou IP adresu, než provoz předá na veřejnou IP adresu zátěžového vyrovnávače.

Důležité

Allow the NAT Gateway public IP address or public prefixes in the Network Security Group (NSG) rules associated with the resource (AKS/VM) subnet.

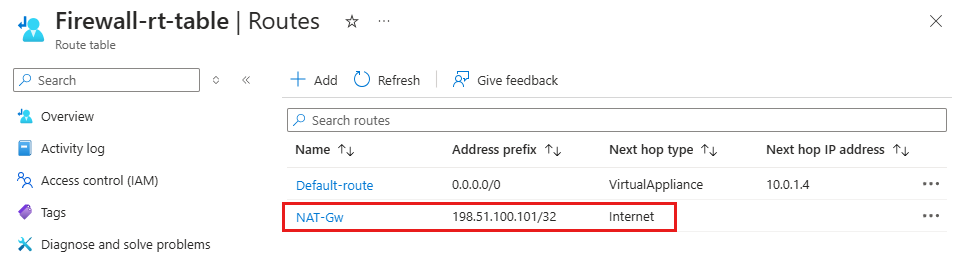

Příklad směrovací tabulky se službou NAT Gateway

You must add a route for the return path to use the NAT Gateway public IP address instead of the Azure Firewall public IP address with Internet as the next hop.

Následující směrovací tabulka například ukazuje trasy pro službu NAT Gateway s veřejnou IP adresou 198.51.100.101 a bránou firewall s privátní IP adresou 10.0.1.4.

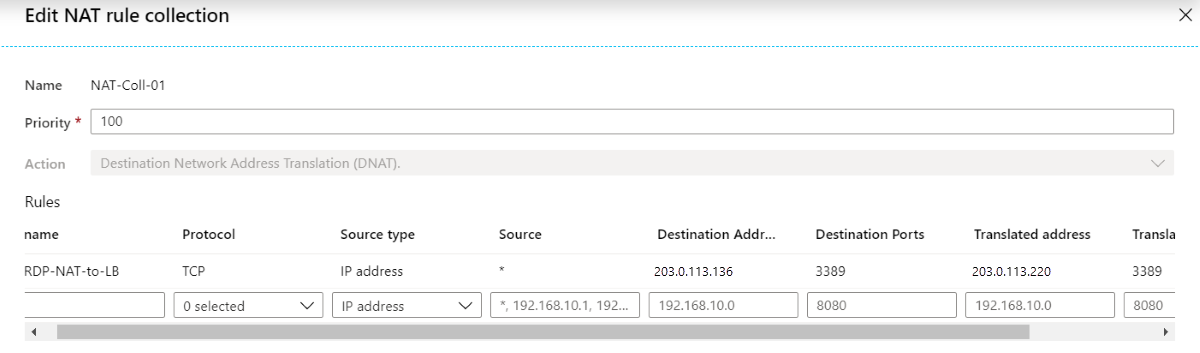

NAT rule example

V obou scénářích pravidlo NAT překládá provoz protokolu RDP (Remote Desktop Protocol) z veřejné IP adresy brány firewall (203.0.113.136) na veřejnou IP adresu nástroje pro vyrovnávání zatížení (203.0.113.220):

Sondy stavu

Nezapomeňte mít webovou službu spuštěnou na hostitelích ve fondu nástroje pro vyrovnávání zatížení, pokud používáte sondy stavu protokolu TCP (Transport Control Protocol) na portu 80 nebo sondy HTTP/HTTPS.

Interní nástroj pro vyrovnávání zatížení

Interní nástroj pro vyrovnávání zatížení se nasadí s privátní IP adresou front-endu.

Tento scénář nemá problémy s asymetrickým směrováním. Příchozí pakety přicházejí na veřejnou IP adresu brány firewall, překládají se na privátní IP adresu nástroje pro vyrovnávání zatížení a vrátí se k privátní IP adrese brány firewall pomocí stejné cesty.

Tento scénář nasaďte podobně jako scénář veřejného vyrovnávače zatížení, ale bez potřeby hostitelské trasy veřejné IP adresy firewallu.

Virtuální počítače v back-endovém fondu můžou mít odchozí připojení k internetu prostřednictvím služby Azure Firewall. Configure a user-defined route on the virtual machine's subnet with the firewall as the next hop.

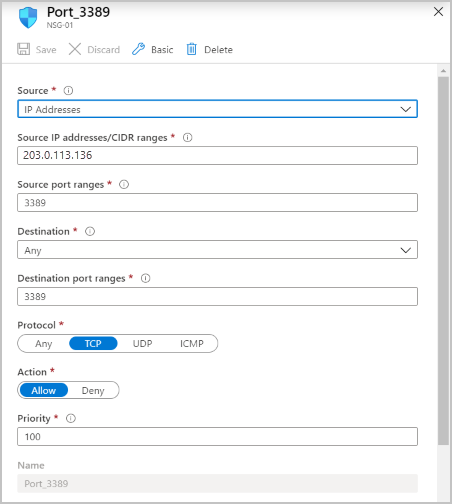

Dodatečné zabezpečení

Pokud chcete dále vylepšit zabezpečení scénáře s vyrovnáváním zatížení, použijte skupiny zabezpečení sítě (NSG).

For example, create an NSG on the backend subnet where the load-balanced virtual machines are located. Povolte příchozí provoz pocházející z veřejné IP adresy a portu brány firewall. Pokud je služba NAT Gateway přidružená k podsíti služby Azure Firewall, povolte příchozí provoz pocházející z veřejné IP adresy a portu služby NAT Gateway.

For more information about NSGs, see Security groups.

Další kroky

- Zjistěte, jak nasadit a nakonfigurovat bránu Azure Firewall.