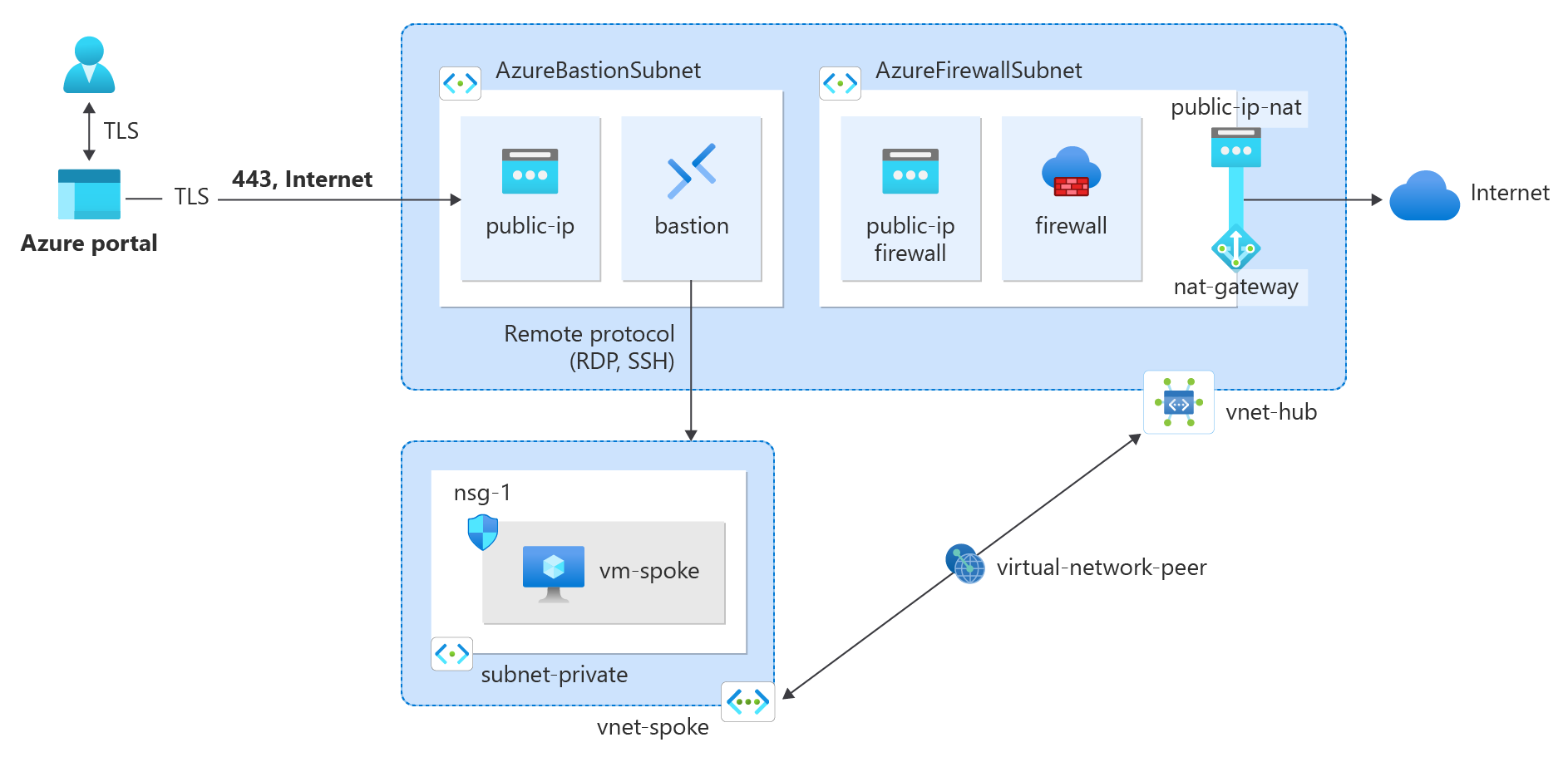

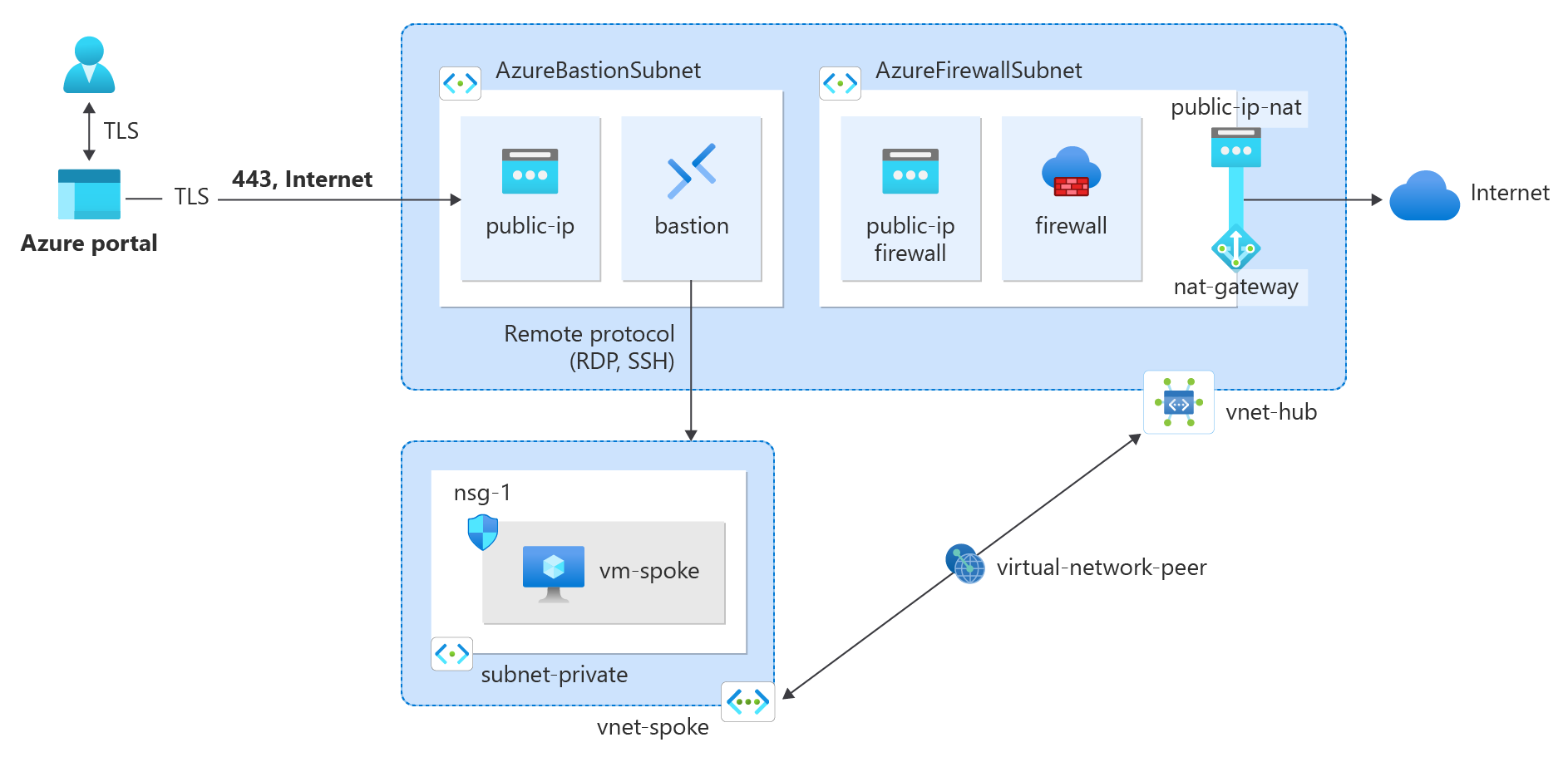

V tomto kurzu se dozvíte, jak integrovat bránu NAT Gateway se službou Azure Firewall do hvězdicové sítě pro lepší odchozí připojení a škálovatelnost.

Azure Firewall poskytuje 2 496 portů SNAT na veřejnou IP adresu nakonfigurovanou pro instanci škálovací sady back-endových virtuálních počítačů (minimálně dvě instance). Ke službě Azure Firewall můžete přidružit až 250 veřejných IP adres. V závislosti na vašich požadavcích na architekturu a vzorech přenosu, můžete potřebovat více SNAT portů, než kolik může poskytnout Azure Firewall. Můžete také vyžadovat použití menšího počtu veřejných IP adres a zároveň vyžadovat více portů SNAT. Lepší metodou odchozího připojení je použití služby NAT Gateway. NaT Gateway poskytuje 64 512 portů SNAT na veřejnou IP adresu a dá se použít s až 16 veřejnými IP adresami.

Bránu NAT můžete integrovat se službou Azure Firewall tak, že nakonfigurujete bránu NAT gateway přímo do podsítě služby Azure Firewall. Toto přidružení poskytuje škálovatejší metodu odchozího připojení. Pro produkční nasazení se doporučuje hvězdicová síť, kde je brána firewall ve vlastní virtuální síti. Servery úloh jsou partnerské virtuální sítě ve stejné oblasti jako centrální virtuální síť, ve které se nachází brána firewall. V tomto nastavení architektury může služba NAT Gateway poskytovat odchozí připojení z virtuální sítě centra pro všechny paprskové virtuální sítě v partnerském vztahu.

Poznámka:

Azure NAT Gateway se v současné době nepodporuje v zabezpečených architekturách virtuálních rozbočovačů (vWAN). Musíte nasadit pomocí architektury virtuální sítě centra, jak je popsáno v tomto kurzu. Další informace o možnostech architektury služby Azure Firewall najdete v tématu Jaké jsou možnosti architektury Azure Firewall Manageru?

V tomto kurzu se naučíte:

- Vytvoření virtuální sítě centra a nasazení služby Azure Firewall a služby Azure Bastion během nasazování

- Vytvořte bránu NAT a přidružte ji k podsíti brány firewall ve virtuální síti centra.

- Vytvoření paprskové virtuální sítě

- Vytvoření partnerského vztahu virtuálních sítí

- Vytvoření směrovací tabulky pro paprskovou virtuální síť

- Vytvoření zásad brány firewall pro virtuální síť centra

- Vytvoření virtuálního počítače pro otestování odchozího připojení přes bránu NAT Gateway

Požadavky

Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Ke spolupráci se službami Azure můžete použít Bash nebo PowerShell s Cloud Shellem. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění Azure Cloud Shellu:

| Možnost |

Příklad nebo odkaz |

| Vyberte Vyzkoušet v pravém horním rohu bloku kódu nebo příkazu. Výběrem možnosti Vyzkoušet se kód ani příkaz automaticky nekopíruje do Cloud Shellu. |

|

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |

|

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |

|

Použití Azure Cloud Shellu:

Spusťte Cloud Shell.

Výběrem tlačítka Kopírovat v bloku kódu (nebo bloku příkazů) zkopírujte kód nebo příkaz.

Kód nebo příkaz vložte do relace Cloud Shell následujícím způsobem: na Windows a Linuxu stiskněte Ctrl+Shift+V, na macOS použijte Cmd+Shift+V.

Stisknutím klávesy Enter spusťte kód nebo příkaz.

Pokud se rozhodnete nainstalovat a používat PowerShell místně, tento článek vyžaduje modul Azure PowerShell verze 1.0.0 nebo novější. Nainstalovanou verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Pokud používáte PowerShell místně, musíte také spustit Connect-AzAccount , abyste vytvořili připojení k Azure.

Pokud nemáte účet Azure, vytvořte si bezplatný účet před tím, než začnete.

- Tento článek vyžaduje verzi 2.0.28 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

Vytvoření virtuální sítě centra

Virtuální síť centra obsahuje podsíť brány firewall přidruženou ke službě Azure Firewall a bráně NAT. Pomocí následujícího příkladu vytvořte virtuální síť centra.

Přihlaste se k portálu Azure.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Vyberte + Vytvořit.

Na kartě ZákladyVytvořit virtuální síť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte, že chcete vytvořit novou IP adresu.

Zadejte test-rg.

Vyberte OK. |

|

Podrobnosti o instanci |

|

| Název |

Zadejte vnet-hub. |

| Oblast |

Vyberte (USA) USA – středojiž. |

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion na kartě Zabezpečení vyberte Povolit Službu Azure Bastion.

Azure Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes secure shell (SSH) nebo protokol RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace o službě Azure Bastion najdete v tématu Azure Bastion.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Zadejte nebo vyberte následující informace ve službě Azure Bastion:

| Nastavení |

Hodnota |

| Název hostitele služby Azure Bastion |

Zadejte bastion. |

| Veřejná IP adresa služby Azure Bastion |

Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK. |

V části Azure Firewall na kartě Zabezpečení vyberte Povolit bránu Azure Firewall.

Azure Firewall je spravovaná cloudová služba síťového zabezpečení, která chrání vaše prostředky ve virtuálních sítích Azure. Jde o plně stavovou bránu firewall poskytovanou jako služba s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Další informace o službě Azure Firewall najdete v tématu Azure Firewall.

Zadejte nebo vyberte následující informace ve službě Azure Firewall:

| Nastavení |

Hodnota |

| Název služby Azure Firewall |

Zadejte bránu firewall. |

| Úroveň |

Vyberte položku Standardní. |

| Zásady |

Vyberte, že chcete vytvořit novou IP adresu.

Zadejte zásadu brány firewall v názvu.

Vyberte OK. |

| Veřejná IP adresa služby Azure Firewall |

Vyberte Vytvořit veřejnou IP adresu.

Do pole Název zadejte veřejnou ip-bránu firewall .

Vyberte OK. |

Výběrem možnosti Další přejděte na kartu IP adresy.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Nasazení hostitele bastionu a brány firewall trvá několik minut. Po vytvoření virtuální sítě v rámci nasazení můžete pokračovat k dalším krokům.

Pomocí příkazu New-AzResourceGroup vytvořte skupinu prostředků.

# Create resource group

$rgParams = @{

Name = 'test-rg'

Location = 'South Central US'

}

New-AzResourceGroup @rgParams

K vytvoření virtuální sítě centra použijte New-AzVirtualNetwork.

# Create hub virtual network

$vnetParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'vnet-hub'

AddressPrefix = '10.0.0.0/16'

}

$hubVnet = New-AzVirtualNetwork @vnetParams

Pomocí rutiny Add-AzVirtualNetworkSubnetConfig vytvořte podsíť pro Azure Firewall a Azure Bastion.

# Create default subnet

$subnetParams = @{

Name = 'subnet-1'

AddressPrefix = '10.0.0.0/24'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

# Create subnet for Azure Firewall

$subnetParams = @{

Name = 'AzureFirewallSubnet'

AddressPrefix = '10.0.1.64/26'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

# Create subnet for Azure Bastion

$subnetParams = @{

Name = 'AzureBastionSubnet'

AddressPrefix = '10.0.1.0/26'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

K aktualizaci virtuální sítě použijte rutinu Set-AzVirtualNetwork.

# Create the virtual network

$hubVnet | Set-AzVirtualNetwork

Pomocí rutiny New-AzPublicIpAddress vytvořte veřejnou IP adresu pro Azure Bastion.

# Create public IP for Azure Bastion

$publicIpBastionParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'public-ip-bastion'

Sku = 'Standard'

AllocationMethod = 'Static'

Zone = 1, 2, 3

}

$publicIpBastion = New-AzPublicIpAddress @publicIpBastionParams

K vytvoření Azure Bastion použijte příkaz New-AzBastion.

# Create Azure Bastion

$bastionParams = @{

ResourceGroupName = "test-rg"

Name = "bastion"

VirtualNetworkName = "vnet-hub"

PublicIpAddressName = "public-ip-bastion"

PublicIPAddressRgName = "test-rg"

VirtualNetworkRgName = "test-rg"

}

New-AzBastion @bastionParams

Pomocí rutiny New-AzPublicIpAddress vytvořte veřejnou IP adresu pro Azure Firewall.

# Create public IP for Azure Firewall

$publicIpFirewallParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'public-ip-firewall'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1, 2, 3

}

$publicIpFirewall = New-AzPublicIpAddress @publicIpFirewallParams

Pomocí New-AzFirewallPolicy vytvořte zásadu brány firewall.

# Create firewall policy

$firewallPolicyParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'firewall-policy'

}

$firewallPolicy = New-AzFirewallPolicy @firewallPolicyParams

K vytvoření služby Azure Firewall použijte New-AzFirewall .

# Create Azure Firewall

$firewallParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'firewall'

VirtualNetworkName = 'vnet-hub'

PublicIpName = 'public-ip-firewall'

FirewallPolicyId = $firewallPolicy.Id

}

$firewall = New-AzFirewall @firewallParams

Pomocí příkazu az group create vytvořte skupinu prostředků.

# Variables

RESOURCE_GROUP="test-rg"

LOCATION="southcentralus"

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION

Pomocí příkazu az network vnet create vytvořte virtuální síť centra.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

VNET_HUB_ADDRESS_PREFIX="10.0.0.0/16"

SUBNET_1_NAME="subnet-1"

SUBNET_1_PREFIX="10.0.0.0/24"

az network vnet create \

--resource-group $RESOURCE_GROUP \

--name $VNET_HUB_NAME \

--address-prefix $VNET_HUB_ADDRESS_PREFIX \

--subnet-name $SUBNET_1_NAME \

--subnet-prefix $SUBNET_1_PREFIX

Pomocí příkazu az network vnet subnet create vytvořte podsíť pro Azure Bastion.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

BASTION_SUBNET_NAME="AzureBastionSubnet"

BASTION_SUBNET_PREFIX="10.0.1.0/26"

az network vnet subnet create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $BASTION_SUBNET_NAME \

--address-prefix $BASTION_SUBNET_PREFIX

Pomocí příkazu az network vnet subnet create vytvořte podsíť pro Azure Firewall.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

FIREWALL_SUBNET_NAME="AzureFirewallSubnet"

FIREWALL_SUBNET_PREFIX="10.0.1.64/26"

az network vnet subnet create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $FIREWALL_SUBNET_NAME \

--address-prefix $FIREWALL_SUBNET_PREFIX

Pomocí příkazu az network public-ip create vytvořte veřejnou IP adresu pro Azure Bastion.

# Variables

RESOURCE_GROUP="test-rg"

BASTION_PUBLIC_IP_NAME="public-ip-bastion"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $BASTION_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

K vytvoření služby Azure Bastion použijte az network bastion create.

# Variables

RESOURCE_GROUP="test-rg"

BASTION_NAME="bastion"

BASTION_PUBLIC_IP_NAME="public-ip-bastion"

VNET_HUB_NAME="vnet-hub"

az network bastion create \

--resource-group $RESOURCE_GROUP \

--name $BASTION_NAME \

--public-ip-address $BASTION_PUBLIC_IP_NAME \

--vnet-name $VNET_HUB_NAME

Pomocí příkazu az network public-ip create vytvořte veřejnou IP adresu pro Azure Firewall.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_PUBLIC_IP_NAME="public-ip-firewall"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

Pomocí az network firewall policy create vytvořte zásadu brány firewall.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_POLICY_NAME="firewall-policy"

az network firewall policy create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_POLICY_NAME

K vytvoření Azure Firewall použijte příkaz az network firewall create.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_NAME="firewall"

VNET_HUB_NAME="vnet-hub"

FIREWALL_POLICY_NAME="firewall-policy"

FIREWALL_PUBLIC_IP_NAME="public-ip-firewall"

az network firewall create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_NAME \

--vnet-name $VNET_HUB_NAME \

--firewall-policy $FIREWALL_POLICY_NAME \

--public-ip $FIREWALL_PUBLIC_IP_NAME

Vytvoření služby NAT Gateway

Veškerý odchozí internetový provoz prochází bránou NAT gateway k internetu. Pomocí následujícího příkladu vytvořte bránu NAT pro hvězdicovou síť a přidružte ji k AzureFirewallSubnet.

Do vyhledávacího pole v horní části portálu zadejte NAT Gateway. Ve výsledcích hledání vyberte brány NAT.

Vyberte + Vytvořit.

Na kartě Základy brány pro vytvoření překladu síťovýchadres (NAT) zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název brány NAT |

Zadejte nat-gateway. |

| Oblast |

Vyberte USA (střed) – jih. |

| Zóna dostupnosti |

Vyberte zónu nebo žádnou zónu. |

| Časový limit nečinnosti protokolu TCP (minuty) |

Ponechte výchozí hodnotu 4. |

Další informace o zónách dostupnosti najdete v tématu NAT Gateway a zóny dostupnosti.

Vyberte Další: Odchozí IP adresa.

V části Odchozí IP adresa ve veřejných IP adresách vyberte Vytvořit novou veřejnou IP adresu.

Do pole Název zadejte public-ip-nat.

Vyberte OK.

Vyberte Další: Podsíť.

Ve virtuální síti vyberte vnet-hub.

V názvu podsítě vyberte AzureFirewallSubnet.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Pomocí rutiny New-AzPublicIpAddress vytvořte veřejnou IP adresu pro bránu NAT.

# Create public IP for NAT gateway

$publicIpNatParams = @{

ResourceGroupName = 'test-rg'

Location = 'southcentralus'

Name = 'public-ip-nat'

AllocationMethod = 'Static'

Sku = 'Standard'

}

$publicIpNat = New-AzPublicIpAddress @publicIpNatParams

K vytvoření brány NAT použijte New-AzNatGateway .

$natGatewayParams = @{

ResourceGroupName = 'test-rg'

Name = 'nat-gateway'

PublicIpAddress = $publicIpNat

Sku = 'Standard'

IdleTimeoutInMinutes = 4

Location = 'South Central US'

}

$natGateway = New-AzNatGateway @natGatewayParams

Pomocí rutiny Set-AzVirtualNetworkSubnetConfig přidružte bránu NAT k AzureFirewallSubnet.

# Get the AzureFirewallSubnet from the hub virtual network

$subnetParams = @{

VirtualNetwork = $hubVnet

Name = 'AzureFirewallSubnet'

}

$subnet = Get-AzVirtualNetworkSubnetConfig @subnetParams

$subnet.NatGateway = $natGateway

# Associate NAT gateway with AzureFirewallSubnet

$subnetParams = @{

VirtualNetwork = $hubVnet

Name = 'AzureFirewallSubnet'

AddressPrefix = '10.0.1.64/26'

NatGateway = $natGateway

}

Set-AzVirtualNetworkSubnetConfig @subnetParams

K aktualizaci virtuální sítě použijte rutinu Set-AzVirtualNetwork.

# Update the virtual network

$hubVnet | Set-AzVirtualNetwork

Pomocí příkazu az network public-ip create vytvořte veřejnou IP adresu pro službu NAT Gateway.

# Variables

RESOURCE_GROUP="test-rg"

NAT_PUBLIC_IP_NAME="public-ip-nat"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $NAT_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

Použijte az network nat gateway create k vytvoření brány NAT.

# Variables

RESOURCE_GROUP="test-rg"

NAT_GATEWAY_NAME="nat-gateway"

NAT_PUBLIC_IP_NAME="public-ip-nat"

IDLE_TIMEOUT="4"

az network nat gateway create \

--resource-group $RESOURCE_GROUP \

--name $NAT_GATEWAY_NAME \

--public-ip-address $NAT_PUBLIC_IP_NAME \

--idle-timeout $IDLE_TIMEOUT

Pomocí příkazu az network vnet subnet update přidružte službu NAT Gateway k AzureFirewallSubnet.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

FIREWALL_SUBNET_NAME="AzureFirewallSubnet"

NAT_GATEWAY_NAME="nat-gateway"

az network vnet subnet update \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $FIREWALL_SUBNET_NAME \

--nat-gateway $NAT_GATEWAY_NAME

Vytvoření paprskové virtuální sítě

Paprsková virtuální síť obsahuje testovací virtuální počítač použitý k otestování směrování internetového provozu do služby NAT Gateway. K vytvoření paprskové sítě použijte následující příklad.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Vyberte + Vytvořit.

Na kartě ZákladyVytvořit virtuální síť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název |

Zadejte paprsky virtuální sítě. |

| Oblast |

Vyberte USA (střed) – jih. |

Výběrem možnosti Další přejděte na kartu Zabezpečení .

Výběrem možnosti Další přejděte na kartu IP adresy.

Na kartě IP adresy v adresního prostoru IPv4 vyberte Odstranit adresní prostor a odstraňte automaticky vyplněný adresní prostor.

Vyberte + Přidat adresní prostor IPv4.

Do adresního prostoru IPv4 zadejte 10.1.0.0. Ve výběru masky ponechte výchozí hodnotu /16 (65 536 adres ).

Vyberte + Přidat podsíť.

V části Přidat podsíť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Účel podsítě |

Ponechte výchozí výchozí. |

| Název |

Zadejte privátní podsíť. |

|

IPv4 |

|

| Rozsah adres IPv4 |

Ponechte výchozí hodnotu 10.1.0.0/16. |

| Počáteční adresa |

Ponechte výchozí hodnotu 10.1.0.0. |

| Velikost |

Ponechte výchozí hodnotu /24(256 adres). |

Vyberte Přidat.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

K vytvoření paprskové virtuální sítě použijte New-AzVirtualNetwork.

# Create spoke virtual network

$vnetParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'vnet-spoke'

AddressPrefix = '10.1.0.0/16'

}

$spokeVnet = New-AzVirtualNetwork @vnetParams

Pomocí Add-AzVirtualNetworkSubnetConfig vytvořte podsíť pro spoke virtuální síť.

# Create subnet in spoke virtual network

$subnetParams = @{

Name = 'subnet-private'

AddressPrefix = '10.1.0.0/24'

VirtualNetwork = $spokeVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

Pomocí Set-AzVirtualNetwork aktualizujte virtuální síť typu "spoke".

# Create the virtual network

$spokeVnet | Set-AzVirtualNetwork

Pomocí az network vnet create vytvořte virtuální síť spoke.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

VNET_SPOKE_ADDRESS_PREFIX="10.1.0.0/16"

SPOKE_SUBNET_NAME="subnet-private"

SPOKE_SUBNET_PREFIX="10.1.0.0/24"

az network vnet create \

--resource-group $RESOURCE_GROUP \

--name $VNET_SPOKE_NAME \

--address-prefix $VNET_SPOKE_ADDRESS_PREFIX \

--subnet-name $SPOKE_SUBNET_NAME \

--subnet-prefix $SPOKE_SUBNET_PREFIX

Vytvoření partnerského vztahu mezi centrem a paprskem

Partnerský vztah virtuální sítě slouží k připojení centra k paprsku a paprsku k centru. Pomocí následujícího příkladu vytvořte obousměrný partnerský vztah sítě mezi centrem a paprskem.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Vyberte vnet-hub.

V Nastavení vyberte Partnerské vztahy.

Vyberte + Přidat.

Zadejte nebo vyberte následující informace v části Přidat partnerský vztah:

| Nastavení |

Hodnota |

|

Souhrn vzdálených virtuálních sítí |

|

| Název odkazu peeringu |

Zadejte vnet-spoke-to-vnet-hub. |

| Model nasazení virtuální sítě |

Ponechte výchozí hodnotu Resource Manageru. |

| Předplatné |

Vyberte své předplatné. |

| Virtuální síť |

Vyberte vnet-spoke (test-rg).</a0> |

|

Nastavení partnerského vztahu vzdálené virtuální sítě |

|

| Povolit vnet-spoke přístup k virtuální síti-hub |

Ponechte výchozí hodnotu Selected (Vybraná). |

| Povolit "vnet-spoke" přijímat přesměrovaný provoz z "vnet-hub" |

Zaškrtněte políčko. |

| Povolit bráně nebo směrovacímu serveru v paprsku virtuální sítě přesměrovávat provoz do vnet-hubu |

Ponechte výchozí hodnotu Nevybrané. |

| Povolte "vnet-spoke", aby používal vzdálenou bránu vnet-hub nebo směrovací server. |

Ponechte výchozí hodnotu Nevybrané. |

|

Souhrn místních virtuálních sítí |

|

| Název odkazu peeringu |

Zadejte vnet-hub-to-vnet-spoke. |

|

Nastavení partnerského vztahu místních virtuálních sítí |

|

| Povolit vnet-hubu přístup k virtuální síti -spoke |

Ponechte výchozí hodnotu Selected (Vybraná). |

| Povolit službě vnet-hub přijímat přesměrovaný provoz z paprsku virtuální sítě |

Zaškrtněte políčko. |

| Povolit bráně nebo směrovacímu serveru ve vnet-hubu přesměrovat provoz do vnet-spoke |

Ponechte výchozí hodnotu Nevybrané. |

| Povolte vnet-hub, aby používal vzdálenou bránu nebo směrovací server vnet-spoke. |

Ponechte výchozí hodnotu Nevybrané. |

Vyberte Přidat.

Vyberte Aktualizovat a ověřte, že stav partnerského vztahu je Připojeno.

Pomocí rutiny Add-AzVirtualNetworkPeering vytvořte partnerský vztah z uzlu do výběžku.

# Create peering from hub to spoke

$peeringParams = @{

Name = 'vnet-hub-to-vnet-spoke'

VirtualNetwork = $hubVnet

RemoteVirtualNetworkId = $spokeVnet.Id

AllowForwardedTraffic = $true

}

Add-AzVirtualNetworkPeering @peeringParams

Pomocí rutiny Add-AzVirtualNetworkPeering vytvořte propojení z vedlejší sítě do centrální sítě.

# Create peering from spoke to hub

$peeringParams = @{

Name = 'vnet-spoke-to-vnet-hub'

VirtualNetwork = $spokeVnet

RemoteVirtualNetworkId = $hubVnet.Id

AllowForwardedTraffic = $true

}

Add-AzVirtualNetworkPeering @peeringParams

Vytvořte partnerský vztah z centra do větve pomocí az network vnet peering create.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

HUB_TO_SPOKE_PEERING_NAME="vnet-hub-to-vnet-spoke"

VNET_SPOKE_NAME="vnet-spoke"

az network vnet peering create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $HUB_TO_SPOKE_PEERING_NAME \

--remote-vnet $VNET_SPOKE_NAME \

--allow-forwarded-traffic

Pomocí příkazu az network vnet peering create vytvořte peering z větve do hubu.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_TO_HUB_PEERING_NAME="vnet-spoke-to-vnet-hub"

VNET_HUB_NAME="vnet-hub"

az network vnet peering create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_SPOKE_NAME \

--name $SPOKE_TO_HUB_PEERING_NAME \

--remote-vnet $VNET_HUB_NAME \

--allow-forwarded-traffic

Vytvoření směrovací tabulky paprskové sítě

Směrovací tabulka vynutí veškerý provoz, který opustí paprskovou virtuální síť, do virtuální sítě centra. Směrovací tabulka je nakonfigurovaná s privátní IP adresou brány Azure Firewall jako virtuálního zařízení.

Získání privátní IP adresy brány firewall

Privátní IP adresa brány firewall je potřebná pro směrovací tabulku vytvořenou dále v tomto článku. Pomocí následujícího příkladu získejte privátní IP adresu brány firewall.

Do vyhledávacího pole v horní části portálu zadejte bránu firewall. Ve výsledcích hledání vyberte brány firewall .

Vyberte bránu firewall.

V přehledubrány firewall si poznamenejte IP adresu v poli Privátní IP adresa brány firewall. IP adresa v tomto příkladu je 10.0.1.68.

Pomocí Get-AzFirewall získejte privátní IP adresu brány firewall.

# Get the private IP address of the firewall

$firewallParams = @{

ResourceGroupName = 'test-rg'

Name = 'firewall'

}

$firewall = Get-AzFirewall @firewallParams

$firewall.IpConfigurations[0].PrivateIpAddress

# Get the private IP address of the firewall

az network firewall show \

--resource-group test-rg \

--name firewall \

--query "ipConfigurations[0].privateIpAddress" \

--output tsv

Vytvoření směrovací tabulky

Vytvořte směrovací tabulku, která vynutí veškerý příchozí provoz mezi paprsky a internetovým výstupem přes bránu firewall ve virtuální síti centra.

Do vyhledávacího pole v horní části portálu zadejte směrovací tabulku. Ve výsledcích hledání vyberte Směrovací tabulky .

Vyberte + Vytvořit.

Do pole Vytvořit směrovací tabulku zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Oblast |

Vyberte USA (střed) – jih. |

| Název |

Zadejte směrovací paprsky. |

| Šíření tras brány |

Vyberte možnost Ne. |

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Do vyhledávacího pole v horní části portálu zadejte směrovací tabulku. Ve výsledcích hledání vyberte Směrovací tabulky .

Vyberte paprsky směrovací tabulky.

V nastavení vyberte Trasy.

Vyberte + Přidat v trasách.

Do příkazu Přidat trasu zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Název trasy |

Zadejte route-to-hub. |

| Typ cíle |

Vyberte IP adresy. |

| Cílové IP adresy nebo rozsahy CIDR |

Zadejte 0.0.0.0/0. |

| Typ dalšího směrování |

Vyberte Virtuální zařízení. |

| Adresa dalšího segmentu |

Zadejte 10.0.1.68. |

Vyberte Přidat.

V nastavení vyberte podsítě.

Vyberte + Přidružit.

Zadejte nebo vyberte následující informace v podsíti Přidružit:

| Nastavení |

Hodnota |

| Virtuální síť |

Vyberte vnet-spoke (test-rg).</a0> |

| Podsíť |

Vyberte privátní podsíť. |

Vyberte OK.

K vytvoření směrovací tabulky použijte New-AzRouteTable.

# Create route table

$routeTableParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'route-table-spoke'

}

$routeTable = New-AzRouteTable @routeTableParams

Pomocí rutiny Add-AzRouteConfig vytvořte trasu v směrovací tabulce.

# Create route

$routeConfigParams = @{

Name = 'route-to-hub'

AddressPrefix = '0.0.0.0/0'

NextHopType = 'VirtualAppliance'

NextHopIpAddress = $firewall.IpConfigurations[0].PrivateIpAddress

RouteTable = $routeTable

}

Add-AzRouteConfig @routeConfigParams

K aktualizaci směrovací tabulky použijte Set-AzRouteTable .

# Update the route table

$routeTable | Set-AzRouteTable

K přidružení směrovací tabulky k vedlejší podsíti použijte Set-AzVirtualNetworkSubnetConfig.

# Associate route table with subnet

$subnetConfigParams = @{

VirtualNetwork = $spokeVnet

Name = 'subnet-private'

AddressPrefix = '10.1.0.0/24'

RouteTable = $routeTable

}

Set-AzVirtualNetworkSubnetConfig @subnetConfigParams

Pomocí Set-AzVirtualNetwork aktualizujte virtuální síť typu "spoke".

# Update the virtual network

$spokeVnet | Set-AzVirtualNetwork

K vytvoření směrovací tabulky použijte az network route-table create.

# Variables

RESOURCE_GROUP="test-rg"

ROUTE_TABLE_NAME="route-table-spoke"

LOCATION="southcentralus"

az network route-table create \

--resource-group $RESOURCE_GROUP \

--name $ROUTE_TABLE_NAME \

--location $LOCATION

K vytvoření trasy použijte příkaz az network route-table route create.

# Variables

RESOURCE_GROUP="test-rg"

ROUTE_TABLE_NAME="route-table-spoke"

ROUTE_NAME="route-to-hub"

ADDRESS_PREFIX="0.0.0.0/0"

NEXT_HOP_TYPE="VirtualAppliance"

NEXT_HOP_IP="10.0.1.68"

az network route-table route create \

--resource-group $RESOURCE_GROUP \

--route-table-name $ROUTE_TABLE_NAME \

--name $ROUTE_NAME \

--address-prefix $ADDRESS_PREFIX \

--next-hop-type $NEXT_HOP_TYPE \

--next-hop-ip-address $NEXT_HOP_IP

Použijte příkaz az network vnet subnet update k přidružení směrovací tabulky k podsíti.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_SUBNET_NAME="subnet-private"

ROUTE_TABLE_NAME="route-table-spoke"

az network vnet subnet update \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_SPOKE_NAME \

--name $SPOKE_SUBNET_NAME \

--route-table $ROUTE_TABLE_NAME

Provoz z paprsku přes centrum musí být povolený prostřednictvím zásad brány firewall a pravidla sítě. Pomocí následujícího příkladu vytvořte zásady brány firewall a pravidlo sítě.

Do vyhledávacího pole v horní části portálu zadejte bránu firewall. Ve výsledcích hledání vyberte zásady brány firewall.

Vyberte zásady brány firewall.

Rozbalte Nastavení a pak vyberte Pravidla sítě.

Vyberte + Přidat kolekci pravidel.

V části Přidat kolekci pravidel zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Název |

Zadejte paprsky na internet. |

| Typ kolekce pravidel |

Vyberte Síť. |

| Priorita |

Zadejte 100. |

| Akce kolekce pravidel |

Vyberte Povolit. |

| Skupina kolekcí pravidel |

Vyberte DefaultNetworkRuleCollectionGroup. |

| Pravidla |

|

| Název |

Zadejte allow-web. |

| Typ zdroje |

IP adresa. |

| Zdroj |

Zadejte 10.1.0.0/24. |

| Protokol |

Vyberte TCP. |

| Cílové porty |

Zadejte 80 443. |

| Typ cíle |

Vyberte IP adresu. |

| Cíl |

Vstoupit* |

Vyberte Přidat.

Pomocí příkazu Get-AzFirewallPolicy získáte existující zásady brány firewall.

# Get the existing firewall policy

$firewallPolicyParams = @{

Name = 'firewall-policy'

ResourceGroupName = 'test-rg'

}

$firewallPolicy = Get-AzFirewallPolicy @firewallPolicyParams

K vytvoření pravidla sítě použijte New-AzFirewallPolicyNetworkRule.

# Create a network rule for web traffic

$networkRuleParams = @{

Name = 'allow-internet'

SourceAddress = '10.1.0.0/24'

Protocol = 'TCP'

DestinationAddress = '*'

DestinationPort = '*'

}

$networkRule = New-AzFirewallPolicyNetworkRule @networkRuleParams

K vytvoření kolekce pravidel pro síťové pravidlo použijte New-AzFirewallPolicyFilterRuleCollection .

# Create a rule collection for the network rule

$ruleCollectionParams = @{

Name = 'spoke-to-internet'

Priority = 100

Rule = $networkRule

ActionType = 'Allow'

}

$ruleCollection = New-AzFirewallPolicyFilterRuleCollection @ruleCollectionParams

K vytvoření skupiny kolekcí pravidel použijte New-AzFirewallPolicyRuleCollectionGroup .

$newRuleCollectionGroupParams = @{

Name = 'DefaultNetworkRuleCollectionGroup'

Priority = 200

FirewallPolicyObject = $firewallPolicy

RuleCollection = $ruleCollection

}

New-AzFirewallPolicyRuleCollectionGroup @newRuleCollectionGroupParams

Pomocí příkazu az network firewall policy rule-collection-group create vytvořte skupinu kolekcí pravidel.

# Variables

RULE_COLLECTION_GROUP_NAME="DefaultNetworkRuleCollectionGroup"

FIREWALL_POLICY_NAME="firewall-policy"

RESOURCE_GROUP="test-rg"

PRIORITY="200"

az network firewall policy rule-collection-group create \

--name $RULE_COLLECTION_GROUP_NAME \

--policy-name $FIREWALL_POLICY_NAME \

--resource-group $RESOURCE_GROUP \

--priority $PRIORITY

Pomocí příkazu az network firewall policy rule-collection-group collection add-filter-collection vytvořte kolekci pravidel sítě.

# Variables

COLLECTION_NAME="spoke-to-internet"

ACTION="Allow"

RULE_NAME="allow-web"

RULE_TYPE="NetworkRule"

SOURCE_ADDRESSES="10.1.0.0/24"

IP_PROTOCOLS="TCP"

DESTINATION_ADDRESSES="*"

DESTINATION_PORTS="*"

COLLECTION_PRIORITY="100"

FIREWALL_POLICY_NAME="firewall-policy"

RESOURCE_GROUP="test-rg"

RULE_COLLECTION_GROUP_NAME="DefaultNetworkRuleCollectionGroup"

az network firewall policy rule-collection-group collection add-filter-collection \

--name $COLLECTION_NAME \

--action $ACTION \

--rule-name $RULE_NAME \

--rule-type $RULE_TYPE \

--source-addresses $SOURCE_ADDRESSES \

--ip-protocols $IP_PROTOCOLS \

--destination-addresses $DESTINATION_ADDRESSES \

--destination-ports $DESTINATION_PORTS \

--collection-priority $COLLECTION_PRIORITY \

--policy-name $FIREWALL_POLICY_NAME \

--resource-group $RESOURCE_GROUP \

--rule-collection-group-name $RULE_COLLECTION_GROUP_NAME

Vytvoření testovacího virtuálního počítače

Virtuální počítač s Ubuntu se používá k otestování odchozího internetového provozu přes bránu NAT Gateway. Pomocí následujícího příkladu vytvořte virtuální počítač s Ubuntu.

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak virtuální počítač Azure.

Na kartě Základy vytvoření virtuálního počítače zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název virtuálního počítače |

Zadejte paprskový virtuální počítač. |

| Oblast |

Vyberte (USA) USA – středojiž. |

| Možnosti dostupnosti |

Vyberte Možnost Bez redundance infrastruktury. |

| Typ zabezpečení |

Ponechte výchozí hodnotu Standard. |

| Obrázek |

Vyberte Ubuntu Server 24.04 LTS - x64 Gen2. |

| Architektura virtuálního počítače |

Ponechte výchozí hodnotu x64. |

| Velikost |

Vyberte velikost. |

|

Účet správce |

|

| Typ autentizace |

Vyberte heslo. |

| Uživatelské jméno |

Zadejte azureuser. |

| Heslo |

Zadejte heslo. |

| Potvrdit heslo |

Zadejte znovu heslo. |

|

Pravidla portů pro příchozí spojení |

|

| Veřejné příchozí porty |

Vyberte Žádná. |

Vyberte kartu Sítě v horní části stránky nebo vyberte Další:Disky a pak Další:Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Síťové rozhraní |

|

| Virtuální síť |

Vyberte vnet-spoke. |

| Podsíť |

Vyberte privátní podsíť (10.1.0.0/24). |

| Veřejná IP adresa |

Vyberte Žádná. |

| Skupina zabezpečení sítě síťových adaptérů |

Vyberte Upřesnit. |

| Konfigurace skupiny zabezpečení sítě |

Vyberte, že chcete vytvořit novou IP adresu.

Jako název zadejte nsg-1 .

Ponechte zbytek ve výchozím nastavení a vyberte OK. |

Zbývající nastavení ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení a vyberte Vytvořit.

Než budete pokračovat k dalším krokům, počkejte na dokončení nasazení virtuálního počítače.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem bastionu nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače v hostovaných virtuálních sítích bastionu. Další informace najdete v tématu Zrušení přidružení veřejné IP adresy z virtuálního počítače Azure.

Pomocí rutiny New-AzNetworkSecurityGroup vytvořte skupinu zabezpečení sítě.

$nsgParams = @{

ResourceGroupName = "test-rg"

Name = "nsg-1"

Location = "southcentralus"

}

New-AzNetworkSecurityGroup @nsgParams

K vytvoření síťového rozhraní použijte New-AzNetworkInterface .

$nicParams = @{

ResourceGroupName = "test-rg"

Name = "nic-1"

SubnetId = (Get-AzVirtualNetwork -ResourceGroupName "test-rg" -Name "vnet-spoke").Subnets[0].Id

NetworkSecurityGroupId = (Get-AzNetworkSecurityGroup -ResourceGroupName "test-rg" -Name "nsg-1").Id

Location = "southcentralus"

}

New-AzNetworkInterface @nicParams

Pomocí příkazu Get-Credential nastavte uživatelské jméno a heslo pro virtuální počítač a uložte je do $cred proměnné.

$cred = Get-Credential

Poznámka:

Pro virtuální počítač se vyžaduje uživatelské jméno. Heslo je volitelné a pokud je nastavené, nepoužívá se. Pro virtuální počítače s Linuxem se doporučuje konfigurace klíče SSH.

K definování virtuálního počítače použijte New-AzVMConfig .

$vmConfigParams = @{

VMName = "vm-spoke"

VMSize = "Standard_DS4_v2"

}

$vmConfig = New-AzVMConfig @vmConfigParams

Pomocí set-AzVMOperatingSystem a Set-AzVMSourceImage vytvořte zbytek konfigurace virtuálního počítače. Následující příklad vytvoří virtuální počítač s Ubuntu Serverem:

$osParams = @{

VM = $vmConfig

ComputerName = "vm-spoke"

Credential = $cred

}

$vmConfig = Set-AzVMOperatingSystem @osParams -Linux -DisablePasswordAuthentication

$imageParams = @{

VM = $vmConfig

PublisherName = "Canonical"

Offer = "ubuntu-24_04-lts"

Skus = "server"

Version = "latest"

}

$vmConfig = Set-AzVMSourceImage @imageParams

Pomocí rutiny Add-AzVMNetworkInterface připojte k virtuálnímu počítači síťovou kartu, kterou jste vytvořili dříve.

# Get the network interface object

$nicParams = @{

ResourceGroupName = "test-rg"

Name = "nic-1"

}

$nic = Get-AzNetworkInterface @nicParams

$vmConfigParams = @{

VM = $vmConfig

Id = $nic.Id

}

$vmConfig = Add-AzVMNetworkInterface @vmConfigParams

K vytvoření virtuálního počítače použijte New-AzVM . Příkaz vygeneruje klíče SSH pro virtuální počítač pro přihlášení. Poznamenejte si umístění privátního klíče. Privátní klíč je potřeba v dalších krocích pro připojení k virtuálnímu počítači pomocí služby Azure Bastion.

$vmParams = @{

VM = $vmConfig

ResourceGroupName = "test-rg"

Location = "southcentralus"

SshKeyName = "ssh-key"

}

New-AzVM @vmParams -GenerateSshKey

Pomocí příkazu az network nsg create vytvořte skupinu zabezpečení sítě.

# Variables

RESOURCE_GROUP="test-rg"

NSG_NAME="nsg-1"

LOCATION="southcentralus"

az network nsg create \

--resource-group $RESOURCE_GROUP \

--name $NSG_NAME \

--location $LOCATION

K vytvoření síťového rozhraní použijte příkaz az network nic create .

# Variables

RESOURCE_GROUP="test-rg"

NIC_NAME="vm-spoke-nic"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_SUBNET_NAME="subnet-private"

NSG_NAME="nsg-1"

az network nic create \

--resource-group $RESOURCE_GROUP \

--name $NIC_NAME \

--vnet-name $VNET_SPOKE_NAME \

--subnet $SPOKE_SUBNET_NAME \

--network-security-group $NSG_NAME

K vytvoření virtuálního počítače použijte příkaz az vm create .

# Variables

RESOURCE_GROUP="test-rg"

VM_NAME="vm-spoke"

LOCATION="southcentralus"

NIC_NAME="vm-spoke-nic"

VM_IMAGE="Ubuntu2204"

ADMIN_USERNAME="azureuser"

az vm create \

--resource-group $RESOURCE_GROUP \

--name $VM_NAME \

--location $LOCATION \

--nics $NIC_NAME \

--image $VM_IMAGE \

--admin-username $ADMIN_USERNAME \

--generate-ssh-keys

Testování služby NAT Gateway

Připojíte se k virtuálním počítačům s Ubuntu, které jste vytvořili v předchozích krocích, abyste ověřili, že odchozí internetový provoz opouští bránu NAT Gateway.

Získání veřejné IP adresy služby NAT Gateway

Získejte veřejnou IP adresu služby NAT Gateway pro ověření kroků dále v článku.

Do vyhledávacího pole v horní části portálu zadejte veřejnou IP adresu. Ve výsledcích hledání vyberte veřejné IP adresy .

Vyberte public-ip-nat.

Poznamenejte si hodnotu v IP adrese. Příklad použitý v tomto článku je 203.0.113.0.25.

Pomocí rutiny Get-AzPublicIpAddress získejte veřejnou IP adresu brány NAT.

# Get the public IP address of the NAT gateway

$publicIpNatParams = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip-nat'

}

$publicIpNat = Get-AzPublicIpAddress @publicIpNatParams

$publicIpNat.IpAddress

Pomocí příkazu az network public-ip show získejte veřejnou IP adresu služby NAT Gateway.

# Variables

RESOURCE_GROUP="test-rg"

NAT_PUBLIC_IP_NAME="public-ip-nat"

az network public-ip show \

--resource-group $RESOURCE_GROUP \

--name $NAT_PUBLIC_IP_NAME \

--query "ipAddress" \

--output tsv

Testování služby NAT Gateway z paprsku

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte paprskový virtuální počítač.

V přehledu vyberte Připojit a pak připojit přes Bastion.

Jako typ připojení vyberte SSH . Nahrajte soubor privátního klíče SSH. Vyberte Připojit.

Do příkazového řádku Bash zadejte následující příkaz:

curl ifconfig.me

Ověřte, že IP adresa vrácená příkazem odpovídá veřejné IP adrese služby NAT Gateway.

azureuser@vm-1:~$ curl ifconfig.me

203.0.113.0.25

Zavřete připojení Bastionu k paprsku virtuálního počítače.

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky.

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte skupinu prostředků test-rg.

Na stránce test-rg vyberte Odstranit skupinu prostředků.

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

K odebrání skupiny prostředků použijte Remove-AzResourceGroup .

# Remove resource group

$rgParams = @{

Name = 'test-rg'

}

Remove-AzResourceGroup @rgParams

Pomocí příkazu az group delete odeberte skupinu prostředků.

# Variables

RESOURCE_GROUP="test-rg"

az group delete \

--name $RESOURCE_GROUP \

--yes \

--no-wait

Další kroky

V dalším článku se dozvíte, jak integrovat službu NAT Gateway se službou Azure Load Balancer: