Zvýšení úrovně přístupu pro správu všech předplatných Azure a skupin pro správu

Jako globální správce v Microsoft Entra ID nemusíte mít přístup ke všem předplatným a skupinám pro správu ve vašem adresáři. Tento článek popisuje způsoby, jak zvýšit úroveň přístupu ke všem předplatným a skupinám pro správu.

Poznámka:

Informace o zobrazování nebo odstraňování osobních údajů najdete v tématu Obecné žádosti subjektů údajů o GDPR, žádosti subjektů údajů Azure o GDPR nebo žádosti subjektů údajů o gdpr ve Windows v závislosti na vaší konkrétní oblasti a potřebách. Další informace o GDPR najdete v části GDPR v Centru zabezpečení Microsoftu a v části GDPR na portálu Service Trust Portal.

Proč byste měli potřebovat zvýšit úroveň svého přístupu?

Pokud jste globální správce, může docházet k následujícím akcím:

- Opětovné získání přístupu k předplatnému Nebo skupině pro správu Azure, když uživatel ztratil přístup

- udělit sobě nebo jinému uživateli přístup k předplatnému Azure nebo skupině pro správu,

- Zobrazení všech předplatných Nebo skupin pro správu Azure v organizaci

- Povolení přístupu ke všem předplatným Nebo skupinám pro správu Azure (například aplikace pro fakturaci nebo auditování)

Jak funguje přístup se zvýšenými oprávněními?

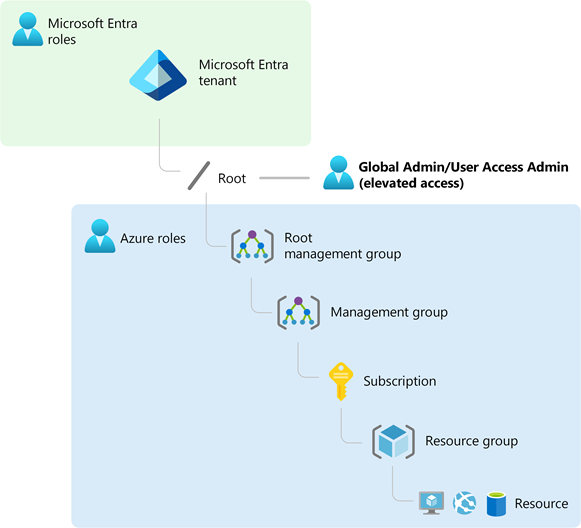

Prostředky Microsoft Entra ID a Azure jsou zabezpečené nezávisle na sobě. To znamená, že přiřazené role Microsoft Entra ještě neudělují přístup k prostředkům Azure a přiřazené role Azure neudělují přístup k Microsoft Entra ID. Pokud ale jste globální správce v Microsoft Entra ID, můžete si sami přiřadit přístup ke všem předplatným a skupinám pro správu Azure v adresáři. Tuto možnost použijte, pokud nemáte přístup k prostředkům předplatného Azure, jako jsou virtuální počítače nebo účty úložiště a chcete k získání přístupu k těmto prostředkům použít oprávnění globálního správce.

Když zvýšíte úroveň přístupu, přiřadí se vám role Správce uživatelských přístupů v Azure v kořenovém oboru (/). Tato role vám umožní zobrazovat všechny prostředky a přiřazovat přístup v libovolném předplatném nebo skupině pro správu v adresáři. K odebrání přiřazené role správce uživatelských přístupů můžete použít Azure PowerShell, Azure CLI nebo REST API.

Jakmile provedete potřebné změny na úrovni kořenového adresáře, měli byste zvýšená přístupová oprávnění odebrat.

Provedení kroků v kořenovém oboru

Krok 1: Zvýšení úrovně přístupu pro globálního správce

Pokud chcete zvýšit úroveň přístupu globálního správce pomocí webu Azure Portal, postupujte takto.

Přihlaste se k webu Azure Portal jako globální správce.

Pokud používáte Microsoft Entra Privileged Identity Management, aktivujte přiřazení role globálního správce.

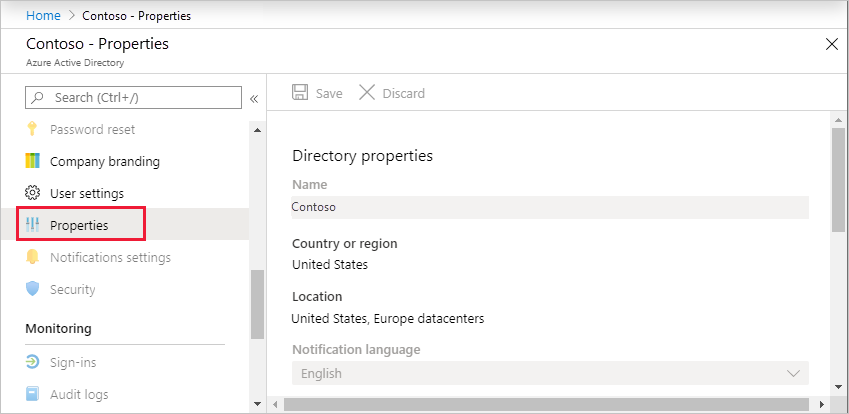

Otevřete Microsoft Entra ID.

V části Spravovat vyberte Vlastnosti.

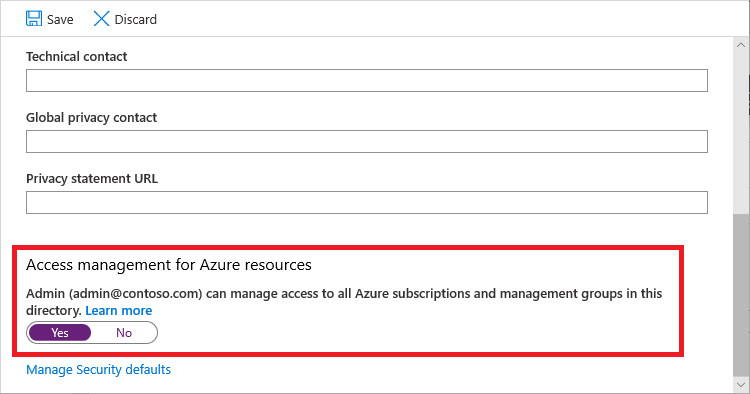

V části Správa přístupu pro prostředky Azure nastavte přepínač na Ano.

Když nastavíte přepínač na Ano, přiřadíte roli Správce uživatelských přístupů v Azure RBAC v kořenovém oboru (/). To vám udělí oprávnění přiřazovat role ve všech předplatných Azure a skupinách pro správu přidružených k tomuto adresáři Microsoft Entra. Tento přepínač je k dispozici pouze uživatelům, kteří mají přiřazenou roli globálního správce v MICROSOFT Entra ID.

Když nastavíte přepínač na Ne, role Správce uživatelských přístupů v Azure RBAC se odebere z vašeho uživatelského účtu. Už nemůžete přiřazovat role ve všech předplatných Azure a skupinách pro správu přidružených k tomuto adresáři Microsoft Entra. Můžete zobrazit a spravovat jenom předplatná Azure a skupiny pro správu, ke kterým máte udělený přístup.

Poznámka:

Pokud používáte Privileged Identity Management, deaktivace přiřazení role nezmění přepnutí správy přístupu pro prostředky Azure na Ne. Pokud chcete zachovat nejméně privilegovaný přístup, doporučujeme, abyste tento přepínač před deaktivací přiřazení role nastavili na Ne .

Kliknutím na Uložit uložte nastavení.

Toto nastavení není globální vlastností a vztahuje se pouze na aktuálně přihlášeného uživatele. Přístup nelze zvýšit pro všechny členy role globálního správce.

Odhlaste se a znovu se přihlaste, abyste aktualizovali přístup.

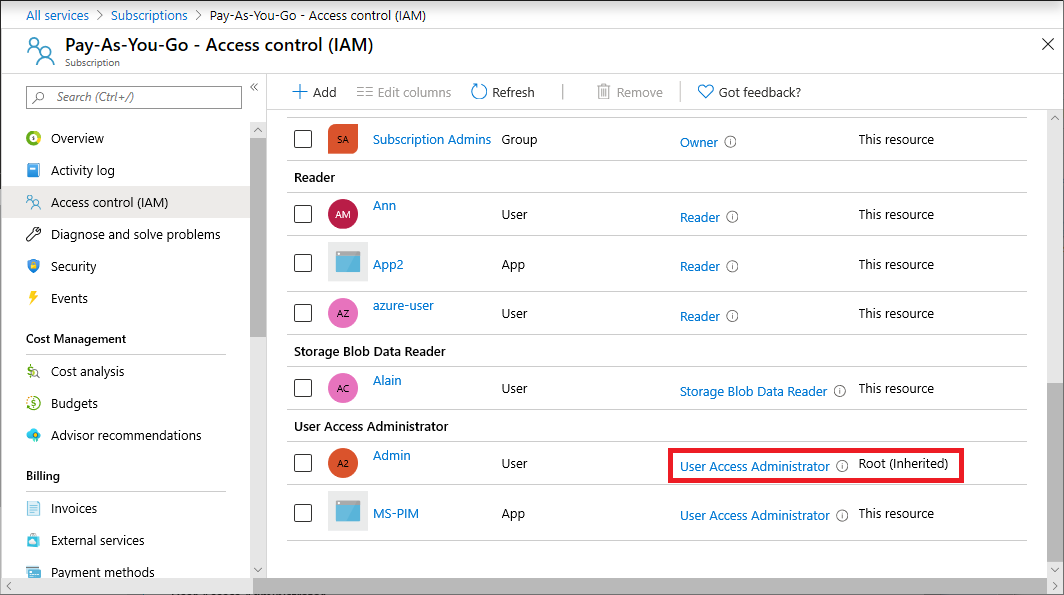

Teď byste měli mít přístup ke všem předplatným a skupinám pro správu ve vašem adresáři. Když zobrazíte podokno Řízení přístupu (IAM), všimnete si, že máte přiřazenou roli Správce uživatelských přístupů v kořenovém oboru.

Proveďte změny, které je potřeba provést při zvýšeném přístupu.

Informace o přiřazování rolí najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal. Pokud používáte Privileged Identity Management, přečtěte si téma Zjišťování prostředků Azure pro správu nebo přiřazení rolí prostředků Azure.

Provedením kroků v následující části odeberte přístup se zvýšenými oprávněními.

Krok 2: Odebrání zvýšeného přístupu

Pokud chcete odebrat přiřazení role Správce uživatelských přístupů v kořenovém oboru (/), postupujte takto.

Přihlaste se jako stejný uživatel, který byl použit ke zvýšení úrovně přístupu.

V navigačním seznamu klepněte na tlačítko Microsoft Entra ID a potom klepněte na příkaz Vlastnosti.

Nastavte správu přístupu pro prostředky Azure zpět na Ne. Vzhledem k tomu, že se jedná o nastavení pro jednotlivé uživatele, musíte být přihlášeni jako stejný uživatel, jako byl použit ke zvýšení úrovně přístupu.

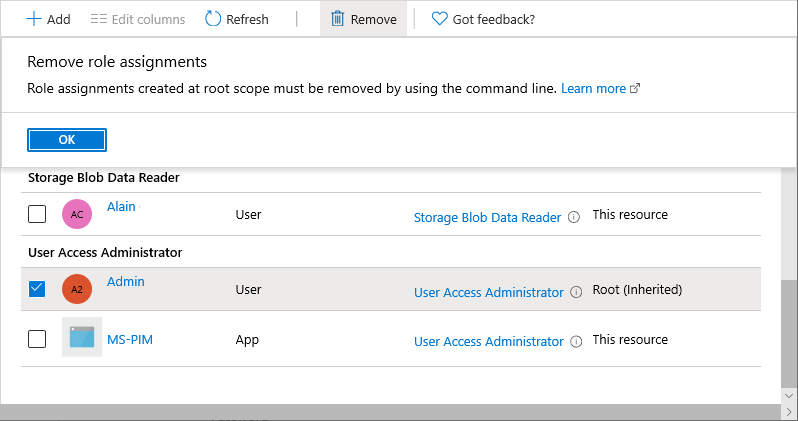

Pokud se pokusíte odebrat přiřazení role Správce uživatelských přístupů v podokně Řízení přístupu (IAM), zobrazí se následující zpráva. Pokud chcete přiřazení role odebrat, musíte přepínač nastavit zpět na Ne nebo použít Azure PowerShell, Azure CLI nebo rozhraní REST API.

Odhlaste se jako globální správce.

Pokud používáte Privileged Identity Management, deaktivujte přiřazení role globálního správce.

Poznámka:

Pokud používáte Privileged Identity Management, deaktivace přiřazení role nezmění přepnutí správy přístupu pro prostředky Azure na Ne. Pokud chcete zachovat nejméně privilegovaný přístup, doporučujeme, abyste tento přepínač před deaktivací přiřazení role nastavili na Ne .

Zobrazení položek protokolu přístupu se zvýšenými oprávněními v protokolech aktivit adresáře

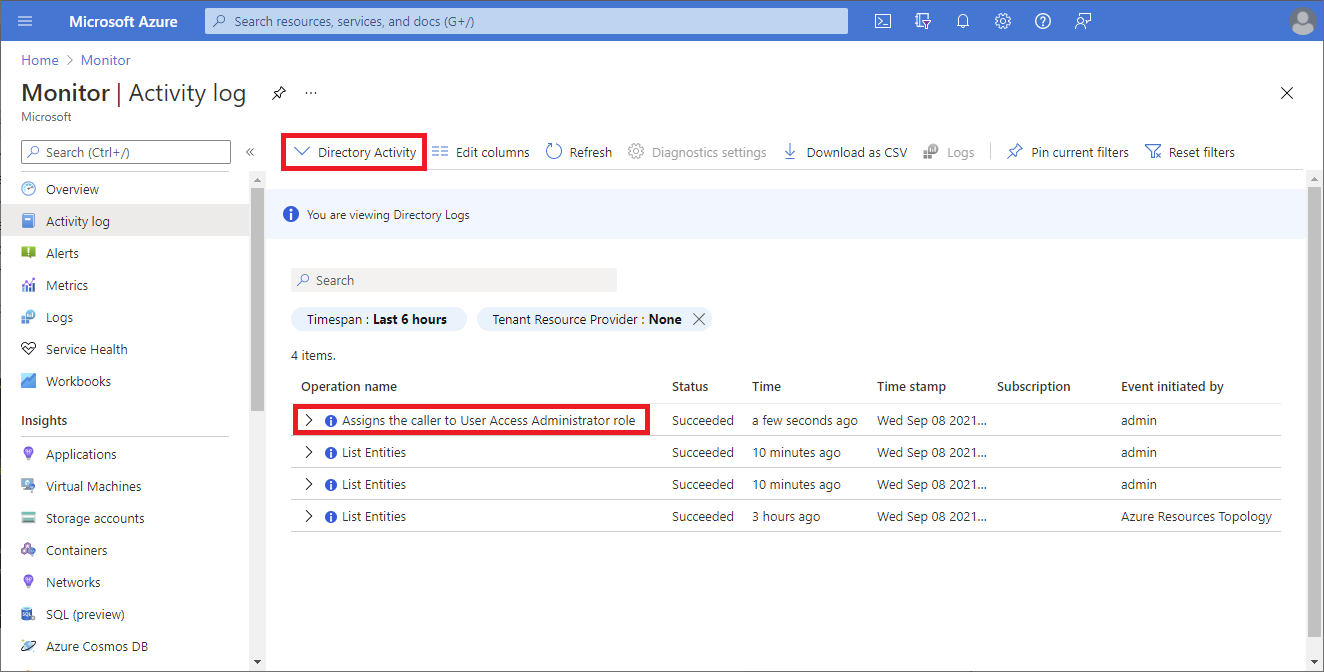

Při zvýšení úrovně přístupu se do protokolů přidá položka. Jako globální správce v Microsoft Entra ID můžete chtít zkontrolovat, kdy byl přístup zvýšen a kdo ho provedl. V protokolech standardních aktivit se nezobrazují položky protokolu přístupu se zvýšenými oprávněními, ale zobrazují se v protokolech aktivit adresáře. Tato část popisuje různé způsoby zobrazení položek protokolu přístupu se zvýšenými oprávněními.

Zobrazení položek protokolu přístupu se zvýšenými oprávněními pomocí webu Azure Portal

Přihlaste se k webu Azure Portal jako globální správce.

Otevřete protokol aktivit monitorování>.

Změňte seznam aktivit na aktivitu adresáře.

Vyhledejte následující operaci, která označuje akci přístupu se zvýšenými oprávněními.

Assigns the caller to User Access Administrator role

Zobrazení položek protokolu přístupu se zvýšenými oprávněními pomocí Azure CLI

Pomocí příkazu az login se přihlaste jako globální správce.

Pomocí příkazu az rest proveďte následující volání, ve kterém budete muset filtrovat podle data, jak je znázorněno s ukázkovým časovým razítkem, a zadejte název souboru, do kterého chcete protokoly uložit.

Volání

urlrozhraní API pro načtení protokolů v Microsoft.Insights. Výstup se uloží do souboru.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtVe výstupním souboru vyhledejte

elevateAccess.Protokol bude vypadat podobně jako v následujícím příkladu, kde uvidíte časové razítko, kdy k akci došlo a kdo ji volal.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegování přístupu ke skupině za účelem zobrazení položek protokolu přístupu se zvýšenými oprávněními pomocí Azure CLI

Pokud chcete mít možnost pravidelně získávat položky protokolu přístupu se zvýšenými oprávněními, můžete delegovat přístup ke skupině a pak použít Azure CLI.

Otevřete skupiny Microsoft Entra ID>.

Vytvořte novou skupinu zabezpečení a poznamenejte si ID objektu skupiny.

Pomocí příkazu az login se přihlaste jako globální správce.

Pomocí příkazu az role assignment create přiřaďte roli Čtenář skupině, která může číst pouze protokoly na úrovni adresáře, které jsou nalezeny na

Microsoft/Insightsadrese .az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Přidejte uživatele, který bude číst protokoly do dříve vytvořené skupiny.

Uživatel ve skupině teď může pravidelně spouštět příkaz az rest a zobrazit položky protokolu přístupu se zvýšenými oprávněními.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt