Konfigurace místního řízení přístupu na základě role pro FHIR

Tento článek vysvětluje, jak nakonfigurovat rozhraní Azure API for FHIR tak, aby pro přístup k datům používalo sekundárního tenanta Azure Active Directory (Azure AD). Tento režim použijte jenom v případě, že není možné použít tenanta Azure AD přidruženého k vašemu předplatnému.

Poznámka

Pokud je služba FHIR nakonfigurovaná tak, aby používala primárního tenanta Azure AD přidruženého k vašemu předplatnému, přiřaďte role roviny dat pomocí Azure RBAC.

Přidání nového instančního objektu nebo použití existujícího instančního objektu

Místní RBAC umožňuje použít instanční objekt v sekundárním Azure AD tenantovi se serverem FHIR. Nový instanční objekt můžete vytvořit pomocí příkazů Azure Portal, PowerShellu nebo rozhraní příkazového řádku nebo použít existující instanční objekt. Tento proces se označuje také jako registrace aplikace. Instanční objekty můžete zkontrolovat a upravit prostřednictvím Azure AD z portálu nebo pomocí skriptů.

Následující skripty PowerShellu a rozhraní příkazového řádku, které se testují a ověřují v editoru Visual Studio Code, vytvoří nový instanční objekt (nebo klientskou aplikaci) a přidají tajný klíč klienta. ID instančního objektu se používá pro místní RBAC a ID aplikace a tajný klíč klienta se použije pro přístup ke službě FHIR později.

Můžete použít modul PowerShellu Az :

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

Nebo můžete použít Azure CLI:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Konfigurace místního řízení přístupu na základě role

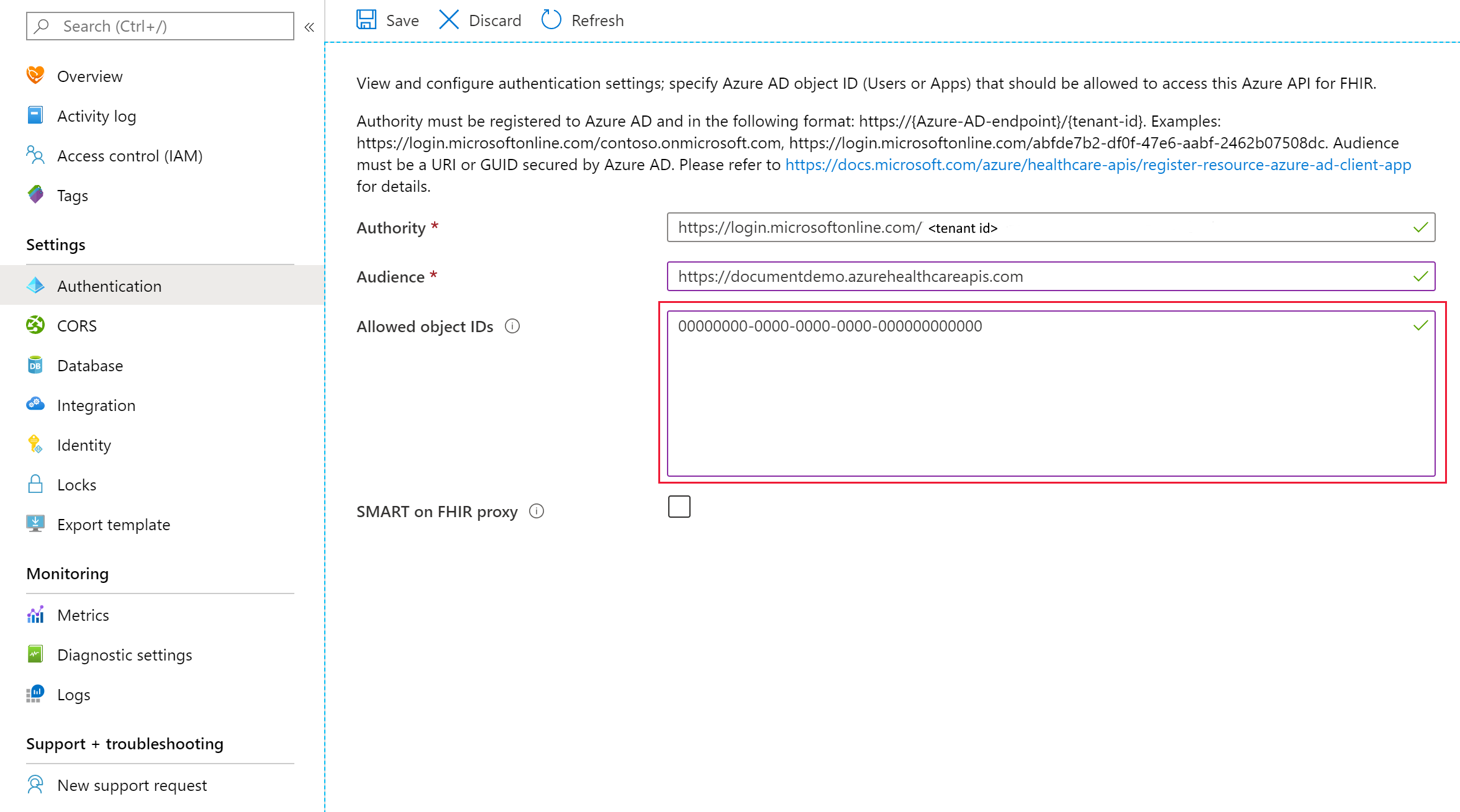

Rozhraní Azure API for FHIR můžete nakonfigurovat tak, aby používalo sekundárního tenanta Azure Active Directory v okně Ověřování :

Do pole autorita zadejte platného sekundárního tenanta Azure Active Directory. Po ověření tenanta by se mělo aktivovat pole Povolené ID objektů a můžete zadat jedno nebo seznam Azure AD ID instančního objektu. Tato ID můžou být ID objektů identity:

- Uživatel Azure Active Directory.

- Instanční objekt Azure Active Directory.

- Skupina zabezpečení Azure Active Directory.

Další podrobnosti najdete v článku o tom, jak najít ID objektů identity .

Po zadání požadovaných ID objektů Azure AD vyberte Uložit a počkejte na uložení změn, než se pokusíte získat přístup k rovině dat pomocí přiřazených uživatelů, instančních objektů nebo skupin. ID objektů se udělují se všemi oprávněními, což je ekvivalent role Přispěvatel dat FHIR.

Místní nastavení RBAC je viditelné pouze v okně ověřování. V okně Access Control (IAM) se nezobrazuje.

Poznámka

Pro RBAC nebo místní RBAC se podporuje jenom jeden tenant. Pokud chcete zakázat místní funkci RBAC, můžete ji změnit zpět na platného tenanta (nebo primárního tenanta) přidruženého k vašemu předplatnému a v poli Povolené ID objektů odebrat všechna ID objektů Azure AD.

Chování při ukládání do mezipaměti

Rozhraní Azure API for FHIR bude ukládat rozhodnutí do mezipaměti po dobu až 5 minut. Pokud uživateli udělíte přístup k serveru FHIR tak, že ho přidáte do seznamu povolených ID objektů nebo je ze seznamu odeberete, měli byste očekávat, že rozšíření změn v oprávněních bude trvat až pět minut.

Další kroky

V tomto článku jste zjistili, jak přiřadit přístup k rovině dat FHIR pomocí externího (sekundárního) tenanta Azure Active Directory. Další informace o dalších nastaveních rozhraní Azure API for FHIR:

FHIR® je registrovaná ochranná známka hl7 a používá se se svolením HL7.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro