Řízení dat v cloudu pomocí spravovaného HSM

Microsoft hodnoty, chrání a chrání ochranu osobních údajů. Věříme v transparentnost, aby lidé a organizace mohli řídit svá data a mít smysluplné volby v tom, jak se používají. Podporujeme a chráníme volby ochrany osobních údajů každé osoby, která používá naše produkty a služby.

V tomto článku podrobně popisujeme kontrolní mechanismy zabezpečení spravovaného HSM služby Azure Key Vault pro šifrování a způsob, jakým poskytuje další bezpečnostní opatření a technická opatření, která našim zákazníkům pomohou splnit požadavky na dodržování předpisů.

Šifrování je jedním zklíčovýchch Azure tlumí vaše data prostřednictvím nejmodernějších technologií šifrování, a to jak pro neaktivní uložená data, tak pro přenášená data. Naše šifrovací produkty staví bariéry proti neoprávněnému přístupu k datům, včetně dvou nebo více nezávislých šifrovacích vrstev, které chrání před ohrožením jakékoli jedné vrstvy. Kromě toho má Azure jasně definované, dobře zavedené reakce, zásady a procesy, silné smluvní závazky a přísné fyzické, provozní a infrastrukturní bezpečnostní mechanismy, které našim zákazníkům poskytují konečnou kontrolu nad jejich daty v cloudu. Základním místem strategie správy klíčů Azure je poskytnout našim zákazníkům větší kontrolu nad jejich daty. Stav nulové důvěryhodnosti používáme s pokročilými technologiemi enklávy, moduly hardwarového zabezpečení (HSM) a izolací identit, které snižují přístup Microsoftu k klíčům a datům zákazníků.

Šifrování neaktivních uložených uložených dat zajišťuje ochranu neaktivních uložených dat a podle požadavků organizace na zásady správného řízení a dodržování předpisů. Portfolio dodržování předpisů Microsoftu je nejširší ve všech veřejných cloudech po celém světě s oborovými standardy a vládními předpisy, jako jsou HIPAA, Obecné nařízení o ochraně dat a federální standardy pro zpracování informací (FIPS) 140–2 a 3. Tyto standardy a předpisy stanoví specifické záruky pro ochranu dat a požadavky na šifrování. Ve většině případů se pro dodržování předpisů vyžaduje povinné opatření.

Jak funguje šifrování neaktivních uložených dat?

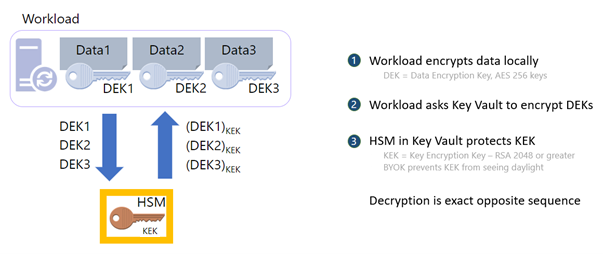

Služby Azure Key Vault poskytují řešení pro šifrování a správu klíčů, která chrání kryptografické klíče, certifikáty a další tajné kódy, které cloudové aplikace a služby používají k ochraně a řízení neaktivních uložených dat.

Zabezpečení správy klíčů je nezbytné k ochraně a řízení dat v cloudu. Azure nabízí různá řešení, která můžete použít ke správě a řízení přístupu k šifrovacím klíčům, abyste měli na výběr a flexibilitu, abyste splnili přísné požadavky na ochranu dat a dodržování předpisů.

- Šifrování platformy Azure je řešení šifrování spravované platformou, které šifruje pomocí šifrování na úrovni hostitele. Klíče spravované platformou jsou šifrovací klíče, které se generují, ukládají a spravují výhradně v Azure.

- Klíče spravované zákazníkem jsou klíče, které se vytvářejí, čtou, odstraňují, aktualizují a spravují výhradně zákazníkem. Klíče spravované zákazníkem je možné ukládat ve službě pro správu cloudových klíčů, jako je Azure Key Vault.

- Azure Key Vault Standard šifruje pomocí softwarového klíče a je kompatibilní se standardem FIPS 140-2 Level 1.

- Azure Key Vault Premium šifruje pomocí klíčů chráněných ověřenými moduly HSM FIPS 140.

- Spravovaný HSM služby Azure Key Vault šifruje pomocí klíčů chráněných modulem HSM úrovně 140–2 s jedním tenantem a je plně spravovaný Microsoftem.

Pokud chcete získat další záruku, můžete ve službě Azure Key Vault Premium a spravovaném HSM služby Azure Key Vault použít vlastní klíč (BYOK) a importovat klíče chráněné HSM z místního HSM.

Portfolio produktů pro správu klíčů Azure

| Azure Key Vault Standard | Azure Key Vault Premium | Managed HSM služby Azure Key Vault | |

|---|---|---|---|

| Architektura tenantů | Více tenantů | Více tenantů | Jeden tenant |

| Splnění předpisů | FIPS 140-2 úroveň 1 | FIPS 140-2 Úroveň 3 | FIPS 140-2 Úroveň 3 |

| Vysoká dostupnost | Automatic (Automaticky) | Automatic (Automaticky) | Automatic (Automaticky) |

| Případy použití | Šifrování neaktivních uložených dat | Šifrování neaktivních uložených dat | Šifrování neaktivních uložených dat |

| Klíčové ovládací prvky | Zákazník | Zákazník | Zákazník |

| Kořen ovládacího prvku důvěryhodnosti | Microsoft | Microsoft | Zákazník |

Azure Key Vault je cloudová služba, pomocí které můžete bezpečně ukládat tajné kódy a přistupovat k nim. Tajný kód je vše, co chcete bezpečně řídit přístup k klíčům rozhraní API, heslům, certifikátům a kryptografickým klíčům.

Key Vault podporuje dva typy kontejnerů:

Trezory

- Úroveň Standard: Trezory podporují ukládání tajných kódů, certifikátů a klíčů založených na softwaru.

- Úroveň Premium: Trezory podporují ukládání tajných kódů, certifikátů, klíčů založených na softwaru a klíčů založených na HSM.

Modul hardwarového zabezpečení spravovaného hardwaru (HSM)

- Managed HSM podporuje pouze klíče založené na HSM.

Další informace najdete v tématu Koncepty služby Azure Key Vault a přehled rozhraní REST API služby Azure Key Vault.

Co je Managed HSM služby Azure Key Vault?

Spravovaný HSM služby Azure Key Vault je plně spravovaná, vysoce dostupná cloudová služba kompatibilní s jedním tenantem, která má doménu zabezpečení řízenou zákazníkem, která umožňuje ukládat kryptografické klíče pro cloudové aplikace pomocí ověřených HSM fiPS 140-2 Level 3.

Jak spravovaný HSM služby Azure Key Vault chrání vaše klíče?

Spravovaný HSM služby Azure Key Vault využívá hloubkovou ochranu a stav zabezpečení nulové důvěryhodnosti , který používá více vrstev, včetně fyzických, technických a administrativních bezpečnostních prvků k ochraně a ochraně vašich dat.

Azure Key Vault a spravovaný HSM služby Azure Key Vault jsou navržené, nasazené a provozované tak, aby Microsoft a jeho agenti neměli přístup k datům uloženým ve službě, včetně kryptografických klíčů, nebo je extrahovali.

Klíče spravované zákazníkem, které jsou bezpečně vytvořeny nebo bezpečně importovány do zařízení HSM, pokud není nastaven jinak zákazníkem, nejsou extrahovatelné a nejsou nikdy viditelné v prostém textu pro systémy, zaměstnance nebo agenty Microsoftu.

Tým služby Key Vault explicitně nemá provozní postupy pro udělení tohoto typu přístupu microsoftu a jeho agentům, i když je autorizovaný zákazníkem.

Nepokoušáme se porazit funkce šifrování řízené zákazníky, jako je Azure Key Vault nebo Spravovaný HSM služby Azure Key Vault. V případě právní poptávky bychom takovou poptávku zpochybovali na jakémkoli zákonném základě, v souladu s našimi závazky zákazníků.

Dále se podíváme na to, jak se tyto kontrolní mechanismy zabezpečení implementují.

Ovládací prvky zabezpečení ve spravovaném HSM služby Azure Key Vault

Spravovaný HSM služby Azure Key Vault používá následující typy kontrolních mechanismů zabezpečení:

- Fyzické

- Technické

- Správcovské

Fyzické bezpečnostní prvky

Jádrem spravovaného HSM je modul hardwarového zabezpečení (HSM). HSM je specializovaný, posílený, odolný proti manipulaci, vysoce entropický vyhrazený kryptografický procesor, který je ověřen standardem FIPS 140-2 Level 3. Všechny komponenty HSM jsou dále pokryty posíleným epoxy a kovovým pouzdrem, aby vaše klíče zůstaly před útočníkem v bezpečí. Moduly hardwarového zabezpečení se nacházejí v rackech serverů v několika datacentrech, oblastech a geografických oblastech. Tato geograficky rozptýlená datacentra splňují klíčové oborové standardy, jako jsou ISO/IEC 27001:2013 a NIST SP 800-53 pro zabezpečení a spolehlivost.

Microsoft navrhuje, vytváří a provozuje datacentra způsobem, který přísně řídí fyzický přístup k oblastem, kde jsou vaše klíče a data uložená. Další vrstvy fyzického zabezpečení, jako jsou vysoké ploty z betonu a oceli, nedodržované ocelové dveře, tepelné alarmové systémy, monitorování živé kamery s uzavřeným okruhem, bezpečnostní pracovníci 24x7, základ pro přístup ke schválení na podlahu, důkladné školení personálu, biometrické údaje, kontroly na pozadí a žádost o přístup a schválení jsou pověřeny. Zařízení HSM a související servery jsou uzamčeny v kleci a kamery filmují přední a zadní stranu serverů.

Technické bezpečnostní prvky

Několik vrstev technických ovládacích prvků ve spravovaném HSM dále chrání váš klíčový materiál. Nejdůležitější je ale, že Microsoftu brání v přístupu ke klíčovým materiálům.

Důvěrnost: Spravovaná služba HSM běží v důvěryhodném spouštěcím prostředí založeném na rozšířeních Intel Software Guard (Intel SGX). Intel SGX nabízí vylepšenou ochranu před interními a externími útočníky pomocí izolace hardwaru v enklávách, které chrání užitá data.

Enklávy jsou zabezpečené části procesoru a paměti hardwaru. Data ani kód uvnitř enklávy nemůžete zobrazit ani pomocí ladicího programu. Pokud se nedůvěryhodný kód pokusí změnit obsah v paměti enklávy, Intel SGX zakáže prostředí a odmítne operaci.

Tyto jedinečné funkce pomáhají chránit kryptografický klíč před zpřístupněním nebo viditelným jako prostý text. Důvěrné výpočetní prostředí Azure také nabízí řešení, která umožňují izolaci citlivých dat při jejich zpracování v cloudu.

Doména zabezpečení: Doména zabezpečení je šifrovaný objekt blob, který obsahuje extrémně citlivé kryptografické informace. Doména zabezpečení obsahuje artefakty, jako je zálohování HSM, přihlašovací údaje uživatele, podpisový klíč a šifrovací klíč dat, které jsou jedinečné pro váš spravovaný HSM.

Doména zabezpečení se generuje jak ve spravovaném hardwaru HSM, tak v enklávách softwaru služby během inicializace. Po zřízení spravovaného HSM musíte vytvořit aspoň tři páry klíčů RSA. Když požádáte o stažení domény zabezpečení, odešlete do služby veřejné klíče. Po stažení domény zabezpečení se spravovaný HSM přesune do aktivovaného stavu a je připravený k využití. Pracovníci Microsoftu nemají možnost obnovit doménu zabezpečení a nemají přístup k vašim klíčům bez domény zabezpečení.

Řízení přístupu a autorizace: Přístup ke spravovanému HSM se řídí dvěma rozhraními, rovinou správy a rovinou dat.

Rovina správy je místo, kde spravujete samotný HSM. Operace v této rovině zahrnují vytváření a odstraňování spravovaných HSM a načítání spravovaných vlastností HSM.

Rovina dat je místo, kde pracujete s daty uloženými ve spravovaném HSM, což jsou šifrovací klíče založené na HSM. Z rozhraní roviny dat můžete přidávat, odstraňovat, upravovat a používat klíče k provádění kryptografických operací, spravovat přiřazení rolí k řízení přístupu ke klíčům, vytvářet úplné zálohování HSM, obnovovat úplné zálohování a spravovat doménu zabezpečení.

Pokud chcete získat přístup ke spravovanému HSM v obou rovinách, musí mít všichni volající správné ověřování a autorizaci. Ověřování vytvoří identitu volajícího. Autorizace určuje, které operace může volající provést. Volající může být libovolný z objektů zabezpečení definovaných v Microsoft Entra ID: Uživatel, skupina, instanční objekt nebo spravovaná identita.

Obě roviny používají k ověřování ID Microsoft Entra. K autorizaci používají různé systémy:

- Rovina správy používá řízení přístupu na základě role v Azure (Azure RBAC), autorizační systém založený na Azure Resource Manageru.

- Rovina dat používá spravovaný RBAC na úrovni HSM (místní RBAC spravovaného HSM), autorizační systém, který se implementuje a vynucuje na úrovni spravovaného HSM. Místní řídicí model RBAC umožňuje určeným správcům HSM úplnou kontrolu nad fondem HSM, který nemůže přepsat ani skupina pro správu, předplatné nebo správci skupin prostředků.

- Šifrování během přenosu: Veškerý provoz do a z spravovaného HSM se vždy šifruje pomocí protokolu TLS (protokol TLS verze 1.3 a 1.2 jsou podporovány) pro ochranu před manipulací s daty a odposloucháváním, kdy dojde k ukončení protokolu TLS uvnitř enklávy SGX a ne v nedůvěryhodném hostiteli.

- Brány firewall: Spravovaný HSM je možné nakonfigurovat tak, aby omezoval, kdo se může spojit se službou na prvním místě, což dále zmenší prostor pro útoky. Umožňujeme vám nakonfigurovat spravovaný HSM tak, aby odepřel přístup z veřejného internetu a povolili provoz jenom z důvěryhodných služeb Azure (například Azure Storage).

- Privátní koncové body: Povolením privátního koncového bodu přenesete službu Managed HSM do vaší virtuální sítě a umožníte ji izolovat jenom na důvěryhodné koncové body, jako jsou vaše virtuální síť a služby Azure. Veškerý provoz do a z vašeho spravovaného HSM bude cestovat podél zabezpečené páteřní sítě Microsoftu, aniž by bylo nutné procházet veřejným internetem.

- Monitorování a protokolování: Nejkrajnější vrstva ochrany je funkce monitorování a protokolování spravovaného HSM. Pomocí služby Azure Monitor můžete v protokolech zkontrolovat analýzy a výstrahy, abyste měli jistotu, že vzory přístupu odpovídají vašim očekáváním. Členové vašeho bezpečnostního týmu tak budou mít přehled o tom, co se děje ve službě Managed HSM. Pokud něco nevypadá správně, můžete kdykoli vrátit klíče nebo odvolat oprávnění.

- Přineste si vlastní klíč (BYOK):BYOK umožňuje zákazníkům Azure používat k vygenerování klíčů všechny podporované místní moduly HSM a pak je importovat do spravovaného HSM. Někteří zákazníci raději používají místní moduly HSM ke generování klíčů pro splnění zákonných požadavků a požadavků na dodržování předpisů. Pak pomocí BYOK bezpečně přenesou klíč chráněný HSM do spravovaného HSM. Klíč, který se má přenést, nikdy neexistuje mimo HSM ve formátu prostého textu. Během procesu importu je materiál klíče chráněný klíčem, který je uložený ve spravovaném HSM.

- Externí HSM: Někteří zákazníci se nás zeptali, jestli můžou prozkoumat možnost, že mají hsm mimo cloud Azure, aby se data a klíče oddělily s externím MODULEm HSM, a to buď v cloudu třetí strany, nebo místně. I když se zdá, že použití hsm jiného výrobce mimo Azure dává zákazníkům větší kontrolu nad klíči, představuje několik aspektů, jako je latence, která způsobuje problémy s výkonem, skluz SLA, která je způsobena problémy s HSM třetích stran a náklady na údržbu a školení. Modul hardwarového zabezpečení třetí strany také nemůže používat klíčové funkce Azure, jako je obnovitelné odstranění a ochrana před vymazáním. Tuto technickou možnost dál vyhodnocujeme u našich zákazníků, abychom jim pomohli procházet komplexní prostředí zabezpečení a dodržování předpisů.

Správa istrativní prvky zabezpečení

Tyto kontrolní mechanismy zabezpečení pro správu jsou zavedeny ve spravovaném HSM služby Azure Key Vault:

- Ochrana dat. Máte silný závazek Microsoftu řešit žádosti státní správy a chránit vaše data.

- Smluvní závazky. Nabízí povinnosti kontroly týkající se zabezpečení a ochrany zákaznických dat, jak je popsáno v Centru zabezpečení Microsoftu.

- Replikace mezi oblastmi Replikaci ve více oblastech ve spravovaném HSM můžete použít k nasazení HSM v sekundární oblasti.

- Zotavení po havárii. Azure nabízí ucelené řešení zálohování a zotavení po havárii, které je jednoduché, zabezpečené, škálovatelné a nákladově efektivní:

- Microsoft Security Response Center (MSRC) Správa spravované služby HSM je úzce integrovaná s MSRC.

- Monitorování zabezpečení pro neočekávané operace správy s úplnou odezvou zabezpečení 24/7

- Odolný cloudový a zabezpečený dodavatelský řetězec. Spravovaný HSM zvyšuje spolehlivost prostřednictvím odolného cloudového dodavatelského řetězce.

- Integrovaná iniciativa dodržování právních předpisů Dodržování předpisů ve službě Azure Policy poskytuje integrované definice iniciativy pro zobrazení seznamu ovládacích prvků a domén dodržování předpisů na základě odpovědnosti (Zákazník, Microsoft, Sdílené). U kontrolních mechanismů zodpovědných Microsoftem poskytujeme další podrobnosti o výsledcích auditu na základě ověření identity třetích stran a podrobností implementace, abychom toho dosáhli.

- Sestavy auditu Zdroje informací, které pomáhají odborníkům na zabezpečení informací a dodržování předpisů porozumět cloudovým funkcím a ověřit technické požadavky na dodržování předpisů a řízení

- Předpokládejme filozofie porušení zabezpečení. Předpokládáme, že jakákoli komponenta by mohla být kdykoli ohrožena a že ji navrhneme a otestujeme. Pravidelně provádíme cvičení red team/blue team (simulace útoku).

Spravovaný HSM nabízí robustní fyzické, technické a administrativní bezpečnostní prvky. Spravovaný HSM poskytuje výhradní kontrolu nad klíčovým materiálem pro škálovatelné centralizované řešení správy cloudových klíčů, které pomáhá splňovat rostoucí požadavky na dodržování předpisů, zabezpečení a ochranu osobních údajů. Nejdůležitější je, že poskytuje bezpečnostní opatření šifrování, která jsou nutná pro dodržování předpisů. Naši zákazníci si mohou být jisti, že jsme se zavázali zajistit, aby jejich data byla chráněna transparentností ohledně našich postupů, jak postupujeme směrem k implementaci hranice dat MICROSOFT EU.

Pokud potřebujete další informace, obraťte se na svůj tým účtů Azure, abyste usnadnili diskuzi s produktovým týmem služby Azure Key Management.