Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Služba Azure Lab Services bude vyřazena 28. června 2027. Další informace najdete v průvodci odchodem do důchodu.

Tento článek popisuje, jak připojit plán testovacího prostředí k virtuální síti s pokročilými sítěmi Azure Lab Services. Díky pokročilým sítím máte větší kontrolu nad konfigurací virtuální sítě ve svých testovacích prostředích. Pokud se například chcete připojit k místním prostředkům, jako jsou licenční servery, nebo použít trasy definované uživatelem(UDR). Přečtěte si další informace o podporovaných scénářích sítí a topologiích pro pokročilé sítě.

Pokročilé sítě pro laboratorní plány nahrazují partnerské propojení virtuálních sítí Azure Lab Services, které se používá s účty laboratorních prostředí.

Při konfiguraci pokročilých sítí pro plán testovacího prostředí postupujte takto:

- Delegujte podsíť virtuální sítě do plánů testovacího prostředí Azure Lab Services. Delegování umožňuje službě Azure Lab Services vytvořit šablonu testovacího prostředí a virtuální počítače testovacího prostředí ve virtuální síti.

- Nakonfigurujte skupinu zabezpečení sítě tak, aby umožňovala příchozí provoz protokolu RDP nebo SSH do virtuálního počítače šablony testovacího prostředí a virtuálních počítačů testovacího prostředí.

- Vytvořte plán testovacího prostředí s pokročilými sítěmi, který ho přidruží k podsíti virtuální sítě.

- (Volitelné) Nakonfigurujte virtuální síť.

Pokročilé sítě je možné povolit pouze při vytváření plánu testovacího prostředí. Pokročilé sítě nejsou nastavení, které je možné aktualizovat později.

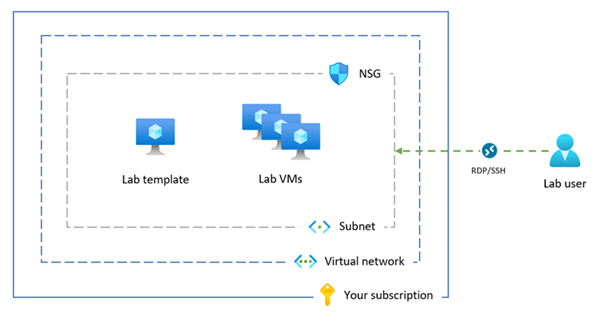

Následující diagram znázorňuje přehled pokročilé síťové konfigurace služby Azure Lab Services. Šabloně testovacího prostředí a virtuálním počítačům testovacího prostředí se přiřadí IP adresa ve vaší podsíti a skupina zabezpečení sítě umožňuje uživatelům testovacího prostředí připojit se k virtuálním počítačům testovacího prostředí pomocí protokolu RDP nebo SSH.

Poznámka:

Pokud vaše organizace potřebuje provádět filtrování obsahu, jako je například dodržování zákona CIPA (Children's Internet Protection Act), budete muset použít software třetích stran. Další informace najdete v doprovodných materiálech k filtrování obsahu v podporovaných scénářích sítí.

Požadavky

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

- Váš účet Azure má roli Přispěvatele sítě nebo nadřazenou roli této role ve virtuální síti.

- Virtuální síť a podsíť Azure ve stejné oblasti Azure jako místo, kde vytvoříte plán testovacího prostředí. Zjistěte, jak vytvořit virtuální síť a podsíť.

- Podsíť má dostatek volných IP adres pro šablony virtuálních počítačů a laboratorní virtuální počítače pro všechna laboratorní prostředí (každá laboratoř používá 512 IP adres) v plánu laboratoří.

1. Delegování podsítě virtuální sítě

Pokud chcete použít podsíť virtuální sítě pro pokročilé sítě ve službě Azure Lab Services, musíte tuto podsíť delegovat do plánů testovacího prostředí Azure Lab Services. Delegování podsítě poskytuje službě Azure Lab Services explicitní oprávnění k vytváření prostředků specifických pro služby, jako jsou virtuální počítače testovacího prostředí, v podsíti.

Pro použití s jednou podsítí můžete delegovat jenom jeden plán testovacího prostředí.

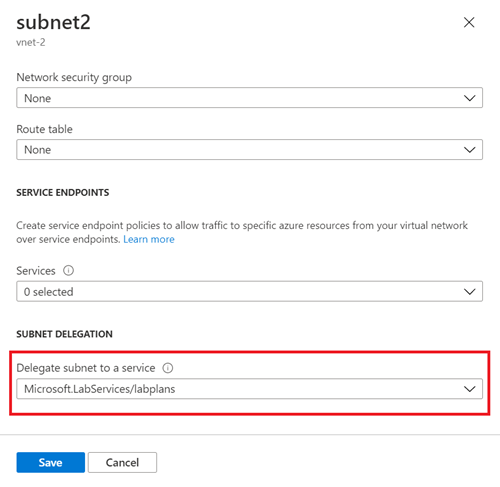

Postupujte podle těchto kroků pro delegování vaší podsítě pro použití s testovacím plánem:

Přihlaste se k portálu Azure.

Přejděte do své virtuální sítě a vyberte Podsítě.

Vyberte vyhrazenou podsíť, kterou chcete delegovat na Službu Azure Lab Services.

Důležité

Podsíť, kterou používáte pro Službu Azure Lab Services, by se neměla používat pro bránu virtuální sítě ani azure Bastion.

V části Delegovat podsíť na službu vyberte Microsoft.LabServices/labplans a pak vyberte Uložit.

Ověřte, že se microsoft.LabServices/labplans zobrazí ve sloupci Delegováno do vaší podsítě.

2. Konfigurace skupiny zabezpečení sítě

Když připojíte laboratorní plán k virtuální síti, musíte nakonfigurovat skupinu zabezpečení sítě (NSG), která povolí příchozí provoz RDP/SSH z počítače uživatele do šablonového virtuálního počítače a laboratorních virtuálních počítačů. Skupina zabezpečení sítě obsahuje pravidla pro řízení přístupu, která povolují nebo zakazují provoz na základě směru přenosu, protokolu, zdrojové adresy a portu a cílové adresy a portu.

Pravidla skupiny zabezpečení sítě je možné kdykoli změnit a změny se použijí u všech přidružených instancí. Může trvat až 10 minut, než se změny skupiny zabezpečení sítě projeví.

Důležité

Pokud skupinu zabezpečení sítě nenakonfigurujete, nebudete mít přístup k virtuálnímu počítači šablony testovacího prostředí a virtuálním počítačům testovacího prostředí přes protokol RDP nebo SSH.

Konfigurace skupiny zabezpečení sítě pro pokročilé sítě se skládá ze dvou kroků:

- Vytvoření skupiny zabezpečení sítě, která umožňuje provoz RDP/SSH

- Přidružit skupinu zabezpečení sítě k podsíti virtuální sítě

Skupinu zabezpečení sítě můžete použít k řízení provozu do jednoho nebo několika virtuálních počítačů, instancí rolí, síťových adaptérů (NIC) nebo podsítí ve vaší virtuální síti. Skupina zabezpečení sítě obsahuje pravidla pro řízení přístupu, která povolují nebo zakazují provoz na základě směru přenosu, protokolu, zdrojové adresy a portu a cílové adresy a portu. Pravidla skupiny zabezpečení sítě je možné kdykoli změnit a změny se použijí u všech přidružených instancí.

Další informace o skupinách zabezpečení sítě najdete co je NSG.

Skupinu zabezpečení sítě můžete použít k řízení provozu do jednoho nebo několika virtuálních počítačů, instancí rolí, síťových karet (NIC) nebo podsítí ve vaší virtuální síti. Skupina zabezpečení sítě obsahuje pravidla pro řízení přístupu, která na základě směru přenosu, protokolu, zdrojové adresy a portu a cílové adresy a portu povolují nebo zakazují provoz. Pravidla skupiny zabezpečení sítě je možné kdykoli změnit a změny se použijí u všech přidružených instancí.

Další informace o skupině zabezpečení sítě najdete v sekci co je skupina zabezpečení sítě (NSG).

Vytvořte skupinu zabezpečení sítě pro povolení provozu

Následujícím postupem vytvoříte skupinu zabezpečení sítě a povolíte příchozí provoz RDP nebo SSH:

Pokud skupinu zabezpečení sítě ještě nemáte, vytvořte skupinu zabezpečení sítě (NSG) pomocí následujícího postupu.

Nezapomeňte vytvořit skupinu zabezpečení sítě ve stejné oblasti Azure jako virtuální síť a plán testovacího prostředí.

Vytvořte příchozí pravidlo zabezpečení, které povolí provoz RDP a SSH.

Na webu Azure Portal přejděte do skupiny zabezpečení sítě.

Vyberte Pravidla zabezpečení příchozích přenosů a pak vyberte + Přidat.

Zadejte podrobnosti pro nové příchozí zabezpečovací pravidlo.

Nastavení Hodnota Zdroj Vyberte libovolnou položku. Rozsahy zdrojových portů Zadejte *. Cíl Vyberte IP adresy. Cílové IP adresy nebo rozsahy CIDR Vyberte rozsah podsítě virtuální sítě. Služba Vyberte Vlastní. Rozsahy cílových portů Zadejte 22, 3389. Port 22 je určený pro protokol SSH (Secure Shell). Port 3389 je určený pro protokol RDP (Remote Desktop Protocol). Protokol Vyberte libovolné. Akce Vyberte Povolit. Priorita Zadejte 1000. Priorita musí být vyšší než jiná pravidla zamítnutí pro protokol RDP nebo SSH. Název Zadejte AllowRdpSshForLabs. Výběrem možnosti Přidat přidáte příchozí pravidlo zabezpečení do skupiny zabezpečení sítě.

Přidružení podsítě ke skupině zabezpečení sítě

Dále přidružte NSG k podsíti virtuální sítě, aby se na provoz virtuální sítě aplikovala pravidla pro provoz.

Přejděte do skupiny zabezpečení sítě a vyberte Podsítě.

V horním řádku nabídek vyberte + Přidružit .

V případě virtuální sítě vyberte svou virtuální síť.

U položky Podsíť vyberte podsíť vaší virtuální sítě.

Vyberte OK a přidružte podsíť virtuální sítě ke skupině zabezpečení sítě.

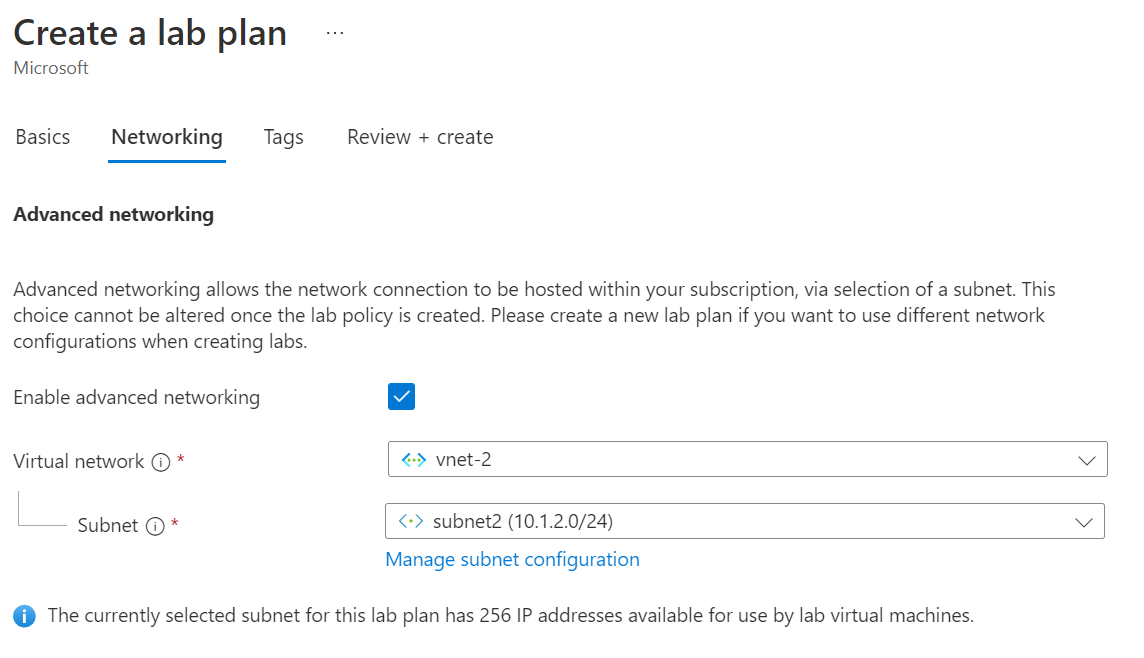

3. Vytvoření plánu testovacího prostředí s pokročilými sítěmi

Teď, když jste nakonfigurovali podsíť a skupinu zabezpečení sítě, můžete vytvořit plán testovacího prostředí s pokročilými sítěmi. Když vytvoříte nové testovací prostředí v plánu testovacího prostředí, azure Lab Services vytvoří šablonu testovacího prostředí a virtuální počítače testovacího prostředí v podsíti virtuální sítě.

Důležité

Při vytváření plánu testovacího prostředí musíte nakonfigurovat pokročilé sítě. V pozdější fázi nemůžete povolit pokročilé sítě.

Vytvoření plánu testovacího prostředí s pokročilými sítěmi na webu Azure Portal:

Přihlaste se k portálu Azure.

V levém horním rohu portálu Azure zvolte Vytvořit prostředek a vyhledejte plán laboratoře.

Zadejte informace na kartě Základy na stránce Vytvořit plán laboratoře.

Další informace najdete v tématu Vytvoření plánu testovacího prostředí ve službě Azure Lab Services.

Na kartě Sítě vyberte Povolit pokročilé sítě a nakonfigurujte podsíť virtuální sítě.

V případě virtuální sítě vyberte svou virtuální síť. Vyberte podsíť vaší virtuální sítě.

Pokud se vaše virtuální síť v seznamu nezobrazí, ověřte, že je plán testovacího prostředí ve stejné oblasti Azure jako virtuální síť, že jste delegovali podsíť do služby Azure Lab Services a že váš účet Azure má potřebná oprávnění.

Výběrem možnosti Zkontrolovat a vytvořit vytvoříte plán laboratoře s pokročilým síťovým nastavením.

Uživatelé testovacího prostředí a správci testovacího prostředí se teď můžou připojit ke svým virtuálním počítačům testovacího prostředí nebo k virtuálnímu počítači šablony testovacího prostředí pomocí protokolu RDP nebo SSH.

Když vytvoříte nové testovací prostředí, vytvoří se ve virtuální síti všechny virtuální počítače a přiřadí se IP adresa v rozsahu podsítě.

4. (Volitelné) Aktualizace nastavení konfigurace sítě

Doporučuje se použít výchozí nastavení konfigurace pro virtuální síť a podsíť při použití pokročilých sítí ve službě Azure Lab Services.

V případě konkrétních síťových scénářů možná budete muset aktualizovat konfiguraci sítě. Přečtěte si další informace o podporovaných síťových architekturách a topologiích ve službě Azure Lab Services a odpovídající konfiguraci sítě.

Nastavení virtuální sítě můžete upravit po vytvoření plánu testovacího prostředí s pokročilými sítěmi. Když ale změníte nastavení DNS ve virtuální síti, musíte restartovat všechny spuštěné virtuální počítače testovacího prostředí. Pokud jsou virtuální počítače testovacího prostředí zastavené, při spuštění automaticky obdrží aktualizovaná nastavení DNS.

Upozornění

Po nakonfigurování pokročilých sítí nejsou podporovány následující změny konfigurace sítě:

- Odstraňte virtuální síť nebo podsíť přidruženou k plánu testovacího prostředí. To způsobí, že testovací prostředí přestanou fungovat.

- Změňte rozsah adres podsítě, když byly vytvořeny virtuální počítače (virtuální počítač ze šablony nebo virtuální počítače v testovacím prostředí).

- Změňte popisek DNS na veřejné IP adrese. To způsobí, že tlačítko Připojit pro virtuální počítače testovacího prostředí přestane fungovat.

- Změňte konfiguraci front-endové IP adresy v nástroji pro vyrovnávání zatížení Azure. To způsobí, že tlačítko Připojit pro virtuální počítače testovacího prostředí přestane fungovat.

- Změňte FQDN veřejné IP adresy.

- Použijte směrovací tabulku s výchozí trasou pro podsíť (vynucené tunelování). To způsobí, že uživatelé ztratí připojení ke svému testovacímu prostředí.

- Použití služby Azure Firewall nebo služby Azure Bastion se nepodporuje.

Další kroky

- Připojte výpočetní galerii k plánu testovacího prostředí.

- Nakonfigurujte nastavení automatického vypnutí pro laboratorní plán.

- Přidejte tvůrce testovacího prostředí do plánu testovacího prostředí.