Onboarding zákazníků do služby Azure Lighthouse

Tento článek vysvětluje, jak můžete jako poskytovatel služeb připojit zákazníka ke službě Azure Lighthouse. Když to uděláte, delegované prostředky (předplatná nebo skupiny prostředků) v tenantovi Microsoft Entra zákazníka můžou spravovat uživatelé ve vašem tenantovi prostřednictvím delegované správy prostředků Azure.

Tip

Přestože v tomto tématu odkazujeme na poskytovatele služeb a zákazníky, podniky, které spravují více tenantů, můžou stejný proces použít k nastavení služby Azure Lighthouse a konsolidaci prostředí pro správu.

Proces onboardingu můžete opakovat pro více zákazníků. Když se uživatel s příslušnými oprávněními přihlásí k vašemu spravovanému tenantovi, má tento uživatel oprávnění provádět operace správy napříč obory tenantů zákazníka, aniž by se musel přihlašovat ke každému jednotlivému tenantovi zákazníka.

Poznámka:

Zákazníci se můžou alternativně připojit ke službě Azure Lighthouse při nákupu nabídky spravované služby (veřejné nebo soukromé), kterou publikujete na Azure Marketplace. Proces onboardingu, který je zde popsaný, můžete použít také ve spojení s nabídkami publikovanými na Azure Marketplace.

Proces onboardingu vyžaduje, aby se akce provedly z tenanta poskytovatele služeb i z tenanta zákazníka. Všechny tyto kroky jsou popsané v tomto článku.

Shromáždění podrobností o tenantovi a předplatném

Pokud chcete připojit tenanta zákazníka, musí mít aktivní předplatné Azure. Při ručním vytvoření šablony budete muset znát následující:

- ID tenanta pro tenanta poskytovatele služeb (kde budete spravovat prostředky zákazníka).

- ID tenanta pro tenanta zákazníka (který bude obsahovat prostředky spravované poskytovatelem služeb).

- ID předplatného pro každé konkrétní předplatné v tenantovi zákazníka, které bude spravovat poskytovatel služeb (nebo které obsahuje skupiny prostředků, které budou spravovány tímto poskytovatelem služeb).

Pokud ID tenanta neznáte, můžete ho načíst pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI.

Pokud vytvoříte šablonu na webu Azure Portal, id tenanta se automaticky poskytne. Abyste mohli vytvořit šablonu na webu Azure Portal, nemusíte znát podrobnosti o tenantovi nebo předplatném zákazníka. Pokud ale plánujete připojit jednu nebo více skupin prostředků v tenantovi zákazníka (místo celého předplatného), budete muset znát názvy jednotlivých skupin prostředků.

Definování rolí a oprávnění

Jako poskytovatel služeb můžete chtít pro jednoho zákazníka provést více úloh, které vyžadují jiný přístup pro různé obory. Můžete definovat tolik autorizací, kolik potřebujete, abyste mohli přiřadit příslušné předdefinované role Azure. Každá autorizace zahrnuje principalId uživatele, skupinu nebo instanční objekt Microsoftu v tenantovi pro správu.

Poznámka:

Pokud není výslovně uvedeno, můžou odkazy na uživatele v dokumentaci ke službě Azure Lighthouse platit pro uživatele, skupinu nebo instanční objekt Microsoftu v autorizaci.

Pokud chcete definovat autorizaci v šabloně, musíte do spravovaného tenanta, kterému chcete udělit přístup, zahrnout hodnoty ID pro každého uživatele, skupinu uživatelů nebo instanční objekt. Budete také muset zahrnout ID definice role pro každou předdefinované role , kterou chcete přiřadit. Když vytvoříte šablonu na webu Azure Portal, můžete vybrat uživatelský účet a roli a tyto hodnoty ID se přidají automaticky. Pokud vytváříte šablonu ručně, můžete ID uživatelů načíst pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI v rámci spravovaného tenanta.

Tip

Při připojování zákazníka doporučujeme přiřadit roli Odstranění registrace spravovaných služeb, aby uživatelé ve vašem tenantovi mohli později v případě potřeby odebrat přístup k delegování . Pokud tato role není přiřazená, delegované prostředky může odebrat jenom uživatel v tenantovi zákazníka.

Kdykoli je to možné, doporučujeme pro každé přiřazení používat skupiny uživatelů Microsoft Entra, nikoli pro jednotlivé uživatele. Díky tomu pak můžete do skupiny, která má daný přístup, přidávat jednotlivé uživatele nebo je z ní odebírat, abyste kvůli změnám uživatelů nemuseli opakovat proces onboardingu. Role můžete přiřadit také instančnímu objektu, což může být užitečné pro scénáře automatizace.

Důležité

Chcete-li přidat oprávnění pro skupinu Microsoft Entra, musí být typ skupiny nastaven na zabezpečení. Tato možnost je vybrána při vytvoření skupiny. Další informace najdete v tématu Informace o skupinách a přístupových právech v Microsoft Entra ID.

Při definování autorizací nezapomeňte dodržovat zásadu nejnižších oprávnění, aby uživatelé měli jenom ta oprávnění, která potřebují ke své práci. Informace o podporovaných rolích a osvědčených postupech najdete v tématu Tenanty, uživatelé a role ve scénářích Azure Lighthouse.

Tip

Můžete také vytvořit oprávněná autorizace , která uživatelům ve vašem spravovaném tenantovi umožní dočasně zvýšit jejich roli. Tato funkce má specifické licenční požadavky. Další informace najdete v tématu Vytváření oprávněných autorizací.

Pokud chcete sledovat váš dopad na zapojení zákazníků a přijímat uznání, přidružte ID programu Microsoft Cloud Partner Program alespoň k jednomu uživatelskému účtu, který má přístup ke každému z vašich onboardovaných předplatných. Toto přidružení budete muset provést v tenantovi poskytovatele služeb. Doporučujeme vytvořit ve vašem tenantovi účet instančního objektu, který je přidružený k VAŠEMu ID partnera, a pak tento instanční objekt zahrnout při každém připojení zákazníka. Další informace najdete v tématu Propojení ID partnera.

Vytvoření šablony Azure Resource Manageru

Pokud chcete připojit zákazníka, je potřeba vytvořit pro danou nabídku šablonu Azure Resource Manageru s následujícími informacemi. Hodnoty mspOfferName a mspOfferDescription hodnoty se zákazníkovi zobrazí na stránce Poskytovatelé služeb na webu Azure Portal po nasazení šablony v tenantovi zákazníka.

| Pole | Definice |

|---|---|

mspOfferName |

Název popisující tuto definici. Tato hodnota se zákazníkovi zobrazí jako název nabídky a musí to být jedinečná hodnota. |

mspOfferDescription |

Stručný popis nabídky (například „Nabídka pro správu virtuálních počítačů Contoso“). Toto pole je volitelné, ale doporučené, aby zákazníci porozuměli vaší nabídce. |

managedByTenantId |

ID vašeho tenanta |

authorizations |

Hodnoty principalId pro uživatele, skupiny nebo hlavní názvy služeb (SPN) z vašeho tenanta, z nichž každý má principalIdDisplayName pomoct zákazníkovi pochopit účel autorizace, a namapovaný na integrovanou roleDefinitionId hodnotu, která určuje úroveň přístupu. |

Tuto šablonu můžete vytvořit na webu Azure Portal nebo ruční úpravou šablon poskytnutých v našem úložišti ukázek.

Důležité

Postup popsaný tady vyžaduje samostatné nasazení pro každé předplatné, které se nasadí, i když nasadíte předplatná ve stejném tenantovi zákazníka. Samostatná nasazení se vyžadují také v případě, že nasadíte více skupin prostředků v různých předplatných ve stejném tenantovi zákazníka. Onboarding několika skupin prostředků v rámci jednoho předplatného se ale dá provést v jednom nasazení.

Pro použití více nabídek ve stejném předplatném (nebo skupinách prostředků v rámci předplatného) se vyžadují také samostatná nasazení. Každá použitá nabídka musí používat jinou mspOfferName.

Vytvoření šablony na webu Azure Portal

Pokud chcete vytvořit šablonu na webu Azure Portal, přejděte do části Moji zákazníci a pak na stránce přehledu vyberte Vytvořit šablonu ARM.

Na stránce nabídky Vytvořit šablonu ARM zadejte své jméno a volitelný popis. Tyto hodnoty se použijí pro mspOfferName šablonu a mspOfferDescription v šabloně a můžou být viditelné pro zákazníka. Tato managedByTenantId hodnota se poskytne automaticky na základě tenanta Microsoft Entra, ke kterému jste přihlášeni.

Dále vyberte předplatné nebo skupinu prostředků v závislosti na rozsahu zákazníka, který chcete připojit. Pokud vyberete skupinu prostředků, budete muset zadat název skupiny prostředků, kterou chcete připojit. V případě potřeby můžete výběrem + ikony přidat do stejného předplatného další skupiny prostředků. (Pokud chcete připojit další skupiny prostředků v jiném předplatném, musíte pro toto předplatné vytvořit a nasadit samostatnou šablonu.)

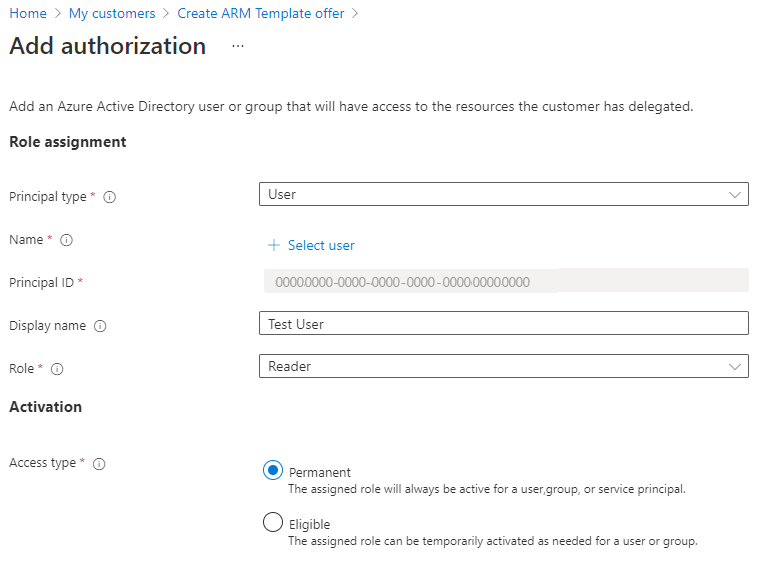

Nakonec vytvořte autorizaci tak , že vyberete + Přidat autorizaci. Pro každou autorizaci zadejte následující podrobnosti:

- Vyberte typ objektu zabezpečení v závislosti na typu účtu, který chcete zahrnout do autorizace. Může to být uživatel, skupina nebo instanční objekt. V tomto příkladu zvolíme Uživatele.

- Výběrem odkazu + Vybrat uživatele otevřete podokno výběru. Vyhledávací pole můžete použít k vyhledání uživatele, který chcete přidat. Až to budete hotovi, klikněte na Vybrat. ID objektu zabezpečení uživatele se vyplní automaticky.

- Zkontrolujte pole Zobrazované jméno (vyplněné podle vybraného uživatele) a v případě potřeby proveďte změny.

- Vyberte roli, která se má přiřadit tomuto uživateli.

- Jako typ accessu vyberte Trvalý nebo Způsobilý. Pokud zvolíte Možnost Nárok, budete muset zadat možnosti pro maximální dobu trvání, vícefaktorové ověřování a to, jestli se vyžaduje schválení. Další informace o těchto možnostech najdete v tématu Vytváření oprávněných autorizací. S instančními objekty se nedá použít funkce opravňujících autorizací.

- Výběrem možnosti Přidat vytvořte autorizaci.

Po výběru možnosti Přidat se vrátíte na obrazovku nabídky Vytvořit šablonu ARM. Pokud chcete přidat tolik autorizací, kolik potřebujete, můžete znovu vybrat + Přidat autorizaci .

Po přidání všech autorizací vyberte Zobrazit šablonu. Na této obrazovce uvidíte .json soubor, který odpovídá zadaným hodnotám. Výběrem možnosti Stáhnout uložíte kopii tohoto souboru .json. Tuto šablonu pak můžete nasadit v tenantovi zákazníka. Pokud potřebujete udělat nějaké změny, můžete ho také upravit ručně.

Důležité

Vygenerovaný soubor šablony není uložený na webu Azure Portal. Před přechodem z obrazovky Zobrazit šablonu nezapomeňte stáhnout kopii.

Ruční vytvoření šablony

Šablonu můžete vytvořit pomocí šablony Azure Resource Manageru (poskytnuté v našem úložišti ukázek) a odpovídajícího souboru parametrů, který upravíte tak, aby odpovídal vaší konfiguraci a definovali vaše autorizace. Pokud chcete, můžete zahrnout všechny informace přímo do šablony místo použití samostatného souboru parametrů.

Zvolená šablona bude záviset na tom, jestli nasadíte celé předplatné, skupinu prostředků nebo více skupin prostředků v rámci předplatného. Poskytujeme také šablonu, kterou můžete použít pro zákazníky, kteří si koupili nabídku spravované služby, kterou jste publikovali na Azure Marketplace, pokud dáváte přednost nasazení jejich předplatných tímto způsobem.

| Postup při onboardingu | Použití této šablony Azure Resource Manageru | A upravte tento soubor parametrů. |

|---|---|---|

| Předplatné | subscription.json | subscription.parameters.json |

| Skupina prostředků | rg.json | rg.parameters.json |

| Více skupin prostředků v předplatném | multi-rg.json | multiple-rg.parameters.json |

| Předplatné (při použití nabídky publikované na Azure Marketplace) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Pokud chcete zahrnout oprávněná autorizace, vyberte odpovídající šablonu v oddílu delegovaná autorizace pro správu prostředků a oprávnění k autorizaci v našem úložišti ukázek.

Tip

I když nemůžete připojit celou skupinu pro správu v jednom nasazení, můžete nasadit zásadu pro onboarding každého předplatného ve skupině pro správu. Pak budete mít přístup ke všem předplatným ve skupině pro správu, i když na nich budete muset pracovat jako s jednotlivými předplatnými (nemusíte provádět akce s prostředkem skupiny pro správu přímo).

Následující příklad ukazuje upravený soubor subscription.parameters.json , který lze použít k připojení předplatného. Soubory parametrů skupiny prostředků (umístěné ve složce rg-delegated-resource-management ) mají podobný formát, ale obsahují rgName také parametr pro identifikaci konkrétních skupin prostředků, které se mají připojit.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

Poslední autorizace v příkladu výše přidá principalId roli správce uživatelských přístupů (18d7d8d-d35e-4fb5-a5c3-7773c20a72d9). Při přiřazování této role musíte zahrnout delegatedRoleDefinitionIds vlastnost a jednu nebo více podporovaných předdefinovaných rolí Azure. Uživatel vytvořený v této autorizaci bude moct přiřadit tyto role spravovaným identitám v tenantovi zákazníka, což je potřeba k nasazení zásad, které je možné napravit. Uživatel může také vytvářet incidenty podpory. Na toto principalIdnastavení se nebudou vztahovat žádná další oprávnění, která jsou obvykle přidružená k roli Správce uživatelských přístupů.

Nasazení šablony Azure Resource Manageru

Jakmile vytvoříte šablonu, musí ji uživatel v tenantovi zákazníka nasadit v rámci svého tenanta. Pro každé předplatné, které chcete onboardovat (nebo pro každé předplatné, které obsahuje skupiny prostředků, které chcete onboardovat), je potřeba samostatné nasazení.

Při onboardování předplatného (nebo jedné nebo více skupin prostředků v rámci předplatného) pomocí zde popsaného procesu bude pro toto předplatné zaregistrován poskytovatel prostředků Microsoft.ManagedServices.

Důležité

Toto nasazení musí provést účet bez hosta v tenantovi zákazníka, který má roli s oprávněním Microsoft.Authorization/roleAssignments/write , jako je vlastník, pro onboardované předplatné (nebo který obsahuje skupiny prostředků, které se připojují). Pokud chcete najít uživatele, kteří můžou delegovat předplatné, může uživatel v tenantovi zákazníka vybrat předplatné na webu Azure Portal, otevřít řízení přístupu (IAM) a zobrazit všechny uživatele s rolí Vlastník.

Pokud se předplatné vytvořilo prostřednictvím programu Cloud Solution Provider (CSP), může nasazení provést každý uživatel, který má ve vašem tenantovi poskytovatele služeb roli agenta správce.

Nasazení je možné provést pomocí PowerShellu, pomocí Azure CLI nebo na webu Azure Portal, jak je znázorněno níže.

Nasazení pomocí PowerShellu

Nasazení jedné šablony:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Nasazení šablony se samostatným souborem parametrů:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Nasazení s využitím rozhraní příkazového řádku Azure

Nasazení jedné šablony:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Nasazení šablony se samostatným souborem parametrů:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Nasazení na webu Azure Portal

Pokud chcete nasadit šablonu na webu Azure Portal, postupujte podle následujícího postupu. Tyto kroky musí provést uživatel v tenantovi zákazníka s rolí Vlastník (nebo jinou roli s oprávněním Microsoft.Authorization/roleAssignments/write ).

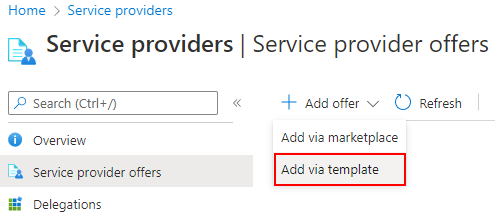

Na stránce Poskytovatelé služeb na webu Azure Portal vyberte Nabídky poskytovatele serveru.

V horní části obrazovky vyberte šipku vedle možnosti Přidat nabídku a pak vyberte Přidat prostřednictvím šablony.

Nahrajte šablonu přetažením nebo výběrem možnosti Vyhledat soubory vyhledejte a nahrajte šablonu.

Pokud je to možné, vyberte pole Mám samostatný soubor parametrů a pak nahrajte soubor parametrů.

Po nahrání šablony (a souboru parametrů v případě potřeby) vyberte Nahrát.

Na obrazovce Vlastní nasazení zkontrolujte podrobnosti, které se zobrazí. V případě potřeby můžete tyto hodnoty změnit na této obrazovce nebo výběrem možnosti Upravit parametry.

Vyberte Zkontrolovat a vytvořit a pak vyberte Vytvořit.

Po několika minutách by se mělo zobrazit oznámení o dokončení nasazení.

Tip

Případně v našem úložišti GitHubu vyberte tlačítko Nasadit do Azure zobrazené vedle šablony, kterou chcete použít (ve sloupci Automatické nasazení ). Ukázková šablona se otevře na webu Azure Portal. Pokud tento proces použijete, musíte před výběrem možnosti Zkontrolovat a vytvořit aktualizovat hodnoty pro název nabídky Msp, Popis nabídky Msp, Spravované podle ID tenanta a autorizace.

Potvrzení úspěšného onboardingu

Pokud se předplatné zákazníka úspěšně připojí ke službě Azure Lighthouse, uživatelé v tenantovi poskytovatele služeb uvidí předplatné a jeho prostředky (pokud k němu byl udělen přístup prostřednictvím výše uvedeného procesu, a to buď jednotlivě, nebo jako člen skupiny Microsoft Entra s příslušnými oprávněními). Pokud to chcete ověřit, zkontrolujte, jestli se předplatné zobrazuje jedním z následujících způsobů.

Potvrzení na webu Azure Portal

V tenantovi poskytovatele služeb:

- Přejděte na stránku Moje zákazníci.

- Vyberte Zákazníci.

- Ověřte, že se zobrazí předplatná s názvem nabídky, který jste zadali v šabloně Resource Manageru.

Důležité

Aby bylo možné zobrazit delegované předplatné v mých zákaznících, musí mít uživatelé v tenantovi poskytovatele služeb při onboardingu předplatného udělenou roli Čtenář (nebo jinou předdefinovanou roli, která zahrnuje přístup čtenáře).

V tenantovi zákazníka:

- Přejděte na stránku Poskytovatelé služeb.

- Vyberte Nabídky poskytovatele služeb.

- Ověřte, že se zobrazí předplatná s názvem nabídky, který jste zadali v šabloně Resource Manageru.

Poznámka:

Než se aktualizace projeví na webu Azure Portal, může trvat až 15 minut po dokončení nasazení. Pokud aktualizujete token Azure Resource Manageru, možná budete moct aktualizace aktualizací prohlížeče, přihlášením a odhlášením nebo vyžádáním nového tokenu zobrazit dříve.

Potvrzení pomocí PowerShellu

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Potvrzení pomocí Azure CLI

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Pokud potřebujete provést změny po nasazení zákazníka, můžete delegování aktualizovat. Přístup k delegování můžete také úplně odebrat.

Řešení problému

Pokud se vám nedaří úspěšně připojit zákazníka nebo pokud mají vaši uživatelé potíže s přístupem k delegovaným prostředkům, zkontrolujte následující tipy a požadavky a zkuste to znovu.

- Uživatelům, kteří potřebují zobrazit prostředky zákazníků na webu Azure Portal, musí být během procesu onboardingu udělena role Čtenář (nebo jiná předdefinovaná role, která zahrnuje přístup čtenáře).

- Hodnota

managedbyTenantIdnesmí být stejná jako ID tenanta pro onboardované předplatné. - Nemůžete mít více přiřazení ve stejném oboru se stejným

mspOfferNameoborem . - Poskytovatel prostředků Microsoft.ManagedServices musí být zaregistrovaný pro delegované předplatné. K tomu by mělo dojít automaticky během nasazení, ale pokud ne, můžete ho zaregistrovat ručně.

- Autorizace nesmí obsahovat žádné uživatele s rolí Vlastník, žádné role s akcemi DataActions ani žádné role, které zahrnují omezené akce.

- Skupiny musí být vytvořeny s typem skupiny nastaveným na Zabezpečení a ne s Microsoftem 365.

- Pokud byl udělen přístup nějaké skupině, zkontrolujte, jestli je uživatel členem této skupiny. Pokud ne, můžete je přidat do skupiny pomocí ID Microsoft Entra, aniž byste museli provádět jiné nasazení. Upozorňujeme, že vlastníci skupin nemusí být nutně členy skupin, které spravují, a může být potřeba je přidat, aby měli přístup.

- Před povolením přístupu pro vnořené skupiny může dojít k další prodlevě.

- Předdefinované role Azure, které zahrnete do autorizací, nesmí obsahovat žádné zastaralé role. Pokud je předdefinovaná role Azure zastaralá, ztratí přístup všichni uživatelé, kteří byli s danou rolí onboardováni, a nebudete moct onboardovat další delegování. Pokud chcete tento problém vyřešit, aktualizujte šablonu tak, aby používala jenom podporované předdefinované role, a pak proveďte nové nasazení.

Další kroky

- Seznamte se s prostředími pro správu napříč tenanty.

- Zobrazte a spravujte zákazníky tak, že na webu Azure Portal přejdete na Moje zákazníky .

- Zjistěte, jak aktualizovat nebo odebrat delegování.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro