Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro: Azure Logic Apps (Standard)

Důležité

Tato funkce je ve verzi Preview a podléhá dodatečným podmínkám použití pro microsoft Azure Preview.

Pracovní postupy agentů rozšiřují možnosti integrace, protože můžou vyměňovat zprávy s různorodějšími volajícími, jako jsou lidé, agenti, servery MCP (Model Context Protocol) a klienti, zprostředkovatelé nástrojů a externí služby. I když pracovní postupy bez agentů pracují s malou, známou a pevnou sadou volajících, můžou volající agenti pocházet z dynamických, neznámých a nedůvěryhodných sítí. V důsledku toho musíte ověřit a vynutit oprávnění pro každého volajícího.

Pokud chcete chránit pracovní postupy konverzačních agentů v produkčním prostředí, nastavte easy Auth pro ověřování a autorizaci volajících nebo lidí, kteří chtějí komunikovat s vaším konverzačním agentem. Snadné ověřování, označované také jako ověřování služby App Service, poskytuje následující možnosti, které můžete použít:

- Zadejte ověřenou identitu pro každou žádost volajícího.

- Přiřaďte připojení každému uživateli.

- Vynucujte zásady podmíněného přístupu.

- Vydávejte odvolatelné přihlašovací údaje

- Udělte oprávnění na základě principů nejnižších oprávnění, rolí a oborů.

- Poskytněte externího chatovacího klienta mimo Azure Portal, aby lidé mohli komunikovat s vaším konverzačním agentem.

Tyto míry umožňují ověřovat a autorizovat každého volajícího na jemně odstupňované úrovni a v případě potřeby rychle odvolat přístup. Bez těchto kontrol riskujete nekontrolovatelný přístup, uniklé tajné kódy, jako jsou adresy URL sdíleného přístupového podpisu (SAS) a přístupové klíče, slabé záznamy auditu a další bezpečnostní rizika.

Snadné ověřování funguje s Microsoft Entra ID jako samostatnou vrstvou zabezpečení a poskytuje integrované možnosti ověřování a autorizace, které vyhovují vašim potřebám. Díky tomu, že vynucování zabezpečení funguje mimo váš pracovní postup, můžete se zaměřit spíše na vývoj obchodní logiky. Oddělení funkcí zjednodušuje vytváření, ladění, provoz, monitorování, údržbu, řízení a audit pracovních postupů agenta.

Zabezpečení neagentních pracovních postupů obvykle zahrnuje statické SAS, rotující tajné kódy a ovládací prvky hranic sítě, jako jsou omezení přístupu, seznamy povolených IP adres, značky služeb, integrace virtuální sítě a privátní koncové body. S agentovými pracovními postupy navrhujete autorizaci pro koncové uživatele, spravované identity, služební principály a jejich rozsahy a role. Tento přístup umožňuje bezpečnější globální dosah, ale stále umožňuje akce podřízeného pracovního postupu respektovat jemně odstupňovaná oprávnění.

Tato příručka ukazuje, jak vytvořit registraci aplikace a poté nastavit Easy Auth pro prostředek logické aplikace Standard, který může obsahovat pracovní postupy agenta a bezagenta.

Důležité

Jednoduché ověřování ukládá informace o konfiguraci v podkladových nastaveních prostředku logické aplikace, například WEBSITE_AUTH_ENABLED, WEBSITE_AUTH_DEFAULT_PROVIDER a MICROSOFT_PROVIDER_AUTHENTICATION_SECRET. Tato nastavení ručně neupravujte, pokud nechcete nastavit automatizaci pomocí šablon ARM, šablon Bicep nebo šablon Terraformu.

Další informace najdete v následujících článcích:

- Integrované ověřování a autorizace pomocí Easy Auth pro pracovní postupy agenta

- Registrace aplikace v Microsoft Entra ID

Požadavky

Účet a předplatné Azure. Pokud předplatné nemáte, zaregistrujte si bezplatný účet Azure.

Předdefinovaná role vývojáře aplikací Microsoft Entra ve vašem účtu Azure k vytvoření registrace aplikace

Nasazený prostředek logické aplikace Standard s pracovním postupem konverzačního agenta

Další informace najdete v tématu Vytváření pracovních postupů konverzačního agenta pro interakce chatu v Azure Logic Apps.

-

Důležité

Pokud chcete nastavit Easy Auth, ujistěte se, že máte vyšší úroveň role Přispěvatel, která se liší od role Logic Apps Standard Contributor.

(Volitelné) Zvolte, jestli chcete podporovat pouze toky uživatelů pomocí interaktivního přihlašování, nebo také volající, kteří používají spravovanou identitu nebo instanční objekt.

Další informace najdete v tématu Ověřování a autorizace ve službě Azure App Service a Azure Functions.

(Volitelné) Vlastní doména, pokud chcete vynutit konkrétní identifikátory URI přesměrování pro danou doménu.

Vytvoření registrace aplikace

Nejlepším způsobem, jak začít s nastavením Easy Auth, je vytvořit novou registraci aplikace v Microsoft Entra ID přímo z prostředku logické aplikace. Pokud místo toho potřebujete znovu použít existující registraci aplikace, musíte ji aktualizovat , aby čistě fungovala s klienty Easy Auth a Azure.

V Azure Portal otevřete svůj prostředek Standard pro logické aplikace.

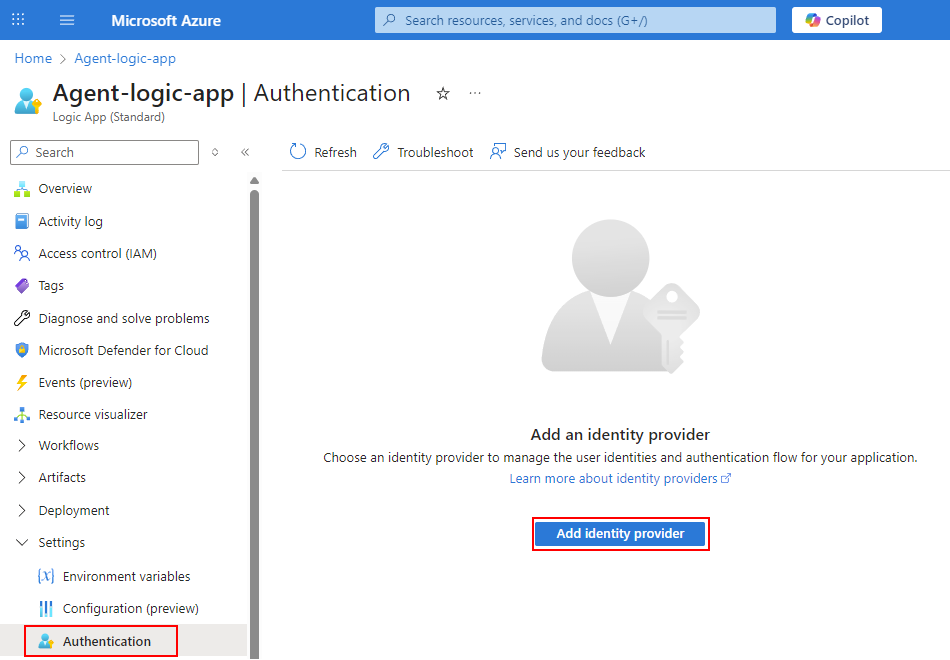

V postranní nabídce zdrojů, pod Nastavení, zvolte Ověřování.

Na stránce Ověřování vyberte Přidat zprostředkovatele identity.

Na stránce Ověřování se teď zobrazuje karta Základy pro nastavení zprostředkovatele identity.

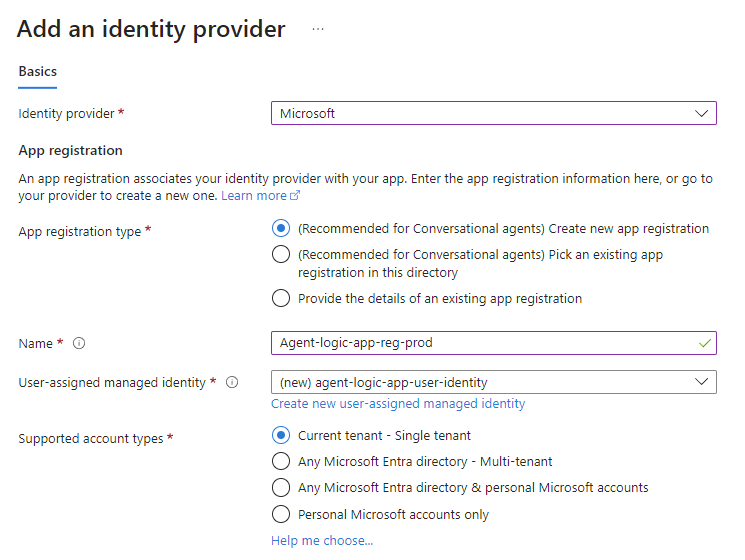

Na kartě Základy pro zprostředkovatele identity vyberte Microsoft jako poskytovatele pro Microsoft Entra ID.

V části Registrace aplikace jako typ registrace aplikace vyberte (doporučeno pro konverzační agenty) Vytvořte novou registraci aplikace, která zobrazuje odpovídající možnosti pro tento výběr.

Zadejte jedinečný zobrazovaný název pro registraci vaší aplikace, například:

agent-logic-app-reg-prodU spravované identity přiřazené uživatelem vyberte Vytvořit novou spravovanou identitu přiřazenou uživatelem.

Novou identitu můžete vytvořit zadáním názvu nebo výběrem existující identity.

U podporovaných typů účtů vyberte Aktuální tenant – Jeden tenant, pokud nechcete záměrně povolit další tenanty.

Nastavení s jedním tenantem odkazuje pouze na účty v aktuálním organizačním adresáři. Takže všechny uživatelské a hostové účty v tomto adresáři můžou používat vaši aplikaci nebo rozhraní API. Pokud je například cílová cílová skupina interní pro vaši organizaci, použijte toto nastavení.

Následující příklad ukazuje, jak může vypadat registrace aplikace:

Důležité

Pokud nemáte nastavené explicitní zásady správného řízení a zásady podmíněného přístupu, nevybírejte žádný adresář Microsoft Entra – Multitenant.

Další informace najdete v následujících článcích:

V části Další kontroly vyberte následující hodnoty, pokud ještě nejsou vybrané:

Setting Hodnota Požadavek na klientskou aplikaci Povolit žádosti pouze z této aplikace samotné Požadavek na identitu Povolit požadavky od konkrétních identit Povolené identity Zobrazí se pouze s vybranou možností Povolit požadavky z konkrétních identit .

Výchozí předem vyplněná hodnota je ID objektu, které představuje aktuálního uživatele, tedy vás samotného. Tuto hodnotu můžete aktualizovat následujícími způsoby:

– Zahrňte ID objektů pro jiné vývojáře nebo uživatele.

– Deklarace identity skupin použijte k zahrnutí konkrétní skupiny, nikoli id jednotlivých objektů.

– Vyberte existující registraci aplikace pro prostředek Logic App. Pokud to uděláte, nezapomeňte aktualizovat registraci aplikace tak, aby fungovala čistě s jednoduchým ověřováním.

Další informace najdete v tématu Použití předdefinovaných zásad autorizace.Požadavek na tenanta Povolit žádosti pouze od vystavujícího tenanta Přeskočte část Vyloučené cesty .

Volitelně v části Nastavení ověřování služby App Service zkontrolujte následující nastavení a proveďte příslušné akce:

Setting Činnost Omezení přístupu Pokud neplánujete povolit některé ověřené koncové body, zaškrtněte políčko Vyžadovat ověření , aby se zablokovaly všechny anonymní požadavky. Neověřené požadavky Na základě toho, jestli jsou volající agenti nebo agentem řízené systémy, vyberte HTTP 302 Found redirect: doporučeno pro agenty. Až budete hotovi, vyberte Přidat a dokončete přidání zprostředkovatele identity.

Azure vytvoří registraci aplikace, aktualizuje nastavení aplikace a povolí modul runtime Easy Auth. Po dokončení Azure se na stránce Ověřování aplikace logiky zobrazí Microsoft jako zprostředkovatel identity. Klienti a volající teď musí ověřovat své identity. Aplikace logiky odmítne neověřené klienty a volající podle očekávání a vydá odpověď na přesměrování 302 nebo neautorizovanou odpověď 401, pokud požadavky neobsahují platné tokeny.

Po vytvoření registrace aplikace ponechte konfiguraci logické aplikace co nejjednodušší, dokud neověříte, že ověřování funguje podle očekávání. Později můžete přidat jakékoli obory oprávnění nebo role aplikací, které chcete vynutit, tak, že přejdete na následující stránky prostředku registrace aplikace:

Na bočním panelu registrace aplikace v části Spravovat vyberte Zveřejnit rozhraní API a přidejte obor oprávnění. Další informace najdete v tématu Přidání oboru.

Na bočním panelu registrace aplikace vyberte v části Spravovatrole aplikace a přiřaďte roli aplikace. Další informace najdete v tématu Přiřazení role aplikace.

Nebo můžete zkontrolovat odpovídající kroky v další části Aktualizace existující registrace aplikace.

Pokud chcete zkontrolovat, jestli je registrace aplikace správně nastavená, přečtěte si téma Testování a ověření nastavení snadného ověřování.

Aktualizace existující registrace aplikace

Pokud potřebujete znovu použít existující registraci aplikace, která je sdílená s jiným rozhraním API nebo dřívějším prototypem, podle těchto kroků zkontrolujte a upravte zadaná nastavení, aby registrace aplikace fungovala čistě s klienty Easy Auth a agenta.

Ve vyhledávacím poli webu Azure Portal vyhledejte a vyberte ID Microsoft Entra.

V nabídce bočního panelu v části Spravovat vyberte Registrace aplikací a pak vyhledejte a vyberte registraci aplikace.

V postranní nabídce registrace aplikace rozbalte položku Spravovat.

V části Spravovat vyberte Branding & properties a potvrďte, že nastavení adresy URL domovské stránky určuje adresu URL webu vaší aplikace logiky.

Poznámka:

Adresa URL domovské stránky je volitelná pro API pouze pro back-end nebo pro agenta. Tuto hodnotu nastavte jenom v případě, že koncoví uživatelé potřebují cílovou stránku nebo stránku dokumentace. Přesměrování tokenů tuto hodnotu nepoužívají.

V části Spravovat vyberte Ověřování.

V části Konfigurace platformy se ujistěte, že existuje webová položka.

Ve webové položce v části Identifikátory URI pro přesměrování najděte předem vyplněný identifikátor URI zpětného volání Easy Auth (Ověřování pomocí služby App Service), který má následující syntaxi:

https://<logic-app-name>.azurewebsites.net/.auth/login/aad/callbackPonechte tuto výchozí hodnotu, pokud váš scénář nepotřebuje zveřejnit vlastní ID aplikací rozhraní API. Tento identifikátor URI zpětného volání je výchozí cílovou skupinou přístupového tokenu a určuje, které prostředky můžou přijímat přístupové tokeny od klientů, kteří chtějí k těmto prostředkům přistupovat.

Účelem povolené cílové skupiny tokenů je respektovat pouze požadavky, které pro tyto prostředky představují platné tokeny. Požadavek na přístupový token zahrnuje dvě strany: klient, který požaduje token, a prostředek, který token přijímá. Příjemce se označuje jako "cílová skupina", což je vaše aplikace logiky v tomto případě.

Další informace najdete v tématu Co je identifikátor URI přesměrování?

Pokud Azure předem nevyplní nastavení identifikátorů URI přesměrování, zadejte identifikátor URI ručně s názvem vaší logické aplikace, například:

https://my-chatbox-logic-app.azurewebsites.net/.auth/login/aad/callbackDůležité

Nepoužívejte vlastní identifikátory URI přesměrování, pokud hostujete interaktivní frontend.

Ignorujte nastavení URL pro odhlášení z front kanálu.

Pro implicitní udělení a hybridní toky vyberte obě z následujících možností:

- Přístupové tokeny (používané pro implicitní toky)

- Tokeny ID (používané pro implicitní a hybridní toky)

Další informace najdete v následující dokumentaci:

V části Podporované typy účtů vyberte možnost, která odpovídá vaší obchodní potřebě.

Ve většině případů zvolte Pouze účty v tomto organizačním adresáři (jenom Microsoft – jeden tenant). U víceklientských možností se ujistěte, že máte nastavené explicitní zásady správného řízení Azure a zásady podmíněného přístupu. Další informace o těchto možnostech naleznete v Rozdílech ve validaci podle podporovaných typů účtů.

V části Upřesnit nastavení u možnosti Povolit toky veřejných klientů ponechte nastavení Bez pro povolení zadaných mobilních a desktopových toků.

Výjimka nastává, když musí nativní a veřejní klienti vyhnout toku přihlašovacích údajů vlastníka prostředku (ROPC) pomocí zařízení nebo ověřovacího kódu.

Po dokončení vyberte Uložit.

V části Spravovat vyberte Certifikáty a tajné kódy. Na kartě Federované přihlašovací údaje nastavte novou spravovanou identitu přiřazenou uživatelem, která má přístup k logické aplikaci, aby bylo možné spravovanou identitu použít jako přihlašovací údaje federované identity při registraci vaší aplikace.

Pokud nemáte identitu spravovanou uživatelem s přístupem k Logic App, postupujte takto:

Pokud potřebujete nastavit nároky, jako jsou role, obory, skupiny uživatelů nebo

XMS_CC, postupujte takto:V části Spravovat vyberte konfiguraci tokenu.

V části Volitelné nároky přidejte své nároky.

Poznámka:

Pokud se chcete vyhnout nafouknutí tokenu, místo rozsáhlých tvrzení skupin nastavte kontrolu rolí nebo oboru.

V části Spravovat vyberte oprávnění rozhraní API a postupujte takto:

- V části Nakonfigurovaná oprávnění vyberte Přidat oprávnění.

- V podokně Oprávnění rozhraní API žádosti na kartě Rozhraní API Microsoftu vyhledejte a vyberte Microsoft Graph.

- Jako typ oprávnění vyberte Delegovaná oprávnění.

- Do pole Vybrat oprávnění zadejte

User.Read. - Ve sloupci Oprávnění rozbalte položku Uživatel a vyberte oprávnění User.Read .

Další informace najdete v tématu Přidání oprávnění pro přístup k Microsoft Graphu.

Volitelně v části Spravovat vyberte Zveřejnit rozhraní API, abyste mohli definovat a vystavit obory oprávnění.

Pro nastavení identifikátoru URI ID aplikace je předem vyplněný identifikátor URI jedinečný identifikátor, který představuje prostředek aplikace logiky jako cílovou skupinu v přístupových tokenech a používá následující formát:

api://<application-client-ID>Pokud chcete spoléhat jenom na ověřování rolí a cílových skupin, nemusíte v části Obory definované tímto rozhraním API definovat ani zveřejnit žádné obory oprávnění. Pokud ale chcete, aby klienti Azure požadovali delegovaná oprávnění, definujte tyto obory pomocí následujících kroků:

Vyberte Přidat obor a zadejte následující informace:

Setting Povinné Hodnota Název oboru Ano user_impersonationKdo může souhlasit Ano Správci a uživatelé Zobrazované jméno souhlasu správce Ano Popisek nebo název rozsahu oprávnění, který se zobrazí ve zprávě o souhlasu, když správci pronajímatele poskytnou souhlas s rozsahem.

Například:

Přístup k <názvu aplikace logiky>Definice souhlasu správce Ano Podrobný popis rozsahu oprávnění, který se zobrazuje na obrazovce souhlasu, když správci tenantů rozšíří tento rozsah.

Například:

Umožněte aplikaci přístup <k >logic-app-name jménem přihlášeného uživatele.Zobrazované jméno souhlasu uživatele Ne Nepovinný název oboru oprávnění, který se zobrazí na obrazovce souhlasu, když koncoví uživatelé pro tento obor poskytnou souhlas.

Například:

Přístup k <názvu aplikace logiky>Definice souhlasu uživatele Ne Volitelný podrobný popis oboru oprávnění, který se zobrazuje na obrazovce souhlasu, když koncoví uživatelé rozbalí obor na obrazovce souhlasu.

Například:

Povolte aplikaci přístup <k aplikaci logiky> vaším jménem.State Ano Enabled Po dokončení vyberte Přidat obor.

V seznamu Obory zkontrolujte aktualizovaná nastavení oboru a ověřte, že se zobrazují podle očekávání.

Po dokončení aktualizace registrace aplikace přejděte k prostředku aplikace logiky Standard.

Na bočním panelu aplikace logiky v části Nastavení vyberte Ověřování.

Na stránce Ověřování vedle nastavení ověřování vyberte Upravit a zkontrolujte nastavení. V podokně Upravit nastavení ověřování potvrďte následující hodnoty:

| Setting | Hodnota | Description |

|---|---|---|

| Ověřování pomocí služby App Service | Enabled | Vaše aplikace logiky je nastavená a povolená pomocí snadného ověřování. |

| Omezení přístupu | Vyžadování ověřování | Klienti a volající musí ověřovat své identity. |

| Neověřené požadavky | Ano | Aplikace logiky odmítne neověřené klienty a volající podle očekávání a vydá odpověď na přesměrování 302 nebo neautorizovanou odpověď 401, pokud požadavky neobsahují platné tokeny. |

Testování a ověřování nastavení Easy Auth

Po nastavení easy Auth se interní chatovací rozhraní na stránce Chat pracovního postupu na webu Azure Portal stane nedostupným. Místo toho musíte s konverzačním agentem pracovat pomocí externího chatovacího klienta, který je dostupný mimo Azure Portal. Pokud chcete ověřit, že Easy Auth funguje podle očekávání, proveďte testování v externím chatovacím klientovi pomocí následujícího postupu:

Na panelu nástrojů návrháře nebo na bočním panelu pracovního postupu vyberte Chat.

Na stránce Chat už se nezobrazuje interní rozhraní chatu.

V části Základy vyberte odkaz ADRESA URL klienta chatu , který otevře novou kartu prohlížeče.

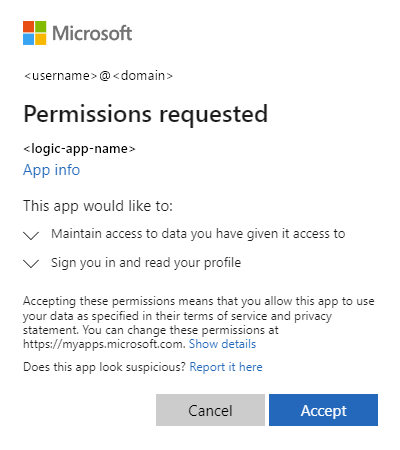

Na příkazovém řádku žádosti o oprávnění zadejte svůj souhlas a přijměte žádost.

Stránka prohlížeče se aktualizuje a zobrazí rozhraní externího chatovacího klienta.

Návod

Adresu URL chatovacího klienta můžete vložit také do elementu HTML prvku iFrame, který můžete použít s webem, kam chcete chatovacího klienta poskytnout, například:

<iframe src="https:/<logic-app-name>.azurewebsites.net/api/agentsChat/<workflow-name>/IFrame" title="<chat-client-name>"></iframe>V rozhraní externího chatu začněte nebo pokračujte v interakci s konverzačním agentem.

Pokud chcete zkontrolovat historii spuštění pracovního postupu, postupujte takto:

Vraťte se k pracovnímu postupu na webu Azure Portal.

Na bočním panelu pracovního postupu v části Nástroje vyberte Historii spuštění a pak vyberte nejnovější spuštění pracovního postupu.

V zobrazení monitorování ověřte, že se historie spuštění a stav operace zobrazují podle očekávání.

Odstraňování chyb během testování systému Easy Auth

Následující tabulka popisuje běžné problémy, se kterými se můžete setkat při nastavování snadného ověřování, možných příčin a akcí, které můžete provést:

| Problém nebo chyba | Pravděpodobná příčina | Činnost |

|---|---|---|

401 s odkazem invalid_token + error_description na cílovou skupinu |

Mezi cílovou skupinou přístupového tokenu a zadanou povolenou cílovou skupinou tokenů existuje neshoda. | Ujistěte se, že cílová skupina přístupového tokenu a povolená cílová skupina tokenů odpovídají. |

| 403 – Zakázáno | Může to znamenat, že pracovní postup nebo agent požadavku nebyl nalezen. | Zkontrolujte, jestli v pracovním postupu není problém s autorizací. |

Použití identity v pracovním postupu

Když Easy Auth ověří požadavek, Easy Auth vloží data identity do hlaviček požadavků na základě poskytovatele identity. Aplikace logiky používá tyto hlavičky k ověření volajícího.

Další informace najdete v následujících článcích:

- Tokeny OAuth pro App Service

- Kurz: Ověřování a autorizace koncových uživatelů ve službě Aplikace Azure Service