Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Operator Nexus je navržený a sestavený tak, aby detekoval a bránil před nejnovějšími bezpečnostními hrozbami a dodržoval striktní požadavky standardů zabezpečení státní správy a průmyslu. Dva základní kameny tvoří základ architektury zabezpečení:

- Zabezpečení ve výchozím nastavení – Odolnost zabezpečení je součástí platformy s minimálními až žádnými změnami konfigurace, které je potřeba k bezpečnému použití.

- Předpokládejme porušení zabezpečení – základním předpokladem je, že může být ohrožen jakýkoli systém, a proto je cílem minimalizovat dopad porušení zabezpečení v případě, že dojde k nějakému narušení zabezpečení.

Azure Operator Nexus si uvědomuje výše uvedené možnosti díky nástrojům zabezpečení nativním pro cloud Od Microsoftu, které vám umožňují zlepšit stav zabezpečení cloudu a zároveň vám umožní chránit úlohy operátora.

Ochrana pro celou platformu prostřednictvím Microsoft Defenderu pro cloud

Microsoft Defender for Cloud je platforma ochrany aplikací nativní pro cloud (CNAPP), která poskytuje možnosti zabezpečení potřebné k posílení prostředků, správě stavu zabezpečení, ochraně před kybernetickými útoky a zjednodušení správy zabezpečení. Toto jsou některé z klíčových funkcí defenderu pro cloud, které platí pro platformu Azure Operator Nexus:

- Posouzení ohrožení zabezpečení pro virtuální počítače a registry kontejnerů – Snadno povolte řešení posouzení ohrožení zabezpečení ke zjišťování, správě a řešení ohrožení zabezpečení. Prohlédněte si, prozkoumejte a opravte závěry přímo v programu Defender for Cloud.

- Hybridní zabezpečení cloudu – Získejte jednotný přehled o zabezpečení napříč všemi místními a cloudovými úlohami. Použijte zásady zabezpečení a průběžně vyhodnocujte zabezpečení hybridních cloudových úloh, abyste zajistili dodržování standardů zabezpečení. Shromážděte, prohledávejte a analyzujte bezpečnostní data z více zdrojů včetně firewallů a dalších partnerských řešení.

- Výstrahy ochrany před hrozbami – Pokročilá analýza chování a Microsoft Intelligent Security Graph poskytují hranici nad vývojem kybernetických útoků. Integrovaná behaviorální analýza a strojové učení můžou identifikovat útoky a zneužití nulového dne. Monitorujte sítě, počítače, Azure Storage a cloudové služby pro příchozí útoky a aktivitu po porušení zabezpečení. Zjednodušte šetření pomocí interaktivních nástrojů a kontextové analýzy hrozeb.

- Posouzení souladu s různými standardy zabezpečení – Microsoft Defender for Cloud průběžně hodnotí vaše hybridní cloudové prostředí a analyzuje rizikové faktory na základě kontrolních mechanismů a osvědčených postupů v Azure Security Benchmark. Když povolíte pokročilé funkce zabezpečení, můžete použít celou řadu dalších oborových standardů, regulačních standardů a srovnávacích testů podle potřeb vaší organizace. Přidejte standardy a sledujte jejich dodržování z řídicího panelu dodržování právních předpisů.

- Funkce zabezpečení kontejnerů – Výhody správy ohrožení zabezpečení a ochrany před hrozbami v reálném čase v kontejnerizovaných prostředích

Existují vylepšené možnosti zabezpečení, které umožňují chránit vaše místní hostitelské servery i clustery Kubernetes, které spouštějí úlohy operátora. Tyto možnosti jsou popsány níže.

Ochrana operačního systému hostitele na holém hardwaru pomocí Microsoft Defender for Endpoint

Pokud se rozhodnete povolit řešení Microsoft Defender for Endpoint, jsou holé počítače (BMM) Azure Operator Nexus, které hostují servery pro výpočetní místní infrastrukturu, chráněny. Microsoft Defender for Endpoint poskytuje preventivní antivirovou ochranu (AV), detekci a odezvu koncových bodů (EDR) a možnosti řízení zranitelností.

Jakmile vyberete a aktivujete plán Microsoft Defenderu pro servery , máte možnost povolit ochranu Microsoft Defenderu pro koncové body, protože aktivace plánu Defender for Servers je předpokladem pro Microsoft Defender for Endpoint. Po povolení se konfigurace Microsoft Defenderu pro koncový bod spravuje platformou, která zajišťuje optimální zabezpečení a výkon a snižuje riziko chybných konfigurací.

Ochrana úloh clusteru Kubernetes přes Microsoft Defender for Containers

Místní clustery Kubernetes, které spouštějí úlohy operátora, jsou chráněné, když se rozhodnete povolit řešení Microsoft Defender for Containers. Microsoft Defender for Containers poskytuje ochranu před hrozbami za běhu pro clustery a linuxové uzly a také posílení zabezpečení prostředí clusteru proti chybným konfiguracím.

Máte možnost povolit ochranu defenderu pro kontejnery v programu Defender for Cloud aktivací plánu Defender for Containers.

Zabezpečení cloudu je sdílená odpovědnost

Je důležité si uvědomit, že v cloudovém prostředí je zabezpečení sdílenou odpovědností mezi vámi a poskytovatelem cloudu. Odpovědnosti se liší v závislosti na typu cloudové služby, na které vaše úlohy běží, ať už se jedná o software jako službu (SaaS), platformu jako službu (PaaS) nebo infrastrukturu jako službu (IaaS), a také na tom, kde jsou úlohy hostované – v rámci poskytovatele cloudu nebo v místních datacentrech.

Úlohy Azure Operator Nexus běží na serverech ve vašich datacentrech, takže máte kontrolu nad změnami místního prostředí. Microsoft pravidelně zpřístupňuje nové verze platformy, které obsahují zabezpečení a další aktualizace. Pak se musíte rozhodnout, kdy tyto verze použít ve vašem prostředí podle potřeb vaší organizace.

Kontrola srovnávacích testů zabezpečení Kubernetes

Standardní nástroje pro srovnávací testy zabezpečení se používají ke kontrole platformy Azure Operator Nexus kvůli dodržování předpisů zabezpečení. Mezi tyto nástroje patří OpenSCAP, který vyhodnocuje dodržování předpisů podle Kubernetes Security Technical Implementation Guide (STIG), a Kube-Bench společnosti Aqua Security, který vyhodnocuje dodržování standardů Center for Internet Security (CIS) pro Kubernetes.

Některé ovládací prvky nejsou technicky proveditelné k implementaci v prostředí Azure Operator Nexus a tyto s výjimkou ovládacích prvků jsou popsané níže pro příslušné vrstvy Nexus.

Tyto nástroje nevyhodnocují kontroly prostředí, jako jsou RBAC a testy účtů služeb, protože výsledky se můžou lišit v závislosti na požadavcích zákazníků.

NTF = technicky neproveditelné

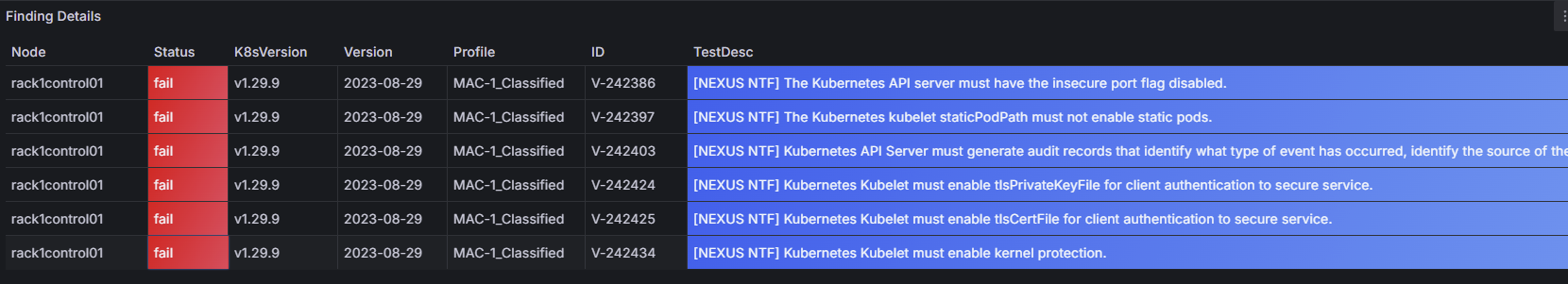

OpenSCAP STIG – V2R2

Klaster

| STIG ID | Popis doporučení | Stav | Problém |

|---|---|---|---|

| V-242386 | Server rozhraní API Kubernetes musí mít zakázaný nezabezpečený příznak portu. | NTF | Tato kontrola je zastaralá ve verzi 1.24.0 a vyšší. |

| V-242397 | Kubernetes kubelet staticPodPath nesmí aktivovat statické pody. | NTF | Povoleno pouze pro řídicí uzly, vyžadované pro kubeadm |

| V-242403 | Server rozhraní Kubernetes API musí generovat záznamy auditu, které identifikují typ události, identifikují zdroj události, obsahují výsledky událostí, identifikují všechny uživatele a identifikují všechny kontejnery přidružené k události. | NTF | Některé požadavky rozhraní API a odpovědi obsahují tajné kódy, a proto se v protokolech auditu nezachytají. |

| V-242424 | Kubernetes Kubelet musí pro zabezpečené služby povolit tlsPrivateKeyFile. | NTF | Sítě SAN Kubelet obsahují pouze název hostitele. |

| V-242425 | Kubernetes Kubelet musí pro zabezpečené služby povolit tlsCertFile. | NTF | Sítě SAN Kubelet obsahují pouze název hostitele. |

| V-242434 | Kubernetes Kubelet musí povolit ochranu jádra. | NTF | Povolení ochrany jádra není pro kubeadm v Nexusu možné. |

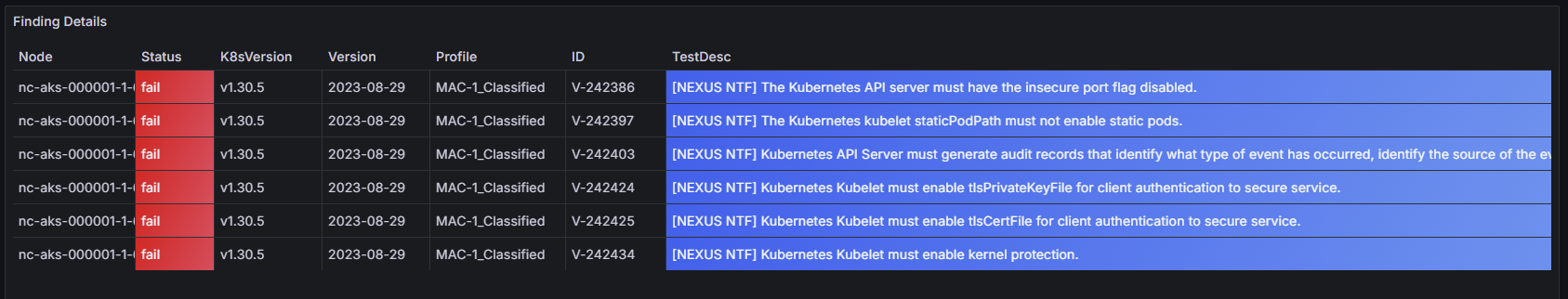

Nexus Kubernetes Cluster

| STIG ID | Popis doporučení | Stav | Problém |

|---|---|---|---|

| V-242386 | Server rozhraní API Kubernetes musí mít zakázaný nezabezpečený příznak portu. | NTF | Tato kontrola je zastaralá ve verzi 1.24.0 a vyšší. |

| V-242397 | Kubernetes kubelet staticPodPath nesmí povolit statické pody. | NTF | Povoleno pouze pro řídicí uzly, vyžadované pro kubeadm |

| V-242403 | Server rozhraní Kubernetes API musí generovat záznamy auditu, které identifikují typ události, identifikují zdroj události, obsahují výsledky událostí, identifikují všechny uživatele a identifikují všechny kontejnery přidružené k události. | NTF | Některé požadavky rozhraní API a odpovědi obsahují tajné kódy, a proto se v protokolech auditu nezachytají. |

| V-242424 | Kubernetes Kubelet musí pro zabezpečené služby povolit tlsPrivateKeyFile. | NTF | Sítě SAN Kubelet obsahují pouze název hostitele. |

| V-242425 | Kubernetes Kubelet musí pro zabezpečené služby povolit tlsCertFile. | NTF | Sítě SAN Kubelet obsahují pouze název hostitele. |

| V-242434 | Kubernetes Kubelet musí povolit ochranu jádra. | NTF | Povolení ochrany jádra není pro kubeadm v Nexusu možné. |

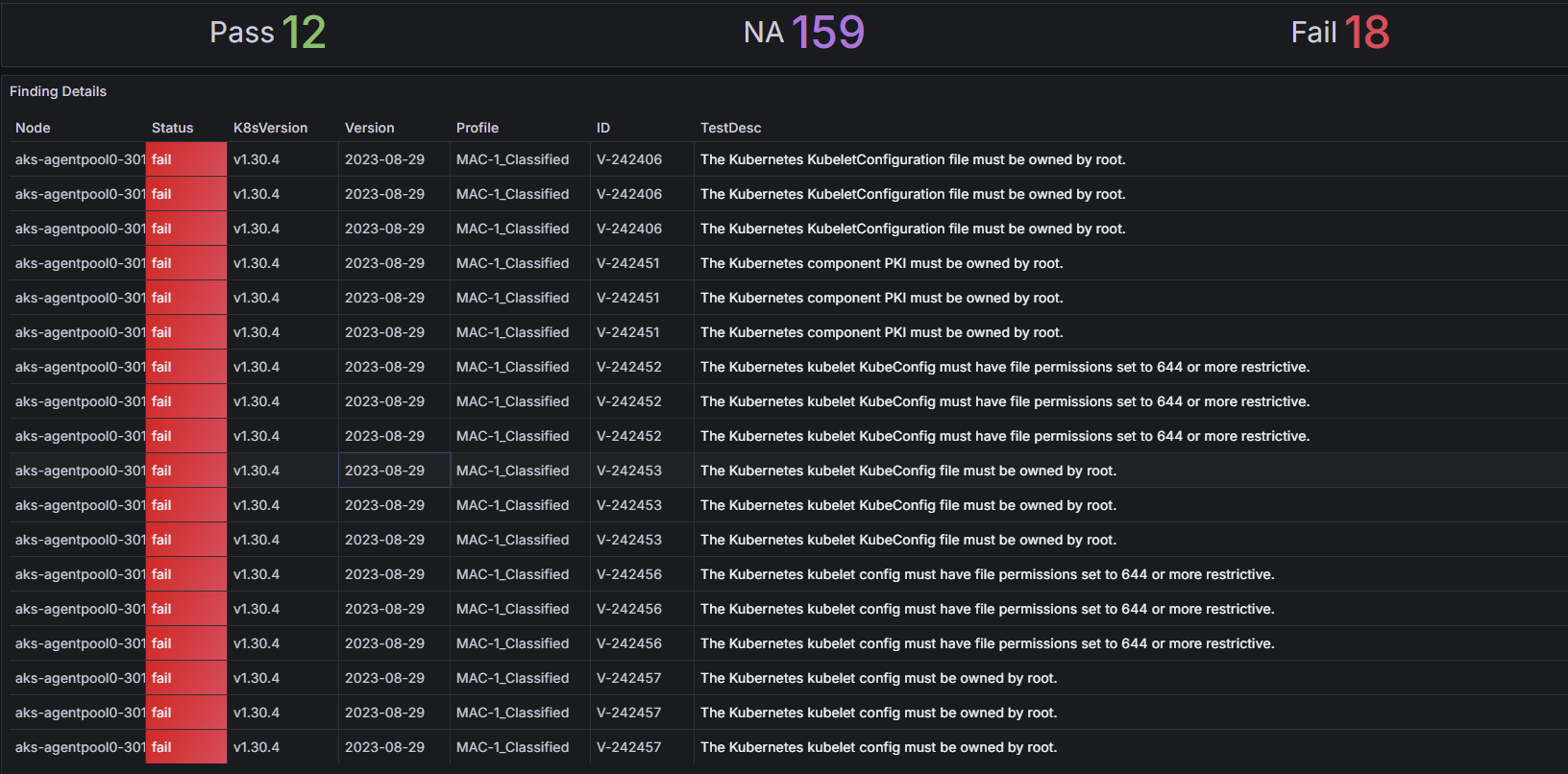

Správce clusteru – Azure Kubernetes

Azure Kubernetes Service (AKS) jako zabezpečená služba splňuje standardy SOC, ISO, PCI DSS a HIPAA. Následující obrázek ukazuje výjimky oprávnění souboru OpenSCAP pro implementaci AKS Správce clusteru.

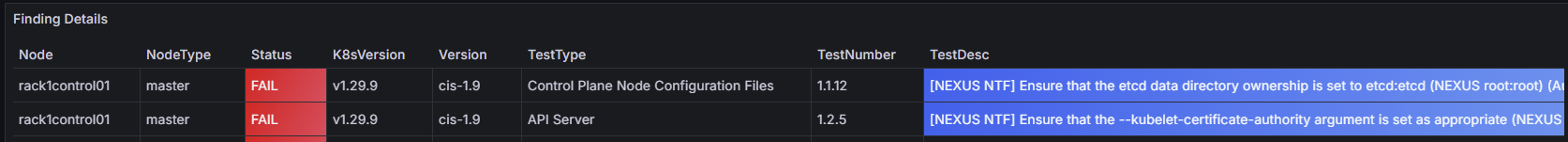

Aquasec Kube-Bench - CIS 1.9

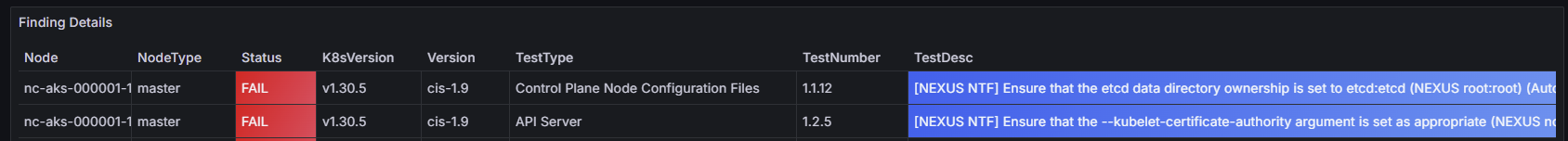

Klaster

| CIS ID | Popis doporučení | Stav | Problém |

|---|---|---|---|

| 1 | Komponenty řídicí roviny | ||

| 1.1 | Konfigurační soubory uzlů řídicí roviny | ||

| 1.1.12 | Ujistěte se, že je vlastnictví adresáře dat etcd nastaveno na etcd:etcd |

NTF | Nexus je root:root, etcd uživatel není nakonfigurován pro kubeadm |

| 1.2 | API Server | ||

| 1.1.12 | Ujistěte se, že --kubelet-certificate-authority je argument nastavený podle potřeby. |

NTF | Sítě SAN Kubelet zahrnují pouze název hostitele. |

Nexus Kubernetes Cluster

| CIS ID | Popis doporučení | Stav | Problém |

|---|---|---|---|

| 1 | Komponenty řídicí roviny | ||

| 1.1 | Konfigurační soubory uzlů řídicí roviny | ||

| 1.1.12 | Ujistěte se, že vlastnictví adresáře dat etcd je nastavené na etcd:etcd |

NTF | Nexus je root:root, etcd uživatel není nakonfigurován pro kubeadm |

| 1.2 | API Server | ||

| 1.1.12 | Ujistěte se, že --kubelet-certificate-authority je argument nastavený podle potřeby. |

NTF | Sítě SAN Kubelet zahrnují pouze název hostitele. |

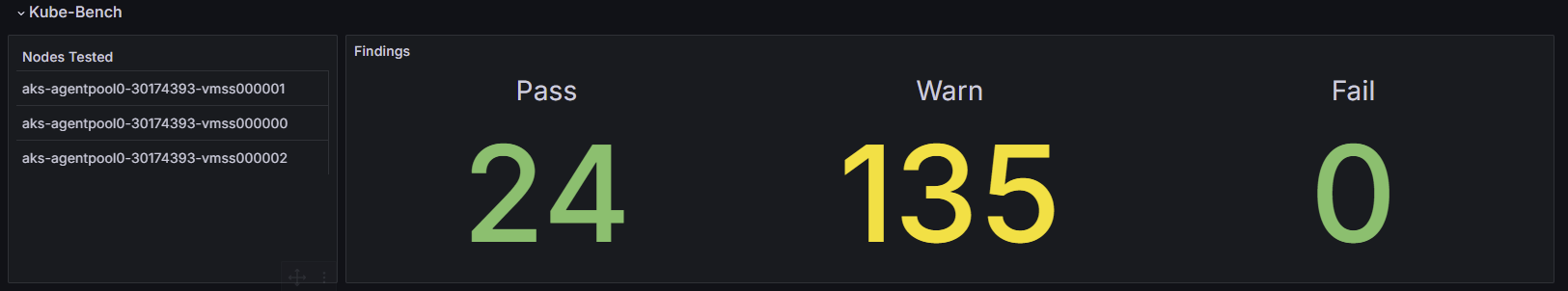

Správce clusteru – Azure Kubernetes

Operátor Nexus Cluster Manager je implementací AKS. Následující obrázek ukazuje výjimky Kube-Bench pro správce clusteru. Úplnou zprávu o vyhodnocení kontroly srovnávacích testů CIS pro službu Azure Kubernetes Service (AKS) najdete tady.

Šifrování dat v klidu

Azure Operator Nexus poskytuje trvalé úložiště pro virtualizované a kontejnerizované úlohy. Data se ukládají a šifrují v klidovém stavu na úložných zařízeních v racku agregátoru Azure Operator Nexus. Další informace najdete v referenční dokumentaci k zařízení úložiště.

Clustery Nexus Kubernetes a virtuální počítače Nexus využívají úložiště z místního disku. Data uložená na místních discích se šifrují pomocí LUKS2 s bitovým algoritmem AES256 v režimu XTS. Všechny šifrovací klíče jsou spravované platformou.