Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Privátní koncový bod Azure je základním stavebním blokem služby Private Link v Azure. Umožňuje prostředkům Azure, jako jsou virtuální počítače, soukromě a bezpečně komunikovat s prostředky Private Linku, jako je Azure SQL Server.

V tomto kurzu se naučíte:

- Vytvořte virtuální síť a Bastion host.

- Vytvoří virtuální počítač.

- Vytvořte Azure SQL Server a privátní koncový bod.

- Otestujte připojení k privátnímu koncovému bodu SQL Serveru.

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Požadavky

- Předplatné Azure

Přihlášení k Azure

Přihlaste se k portálu Azure.

Vytvoření virtuální sítě a hostitele služby Azure Bastion

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Azure Bastion a hostitelem Bastion:

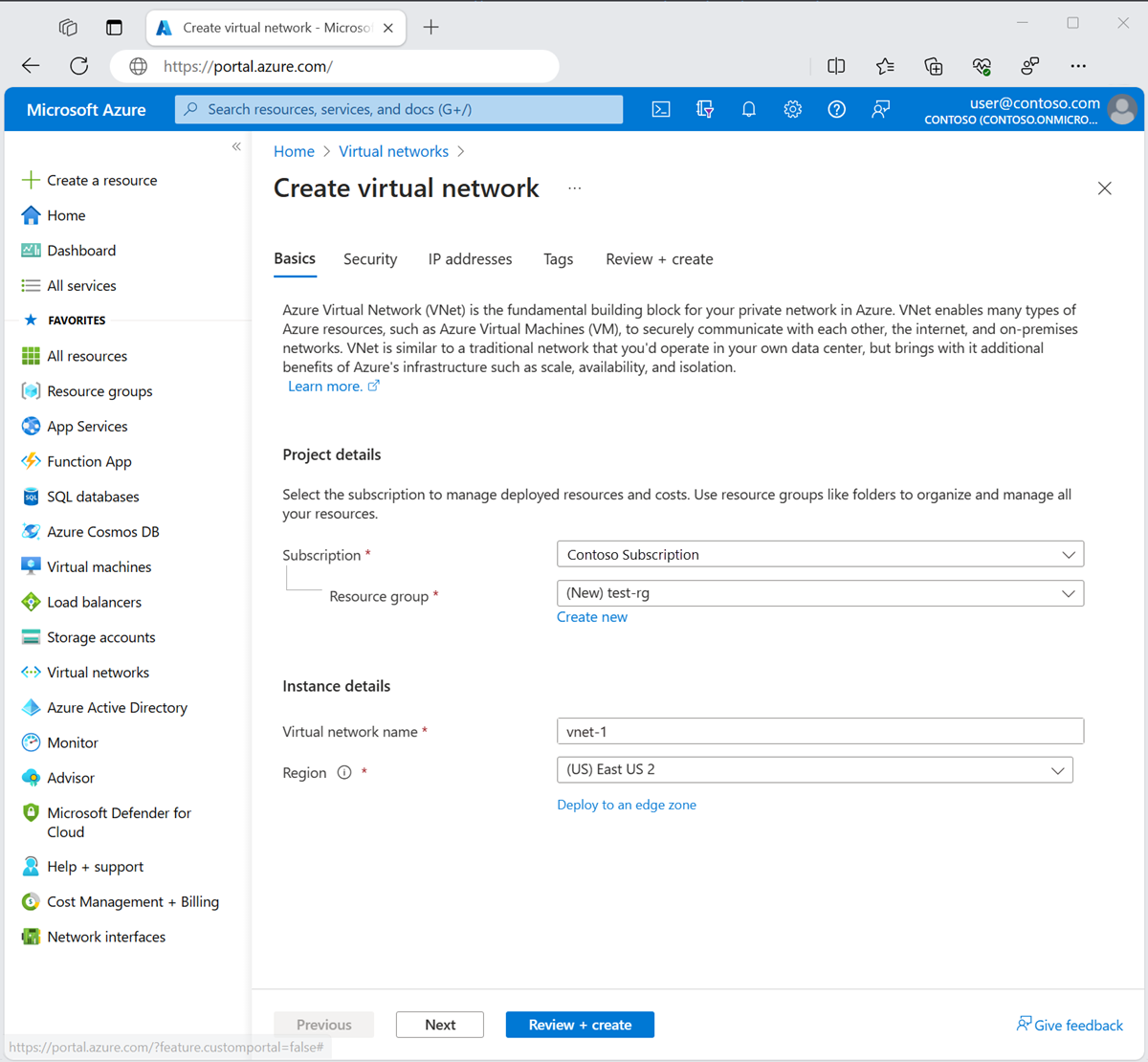

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte Vytvořit novou.

Jako název zadejte test-rg .

Vyberte OK.Podrobnosti o instanci Název Zadejte vnet-1. Oblast Vyberte USA – východ 2.

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion vyberte Povolit Azure Bastion.

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace najdete v tématu Co je Azure Bastion?.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

V Azure Bastionu zadejte nebo vyberte následující informace:

Nastavení Hodnota Název hostitele služby Azure Bastion Zadejte bastion. Veřejná IP adresa služby Azure Bastion Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK.

Výběrem možnosti Další přejděte na kartu IP adresy.

V poli Adresní prostor v podsítích vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Účel podsítě Ponechte nastavenou hodnotu Výchozí. Název Zadejte podsíť-1. IPv4 Rozsah adres IPv4 Ponechte výchozí hodnotu 10.0.0.0/16. Počáteční adresa Ponechte výchozí hodnotu 10.0.0.0. Velikost Ponechte výchozí hodnotu /24 (256 adres). Zvolte Uložit.

V dolní části okna vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

Vytvoření testovacího virtuálního počítače

Následující postup vytvoří testovací virtuální počítač s názvem vm-1 ve virtuální síti.

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak virtuální počítač Azure.

Na kartě Základy vytvoření virtuálního počítače zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Název virtuálního stroje Zadejte vm-1. Oblast Vyberte USA – východ 2. Možnosti dostupnosti Vyberte Bez požadované redundance infrastruktury. Typ zabezpečení Ponechte výchozí hodnotu Standard. Obrázek Vyberte Ubuntu Server 22.04 LTS - x64 Gen2. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. Účet správce Typ ověřování Vyberte heslo. Username Zadejte azureuser. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Veřejné příchozí porty Vyberte Žádná. V horní části stránky vyberte kartu Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť 1 (10.0.0.0/24). Veřejná IP adresa Vyberte Žádná. Skupina zabezpečení sítě NIC Vyberte Upřesnit. Konfigurace skupiny zabezpečení sítě Vyberte Vytvořit novou.

Jako název zadejte nsg-1 .

Ponechte zbytek ve výchozím nastavení a vyberte OK.Zbývající nastavení ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení a vyberte Vytvořit.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem bastionu nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače v hostovaných virtuálních sítích bastionu. Další informace najdete v tématu Zrušení přidružení veřejné IP adresy z virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do backendového fondu standardního nástroje pro vyrovnávání zatížení, a to s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Vytvoření azure SQL Serveru a privátního koncového bodu

V této části vytvoříte SQL Server v Azure.

Do vyhledávacího pole v horní části portálu zadejte SQL. Ve výsledcích hledání vyberte databáze SQL.

V SQL databázích zvolte + Vytvořit.

Na kartě Základy v Vytvořit SQL Database zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o databázi Název databáze Zadejte sql-db. Server Vyberte Vytvořit novou.

Do názvu serveru zadejte sql-server-1 (názvy serverů musí být jedinečné, nahraďte sql-server-1 jedinečnou hodnotou).

Vyberte USA – východ 2 v umístění.

Vyberte Použít ověřování pomocí SQL.

Zadejte přihlašovací jméno a heslo správce serveru.

Vyberte OK.Máte zájem o použití elastického fondu SQL? Vyberte možnost Ne. Prostředí pro pracovní zátěž Ponechte výchozí hodnotu Production (Produkční). Redundance zálohovacího úložiště Redundance zálohovacího úložiště Vyberte místně redundantní zálohovací úložiště. Vyberte Další: Sítě.

Na kartě Síť v Vytvořit SQL databázi zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové připojení Metoda připojení Vyberte privátní koncový bod. Privátní koncové body Vyberte +Přidat privátní koncový bod. Vytvoření privátního koncového bodu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Umístění Vyberte USA – východ 2. Název Zadejte private-endpoint-sql. Cílový podzdroj Vyberte SqlServer. Sítě Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť 1. Integrace privátního DNS Integrovat s privátní zónou DNS Vyberte Ano. Zóna privátního DNS Ponechte výchozí hodnotu privatelink.database.windows.net. Vyberte OK.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Důležité

Při přidávání připojení privátního koncového bodu není veřejné směrování na váš server Azure SQL ve výchozím nastavení blokované. Nastavení "Odepření přístupu k veřejné síti" v panelu "Brána firewall a virtuální sítě" je ve výchozím nastavení nezaškrtnuté. Pokud chcete zakázat přístup k veřejné síti, ujistěte se, že je toto políčko zaškrtnuté.

Zakázání veřejného přístupu k logickému serveru Azure SQL

V tomto scénáři předpokládejme, že chcete zakázat veškerý veřejný přístup k serveru Azure SQL a povolit pouze připojení z vaší virtuální sítě.

Do vyhledávacího pole v horní části portálu zadejte SQL Server. Ve výsledcích hledání vyberte servery SQL.

Vyberte sql-server-1.

v Zabezpečení vyberte kartu Síťování a pak vyberte Zakázat pro přístup k veřejné síti.

Zvolte Uložit.

Testování připojení k privátnímu koncovému bodu

V této části použijete virtuální počítač, který jste vytvořili v předchozích krocích, a připojíte se k SQL Serveru přes privátní koncový bod.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-1.

V operacích vyberte Bastion.

Zadejte uživatelské jméno a heslo virtuálního počítače.

Vyberte Připojit.

Pro ověření rozlišení názvu privátního endpointu zadejte v okně terminálu následující příkaz:

nslookup server-name.database.windows.netZobrazí se zpráva podobná následujícímu příkladu. Vrácená IP adresa je privátní IP adresa privátního koncového bodu.

Server: unknown Address: 172.0.0.53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Nainstalujte nástroje příkazového řádku SQL Serveru z instalace nástrojů příkazového řádku SQL Serveru sqlcmd a bcp v Linuxu. Pokračujte dalšími kroky po dokončení instalace.

Pomocí následujících příkazů se připojte k SQL Serveru, který jste vytvořili v předchozích krocích.

Nahraďte <správce> serveru uživatelským jménem správce, které jste zadali při vytváření SQL Serveru.

Nahraďte <heslo> správce heslem správce, které jste zadali při vytváření SERVERU SQL.

Nahraďte sql-server-1 názvem vašeho SQL serveru.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Po úspěšném přihlášení se zobrazí příkazový řádek SQL. Zadáním příkazu exit ukončete nástroj sqlcmd.

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky.

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte test-rg skupinu prostředků.

Na stránce test-rg vyberte Odstranit skupinu prostředků.

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

Další kroky

V tomto kurzu jste se naučili, jak vytvořit:

Virtuální síť a bastionový server

Virtuální počítač.

Azure SQL Server s privátním koncovým bodem

Virtuální počítač jste použili k privátnímu a bezpečnému testování připojení k SQL Serveru přes privátní koncový bod.

V dalším kroku zkontrolujte webovou aplikaci s privátním připojením ke scénáři architektury azure SQL Database , která připojí webovou aplikaci mimo virtuální síť k privátnímu koncovému bodu databáze.