Integrace Azure se spravovanými úlohami SAP RISE

Pro zákazníky s řešeními SAP, jako je RISE se SAP Enterprise Cloud Services (ECS) a SAP S/4HANA Cloud, privátní edice (PCE) nasazená v Azure, je integrace spravovaného prostředí SAP s vlastním ekosystémem Azure a aplikacemi třetích stran obzvláště důležité. Následující články vysvětlují koncepty a osvědčené postupy, které je potřeba dodržovat pro výkonné a zabezpečené řešení.

- Možnosti připojení k síti v Azure pomocí SAP RISE

- Integrace služeb Azure se SAP RISE

- Identita a zabezpečení v Azure s využitím SAP RISE

Povolení scénářů integrace

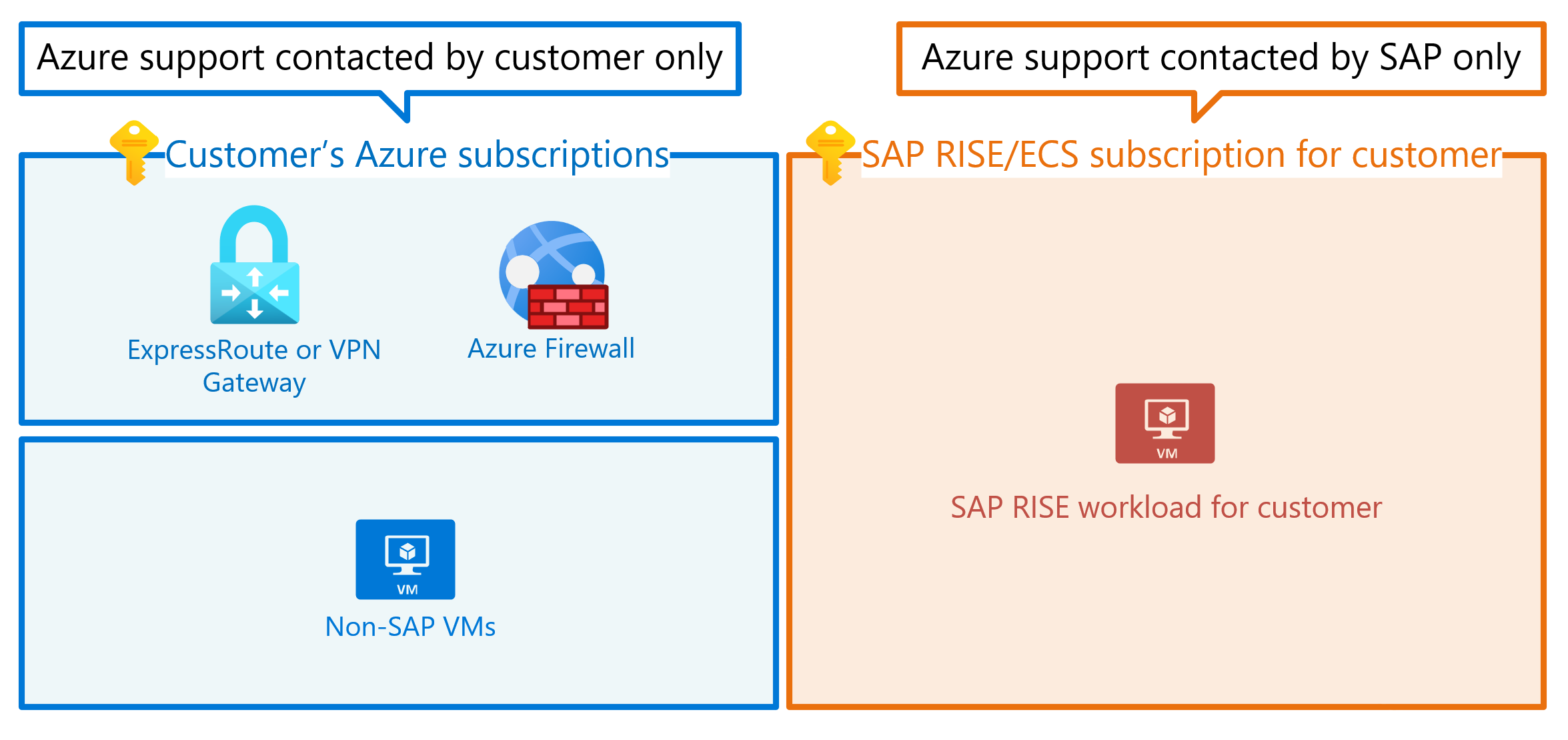

Při povolování určitých scénářů Azure je důležité rozlišovat odpovědnost mezi SAP a zákazníkem. Následující diagram znázorňuje nejběžnější situace.

Za určitých okolností může docházet k tomu, že je potřeba zadat počáteční požadavek se SAP RISE pro povolení. Většina scénářů Azure ale závisí na otevřené síťové komunikaci s dostupnými rozhraními SAP a aktivitami zcela v rámci odpovědnosti zákazníka. Zobrazený diagram nenahrazuje nebo rozšiřuje stávající matici odpovědnosti mezi zákazníkem a SAP RISE/ECS.

První kroky

Projděte si podrobnosti v tomto dokumentu a pak přejděte k jednotlivým dokumentům pro váš scénář. V tabulce integrace jsou uvedeny některé příklady.

- Nastavení partnerského vztahu sítě

- Povolení využívání rozhraní SAP v Power Appu

- Povolte využití dat SAP v Power BI, Prostředcích infrastruktury a Synapse.

- Povolení ID Microsoft Entra jako zprostředkovatele jednotného přihlašování

- Chraňte SAP rychlostí počítače pomocí služby Sentinel a zablokujte ohrožené uživatele během útoků.

Podpora Azure

Zákazníci SAP RISE v Azure mají prostředí SAP spuštěné sap v předplatném Azure vlastněném SAP. Předplatné a všechny prostředky Azure vašeho prostředí SAP jsou viditelné a spravované pouze sapem. Vlastní prostředí Azure zákazníka zase obsahuje aplikace, které komunikují se systémy SAP. Prvky, jako jsou virtuální sítě, skupiny zabezpečení sítě, brány firewall, směrování, služby Azure, jako je Azure Data Factory a další služby spuštěné v rámci předplatného zákazníka, přistupují ke spravovanému prostředí SAP. Když se zabýváte podpora Azure, jsou v rozsahu jenom prostředky ve vašich vlastních předplatných. S žádostí o problémy se všemi prostředky provozovanými v předplatných Azure SAP pro vaši úlohu RISE se obraťte na SAP.

Tento diagram znázorňuje rozdělení různých předplatných Azure. Na jedné straně jsou všechna předplatná zákazníků s úlohou spravovanou zákazníkem. Druhá polovina s předplatným SAP ECS/RISE obsahujícím úlohy SAP zákazníka, kterou spravuje SAP. Každá strana sama zodpovídá za kontaktování podpora Azure, bez překřížené odpovědnosti.

V rámci projektu RISE zdokumentujte rozhraní a body přenosu mezi vlastním prostředím Azure, úlohou SAP spravovanou SAP RISE a místním prostředím. Takový dokument musí obsahovat informace o síti, jako je adresní prostor, brány firewall a směrování, sdílené složky, služby Azure, DNS a další. Zdokumentujte vlastnictví libovolného partnera rozhraní, kde je spuštěný jakýkoli prostředek, abyste k informacím mohli rychle přistupovat v situaci řešení potíží a podpory. Obraťte se na organizaci podpory poskytovatelů sdílených služeb pro služby spuštěné v předplatných Azure SAP.

Důležité

Všechny podrobnosti o aplikaci RISE s privátní edicí SAP a SAP S/4HANA Cloud získáte od zástupce SAP.

Architektura RISE

SAP vytváří a spravuje celou architekturu SAP RISE běžící v předplatném SAP a tenantovi Azure. SAP také rozhodne, ověří a nasadí všechny technické prvky a podrobnosti, které SAP používá pro RISE v Azure. Microsoft a SAP neustále spolupracují na vytváření architektur infrastruktury Azure optimalizovaných pro podporu smluv SLA RISE, k uplatňování osvědčených postupů Azure, jak je zdokumentované Microsoftem, a přizpůsobují tyto osvědčené postupy jedinečným výzvám spravovaných služeb RISE. Spolupráce na architektuře Azure, kterou zákazníci RISE zažili, zahrnuje průběžné optimalizace a přijetí nových funkcí Azure, které zákazníkům RISE poskytují přidanou hodnotu. Microsoft dokumentuje část integrace se SAP RISE v těchto dokumentech, ale ne podrobnosti o použité architektuře SAP, což je duševní vlastnictví SAP. Od doporučené architektury OD Microsoftu může SAP používat úpravy a optimalizace v jejich použité architektuře k plnění smluv SLA a očekávání RISE zákazníků. Spolupracujte se SAP na konfiguraci a přizpůsobení nasazené krajiny RISE tak, aby vyhovovaly požadavkům vaší organizace.

Další kroky

Projděte si dokumentaci: