Konfigurace síťového přístupu a pravidel brány firewall pro Azure AI Search

Tento článek vysvětluje, jak omezit síťový přístup k veřejnému koncovému bodu vyhledávací služby. Pokud chcete blokovat přístup ke všem rovinám dat k veřejnému koncovému bodu, použijte privátní koncové body a virtuální síť Azure.

Tento článek předpokládá portál Azure Portal pro konfiguraci možností přístupu k síti. Můžete také použít rozhraní REST API pro správu, Azure PowerShell nebo Azure CLI.

Požadavky

Vyhledávací služba, libovolná oblast, na úrovni Basic nebo vyšší

Oprávnění vlastníka nebo přispěvatele

Kdy nakonfigurovat přístup k síti

Ve výchozím nastavení je služba Azure AI Search nakonfigurovaná tak, aby umožňovala připojení přes veřejný koncový bod. Přístup k vyhledávací službě prostřednictvím veřejného koncového bodu je chráněný ověřovacími a autorizačními protokoly, ale samotný koncový bod je otevřený na internetu v síťové vrstvě pro požadavky roviny dat.

Pokud hostujete veřejný web, můžete chtít nakonfigurovat síťový přístup tak, aby automaticky odmítaly žádosti, pokud nepocházejí ze schválené sady zařízení a cloudových služeb.

Existují dva mechanismy omezení přístupu k veřejnému koncovému bodu:

- Příchozí pravidla uvádějící IP adresy, rozsahy nebo podsítě, ze kterých jsou požadavky povoleny

- Výjimky ze síťových pravidel, kdy jsou požadavky povoleny bez kontrol, pokud požadavek pochází z důvěryhodné služby

Pravidla sítě nejsou povinná, ale doporučuje se je přidat, pokud k zpřístupnění privátního nebo interního podnikového obsahu používáte Azure AI Search.

Pravidla sítě jsou vymezená na operace roviny dat vůči veřejnému koncovému bodu vyhledávací služby. Operace roviny dat zahrnují vytváření nebo dotazování indexů a všechny další akce popsané rozhraními REST API služby Search. Správa cílových služeb v rovině řízení Tyto operace určují koncové body poskytovatele prostředků, které podléhají ochraně sítě podporované Azure Resource Managerem.

Omezení

Existuje několik nevýhod uzamčení veřejného koncového bodu.

Plně identifikovat rozsahy IP adres a nastavit brány firewall, a pokud jste v počátečních fázích testování konceptu a vyšetřování a použití ukázkových dat, možná budete chtít odložit řízení přístupu k síti, dokud je skutečně nepotřebujete.

Některé pracovní postupy vyžadují přístup k veřejnému koncovému bodu. Konkrétně se průvodci importem na webu Azure Portal připojují k integrovaným (hostovaným) ukázkovým datům a vkládání modelů přes veřejný koncový bod. Můžete přepnout na kód nebo skript, aby se dokončily stejné úlohy, když jsou pravidla brány firewall zavedená, ale pokud chcete spustit průvodce, musí být veřejný koncový bod dostupný. Další informace naleznete v tématu Zabezpečené připojení v průvodcích importem.

Konfigurace síťového přístupu na webu Azure Portal

Přihlaste se k webu Azure Portal a vyhledejte vyhledávací službu.

V části Nastavení vyberte v podokně úplně vlevo možnost Sítě . Pokud tuto možnost nevidíte, zkontrolujte úroveň služby. Možnosti sítě jsou k dispozici na úrovni Basic a vyšší.

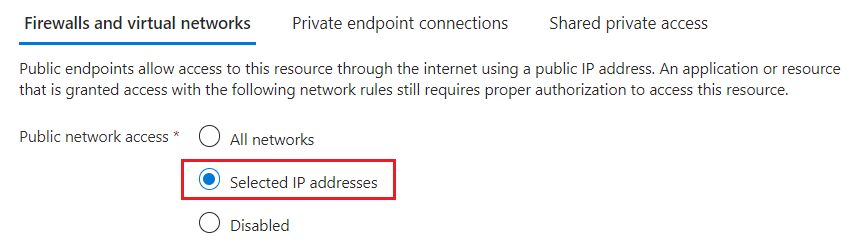

Zvolte Vybrané IP adresy. Vyhněte se možnosti Zakázáno, pokud nefigurujete privátní koncový bod.

Když zvolíte tuto možnost, zpřístupní se další nastavení.

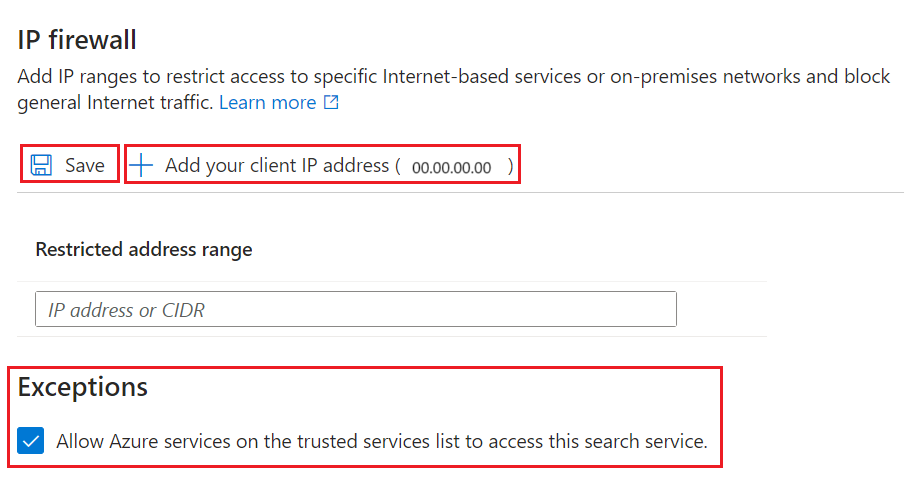

V části Brána firewall protokolu IP vyberte Přidat IP adresu klienta a vytvořte příchozí pravidlo pro veřejnou IP adresu vašeho osobního zařízení. Podrobnosti najdete v tématu Povolení přístupu z IP adresy webu Azure Portal.

Přidejte další IP adresy klienta pro jiná zařízení a služby, které odesílají požadavky do vyhledávací služby.

IP adresy a rozsahy jsou ve formátu CIDR. Příkladem zápisu CIDR je 8.8.8.0/24, který představuje IP adresy v rozsahu od 8.8.8.8.0 do 8.8.8.255.

Pokud je váš vyhledávací klient statickou webovou aplikací v Azure, přečtěte si téma Příchozí a odchozí IP adresy ve službě Aplikace Azure Service. Informace o funkcích Azure najdete v tématu IP adresy ve službě Azure Functions.

V části Výjimky vyberte Povolit službám Azure v seznamu důvěryhodných služeb přístup k této vyhledávací službě. Seznam důvěryhodných služeb zahrnuje:

Microsoft.CognitiveServicespro služby Azure OpenAI a Azure AIMicrosoft.MachineLearningServicespro Azure Machine Learning

Když tuto výjimku povolíte, použijete závislost na ověřování Microsoft Entra ID, spravovaných identitách a přiřazení rolí. Všechny funkce Azure AI nebo AML, které mají platné přiřazení role ve vyhledávací službě, můžou bránu firewall obejít. Další podrobnosti najdete v tématu Udělení přístupu k důvěryhodným službám .

Uloží změny.

Po povolení zásad řízení přístupu IP pro vaši Search Azure AI se všechny požadavky na rovinu dat z počítačů mimo povolený seznam rozsahů IP adres zamítnou.

Pokud požadavky pocházejí z IP adres, které nejsou v seznamu povolených, vrátí se obecná odpověď 403 Zakázáno bez dalších podrobností.

Důležité

Může trvat několik minut, než se změny projeví. Než vyřešíte případné problémy související s konfigurací sítě, počkejte aspoň 15 minut.

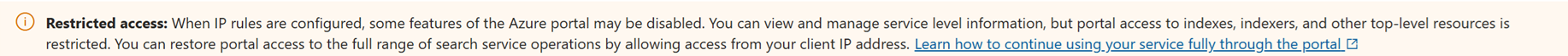

Povolení přístupu z IP adresy webu Azure Portal

Když jsou nakonfigurovaná pravidla PROTOKOLU IP, některé funkce webu Azure Portal jsou zakázané. Informace o úrovni služeb můžete zobrazit a spravovat, ale přístup portálu k průvodcům importu, indexům, indexerům a dalším prostředkům nejvyšší úrovně je omezený.

Přidáním IP adresy portálu můžete obnovit přístup k celému rozsahu operací vyhledávací služby.

Pokud chcete získat IP adresu portálu, proveďte nslookup (nebo ping) na stamp2.ext.search.windows.net, což je doména traffic manageru. V případě nástroje nslookup je IP adresa viditelná v části "Neautoritativní odpověď" odpovědi.

V následujícím příkladu je IP adresa, kterou byste měli kopírovat, je 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Když služby běží v různých oblastech, připojují se k různým správcům provozu. Bez ohledu na název domény je IP adresa vrácená příkazem ping správná, která se má použít při definování příchozího pravidla brány firewall pro web Azure Portal ve vaší oblasti.

V případě příkazu ping vyprší časový limit požadavku, ale v odpovědi se zobrazí IP adresa. Například ve zprávě "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"je 52.252.175.48IP adresa .

Banner vás informuje, že pravidla IP adres ovlivňují prostředí portálu. Tento banner zůstane viditelný i po přidání IP adresy portálu. Nezapomeňte několik minut počkat, než se pravidla sítě projeví před testováním.

Udělení přístupu k důvěryhodným službám Azure

Vybrali jste výjimku důvěryhodných služeb? Pokud ano, vaše vyhledávací služba přijme požadavky a odpovědi z důvěryhodného prostředku Azure bez kontroly IP adresy. Důvěryhodný prostředek musí mít spravovanou identitu (systém nebo přiřazený uživatelem, ale obvykle systém). Důvěryhodný prostředek musí mít přiřazení role ve službě Azure AI Search, které mu dává oprávnění k datům a operacím.

Seznam důvěryhodných služeb pro Azure AI Search zahrnuje:

Microsoft.CognitiveServicespro služby Azure OpenAI a Azure AIMicrosoft.MachineLearningServicespro Azure Machine Learning

Pracovní postupy pro tuto výjimku sítě jsou požadavky pocházející z Azure AI Studia, Azure OpenAI Studia nebo jiných funkcí AML pro Azure AI Search, obvykle ve scénářích Azure OpenAI On Your Data pro načítání rozšířené generace (RAG) a prostředí dětského hřiště.

Důvěryhodné prostředky musí mít spravovanou identitu.

Nastavení spravovaných identit pro Azure OpenAI a Azure Machine Learning:

- Konfigurace služby Azure OpenAI s využitím spravovaných identit

- Jak nastavit ověřování mezi Azure Machine Learning a dalšími službami

Nastavení spravované identity pro službu Azure AI:

- Vyhledejte svůj účet s více službami.

- V levém podokně v části Správa prostředků vyberte Identita.

- Nastavte systém přiřazený na Zapnuto.

Důvěryhodné prostředky musí mít přiřazení role.

Jakmile má prostředek Azure spravovanou identitu, přiřaďte role ve službě Azure AI Search , abyste udělili oprávnění k datům a operacím.

Důvěryhodné služby se používají pro úlohy vektorizace: generování vektorů z obsahu textu a obrázku a odesílání datových částí zpět do vyhledávací služby pro spouštění dotazů nebo indexování. Připojení z důvěryhodné služby slouží k doručování datových částí do služby Azure AI Search.

V levém podokně v části Řízení přístupu (IAM) vyberte Identita.

Vyberte Přidat a pak vyberte Přidat přiřazení role.

Na stránce Role:

- Vyberte Přispěvatel dat indexu vyhledávání, aby se načetl vyhledávací index s vektory vygenerovanými modelem vložení. Tuto roli zvolte, pokud chcete během indexování použít integrovanou vektorizaci.

- Nebo vyberte Čtečku dat indexu vyhledávání, která poskytuje dotazy s vektorem vygenerovaným modelem vkládání. Vkládání použité v dotazu není zapsáno do indexu, takže se nevyžadují žádná oprávnění k zápisu.

Vyberte Další.

Na stránce Členové vyberte spravovanou identitu a vyberte členy.

Vyfiltrujte podle identity spravované systémem a pak vyberte spravovanou identitu vašeho účtu Azure AI s více službami.

Poznámka:

Tento článek popisuje důvěryhodnou výjimku pro přijímání požadavků do vyhledávací služby, ale Služba Azure AI Search se nachází v seznamu důvěryhodných služeb jiných prostředků Azure. Konkrétně můžete použít výjimku důvěryhodné služby pro připojení z Azure AI Search ke službě Azure Storage.

Další kroky

Jakmile je požadavek povolený přes bránu firewall, musí se ověřit a autorizovat. K dispozici jsou dvě možnosti:

Ověřování založené na klíči, ve kterém je na požadavku k dispozici klíč rozhraní API pro správu nebo dotazování. Tato možnost je výchozí.

Řízení přístupu na základě role pomocí Microsoft Entra ID, kde volající je členem role zabezpečení ve vyhledávací službě. Toto je nejbezpečnější možnost. K ověřování a přiřazení rolí ve službě Azure AI Search používá ID Microsoft Entra pro oprávnění k datům a operacím.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro