Ochrana proti ransomwaru v Azure

Ransomware a vydírání jsou nízkonákladová firma s vysokým ziskem, která má vysilující dopad na cílové organizace, národní/regionální bezpečnost, hospodářskou bezpečnost a veřejné zdraví a bezpečnost. To, co začalo jako jednoduchý ransomwar s jedním počítačem, se rozšířilo o různé techniky vydírání zaměřené na všechny typy podnikových sítí a cloudových platforem.

Aby se zajistilo, že zákazníci provozované v Azure budou chráněni před útoky ransomwaru, společnost Microsoft významně investovala do zabezpečení svých cloudových platforem a poskytuje kontrolní mechanismy zabezpečení, které potřebujete k ochraně cloudových úloh Azure.

Využíváním ochrany proti ransomwaru nativní pro Azure a implementací osvědčených postupů doporučených v tomto článku přijímáte opatření, která zajistí optimální pozici vaší organizace k prevenci, ochraně a detekci potenciálních útoků ransomware na vaše prostředky Azure.

Tento článek popisuje klíčové funkce nativní pro Azure a ochranu před útoky ransomwarem a pokyny, jak je proaktivně využít k ochraně vašich prostředků v cloudu Azure.

Rostoucí hrozba

Útoky ransomwaru se staly jednou z největších výzev v oblasti zabezpečení, kterým dnes čelí firmy. V případě úspěchu můžou útoky ransomwarem zakázat základní podnikovou IT infrastrukturu a způsobit zničení, které by mohlo mít oslabující dopad na fyzické, ekonomické zabezpečení nebo bezpečnost firmy. Útoky ransomwarem se zaměřují na firmy všech typů. To vyžaduje, aby všechny firmy podnikly preventivní opatření k zajištění ochrany.

Nedávné trendy týkající se počtu útoků jsou poměrně alarmující. I když rok 2020 nebyl dobrým rokem pro útoky ransomwaru na firmy, rok 2021 začal na špatné trajektorii. 7. května, útok Colonial pipeline (Colonial) ukončil služby, jako je přeprava nafty, benzínu a tryskového paliva, byly dočasně zastaveny. Koloniály uzavřely kritickou palivovou síť zásobující lidnaté východní státy.

V minulosti byly kybernetické útoky považovány za sofistikovaný soubor akcí zaměřených na konkrétní odvětví, což zbývající odvětví ponechá v přesvědčení, že se nacházejí mimo rozsah kybernetické kriminality, a bez kontextu ohledně toho, na jaké kybernetické hrozby by se měla připravit. Ransomware představuje zásadní posun v této oblasti hrozeb a z kybernetických útoků je velmi reálné a všudypřítomné nebezpečí pro všechny. Zašifrované a ztracené soubory a výhrůžné poznámky k výkupnému se teď staly pro většinu vedoucích týmů nejvyšší obavou.

Ekonomický model ransomwaru využívá mylné představy, že útok ransomwarem je výhradně malware incident. Zatímco ve skutečnosti ransomware je porušení zabezpečení zahrnující lidské nežádoucí osobu, která napadá síť.

V mnoha organizacích náklady na opětovné sestavení od nuly po incidentu ransomwaru výrazně převáží původní požadované výkupné. S omezeným porozuměním prostředí hrozeb a tomu, jak ransomware funguje, se platba výkupného jeví jako lepší obchodní rozhodnutí vrátit se k provozu. Skutečná škoda však často nastává, když kyberzločinci exfiltrují soubory k uvolnění nebo prodeji, zatímco v síti zůstanou zadními vrátky pro budoucí trestnou činnost – a tato rizika přetrvají bez ohledu na to, jestli je výkupné zaplaceno, nebo ne.

Co je ransomware

Ransomware je typ malwaru, který infikuje počítač a omezuje přístup uživatele k nakaženému systému nebo konkrétním souborům za účelem vydírání za peníze. Po ohrožení zabezpečení cílového systému se obvykle uzamkne většina interakcí a zobrazí se upozornění na obrazovce, které obvykle uvádí, že systém je uzamčený nebo že jsou zašifrované všechny jeho soubory. Před uvolněním systému nebo dešifrováním souborů pak vyžaduje zaplacení značného výkupného.

Ransomware obvykle využívá slabá místa nebo ohrožení zabezpečení v it systémech nebo infrastrukturách vaší organizace, aby uspěl. Útoky jsou tak zřejmé, že nevyžaduje mnoho šetření, aby se potvrdilo, že došlo k útoku na vaši firmu nebo že by měl být incident deklarován. Výjimkou by byl spamový e-mail, který požaduje výkupné výměnou za údajně kompromitující materiály. V takovém případě by se s těmito typy incidentů mělo zacházet jako se spamem, pokud e-mail neobsahuje velmi konkrétní informace.

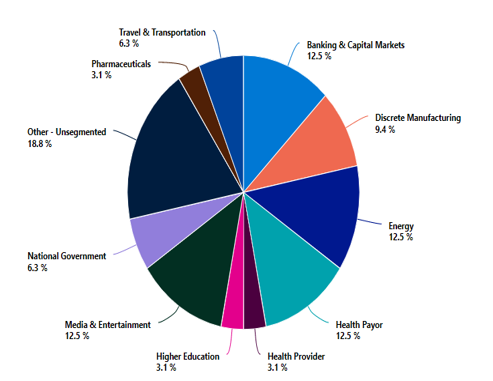

Každá firma nebo organizace, která provozuje IT systém s daty v něm, může být napadena. I když se v případě útoku ransomwarem můžou cílit na jednotlivce, většina útoků je cílená na firmy. Zatímco útok ransomware colonial v květnu 2021 vzbudil značnou pozornost veřejnosti, data o zapojení ransomwaru našeho týmu pro detekci a reakce (DART) ukazují, že odvětví energetiky představuje jeden z nejvíce cílových sektorů spolu s finančním, zdravotnickým a zábavním sektorem. A navzdory pokračujícím slibům, že během epidemie nebudou napadat nemocnice nebo zdravotnické společnosti, zůstává zdravotní péče hlavním cílem ransomwaru provozovaného člověkem.

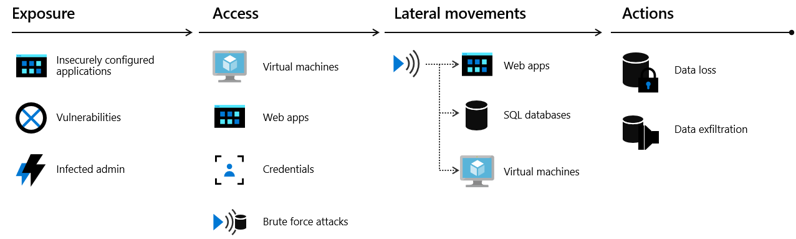

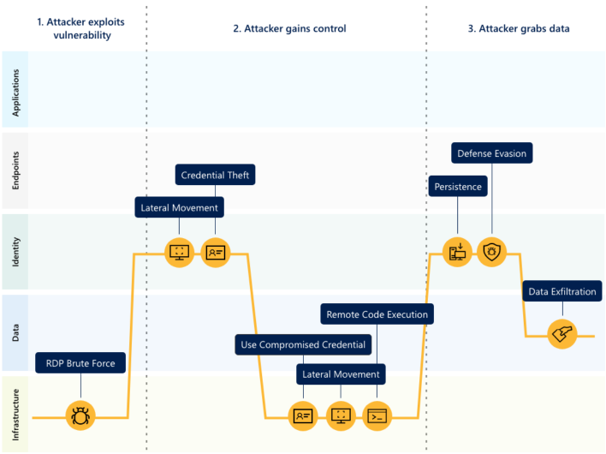

Způsob zacílení prostředků

Při útoku na cloudovou infrastrukturu nežádoucí osoby často napadají více prostředků, aby se pokusili získat přístup k datům zákazníků nebo tajným kódům společnosti. Cloudový model kill chain vysvětluje, jak se útočníci pokoušejí získat přístup k vašim prostředkům běžícím ve veřejném cloudu prostřednictvím čtyřstupňového procesu: vystavení, přístupu, laterálního pohybu a akcí.

- Ohrožení je místo, kde útočníci hledají příležitosti k získání přístupu k vaší infrastruktuře. Útočníci například vědí, že aplikace určené pro zákazníky musí být otevřené, aby k nim mohli přistupovat legitimní uživatelé. Tyto aplikace jsou vystavené na internetu, a proto jsou náchylné k útokům.

- Útočníci se pokusí zneužít expozici, aby získali přístup k vaší infrastruktuře veřejného cloudu. Můžete to provést prostřednictvím ohrožených přihlašovacích údajů uživatele, ohrožených instancí nebo chybně nakonfigurovaných prostředků.

- Během fáze laterálního přesunu útočníci zjistí, k jakým prostředkům mají přístup a jaký je jeho rozsah. Úspěšné útoky na instance poskytují útočníkům přístup k databázím a dalším citlivým informacím. Útočník pak vyhledá další přihlašovací údaje. Naše Microsoft Defender pro cloudová data ukazují, že bez nástroje zabezpečení, který vás na útok rychle upozorní, trvá organizacím v průměru 101 dní, než zjistí porušení zabezpečení. Během pouhých 24 až 48 hodin po porušení zabezpečení bude mít útočník obvykle úplnou kontrolu nad sítí.

- Akce, které útočník provede po laterálním pohybu, jsou do značné míry závislé na prostředcích, ke kterým mohl získat přístup během fáze laterálního pohybu. Útočníci mohou provádět akce, které způsobí exfiltraci dat, ztrátu dat nebo spuštění jiných útoků. Pro podniky je teď průměrný finanční dopad ztráty dat 1,23 milionu USD.

Proč útoky uspěly

Existuje několik důvodů, proč útoky ransomwarem uspěly. Firmy, které jsou zranitelné, se často stávají obětí útoků ransomwaru. Tady jsou některé klíčové faktory úspěchu útoku:

- Prostor pro útoky se zvětšoval s tím, jak čím dál více firem nabízí více služeb prostřednictvím digitálních zásuvek.

- Získání malwaru, ransomwaru jako služby (RaaS), je poměrně snadné.

- Možnost používat kryptoměnu pro platby za vydírání otevřela nové cesty pro zneužití.

- Rozšíření počítačů a jejich používání na různých pracovištích (místní školní obvody, policejní oddělení, auta policejních jednotek atd.), z nichž každé je potenciálním přístupovým bodem pro malware, což vede k potenciální oblasti útoku.

- Rozšíření starých, zastaralých a zastaralých systémů infrastruktury a softwaru

- Špatné režimy správy oprav

- Zastaralé nebo velmi staré operační systémy, které se blíží datům ukončení podpory nebo které přesáhly

- Nedostatek prostředků pro modernizaci IT

- Mezera ve znalostech

- Nedostatek kvalifikovaného personálu a klíčová nezávislost personálu

- Špatná architektura zabezpečení

Útočníci používají různé techniky, jako je například útok hrubou silou pomocí protokolu RDP (Remote Desktop Protocol), aby zneužili ohrožení zabezpečení.

Měli byste zaplatit?

Existují různé názory na to, co je nejlepší volbou, když je konfrontován s touto nespokojenou poptávkou. Federální úřad pro vyšetřování (FBI) radí obětem, aby neplatily výkupné, ale aby místo toho byly ostražité a podnikly proaktivní opatření k zabezpečení svých dat před útokem. Tvrdí, že platba nezaručuje, že uzamčené systémy a šifrovaná data budou znovu uvolněny. FBI říká, že dalším důvodem, proč neplatit, je to, že platby kybernetickým zločincům motivují pokračovat v útocích na organizace.

Některé oběti se však rozhodnou zaplatit výkupné, i když přístup k systému a datům není po zaplacení výkupného zaručený. Tím, že tyto organizace zaplatí, podstupují vypočítané riziko v naději, že svůj systém a data dostanou zpět a rychle obnoví normální provoz. Součástí výpočtu je snížení nákladů na kolaterál, jako je ztráta produktivity, snížení výnosů v průběhu času, vystavení citlivých dat a potenciální poškození dobré pověsti.

Nejlepším způsobem, jak zabránit placení výkupného, je nepadnout se za oběť implementací preventivních opatření a zajištěním sytosti nástrojů pro ochranu vaší organizace před každým krokem, který útočník zcela nebo postupně podnikne, aby prolomil váš systém. Schopnost obnovit ovlivněná aktiva navíc zajistí včasnou obnovu obchodních operací. Azure Cloud nabízí robustní sadu nástrojů, které vás provedou celým směrem.

Jaké jsou typické náklady pro firmu?

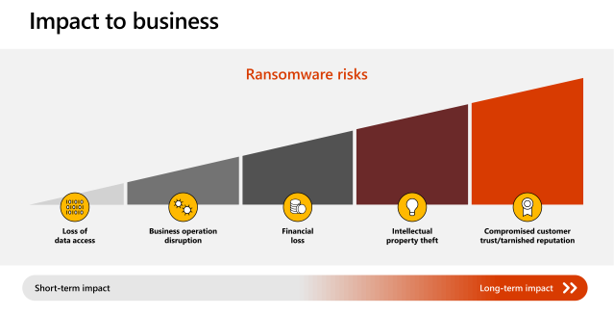

Dopad útoku ransomwaru na libovolnou organizaci je obtížné přesně kvantifikovat. V závislosti na rozsahu a typu je však dopad multidimenzionální a je obecně vyjádřen v následujících příkladech:

- Ztráta přístupu k datům

- Přerušení obchodních operací

- Finanční ztráta

- Krádež duševního vlastnictví

- Narušená důvěra zákazníků a poskvrněná reputace

Colonial Pipeline zaplatil asi 4,4 milionu dolarů výkupným za uvolnění svých dat. Nezahrnuje náklady na prostoje, ztrátu produktivity, ztrátu prodeje a náklady na obnovení služeb. V širším měřítku je významným dopadem "nárazový efekt", který ovlivňuje vysoký počet podniků a organizací všeho druhu, včetně měst v jejich místních oblastech. Finanční dopad je také ohromující. Podle Microsoftu by globální náklady spojené s obnovením ransomwaru v roce 2021 překročily 20 miliard DOLARŮ.

Další kroky

Projděte si dokument white paper: Azure Defenses for ransomware attack (Ochrana Azure pro útoky ransomwarem) – dokument white paper.

Další články v této sérii: