Připojení služby Microsoft Sentinel k Amazon Web Services za účelem ingestování dat protokolů služeb AWS

Pomocí konektorů Amazon Web Services (AWS) můžete načíst protokoly služby AWS do Microsoft Sentinelu. Tyto konektory fungují tak, že microsoft Sentinel udělí přístup k protokolům prostředků AWS. Nastavení konektoru vytvoří vztah důvěryhodnosti mezi Amazon Web Services a Microsoft Sentinelem. To se provádí v AWS vytvořením role, která dává Službě Microsoft Sentinel oprávnění pro přístup k protokolům AWS.

Tento konektor je k dispozici ve dvou verzích: starší konektor pro správu CloudTrail a protokoly dat a novou verzi, která může ingestovat protokoly z následujících služeb AWS tak, že je stáhnete z kontejneru S3 (odkazy jsou na dokumentaci K AWS):

- Protokoly toku VPC (Amazon Virtual Private Cloud) -

- Amazon GuardDuty - Findings

- AWS CloudTrail - Management a datové události

- Protokoly AWS CloudWatch - CloudWatch

Tato karta vysvětluje, jak nakonfigurovat konektor AWS S3. Proces jeho nastavení má dvě části: stranu AWS a stranu Microsoft Sentinelu. Každý proces vytváří informace používané druhou stranou. Toto obousměrné ověřování vytváří zabezpečenou komunikaci.

Požadavky

Ujistěte se, že protokoly z vybrané služby AWS používají formát přijatý službou Microsoft Sentinel:

- Amazon VPC: .csv soubor ve formátu GZIP se záhlavími; oddělovač: mezera.

- Amazon GuardDuty: formáty json-line a GZIP.

- AWS CloudTrail: .json soubor ve formátu GZIP.

- CloudWatch: .csv soubor ve formátu GZIP bez hlavičky. Pokud potřebujete převést protokoly do tohoto formátu, můžete použít tuto funkci lambda CloudWatch.

Musíte mít oprávnění k zápisu do pracovního prostoru Služby Microsoft Sentinel.

Nainstalujte řešení Amazon Web Services z centra obsahu v Microsoft Sentinelu. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

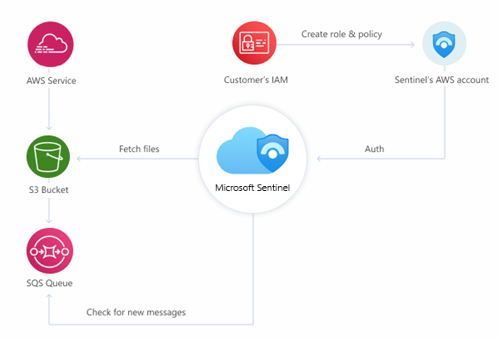

Přehled architektury

Tento obrázek a následující text ukazují, jak části tohoto řešení konektoru komunikují.

Služby AWS jsou nakonfigurované tak, aby odesílaly protokoly do kontejnerů úložiště S3 (Simple Storage Service).

Kontejner S3 odesílá zprávy s oznámeními do fronty zpráv SQS (Simple Queue Service), kdykoli obdrží nové protokoly.

Konektor Microsoft Sentinel AWS S3 dotazuje frontu SQS v pravidelných častých intervalech. Pokud je ve frontě zpráva, bude obsahovat cestu k souborům protokolu.

Konektor přečte zprávu s cestou a pak načte soubory z kontejneru S3.

K připojení k frontě SQS a kontejneru S3 používá Microsoft Sentinel k ověřování s AWS prostřednictvím OpenID Připojení (OIDC) federovaného zprostředkovatele webových identit (Microsoft Entra ID) a za předpokladu role AWS IAM. Role je nakonfigurovaná pomocí zásad oprávnění, které jí umožňují přístup k těmto prostředkům.

Připojení konektorU S3

V prostředí AWS:

Nakonfigurujte služby AWS tak, aby odesílaly protokoly do kontejneru S3.

Vytvořte frontu SQS (Simple Queue Service), která poskytuje oznámení.

Vytvořte zprostředkovatele webové identity pro ověřování uživatelů v AWS prostřednictvím OpenID Připojení (OIDC).

Vytvořte předpokládanou roli pro udělení oprávnění uživatelům ověřeným zprostředkovatelem webové identity OIDC pro přístup k vašim prostředkům AWS.

Připojte příslušné zásady oprávnění IAM k udělení přístupu k příslušnému prostředku (kbelík S3, SQS).

V našem úložišti GitHub jsme zpřístupnili skript, který automatizuje stranu AWS tohoto procesu. Pokyny pro automatické nastavení najdete dále v tomto dokumentu.

V Microsoft Sentinelu:

- Povolte a nakonfigurujte Připojení or AWS S3 na portálu Microsoft Sentinel. Projděte si následující pokyny.

Automatické nastavení

Pro zjednodušení procesu onboardingu poskytuje Microsoft Sentinel skript PowerShellu pro automatizaci nastavení strany AWS konektoru – požadovaných prostředků AWS, přihlašovacích údajů a oprávnění.

Skript provede následující akce:

Vytvoří zprostředkovatele webové identity OIDC pro ověření uživatelů Microsoft Entra ID v AWS.

Vytvoří roli IAM s minimálními potřebnými oprávněními, která uživatelům ověřeným OIDC udělí přístup k vašim protokolům v daném kontejneru S3 a frontě SQS.

Umožňuje zadaným službám AWS odesílat protokoly do daného kontejneru S3 a zprávy s oznámeními do této fronty SQS.

V případě potřeby vytvoří tento kontejner S3 a frontu SQS pro tento účel.

Nakonfiguruje všechny nezbytné zásady oprávnění IAM a použije je na roli IAM vytvořenou výše.

Pro cloudy Azure Government vytvoří specializovaný skript jiného zprostředkovatele webové identity OIDC, ke kterému přiřadí předpokládanou roli IAM.

Požadavky pro automatické nastavení

- Na počítači musíte mít PowerShell a rozhraní příkazového řádku AWS.

- Pokyny k instalaci powershellu

- Pokyny k instalaci rozhraní příkazového řádku AWS (z dokumentace K AWS)

Pokyny

Pokud chcete spustit skript pro nastavení konektoru, použijte následující kroky:

V navigační nabídce Služby Microsoft Sentinel vyberte Datové konektory.

V galerii datových konektorů vyberte Amazon Web Services S3 .

Pokud konektor nevidíte, nainstalujte řešení Amazon Web Services z centra obsahu v Microsoft Sentinelu.

V podokně podrobností konektoru vyberte Otevřít stránku konektoru.

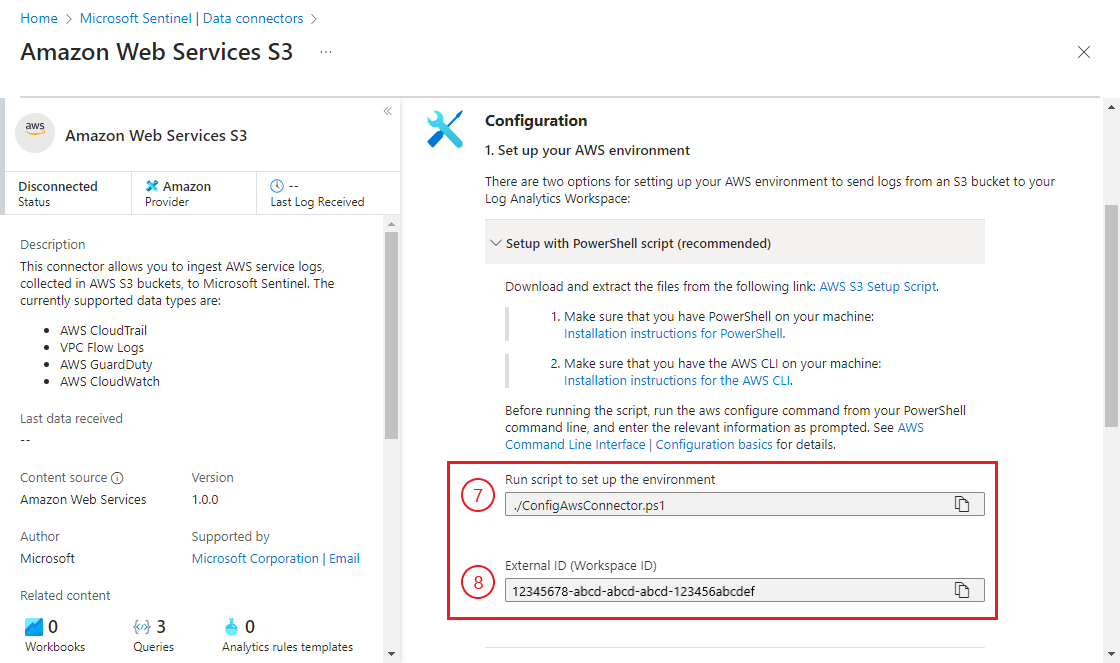

V části Konfigurace v části 1. Nastavte prostředí AWS a rozbalte instalační program pomocí skriptu PowerShellu (doporučeno).

Podle pokynů na obrazovce stáhněte a extrahujte instalační skript AWS S3 (odkaz stáhne soubor ZIP obsahující hlavní instalační skript a pomocné skripty) ze stránky konektoru.

Poznámka:

Pokud chcete ingestovat protokoly AWS do cloudu Azure Government, stáhněte a extrahujte místo toho tento specializovaný instalační skript AWS S3 Gov.

Před spuštěním skriptu spusťte

aws configurepříkaz z příkazového řádku PowerShellu a zadejte příslušné informace podle výzvy. Viz rozhraní příkazového řádku AWS | Podrobnosti najdete v základních informacích o konfiguraci (z dokumentace k AWS).Teď spusťte skript. Zkopírujte příkaz ze stránky konektoru (v části Spustit skript pro nastavení prostředí) a vložte ho do příkazového řádku.

Skript zobrazí výzvu k zadání ID pracovního prostoru. Toto ID se zobrazí na stránce konektoru. Zkopírujte ho a vložte ho na příkazovém řádku skriptu.

Po dokončení spuštění skriptu zkopírujte adresu ARN role a adresu URL SQS z výstupu skriptu (viz příklad na prvním snímku obrazovky níže) a vložte je do příslušných polí na stránce konektoru pod 2. Přidejte připojení (viz druhý snímek obrazovky níže).

V rozevíracím seznamu Cílová tabulka vyberte datový typ. Tím sdělíte konektoru, který služba AWS protokoluje, že se toto připojení naváže ke shromažďování a do které tabulky Log Analytics uloží ingestovaná data. Pak vyberte Přidat připojení.

Poznámka:

Spuštění skriptu může trvat až 30 minut.

Ruční nastavení

Microsoft doporučuje k nasazení tohoto konektoru použít skript automatického nastavení. Pokud z jakéhokoli důvodu nechcete tuto výhodu využívat, nastavte konektor ručně podle následujících kroků.

- Příprava prostředků AWS

- Vytvoření předpokládané role AWS a udělení přístupu k účtu služby AWS Sentinel

- Přidání role AWS a informací o frontě do datového konektoru S3

- Konfigurace služby AWS pro export protokolů do kontejneru S3

Příprava prostředků AWS

Vytvořte kontejner S3, do kterého budete odesílat protokoly ze služeb AWS – VPC, GuardDuty, CloudTrail nebo CloudWatch.

- Pokyny k vytvoření kontejneru úložiště S3 najdete v dokumentaci K AWS.

Vytvořte standardní frontu zpráv SQS (Simple Queue Service), do které bude kontejner S3 publikovat oznámení.

- Pokyny k vytvoření standardní fronty služby Simple Queue Service (SQS) najdete v dokumentaci K AWS.

Nakonfigurujte kontejner S3 tak, aby odesílal zprávy s oznámeními do fronty SQS.

- Pokyny k publikování oznámení do fronty SQS najdete v dokumentaci K AWS.

Instalace datového konektoru AWS a příprava prostředí

Ve službě Microsoft Sentinel vyberte v navigační nabídce Datové konektory.

V galerii datových konektorů vyberte Amazon Web Services S3 .

Pokud konektor nevidíte, nainstalujte řešení Amazon Web Services z centra obsahu v Microsoft Sentinelu. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

V podokně podrobností konektoru vyberte Otevřít stránku konektoru.

V části Konfigurace rozbalte instalační program pomocí skriptu PowerShellu (doporučeno) a zkopírujte externí ID (ID pracovního prostoru) do schránky.

Vytvoření zprostředkovatele webové identity open ID Připojení (OIDC) a předpokládané role AWS

V jiném okně nebo kartě prohlížeče otevřete konzolu AWS.

Vytvořte zprostředkovatele webové identity. Postupujte podle těchto pokynů v dokumentaci k AWS:

Vytváření zprostředkovatelů identity OpenID Připojení (OIDC).Parametr Výběr/hodnota Komentáře ID klienta - Tuto možnost ignorujte, už ji máte. Viz řádek cílové skupiny níže. Typ zprostředkovatele OpenID Connect Místo výchozího SAML. Adresa URL zprostředkovatele Obchodní: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Vláda:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Kryptografický otisk 626d44e704d1ceabe3bf0d53397464ac8080142cPokud jste vytvořili v konzole IAM, vyberte get thumbprint by vám měl dát tento výsledek. Publikum Obchodní: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Vláda:api://d4230588-5f84-4281-a9c7-2c15194b28f7Vytvořte předpokládanou roli IAM. Postupujte podle těchto pokynů v dokumentaci k AWS:

Vytvoření role pro webovou identitu nebo OpenID Připojení FederaciParametr Výběr/hodnota Komentáře Typ důvěryhodné entity Webová identita Místo výchozí služby AWS. Zprostředkovatel identity Obchodní: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Vláda:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Zprostředkovatel, který jste vytvořili v předchozím kroku. Publikum Obchodní: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Vláda:api://d4230588-5f84-4281-a9c7-2c15194b28f7Cílová skupina, kterou jste definovali pro zprostředkovatele identity v předchozím kroku. Oprávnění k přiřazení AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- Další zásady pro ingestování různých typů protokolů služby AWS

Informace o těchto zásadách najdete na příslušné stránce zásad oprávnění konektoru AWS S3 v úložišti Microsoft Sentinel Na GitHubu. Název "OIDC_MicrosoftSentinelRole" Zvolte smysluplný název, který obsahuje odkaz na Microsoft Sentinel.

Název musí obsahovat přesnou předponuOIDC_, jinak konektor nebude správně fungovat.Upravte zásady důvěryhodnosti nové role a přidejte další podmínku:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"Důležité

Hodnota parametru

sts:RoleSessionNamemusí mít přesnou předponuMicrosoftSentinel_, jinak konektor nebude správně fungovat.Dokončené zásady důvěryhodnosti by měly vypadat takto:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXXje ID vašeho účtu AWS.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXje ID vašeho pracovního prostoru Služby Microsoft Sentinel.

Po dokončení úprav aktualizujte (uložte) zásadu.

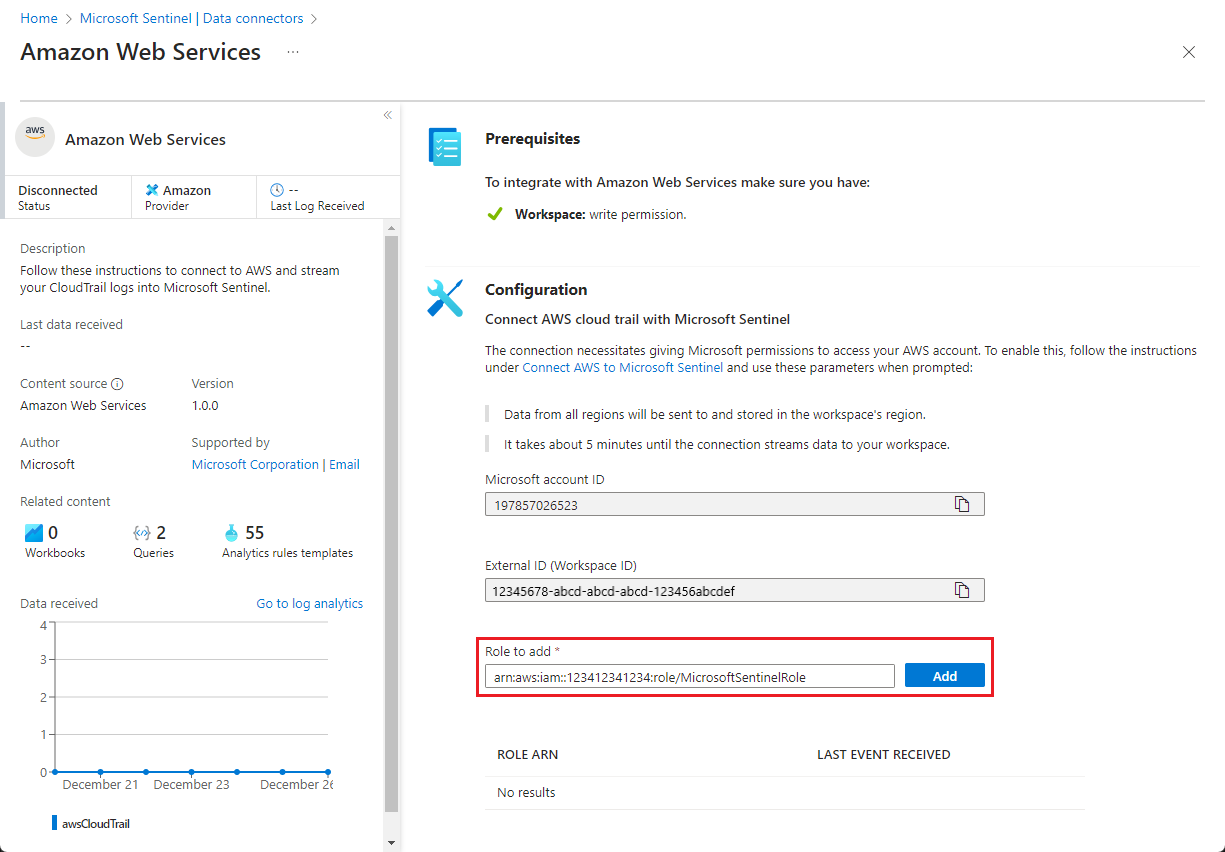

Přidání role AWS a informací o frontě do datového konektoru S3

Na kartě prohlížeče otevřete konzolu AWS, zadejte službu Správa identit a přístupu (IAM) a přejděte do seznamu rolí. Vyberte roli, kterou jste vytvořili výše.

Zkopírujte ARN do schránky.

Zadejte službu Jednoduchá fronta, vyberte frontu SQS, kterou jste vytvořili, a zkopírujte adresu URL fronty do schránky.

Vraťte se na kartu prohlížeče Microsoft Sentinel, která by měla být otevřená na stránce datového konektoru Amazon Web Services S3 (Preview). Do 2. Přidat připojení:

- Vložte ARN role IAM, kterou jste zkopírovali před dvěma kroky, do role pro přidání pole.

- Vložte adresu URL fronty SQS, kterou jste zkopírovali v posledním kroku, do pole adresy URL SQS.

- V rozevíracím seznamu Cílová tabulka vyberte datový typ. Tím sdělíte konektoru, který služba AWS protokoluje, že se toto připojení naváže ke shromažďování a do které tabulky Log Analytics uloží ingestovaná data.

- Vyberte Přidat připojení.

Konfigurace služby AWS pro export protokolů do kontejneru S3

Pokyny pro odesílání jednotlivých typů protokolů do kontejneru S3 najdete v dokumentaci ke službě Amazon Web Services (odkaz níže):

Publikujte protokol toku VPC do kontejneru S3.

Poznámka:

Pokud se rozhodnete přizpůsobit formát protokolu, musíte zahrnout počáteční atribut, protože se mapuje na pole TimeGenerated v pracovním prostoru služby Log Analytics. V opačném případě se pole TimeGenerated vyplní ingestovaným časem události, která přesně nepopisuje událost protokolu.

Exportujte závěry GuardDuty do kontejneru S3.

Poznámka:

V AWS se zjištění ve výchozím nastavení exportují každých 6 hodin. Upravte frekvenci exportu aktualizovaných aktivních zjištění na základě vašich požadavků na prostředí. Pokud chcete proces urychlit, můžete výchozí nastavení upravit tak, aby se závěry exportovaly každých 15 minut. Viz Nastavení frekvence exportu aktualizovaných aktivních zjištění.

Pole TimeGenerated je naplněno hodnotou Update hledání.

Trasy AWS CloudTrail jsou ve výchozím nastavení uložené v kontejnerech S3.

Známé problémy a jejich řešení

Známé problémy

Různé typy protokolů je možné uložit ve stejném kontejneru S3, ale neměly by být uloženy ve stejné cestě.

Každá fronta SQS by měla odkazovat na jeden typ zprávy, takže pokud chcete ingestovat závěry GuardDuty a protokoly toku VPC, měli byste pro každý typ nastavit samostatné fronty.

Podobně může jedna fronta SQS obsluhovat pouze jednu cestu v kontejneru S3, takže pokud z nějakého důvodu ukládáte protokoly do více cest, každá cesta vyžaduje svou vlastní vyhrazenou frontu SQS.

Řešení problému

Zjistěte, jak řešit potíže s konektorem Amazon Web Services S3.

Další kroky

V tomto dokumentu jste zjistili, jak se připojit k prostředkům AWS a ingestovat jejich protokoly do Služby Microsoft Sentinel. Další informace o službě Microsoft Sentinel najdete v následujících článcích:

- Zjistěte, jak získat přehled o datech a potenciální hrozby.

- Začněte zjišťovat hrozby pomocí Služby Microsoft Sentinel.

- Pomocí sešitů můžete monitorovat data.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro