Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek vysvětluje, jak vytvářet a používat pravidla automatizace v Microsoft Sentinelu ke správě a orchestraci reakcí na hrozby, aby se maximalizovala efektivita a efektivita soC.

V tomto článku se dozvíte, jak definovat triggery a podmínky, které určují, kdy se pravidlo automatizace spustí, různé akce, které můžete pravidlo provést, a zbývající funkce a funkce.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu, včetně pro zákazníky bez licence Microsoft Defender XDR nebo E5.

Od července 2026 budou všichni zákazníci používající Microsoft Sentinel na webu Azure Portal přesměrováni na portál Defender a budou používat Microsoft Sentinel jenom na portálu Defender. Od července 2025 se mnoho nových zákazníků automaticky onboarduje a přesměruje na portál Defender.

Pokud na webu Azure Portal stále používáte Microsoft Sentinel, doporučujeme začít plánovat přechod na portál Defender , abyste zajistili hladký přechod a plně využili sjednoceného prostředí operací zabezpečení, které nabízí Microsoft Defender. Další informace najdete v tématu Je čas přesunout: Vyřazování webu Azure Portal od Microsoft Sentinelu pro zajištění vyššího zabezpečení.

Návrh pravidla automatizace

Před vytvořením pravidla automatizace doporučujeme určit jeho rozsah a návrh, včetně triggeru, podmínek a akcí, které tvoří vaše pravidlo.

Určení oboru

Prvním krokem při návrhu a definování pravidla automatizace je zjištění incidentů nebo upozornění, na které se má použít. Toto určení přímo ovlivňuje způsob vytvoření pravidla.

Chcete také určit váš případ použití. Čeho se snažíte s touto automatizací dosáhnout? Zvažte následující možnosti:

- Vytvořte pro analytiky úkoly, které budou sledovat při třídění, vyšetřování a odstraňování incidentů.

- Potlačit hlučné incidenty. (Alternativně můžete použít jiné metody pro zpracování falešně pozitivních výsledků v Microsoft Sentinelu.)

- Třídění nových incidentů změnou stavu Nové na Aktivní a přiřazením vlastníka

- Označte incidenty a klasifikujte je.

- Eskalujte incident přiřazením nového vlastníka.

- Zavření vyřešených incidentů, zadání důvodu a přidání komentářů

- Analyzujte obsah incidentu (výstrahy, entity a další vlastnosti) a proveďte další akce voláním playbooku.

- Zpracování výstrahy nebo reakce na ni bez přidruženého incidentu

Určení triggeru

Chcete tuto automatizaci aktivovat při vytváření nových incidentů nebo upozornění? Nebo se incident aktualizuje?

Pravidla automatizace se aktivují při vytvoření nebo aktualizaci incidentu nebo při vytvoření výstrahy. Vzpomeňte si, že incidenty zahrnují výstrahy a že výstrahy i incidenty je možné vytvořit analytickými pravidly, z nichž existuje několik typů, jak je vysvětleno v detekci hrozeb v Microsoft Sentinelu.

Následující tabulka uvádí různé možné scénáře, které způsobují spuštění pravidla automatizace.

| Typ aktivační události | Události, které způsobují spuštění pravidla |

|---|---|

| Při vytvoření incidentu |

Portál Microsoft Defenderu: Microsoft Sentinel není onboardovaný na portál Defenderu: |

| Když je incident aktualizován | |

| Při vytvoření výstrahy |

Vytvoření pravidla automatizace

Většina následujících pokynů platí pro všechny případy použití, pro které vytvoříte pravidla automatizace.

Pokud chcete potlačit hlučné incidenty a pracujete na webu Azure Portal, zkuste zpracovat falešně pozitivní výsledky.

Pokud chcete vytvořit pravidlo automatizace, které se použije pro konkrétní analytické pravidlo, přečtěte si téma Nastavení automatizovaných odpovědí a vytvoření pravidla.

Vytvoření pravidla automatizace:

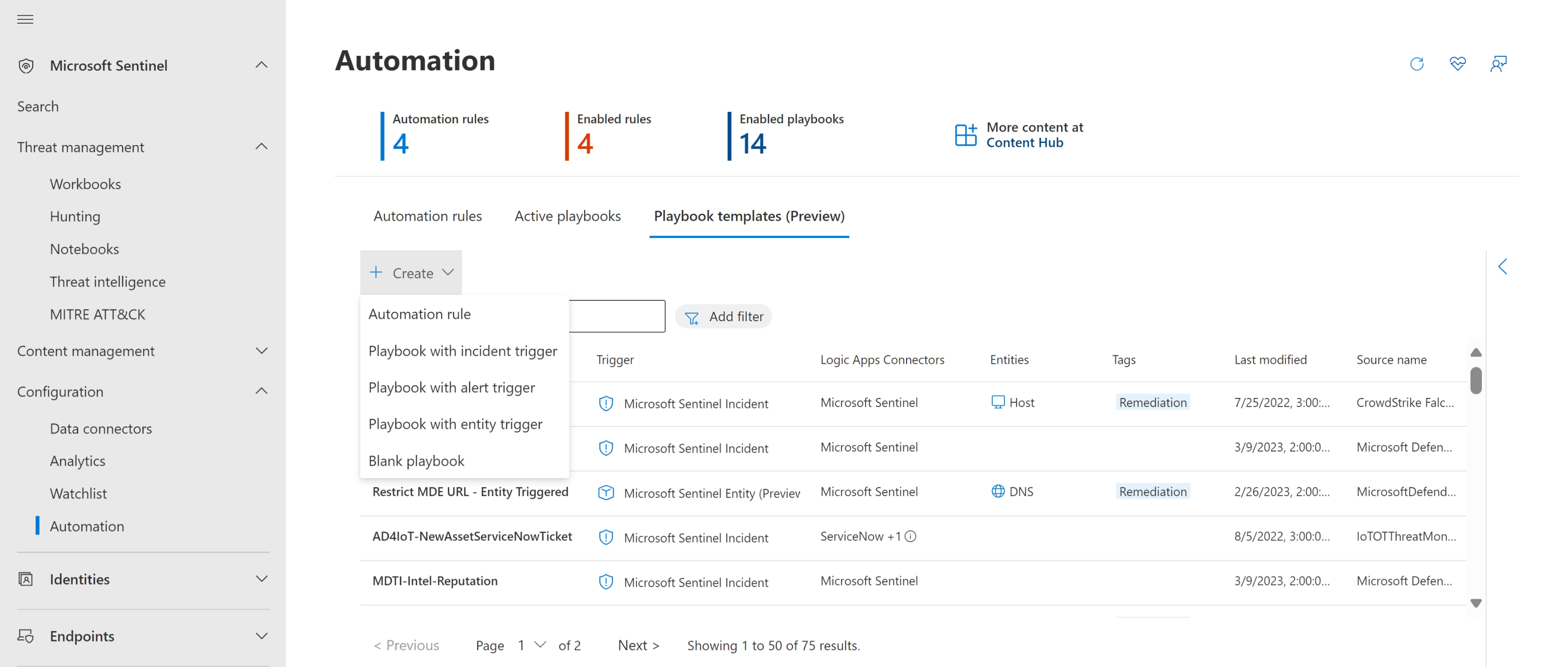

Pro Microsoft Sentinel na webu Azure Portal vyberte stránkuAutomatizace>. Pro Microsoft Sentinel na portálu Defender vyberte Microsoft Sentinel>Configuration>Automation.

Na stránce Automation v navigační nabídce Microsoft Sentinelu vyberte v horní nabídce vytvořit a zvolte pravidlo Automatizace.

Otevře se panel Vytvořit nové pravidlo automatizace . V poli Název pravidla automatizace zadejte název svého pravidla.

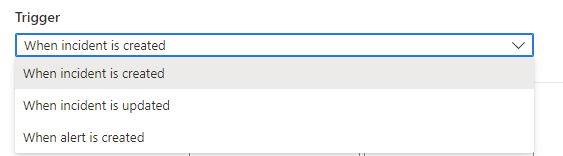

Volba triggeru

V rozevíracím seznamu Aktivační událost vyberte odpovídající aktivační událost podle okolností, pro které vytváříte pravidlo automatizace – Při vytvoření incidentu, při aktualizaci incidentu nebo při vytvoření výstrahy.

Definování podmínek

Pomocí možností v oblasti Podmínky můžete definovat podmínky pro vaše pravidlo automatizace. Všechny podmínky nerozlišují malá a velká písmena.

Pravidla, která vytvoříte pro vytvoření výstrahy, podporují pouze vlastnost Název analytického pravidla ve vaší podmínce. Vyberte, jestli má být pravidlo inkluzivní (obsahuje) nebo výhradní (neobsahuje) a pak v rozevíracím seznamu vyberte název analytického pravidla.

Hodnoty názvů analytických pravidel zahrnují pouze analytická pravidla a neobsahují jiné typy pravidel, jako jsou analýzy hrozeb nebo pravidla anomálií.

Pravidla, která vytvoříte pro vytvoření nebo aktualizaci incidentu, podporují širokou škálu podmínek v závislosti na vašem prostředí. Tyto možnosti začínají onboardingem Microsoft Sentinelu na portálu Defender:

Pokud je váš pracovní prostor onboardovaný na portálu Defender, začněte výběrem jednoho z následujících operátorů na portálu Azure nebo Defender:

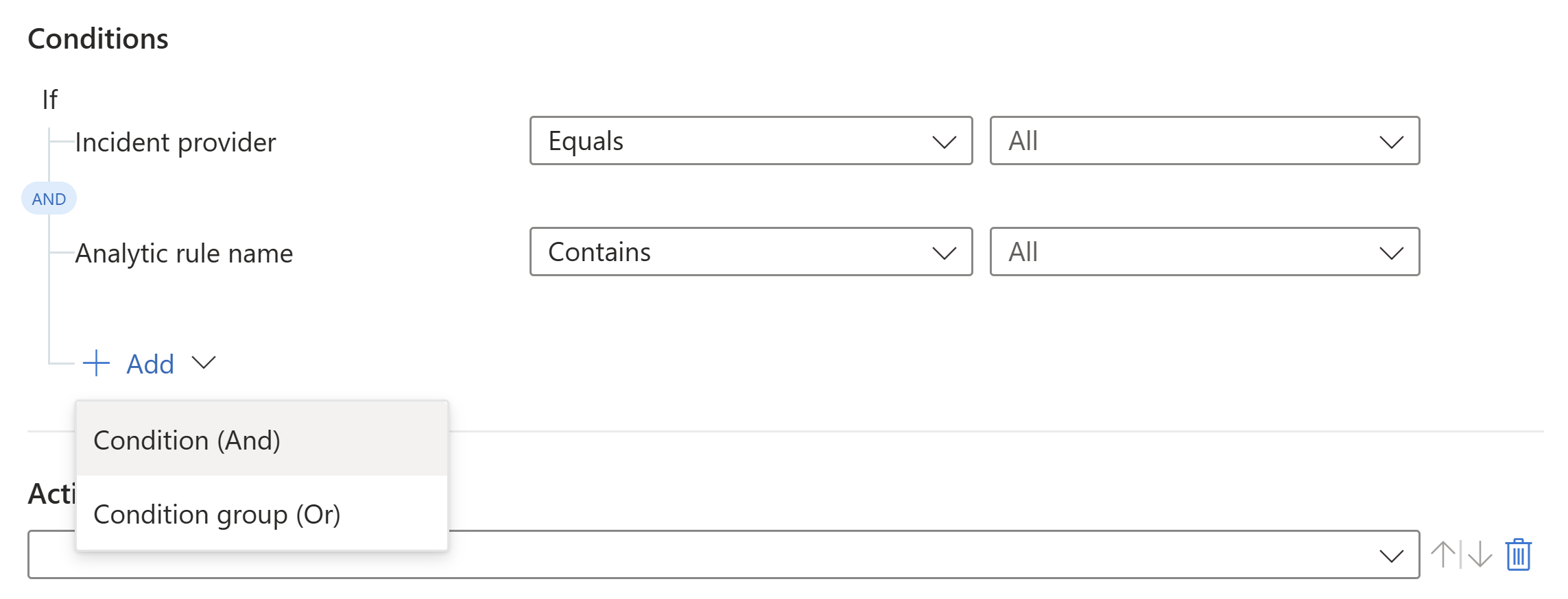

AND: jednotlivé podmínky, které se vyhodnocují jako skupina Pravidlo se spustí, pokud jsou splněny všechny podmínky tohoto typu.

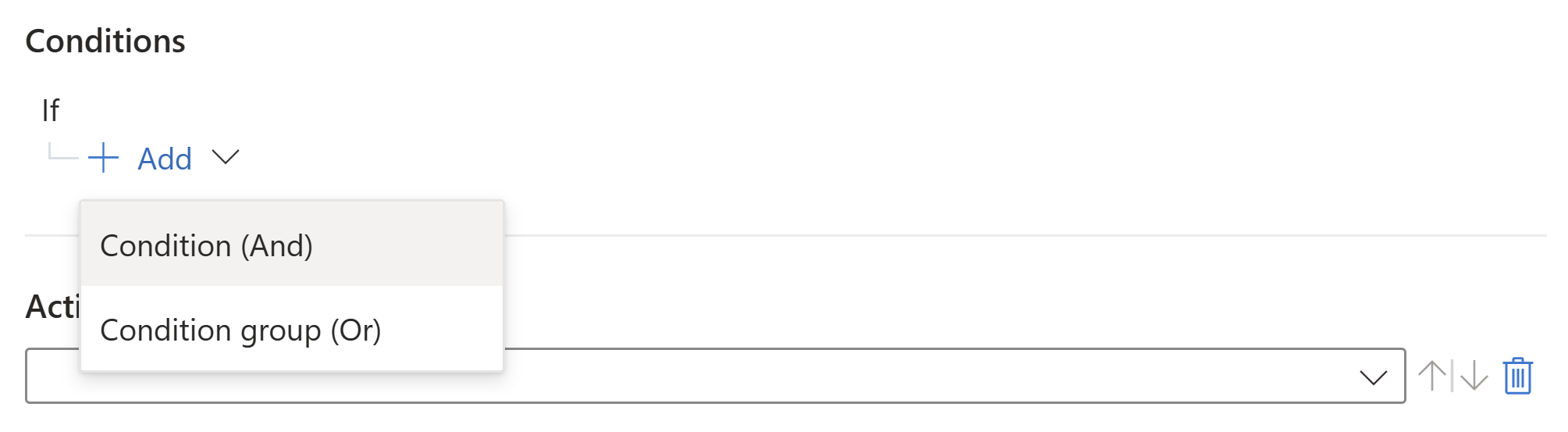

Pokud chcete pracovat s operátorem AND, vyberte rozbalovač + Přidat a v rozevíracím seznamu zvolte Podmínka (A). Seznam podmínek je naplněn vlastnostmi incidentu a poli vlastností entity .

OR (označované také jako skupiny podmínek): skupiny podmínek, z nichž každá se vyhodnocuje nezávisle. Pravidlo se spustí, pokud platí jedna nebo více skupin podmínek. Informace o tom, jak pracovat s těmito složitými typy podmínek, najdete v tématu Přidání rozšířených podmínek do pravidel automatizace.

Příklad:

Pokud jste jako trigger vybrali možnost Při aktualizaci incidentu , začněte definováním podmínek a přidáním dalších operátorů a hodnot podle potřeby.

Definování podmínek:

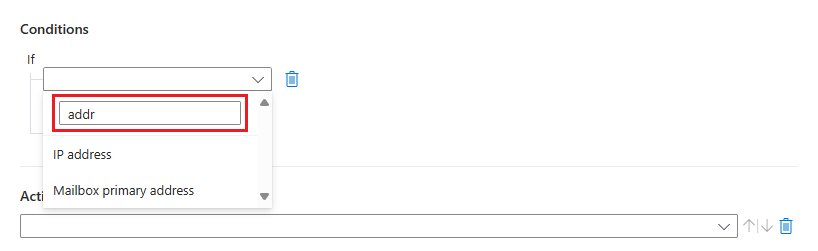

V prvním rozevíracím seznamu vlevo vyberte vlastnost. Do vyhledávacího pole můžete začít psát libovolnou část názvu vlastnosti, abyste mohli seznam dynamicky filtrovat, abyste rychle našli, co hledáte.

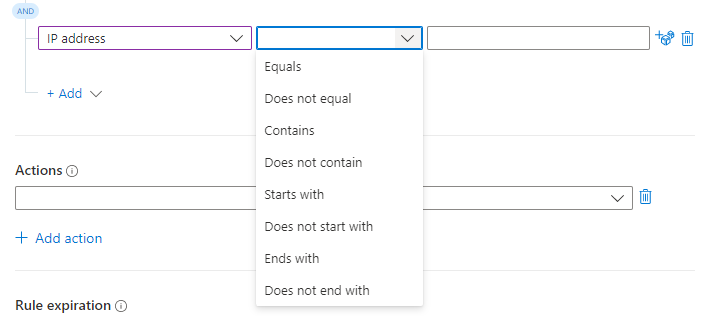

V dalším rozevíracím seznamu napravo vyberte operátor.

Seznam operátorů, ze které si můžete vybrat, se liší podle vybrané aktivační události a vlastnosti. Při práci na portálu Defender doporučujeme místo názvu incidentu použít podmínku názvu analytického pravidla .

Podmínky dostupné pomocí triggeru pro vytvoření

Vlastnost Sada operátorů - Titul

- Popis

– Všechny vlastnosti uvedené entity

(viz podporované vlastnosti entity)- Rovná se/Nerovná se

- Obsahuje/neobsahuje

- Začíná na/Nezačíná na

- Končí/Nekončí na- Značka (viz jednotlivé vs. kolekce) Každá jednotlivá značka:

- Rovná se/Nerovná se

- Obsahuje/neobsahuje

- Začíná na/Nezačíná na

- Končí/Nekončí na

Kolekce všech tagů:

- Obsahuje/neobsahuje- Závažnost

- Stav

- Vlastní klíč podrobností- Rovná se/Nerovná se - Taktika

- Upozornění na názvy produktů

- Vlastní hodnota podrobností

- Název analytického pravidla- Obsahuje/neobsahuje Podmínky dostupné s triggerem aktualizace

Vlastnost Sada operátorů - Titul

- Popis

– Všechny vlastnosti uvedené entity

(viz podporované vlastnosti entity)- Rovná se/Nerovná se

- Obsahuje/neobsahuje

- Začíná na/Nezačíná na

- Končí/Nekončí na- Značka (viz jednotlivé vs. kolekce) Každá jednotlivá značka:

- Rovná se/Nerovná se

- Obsahuje/neobsahuje

- Začíná na/Nezačíná na

- Končí/Nekončí na

Kolekce všech tagů:

- Obsahuje/neobsahuje- Značka (kromě výše)

- Výstrahy

- Komentáře-Přidán - Závažnost

- Stav- Rovná se/Nerovná se

-Změnil

- Změněno z

- Změněno na- Vlastník -Změnil. Pokud je vlastník incidentu aktualizován prostřednictvím rozhraní API, musíte zahrnout userPrincipalName nebo ObjectID , aby se změna zjistila pravidly automatizace. - Aktualizováno uživatelem

- Vlastní klíč podrobností- Rovná se/Nerovná se - Taktika - Obsahuje/neobsahuje

-Přidán- Upozornění na názvy produktů

- Vlastní hodnota podrobností

- Název analytického pravidla- Obsahuje/neobsahuje Podmínky dostupné s triggerem upozornění

Jedinou podmínkou, kterou můžou vyhodnotit pravidla na základě triggeru vytváření upozornění, je pravidlo analýzy Microsoft Sentinelu, které výstrahu vytvořilo.

Pravidla automatizace, která jsou založená na triggeru upozornění, se spouštějí jenom na upozorněních vytvořených službou Microsoft Sentinel.

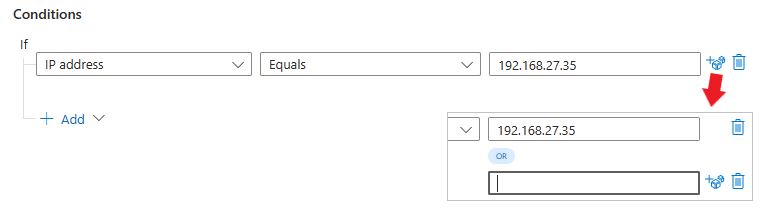

Do pole vpravo zadejte hodnotu. V závislosti na zvolené vlastnosti to může být textové pole nebo rozevírací seznam, ve kterém vyberete ze seznamu uzavřených hodnot. Můžete také přidat několik hodnot tak, že vyberete ikonu kostky napravo od textového pole.

Opět platí, že pokud chcete nastavit složité podmínky nebo s různými poli, přečtěte si článek Přidání rozšířených podmínek do pravidel automatizace.

Podmínky založené na značkách

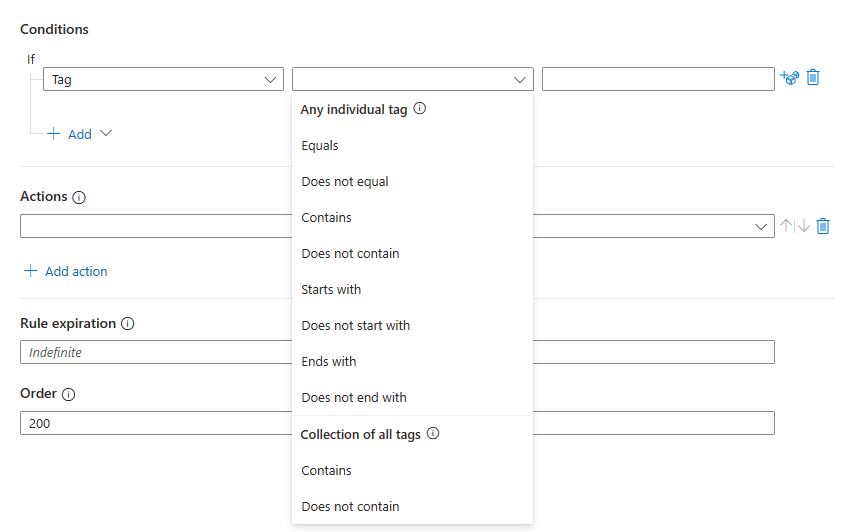

Na základě značek můžete vytvořit dva druhy podmínek:

- Podmínky s jednotlivými operátory značek vyhodnocují zadanou hodnotu pro každou značku v kolekci. Vyhodnocení je pravdivé, když alespoň jedna značka splňuje podmínku.

- Podmínky s kolekcí všech značek vyhodnocují zadanou hodnotu vůči kolekci značek jako celku. Vyhodnocení platí pouze v případě, že kolekce jako celek splňuje podmínku.

Pokud chcete přidat jednu z těchto podmínek na základě značek incidentu, proveďte následující kroky:

Vytvořte nové pravidlo automatizace, jak je popsáno výše.

Přidejte podmínku nebo skupinu podmínek.

V rozevíracím seznamu vlastností vyberte Značka.

Výběrem rozevíracího seznamu operátorů zobrazte dostupné operátory, ze které si můžete vybrat.

Podívejte se, jak jsou operátory rozdělené do dvou kategorií, jak je popsáno dříve. Na základě toho, jak chcete, aby se značky vyhodnocovaly, pečlivě zvolte operátor.

Další informace naleznete v tématu Tag vlastnost: jednotlivé vs. kolekce.

Podmínky založené na vlastních podrobnostech

Hodnotu vlastního detailu v incidentu můžete nastavit jako podmínku pravidla automatizace. Vzpomeňte si, že vlastní podrobnosti jsou datové body v nezpracovaných záznamech protokolu událostí, které se dají zobrazit a zobrazit v upozorněních a incidentech vygenerovaných z nich. Pomocí vlastních podrobností se můžete dostat ke skutečnému relevantnímu obsahu v upozorněních, aniž byste museli procházet výsledky dotazů.

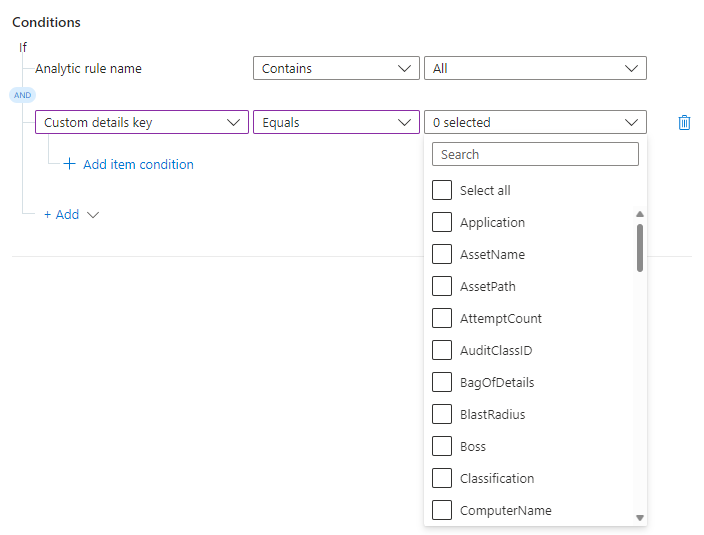

Přidání podmínky na základě vlastních podrobností:

Vytvořte nové pravidlo automatizace, jak je popsáno výše.

Přidejte podmínku nebo skupinu podmínek.

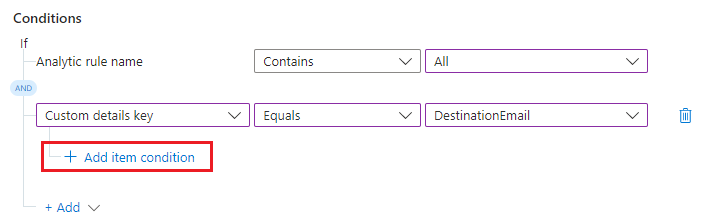

V rozevíracím seznamu vlastností vyberte Klíč vlastních detailů. V rozevíracím seznamu operátorů vyberte Rovná se nebo Nerovná se.

Pro podmínku vlastních podrobností pocházejí hodnoty v posledním rozevíracím seznamu z vlastních podrobností, které byly uvedeny ve všech analytických pravidlech uvedených v první podmínce. Vyberte vlastní podrobnosti, které chcete použít jako podmínku.

Zvolili jste pole, které chcete vyhodnotit pro tuto podmínku. Teď zadejte hodnotu, která se zobrazí v tomto poli, která tuto podmínku vyhodnotí jako true.

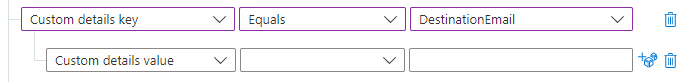

Vyberte + Přidat podmínku položky.

Řádek podmínky hodnoty se zobrazí níže.

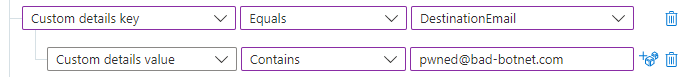

Vyberte z rozevíracího seznamu operátorů Obsahuje nebo Neobsahuje. Do textového pole vpravo zadejte hodnotu, pro kterou má být podmínka vyhodnocena jako true.

V tomto příkladu, pokud má incident vlastní podrobnosti DestinationEmail a pokud je pwned@bad-botnet.comhodnota tohoto detailu, akce definované v pravidle automatizace se spustí.

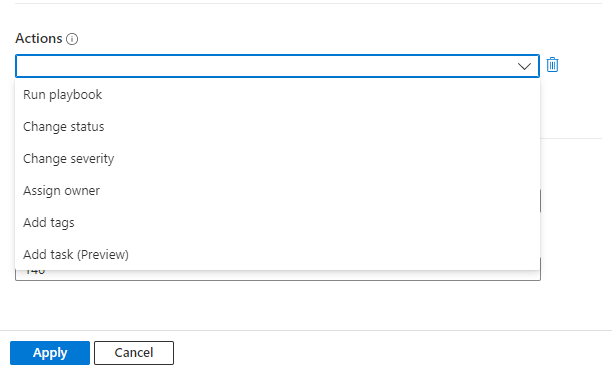

Přidání akcí

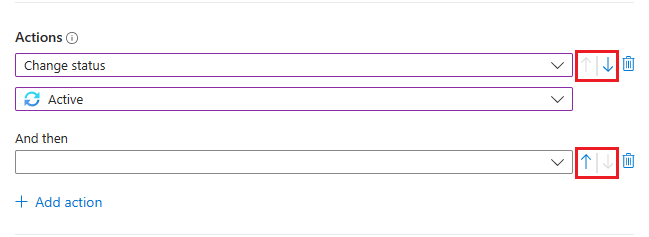

Zvolte akce, které má toto pravidlo automatizace provést. Mezi dostupné akce patří Přiřazení vlastníka, Změna stavu, Změna závažnosti, Přidání značek a Spustit playbook. Můžete přidat libovolný počet akcí.

Poznámka:

V pravidlech automatizace pomocí spouště upozornění je k dispozici pouze akce spustit playbook.

Podle toho, kterou akci zvolíte, vyplňte pole, která se zobrazí pro danou akci podle toho, co chcete udělat.

Pokud přidáte akci run playbooku, zobrazí se výzva k výběru z rozevíracího seznamu dostupných playbooků.

Pomocí jednoho z aktivačních událostí incidentu je možné spouštět pouze playbooky, které začínají triggerem incidentu, takže se zobrazí jenom v seznamu. Podobně jsou v pravidlech automatizace, které používají výstražný spouštěč, k dispozici pouze playbooky, které začínají výstražným spouštěčem.

Aby bylo možné spouštět playbooky, musí být službě Microsoft Sentinel udělena explicitní oprávnění. Pokud se playbook v rozevíracím seznamu zobrazí jako nedostupný, znamená to, že Sentinel nemá oprávnění pro přístup ke skupině prostředků daného playbooku. Pro přiřazení oprávnění vyberte odkaz Spravovat oprávnění playbooku.

Na panelu Spravovat oprávnění , který se otevře, označte políčka skupin prostředků obsahujících playbooky, které chcete spustit, a vyberte Použít.

Vy sami musíte mít oprávnění vlastníka pro jakoukoli skupinu prostředků, ke které chcete udělit oprávnění služby Microsoft Sentinel, a musíte mít roli Přispěvatel k automatizaci služby Microsoft Sentinel pro jakoukoli skupinu prostředků, která obsahuje playbooky, které chcete spustit.

Pokud ještě nemáte manuál, který provede požadovanou akci, vytvořte nový manuál. Po vytvoření playbooku musíte ukončit proces vytváření pravidel automatizace a restartovat ho.

Přesouvání akcí

Pořadí akcí v pravidle můžete změnit i po jejich přidání. Výběrem modrých šipek nahoru nebo dolů vedle každé akce ji posunete o krok nahoru nebo dolů.

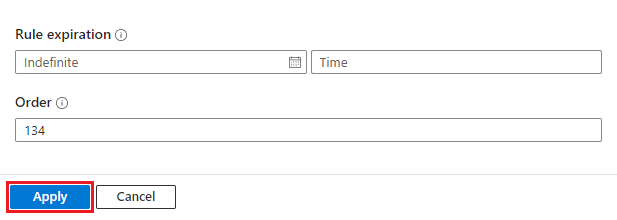

Dokončení vytváření pravidla

Pokud chcete, aby platnost pravidla automatizace vypršela, nastavte datum vypršení platnosti a volitelně čas v části Vypršení platnosti pravidla. V opačném případě ponechte to jako Neurčité.

Pole Objednávka je předem vyplněno dalším dostupným číslem pro typ triggeru pravidla. Toto číslo určuje, kde se v posloupnosti pravidel automatizace (stejného typu triggeru) spouští toto pravidlo. Číslo můžete změnit, pokud chcete toto pravidlo spustit před existujícím pravidlem.

Další informace najdete v tématu Poznámky k pořadí provádění a prioritě.

Vyberte Použít. Už jste hotovi!

Aktivita pravidla automatizace auditu

Zjistěte, jaká pravidla automatizace mohla s daným incidentem provést. Máte k dispozici úplný záznam o incidentech v tabulce SecurityIncident na stránce Protokoly na webu Azure Portal nebo na stránce Rozšířené vyhledávání na portálu Defender. Pomocí následujícího dotazu zobrazíte všechny aktivity pravidel automatizace:

SecurityIncident

| where ModifiedBy contains "Automation"

Spouštění pravidel automatizace

Pravidla automatizace se spouštějí postupně v pořadí, které určíte. Každé pravidlo automatizace se spustí po dokončení předchozího. V rámci pravidla automatizace se všechny akce spouštějí postupně v pořadí, v jakém jsou definované. Další informace najdete v poznámkách k pořadí provádění a prioritě .

Akce playbooku v rámci pravidla automatizace se můžou za určitých okolností zpracovávat odlišně podle následujících kritérií:

| Čas spuštění playbooku | Pravidlo automatizace přejde na další akci... |

|---|---|

| Méně než sekunda | Ihned po dokončení playbooku |

| Méně než dvě minuty | Až dvě minuty po spuštění playbooku, ale po dokončení playbooku maximálně 10 sekund |

| Více než dvě minuty | Dvě minuty po spuštění playbooku, bez ohledu na to, zda byl dokončen nebo nebyl dokončen |

Další kroky

V tomto dokumentu jste zjistili, jak pomocí pravidel automatizace centrálně spravovat automatizaci reakcí pro incidenty a výstrahy Microsoft Sentinelu.

- Pokud chcete zjistit, jak přidat pokročilé podmínky s

ORoperátory do pravidel automatizace, přečtěte si článek Přidání rozšířených podmínek do pravidel automatizace služby Microsoft Sentinel. - Další informace opravidlech

- Další informace o pokročilých možnostech automatizace najdete v tématu Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu.

- Informace o tom, jak pomocí pravidel automatizace přidávat úkoly do incidentů, najdete v tématu Vytváření úkolů incidentů v Microsoft Sentinelu pomocí pravidel automatizace.

- Pokud chcete migrovat playbooky aktivující výstrahy, které budou vyvolány pravidly automatizace, přečtěte si téma Migrace playbooků triggerů upozornění služby Microsoft Sentinel do pravidel automatizace.

- Nápovědu k implementaci pravidel automatizace a playbooků najdete v kurzu: Použití playbooků k automatizaci reakcí na hrozby v Microsoft Sentinelu.