Vyšetřování incidentů s využitím služby Microsoft Sentinel

Důležité

Uvedené funkce jsou aktuálně ve verzi PREVIEW. Dodatkové podmínky Azure Preview zahrnují další právní podmínky, které se vztahují na funkce Azure, které jsou v beta verzi, preview nebo které ještě nejsou vydány v obecné dostupnosti.

Tento článek vám pomůže prozkoumat incidenty s Microsoft Sentinelem. Po připojení zdrojů dat k Microsoft Sentinelu chcete být upozorněni, když se stane něco podezřelého. Microsoft Sentinel vám umožní vytvořit pokročilá analytická pravidla, která generují incidenty, které můžete přiřadit a prošetřit.

Tento článek se věnuje následujícím tématům:

- Vyšetřování incidentů

- Použití grafu šetření

- Reakce na hrozby

Incident může obsahovat více výstrah. Jedná se o agregaci všech relevantních důkazů pro konkrétní šetření. Incident se vytvoří na základě analytických pravidel, která jste vytvořili na stránce Analýza . Vlastnosti související s výstrahami, jako je závažnost a stav, jsou nastaveny na úrovni incidentu. Jakmile Microsoft Sentinelu dáte vědět, jaké druhy hrozeb hledáte a jak je najít, můžete monitorovat zjištěné hrozby tím, že prošetřujete incidenty.

Požadavky

Incident budete moct prošetřit jenom v případě, že jste při nastavování analytického pravidla použili pole mapování entit. Graf prověřování vyžaduje, aby původní incident obsahoval entity.

Pokud máte uživatele typu host, který potřebuje přiřadit incidenty, musí být uživateli přiřazena role Čtenář adresáře ve vašem tenantovi Microsoft Entra. Běžní uživatelé (bez hosta) mají tuto roli ve výchozím nastavení přiřazenou.

Postup při vyšetřování incidentů

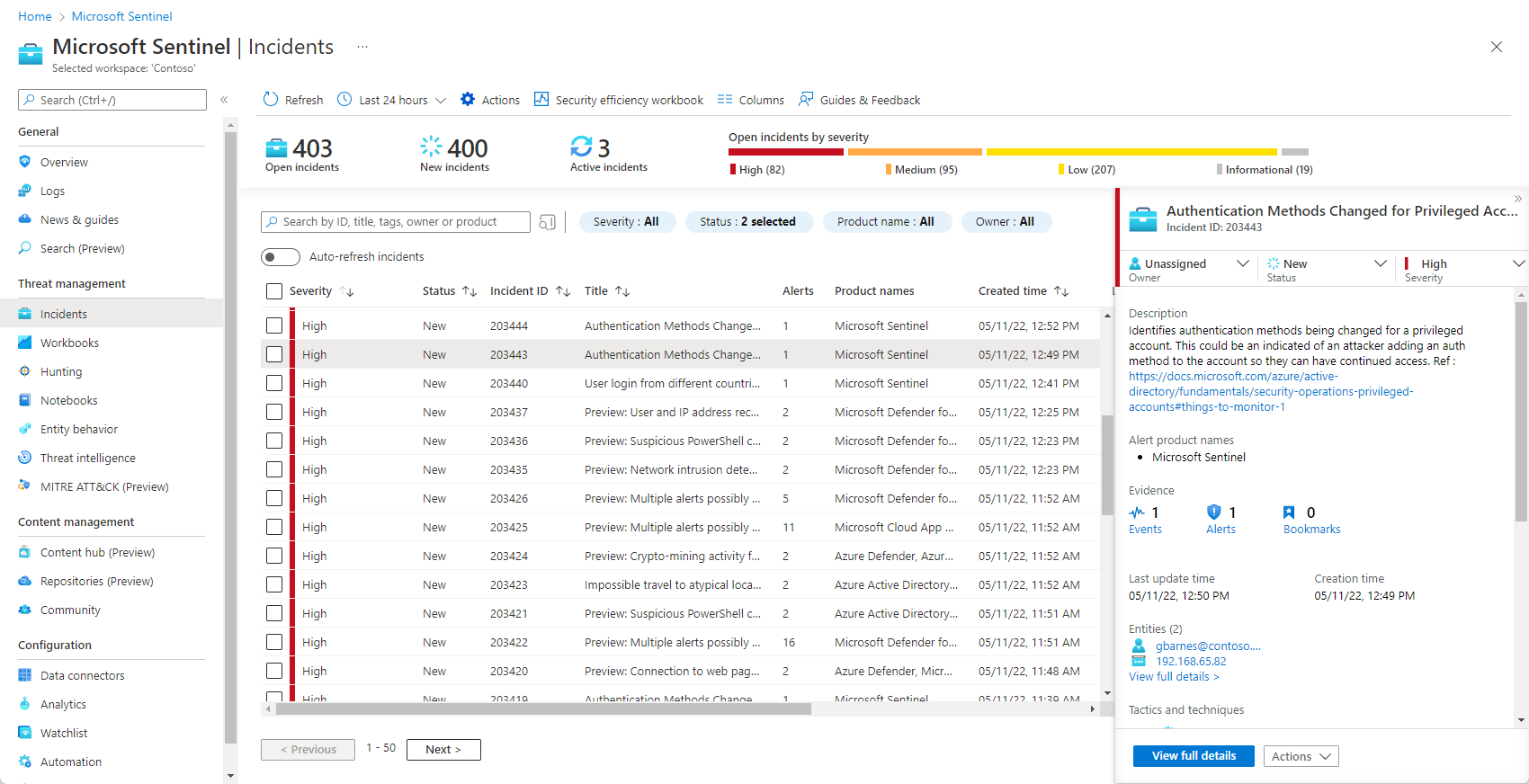

Vyberte Incidenty. Na stránce Incidenty se dozvíte, kolik incidentů máte a jestli jsou nové, aktivní nebo zavřené. U každého incidentu uvidíte čas, kdy k němu došlo, a stav incidentu. Podívejte se na závažnost a rozhodněte se, které incidenty se mají zpracovat jako první.

Incidenty můžete filtrovat podle potřeby, například podle stavu nebo závažnosti. Další informace najdete v tématu Hledání incidentů.

Pokud chcete zahájit šetření, vyberte konkrétní incident. Napravo můžete zobrazit podrobné informace o incidentu, včetně závažnosti, souhrnu počtu zahrnutých entit, nezpracovaných událostí, které tento incident aktivovaly, jedinečné ID incidentu a všech mapovaných taktik nebo technik MITRE ATT&CK.

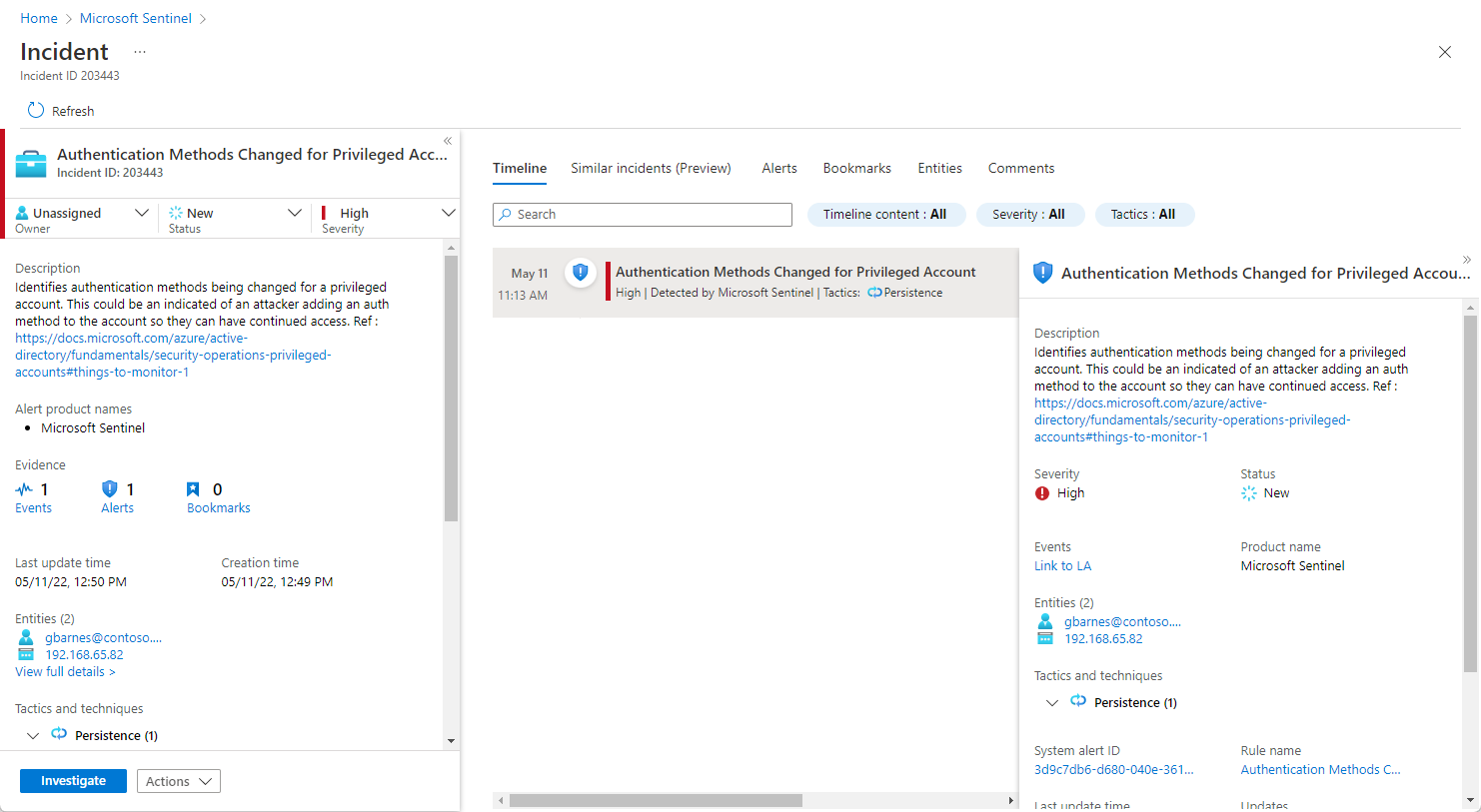

Pokud chcete zobrazit další podrobnosti o výstrahách a entitách incidentu, vyberte Zobrazit úplné podrobnosti na stránce incidentu a zkontrolujte příslušné karty, které shrnují informace o incidentu.

Na kartě Časová osa zkontrolujte časovou osu výstrah a záložek v incidentu, která vám může pomoct rekonstruovat časovou osu aktivity útočníka.

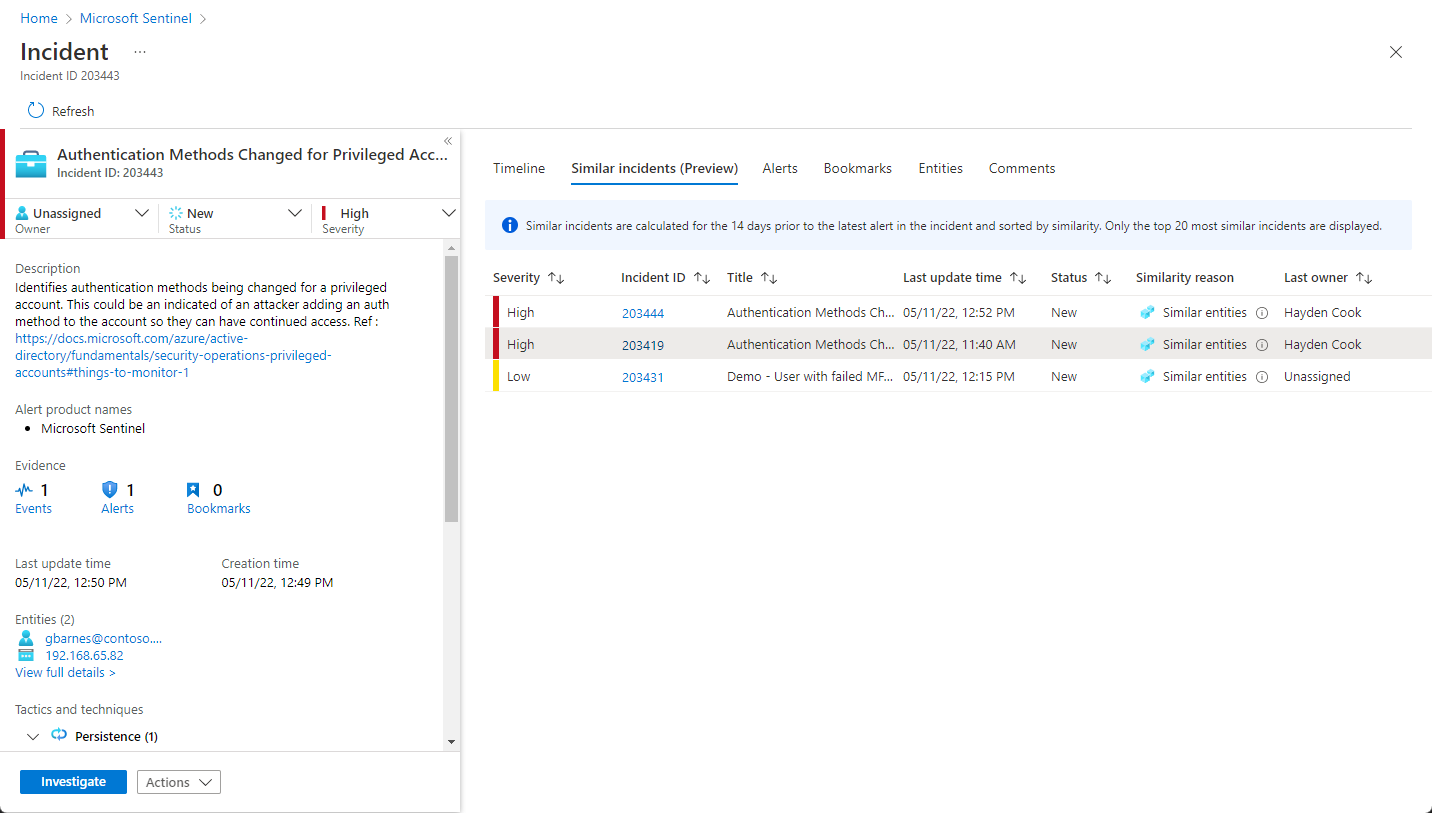

Na kartě Podobné incidenty (Preview) uvidíte kolekci až 20 dalších incidentů, které nejvíce podobají aktuálnímu incidentu. To vám umožní zobrazit incident v širším kontextu a pomůže vám to směrovat šetření. Další informace o podobných incidentech najdete níže.

Na kartě Výstrahy zkontrolujte výstrahy zahrnuté v tomto incidentu. Zobrazí se všechny relevantní informace o výstrahách – analytická pravidla, která je vytvořila, počet vrácených výsledků na výstrahu a možnost spouštět playbooky v upozorněních. Pokud chcete přejít k podrobnostem incidentu ještě dál, vyberte počet událostí. Tím se otevře dotaz, který vygeneroval výsledky, a události, které aktivovaly upozornění v Log Analytics.

Na kartě Záložky uvidíte všechny záložky, které jste vy nebo jiní vyšetřovatelé propojili s tímto incidentem. Přečtěte si další informace o záložkách.

Na kartě Entity můžete zobrazit všechny entity, které jste namapovali jako součást definice pravidla upozornění. Jedná se o objekty, které hrály roli v incidentu, ať už se jedná o uživatele, zařízení, adresy, soubory nebo jiné typy.

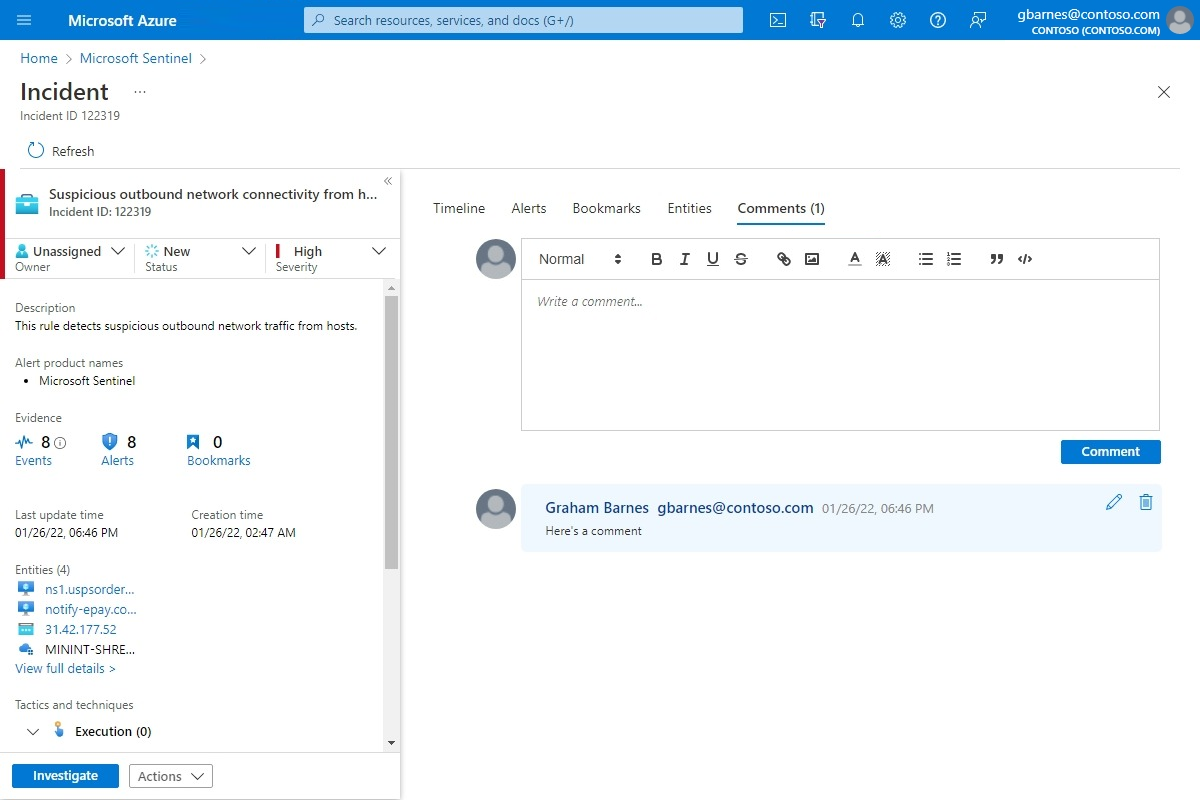

Nakonec na kartě Komentáře můžete přidat komentáře k šetření a zobrazit všechny komentáře, které provedli jiní analytici a vyšetřovatelé. Přečtěte si další informace o komentářích.

Pokud aktivně prošetřujete incident, je vhodné nastavit stav incidentu na Aktivní , dokud ho nezavřete.

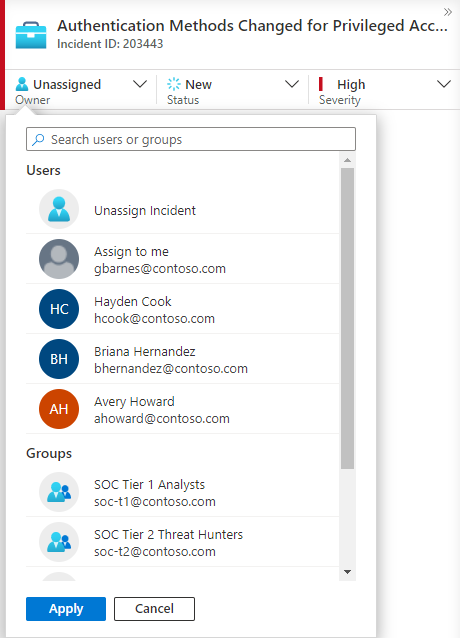

Incidenty je možné přiřadit konkrétnímu uživateli nebo skupině. Pro každý incident můžete přiřadit vlastníka nastavením pole Vlastník . Všechny incidenty začínají jako nepřiřazené. Můžete také přidat komentáře, aby ostatní analytici dokázali pochopit, co jste prošetřili a jaké máte obavy ohledně incidentu.

Nedávno vybraní uživatelé a skupiny se zobrazí v horní části obrázkového rozevíracího seznamu.

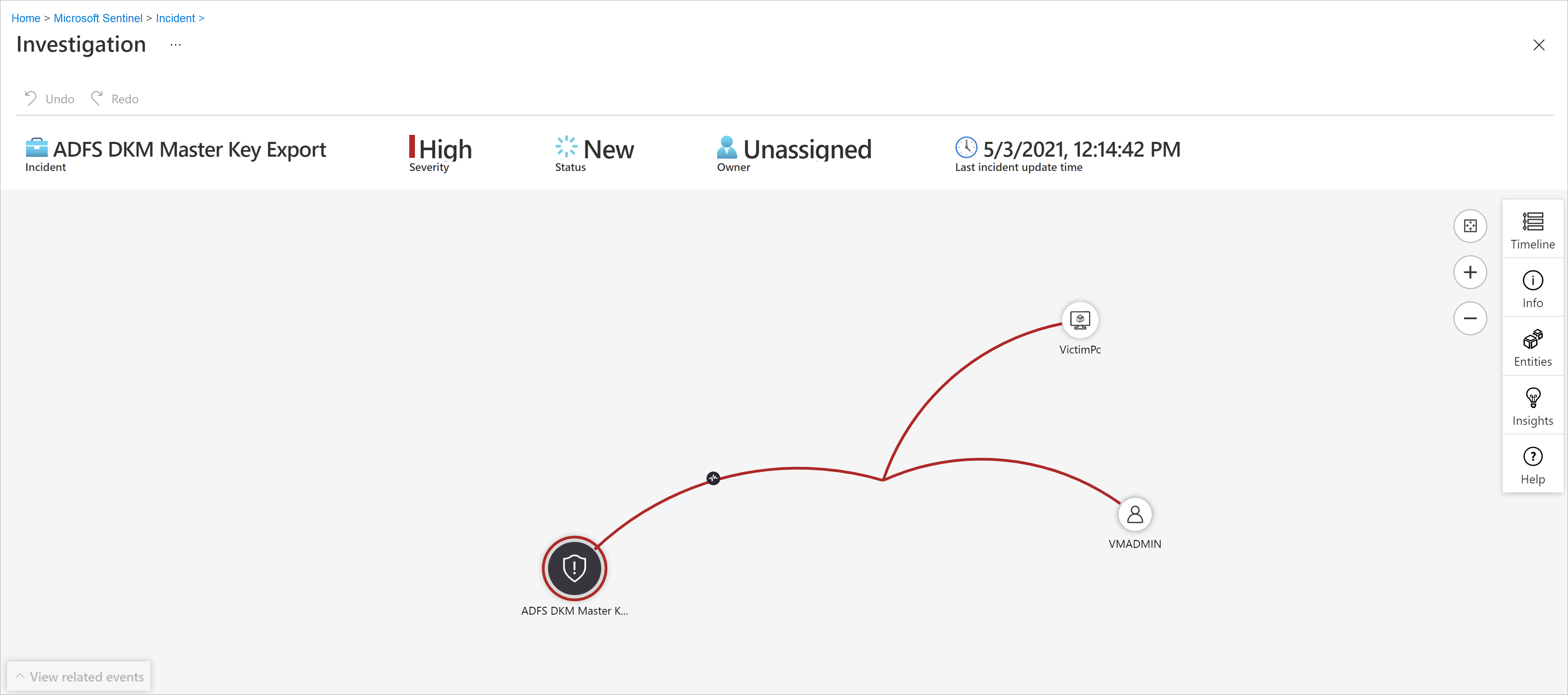

Výběrem možnosti Prozkoumat zobrazíte mapu šetření.

Podrobné informace o využití grafu šetření

Graf šetření umožňuje analytikům klást správné otázky pro každé šetření. Graf šetření vám pomůže porozumět rozsahu a identifikovat původní příčinu potenciální bezpečnostní hrozby tím, že koreluje relevantní data s jakoukoli zapojenou entitou. Můžete se ponořit hlouběji a prozkoumat libovolnou entitu v grafu tak, že ji vyberete a zvolíte mezi různými možnostmi rozšíření.

Graf šetření vám poskytuje:

Vizuální kontext z nezpracovaných dat: Dynamický vizuální graf zobrazuje relace entit extrahované automaticky z nezpracovaných dat. Díky tomu můžete snadno zobrazit připojení mezi různými zdroji dat.

Úplné zjišťování rozsahu šetření: Rozšiřte rozsah šetření pomocí předdefinovaných dotazů pro zkoumání, abyste mohli zobrazit úplný rozsah porušení zabezpečení.

Předdefinované kroky šetření: Pomocí předdefinovaných možností zkoumání se ujistěte, že kladete správné otázky tváří v tvář hrozbě.

Použití grafu šetření:

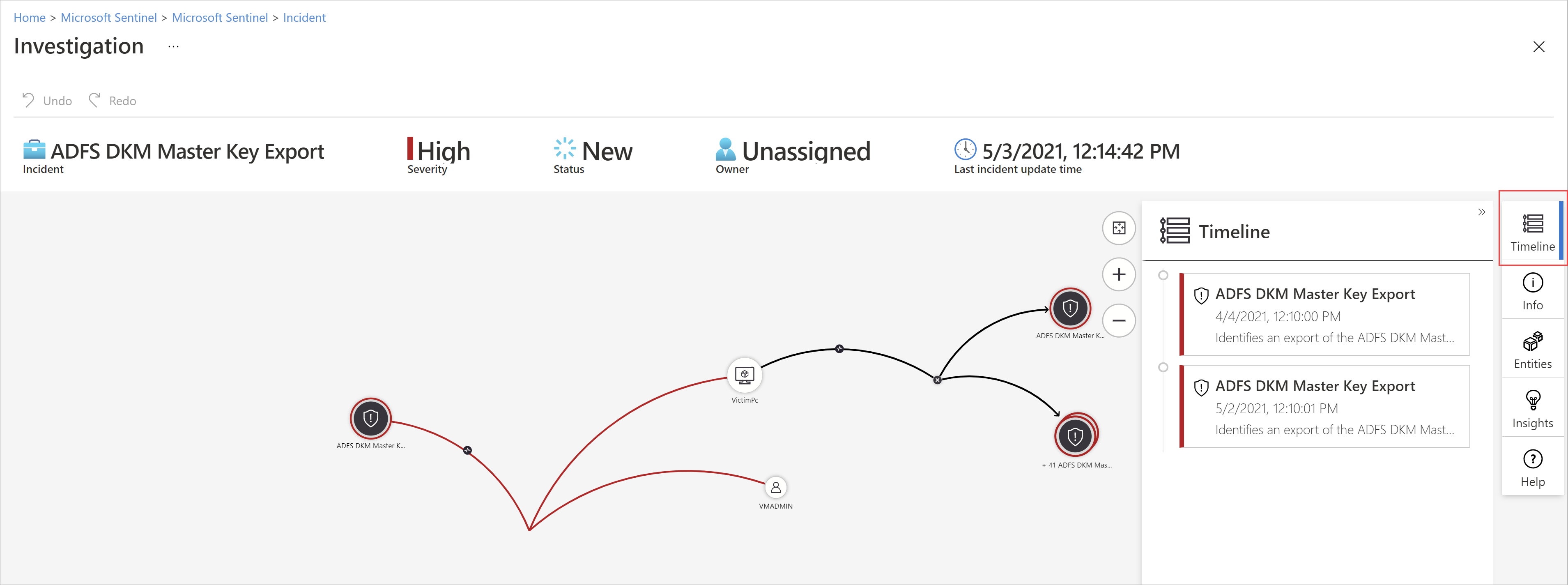

Vyberte incident a pak vyberte Prozkoumat. Tím přejdete do grafu šetření. Graf poskytuje ilustrativní mapu entit přímo připojených k upozornění a každému prostředku připojenému dále.

Důležité

Incident budete moct prošetřit jenom v případě, že jste při nastavování analytického pravidla použili pole mapování entit. Graf prověřování vyžaduje, aby původní incident obsahoval entity.

Microsoft Sentinel v současné době podporuje vyšetřování incidentů do 30 dnů.

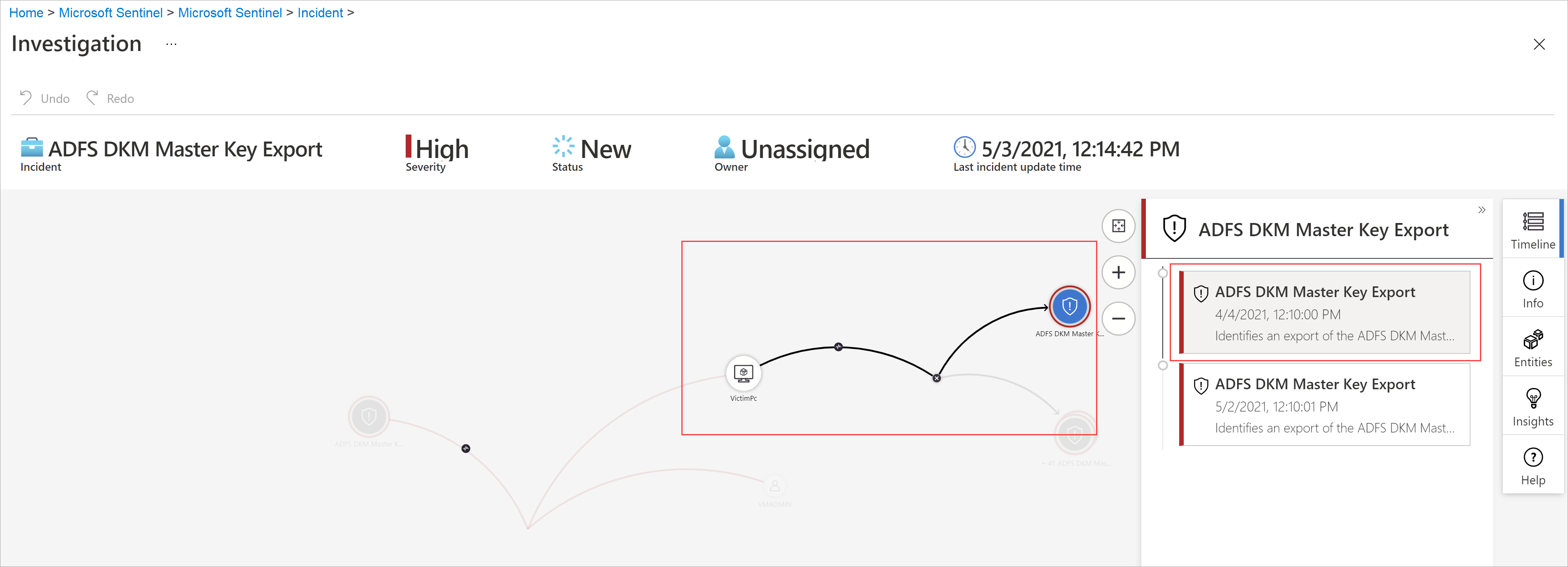

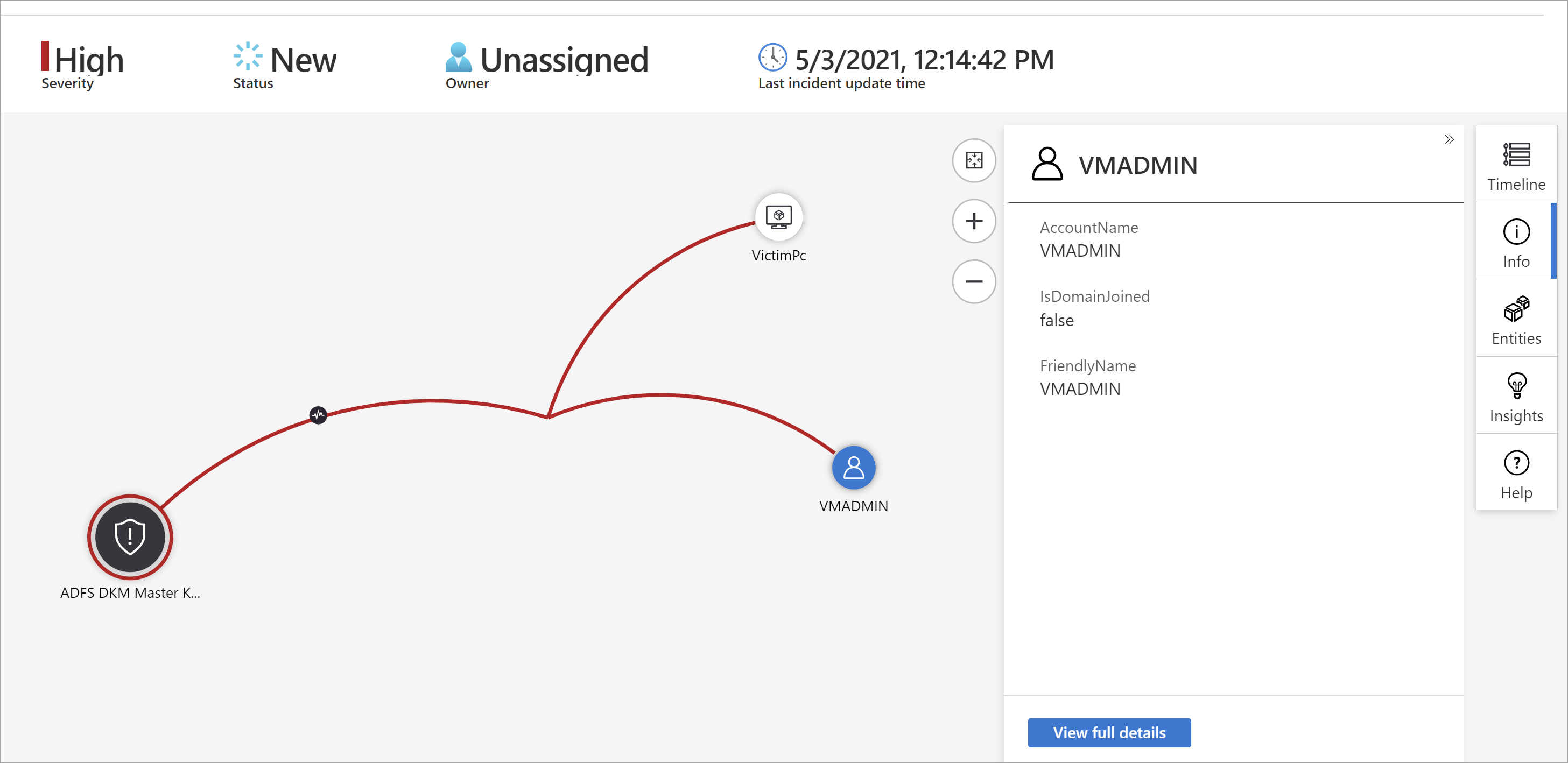

Výběrem entity otevřete podokno Entity , abyste mohli zkontrolovat informace o dané entitě.

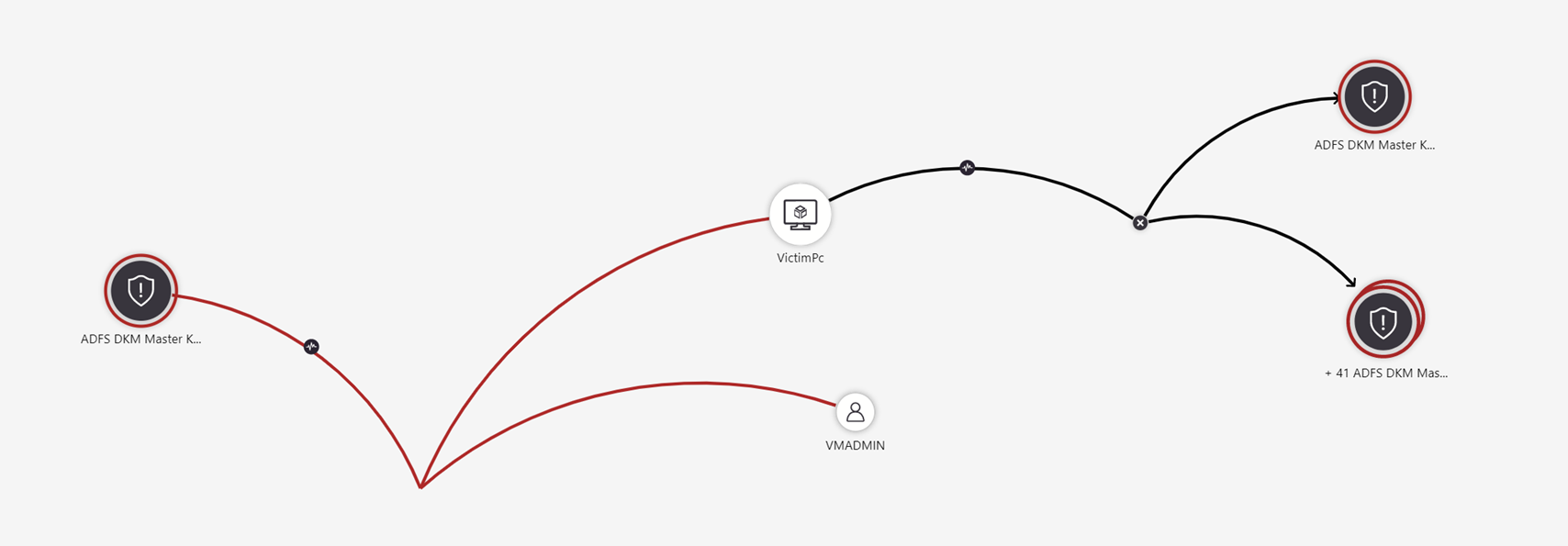

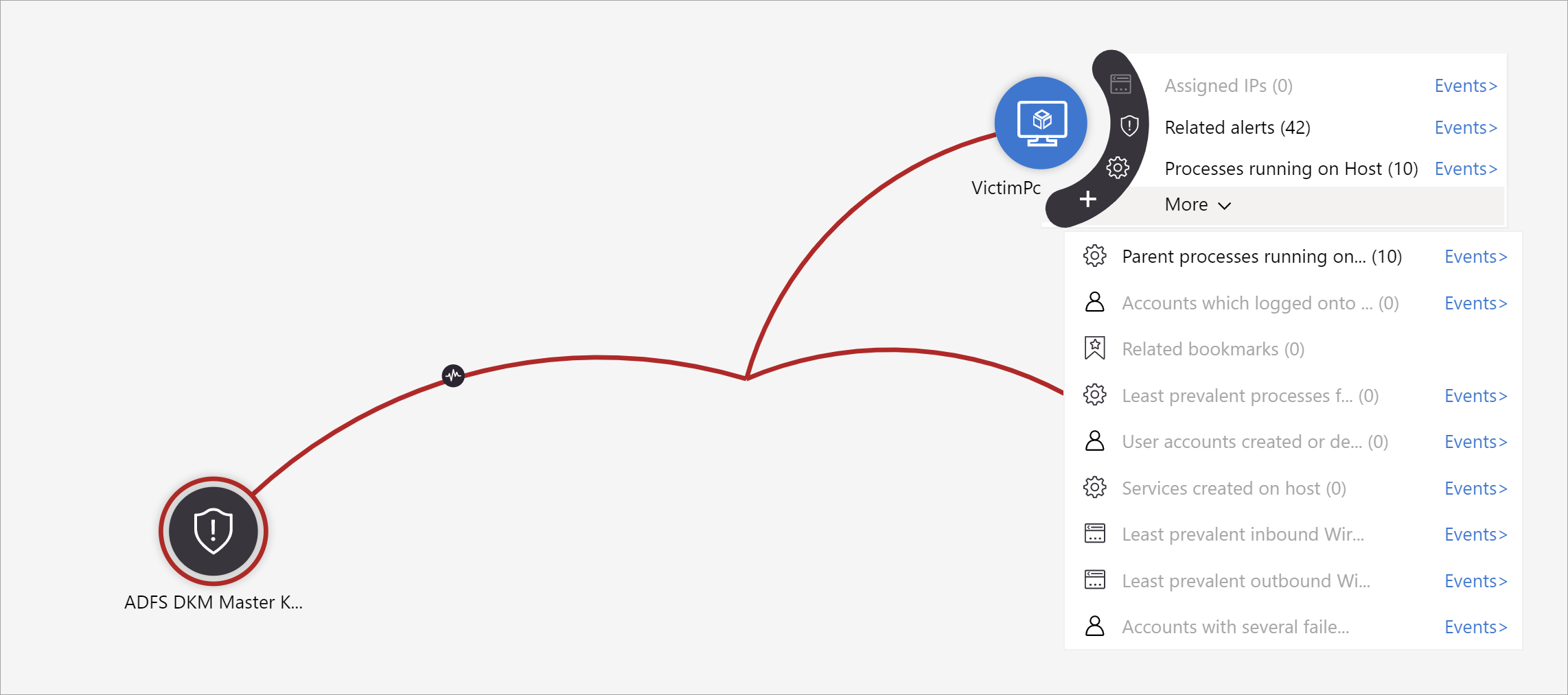

Rozbalte šetření tak, že najedete myší na každou entitu, aby se zobrazil seznam otázek, které navrhli naši odborníci na zabezpečení a analytici na jednotlivé typy entit, abyste prohlubovali šetření. Těmto možnostem říkáme dotazy pro zkoumání.

Můžete například požádat o související výstrahy. Pokud vyberete průzkumný dotaz, výsledné nároky se přidají zpět do grafu. V tomto příkladu výběr souvisejících výstrah vrátil do grafu následující výstrahy:

Podívejte se, že související výstrahy se zobrazují připojeny k entitě tečkovanými čárami.

U každého dotazu pro zkoumání můžete vybrat možnost otevření nezpracovaných výsledků událostí a dotazu použitého v Log Analytics výběrem událostí>.

Aby bylo možné incident pochopit, graf vám poskytne paralelní časovou osu.

Najeďte myší na časovou osu, abyste viděli, ke kterým věcem v grafu došlo v jakém okamžiku.

Zaměřte se na šetření

Zjistěte, jak můžete rozšířit nebo zúžit rozsah vyšetřování přidáním výstrah do incidentů nebo odebráním výstrah z incidentů.

Podobné incidenty (Preview)

Jako analytik bezpečnostních operací budete chtít při vyšetřování incidentu věnovat pozornost většímu kontextu. Například budete chtít zjistit, jestli se dříve nebo právě stalo jiné incidenty, jako je tato situace.

Možná budete chtít identifikovat souběžné incidenty, které můžou být součástí stejné větší strategie útoku.

Možná budete chtít identifikovat podobné incidenty v minulosti, abyste je použili jako referenční body pro vaše aktuální šetření.

Možná budete chtít identifikovat vlastníky minulých podobných incidentů, najít lidi ve vašem SOC, kteří můžou poskytnout více kontextu nebo komu můžete eskalovat šetření.

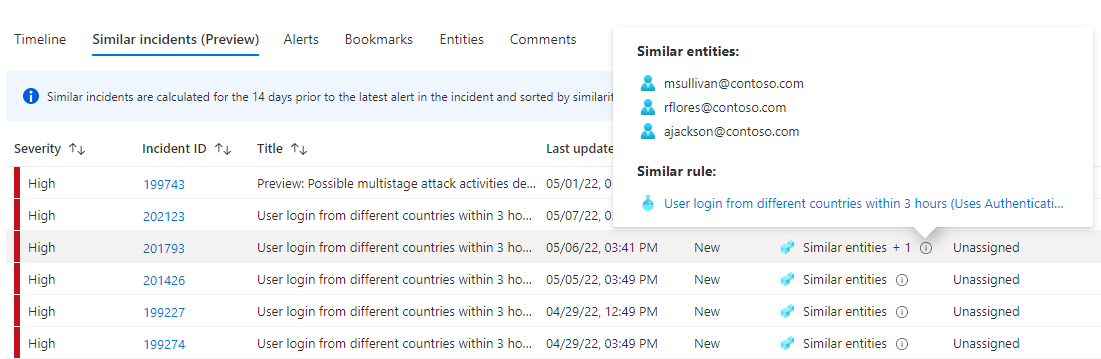

Karta Podobné incidenty na stránce s podrobnostmi incidentu teď ve verzi Preview představuje až 20 dalších incidentů, které jsou nejvíce podobné aktuálnímu incidentu. Podobnost se počítá podle interních algoritmů Microsoft Sentinelu a incidenty se seřadí a zobrazí se v sestupném pořadí podobnosti.

Výpočet podobnosti

Existují tři kritéria, podle kterých se určuje podobnost:

Podobné entity: Incident se považuje za podobný jinému incidentu, pokud oba zahrnují stejné entity. Čím více entit jsou dva incidenty společné, tím více se považují za podobné.

Podobné pravidlo: Incident se považuje za podobný jinému incidentu, pokud byly oba vytvořeny stejným analytickým pravidlem.

Podobné podrobnosti výstrahy: Incident se považuje za podobný jinému incidentu, pokud sdílí stejný název, název produktu nebo vlastní podrobnosti.

Důvody, proč se incident zobrazí v seznamu podobných incidentů, se zobrazí ve sloupci Důvod podobnosti. Najeďte myší na ikonu informací a zobrazte společné položky (entity, název pravidla nebo podrobnosti).

Časový rámec podobnosti

Podobnost incidentů se počítá na základě dat z 14 dnů před poslední aktivitou v incidentu, které jsou koncovým časem poslední výstrahy v incidentu.

Podobnost incidentu se přepočítá pokaždé, když zadáte stránku s podrobnostmi incidentu, takže se výsledky můžou lišit mezi relacemi, pokud byly vytvořeny nebo aktualizovány nové incidenty.

Komentář k incidentům

Jako analytik operací zabezpečení při vyšetřování incidentu budete chtít důkladně zdokumentovat kroky, které provedete, a to jak zajistit přesné hlášení pro správu, tak zajistit bezproblémovou spolupráci a spolupráci mezi spolupracovníky. Microsoft Sentinel nabízí bohaté prostředí pro komentování, které vám to pomůže.

Další důležitá věc, kterou můžete dělat s komentáři, je obohacení incidentů automaticky. Když spustíte playbook na incidentu, který načte relevantní informace z externích zdrojů (například kontrola souboru malwaru na Webu VirusTotal), můžete playbook umístit odpověď externího zdroje – spolu s dalšími informacemi, které definujete – v komentářích incidentu.

Komentáře se dají jednoduše použít. K nim se dostanete prostřednictvím karty Komentáře na stránce s podrobnostmi incidentu.

Nejčastější dotazy

Při používání komentářů k incidentům je potřeba vzít v úvahu několik aspektů. Následující seznam otázek odkazuje na tyto aspekty.

Jaké druhy vstupu jsou podporovány?

Text: Komentáře v Microsoft Sentinelu podporují textové vstupy ve formátu prostého textu, základní kód HTML a Markdown. Do okna komentáře můžete také vložit zkopírovaný text, HTML a Markdown.

Obrázky: Do komentářů můžete vkládat odkazy na obrázky a obrázky se budou zobrazovat přímo, ale obrázky už musí být hostované ve veřejně přístupném umístění, jako je Dropbox, OneDrive, Disk Google a podobně. Obrázky se nedají nahrát přímo do komentářů.

Je u komentářů omezený limit velikosti?

Na komentář: Jeden komentář může obsahovat až 30 000 znaků.

Každý incident: Jeden incident může obsahovat až 100 komentářů.

Poznámka:

Limit velikosti jednoho záznamu incidentu v tabulce SecurityIncident v Log Analytics je 64 kB. Pokud tento limit překročíte, komentáře (počínaje nejstarším) budou zkráceny, což může mít vliv na komentáře, které se zobrazí v rozšířených výsledcích hledání .

Skutečné záznamy incidentů v databázi incidentů nebudou ovlivněny.

Kdo může upravovat nebo odstraňovat komentáře?

Úpravy: Oprávnění k jeho úpravám má jenom autor komentáře.

Odstranění: K odstranění komentářů mají oprávnění jenom uživatelé s rolí Přispěvatel Microsoft Sentinelu. I autor komentáře musí mít tuto roli, aby ji mohl odstranit.

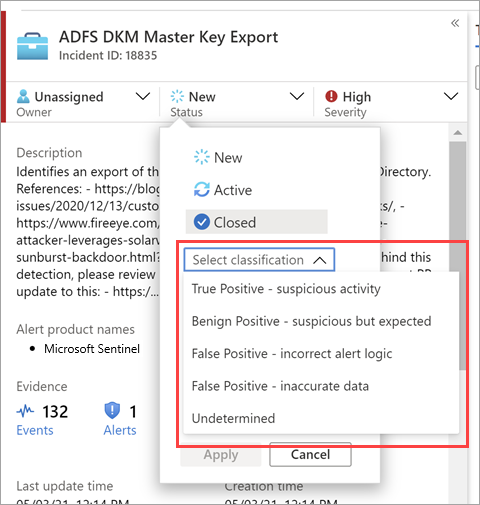

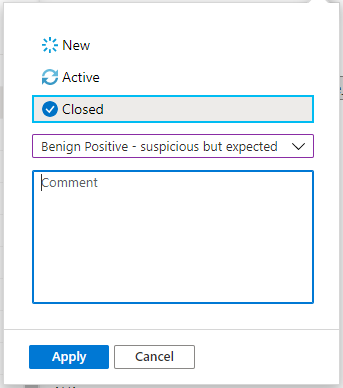

Uzavření incidentu

Po vyřešení konkrétního incidentu (například po dosažení závěru vyšetřování) byste měli nastavit stav incidentu na Uzavřeno. Když to uděláte, budete požádáni o klasifikaci incidentu zadáním důvodu, proč ho zavřete. Tento krok je povinný. V rozevíracím seznamu klikněte na Vybrat klasifikaci a zvolte jednu z následujících možností:

- Pravdivě pozitivní – podezřelá aktivita

- Neškodně pozitivní – podezřelé, ale očekávané

- Falešně pozitivní – nesprávná logika výstrahy

- Falešně pozitivní – nesprávná data

- Neurčeno

Další informace o falešně pozitivních a neškodných pozitivních informacích najdete v tématu Zpracování falešně pozitivních výsledků v Microsoft Sentinelu.

Po výběru vhodné klasifikace přidejte do pole Komentář nějaký popisný text. To bude užitečné v případě, že se potřebujete vrátit k tomuto incidentu. Po dokončení klikněte na Použít a incident se zavře.

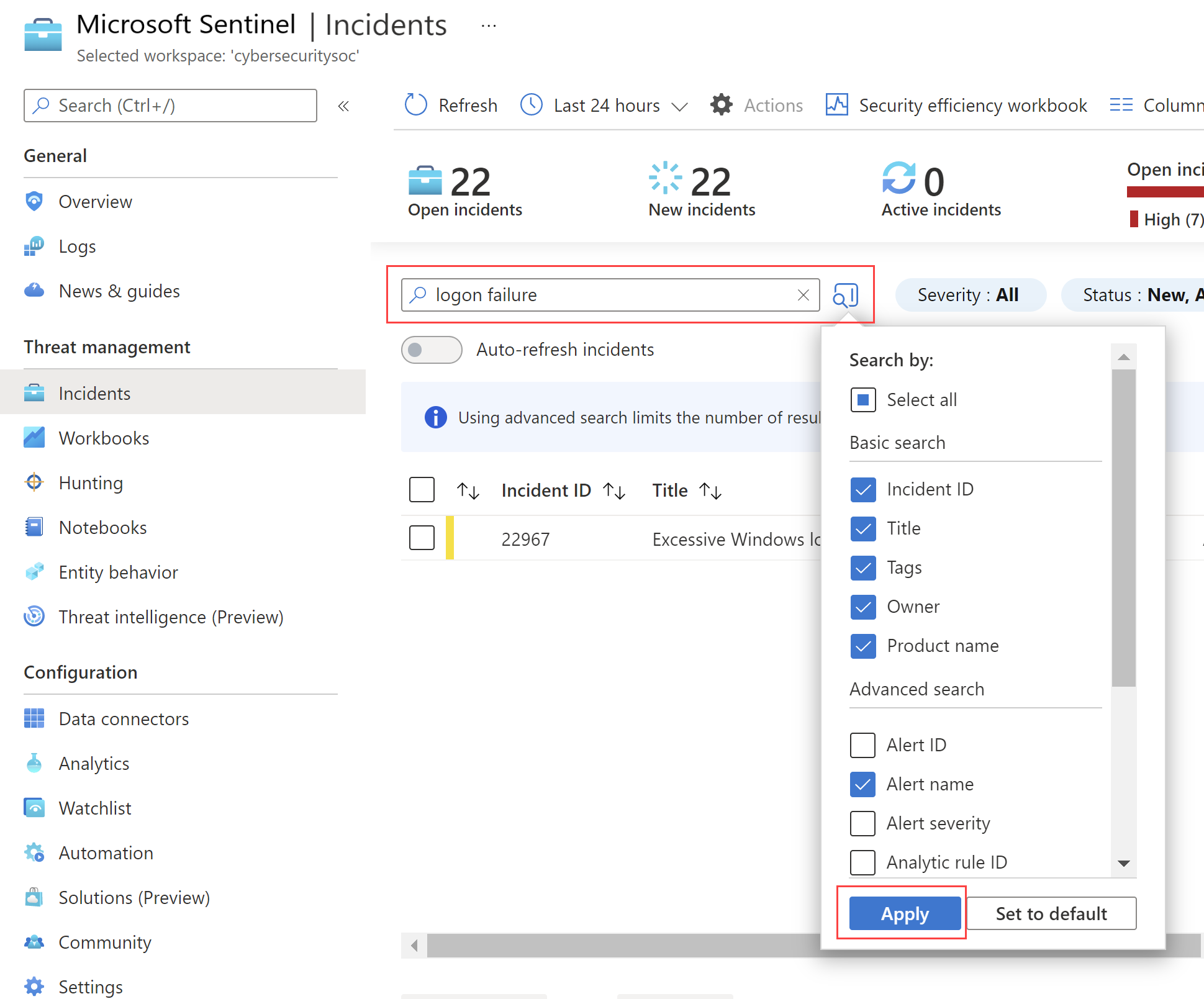

Hledání incidentů

Pokud chcete rychle najít konkrétní incident, zadejte do vyhledávacího pole nad mřížkou incidentů hledaný řetězec a stisknutím klávesy Enter upravte seznam incidentů zobrazených odpovídajícím způsobem. Pokud váš incident není součástí výsledků, můžete hledání zúžit pomocí rozšířených možností hledání .

Pokud chcete upravit parametry hledání, vyberte tlačítko Hledat a pak vyberte parametry, ve kterých chcete hledání spustit.

Příklad:

Ve výchozím nastavení se vyhledávání incidentů spouští pouze v hodnotách ID incidentu, názvu, značek, vlastníka a názvu produktu. V podokně hledání se posuňte dolů v seznamu, abyste vybrali jeden nebo více dalších parametrů, které chcete vyhledat, a vyberte Použít pro aktualizaci parametrů hledání. Vyberte Nastavit výchozí resetování vybraných parametrů na výchozí možnost.

Poznámka:

Hledání v poli Vlastník podporuje jména i e-mailové adresy.

Použití rozšířených možností vyhledávání změní chování hledání následujícím způsobem:

| Chování hledání | Popis |

|---|---|

| Barva tlačítka Hledání | Barva tlačítka hledání se změní v závislosti na typech parametrů, které se aktuálně používají ve vyhledávání.

|

| Automatická aktualizace | Použití rozšířených parametrů hledání vám brání v výběru, aby se výsledky automaticky aktualizovaly. |

| Parametry entity | Pro rozšířené vyhledávání jsou podporovány všechny parametry entity. Při hledání v libovolném parametru entity se vyhledávání spustí ve všech parametrech entity. |

| Hledání řetězců | Hledání řetězce slov zahrnuje všechna slova ve vyhledávacím dotazu. U vyhledávacích řetězců se rozlišují malá a velká písmena. |

| Podpora napříč pracovními prostory | Rozšířené vyhledávání se nepodporuje v zobrazeních napříč pracovními prostory. |

| Počet zobrazených výsledků hledání | Pokud používáte pokročilé parametry hledání, zobrazí se najednou jenom 50 výsledků. |

Tip

Pokud nemůžete najít incident, který hledáte, odeberte parametry hledání a rozbalte hledání. Pokud výsledky hledání mají příliš mnoho položek, přidejte další filtry, abyste výsledky zúžili.

Další kroky

V tomto článku jste zjistili, jak začít zkoumat incidenty pomocí Služby Microsoft Sentinel. Další informace naleznete v tématu: