Principy analýzy hrozeb v Microsoft Sentinelu

Microsoft Sentinel je řešení siEM (Security Information and Event Management) nativní pro cloud s možností rychlého získávání informací o hrozbách z mnoha zdrojů.

Důležité

Microsoft Sentinel je teď obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Úvod do analýzy hrozeb

Cyber threat intelligence (CTI) je informace popisující stávající nebo potenciální hrozby pro systémy a uživatele. Tato inteligence má mnoho forem, od psaných sestav s podrobnostmi o motivaci, infrastruktuře a technikách konkrétního aktéra hrozeb až po konkrétní pozorování IP adres, domén, hodnot hash souborů a dalších artefaktů spojených se známými kybernetickými hrozbami. CTI používají organizace k poskytování základního kontextu neobvyklé činnosti, takže pracovníci zabezpečení mohou rychle podniknout opatření k ochraně svých lidí, informací a prostředků. CTI může být zdrojem z mnoha míst, jako jsou opensourcové datové kanály, komunity pro sdílení analýzy hrozeb, informační kanály komerční inteligence a místní informace shromážděné v průběhu vyšetřování zabezpečení v rámci organizace.

U řešení SIEM, jako je Microsoft Sentinel, jsou nejběžnějšími formami CTI indikátory hrozeb, označované také jako Indikátory ohrožení (IoC) nebo Indikátory útoku (IoA). Indikátory hrozeb jsou data, která přidružují zjištěné artefakty, jako jsou adresy URL, hodnoty hash souborů nebo IP adresy se známými aktivitami hrozeb, jako jsou phishing, botnety nebo malware. Tato forma analýzy hrozeb se často označuje jako taktická analýza hrozeb, protože se používá u bezpečnostních produktů a automatizace ve velkém měřítku k detekci potenciálních hrozeb pro organizaci a jejich ochranu. Pomocí indikátorů hrozeb v Microsoft Sentinelu můžete detekovat škodlivou aktivitu ve vašem prostředí a poskytnout bezpečnostním vyšetřovatelům kontext k informování rozhodnutí o reakci.

Integrujte analýzu hrozeb (TI) do Microsoft Sentinelu prostřednictvím následujících aktivit:

Import analýzy hrozeb do Microsoft Sentinelu povolením datových konektorů do různých platforem a informačních kanálů TI

Zobrazení a správa importovaných inteligentních informací o hrozbách v protokolech a v okně Analýza hrozeb v Microsoft Sentinelu

Detekce hrozeb a generování výstrah zabezpečení a incidentů pomocí předdefinovaných šablon pravidel Analytics na základě importovaných analýz hrozeb.

Vizualizujte klíčové informace o importované inteligenci hrozeb v Microsoft Sentinelu pomocí sešitu analýzy hrozeb.

Microsoft rozšiřuje všechny importované indikátory analýzy hrozeb o data GeoLocation a WhoIs, která se zobrazují společně s dalšími podrobnostmi o indikátorech.

Analýza hrozeb také poskytuje užitečný kontext v rámci jiných prostředí Microsoft Sentinelu, jako jsou proaktivní vyhledávání a poznámkové bloky. Další informace najdete v tématu Poznámkové bloky Jupyter v Microsoft Sentinelu a kurzu: Začínáme s poznámkovými bloky Jupyter a MSTICPy v Microsoft Sentinelu.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Import analýzy hrozeb pomocí datových konektorů

Stejně jako všechna ostatní data událostí v Microsoft Sentinelu se indikátory hrozeb importují pomocí datových konektorů. Tady jsou datové konektory v Microsoft Sentinelu poskytované speciálně pro indikátory hrozeb.

- Analýza hrozeb v programu Microsoft Defender datového konektoru k ingestování indikátorů hrozeb Od Microsoftu

- Datový konektor Premium Analýza hrozeb v programu Microsoft Defender k ingestování datového kanálu MDTI úrovně Premium Intelligence

- Analýza hrozeb – TAXII pro standardní informační kanály STIX/TAXII

- Rozhraní API indikátorů nahrávání analýzy hrozeb pro integrované a kurátorované informační kanály TI s využitím rozhraní REST API pro připojení

- Datový konektor Threat Intelligence Platform také připojuje informační kanály TI pomocí rozhraní REST API, ale je na cestě k vyřazení.

V závislosti na tom, kde vaše organizace zdrojí indikátorů hrozeb, použijte kterýkoli z těchto datových konektorů v libovolné kombinaci. Všechny tři jsou k dispozici v centru obsahu jako součást řešení Analýza hrozeb. Další informace o tomto řešení najdete v položce Analýzy hrozeb na Webu Azure Marketplace.

Podívejte se také na tento katalog integrací analýzy hrozeb, které jsou dostupné v Microsoft Sentinelu.

Přidání indikátorů hrozeb do Služby Microsoft Sentinel pomocí datového konektoru Analýza hrozeb v programu Microsoft Defender

Veřejné, opensourcové a vysoce věrné indikátory ohrožení zabezpečení (IOC) vygenerované Analýza hrozeb v programu Microsoft Defender (MDTI) do pracovního prostoru Služby Microsoft Sentinel s datovými konektory MDTI. Pomocí jednoduchého nastavení jedním kliknutím můžete pomocí ti ze standardních a prémiových datových konektorů MDTI monitorovat, upozorňovat a proaktivní vyhledávání.

Volně dostupné pravidlo analýzy hrozeb MDTI vám dává chuť na to, co poskytuje datový konektor MDTI úrovně Premium. S odpovídající analýzou se ale ve vašem prostředí skutečně ingestují jenom indikátory, které odpovídají pravidlu. Datový konektor MDTI úrovně Premium přináší prémiovou TI a umožňuje analýzu více zdrojů dat s větší flexibilitou a porozuměním této analýzy hrozeb. Tady je tabulka, která ukazuje, co očekávat, když licencujete a povolíte datový konektor MDTI úrovně Premium.

| Bezplatný | Premium |

|---|---|

| Veřejné indikátory ohrožení zabezpečení (IOC) | |

| Open source inteligentní funkce (OSINT) | |

| Vstupně-výstupní operace Microsoftu | |

| OSINT obohacený microsoftem |

Další informace najdete v následujících článcích:

- Informace o tom, jak získat licenci Premium a prozkoumat všechny rozdíly mezi verzemi Standard a Premium, najdete na stránce produktu Analýza hrozeb v programu Microsoft Defender.

- Další informace o bezplatném prostředí MDTI najdete v tématu Představení bezplatného prostředí MDTI pro XDR v programu Microsoft Defender.

- Informace o povolení datových konektorů MDTI a PMDTI najdete v tématu Povolení datového konektoru MDTI.

- Další informace o shodných analytických možnostech najdete v tématu Použití odpovídající analýzy k detekci hrozeb.

Přidání indikátorů hrozeb do Služby Microsoft Sentinel pomocí datového konektoru rozhraní API indikátorů analýzy hrozeb

Mnoho organizací používá řešení platformy pro analýzu hrozeb (TIP) k agregaci informačních kanálů indikátorů hrozeb z různých zdrojů. Z agregovaného informačního kanálu se data kurátorují tak, aby platila pro řešení zabezpečení, jako jsou síťová zařízení, řešení EDR/XDR nebo SIEM, jako je Microsoft Sentinel. Datový konektor rozhraní API pro nahrání indikátorů analýzy hrozeb umožňuje tato řešení použít k importu indikátorů hrozeb do Služby Microsoft Sentinel.

Tento datový konektor využívá nové rozhraní API a nabízí následující vylepšení:

- Pole indikátoru hrozby jsou založená na standardizovaném formátu STIX.

- Aplikace Microsoft Entra vyžaduje jenom roli Přispěvatel Microsoft Sentinelu.

- Koncový bod požadavku rozhraní API je vymezen na úrovni pracovního prostoru a oprávnění aplikace Microsoft Entra požadovaná k povolení podrobného přiřazení na úrovni pracovního prostoru.

Další informace najdete v tématu Připojení platformy analýzy hrozeb pomocí rozhraní API indikátorů nahrávání.

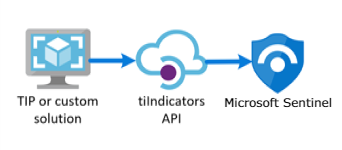

Přidání indikátorů hrozeb do služby Microsoft Sentinel s využitím datového konektoru platforem pro analýzu hrozeb

Podobně jako konektor pro data rozhraní API pro nahrání indikátorů používá datový konektor Threat Intelligence Platform rozhraní API, které umožňuje vašemu TIPu nebo vlastnímu řešení odesílat indikátory do Microsoft Sentinelu. Tento datový konektor je teď ale na cestě k vyřazení. Doporučujeme nová řešení, která využívají optimalizace, které rozhraní API indikátorů nahrávání nabízí.

Datový konektor TIP funguje s rozhraním MICROSOFT Graph Security tiIndicators API. Můžete ho také použít pro libovolnou vlastní platformu analýzy hrozeb, která komunikuje s rozhraním API tiIndicators k odesílání indikátorů do Služby Microsoft Sentinel (a do jiných řešení zabezpečení Microsoftu, jako je XDR v programu Microsoft Defender).

Další informace o řešeních TIP integrovaných s Microsoft Sentinelem najdete v tématu Integrované produkty platformy analýzy hrozeb. Další informace najdete v tématu Připojení platformy analýzy hrozeb k Microsoft Sentinelu.

Přidání indikátorů hrozeb do Služby Microsoft Sentinel pomocí datového konektoru TAXII

Nejrozšířenější oborový standard pro přenos analýzy hrozeb je kombinace datového formátu STIX a protokolu TAXII. Pokud vaše organizace získá indikátory hrozeb z řešení, která podporují aktuální verzi STIX/TAXII (2.0 nebo 2.1), použijte datový konektor Threat Intelligence – TAXII k přenesení indikátorů hrozeb do Microsoft Sentinelu. Datový konektor Threat Intelligence – TAXII umožňuje integrovanému klientovi TAXII v Microsoft Sentinelu importovat analýzu hrozeb ze serverů TAXII 2.x.

Import indikátorů hrozeb ve formátu STIX do Microsoft Sentinelu ze serveru TAXII:

Získání ID kořenového adresáře a kolekce serveru TAXII

Povolení datového konektoru TaxiI v Microsoft Sentinelu

Další informace najdete v tématu Připojení microsoft Sentinelu k informačním kanálům PRO ANALÝZU hrozeb STIX/TAXII.

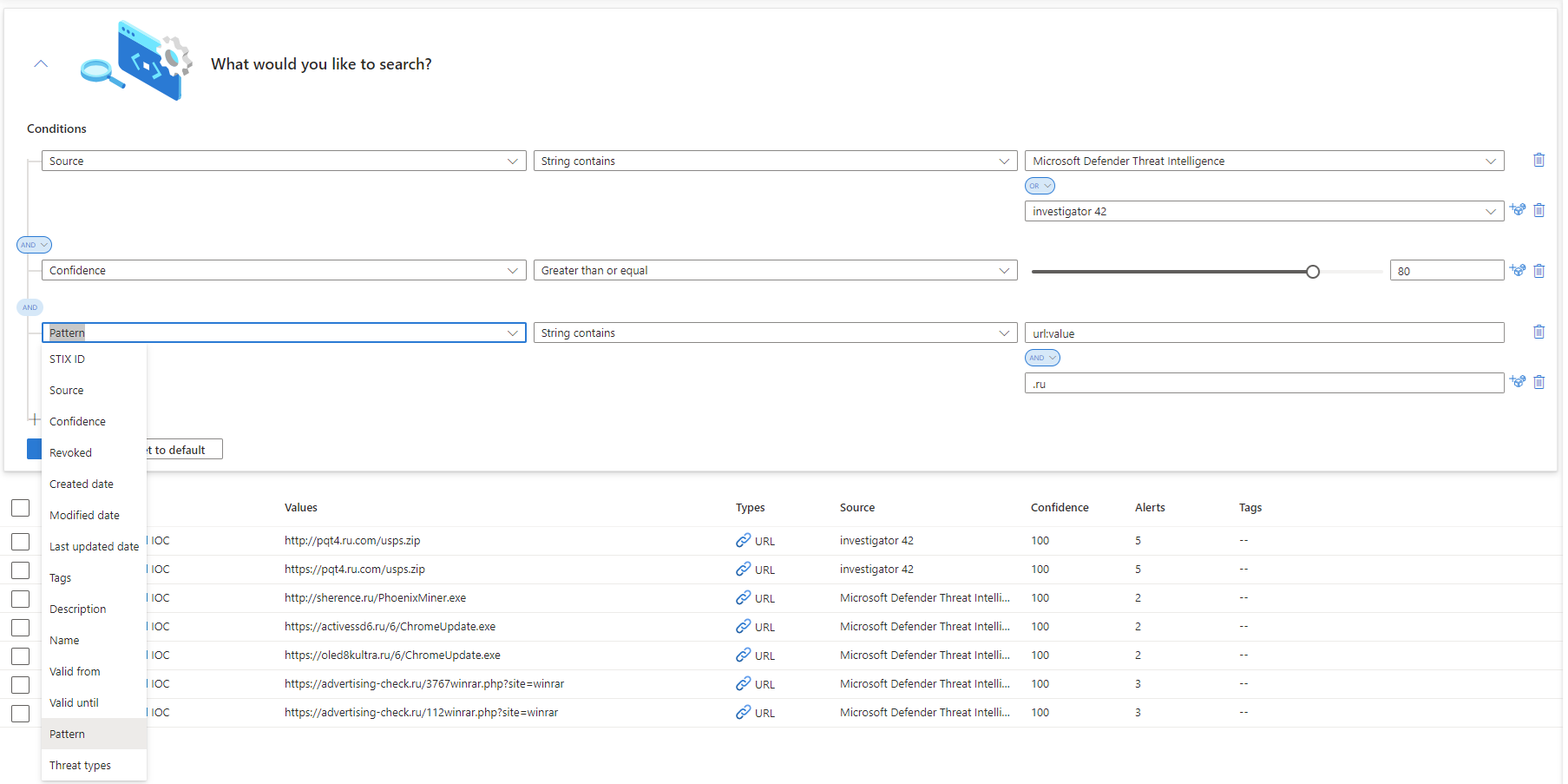

Zobrazení a správa indikátorů hrozeb

Zobrazení a správa indikátorů na stránce Analýza hrozeb Seřaďte, vyfiltrujte a prohledávejte importované indikátory hrozeb, aniž byste museli psát dotaz Log Analytics.

Proveďte dva z nejběžnějších úloh analýzy hrozeb: označování indikátorů a vytváření nových indikátorů souvisejících s vyšetřováním zabezpečení. Indikátory hrozeb můžete vytvářet nebo upravovat přímo na stránce Analýza hrozeb, jen když potřebujete rychle spravovat několik.

Označení indikátorů hrozeb je snadný způsob, jak je seskupit, aby bylo snazší je najít. Značky obvykle můžete použít na indikátor související s konkrétním incidentem nebo představující hrozby od určitého známého aktéra nebo dobře známé kampaně útoku. Jakmile hledáte indikátory, se kterými chcete pracovat, označte je jednotlivě nebo vícenásobným výběrem indikátorů a označte je všechny najednou pomocí jedné nebo více značek. Vzhledem k tomu, že označování je bezplatné, doporučuje se vytvořit standardní zásady vytváření názvů pro značky indikátorů hrozeb.

Ověřte indikátory a prohlédněte si úspěšně importované indikátory hrozeb z pracovního prostoru analýzy protokolů s povolenou službou Microsoft Sentinel. V tabulce ThreatIntelligenceIndicator ve schématu Microsoft Sentinelu jsou uložené všechny indikátory hrozeb Microsoft Sentinelu. Tato tabulka je základem pro dotazy analýzy hrozeb prováděné jinými funkcemi Microsoft Sentinelu, jako jsou analýzy a sešity.

Tady je příklad zobrazení základního dotazu na indikátory hrozeb.

Indikátory TI se ingestují do tabulky ThreatIntelligenceIndicator pracovního prostoru služby Log Analytics jako jen pro čtení. Kdykoli se aktualizuje indikátor, vytvoří se nová položka v tabulce ThreatIntelligenceIndicator . Na stránce Analýzy hrozeb se ale zobrazí jenom nejaktuálnější indikátor. Microsoft Sentinel de-duplikuje indikátory na základě vlastností IndicatorId a SourceSystem a zvolí indikátor s nejnovějším TimeGenerated[UTC].

Vlastnost IndicatorId se generuje pomocí ID indikátoru STIX. Při importu nebo vytváření indikátorů z jiných zdrojů než STIX se id indikátoru generuje zdrojem a vzorem ukazatele.

Další podrobnosti o zobrazení a správě indikátorů hrozeb najdete v tématu Práce s indikátory hrozeb v Microsoft Sentinelu.

Zobrazení rozšíření dat GeoLocation a WhoIs (Public Preview)

Microsoft rozšiřuje indikátory IP adres a domén o další údaje o geografické poloze a whois, což poskytuje další kontext pro šetření, kde se nachází vybraný indikátor ohrožení (IOC).

Zobrazení dat GeoLocation a WhoIs v podokně Analýza hrozeb pro tyto typy indikátorů hrozeb importovaných do Microsoft Sentinelu

Pomocí dat o geografické poloze můžete například najít podrobnosti, jako je organizace nebo země pro indikátor IP adresy, a data WhoIs k vyhledání dat, jako jsou registrátor a data vytvoření záznamu z indikátoru domény.

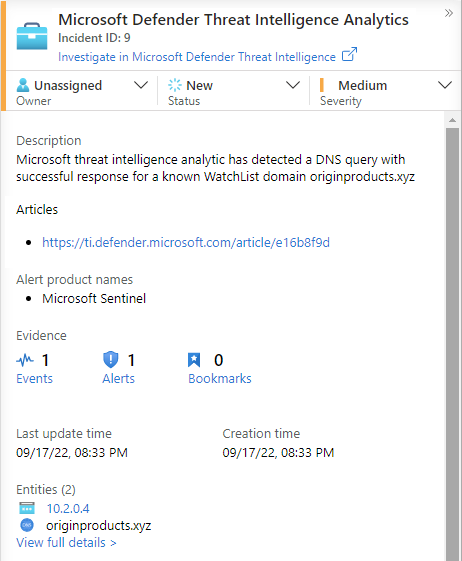

Detekce hrozeb pomocí analýzy indikátorů hrozeb

Nejdůležitějším případem použití indikátorů hrozeb v řešeních SIEM, jako je Microsoft Sentinel, je power analytics rules for threat detection. Tato pravidla založená na ukazatelích porovnávají nezpracované události z vašich zdrojů dat s indikátory hrozeb a detekují bezpečnostní hrozby ve vaší organizaci. V Microsoft Sentinel Analytics vytvoříte analytická pravidla, která běží podle plánu a generují výstrahy zabezpečení. Pravidla jsou řízena dotazy spolu s konfiguracemi, které určují, jak často se má pravidlo spouštět, jaký druh výsledků dotazů by měl generovat výstrahy zabezpečení a incidenty a volitelně aktivovat automatizovanou reakci.

I když můžete vždy vytvářet nová analytická pravidla úplně od začátku, Microsoft Sentinel poskytuje sadu předdefinovaných šablon pravidel vytvořených techniky zabezpečení Microsoftu pro využití indikátorů hrozeb. Tyto předdefinované šablony pravidel jsou založené na typu indikátorů hrozeb (doména, e-mail, hodnota hash souboru, IP adresa nebo adresa URL) a událostech zdroje dat, které chcete spárovat. Každá šablona obsahuje seznam požadovaných zdrojů potřebných pro fungování pravidla. To usnadňuje určení, jestli se v Microsoft Sentinelu už naimportují potřebné události.

Ve výchozím nastavení se při aktivaci těchto předdefinovaných pravidel vytvoří výstraha. Výstrahy vygenerované z analytických pravidel v Microsoft Sentinelu také generují incidenty zabezpečení, které se dají najít v incidentech pod správou hrozeb v nabídce Microsoft Sentinel. Incidenty jsou to, co týmy pro provoz zabezpečení určí a prošetří, aby určily příslušné akce reakce. Podrobné informace najdete v tomto kurzu: Zkoumání incidentů pomocí služby Microsoft Sentinel.

Další podrobnosti o používání indikátorů hrozeb v analytických pravidlech najdete v tématu Použití analýzy hrozeb k detekci hrozeb.

Microsoft poskytuje přístup ke své analýze hrozeb prostřednictvím pravidla Analýza hrozeb v programu Microsoft Defender Analytics. Další informace o tom, jak využít toto pravidlo, které generuje výstrahy a incidenty s vysokou věrností, najdete v tématu Použití odpovídající analýzy k detekci hrozeb.

Sešity poskytují přehledy o vaší analýze hrozeb

Sešity poskytují výkonné interaktivní řídicí panely, které poskytují přehled o všech aspektech Služby Microsoft Sentinel a analýzy hrozeb nejsou výjimkou. Pomocí integrovaného sešitu Analýzy hrozeb můžete vizualizovat klíčové informace o inteligenci hrozeb a snadno přizpůsobit sešit podle potřeb vaší firmy. Vytvářejte nové řídicí panely, které kombinují mnoho různých zdrojů dat, abyste mohli data vizualizovat jedinečnými způsoby. Vzhledem k tomu, že sešity Microsoft Sentinelu jsou založené na sešitech služby Azure Monitor, je už k dispozici rozsáhlá dokumentace a mnoho dalších šablon. Skvělým místem, kde začít, je tento článek o vytváření interaktivních sestav pomocí sešitů služby Azure Monitor.

Existuje také bohatá komunita sešitů Azure Monitoru na GitHubu ke stažení dalších šablon a přispívání vlastních šablon.

Další podrobnosti o používání a přizpůsobení sešitu Analýzy hrozeb najdete v tématu Práce s indikátory hrozeb v Microsoft Sentinelu.

Další kroky

V tomto dokumentu jste se seznámili s možnostmi analýzy hrozeb v Microsoft Sentinelu, včetně okna Analýza hrozeb. Praktické pokyny k používání funkcí analýzy hrozeb v Microsoft Sentinelu najdete v následujících článcích:

- Připojte Microsoft Sentinel k informačním kanálům ANALÝZY hrozeb STIX/TAXII.

- Připojte platformy analýzy hrozeb k Microsoft Sentinelu.

- Podívejte se, které platformy TIP, informační kanály TAXII a rozšiřování je možné snadno integrovat s Microsoft Sentinelem.

- Práce s indikátory hrozeb v celém prostředí Microsoft Sentinelu

- Detekce hrozeb pomocí předdefinovaných nebo vlastních analytických pravidel v Microsoft Sentinelu

- Vyšetřování incidentů v Microsoft Sentinelu