Zachování IP adres během převzetí služeb při selhání

Azure Site Recovery umožňuje zotavení po havárii pro virtuální počítače Azure replikací virtuálních počítačů do jiné oblasti Azure, převzetím služeb při selhání v případě výpadku a navrácením služeb po obnovení do primární oblasti, když se věci vrátí do normálního stavu.

Během převzetí služeb při selhání můžete chtít zachovat přidělování IP adres v cílové oblasti stejné jako zdrojová oblast:

- Když ve výchozím nastavení povolíte zotavení po havárii pro virtuální počítače Azure, Site Recovery vytvoří cílové prostředky na základě nastavení zdrojového prostředku. U virtuálních počítačů Azure nakonfigurovaných se statickými IP adresami se Site Recovery pokusí zřídit stejnou IP adresu pro cílový virtuální počítač, pokud se nepoužívá. Úplné vysvětlení toho, jak Site Recovery řeší adresování, najdete v tomto článku.

- Pro jednoduché aplikace stačí výchozí konfigurace. V případě složitějších aplikací možná budete muset zřídit další prostředek, abyste měli jistotu, že připojení funguje podle očekávání po převzetí služeb při selhání.

Tento článek obsahuje několik příkladů zachování IP adres v složitějších ukázkových scénářích. Mezi příklady patří:

- Převzetí služeb při selhání pro společnost se všemi prostředky běžícími v Azure

- Převzetí služeb při selhání pro společnost s hybridním nasazením a prostředky běžícími místně i v Azure

Prostředky v Azure: úplné převzetí služeb při selhání

Společnost A má všechny své aplikace spuštěné v Azure.

Před převzetím služeb při selhání

Poznámka:

Replikaci je teď možné provést mezi všemi dvěma oblastmi Azure po celém světě. Zákazníci už nejsou omezeni na povolení replikace v rámci svého kontinentu.

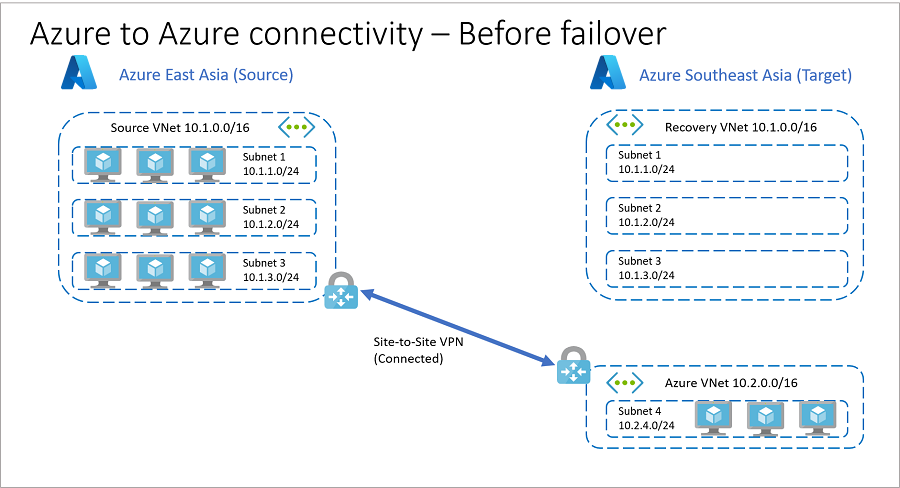

Tady je architektura před převzetím služeb při selhání.

- Společnost A má stejné sítě a podsítě ve zdrojových a cílových oblastech Azure.

- Aby se zkrátil cíl doby obnovení (RTO), používá společnost uzly replik pro SQL Server AlwaysOn, řadiče domény atd. Tyto uzly repliky jsou v jiné virtuální síti v cílové oblasti, aby mohly navázat připojení VPN typu site-to-site mezi zdrojovými a cílovými oblastmi. To není možné, pokud se ve zdroji a cíli používá stejný adresní prostor IP adres.

- Před převzetím služeb při selhání je síťová architektura následující:

- Primární oblast je Azure East Asia

- Východní Asie má virtuální síť (zdrojová virtuální síť) s adresními prostory 10.1.0.0/16.

- Východní Asie má úlohy rozdělené mezi tři podsítě ve virtuální síti:

- Podsíť 1: 10.1.1.0/24

- Podsíť 2: 10.1.2.0/24

- Podsíť 3: 10.1.3.0/24

- Sekundární (cílová) oblast je Azure Southeast Asia

- Jihovýchodní Asie má virtuální síť obnovení (VNet recovery) stejnou jako zdrojová virtuální síť.

- Jihovýchodní Asie má další virtuální síť (virtuální síť Azure) s adresními prostory 10.2.0.0/16.

- Virtuální síť Azure obsahuje podsíť (podsíť 4) s adresními prostory 10.2.4.0/24.

- Uzly replik pro SQL Server AlwaysOn, řadič domény atd. jsou umístěné v podsíti 4.

- Zdrojová virtuální síť a virtuální síť Azure jsou připojené k připojení vpn typu site-to-site.

- Virtuální síť obnovení není připojená k žádné jiné virtuální síti.

- Společnost A přiřadí nebo ověří cílové IP adresy pro replikované položky. Cílová IP adresa je stejná jako zdrojová IP adresa pro každý virtuální počítač.

- Primární oblast je Azure East Asia

Po převzetí služeb při selhání

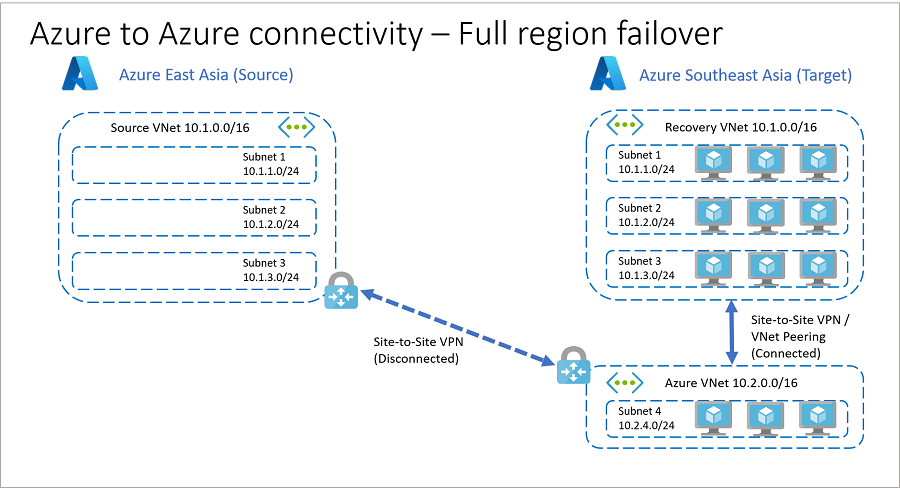

Pokud dojde k výpadku zdrojové oblasti, může společnost A převzít služby při selhání všech svých prostředků do cílové oblasti.

- S cílovými IP adresami, které jsou již zavedeny před převzetím služeb při selhání, může společnost A orchestrovat převzetí služeb při selhání a automaticky navazovat připojení po převzetí služeb při selhání mezi virtuální sítí zotavení a virtuální sítí Azure. To je znázorněno v následujícím diagramu.

- V závislosti na požadavcích aplikace je možné vytvořit připojení mezi dvěma virtuálními sítěmi (virtuální síť obnovení a virtuální síť Azure) v cílové oblasti dříve, během (jako zprostředkující krok) nebo po převzetí služeb při selhání.

Společnost může pomocí plánů obnovení určit, kdy se budou navazovat připojení.

Můžou se připojit mezi virtuálními sítěmi pomocí partnerského vztahu virtuálních sítí nebo vpn typu site-to-site.

- VNet Peering nepoužívá bránu VPN a má různá omezení.

- Ceny partnerských vztahů virtuálních sítí se počítají jinak než ceny služby VPN Gateway typu VNet-to-VNet. Pro převzetí služeb při selhání obecně doporučujeme použít stejnou metodu připojení jako zdrojové sítě, včetně typu připojení, aby se minimalizovaly nepředvídatelné síťové incidenty.

Prostředky v Azure: Převzetí služeb při selhání izolované aplikace

Možná budete muset převzít služby při selhání na úrovni aplikace. Pokud například chcete převzít služby při selhání konkrétní aplikace nebo vrstvy aplikace umístěné ve vyhrazené podsíti.

- V tomto scénáři sice můžete zachovat přidělování IP adres, ale obecně se nedoporučuje, protože zvyšuje pravděpodobnost nekonzistence připojení. Ztratíte také připojení podsítě k jiným podsítím ve stejné virtuální síti Azure.

- Lepší způsob, jak provést převzetí služeb při selhání aplikace na úrovni podsítě, je použít pro převzetí služeb při selhání různé cílové IP adresy (pokud potřebujete připojení k jiným podsítím ve zdrojové virtuální síti) nebo izolovat každou aplikaci ve své vlastní vyhrazené virtuální síti ve zdrojové oblasti. S druhým přístupem můžete navázat připojení mezi sítěmi ve zdrojové oblasti a emulovat stejné chování při převzetí služeb při selhání do cílové oblasti.

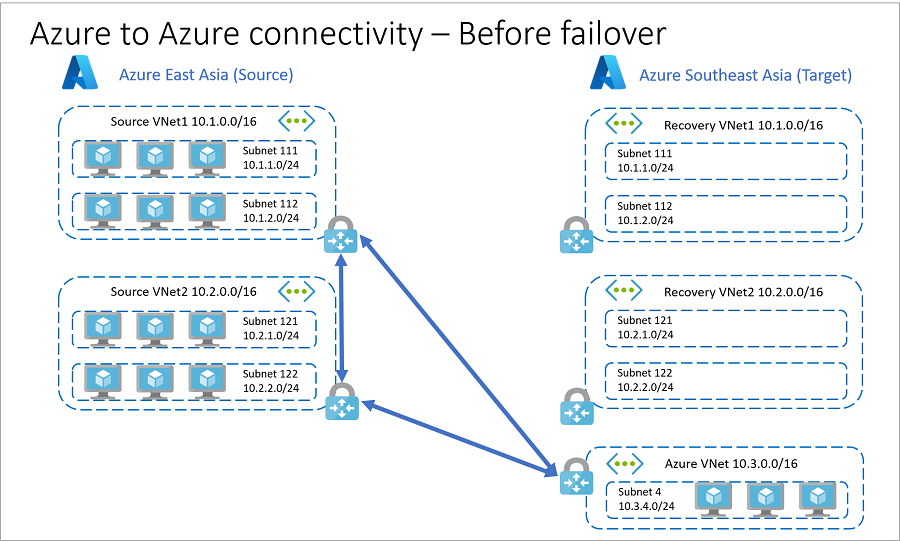

V tomto příkladu společnost A umístí aplikace do zdrojové oblasti ve vyhrazených virtuálních sítích a vytvoří propojení mezi těmito virtuálními sítěmi. Díky tomuto návrhu můžou provádět převzetí služeb při selhání izolované aplikace a zachovat zdrojové privátní IP adresy v cílové síti.

Před převzetím služeb při selhání

Před převzetím služeb při selhání je architektura následující:

Virtuální počítače aplikací jsou hostované v primární oblasti Azure East Asia:

- Virtuální počítače App1 se nacházejí ve zdrojové virtuální síti VNet 1: 10.1.0.0/16.

- Virtuální počítače App2 se nacházejí ve zdrojové virtuální síti VNet 2: 10.2.0.0/16.

- Zdrojová virtuální síť 1 má dvě podsítě.

- Zdrojová virtuální síť 2 má dvě podsítě.

Sekundární (cílová) oblast je Jihovýchodní Asie Azure – Jihovýchodní Asie má virtuální sítě obnovení (virtuální síť obnovení 1 a virtuální síť obnovení 2), které jsou identické se zdrojovou virtuální sítí 1 a zdrojovou virtuální sítí 2. - Virtuální síť obnovení 1 a virtuální síť obnovení 2 mají dvě podsítě, které odpovídají podsítím ve zdrojové virtuální síti 1 a zdrojové virtuální síti 2 – Jihovýchodní Asie má další virtuální síť (virtuální síť Azure) s adresními prostory 10.3.0.0/16. - Virtuální síť Azure obsahuje podsíť (podsíť 4) s adresními prostory 10.3.4.0/24. – Uzly replik pro SQL Server AlwaysOn, řadič domény atd. jsou umístěny v podsíti 4.

Existuje několik připojení VPN typu site-to-site:

- Zdrojová virtuální síť 1 a virtuální síť Azure

- Zdrojová virtuální síť 2 a virtuální síť Azure

- Zdrojová virtuální síť 1 a zdrojová virtuální síť 2 jsou připojeny k síti VPN site-to-site.

Virtuální síť obnovení 1 a virtuální síť obnovení 2 nejsou připojené k žádným jiným virtuálním sítím.

Společnost A nakonfiguruje brány VPN na virtuální síti Recovery VNet 1 a VNet 2 pro zotavení, aby se snížila rto.

Virtuální síť obnovení VNet1 a VNet2 pro obnovení nejsou připojeny k žádné jiné virtuální síti.

Kvůli zkrácení cíle doby obnovení (RTO) jsou brány VPN nakonfigurované ve virtuální síti Recovery VNet1 a VNet2 obnovení před převzetím služeb při selhání.

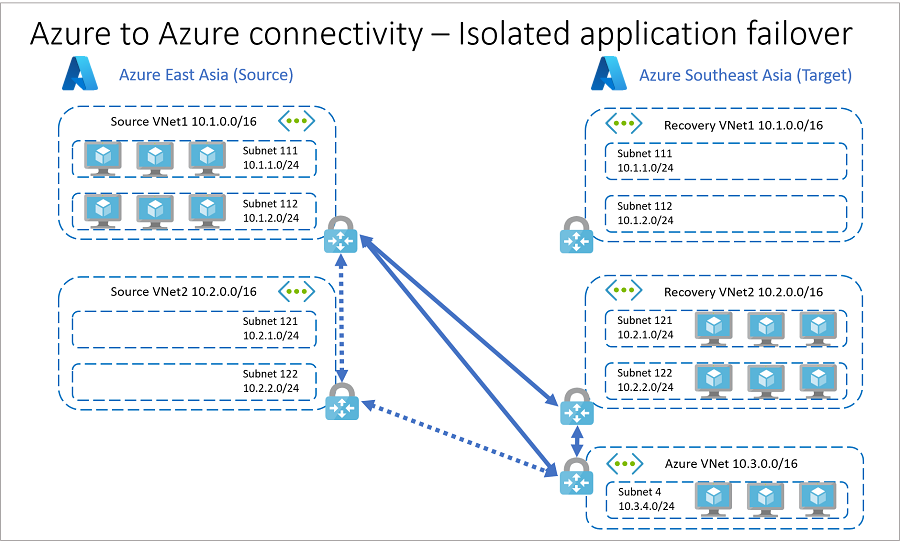

Po převzetí služeb při selhání

V případě výpadku nebo problému, který má vliv na jednu aplikaci (v našem příkladu na zdrojové virtuální síti 2), může společnost A obnovit ovlivněnou aplikaci následujícím způsobem:

- Odpojte připojení VPN mezi zdrojovou sítí VNet1 a zdrojovou sítí VNet2 a mezi zdrojovou sítí VNet2 a virtuální sítí Azure .

- Vytvořte připojení VPN mezi zdrojovou sítí VNet1 a virtuální sítí VNet2 pro obnovení a mezi virtuální sítí Azure.

- Převzetí služeb při selhání virtuálních počítačů ve zdrojové virtuální síti VNet2 k obnovení VNet2

- Tento příklad lze rozšířit tak, aby zahrnoval více aplikací a síťových připojení. Při převzetí služeb při selhání ze zdroje do cíle doporučujeme postupovat podle modelu připojení podobného typu.

- Brány VPN Gateway k navázání připojení používají veřejné IP adresy a směrování brány. Pokud nechcete používat veřejné IP adresy nebo chcete zabránit dalším segmentům směrování, můžete použít partnerský vztah virtuálních sítí Azure k partnerským virtuálním sítím napříč podporovanými oblastmi Azure.

Hybridní prostředky: úplné převzetí služeb při selhání

V tomto scénáři společnost B provozuje hybridní firmu, která je součástí aplikační infrastruktury běžící v Azure a zbytek běží místně.

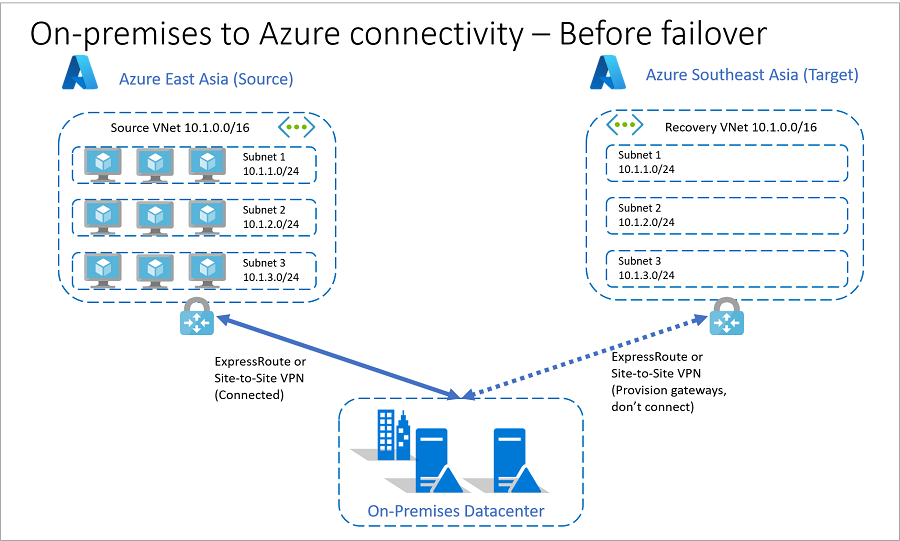

Před převzetím služeb při selhání

Tady je postup, jak vypadá síťová architektura před převzetím služeb při selhání.

- Virtuální počítače aplikací jsou hostované v Azure East Asia.

- Východní Asie má virtuální síť (zdrojová virtuální síť) s adresními prostory 10.1.0.0/16.

- Východní Asie má úlohy rozdělené mezi tři podsítě ve zdrojové virtuální síti:

- Podsíť 1: 10.1.1.0/24

- Podsíť 2: 10.1.2.0/24

- Podsíť 3: 10.1.3.0/24 využívající virtuální síť Azure s adresními prostory 10.1.0.0/16. Tato virtuální síť má název Zdrojová virtuální síť.

- Východní Asie má úlohy rozdělené mezi tři podsítě ve zdrojové virtuální síti:

- Sekundární (cílová) oblast je Azure Southeast Asia:

- Jihovýchodní Asie má virtuální síť obnovení (VNet recovery) stejnou jako zdrojová virtuální síť.

- Virtuální počítače ve východní Asii jsou připojené k místnímu datacentru pomocí Azure ExpressRoute nebo vpn typu site-to-site.

- Aby se snížila plánovaná doba obnovení, společnost B zřídí brány ve virtuální síti Recovery v Azure Jihovýchodní Asii před převzetím služeb při selhání.

- Společnost B přiřadí nebo ověří cílové IP adresy pro replikované virtuální počítače. Cílová IP adresa je stejná jako zdrojová IP adresa pro každý virtuální počítač.

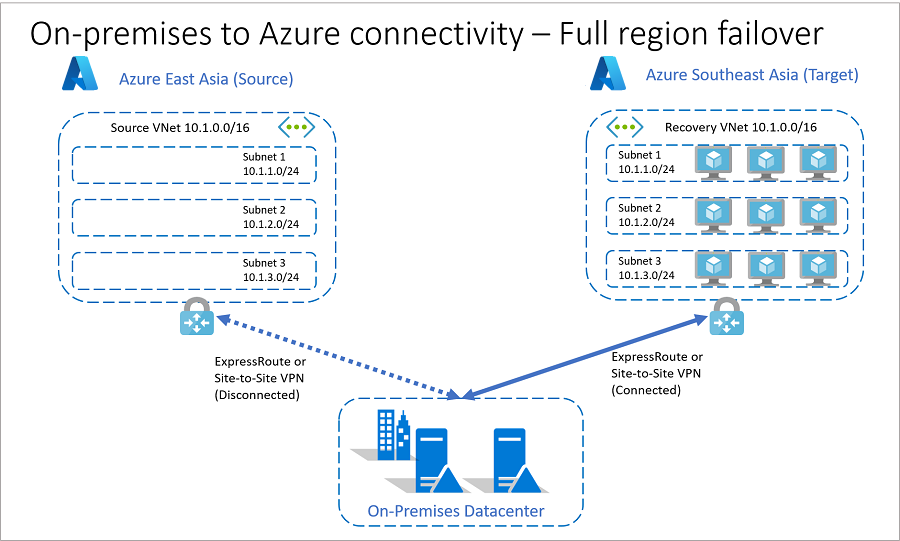

Po převzetí služeb při selhání

Pokud dojde k výpadku zdrojové oblasti, může společnost B převzít služby při selhání všech svých prostředků do cílové oblasti.

- S cílovými IP adresami, které jsou už před převzetím služeb při selhání, může společnost B orchestrovat převzetí služeb při selhání a automaticky navazovat připojení po převzetí služeb při selhání mezi virtuální sítí zotavení a virtuální sítí Azure.

- V závislosti na požadavcích aplikace je možné vytvořit připojení mezi dvěma virtuálními sítěmi (virtuální síť obnovení a virtuální síť Azure) v cílové oblasti dříve, během (jako zprostředkující krok) nebo po převzetí služeb při selhání. Společnost může pomocí plánů obnovení určit, kdy se budou navazovat připojení.

- Původní propojení mezi Azure East Asia a místním datacentrem by se mělo odpojit před navázáním připojení mezi Azure Jihovýchodní Asii a místním datacentrem.

- Místní směrování je překonfigurované tak, aby ukazovalo na cílovou oblast a brány po převzetí služeb při selhání.

Hybridní prostředky: převzetí služeb při selhání izolované aplikace

Společnost B nemůže převzít služby při selhání izolovaných aplikací na úrovni podsítě. Důvodem je to, že adresní prostor ve zdrojových virtuálních sítích a virtuálních sítích pro obnovení je stejný a původní zdroj k místnímu připojení je aktivní.

- V případě odolnosti aplikací bude společnost B muset umístit každou aplikaci do vlastní vyhrazené virtuální sítě Azure.

- S každou aplikací v samostatné virtuální síti může společnost B převzít služby při selhání izolovaných aplikací a směrovat zdrojová připojení k cílové oblasti.

Další kroky

Přečtěte si o plánech obnovení.