Povolení protokolu TLS příchozího přenosu dat do aplikace

Poznámka:

Azure Spring Apps je nový název služby Azure Spring Cloud. Přestože má služba nový název, na některých místech uvidíte starý název, protože pracujeme na aktualizaci prostředků, jako jsou snímky obrazovky, videa a diagramy.

Tento článek se vztahuje na:❌ Basic ✔️ Standard ✔️ Enterprise

Poznámka:

Tato funkce není v plánu Basic k dispozici.

Tento článek popisuje zabezpečenou komunikaci v Azure Spring Apps. Tento článek také vysvětluje, jak povolit příchozí přenos dat SSL/TLS aplikace k zabezpečení provozu z kontroleru příchozího přenosu dat do aplikací, které podporují protokol HTTPS.

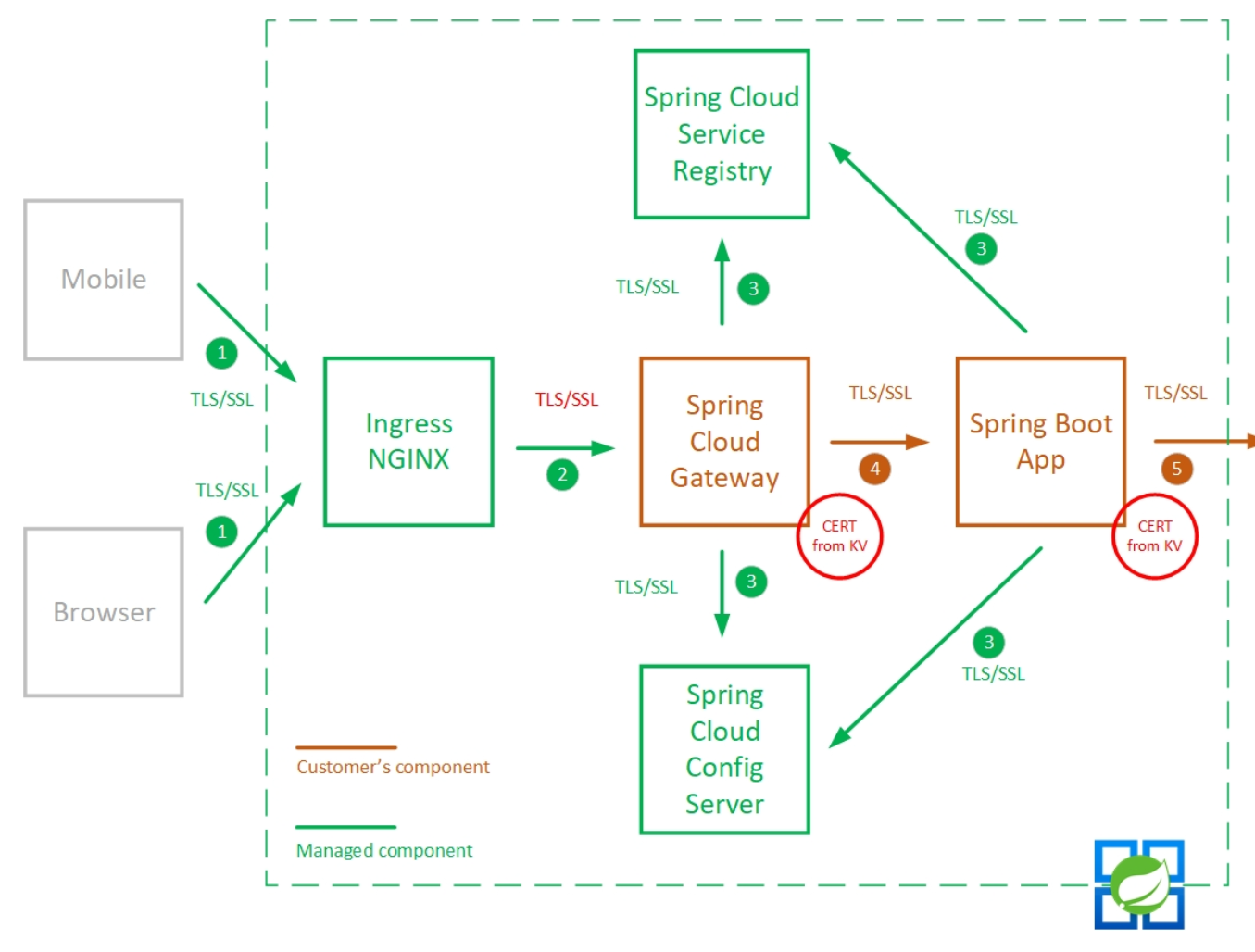

Následující obrázek ukazuje celkovou podporu zabezpečené komunikace v Azure Spring Apps.

Zabezpečený komunikační model v Azure Spring Apps

Tato část vysvětluje model zabezpečené komunikace zobrazený v diagramu přehledu výše.

Požadavek klienta z klienta do aplikace v Azure Spring Apps přichází do kontroleru příchozího přenosu dat. Požadavek může být HTTP nebo HTTPS. Certifikát TLS vrácený kontrolerem příchozího přenosu dat je vystavený certifikační autoritou vydávající microsoft Azure TLS.

Pokud je aplikace namapovaná na existující vlastní doménu a je nakonfigurovaná jenom jako HTTPS, může být požadavek na kontroler příchozího přenosu dat pouze HTTPS. Certifikát TLS vrácený kontrolerem příchozího přenosu dat je certifikát vazby SSL pro danou vlastní doménu. Ověření SSL/TLS na straně serveru pro vlastní doménu se provádí v kontroleru příchozího přenosu dat.

Zabezpečená komunikace mezi kontrolerem příchozího přenosu dat a aplikacemi v Azure Spring Apps se řídí protokolem TLS příchozího přenosu dat do aplikace. Komunikaci můžete řídit také prostřednictvím portálu nebo rozhraní příkazového řádku, které si vysvětlíme dále v tomto článku. Pokud je protokol TLS příchozího přenosu dat do aplikace zakázaný, komunikace mezi kontrolerem příchozího přenosu dat a aplikacemi v Azure Spring Apps je HTTP. Pokud je povolený protokol TLS příchozího přenosu dat do aplikace, komunikace bude HTTPS a nemá žádný vztah ke komunikaci mezi klienty a kontrolerem příchozího přenosu dat. Kontroler příchozího přenosu dat neověří certifikát vrácený z aplikací, protože tls příchozího přenosu dat do aplikace zašifruje komunikaci.

Komunikace mezi aplikacemi a službami Azure Spring Apps je vždy HTTPS a zpracovává ji Služba Azure Spring Apps. Mezi tyto služby patří konfigurační server, registr služeb a server Eureka.

Komunikaci mezi aplikacemi spravujete. Můžete také využít funkce Azure Spring Apps k načtení certifikátů do úložiště důvěryhodnosti aplikace. Další informace najdete v tématu Použití certifikátů TLS/SSL v aplikaci.

Komunikaci mezi aplikacemi a externími službami spravujete. Azure Spring Apps pomáhá spravovat vaše veřejné certifikáty a načítat je do úložiště důvěryhodnosti vaší aplikace, aby se snížila vaše úsilí o vývoj. Další informace najdete v tématu Použití certifikátů TLS/SSL v aplikaci.

Povolení protokolu TLS příchozího přenosu dat do aplikace

Následující část ukazuje, jak povolit protokol SSL/TLS příchozího přenosu dat pro zabezpečení provozu z kontroleru příchozího přenosu dat do aplikací, které podporují protokol HTTPS.

Požadavky

- Nasazená instance Azure Spring Apps Pokud chcete začít, postupujte podle našeho rychlého startu k nasazení prostřednictvím Azure CLI .

- Pokud neznáte protokol TLS příchozího přenosu dat do aplikace, podívejte se na ukázku kompletního protokolu TLS.

- K bezpečnému načtení požadovaných certifikátů do aplikací Spring Boot můžete použít spring-cloud-azure-starter-keyvault-certificates.

Povolení protokolu TLS příchozího přenosu dat do aplikace v existující aplikaci

Pomocí příkazu az spring app update --enable-ingress-to-app-tls povolíte nebo zakážete protokol TLS příchozího přenosu dat do aplikace.

az spring app update --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

az spring app update --enable-ingress-to-app-tls false -n app_name -s service_name -g resource_group_name

Povolení protokolu TLS příchozího přenosu dat do aplikace při vytvoření vazby vlastní domény

Použijte příkaz az spring app custom-domain update --enable-ingress-to-app-tls nebo az spring app custom-domain bind --enable-ingress-to-app-tls povolte nebo zakažte protokol TLS příchozího přenosu dat do aplikace.

az spring app custom-domain update --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

az spring app custom-domain bind --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

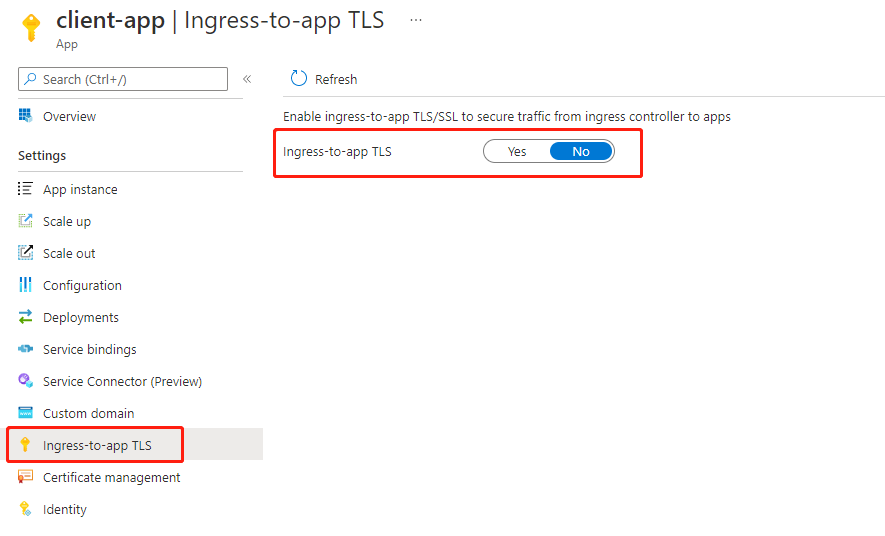

Povolení tls příchozího přenosu dat do aplikace pomocí webu Azure Portal

Pokud chcete na webu Azure Portal povolit protokol TLS příchozího přenosu dat k aplikaci, nejprve vytvořte aplikaci a pak tuto funkci povolte.

- Vytvořte na portálu aplikaci, jak byste normálně měli. Přejděte na něj na portálu.

- Posuňte se dolů ke skupině Nastavení v levém navigačním podokně.

- Vyberte PROTOKOL TLS příchozího přenosu dat do aplikace.

- Přepněte protokol TLS příchozího přenosu dat do aplikace na ano.

Ověření stavu TLS příchozího přenosu dat do aplikace

Pomocí příkazu az spring app show zkontrolujte hodnotu enableEndToEndTls.

az spring app show -n app_name -s service_name -g resource_group_name