Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Ověřování Microsoft Entra je mechanismus, který se připojuje ke službě Azure Synapse Analytics pomocí identit v MICROSOFT Entra ID.

S ověřováním Microsoft Entra můžete centrálně spravovat identity uživatelů, které mají přístup ke službě Azure Synapse, a zjednodušit tak správu oprávnění. Mezi jeho výhody patří následující:

- Poskytuje alternativu k běžnému ověřování pomocí uživatelského jména a hesla.

- Pomáhá zastavit šíření identit uživatelů napříč servery.

- Umožňuje rotaci hesel na jednom místě.

- Zákazníci můžou spravovat oprávnění pomocí externích skupin (Microsoft Entra ID).

- Může eliminovat ukládání hesel povolením integrovaného ověřování systému Windows a dalších forem ověřování podporovaných id Microsoft Entra.

- Microsoft Entra ID podporuje ověřování na základě tokenů pro aplikace připojující se k Azure Synapse.

- Ověřování Microsoft Entra podporuje ADFS (federace domén) nebo nativní ověřování uživatele a hesla pro místní ID Microsoft Entra bez synchronizace domény.

- Microsoft Entra ID podporuje připojení z aplikace SQL Server Management Studio, která používají univerzální ověřování služby Active Directory, což zahrnuje vícefaktorové ověřování (MFA). Vícefaktorové ověřování zahrnuje silné ověřování s celou řadou možností snadného ověření, včetně telefonního hovoru, textové zprávy, čipových karet s pin kódem nebo oznámením mobilní aplikace. Další informace naleznete v tématu Podpora SSMS pro vícefaktorové ověřování Microsoft Entra pomocí Synapse SQL.

- Microsoft Entra ID podporuje podobná připojení z nástrojů SQL Server Data Tools (SSDT) využívajících interaktivní ověřování služby Active Directory. Další informace naleznete v tématu Podpora Microsoft Entra ID v SQL Server Data Tools (SSDT).

Kroky konfigurace zahrnují následující postupy pro konfiguraci a použití ověřování Microsoft Entra.

- Vytvořte a naplňte ID Microsoft Entra.

- Vytvoření identity Microsoft Entra

- Přiřaďte roli vytvořené identitě Microsoft Entra ve workspace Synapse.

- Připojte se k Synapse Studiu pomocí identit Microsoft Entra.

Propustnost Microsoft Entra v Azure Synapse Analytics

Azure Synapse Analytics umožňuje přístup k datům v datovém jezeře pomocí identity Microsoft Entra.

Definování přístupových práv k souborům a datům, která jsou respektována v různých datových modulech, vám umožní zjednodušit řešení data Lake tím, že má jedno místo, kde jsou oprávnění definována, a nemusíte je definovat na více místech.

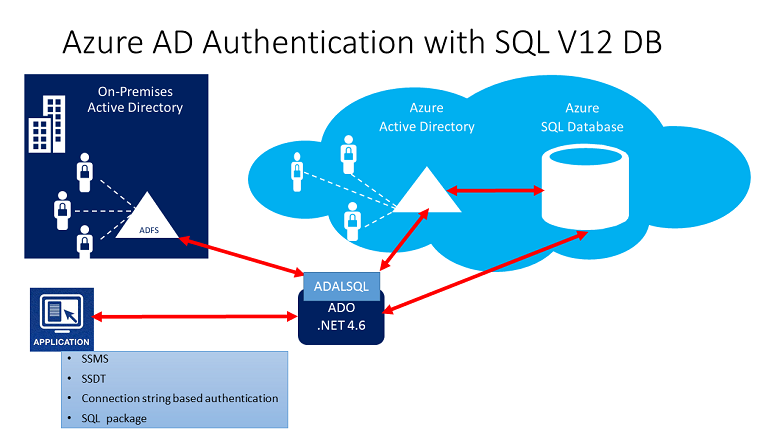

Architektura důvěryhodnosti

Následující základní diagram shrnuje architekturu řešení použití ověřování Microsoft Entra s Synapse SQL. Pro podporu nativního uživatelského hesla Microsoft Entra se považuje pouze část Cloud a Azure AD/Synapse Synapse SQL. Pokud chcete podporovat federované ověřování (nebo uživatelské jméno/heslo pro přihlašovací údaje systému Windows), je vyžadována komunikace s blokem ADFS. Šipky označují komunikační cesty.

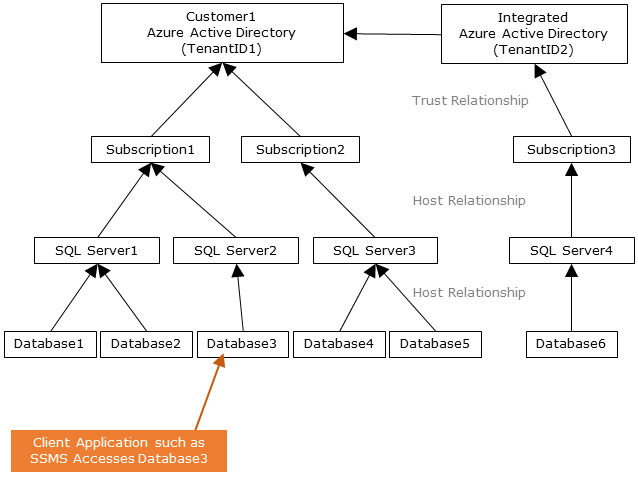

Následující diagram označuje vztahy federace, důvěryhodnosti a hostování, které klientovi umožňují připojit se k databázi odesláním tokenu. Token se ověřuje pomocí ID Microsoft Entra a databáze je důvěryhodná.

Zákazník 1 může představovat ID Microsoft Entra s nativními uživateli nebo ID Microsoft Entra s federovanými uživateli. Zákazník 2 představuje možné řešení včetně importovaných uživatelů; v tomto příkladu pochází z federovaného ID Microsoft Entra s ADFS, které se synchronizuje s Microsoft Entra ID.

Je důležité pochopit, že přístup k databázi pomocí ověřování Microsoft Entra vyžaduje, aby k ID Microsoft Entra bylo přidružené předplatné hostování. Stejné předplatné se musí použít k vytvoření SQL Serveru, který je hostitelem služby Azure SQL Database nebo vyhrazeného fondu SQL.

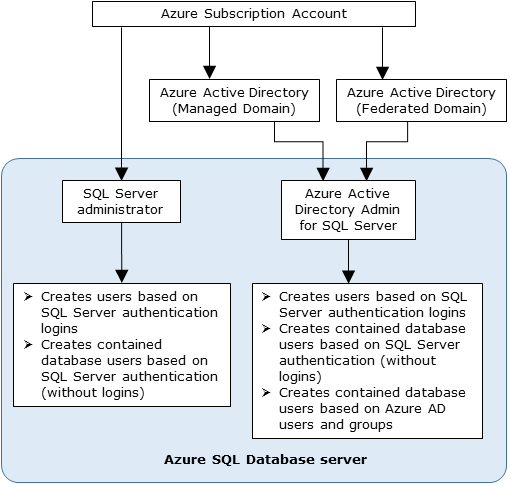

Struktura správce

Při použití ověřování Microsoft Entra jsou k dispozici dva administrátorské účty pro Synapse SQL: původní SQL administrátor využívající SQL ověřování a Entra administrátor. Pouze správce se založeným účtem na Microsoft Entra může vytvořit prvního uživatele databáze s Microsoft Entra ID v uživatelské databázi.

Přihlášení správce Microsoft Entra může být uživatel Microsoft Entra nebo skupina Microsoft Entra. Pokud je správcem účet skupiny, může ho používat libovolný člen skupiny a povolit více správců Microsoft Entra pro instanci Synapse SQL.

Použití skupinového účtu jako správce zlepšuje možnosti správy tím, že umožňuje centrálně přidávat a odebírat členy skupiny v Microsoft Entra ID beze změny uživatelů nebo oprávnění v pracovním prostoru Azure Synapse Analytics. Kdykoli je možné nakonfigurovat pouze jednoho správce Microsoft Entra (uživatele nebo skupiny).

Oprávnění

Pokud chcete vytvořit nové uživatele, musíte mít ALTER ANY USER oprávnění v databázi. Oprávnění ALTER ANY USER lze udělit libovolnému databázovému uživateli. Oprávnění ALTER ANY USER je rovněž uděleno správcům SQL, účtům správce systému Microsoft Entra, uživatelům databáze s oprávněním CONTROL ON DATABASE nebo ALTER ON DATABASE pro tuto databázi a členům role databáze db_owner.

Pokud chcete vytvořit uživatele databáze s omezením ve službě Synapse SQL, musíte se k databázi nebo instanci připojit pomocí identity Microsoft Entra. Pokud chcete vytvořit prvního uživatele databáze s omezením, musíte se k databázi připojit pomocí správce Microsoft Entra (který je vlastníkem databáze).

Jakékoli ověřování Microsoft Entra je možné pouze v případě, že byl vytvořen správce Microsoft Entra pro Synapse SQL. Pokud byl správce Microsoft Entra odebrán ze serveru, stávající uživatelé Microsoft Entra vytvořené dříve v Synapse SQL se už nemůžou připojit k databázi pomocí svých přihlašovacích údajů Microsoft Entra.

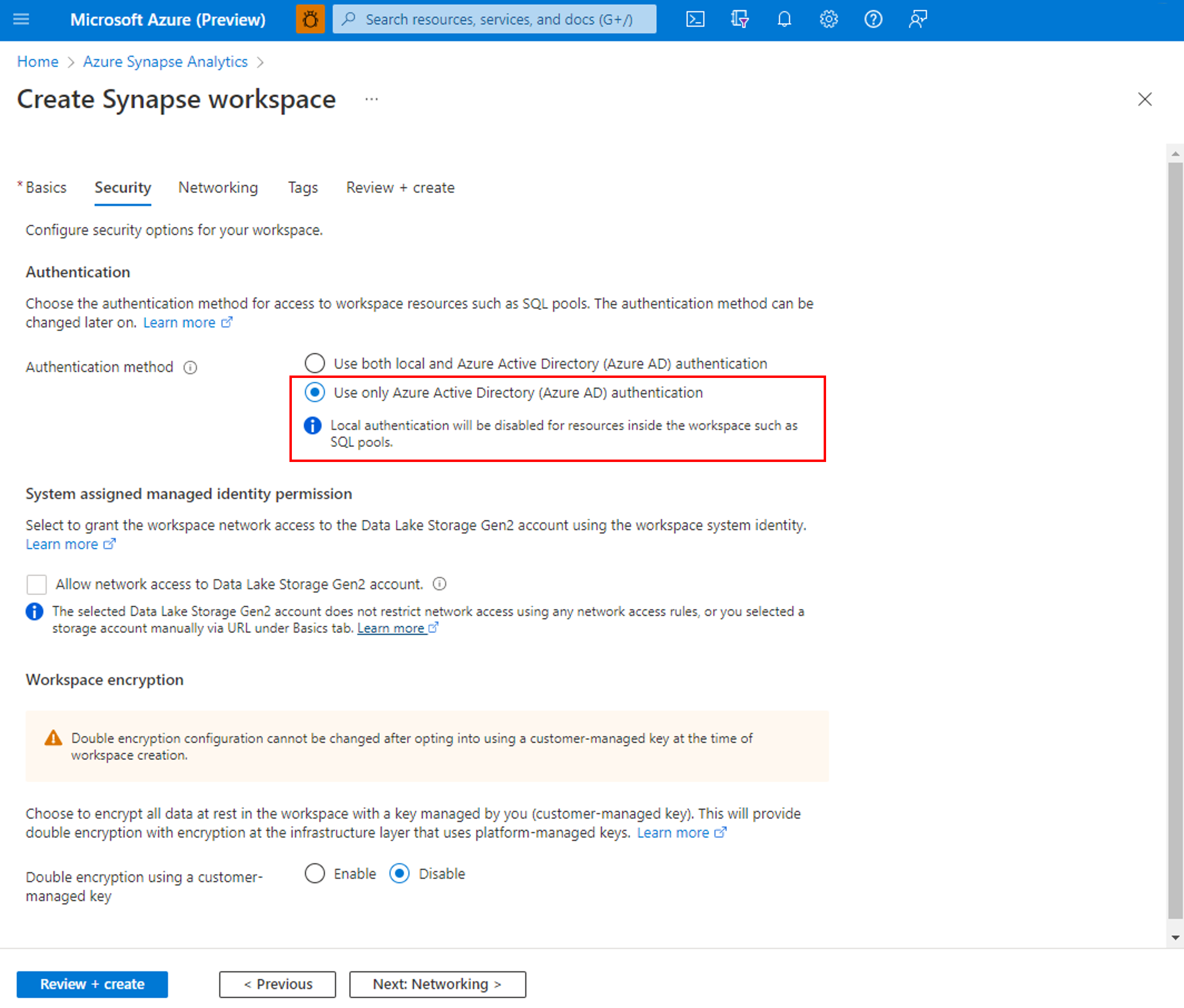

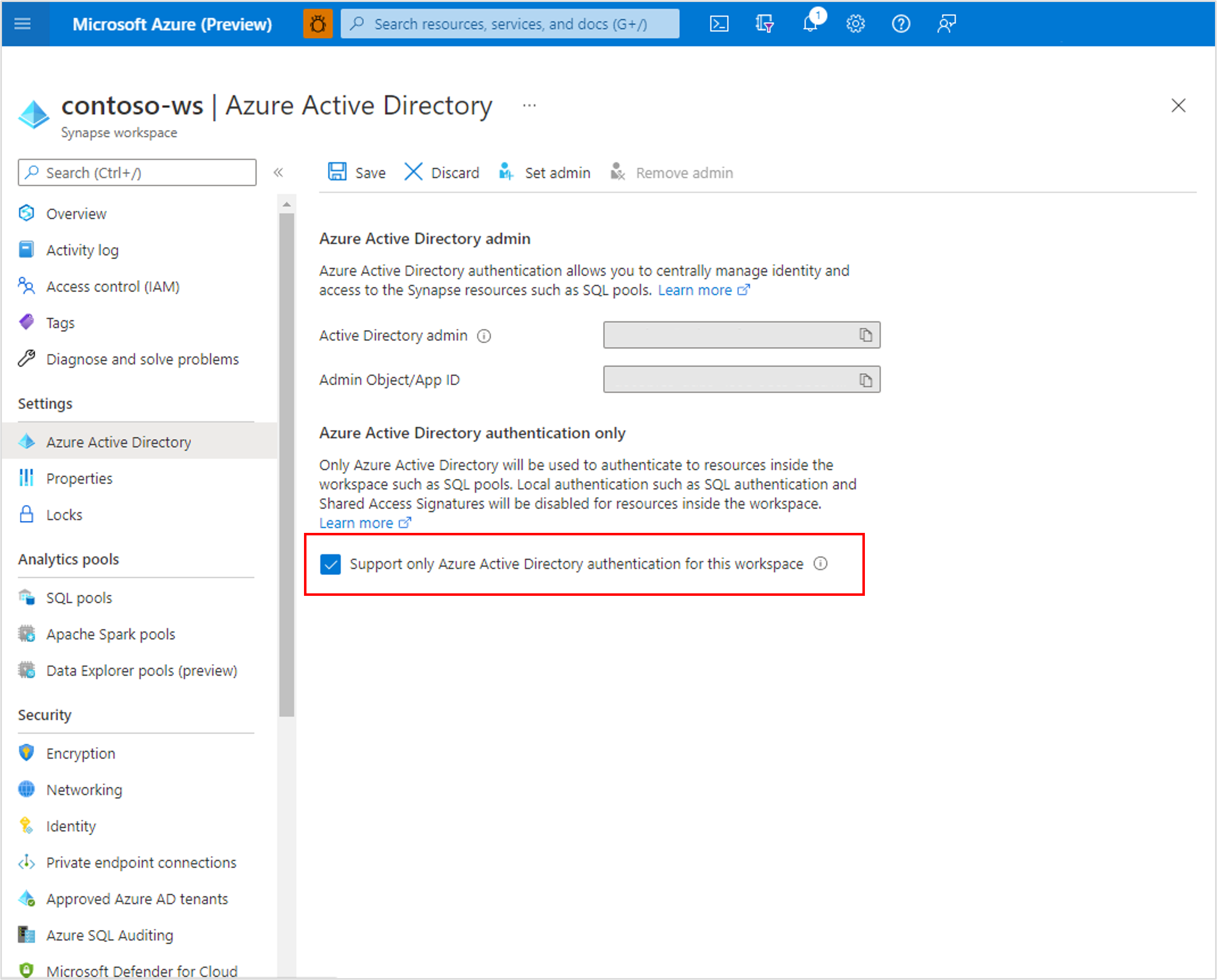

Zakázání místního ověřování

Povolením pouze ověřování Microsoft Entra centrálně spravujte přístup k prostředkům Azure Synapse, jako jsou fondy SQL. Pokud chcete při vytváření pracovního prostoru zakázat místní ověřování ve službě Synapse, vyberte Jako metodu ověřování použít pouze ověřování Microsoft Entra. Přihlášení správce SQL bude vytvořeno, avšak deaktivované. Místní ověřování může později povolit vlastník Azure nebo přispěvatel pracovního prostoru Synapse.

Místní ověřování můžete také zakázat po vytvoření pracovního prostoru prostřednictvím webu Azure Portal. Místní ověřování nelze zakázat, dokud se pro pracovní prostor Azure Synapse nevytvořil správce Microsoft Entra.

Funkce a omezení Microsoft Entra

V Synapse SQL je možné zřídit následující členy Microsoft Entra ID:

- Nativní členové: Člen vytvořený v Microsoft Entra ID ve spravované doméně nebo v doméně zákazníka. Další informace naleznete v tématu Přidání vlastního názvu domény do Microsoft Entra ID.

- Členové federované domény: Člen, který byl vytvořen v Microsoft Entra ID s federovanou doménou. Další informace najdete v tématu Nasazení Active Directory Federation Services (AD FS) v Azure.

- Importovaní členové z jiných tenantů Azure AD, kteří jsou nativními nebo federovanými členy domény.

- Skupiny služby Active Directory vytvořené jako skupiny zabezpečení

Uživatelé Microsoft Entra, kteří jsou součástí skupiny s

db_ownerrolí serveru, nemůžou v Synapse SQL používat syntaxi CREATE DATABASE SCOPED CREDENTIAL . Zobrazí se následující chyba:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either does not exist or you do not have permission to use it.db_ownerUdělte roli přímo jednotlivému uživateli Microsoft Entra, abyste zmírnili problém s CREATE DATABASE SCOPED CREDENTIAL.Tyto systémové funkce vrací hodnoty NULL při spuštění v rámci objektů zabezpečení Microsoft Entra:

SUSER_ID()SUSER_NAME(<admin ID>)SUSER_SNAME(<admin SID>)SUSER_ID(<admin name>)SUSER_SID(<admin name>)

Připojení pomocí identit Microsoft Entra

Ověřování Microsoft Entra podporuje následující metody připojení k databázi pomocí identit Microsoft Entra:

- Heslo Microsoft Entra

- Integrovaná aplikace Microsoft Entra

- Microsoft Entra Universal s MFA

- Použití ověřování tokenu aplikace

Pro principály serveru Microsoft Entra (přihlášení) se podporují následující metody ověřování:

- Heslo Microsoft Entra

- Integrovaná aplikace Microsoft Entra

- Microsoft Entra Universal s vícefaktorovým ověřováním (MFA)

Další důležité informace

- Pokud chcete zlepšit možnosti správy, doporučujeme zřídit vyhrazenou skupinu Microsoft Entra jako správce.

- Pro fondy Synapse SQL je možné kdykoli nakonfigurovat pouze jednoho správce Microsoft Entra (uživatele nebo skupiny).

- Přidání přihlašovacích údajů serveru Microsoft Entra pro Synapse SQL umožňuje vytvoření více takovýchto přihlašovacích údajů, které lze přidat do role

sysadmin.

- Přidání přihlašovacích údajů serveru Microsoft Entra pro Synapse SQL umožňuje vytvoření více takovýchto přihlašovacích údajů, které lze přidat do role

- Pouze správce Microsoft Entra pro Synapse SQL se může zpočátku připojit k Synapse SQL pomocí účtu Microsoft Entra. Správce Active Directory může nakonfigurovat další uživatele databáze Microsoft Entra.

- Doporučujeme nastavit časový limit připojení na 30 sekund.

- SQL Server 2016 Management Studio a SQL Server Data Tools for Visual Studio 2015 (verze 14.0.60311.1April 2016 nebo novější) podporují ověřování Microsoft Entra. (Ověřování Microsoft Entra je podporováno zprostředkovatelem dat .NET Framework pro SqlServer; alespoň verze .NET Framework 4.6). Nejnovější verze těchto nástrojů a aplikací datové vrstvy (DAC a . BACPAC) může používat ověřování Microsoft Entra.

- Počínaje verzí 15.0.1 podporují nástroj sqlcmd a nástroj bcp interaktivní ověřování pomocí MFA služby Active Directory.

- SQL Server Data Tools for Visual Studio 2015 vyžaduje aspoň verzi datových nástrojů z dubna 2016 (verze 14.0.60311.1). V současné době se uživatelé Microsoft Entra nezobrazují v Průzkumníku objektů v SSDT. Jako alternativní řešení si prohlédněte uživatele v sys.database_principals.

- Ovladač Microsoft JDBC 6.0 pro SQL Server podporuje ověřování Microsoft Entra. Viz Také nastavení vlastností připojení.

- Účet správce Microsoft Entra řídí přístup k vyhrazeným fondům, zatímco role Synapse RBAC slouží k řízení přístupu k bezserverovým fondům, například s rolí Správce Synapse a Správce Synapse SQL. Nakonfigurujte role Synapse RBAC prostřednictvím nástroje Synapse Studio. Další informace najdete v tématu Správa přiřazení rolí Synapse RBAC v nástroji Synapse Studio.

- Pokud je uživatel nakonfigurovaný jako správce Microsoft Entra a Správce Synapse a potom odebrán z role správce Microsoft Entra, uživatel ztratí přístup k vyhrazeným fondům SQL ve službě Synapse. Aby bylo možné znovu získat přístup k vyhrazeným fondům SQL, je potřeba je odebrat a pak je přidat do role správce Synapse.

Další kroky

- Přehled přístupu a řízení ve službě Synapse SQL najdete v tématu Řízení přístupu k Synapse SQL.

- Další informace o objektech zabezpečení databáze najdete v tématu Objekty zabezpečení.

- Další informace o databázových rolích najdete v tématu věnovaném databázovým rolím.