Automatické opravy hosta pro azure Virtual Machines a škálovací sady

Platí pro: ✔️ Flexibilní škálovací sady virtuálních ✔️ počítačů s Windows virtuálních počítačů s Linuxem ✔️

Povolení automatických oprav hosta pro vaše virtuální počítače Azure Virtual Machines a škálovací sady (VMSS) pomáhá bezpečně a automaticky opravovat správu aktualizací tím, že bezpečně a automaticky opravuje virtuální počítače, aby se zachovalo dodržování předpisů zabezpečení a zároveň omezte poloměr výbuchu virtuálních počítačů.

Automatické opravy hosta virtuálního počítače mají následující charakteristiky:

- Opravy klasifikované jako kritické nebo zabezpečení se na virtuálním počítači automaticky stáhnou a použijí.

- Opravy se použijí v době mimo špičku pro virtuální počítače IaaS v časovém pásmu virtuálního počítače.

- Opravy se použijí během všech hodin pro VMSS Flex.

- Azure spravuje orchestraci oprav a dodržuje principy první dostupnosti.

- Stav virtuálního počítače, jak je určeno prostřednictvím signálů stavu platformy, se monitoruje za účelem zjištění selhání oprav.

- Stav aplikace je možné monitorovat prostřednictvím rozšíření Stav aplikace.

- Funguje pro všechny velikosti virtuálních počítačů.

Jak automatické opravy hosta virtuálního počítače fungují?

Pokud je na virtuálním počítači povolená automatická oprava hosta virtuálního počítače, stáhnou se dostupné opravy kritického stavu a zabezpečení a automaticky se na virtuálním počítači použijí. Tento proces se spustí automaticky každý měsíc při vydání nových oprav. Posouzení oprav a instalace jsou automatické a proces zahrnuje restartování virtuálního počítače podle konfigurace. Parametr rebootSetting v modelu virtuálního počítače má přednost před nastavením v jiném systému, jako je například Konfigurace údržby.

Virtuální počítač se pravidelně posuzuje každých několik dní a několikrát během libovolného 30denního období, aby bylo možné určit příslušné opravy pro tento virtuální počítač. Opravy se dají nainstalovat na virtuální počítač každý den během mimo špičku pro virtuální počítač. Toto automatické posouzení zajistí, že se v nejbližší možné příležitosti zjistí všechny chybějící opravy.

Opravy se instalují do 30 dnů od měsíčních verzí oprav po orchestraci první dostupnosti. Opravy se instalují pouze v době mimo špičku pro virtuální počítač v závislosti na časovém pásmu virtuálního počítače. Aby se opravy automaticky nainstalovaly, musí být virtuální počítač spuštěný v době mimo špičku. Pokud je virtuální počítač během pravidelného hodnocení vypnutý, platforma automaticky vyhodnotí a použije opravy (v případě potřeby) během dalšího pravidelného hodnocení (obvykle do několika dnů), když je virtuální počítač zapnutý.

Aktualizace definic a další opravy, které nejsou klasifikovány jako kritické nebo se zabezpečení nenainstalují prostřednictvím automatických oprav hosta virtuálního počítače. Pokud chcete nainstalovat opravy s jinými klasifikacemi oprav nebo naplánovat instalaci oprav v rámci vlastního časového období údržby, můžete použít Řešení Update Management.

Povolení automatických oprav hosta na virtuálních počítačích s jednou instancí nebo škálovacími sadami virtuálních počítačů v flexibilním režimu orchestrace umožňuje platformě Azure aktualizovat vozový park ve fázích. Fázované nasazení se řídí postupy bezpečného nasazení Azure a snižuje poloměr dopadu, pokud se v nejnovější aktualizaci identifikují nějaké problémy. Monitorování stavu se doporučuje pro virtuální počítače s jednou instancí a vyžaduje se pro škálovací sady virtuálních počítačů v flexibilním režimu orchestrace, aby se zjistily problémy s aktualizací.

Aktualizace první dostupnosti

Azure orchestruje proces instalace oprav ve všech veřejných a privátních cloudech pro virtuální počítače, které povolily automatické opravy hosta. Orchestrace se řídí principy první dostupnosti napříč různými úrovněmi dostupnosti, které poskytuje Azure.

U skupiny virtuálních počítačů procházejících aktualizací platforma Azure orchestruje aktualizace:

Napříč oblastmi:

- Měsíční aktualizace se orchestruje napříč Azure globálně postupně, aby se zabránilo globálním selháním nasazení.

- Fáze může mít jednu nebo více oblastí a aktualizace se přesune do dalších fází jenom v případě, že oprávněné virtuální počítače ve fázi úspěšně aktualizují.

- Geograficky spárované oblasti se neaktualizují souběžně a nemůžou být ve stejné regionální fázi.

- Úspěch aktualizace se měří sledováním stavu virtuálního počítače po aktualizaci. Stav virtuálního počítače se sleduje prostřednictvím indikátorů stavu platformy pro virtuální počítač.

V rámci oblasti:

- Virtuální počítače v různých Zóny dostupnosti se neaktualizují souběžně se stejnou aktualizací.

- Virtuální počítače, které nejsou součástí skupiny dostupnosti, jsou dávkové, aby se zabránilo souběžným aktualizacím pro všechny virtuální počítače v předplatném.

V rámci skupiny dostupnosti:

- Všechny virtuální počítače ve společné skupině dostupnosti se neaktualizují souběžně.

- Virtuální počítače ve společné skupině dostupnosti se aktualizují v rámci aktualizačních domén a virtuální počítače napříč více aktualizačními doménami se neaktualizují souběžně.

Omezení rozsahu virtuálních počítačů, které jsou opravené napříč oblastmi, v rámci oblasti nebo skupiny dostupnosti, omezte poloměr výbuchu opravy. Díky monitorování stavu se všechny potenciální problémy označí příznakem, aniž by to mělo vliv na celou flotilu.

Datum instalace opravy pro daný virtuální počítač se může lišit od měsíce do měsíce, protože konkrétní virtuální počítač může být vyzvednut v jiné dávce mezi měsíčními cykly oprav.

Které opravy jsou nainstalované?

Nainstalované opravy závisí na fázi uvedení virtuálního počítače. Každý měsíc se spustí nové globální zavedení, kde se pro tento virtuální počítač nainstalují všechny opravy zabezpečení a kritické opravy vyhodnocené pro jednotlivé virtuální počítače. Zavedení se orchestruje napříč všemi oblastmi Azure v dávkách.

Přesná sada oprav, které se mají nainstalovat, se liší v závislosti na konfiguraci virtuálního počítače, včetně typu operačního systému a načasování posouzení. Je možné, že dva identické virtuální počítače v různých oblastech budou mít nainstalované různé opravy, pokud je k dispozici více nebo méně oprav, když orchestrace oprav v různých časech dosáhne různých oblastí. Podobně, ale méně často můžou virtuální počítače ve stejné oblasti, ale v různých časech vyhodnocovat (kvůli různým dávkám zóny dostupnosti nebo skupiny dostupnosti) můžou mít různé opravy.

Vzhledem k tomu, že automatické opravy hosta virtuálního počítače nenakonfigurují zdroj oprav, dva podobné virtuální počítače nakonfigurované pro různé zdroje oprav, jako je veřejné úložiště a privátní úložiště, můžou také vidět rozdíl v přesné sadě nainstalovaných oprav.

U typů operačního systému, které vydávají opravy na pevném tempu, můžou virtuální počítače nakonfigurované pro veřejný úložiště operačního systému očekávat, že za měsíc obdrží stejnou sadu oprav v různých fázích uvedení. Například virtuální počítače s Windows nakonfigurované pro veřejné úložiště služba Windows Update.

Při každém měsíci se aktivuje nové zavedení, virtuální počítač obdrží každý měsíc aspoň jedno zavedení oprav, pokud je virtuální počítač zapnutý v době mimo špičku. Tento proces zajistí, že se virtuální počítač každý měsíc opraví s nejnovějšími dostupnými opravami zabezpečení a kritickými opravami. Pokud chcete zajistit konzistenci v sadě nainstalovaných oprav, můžete nakonfigurovat virtuální počítače tak, aby vyhodnocovaly a stahovali opravy z vlastních privátních úložišť.

Podporované image operačního systému

Důležité

Automatické opravy hosta virtuálního počítače, hodnocení oprav na vyžádání a instalace oprav na vyžádání se podporují jenom na virtuálních počítačích vytvořených z imagí s přesnou kombinací vydavatele, nabídky a skladové položky ze seznamu podporovaných imagí operačního systému. Vlastní image ani jiné vydavatele, nabídky a kombinace skladových položek se nepodporují. Pravidelně se přidávají další obrázky. Nevidíte skladovou položku v seznamu? Požádejte o podporu vyplněním žádosti o podporu image.

| Publisher | Nabídka operačního systému | Skladová jednotka (SKU) |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-fokus | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-fokus | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-fokus | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-fokus | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1–gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022 datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | Jádro datacentra 2022 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Režimy orchestrace oprav

Virtuální počítače v Azure teď podporují následující režimy orchestrace oprav:

AutomaticByPlatform (opravy orchestrované v Azure):

- Tento režim je podporovaný pro virtuální počítače se systémem Linux i Windows.

- Tento režim umožňuje automatické opravy hosta virtuálního počítače pro virtuální počítač a následná instalace oprav se orchestruje ve službě Azure.

- Během procesu instalace tento režim vyhodnotí dostupné opravy virtuálního počítače a uloží podrobnosti v Azure Resource Graphu.

- Tento režim je vyžadován pro opravy pro dostupnost na prvním místě.

- Tento režim je podporován pouze pro virtuální počítače vytvořené pomocí výše uvedených podporovaných imagí platformy operačního systému.

- U virtuálních počítačů se systémem Windows tento režim deaktivuje nativní automatické aktualizace na virtuálním počítači se systémem Windows, aby nedocházelo k duplikaci.

- Pokud chcete tento režim použít na virtuálních počítačích s Linuxem, nastavte vlastnost

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformv šabloně virtuálního počítače. - Pokud chcete tento režim použít na virtuálních počítačích s Windows, nastavte vlastnost

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformv šabloně virtuálního počítače. - Povolením tohoto režimu nastavíte klíč registru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na hodnotu 1.

AutomaticByOS:

- Tento režim se podporuje jenom pro virtuální počítače s Windows.

- Tento režim umožňuje automatické aktualizace na virtuálním počítači s Windows a opravy se na virtuálním počítači instalují prostřednictvím automatických aktualizací.

- Tento režim nepodporuje první opravy dostupnosti.

- Tento režim je ve výchozím nastavení nastavený, pokud pro virtuální počítač s Windows není zadaný žádný jiný režim oprav.

- Chcete-li tento režim použít na virtuálních počítačích s Windows, nastavte vlastnost

osProfile.windowsConfiguration.enableAutomaticUpdates=truea nastavte vlastnostosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSv šabloně virtuálního počítače. - Povolením tohoto režimu nastavíte klíč registru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na hodnotu 0.

Ruční:

- Tento režim se podporuje jenom pro virtuální počítače s Windows.

- Tento režim zakáže automatické aktualizace na virtuálním počítači s Windows. Při nasazování virtuálního počítače pomocí rozhraní příkazového řádku nebo PowerShellu se nastavení

--enable-auto-updatesfalsenastavípatchModetaké namanuala zakáže automatické aktualizace. - Tento režim nepodporuje první opravy dostupnosti.

- Tento režim by se měl nastavit při použití vlastních řešení oprav.

- Chcete-li tento režim použít na virtuálních počítačích s Windows, nastavte vlastnost

osProfile.windowsConfiguration.enableAutomaticUpdates=falsea nastavte vlastnostosProfile.windowsConfiguration.patchSettings.patchMode=Manualv šabloně virtuálního počítače. - Povolením tohoto režimu nastavíte klíč registru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na hodnotu 1.

ImageDefault:

- Tento režim se podporuje jenom pro virtuální počítače s Linuxem.

- Tento režim nepodporuje první opravy dostupnosti.

- Tento režim respektuje výchozí konfiguraci oprav v imagi použité k vytvoření virtuálního počítače.

- Tento režim je ve výchozím nastavení nastavený, pokud pro virtuální počítač s Linuxem není zadaný žádný jiný režim opravy.

- Pokud chcete tento režim použít na virtuálních počítačích s Linuxem, nastavte vlastnost

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultv šabloně virtuálního počítače.

Poznámka:

U virtuálních počítačů s Windows se tato vlastnost osProfile.windowsConfiguration.enableAutomaticUpdates dá nastavit jenom při prvním vytvoření virtuálního počítače. To má vliv na určité přechody režimu oprav. Přepínání mezi režimy AutomaticByPlatform a Manual je podporováno na virtuálních počítačích, které mají osProfile.windowsConfiguration.enableAutomaticUpdates=false. Podobně přepínání mezi režimy AutomaticByPlatform a AutomaticByOS je podporováno na virtuálních počítačích, které mají osProfile.windowsConfiguration.enableAutomaticUpdates=true. Přepínání mezi režimy AutomaticByOS a Manual není podporováno.

Azure doporučuje, aby byl na virtuálním počítači povolený režim posouzení, i když není pro opravy povolená služba Azure Orchestraation. To platformě umožní vyhodnotit virtuální počítač každých 24 hodin pro všechny čekající aktualizace a uložit podrobnosti v Azure Resource Graphu. Platforma provádí hodnocení, které hlásí konsolidované výsledky při použití nebo potvrzení požadovaného stavu konfigurace opravy počítače. To se bude hlásit jako posouzení initované platformou.

Požadavky na povolení automatických oprav hosta virtuálního počítače

- Virtuální počítač musí mít nainstalovaného agenta virtuálního počítače Azure pro Windows nebo Linux .

- Pro virtuální počítače s Linuxem musí být agent Azure Linux verze 2.2.53.1 nebo vyšší. Pokud je aktuální verze nižší než požadovaná verze, aktualizujte agenta Pro Linux.

- U virtuálních počítačů s Windows musí být na virtuálním počítači spuštěná služba služba Windows Update.

- Virtuální počítač musí mít přístup ke nakonfigurovaným koncovým bodům aktualizace. Pokud je váš virtuální počítač nakonfigurovaný tak, aby používal privátní úložiště pro virtuální počítače s Windows nebo windows Server Update Services (WSUS), musí být příslušné koncové body aktualizace přístupné.

- Pro přístup ke všem funkcím, včetně posouzení na vyžádání a oprav na vyžádání, použijte rozhraní API pro výpočty verze 2021-03-03 nebo vyšší.

- Vlastní image se v současné době nepodporují.

- Flexibilní orchestrace VMSS vyžaduje instalaci rozšíření Application Health. To je volitelné pro virtuální počítače IaaS.

Povolení automatických oprav hosta virtuálního počítače

Automatické opravy hosta virtuálního počítače je možné povolit na jakémkoli virtuálním počítači s Windows nebo Linuxem vytvořeným z podporované image platformy.

REST API pro virtuální počítače s Linuxem

Následující příklad popisuje, jak povolit automatické opravy hosta virtuálního počítače:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API pro virtuální počítače s Windows

Následující příklad popisuje, jak povolit automatické opravy hosta virtuálního počítače:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell při vytváření virtuálního počítače s Windows

Pomocí rutiny Set-AzVMOperatingSystem povolte automatické opravy hosta virtuálního počítače při vytváření virtuálního počítače.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell při aktualizaci virtuálního počítače s Windows

Pomocí rutiny Set-AzVMOperatingSystem a Update-AzVM povolte automatické opravy hosta virtuálního počítače na existujícím virtuálním počítači.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI pro virtuální počítače s Windows

Pomocí příkazu az vm create povolte automatické opravy hosta virtuálního počítače při vytváření nového virtuálního počítače. Následující příklad nakonfiguruje automatické opravy hosta virtuálního počítače pro virtuální počítač s názvem myVM ve skupině prostředků myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Pokud chcete upravit existující virtuální počítač, použijte příkaz az vm update.

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

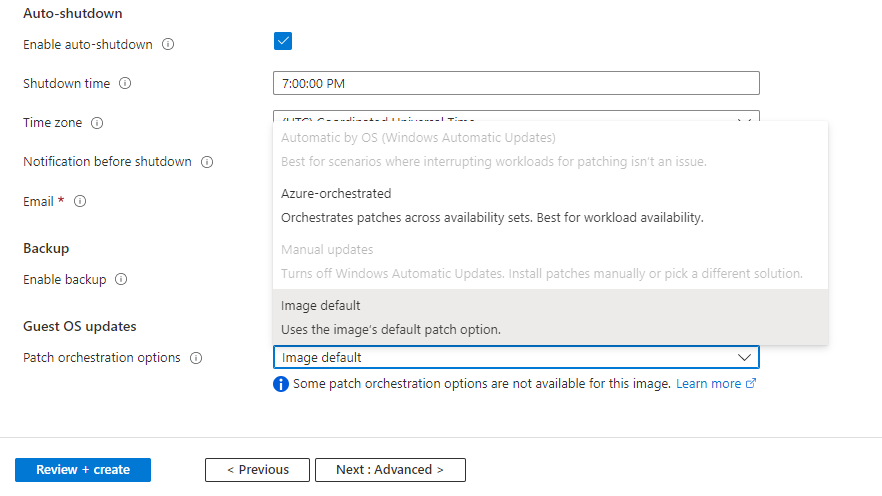

portál Azure

Při vytváření virtuálního počítače pomocí webu Azure Portal je možné režimy orchestrace oprav nastavit na kartě Správa pro Linux i Windows.

Povolení a hodnocení

Poznámka:

Povolení automatických aktualizací hosta virtuálního počítače na virtuálním počítači může trvat déle než tři hodiny, protože povolení se dokončí v době mimo špičku virtuálního počítače. Vzhledem k tomu, že k instalaci posouzení a oprav dochází pouze v době mimo špičku, musí být virtuální počítač spuštěný také během mimo špičku, aby bylo možné použít opravy.

Pokud je pro virtuální počítač povolené automatické opravy hosta virtuálního počítače, nainstaluje se na virtuální počítač s Linuxem rozšíření typu Microsoft.CPlat.Core.LinuxPatchExtension virtuálního počítače nebo na virtuální počítač s Windows nainstalované rozšíření Microsoft.CPlat.Core.WindowsPatchExtension typu virtuálního počítače. Toto rozšíření nemusí být ručně nainstalováno ani aktualizováno, protože toto rozšíření spravuje platforma Azure jako součást procesu automatických oprav hosta virtuálního počítače.

Povolení automatických aktualizací hosta virtuálního počítače na virtuálním počítači může trvat déle než tři hodiny, protože povolení se dokončí v době mimo špičku virtuálního počítače. Rozšíření se také nainstaluje a aktualizuje během mimo špičky virtuálního počítače. Pokud je možné dokončit ukončení mimo špičku virtuálního počítače před povolením, proces povolení se obnoví během dalšího dostupného mimo špičku.

Platforma provede pravidelná volání konfigurace oprav, která zajistí zarovnání, když se změny modelu zjistí na virtuálních počítačích IaaS nebo škálovacích sadách v flexibilní orchestraci. Některé změny modelu, jako jsou například aktualizace režimu posouzení, režimu opravy a aktualizace rozšíření, mohou aktivovat volání konfigurace oprav.

Automatické aktualizace jsou ve většině scénářů zakázané a instalace oprav se provádí prostřednictvím rozšíření. Platí následující podmínky.

- Pokud byl virtuální počítač s Windows dříve zapnutý automatickým služba Windows Update v režimu oprav AutomaticByOS, je při instalaci rozšíření pro virtuální počítač vypnutý automatický služba Windows Update.

- U virtuálních počítačů s Ubuntu se po dokončení automatické opravy hosta virtuálního počítače automaticky deaktivují výchozí automatické aktualizace.

- V případě RHEL je potřeba automatické aktualizace ručně zakázat. Spusťte:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Pokud chcete ověřit, jestli se dokončily automatické opravy hosta virtuálního počítače a jestli je na virtuálním počítači nainstalované rozšíření oprav, můžete zkontrolovat zobrazení instance virtuálního počítače. Pokud je proces povolení dokončený, rozšíření se nainstaluje a výsledky posouzení pro virtuální počítač budou k dispozici v části patchStatus. Zobrazení instance virtuálního počítače je přístupné několika způsoby, jak je popsáno níže.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Pomocí rutiny Get-AzVM s parametrem -Status získáte přístup k zobrazení instance pro váš virtuální počítač.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell v současné době poskytuje jenom informace o rozšíření opravy. Informace o patchStatus této funkci budou brzy k dispozici prostřednictvím PowerShellu.

Azure CLI

Pomocí příkazu az vm get-instance-view získejte přístup k zobrazení instance pro váš virtuální počítač.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Vysvětlení stavu oprav pro váš virtuální počítač

V patchStatus části odpovědi zobrazení instance najdete podrobnosti o nejnovějším posouzení a poslední instalaci opravy pro váš virtuální počítač.

Výsledky posouzení pro váš virtuální počítač si můžete projít v availablePatchSummary části. Posouzení se pravidelně provádí pro virtuální počítač s povolenými automatickými opravami hosta virtuálního počítače. Počet dostupných oprav po vyhodnocení criticalAndSecurityPatchCount a otherPatchCount výsledcích. Automatické opravy hosta virtuálního počítače nainstalují všechny opravy vyhodnocené v klasifikacích kritických oprav a oprav zabezpečení . Všechny ostatní hodnocené opravy se přeskočí.

Výsledky instalace oprav pro váš virtuální počítač si můžete projít v lastPatchInstallationSummary části. Tato část obsahuje podrobnosti o posledním pokusu o instalaci opravy na virtuálním počítači, včetně počtu nainstalovaných, čekajících, neúspěšných nebo přeskočených oprav. Opravy se instalují jenom během časového období údržby mimo špičku pro virtuální počítač. Čekající a neúspěšné opravy se automaticky opakují během dalšího časového období údržby mimo špičku.

Zakázání automatických oprav hosta virtuálního počítače

Automatické opravy hosta virtuálního počítače je možné zakázat změnou režimu orchestrace oprav pro virtuální počítač.

Chcete-li zakázat automatické opravy hosta virtuálního počítače na virtuálním počítači s Linuxem, změňte režim oprav na ImageDefault.

Pokud chcete na virtuálním počítači s Windows povolit automatické opravy hosta virtuálního počítače, určuje vlastnost osProfile.windowsConfiguration.enableAutomaticUpdates , které režimy oprav je možné nastavit na virtuálním počítači, a tato vlastnost se dá nastavit jenom při prvním vytvoření virtuálního počítače. To má vliv na určité přechody režimu oprav:

- U virtuálních počítačů, které mají

osProfile.windowsConfiguration.enableAutomaticUpdates=false, zakažte automatické opravy hosta virtuálního počítače změnou režimu oprav naManual. - U virtuálních počítačů, které mají

osProfile.windowsConfiguration.enableAutomaticUpdates=true, zakažte automatické opravy hosta virtuálního počítače změnou režimu oprav naAutomaticByOS. - Přepínání mezi režimy AutomaticByOS a Manual není podporováno.

K nastavení požadovaného režimu oprav použijte příklady z výše uvedené části povolení v tomto článku pro příklady použití rozhraní API, PowerShellu a rozhraní příkazového řádku.

Posouzení oprav na vyžádání

Pokud je pro váš virtuální počítač už povolené automatické opravy hosta virtuálního počítače, provede se na virtuálním počítači pravidelné vyhodnocení oprav během mimo špičku virtuálního počítače. Tento proces je automatický a výsledky nejnovějšího posouzení je možné zkontrolovat v zobrazení instance virtuálního počítače, jak je popsáno výše v tomto dokumentu. Pro virtuální počítač můžete kdykoli aktivovat také posouzení oprav na vyžádání. Dokončení posouzení oprav může trvat několik minut a v zobrazení instance virtuálního počítače se aktualizuje stav nejnovějšího posouzení.

Poznámka:

Posouzení oprav na vyžádání neaktivuje instalaci oprav automaticky. Pokud jste povolili automatické opravy hosta virtuálního počítače, budou se vyhodnocované a použitelné opravy pro virtuální počítač instalovat během mimo špičky virtuálního počítače po procesu opravy první dostupnosti popsaného výše v tomto dokumentu.

REST API

Pomocí rozhraní API posouzení oprav můžete vyhodnotit dostupné opravy pro váš virtuální počítač.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Pomocí rutiny Invoke-AzVmPatchAssessment vyhodnoťte dostupné opravy pro váš virtuální počítač.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Pomocí příkazu az vm assess-patch vyhodnoťte dostupné opravy pro váš virtuální počítač.

az vm assess-patches --resource-group myResourceGroup --name myVM

Instalace oprav na vyžádání

Pokud je pro váš virtuální počítač již povolená automatická oprava hosta virtuálního počítače, provede se v době mimo špičku pravidelná instalace oprav zabezpečení a kritických oprav na virtuálním počítači. Tento proces je automatický a výsledky nejnovější instalace je možné zkontrolovat v zobrazení instance virtuálního počítače, jak je popsáno výše v tomto dokumentu.

Instalaci oprav na vyžádání můžete pro virtuální počítač aktivovat kdykoli. Dokončení instalace oprav může trvat několik minut a stav nejnovější instalace se aktualizuje v zobrazení instance virtuálního počítače.

Instalaci oprav na vyžádání můžete použít k instalaci všech oprav jedné nebo více klasifikací oprav. Můžete také zahrnout nebo vyloučit konkrétní balíčky pro Linux nebo konkrétní ID znalostní báze pro Windows. Při aktivaci instalace opravy na vyžádání se ujistěte, že v seznamu zahrnutí zadáte aspoň jednu klasifikaci oprav nebo alespoň jednu opravu (balíček pro Linux, ID znalostní báze pro Windows).

REST API

K instalaci oprav na virtuální počítač použijte rozhraní API pro instalaci oprav.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Příklad textu požadavku pro Linux:

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Příklad textu požadavku pro Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

K instalaci oprav na virtuální počítač použijte rutinu Invoke-AzVMInstallPatch .

Příklad instalace určitých balíčků na virtuální počítač s Linuxem:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Příklad instalace všech kritických oprav na virtuální počítač s Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Příklad instalace všech oprav zabezpečení na virtuální počítač s Windows, přičemž zahrnutí a vyloučení oprav s konkrétními ID znalostní báze a vyloučení všech oprav, které vyžadují restartování:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

K instalaci oprav na virtuální počítač použijte příkaz az vm install-patch .

Příklad instalace všech kritických oprav na virtuální počítač s Linuxem:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Příklad instalace všech oprav kritického stavu a zabezpečení na virtuální počítač s Windows a vyloučení všech oprav, které vyžadují restartování:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Striktní bezpečné nasazení na kanonických imagích

Microsoft a Canonical se spojili s cílem usnadnit našim zákazníkům aktuální informace o aktualizacích operačního systému Linux a zvýšit zabezpečení a odolnost svých úloh Ubuntu v Azure. Díky využití služby snímků Canonical teď Azure bude pro váš flotilový park v různých oblastech konzistentně používat stejnou sadu aktualizací Ubuntu.

Azure uloží aktualizace související s balíčky v úložišti zákazníků až po dobu 90 dnů v závislosti na dostupném prostoru. Zákazníci tak dají aktualizovat vozový park s využitím striktního bezpečného nasazení pro virtuální počítače, které na aktualizacích stojí až 3 měsíce.

Pro zákazníky, kteří povolili automatické opravy, není nutná žádná akce. Platforma nainstaluje balíček, který je ve výchozím nastavení přichycený k určitému bodu v čase. V případě, že nejde nainstalovat aktualizaci založenou na snímku, Azure na virtuálním počítači použije nejnovější balíček, aby se zajistilo, že virtuální počítač zůstane zabezpečený. Aktualizace k určitému bodu v čase budou konzistentní na všech virtuálních počítačích napříč oblastmi, aby se zajistila homogenita. Zákazníci můžou zobrazit publikované informace o datu související s použitou aktualizací v Azure Resource Graphu a zobrazení instance virtuálního počítače.

Konec životnosti obrázku (EOL)

Vydavatelé už nemusí podporovat generování nových aktualizací obrázků po určitém datu. To se pro image běžně označuje jako konec životnosti (EOL). Azure nedoporučuje používat image po datu EOL, protože službu zpřístupní ohrožením zabezpečení nebo problémům s výkonem. Služba Azure Guest Patching Service (AzGPS) bude komunikovat nezbytné kroky pro zákazníky a ovlivněné partnery. AzGPS odebere image ze seznamu podpory po datu EOL. Virtuální počítače, které používají image konce životnosti v Azure, můžou dál fungovat i po jejich datu. Jakékoli problémy s těmito virtuálními počítači ale nemají nárok na podporu.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro