Azure Disk Encryption s Microsoft Entra ID pro virtuální počítače s Windows (předchozí verze)

Platí pro: ✔️ Virtuální počítače s Windows

Nová verze služby Azure Disk Encryption eliminuje požadavek na poskytnutí parametru aplikace Microsoft Entra pro povolení šifrování disků virtuálního počítače. V nové verzi už během kroku povolení šifrování nemusíte zadávat přihlašovací údaje Microsoft Entra. Všechny nové virtuální počítače musí být šifrované bez parametrů aplikace Microsoft Entra pomocí nové verze. Pokyny k povolení šifrování disků virtuálního počítače pomocí nové verze najdete v tématu Azure Disk Encryption pro virtuální počítače s Windows. Virtuální počítače, které už byly zašifrované pomocí parametrů aplikace Microsoft Entra, se stále podporují a měly by se dál udržovat pomocí syntaxe Microsoft Entra.

Můžete povolit mnoho scénářů šifrování disku a postup se může lišit podle scénáře. Následující části obsahují podrobnější popis scénářů pro virtuální počítače IaaS s Windows. Před použitím šifrování disků je potřeba dokončit požadavky služby Azure Disk Encryption.

Důležité

Před šifrováním disků byste měli pořídit snímek a/nebo vytvořit zálohu. Zálohy zajišťují, že možnost obnovení je možná, pokud během šifrování dojde k neočekávané chybě. Virtuální počítače se spravovanými disky vyžadují před šifrováním zálohu. Po vytvoření zálohy můžete pomocí rutiny Set-AzVMDiskEncryptionExtension zašifrovat spravované disky zadáním parametru -skipVmBackup. Další informace o zálohování a obnovení šifrovaných virtuálních počítačů najdete v tématu o zálohování a obnovení šifrovaného virtuálního počítače Azure.

Při šifrování nebo zákazu šifrování může dojít k restartování virtuálního počítače.

Povolení šifrování na nových virtuálních počítačích IaaS vytvořených z Marketplace

Šifrování disků můžete povolit na novém virtuálním počítači IaaS s Windows z Marketplace v Azure pomocí šablony Resource Manageru. Šablona vytvoří nový šifrovaný virtuální počítač s Windows pomocí image galerie Windows Serveru 2012.

Vyberte předplatné, skupinu prostředků, umístění skupiny prostředků, parametry, právní podmínky a smlouvu. Kliknutím na Koupit nasadíte nový virtuální počítač IaaS, kde je povolené šifrování.

Po nasazení šablony pomocí upřednostňované metody ověřte stav šifrování virtuálního počítače:

Pomocí příkazu az vm encryption show ověřte pomocí Azure CLI.

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Pomocí Azure PowerShellu ověřte pomocí rutiny Get-AzVmDiskEncryptionStatus .

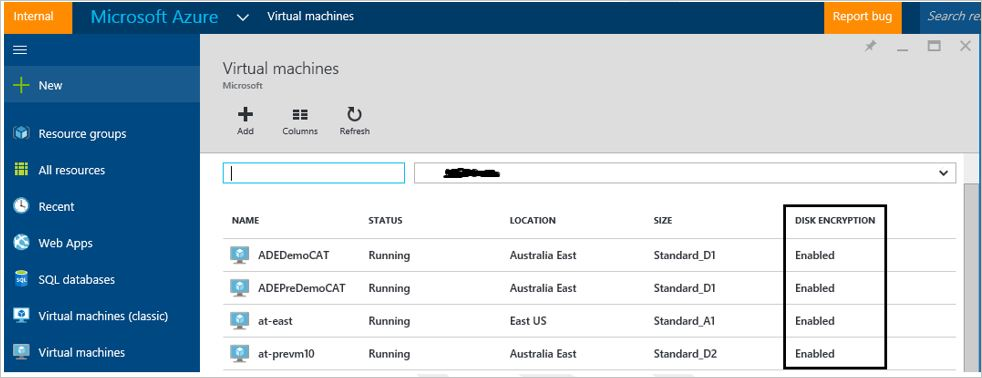

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Vyberte virtuální počítač a potom kliknutím na Disky pod nadpisem Nastavení ověřte stav šifrování na portálu. V grafu v části Šifrování uvidíte, jestli je povolený.

Následující tabulka uvádí parametry šablony Resource Manageru pro nové virtuální počítače ze scénáře Marketplace pomocí ID klienta Microsoft Entra:

| Parametr | Popis |

|---|---|

| adminUserName | Správa uživatelské jméno virtuálního počítače. |

| adminPassword | Správa uživatelské heslo pro virtuální počítač. |

| newStorageAccountName | Název účtu úložiště pro ukládání virtuálních pevných disků s operačním systémem a daty |

| vmSize | Velikost virtuálního počítače V současné době se podporují pouze řady Standard A, D a G. |

| virtualNetworkName | Název virtuální sítě, do které by měla patřit síťová karta virtuálního počítače. |

| subnetName | Název podsítě ve virtuální síti, do které má síťové rozhraní virtuálního počítače patřit. |

| AADClientID | ID klienta aplikace Microsoft Entra, která má oprávnění k zápisu tajných kódů do vašeho trezoru klíčů. |

| AADClientSecret | Tajný klíč klienta aplikace Microsoft Entra, která má oprávnění k zápisu tajných kódů do vašeho trezoru klíčů. |

| keyVaultURL | Adresa URL trezoru klíčů, do kterého se má klíč BitLockeru nahrát. Můžete ho získat pomocí rutiny (Get-AzKeyVault -VaultName "MyKeyVault" -ResourceGroupName "MyKeyVaultResourceGroupName").VaultURI nebo Azure CLI. az keyvault show --name "MySecureVault" --query properties.vaultUri |

| keyEncryptionKeyURL | Adresa URL šifrovacího klíče klíče, který se používá k šifrování vygenerovaného klíče Nástroje BitLocker (volitelné). KeyEncryptionKeyURL je volitelný parametr. Vlastní klíč KEK můžete použít k dalšímu zabezpečení šifrovacího klíče dat (tajný klíč přístupového hesla) ve vašem trezoru klíčů. |

| keyVaultResourceGroup | Skupina prostředků trezoru klíčů |

| vmName | Název virtuálního počítače, na který se má provést operace šifrování. |

Povolení šifrování u existujících nebo spuštěných virtuálních počítačů IaaS s Windows

V tomto scénáři můžete šifrování povolit pomocí šablony, rutin PowerShellu nebo příkazů rozhraní příkazového řádku. V následujících částech najdete podrobnější vysvětlení povolení služby Azure Disk Encryption.

Povolení šifrování u existujících nebo spuštěných virtuálních počítačů pomocí Azure PowerShellu

Pomocí rutiny Set-AzVMDiskEncryptionExtension povolte šifrování na spuštěném virtuálním počítači IaaS v Azure. Informace o povolení šifrování pomocí služby Azure Disk Encryption pomocí rutin PowerShellu najdete v blogových příspěvcích Prozkoumání služby Azure Disk Encryption pomocí Azure PowerShellu – část 1 a Prozkoumání služby Azure Disk Encryption pomocí Azure PowerShellu – část 2.

Zašifrujte spuštěný virtuální počítač pomocí tajného klíče klienta: Následující skript inicializuje proměnné a spustí rutinu Set-AzVMDiskEncryptionExtension. Skupina prostředků, virtuální počítač, trezor klíčů, aplikace Microsoft Entra a tajný klíč klienta by už měly být vytvořené jako požadavky. Nahraďte MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID a My-AAD-client-secret hodnotami.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId;Šifrování spuštěného virtuálního počítače pomocí klíče KEK k zabalení tajného klíče klienta: Azure Disk Encryption umožňuje zadat existující klíč v trezoru klíčů k zabalení tajných kódů šifrování disku generovaných při povolování šifrování. Když zadáte šifrovací klíč klíče, Azure Disk Encryption tento klíč použije k zabalení šifrovacích tajných kódů před zápisem do služby Key Vault.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;Poznámka:

Syntaxe pro hodnotu parametru disk-encryption-keyvault je řetězec úplného identifikátoru: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name.]

Syntaxe pro hodnotu parametru key-encryption-key je úplný identifikátor URI klíče KEK jako v: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Ověřte, že jsou disky šifrované: Pokud chcete zkontrolovat stav šifrování virtuálního počítače IaaS, použijte rutinu Get-AzVmDiskEncryptionStatus .

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Zakázat šifrování disku: Pokud chcete šifrování zakázat, použijte rutinu Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'

Povolení šifrování u existujících nebo spuštěných virtuálních počítačů pomocí Azure CLI

Pomocí příkazu az vm encryption povolte šifrování na spuštěném virtuálním počítači IaaS v Azure.

Šifrování spuštěného virtuálního počítače pomocí tajného klíče klienta:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type [All|OS|Data]Zašifrujte spuštěný virtuální počítač pomocí klíče KEK a zabalte tajný klíč klienta:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type [All|OS|Data]Poznámka:

Syntaxe pro hodnotu parametru disk-encryption-keyvault je řetězec úplného identifikátoru: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name.]

Syntaxe pro hodnotu parametru key-encryption-key je úplný identifikátor URI klíče KEK jako v: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Ověřte, že jsou disky šifrované: Pokud chcete zkontrolovat stav šifrování virtuálního počítače IaaS, použijte příkaz az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Zakázat šifrování: Pokud chcete šifrování zakázat, použijte příkaz az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]

Použití šablony Resource Manageru

Šifrování disků můžete povolit u existujících nebo spuštěných virtuálních počítačů IaaS s Windows v Azure pomocí šablony Resource Manageru k šifrování spuštěného virtuálního počítače s Windows.

V šabloně Rychlého startu Azure klikněte na Nasadit do Azure.

Vyberte předplatné, skupinu prostředků, umístění skupiny prostředků, parametry, právní podmínky a smlouvu. Kliknutím na Tlačítko Koupit povolíte šifrování na existujícím nebo spuštěném virtuálním počítači IaaS.

Následující tabulka uvádí parametry šablony Resource Manageru pro existující nebo spuštěné virtuální počítače, které používají ID klienta Microsoft Entra:

| Parametr | Popis |

|---|---|

| AADClientID | ID klienta aplikace Microsoft Entra, která má oprávnění k zápisu tajných kódů do trezoru klíčů. |

| AADClientSecret | Tajný klíč klienta aplikace Microsoft Entra, která má oprávnění k zápisu tajných kódů do trezoru klíčů. |

| keyVaultName | Název trezoru klíčů, do kterého se má klíč BitLockeru nahrát. Můžete ho získat pomocí rutiny (Get-AzKeyVault -ResourceGroupName <MyKeyVaultResourceGroupName>). Vaultname nebo příkazu Azure CLI. az keyvault list --resource-group "MySecureGroup" |

| keyEncryptionKeyURL | Adresa URL šifrovacího klíče klíče, který se používá k šifrování vygenerovaného klíče Nástroje BitLocker. Tento parametr je volitelný, pokud v rozevíracím seznamu UseExistingKek vyberete nokek . Pokud v rozevíracím seznamu UseExistingKek vyberete kek , musíte zadat hodnotu keyEncryptionKeyURL . |

| volumeType | Typ svazku, na který se provádí operace šifrování. Platné hodnoty jsou operační systém, data a vše. |

| sequenceVersion | Sekvenční verze operace BitLockeru Zvýší toto číslo verze při každé operaci šifrování disku na stejném virtuálním počítači. |

| vmName | Název virtuálního počítače, na který se má provést operace šifrování. |

Nové virtuální počítače IaaS vytvořené z šifrovaného virtuálního pevného disku zákazníka a šifrovacích klíčů

V tomto scénáři můžete šifrování povolit pomocí šablony Resource Manageru, rutin PowerShellu nebo příkazů rozhraní příkazového řádku. Následující části popisují podrobněji šablonu Resource Manageru a příkazy rozhraní příkazového řádku.

Pokyny v dodatku použijte k přípravě předšifrovaných imagí, které je možné použít v Azure. Po vytvoření image můžete pomocí kroků v další části vytvořit šifrovaný virtuální počítač Azure.

Šifrování virtuálních počítačů pomocí předšifrovaných virtuálních pevných disků pomocí Azure PowerShellu

Šifrování disků na šifrovaný virtuální pevný disk můžete povolit pomocí rutiny PowerShellu Set-AzVMOSDisk. Následující příklad obsahuje některé běžné parametry.

$VirtualMachine = New-AzVMConfig -VMName "MySecureVM" -VMSize "Standard_A1"

$VirtualMachine = Set-AzVMOSDisk -VM $VirtualMachine -Name "SecureOSDisk" -VhdUri "os.vhd" Caching ReadWrite -Windows -CreateOption "Attach" -DiskEncryptionKeyUrl "https://mytestvault.vault.azure.net/secrets/Test1/514ceb769c984379a7e0230bddaaaaaa" -DiskEncryptionKeyVaultId "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myKVresourcegroup/providers/Microsoft.KeyVault/vaults/mytestvault"

New-AzVM -VM $VirtualMachine -ResourceGroupName "MyVirtualMachineResourceGroup"

Povolení šifrování na nově přidaném datovém disku

K virtuálnímu počítači s Windows můžete přidat nový disk pomocí PowerShellu nebo webu Azure Portal.

Povolení šifrování na nově přidaném disku pomocí Azure PowerShellu

Při použití PowerShellu k šifrování nového disku pro virtuální počítače s Windows by se měla zadat nová sekvenční verze. Verze sekvence musí být jedinečná. Následující skript vygeneruje identifikátor GUID pro sekvenci verze. V některých případech může nově přidaný datový disk automaticky zašifrovat rozšíření Azure Disk Encryption. K automatickému šifrování obvykle dochází, když se virtuální počítač restartuje po připojení nového disku do režimu online. Důvodem je obvykle to, že pro typ svazku byla zadána možnost Vše, když na virtuálním počítači dříve běželo šifrování disku. Pokud na nově přidaném datovém disku dojde k automatickému šifrování, doporučujeme znovu spustit rutinu Set-AzVmDiskEncryptionExtension s novou verzí sekvence. Pokud je nový datový disk automaticky šifrovaný a nechcete je šifrovat, dešifrujte nejprve všechny jednotky a pak znovu zašifrujte novou verzí sekvence určující operační systém pro typ svazku.

Zašifrujte spuštěný virtuální počítač pomocí tajného klíče klienta: Následující skript inicializuje proměnné a spustí rutinu Set-AzVMDiskEncryptionExtension. Skupina prostředků, virtuální počítač, trezor klíčů, aplikace Microsoft Entra a tajný klíč klienta by už měly být vytvořené jako požadavky. Nahraďte MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID a My-AAD-client-secret hodnotami. Tento příklad používá pro parametr -VolumeType "All", který zahrnuje svazky operačního systému i dat. Pokud chcete šifrovat jenom svazek operačního systému, použijte pro parametr -VolumeType "OS".

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Šifrování spuštěného virtuálního počítače pomocí klíče KEK k zabalení tajného klíče klienta: Azure Disk Encryption umožňuje zadat existující klíč v trezoru klíčů k zabalení tajných kódů šifrování disku generovaných při povolování šifrování. Když zadáte šifrovací klíč klíče, Azure Disk Encryption tento klíč použije k zabalení šifrovacích tajných kódů před zápisem do služby Key Vault. Tento příklad používá pro parametr -VolumeType "All", který zahrnuje svazky operačního systému i dat. Pokud chcete šifrovat jenom svazek operačního systému, použijte pro parametr -VolumeType "OS".

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Poznámka:

Syntaxe pro hodnotu parametru disk-encryption-keyvault je řetězec úplného identifikátoru: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name.]

Syntaxe pro hodnotu parametru key-encryption-key je úplný identifikátor URI klíče KEK jako v: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Povolení šifrování na nově přidaném disku pomocí Azure CLI

Příkaz Azure CLI vám při spuštění příkazu pro povolení šifrování automaticky poskytne novou sekvenční verzi. Přijatelné hodnoty pro parametr volume-ype jsou All, OS a Data. Parametr typu svazku možná budete muset změnit na operační systém nebo data, pokud pro virtuální počítač šifrujete jenom jeden typ disku. Příklady používají pro parametr typu svazku "All".

Šifrování spuštěného virtuálního počítače pomocí tajného klíče klienta:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type "All"Zašifrujte spuštěný virtuální počítač pomocí klíče KEK a zabalte tajný klíč klienta:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type "all"

Povolte šifrování pomocí ověřování na základě klientského certifikátu Microsoft Entra.

Ověřování klientským certifikátem můžete použít s využitím klíče KEK nebo bez. Před použitím skriptů PowerShellu byste už měli mít certifikát nahraný do trezoru klíčů a nasadit ho do virtuálního počítače. Pokud používáte KEK, měl by už klíč KEK existovat. Další informace najdete v části Ověřování založené na certifikátech pro ID Microsoft Entra v článku s požadavky.

Povolení šifrování pomocí ověřování na základě certifikátů pomocí Azure PowerShellu

## Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault, and 'MySecureVM'.

$VMRGName = 'MyVirtualMachineResourceGroup'

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

# Fill in the certificate path and the password so the thumbprint can be set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

Povolení šifrování pomocí ověřování na základě certifikátů a klíče KEK pomocí Azure PowerShellu

# Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault,, 'MySecureVM', and "KEKName.

$VMRGName = 'MyVirtualMachineResourceGroup';

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$keyEncryptionKeyName ='KEKName';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

## Fill in the certificate path and the password so the thumbprint can be read and set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint and a KEK

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

Zakázání šifrování

Šifrování můžete zakázat pomocí Azure PowerShellu, Azure CLI nebo šablony Resource Manageru.

Zakázání šifrování disků pomocí Azure PowerShellu: Pokud chcete šifrování zakázat, použijte rutinu Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Zákaz šifrování pomocí Azure CLI: Pokud chcete zakázat šifrování, použijte příkaz az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]Zakázání šifrování pomocí šablony Resource Manageru:

- V šabloně virtuálního počítače s Windows klikněte na Nasadit do Azure z možnosti Zakázat šifrování disků.

- Vyberte předplatné, skupinu prostředků, umístění, virtuální počítač, právní podmínky a smlouvu.

- Kliknutím na tlačítko Koupit zakážete šifrování disků na spuštěném virtuálním počítači s Windows.