Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek popisuje, jak zálohovat a obnovovat virtuální počítače Azure s Windows nebo Linuxem s šifrovanými disky pomocí služby Azure Backup. Další informace najdete v tématu Šifrování záloh virtuálních počítačů Azure.

Podporované scénáře zálohování a obnovení šifrovaných virtuálních počítačů Azure

Tato část popisuje podporované scénáře zálohování a obnovení šifrovaných virtuálních počítačů Azure.

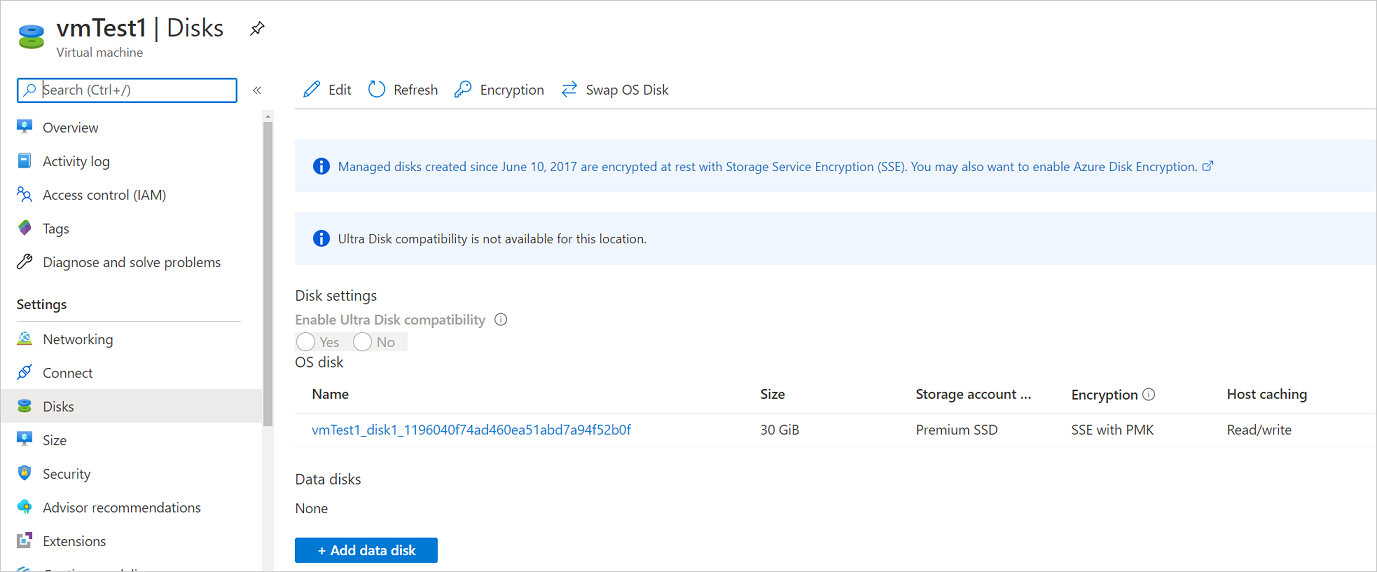

Šifrování pomocí klíčů spravovaných platformou

Ve výchozím nastavení se všechny disky ve vašich virtuálních počítačích automaticky šifrují pomocí klíčů spravovaných platformou (PMK), které používají šifrování služby Storage (SSE). Tyto virtuální počítače můžete zálohovat pomocí služby Azure Backup bez jakýchkoli konkrétních akcí potřebných k podpoře šifrování na vaší straně. Další informace o šifrování pomocí klíčů spravovaných platformou najdete v tématu Zálohování a obnovení šifrovaných virtuálních počítačů Azure.

Šifrování pomocí klíčů spravovaných zákazníkem

Když šifrujete disky pomocí klíčů spravovaných zákazníkem (CMK), klíč použitý k šifrování disků se uloží ve službě Azure Key Vault, kterou spravujete. Šifrování SSE pomocí CMK se liší od Azure Disk Encryption (ADE). ADE používá šifrovací nástroje operačního systému. Služba SSE šifruje data ve službě úložiště, což umožňuje používat jakýkoli operační systém nebo image pro vaše virtuální počítače.

Nemusíte provádět žádné explicitní akce pro zálohování nebo obnovení virtuálních počítačů, které k šifrování jejich disků používají sady CMK. Zálohovaná data těchto virtuálních počítačů uložených v trezoru se šifrují stejnými metodami jako šifrování použité v trezoru.

Další informace o šifrování spravovaných disků pomocí sad CMK najdete v tématu Šifrování úložiště disků Azure na straně serveru.

Podpora šifrování pomocí ADE

Azure Backup podporuje zálohování virtuálních počítačů Azure, které mají šifrované disky s operačním systémem a daty pomocí ADE. ADE používá k šifrování virtuálních počítačů s Windows Azure BitLocker a funkci dm-crypt pro virtuální počítače s Linuxem. ADE se integruje se službou Azure Key Vault za účelem správy šifrovacích klíčů a tajných kódů disku. K přidání další vrstvy zabezpečení můžete také použít šifrovací klíče Key Vault (KEK). Klíče KEKs šifrují před jejich zápisem do služby Key Vault.

Azure Backup může zálohovat a obnovovat virtuální počítače Azure pomocí ADE s aplikací Microsoft Entra a bez této aplikace, jak je shrnuto v následující tabulce.

| Typ disku virtuálního počítače | ADE (BEK/dm-crypt) | ADE a KEK |

|---|---|---|

| Neřízené | Ano | Ano |

| Řízený | Ano | Ano |

- Přečtěte si další informace o ADE, Key Vault a KEKs.

- Přečtěte si nejčastější dotazy k šifrování disků virtuálních počítačů Azure.

Omezení

Před zálohováním nebo obnovením šifrovaných virtuálních počítačů Azure si projděte následující omezení:

- Virtuální počítače šifrované pomocí ADE můžete zálohovat a obnovovat v rámci stejného předplatného.

- Virtuální počítače můžete šifrovat jenom pomocí samostatných klíčů. Jakýkoli klíč, který je součástí certifikátu použitého k šifrování virtuálního počítače, se v současné době nepodporuje.

- Data můžete obnovit do sekundární oblasti. Azure Backup podporuje obnovení šifrovaných virtuálních počítačů Azure mezi jednotlivými spárovanými oblastmi Azure. Další informace najdete v části Matice podpory.

- Virtuální počítače šifrované pomocí ADE můžete obnovit na úrovni souboru nebo složky. Abyste mohli obnovit soubory a složky, musíte obnovit celý virtuální počítač.

- Při obnovení virtuálního počítače nemůžete použít možnost nahradit existující virtuální počítač pro virtuální počítače šifrované pomocí ADE. Tato možnost se podporuje jenom pro nešifrované spravované disky.

Než začnete

Než začnete, postupujte takto:

- Ujistěte se, že máte jeden nebo více virtuálních počítačů s Windows nebo Linuxem s povoleným ADE.

- Projděte si matici podpory pro zálohování virtuálních počítačů Azure.

- Pokud ho nemáte, vytvořte trezor služby Recovery Services.

- Pokud povolíte šifrování virtuálních počítačů, které už jsou povolené pro zálohování, poskytněte službě Azure Backup oprávnění pro přístup k trezoru klíčů, aby zálohy mohly pokračovat bez přerušení. Přečtěte si další informace o přiřazování těchto oprávnění.

V některých případech možná budete muset na virtuální počítač nainstalovat agenta virtuálního počítače.

Azure Backup zálohuje virtuální počítače Azure instalací rozšíření agenta virtuálního počítače Azure, který běží na počítači. Pokud byl váš virtuální počítač vytvořen z image Azure Marketplace, agent se nainstaluje a spustí. Pokud vytvoříte vlastní virtuální počítač nebo migrujete místní počítač, budete možná muset agenta nainstalovat ručně.

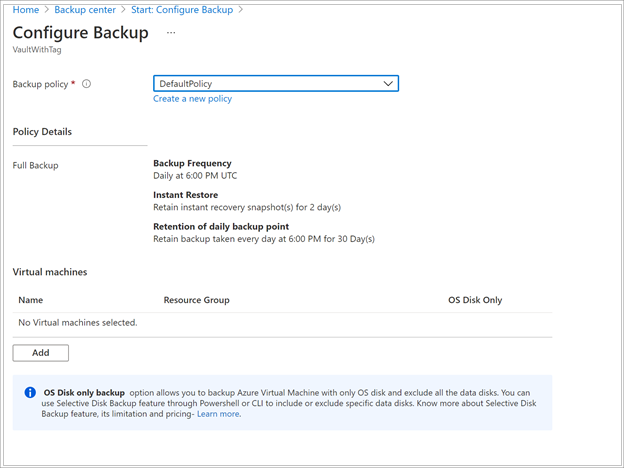

Konfigurace zásad zálohování

Pokud chcete nakonfigurovat zásady zálohování, postupujte takto:

Pokud trezor záloh služby Recovery Services nemáte, vytvořte ho podle těchto pokynů .

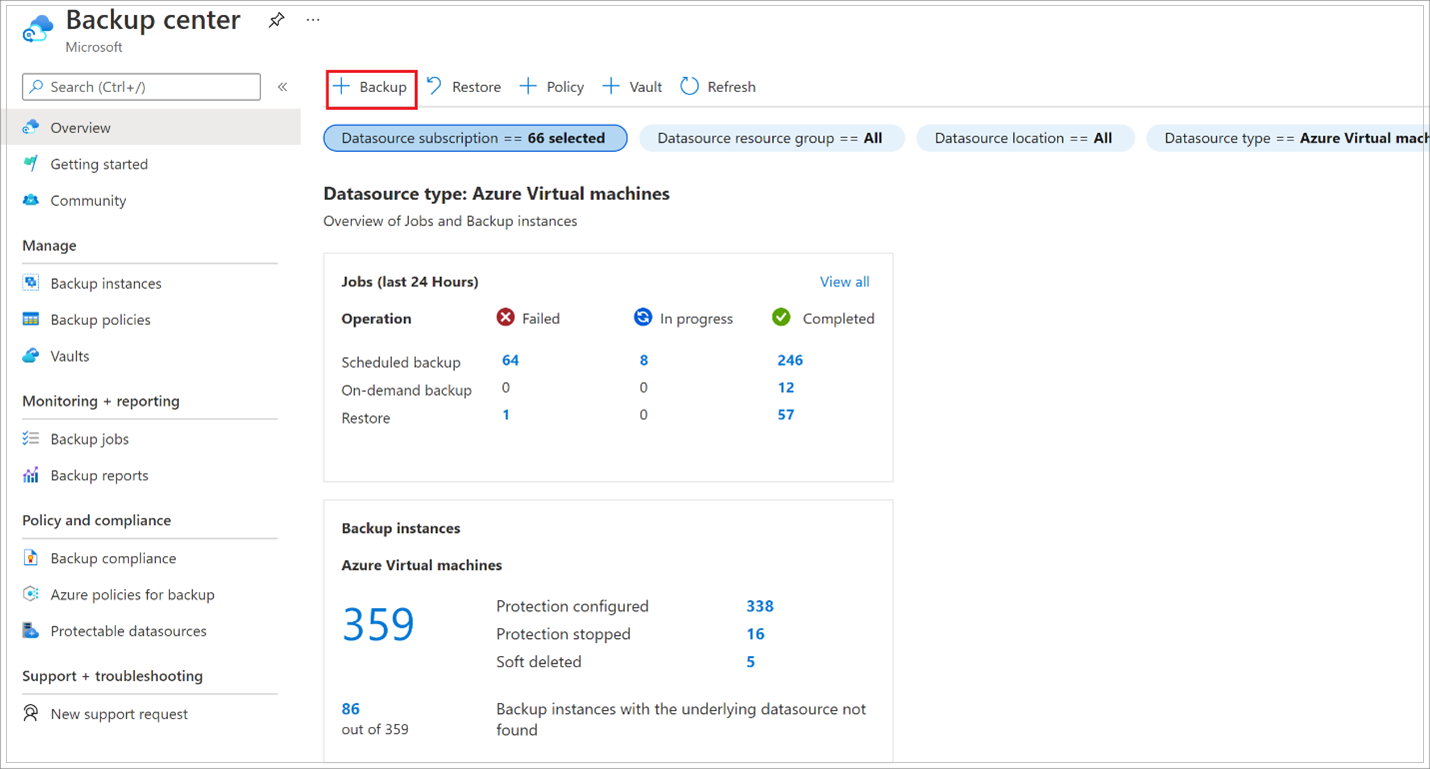

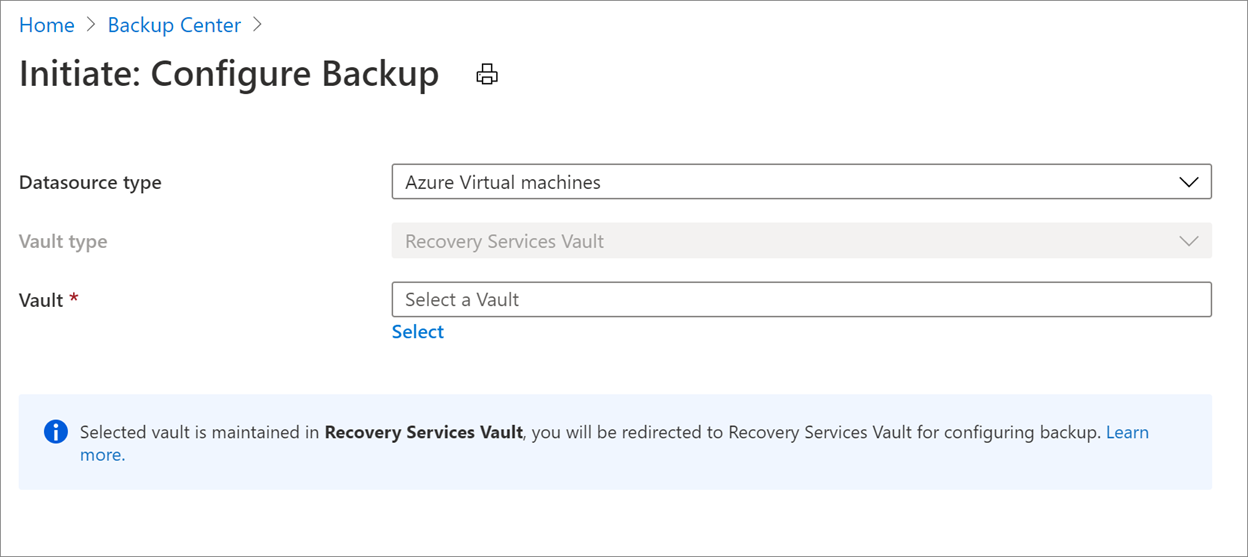

Přejděte do Centra zálohování a na kartě Přehled vyberte + Zálohování.

Jako typ Zdroje dat vyberte Virtuální počítače Azure a vyberte trezor, který jste vytvořili. Potom vyberte Pokračovat.

Vyberte zásadu, kterou chcete přidružit k trezoru, a pak vyberte OK.

- Zásady zálohování určují, kdy se zálohy provádí a jak dlouho se ukládají.

- Podrobnosti o výchozích zásadách jsou uvedené v rozevírací nabídce.

Pokud nechcete použít výchozí zásadu, vyberte Vytvořit novou a vytvořte vlastní zásadu.

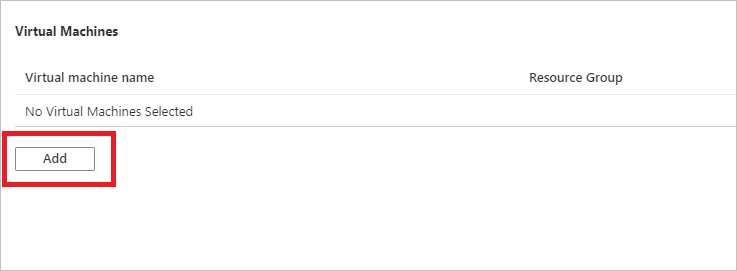

V části Virtuální počítače vyberte Přidat.

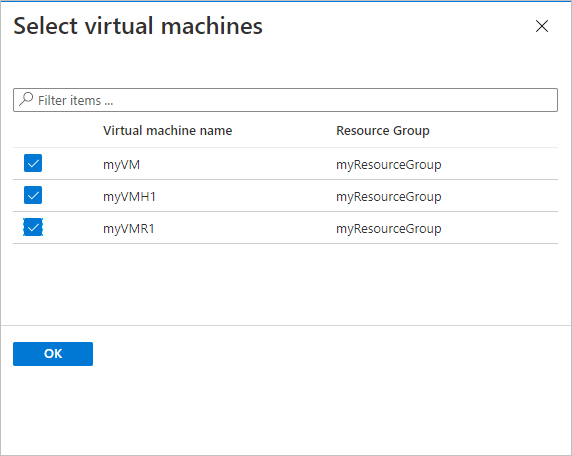

Zvolte šifrované virtuální počítače, které chcete zálohovat pomocí zásad výběru, a vyberte OK.

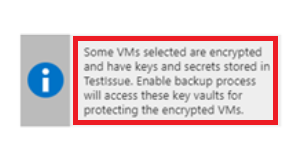

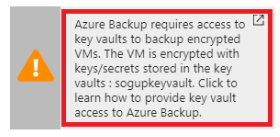

Pokud používáte Key Vault, na stránce trezoru se zobrazí zpráva, že Azure Backup potřebuje přístup ke klíčům a tajným kódům v trezoru klíčů jen pro čtení:

Pokud se zobrazí tato zpráva, nevyžaduje se žádná akce:

Pokud se zobrazí tato zpráva, nastavte oprávnění, jak je popsáno v následujícím postupu:

Výběrem možnosti Povolit zálohování nasadíte zásady zálohování v trezoru a povolíte zálohování pro vybrané virtuální počítače.

Zálohování virtuálních počítačů šifrovaných pomocí ADE s úložišti klíčů povolenými pro RBAC

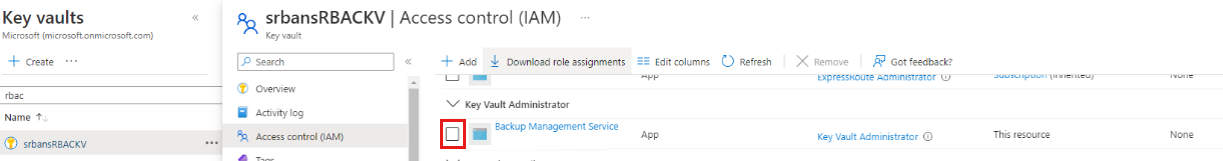

Pokud chcete povolit zálohování virtuálních počítačů šifrovaných službou ADE pomocí trezorů klíčů, které jsou povoleny řízením přístupu na základě role v Azure (RBAC), přiřaďte roli Správce služby Key Vault k aplikaci Microsoft Entra pro správu zálohování přidáním přiřazení role pro řízení přístupu pro trezor klíčů.

Operace zálohování virtuálních počítačů používají pro přístup k trezoru klíčů aplikaci Služby správy zálohování místo spravované identity trezoru služby Recovery Services. Aby zálohování fungovalo správně, musíte této aplikaci udělit potřebná oprávnění trezoru klíčů.

Seznamte se s dostupnými rolemi. Role Správce služby Key Vault umožňuje načíst, vypsat seznam a zálohovat tajemství i klíč.

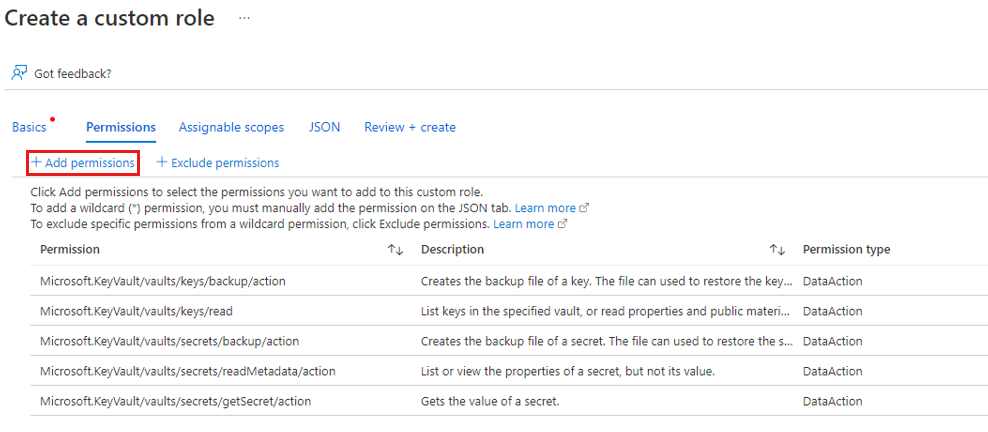

Pro trezory klíčů s podporou Azure RBAC můžete vytvořit vlastní roli s následující sadou oprávnění. Zjistěte, jak vytvořit vlastní roli.

Poznámka:

Pokud používáte Azure Government, ujistěte se, že je k aplikaci Backup Fairfax Microsoft Entra přiřazena role správce služby Key Vault, aby byl zajištěn správný přístup a funkce.

| Akce | Popis |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

Vytvoří záložní soubor klíče. |

Microsoft.KeyVault/vaults/secrets/backup/action |

Vytvoří záložní soubor tajemství. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

Získá hodnotu tajného kódu. |

Microsoft.KeyVault/vaults/keys/read |

Zobrazí seznam klíčů v zadaném trezoru nebo přečte vlastnosti a veřejné materiály. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

Zobrazí nebo vypíše vlastnosti tajemství, ale ne jeho hodnoty. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Aktivace úlohy zálohování

Počáteční zálohování se spustí podle plánu, ale můžete ho spustit i okamžitě:

Přejděte do Centra zálohování a vyberte položku nabídky Zálohované instance.

Jako typ Zdroje dat vyberte Virtuální počítače Azure. Pak vyhledejte virtuální počítač, který jste nakonfigurovali pro zálohování.

Klikněte pravým tlačítkem myši na příslušný řádek nebo vyberte Další (...) a pak vyberte Zálohovat nyní.

Při Backup Now pomocí ovládacího prvku kalendáře vyberte poslední den, kdy se má bod obnovení zachovat. Pak vyberte OK.

Monitorujte oznámení portálu.

Pokud chcete monitorovat průběh úlohy, přejděte do centra>zálohování úloh a vyfiltrujte seznam probíhajících úloh. V závislosti na velikosti virtuálního počítače může vytvoření počáteční zálohy chvíli trvat.

Poskytnutí oprávnění

Azure Backup potřebuje přístup jen pro čtení k zálohování klíčů a tajných kódů spolu s přidruženými virtuálními počítači.

- Váš trezor klíčů je přidružený k tenantovi Microsoft Entra předplatného Azure. Pokud jste členem uživatele, Azure Backup získá přístup k trezoru klíčů bez další akce.

- Pokud jste uživatel typu host, musíte službě Azure Backup poskytnout oprávnění pro přístup k trezoru klíčů. Abyste mohli nakonfigurovat Azure Backup pro šifrované virtuální počítače, musíte mít přístup k trezorům klíčů.

Pokud chcete udělit oprávnění Azure RBAC pro trezor klíčů, přečtěte si téma Povolení oprávnění RBAC v trezoru klíčů.

Nastavení oprávnění:

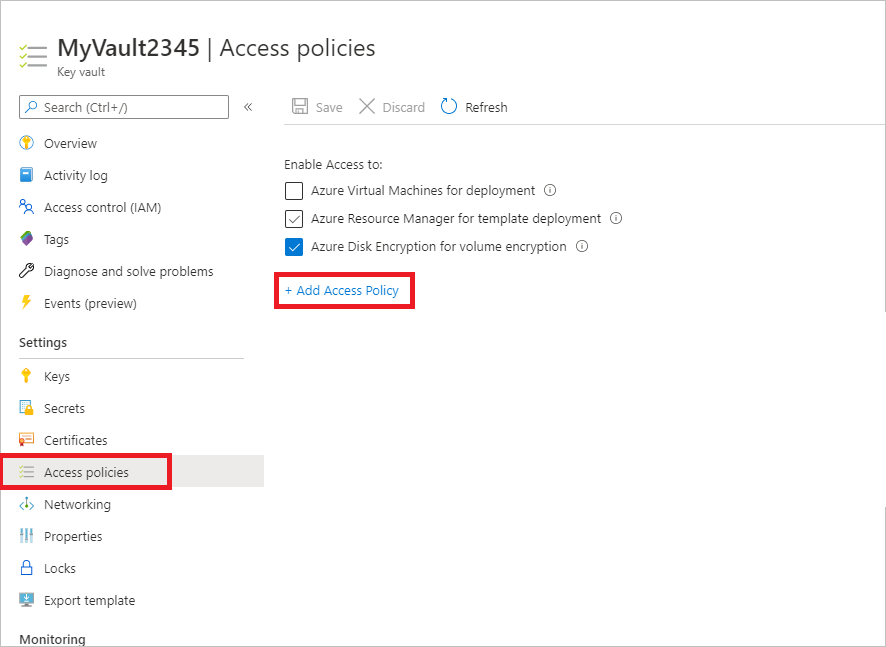

Na webu Azure Portal vyberte Všechny služby a vyhledejte trezory klíčů.

Vyberte trezor klíčů přidružený k šifrovaným virtuálním počítačům, který zálohujete.

Doporučení

K identifikaci přidruženého trezoru klíčů virtuálního počítače použijte následující příkaz PowerShellu. Nahraďte název skupiny prostředků a název virtuálního počítače:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusNa tomto řádku vyhledejte název trezoru klíčů:

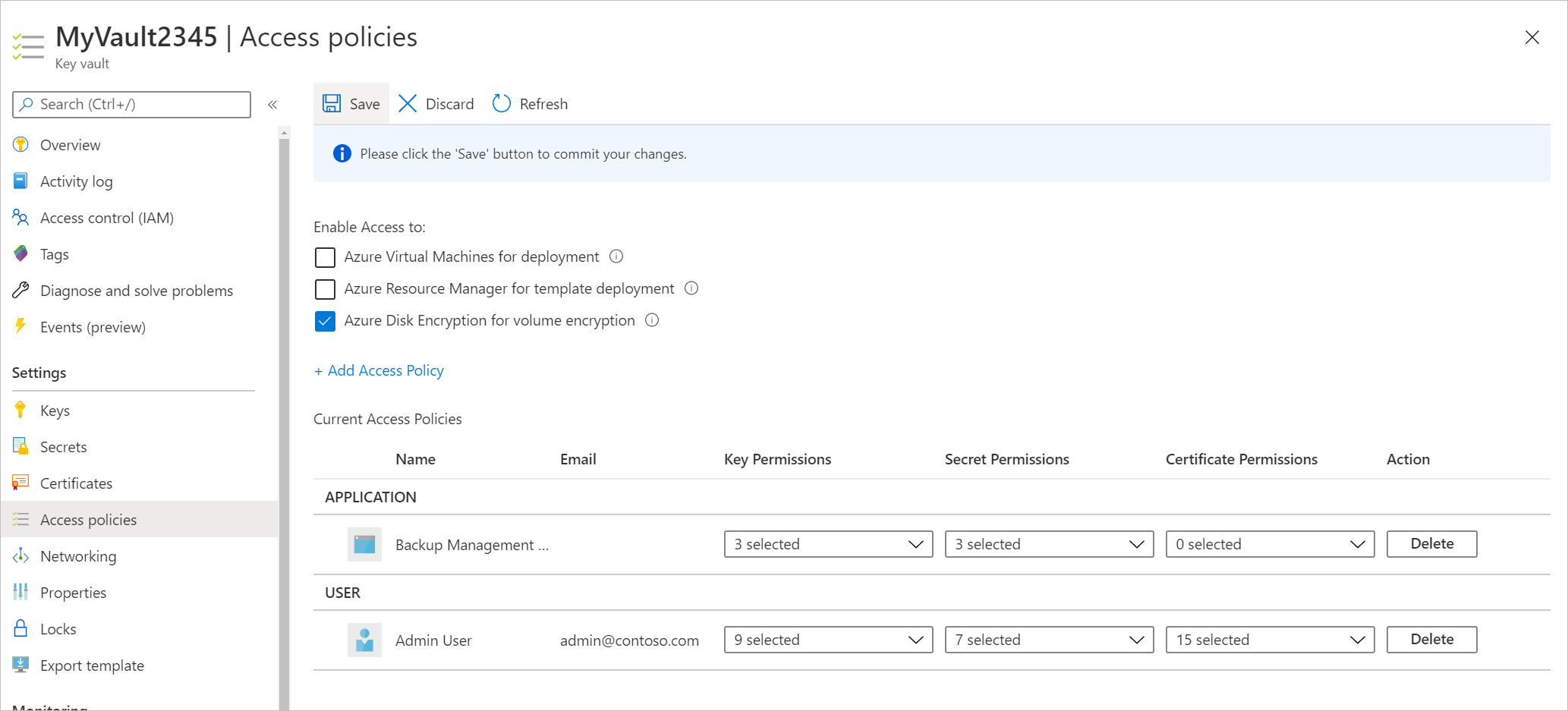

SecretUrl : https://<keyVaultName>.vault.azure.netVyberte Zásady přístupu>Přidat zásadu přístupu.

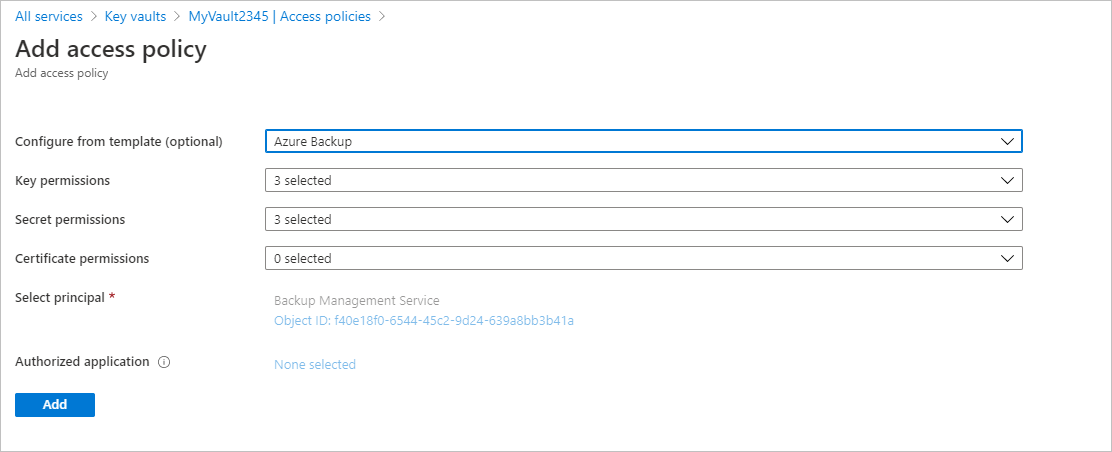

Pokud chcete přidat zásadu> přístupuKonfigurovat ze šablony (volitelné), vyberte Azure Backup.

- Požadovaná oprávnění jsou předem vyplněna pro oprávnění ke klíči a oprávnění k tajným kódům.

- Pokud je váš virtuální počítač šifrovaný jenom pomocí BEK, odeberte výběr oprávnění ke klíči , protože potřebujete oprávnění jenom pro tajné kódy.

Výběrem možnosti Přidat přidáte službu správy zálohování v části Aktuální zásady přístupu.

Výběrem možnosti Uložit poskytněte službě Azure Backup oprávnění.

Zásady přístupu můžete nastavit také pomocí PowerShellu nebo Azure CLI.

Související obsah

Pokud narazíte na nějaké problémy, projděte si tyto články:

- Běžné chyby při zálohování a obnovování šifrovaných virtuálních počítačů Azure

- Problémy s agentem virtuálního počítače Azure nebo rozšířením zálohování

- Obnovte klíč a tajný klíč služby Key Vault pro šifrované virtuální počítače pomocí služby Azure Backup.