Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

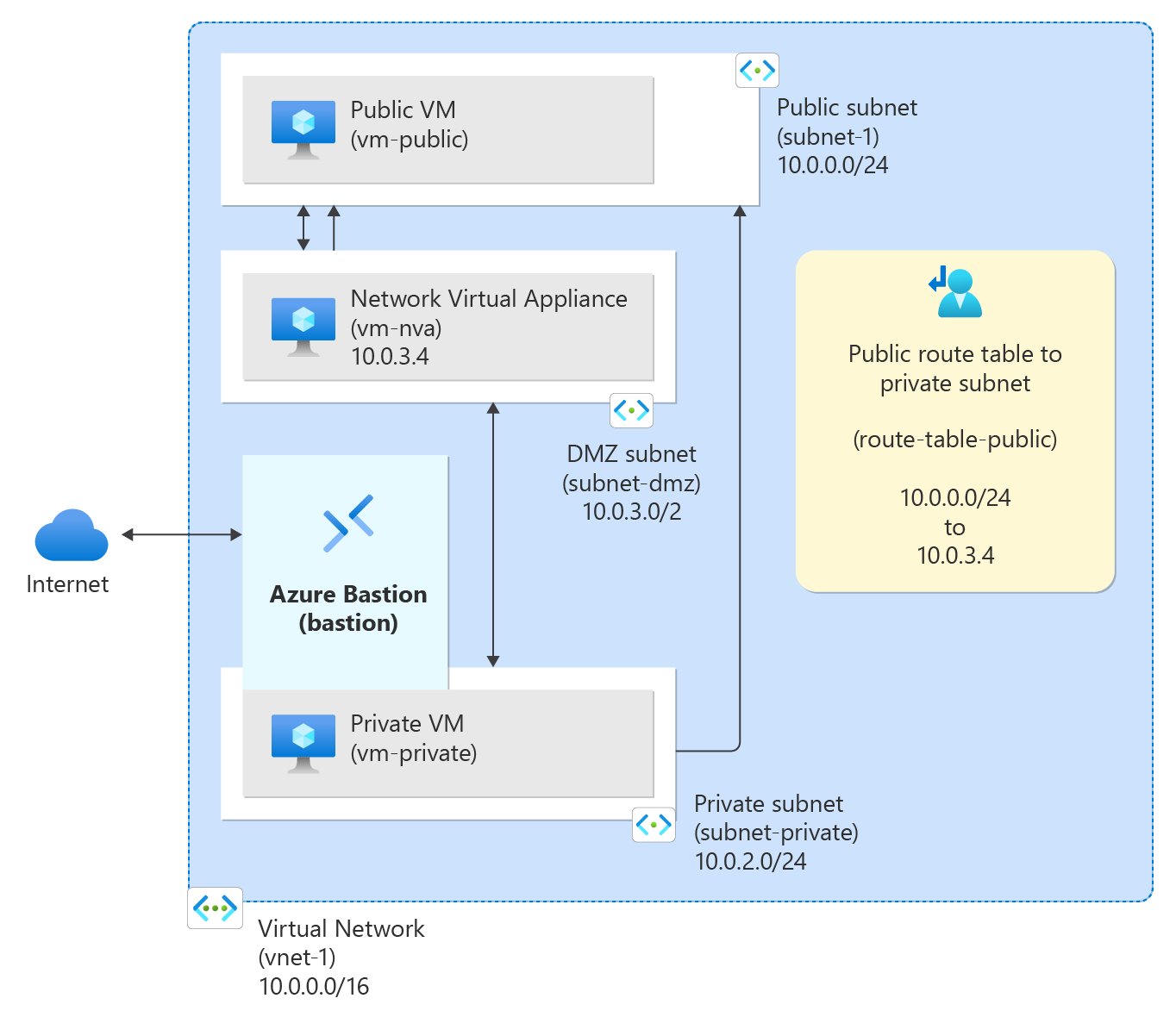

Azure ve výchozím nastavení směruje provoz mezi všemi podsítěmi ve virtuální síti. Můžete vytvořit vlastní trasy a přepsat tak výchozí směrování Azure. Vlastní trasy jsou užitečné, když například chcete směrovat provoz mezi podsítěmi přes síťové virtuální zařízení (NVA).

V tomto kurzu se naučíte:

- Vytvoření virtuální sítě a podsítí

- Vytvořte síťové virtuální zařízení, které směruje provoz

- Nasazení virtuálních počítačů do různých podsítí

- Vytvoření směrovací tabulky

- Vytvoření trasy

- Přidružení směrovací tabulky k podsíti

- Směrování provozu z jedné podsítě do jiné přes síťové virtuální zařízení

Požadavky

- Účet Azure s aktivním předplatným. Účet si můžete vytvořit zdarma.

Vytvoření podsítí

Pro účely tohoto kurzu je potřeba DMZ a privátní podsíť. V podsíti DMZ nasadíte síťové virtuální zařízení a v privátní podsíti nasadíte privátní virtuální počítače, na které chcete směrovat provoz. V diagramu je podsíť 1veřejná podsíť používaná pro veřejný virtuální počítač.

Vytvoření virtuální sítě a hostitele služby Azure Bastion

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Azure Bastion a hostem Azure Bastion:

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

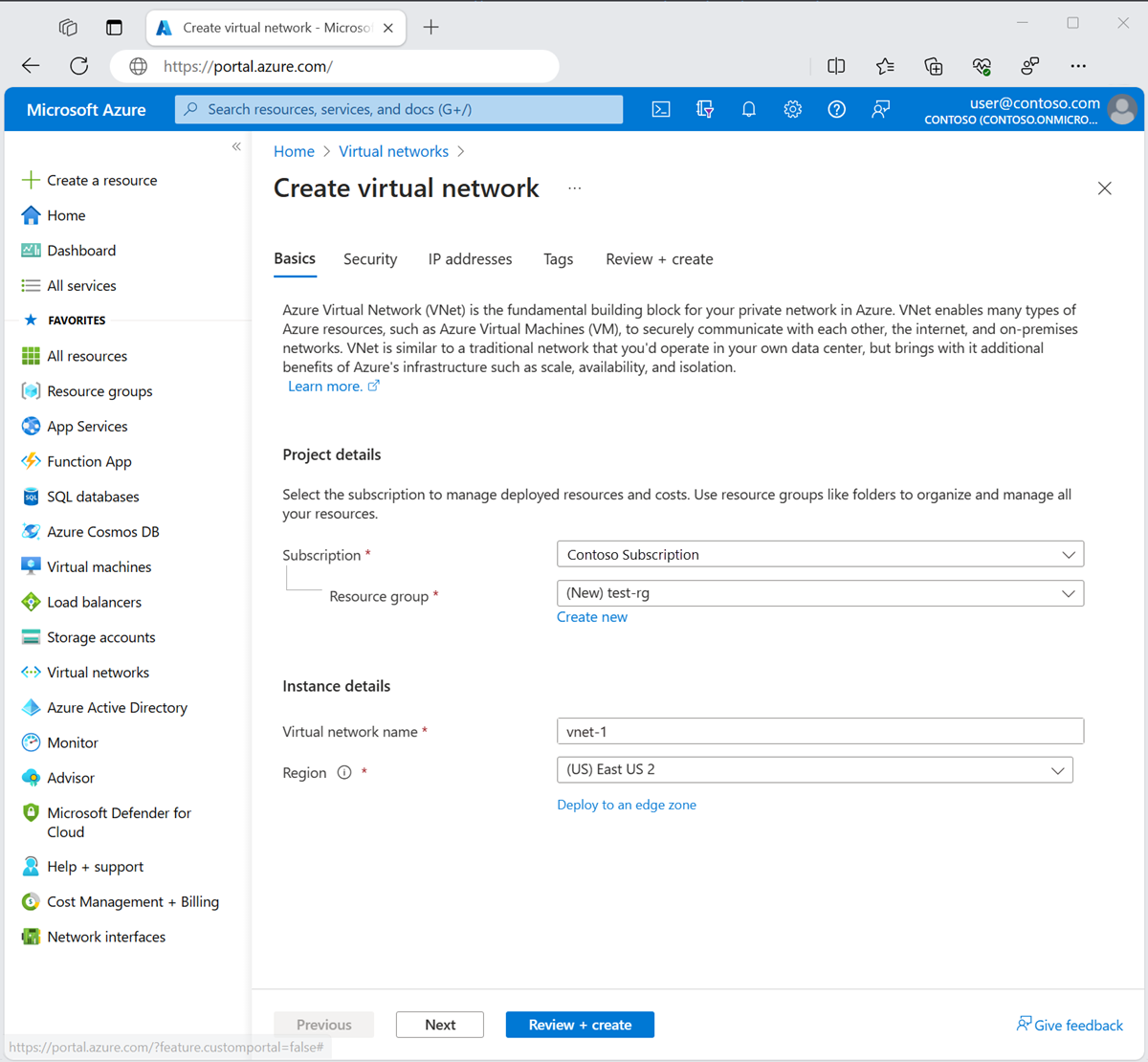

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Zdrojová skupina Vyberte Vytvořit novou.

Jako název zadejte test-rg .

Vyberte OK.Podrobnosti o instanci Název Zadejte vnet-1. Oblast Vyberte USA – východ 2.

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion vyberte Povolit Azure Bastion.

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace najdete v tématu Co je Azure Bastion?.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

V Azure Bastionu zadejte nebo vyberte následující informace:

Nastavení Hodnota Název hostitele služby Azure Bastion Zadejte bastion. Veřejná IP adresa služby Azure Bastion Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK.

Výběrem možnosti Další přejděte na kartu IP adresy.

V poli Adresní prostor v podsítích vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Účel podsítě Ponechte výchozí hodnotu Default. Název Zadejte subnet-1. IPv4 Rozsah adres IPv4 Ponechte výchozí hodnotu 10.0.0.0/16. Počáteční adresa Ponechte výchozí hodnotu 10.0.0.0. Velikost Ponechte výchozí hodnotu /24 (256 adres). Zvolte Uložit.

V dolní části okna vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Ve virtuálních sítích vyberte vnet-1.

V síti vnet-1 vyberte podsítě z části Nastavení.

V seznamu podsítí virtuální sítě vyberte + Podsíť.

V Přidat podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Účel podsítě Ponechte výchozí hodnotu Default. Název Zadejte subnet-private. IPv4 Rozsah adres IPv4 Ponechte výchozí hodnotu 10.0.0.0/16. Počáteční adresa Zadejte 10.0.2.0. Velikost Ponechte výchozí hodnotu /24 (256 adres). Vyberte Přidat.

Vyberte + Podsíť.

V Přidat podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Účel podsítě Ponechte výchozí hodnotu Default. Název Zadejte podsíť dmz. IPv4 Rozsah adres IPv4 Ponechte výchozí hodnotu 10.0.0.0/16. Počáteční adresa Zadejte 10.0.3.0. Velikost Ponechte výchozí hodnotu /24 (256 adres). Vyberte Přidat.

Vytvoření virtuálního počítače síťového virtuálního zařízení

Síťová virtuální zařízení (NVA) jsou virtuální počítače, které pomáhají se síťovými funkcemi, jako je směrování a optimalizace brány firewall. V této části vytvořte síťové virtuální aplikační zařízení pomocí Ubuntu 24.04 virtuálního stroje.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte + Vytvořit a pak virtuální počítač Azure.

V části Vytvořit virtuální počítač zadejte nebo vyberte následující informace na kartě Základy :

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Zdrojová skupina Vyberte test-rg. Podrobnosti o instanci Název virtuálního stroje Zadejte vm-nva. Oblast Vyberte (US) East US 2. Možnosti dostupnosti Vyberte Bez redundance infrastruktury. Typ zabezpečení Vyberte položku Standardní. Obrázek Vyberte Ubuntu Server 24.04 LTS - x64 Gen2. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. Účet správce Typ autentizace Vyberte heslo. Uživatelské jméno Zadejte uživatelské jméno. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Veřejné příchozí porty Vyberte Žádná. Vyberte Další: Disky a další : Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť dmz (10.0.3.0/24). Veřejná IP adresa Vyberte Žádná. Skupina zabezpečení síťového rozhraní Vyberte Upřesnit. Konfigurace skupiny zabezpečení sítě Vyberte Vytvořit novou.

Do pole Název zadejte nsg-nva.

Vyberte OK.Zbývající možnosti ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Vytvoření veřejného a privátního virtuálního počítače

Ve virtuální síti vnet-1 vytvořte dva virtuální počítače. Jeden virtuální počítač je v podsíti-1 a druhý virtuální počítač je v podsíti-privátní. Pro oba virtuální počítače použijte stejnou image virtuálního počítače.

Vytvoření veřejného virtuálního počítače

Veřejný virtuální počítač se používá k simulaci počítače ve veřejném internetu. Veřejné a soukromé virtuální počítače se používají k testování směrování síťového provozu přes virtuální počítač NVA.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte + Vytvořit a pak virtuální počítač Azure.

V části Vytvořit virtuální počítač zadejte nebo vyberte následující informace na kartě Základy :

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Zdrojová skupina Vyberte test-rg. Podrobnosti o instanci Název virtuálního stroje Zadejte vm-public. Oblast Vyberte (US) East US 2. Možnosti dostupnosti Vyberte Bez redundance infrastruktury. Typ zabezpečení Vyberte položku Standardní. Obrázek Vyberte Ubuntu Server 24.04 LTS - x64 Gen2. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. Účet správce Typ autentizace Vyberte heslo. Uživatelské jméno Zadejte uživatelské jméno. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Veřejné příchozí porty Vyberte Žádná. Vyberte Další: Disky a další : Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť 1 (10.0.0.0/24). Veřejná IP adresa Vyberte Žádná. Skupina zabezpečení síťového rozhraní Vyberte Žádná. Zbývající možnosti ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Vytvoření privátního virtuálního počítače

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte + Vytvořit a pak virtuální počítač Azure.

V části Vytvořit virtuální počítač zadejte nebo vyberte následující informace na kartě Základy :

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Zdrojová skupina Vyberte test-rg. Podrobnosti o instanci Název virtuálního stroje Zadejte vm-private. Oblast Vyberte (US) East US 2. Možnosti dostupnosti Vyberte Bez redundance infrastruktury. Typ zabezpečení Vyberte položku Standardní. Obrázek Vyberte Ubuntu Server 24.04 LTS - x64 Gen2. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. Účet správce Typ autentizace Vyberte heslo. Uživatelské jméno Zadejte uživatelské jméno. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Veřejné příchozí porty Vyberte Žádná. Vyberte Další: Disky a další : Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte privátní podsíť (10.0.2.0/24). Veřejná IP adresa Vyberte Žádná. Skupina zabezpečení síťového rozhraní Vyberte Žádná. Zbývající možnosti ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Povolte předávání IP

Pokud chcete směrovat provoz přes NVA, zapněte předávání IP v Azure a v operačním systému vm-nva. Pokud je povolené předávání IP, veškerý provoz přijatý virtuálním zařízením vm-nva určený pro jinou IP adresu se nezahodí a přesměruje se do správného cíle.

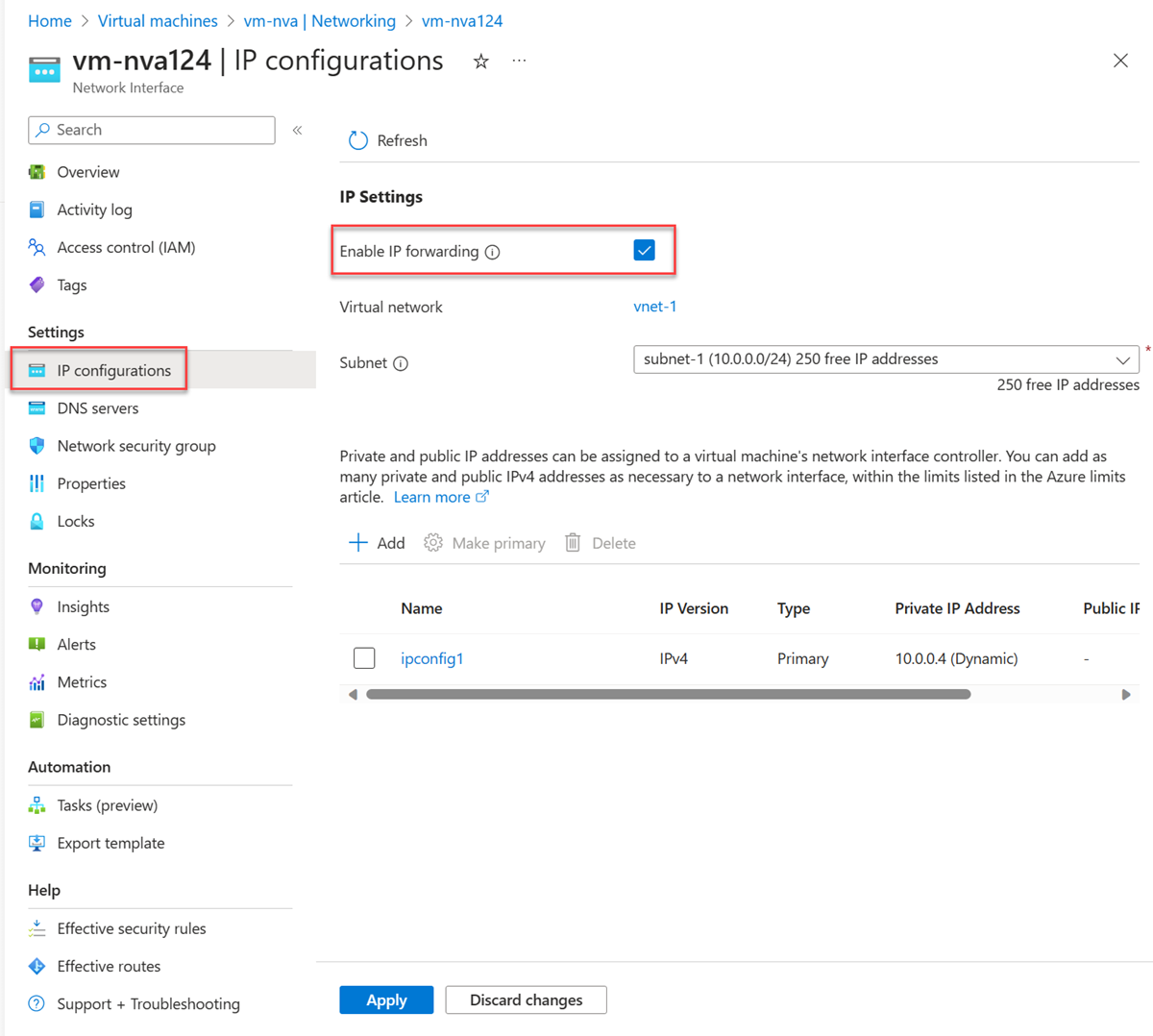

Povolení předávání IP v Azure

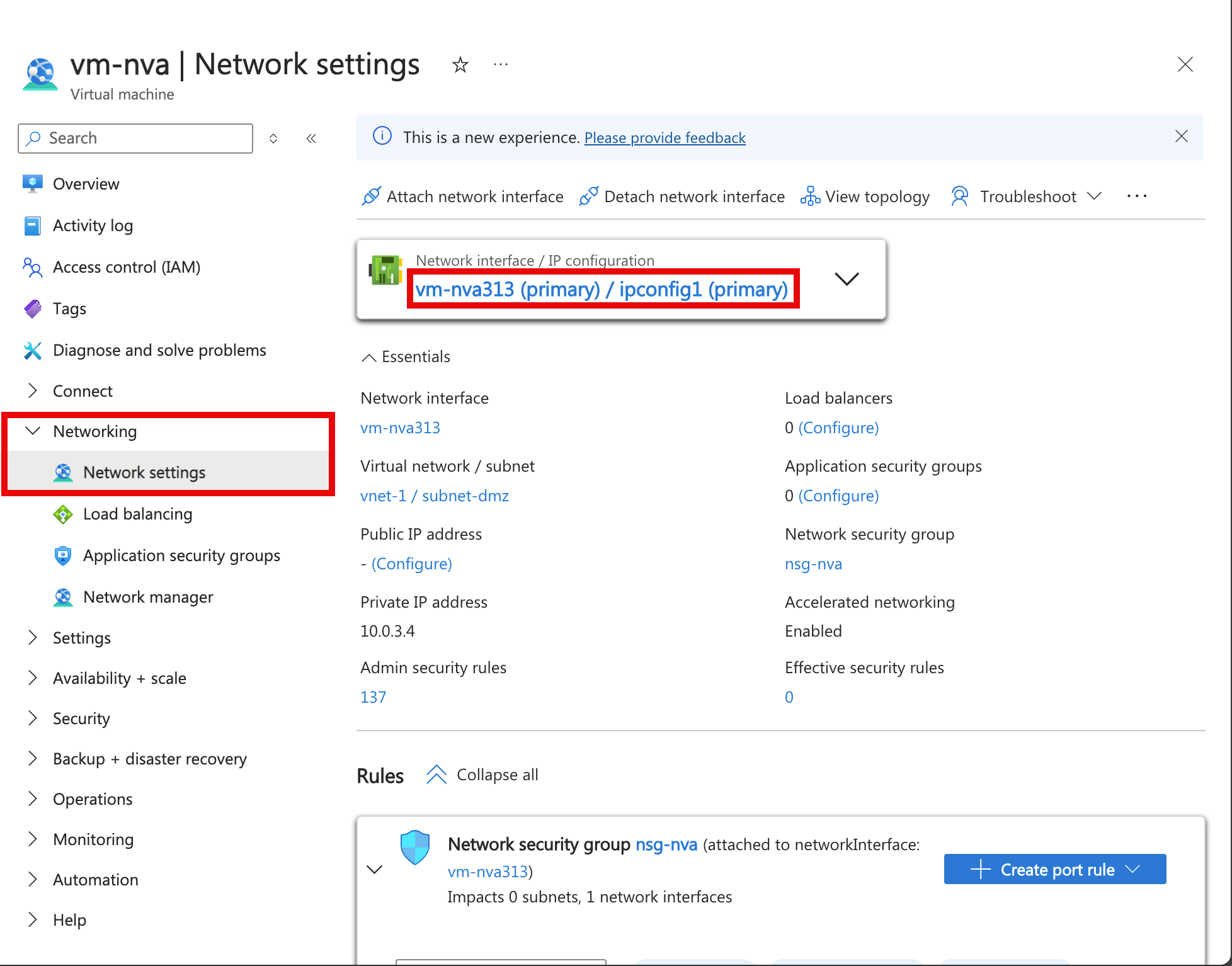

V této části zapnete předávání IP pro síťové rozhraní virtuálního počítače vm-nva .

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Ve virtuálních počítačích vyberte vm-nva.

V zařízení vm-nva rozbalte položku Sítě a pak vyberte Nastavení sítě.

Vyberte název rozhraní vedle síťového rozhraní:. Název začíná vm-nva a má přiřazené náhodné číslo k rozhraní. Název rozhraní v tomto příkladu je vm-nva313.

Na stránce přehledu síťového rozhraní vyberte konfigurace PROTOKOLU IP v části Nastavení .

V konfiguracích IP zaškrtněte políčko vedle Povolit předávání IP.

Vyberte Použít.

Povolení předávání IP v operačním systému

V této části zapněte předávání IP pro operační systém virtuálního počítače vm-nva pro přesměrování síťového provozu. Pomocí služby Azure Bastion se připojte k virtuálnímu počítači vm-nva .

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Ve virtuálních počítačích vyberte vm-nva.

V části Přehled vyberte Připojit a pak Připojit přes Bastion.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače.

Vyberte Připojit.

Na příkazovém řádku virtuálního počítače zadejte následující informace, abyste povolili předávání IP:

sudo vim /etc/sysctl.confV editoru Vim odeberte

#z řádkunet.ipv4.ip_forward=1:Stiskněte klávesu Insert .

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Stiskněte klávesu Esc .

Enter

:wqa stiskněte Enter.Zavřete relaci Bastionu.

Restartujte virtuální počítač.

Vytvoření směrovací tabulky

V této části vytvořte směrovací tabulku, která definuje způsob, jakým bude provoz směrován přes virtuální počítač síťového virtuálního zařízení (NVA). Směrovací tabulka je přidružená k podsíti subnet-1, ve které je nasazený virtuální počítač vm-public.

Do vyhledávacího pole v horní části portálu zadejte směrovací tabulku. Ve výsledcích hledání vyberte Směrovací tabulky .

Vyberte + Vytvořit.

Do pole Vytvořit směrovací tabulku zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Zdrojová skupina Vyberte test-rg. Podrobnosti o instanci Oblast Vyberte USA – východ 2. Název Zadejte route-table-public. Propagovat trasy brány Ponechte výchozí hodnotu Ano. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Vytvoření trasy

V této části vytvořte trasu ve směrovací tabulce, kterou jste vytvořili v předchozích krocích.

Do vyhledávacího pole v horní části portálu zadejte směrovací tabulku. Ve výsledcích hledání vyberte Směrovací tabulky .

Vyberte veřejnou směrovací tabulku.

Rozbalte nastavení a pak vyberte Trasy.

Vyberte + Přidat v Routách.

Do příkazu Přidat trasu zadejte nebo vyberte následující informace:

Nastavení Hodnota Název trasy Zadejte to-private-subnet. Typ cíle Vyberte IP adresy. Cílové IP adresy nebo rozsahy CIDR Zadejte 10.0.2.0/24. Typ dalšího směrování Vyberte Virtuální zařízení. Adresa dalšího bodu Zadejte 10.0.3.4.

Toto je IP adresa virtuálního zařízení vm-nva, kterou jste vytvořili v předchozích krocích.Vyberte Přidat.

V nastavení vyberte podsítě.

Vyberte + Přidružit.

Zadejte nebo vyberte následující informace v Přidružit podsíť:

Nastavení Hodnota Virtuální síť Vyberte vnet-1 (test-rg). Podsíť Vyberte podsíť 1. Vyberte OK.

Testování směrování síťového provozu

Otestujte směrování síťového provozu z vm-public do vm-private. Otestujte směrování síťového provozu z vm-private do vm-public.

Testování síťového provozu z vm-public do vm-private

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Ve virtuálních počítačích vyberte vm-public.

V části Přehled vyberte Připojit, poté Připojit přes Bastion.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače.

Vyberte Připojit.

Na výzvu zadejte následující příkaz ke sledování směrování síťového provozu z vm-public na vm-private:

tracepath vm-privateOdpověď bude podobná jako v následujícím příkladu:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1V této odpovědi vidíte, že existují dva přeskoky pro

tracepathprovoz ICMP z veřejného virtuálního počítače do privátního virtuálního počítače. Prvním uzlem je vm-nva. Druhý skok je cílový privátní virtuální počítač.Azure odeslal provoz z podsítě-1 přes síťové virtuální zařízení, nikoli přímo do privátní podsítě, protože jste dříve přidali trasu do-privátní-podsítě do směrovací-tabulka- veřejná a přidružili ji k podsítí-1.

Zavřete relaci Bastionu.

Testování síťového provozu z privátního virtuálního počítače do veřejného virtuálního počítače

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Ve virtuálních počítačích vyberte vm-private.

V části Přehled vyberte Připojit, poté Připojit přes Bastion.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače.

Vyberte Připojit.

Na příkazovém řádku zadejte následující příkaz, který trasuje směrování síťového provozu z vm-private do vm-public:

tracepath vm-publicOdpověď bude podobná jako v následujícím příkladu:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2V této odpovědi vidíte jeden hop, což je cílový vm-public.

Azure poslal provoz přímo z subnet-private do subnet-1. Azure ve výchozím nastavení směruje provoz přímo mezi podsítěmi.

Zavřete relaci Bastionu.

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky.

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte skupinu prostředků test-rg.

Na stránce test-rg vyberte Odstranit skupinu prostředků.

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

Další kroky

V tomto kurzu se naučíte:

Vytvořena směrovací tabulka a přidružena k podsíti.

Vytvořeno jednoduché síťové virtuální zařízení, které směrovalo provoz z veřejné podsítě do privátní podsítě.

Z Azure Marketplace můžete nasadit různá předkonfigurovaná síťová virtuální zařízení, která poskytují mnoho užitečných síťových funkcí.

Další informace o směrování najdete v tématech Přehled směrování a Správa směrovací tabulky. Směrování je také možné automaticky nakonfigurovat ve velkém měřítku pomocí funkce správy trasy definované uživatelem (UDR) azure Virtual Network Manageru .

Pokud chcete zjistit, jak omezit síťový přístup k prostředkům PaaS pomocí koncových bodů služeb virtuální sítě, přejděte k dalšímu kurzu.