Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto článku se dozvíte, jak pomocí pravidel služby Virtual WAN a služby Azure Firewall a filtrů spravovat zabezpečený přístup pro připojení k vašim prostředkům v Azure přes připojení IKEv2 typu point-to-site nebo OpenVPN. Tato konfigurace je užitečná, pokud máte vzdálené uživatele, pro které chcete omezit přístup k prostředkům Azure nebo zabezpečit prostředky v Azure.

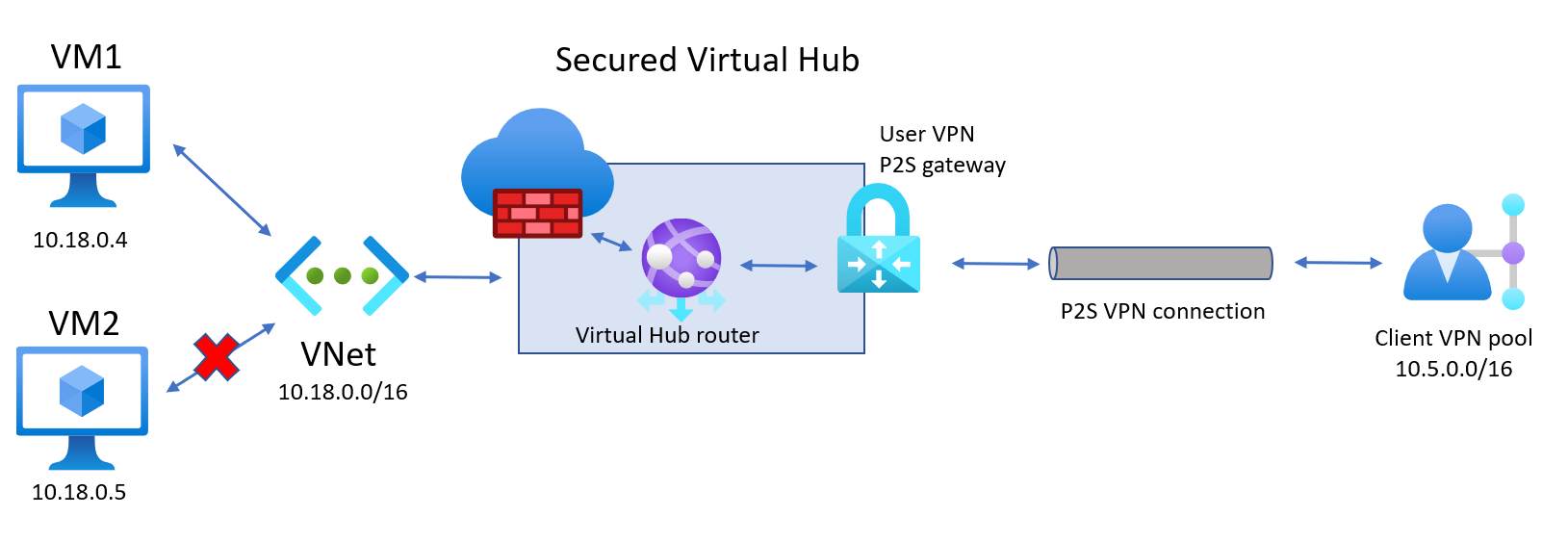

Kroky v tomto článku vám pomůžou vytvořit architekturu v následujícím diagramu, aby klienti VPN uživatelů měli přístup ke konkrétnímu prostředku (VM1) v paprskové virtuální síti připojené k virtuálnímu centru, ale ne k jiným prostředkům (VM2). Tento příklad architektury použijte jako základní vodítko.

Požadavky

Máte předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet.

Máte virtuální síť, ke které se chcete připojit.

Ověřte, že se žádná z podsítí vašich místních sítí nepřekrývá s virtuálními sítěmi, ke kterým se chcete připojit.

Pokud chcete vytvořit virtuální síť na webu Azure Portal, přečtěte si článek Rychlý start .

V tomto cvičení jsme k vytvoření virtuální sítě použili následující ukázkové hodnoty. Tyto hodnoty můžete upravit při vytváření vlastní virtuální sítě.

Parameter Hodnota Skupina zdrojů TestRG Název VNet1 Umístění nebo oblast Východní USA Adresní prostor IPv4 10.11.0.0/16

Vaše virtuální síť nesmí obsahovat žádné existující brány virtuální sítě.

- Pokud už vaše virtuální síť obsahuje brány (VPN nebo ExpressRoute), musíte před pokračováním odebrat všechny brány.

- Tato konfigurace vyžaduje, aby se virtuální sítě připojily jenom k bráně centra Virtual WAN.

Rozhodněte rozsah IP adres, který chcete použít pro privátní adresní prostor virtuálního centra. Tyto informace se používají při konfiguraci virtuálního centra. Virtuální centrum je virtuální síť vytvořená a používaná službou Virtual WAN. Je to jádro vaší sítě Virtual WAN v oblasti. Rozsah adresního prostoru musí splňovat určitá pravidla:

- Rozsah adres, který zadáte pro centrum, se nemůže překrývat s žádnou z existujících virtuálních sítí, ke kterým se připojujete.

- Rozsah adres se nemůže překrývat s místními rozsahy adres, ke kterým se připojujete.

- Pokud neznáte rozsahy IP adres umístěných v konfiguraci místní sítě, spojte se s někým, kdo vám může tyto podrobnosti poskytnout.

- Máte k dispozici hodnoty pro konfiguraci ověřování, kterou chcete použít. Například server RADIUS, ověřování Microsoft Entra nebo generování a export certifikátů.

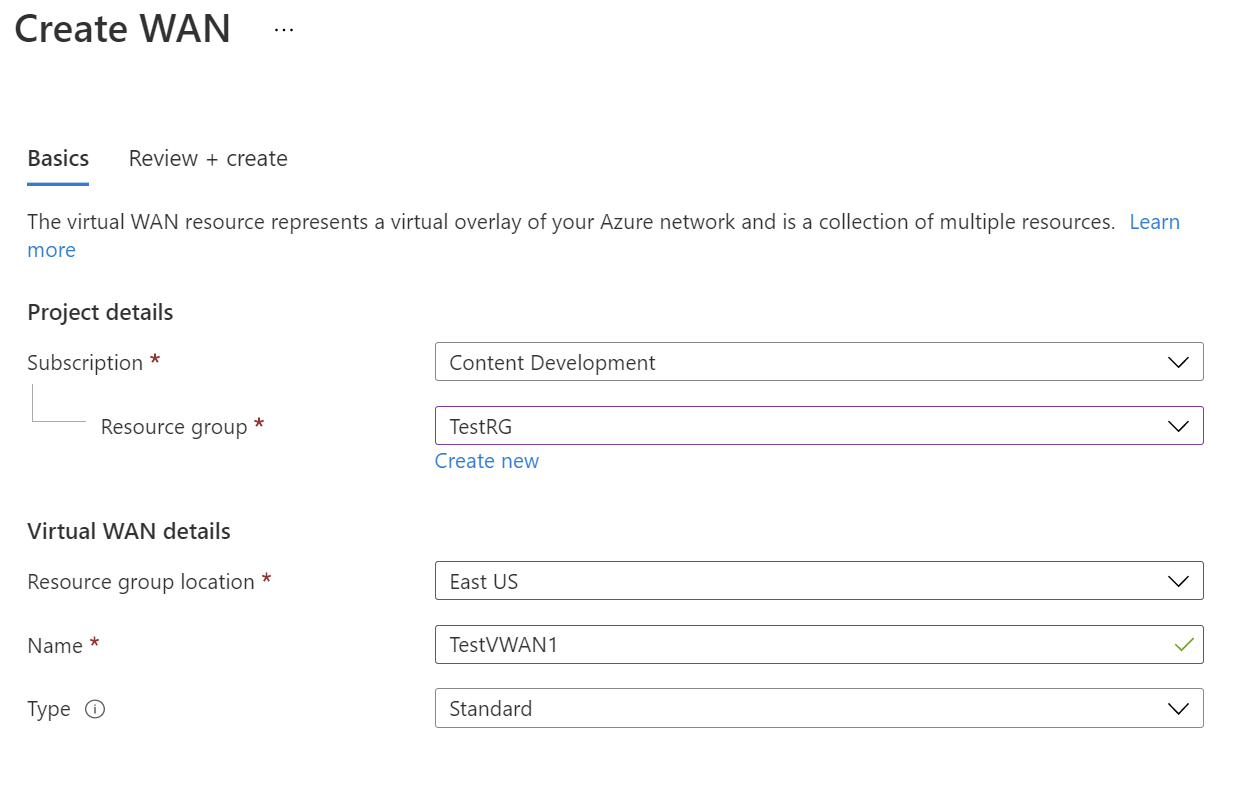

Vytvoření virtuální sítě WAN

Na portálu, na panelu Prohledat prostředky, zadejte do vyhledávacího pole Virtual WAN a stiskněte Enter.

Ve výsledcích vyberte virtuální sítě WAN . Na stránce Virtuální sítě WAN vyberte + Vytvořit a otevřete stránku Vytvořit síť WAN.

Na stránce Vytvořit síť WAN na kartě Základy vyplňte pole. Upravte ukázkové hodnoty tak, aby se použily pro vaše prostředí.

- Předplatné: Vyberte předplatné, které chcete použít.

- Skupina prostředků: Vytvořte novou nebo použijte existující.

- Umístění skupiny prostředků: V rozevíracím seznamu zvolte umístění prostředku. A WAN is a global resource and doesn't live in a particular region. Pokud ale chcete spravovat a vyhledat prostředek sítě WAN, který vytvoříte, musíte vybrat oblast.

- Název: Zadejte název, kterým chcete nazvat vaši virtuální síť WAN.

- Typ: Basic nebo Standard. Vyberte položku Standardní. Pokud vyberete Základní, rozumíte tomu, že virtuální sítě WAN úrovně Basic můžou obsahovat pouze základní centra. Basic hubs can only be used for site-to-site connections.

Po vyplnění polí v dolní části stránky vyberte Zkontrolovat a vytvořit.

Jakmile ověření projde, kliknutím na Vytvořit vytvořte virtuální síť WAN.

Definování parametrů konfigurace P2S

Konfigurace point-to-site (P2S) definuje parametry pro připojení vzdálených klientů. Tato část vám pomůže definovat parametry konfigurace P2S a pak vytvořit konfiguraci, která se použije pro profil klienta VPN. Postup závisí na metodě ověřování, kterou chcete použít.

Metody ověřování

Při výběru metody ověřování máte tři možnosti. Každá metoda má specifické požadavky. Vyberte jednu z následujících metod a pak proveďte kroky.

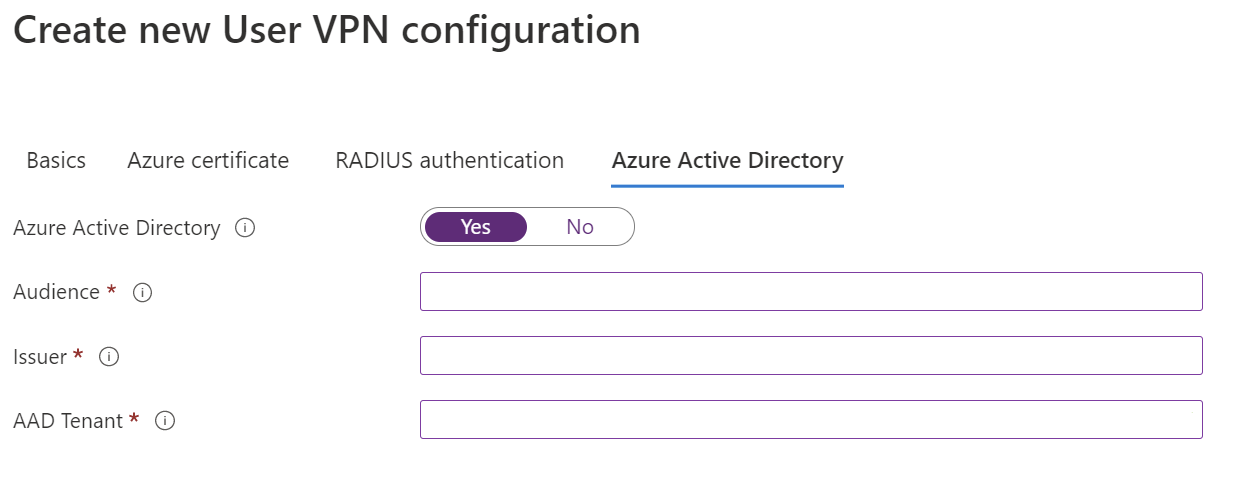

Ověřování Microsoft Entra: Získejte následující:

- The Application ID of the Azure VPN Enterprise Application registered in your Microsoft Entra tenant.

- The Issuer. Příklad:

https://sts.windows.net/your-Directory-ID. - The Microsoft Entra tenant. Příklad:

https://login.microsoftonline.com/your-Directory-ID.

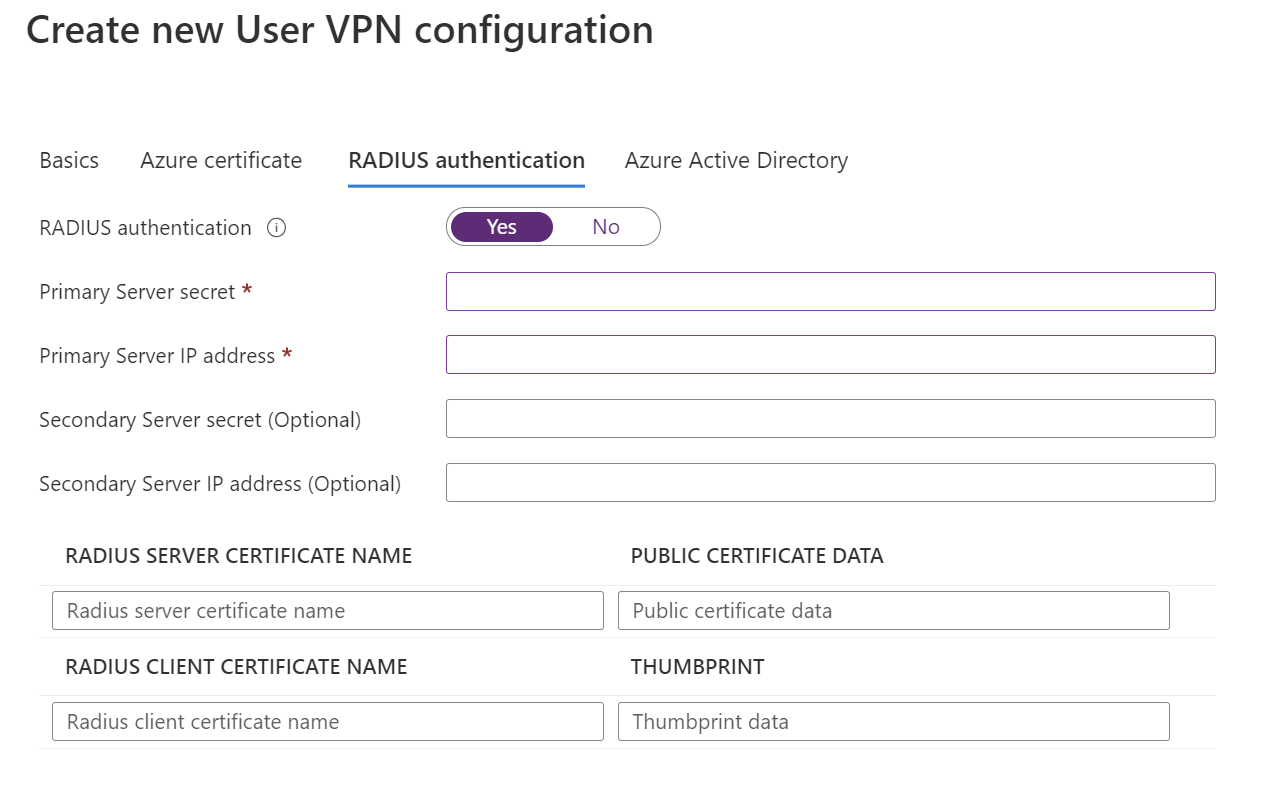

Ověřování na základě radiusu: Získejte IP adresu serveru Radius, tajný klíč serveru Radius a informace o certifikátu.

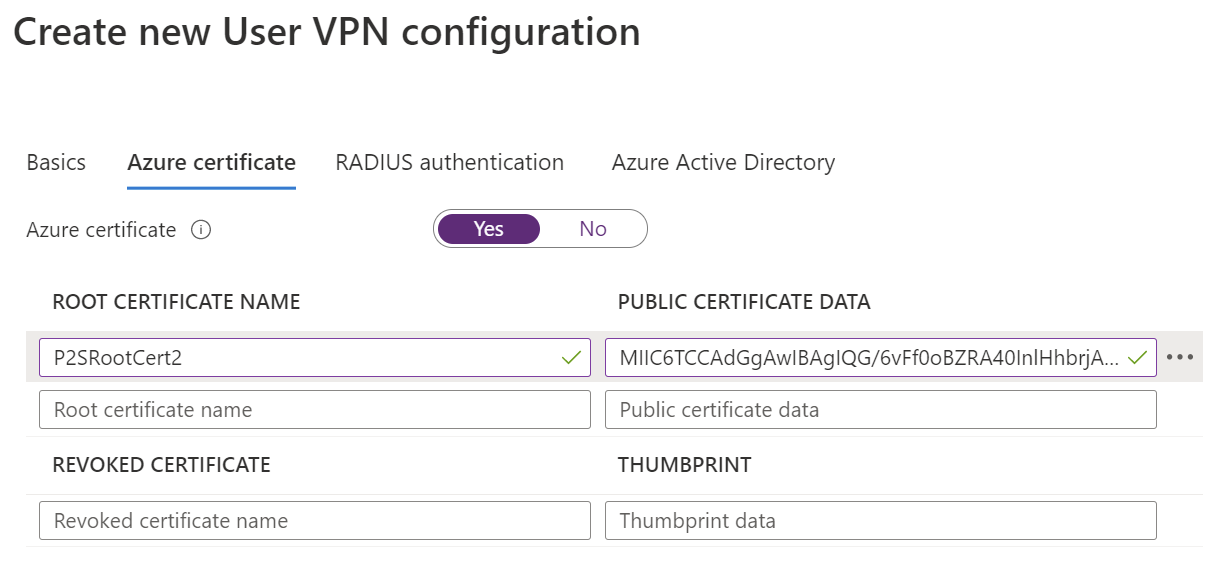

Certifikáty Azure: Pro tuto konfiguraci se vyžadují certifikáty. Potřebujete buď vygenerovat nebo získat certifikáty. Pro každého klienta se vyžaduje klientský certifikát. Kromě toho je potřeba nahrát informace o kořenovém certifikátu (veřejný klíč). Další informace o požadovaných certifikátech naleznete v Vygenerovat a exportovat certifikáty.

Přejděte na virtuální síť WAN, kterou jste vytvořili.

V nabídce na levé straně vyberte konfigurace VPN uživatele.

Na stránce Konfigurace sítě VPN uživatele vyberte +Vytvořit konfiguraci sítě VPN uživatele.

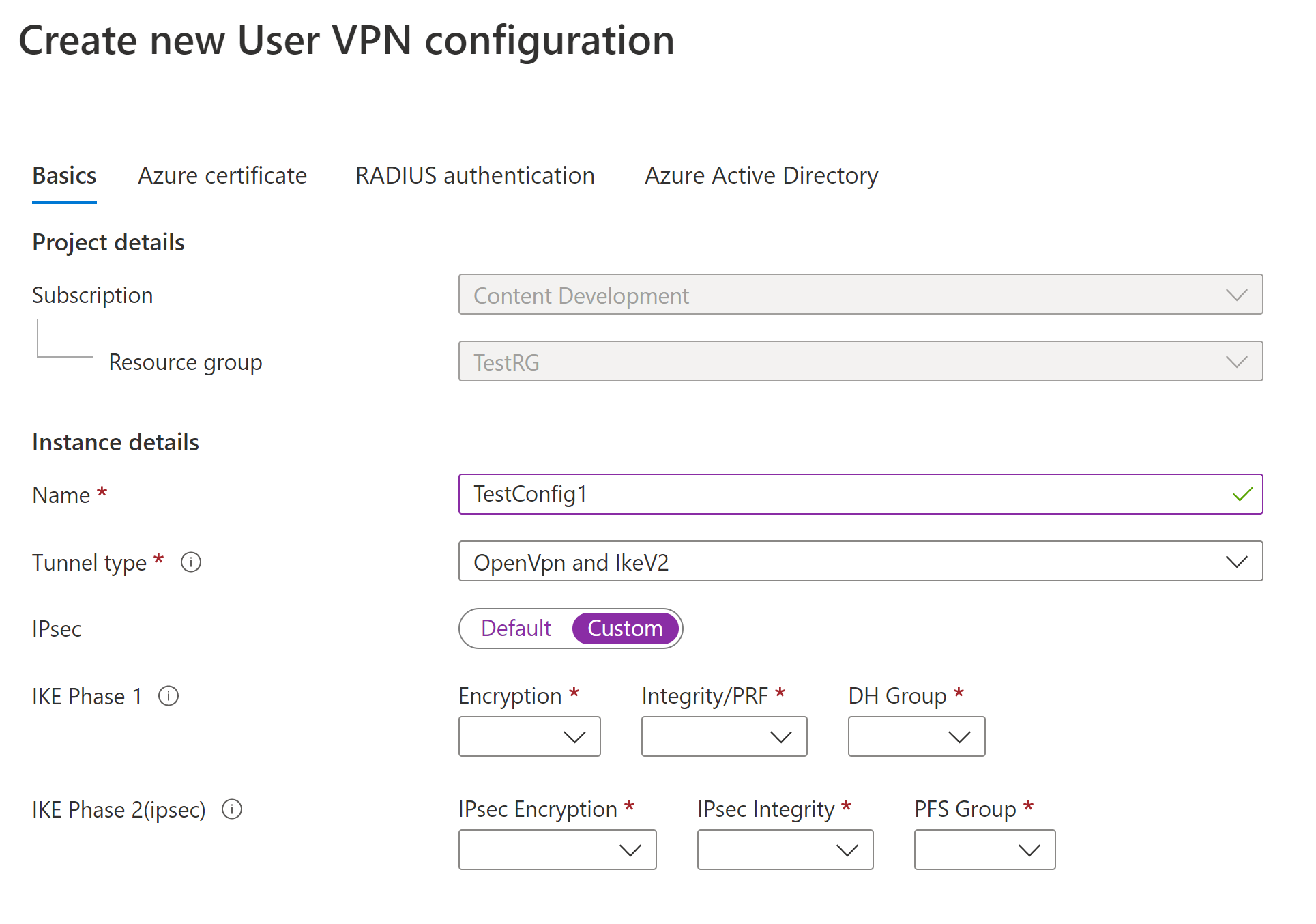

Na stránce Vytvoření nového uživatelského nastavení VPN na záložce Základy v části Podrobnosti instance zadejte název, který chcete přiřadit ke své konfiguraci VPN.

V části Typ tunelu vyberte požadovaný typ tunelu z rozevíracího seznamu. Možnosti typu tunelu jsou: IKEv2 VPN, OpenVPN a OpenVpn a IKEv2. Každý typ tunelu má specifická požadovaná nastavení. Typ tunelu, který zvolíte, odpovídá dostupným možnostem ověřování.

Požadavky a parametry:

IKEv2 VPN

Požadavky: Když vyberete typ tunelu IKEv2 , zobrazí se zpráva, která vás nasměruje na výběr metody ověřování. Pro protokol IKEv2 můžete zadat více metod ověřování. Můžete zvolit certifikát Azure, ověřování na základě protokolu RADIUS nebo obojí.

Vlastní parametry PROTOKOLU IPSec: Chcete-li přizpůsobit parametry pro fázi IKE 1 a IKE Fáze 2, přepněte přepínač IPsec na Vlastní a vyberte hodnoty parametrů. Další informace o přizpůsobitelných parametrech najdete v článku Vlastní protokol IPsec .

OpenVPN

- Požadavky: Když vyberete typ tunelu OpenVPN , zobrazí se zpráva, která vás nasměruje na výběr mechanismu ověřování. Pokud jako typ tunelu vyberete OpenVPN, můžete zadat více metod ověřování. Můžete zvolit libovolnou podmnožinu certifikátů Azure, ID Microsoft Entra nebo ověřování na základě protokolu RADIUS. Pro ověřování založené na protokolu RADIUS můžete zadat sekundární IP adresu serveru RADIUS a tajný klíč serveru.

OpenVPN a IKEv2

- Požadavky: Když vyberete typ tunelu OpenVPN a IKEv2 , zobrazí se zpráva, která vás nasměruje na výběr mechanismu ověřování. Pokud jako typ tunelu vyberete OpenVPN a IKEv2 , můžete zadat více metod ověřování. Můžete zvolit ID Microsoft Entra spolu s certifikátem Azure nebo ověřováním založeným na protokolu RADIUS. Pro ověřování založené na protokolu RADIUS můžete zadat sekundární IP adresu serveru RADIUS a tajný klíč serveru.

Nakonfigurujte metody ověřování, které chcete použít. Each authentication method is in a separate tab: Azure certificate, RADIUS authentication, and Microsoft Entra ID. Některé metody ověřování jsou k dispozici pouze u určitých typů tunelů.

Na kartě metody ověřování, kterou chcete nakonfigurovat, vyberte Ano a zobrazte dostupná nastavení konfigurace.

Příklad – ověřování certifikátů

Chcete-li toto nastavení nakonfigurovat, typ tunelu na stránce Základy může být IKEv2, OpenVPN nebo OpenVPN nebo IKEv2.

Příklad – ověřování pomocí protokolu RADIUS

Pokud chcete toto nastavení nakonfigurovat, typ tunelu na stránce Základy může být Ikev2, OpenVPN nebo OpenVPN a IKEv2.

Příklad – ověřování pomocí Microsoft Entra

Chcete-li toto nastavení nakonfigurovat, typ tunelu na stránce Základy musí být OpenVPN. Ověřování založené na Microsoft Entra ID je podporováno pouze u OpenVPN.

Po dokončení konfigurace nastavení vyberte Zkontrolovat a vytvořit v dolní části stránky.

Vyberte Vytvořit a vytvořte konfiguraci sítě VPN uživatele.

Vytvoření centra a brány

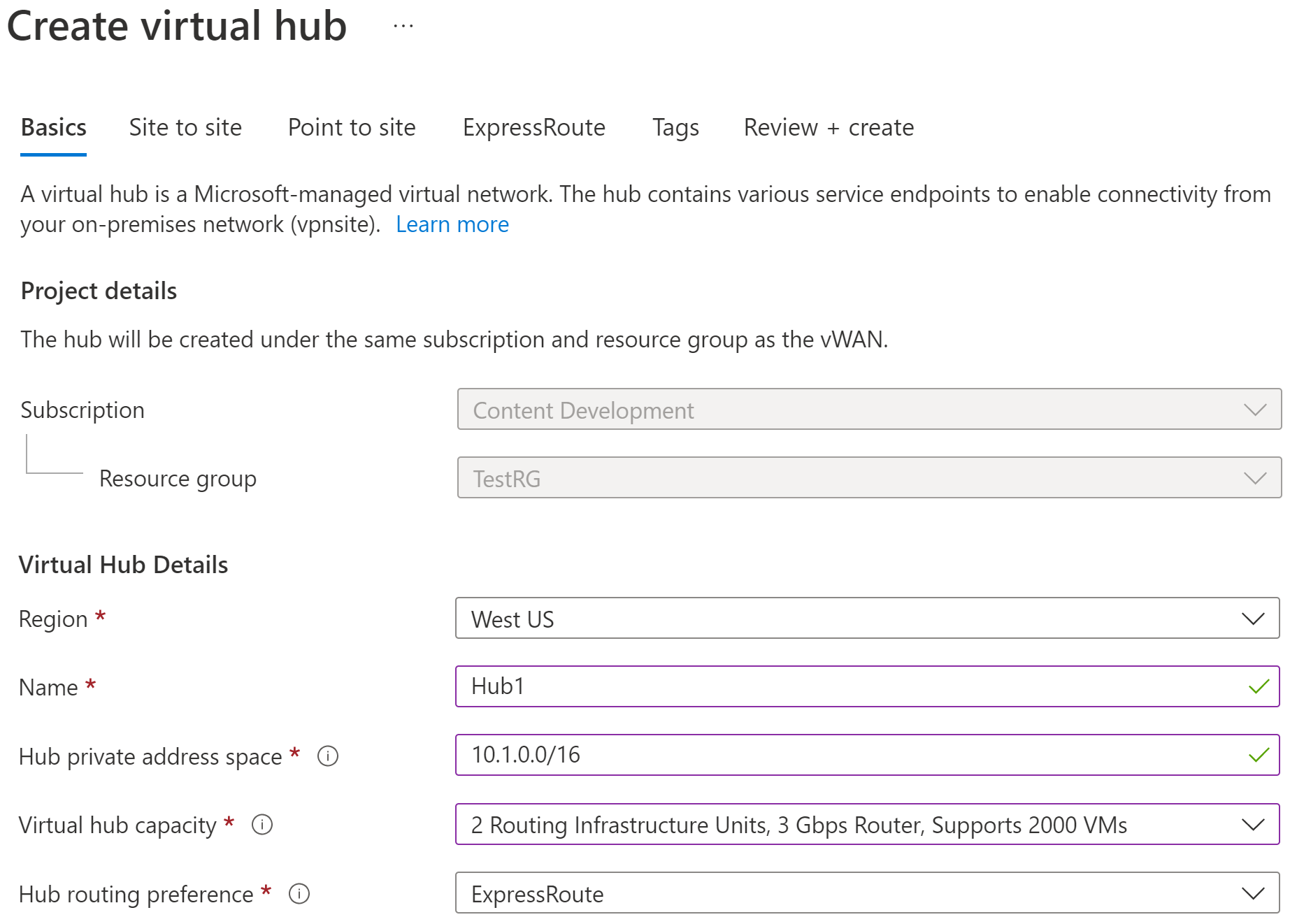

V této části vytvoříte virtuální centrum s bránou typu point-to-site. Při konfiguraci můžete použít následující ukázkové hodnoty:

- Adresní prostor privátní IP adresy centra: 10.1.0.0/16

- Client address pool: 10.5.0.0/16

- Vlastní servery DNS: Můžete vypsat až 5 serverů DNS.

Stránka Základy

Přejděte na virtuální síť WAN, kterou jste vytvořili. V levém podokně stránky virtual WAN v části Připojení vyberte Centra.

Na stránce Hubs vyberte +New Hub a otevřete stránku Vytvořit virtuální centrum.

Na stránce Vytvořit virtuální centrum na kartě Základy vyplňte následující pole:

- Oblast: Vyberte oblast, ve které chcete nasadit virtuální centrum.

- Název: Název, podle kterého chcete, aby bylo virtuální centrum známé.

- Privátní adresní prostor centrálního uzlu: Rozsah adres centrálního uzlu v CIDR notaci. Minimální adresní prostor je /24 pro vytvoření centra.

- Kapacita virtuálního centra: Vyberte z rozevíracího seznamu. Další informace najdete v tématu Nastavení virtuálního centra.

- Předvolba směrování centra: Ponechte nastavení jako výchozí, ExpressRoute, pokud nemáte konkrétní potřebu toto pole změnit. Další informace najdete v tématu Předvolby směrování virtuálního centra.

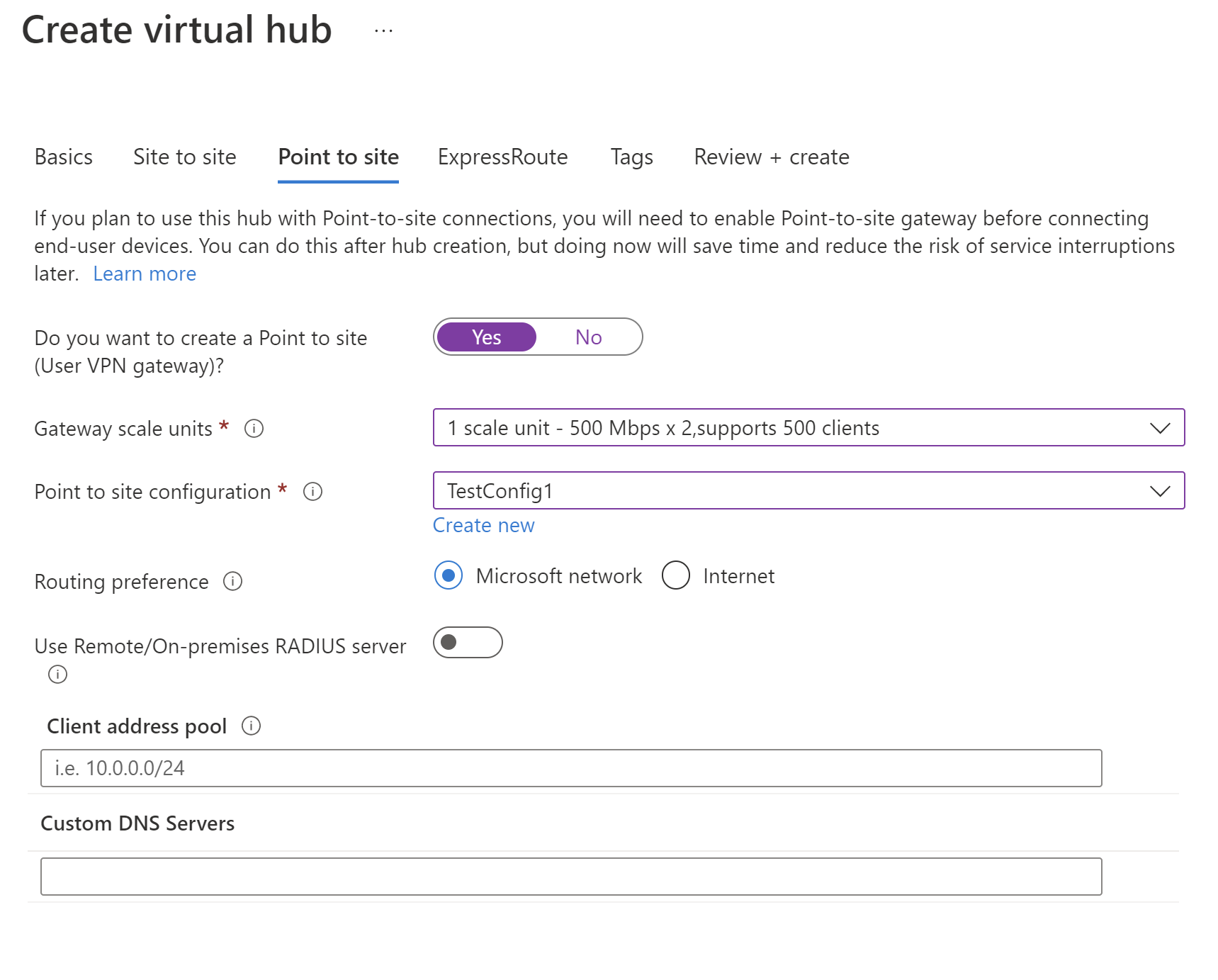

Point to site page

Kliknutím na kartu Point-to-site otevřete stránku konfigurace pro připojení typu point-to-site. Chcete-li zobrazit nastavení typu point-to-site, klikněte na tlačítko Ano.

Nakonfigurujte tato nastavení:

Jednotky škálování brány – Toto představuje agregovanou kapacitu brány VPN uživatele. If you select 40 or more gateway scale units, plan your client address pool accordingly. Informace o tom, jak toto nastavení ovlivňuje fond adres klienta, najdete v tématu Informace o fondech adres klienta. Informace o jednotkách škálování brány najdete v nejčastějších dotazech.

Konfigurace point-to-site: Vyberte uživatelskou konfiguraci VPN, kterou jste vytvořili v předchozím kroku.

Předvolba směrování – Předvolba směrování Azure umožňuje zvolit způsob směrování provozu mezi Azure a internetem. Můžete se rozhodnout směrovat provoz buď přes síť Microsoftu, nebo přes síť ISP (veřejný internet). These options are also referred to as cold potato routing and hot potato routing, respectively. Veřejná IP adresa ve službě Virtual WAN je přiřazena službou na základě vybrané možnosti směrování. Další informace o předvolbách směrování prostřednictvím sítě Microsoft nebo poskytovatele internetových služeb (ISP) naleznete v článku o předvolbách směrování.

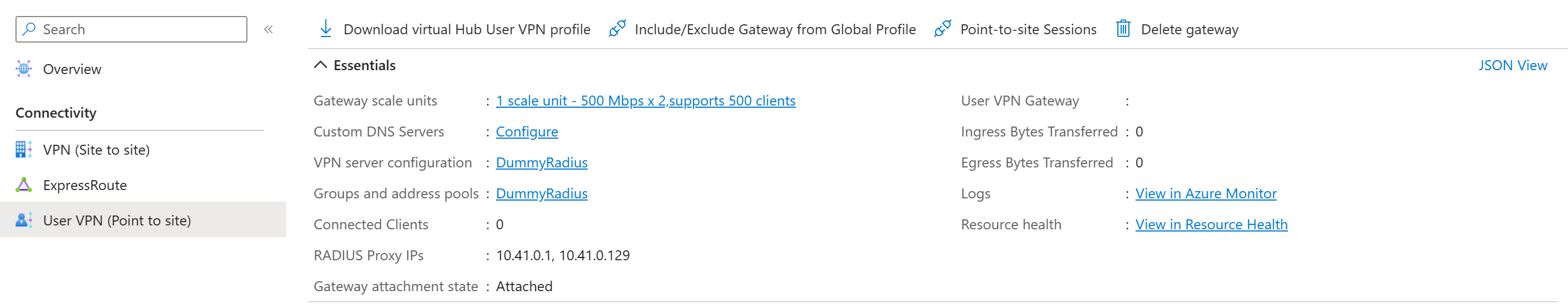

Použijte vzdálený nebo místní server RADIUS – Pokud je brána VPN uživatele virtual WAN nakonfigurovaná tak, aby používala ověřování pomocí protokolu RADIUS, brána VPN uživatele funguje jako proxy server a odesílá žádosti o přístup k protokolu RADIUS na server RADIUS. Nastavení "Použít vzdálený nebo místní server RADIUS" je ve výchozím nastavení zakázáno, což znamená, že brána uživatelského VPN bude moci předávat požadavky na ověřování pouze serverům RADIUS v virtuálních sítích připojených k uzlu brány. Povolením nastavení povolíte bráně VPN uživatele ověřování pomocí serverů RADIUS připojených ke vzdáleným rozbočovačům nebo nasazeným místně.

Poznámka:

Nastavení vzdáleného nebo místního serveru RADIUS a související IP adresy proxy serveru se používají jenom v případě, že je brána nakonfigurovaná tak, aby používala ověřování založené na protokolu RADIUS. Pokud brána není nakonfigurovaná tak, aby používala ověřování založené na protokolu RADIUS, bude toto nastavení ignorováno.

Pokud se uživatelé budou místo profilu založeného na centru připojovat k globálnímu profilu SÍTĚ VPN, musíte zapnout možnost Použít vzdálený nebo místní server RADIUS. Další informace najdete v globálních profilech a profilech na úrovni centra.

Po vytvoření brány VPN uživatele přejděte do brány a poznamenejte si pole IP adres proxy serveru RADIUS. IP adresy proxy serveru RADIUS jsou zdrojové IP adresy paketů PROTOKOLU RADIUS, které brána VPN uživatele odesílá na server RADIUS. Proto musí být server RADIUS nakonfigurovaný tak, aby přijímal žádosti o ověření z IP adres proxy serveru RADIUS. Pokud je pole IP adres proxy serveru RADIUS prázdné nebo žádné, nakonfigurujte server RADIUS tak, aby přijímal žádosti o ověření z adresního prostoru centra.

Additionally, make sure to set the associations and propagations of the connection (VNet or on-premises) hosting the RADIUS server propagates to the defaultRouteTable of the hub deployed with the Point-to-site VPN gateway, and that the Point-to-site VPN configuration propagates to the route table of the connection hosting the RADIUS server. To je povinné, aby brána mohla komunikovat se serverem RADIUS a naopak.

Fond adres klientů – Ten fond adres, ze kterého budou IP adresy automaticky přidělovány klientům VPN. Address pools must be distinct. Fondy adres se nesmí překrývat. Další informace naleznete v tématu O fondech adres klienta.

Vlastní servery DNS – IP adresa serverů DNS, které budou klienti používat. Můžete zadat až 5.

Výběrem možnosti Zkontrolovat a vytvořit ověřte nastavení.

Po úspěšném ověření vyberte Vytvořit. Vytvoření centra může trvat 30 minut nebo déle.

Generování konfiguračních souborů klienta VPN

V této části vygenerujete a stáhnete soubory konfiguračního profilu. Tyto soubory slouží ke konfiguraci nativního klienta VPN v klientském počítači.

Pokud chcete vygenerovat balíček konfigurace klienta VPN na úrovni sítě WAN, přejděte do virtuální sítě WAN (ne do virtuálního centra).

V levém podokně vyberte Konfigurace sítě VPN uživatele.

Vyberte konfiguraci, pro kterou chcete profil stáhnout. Pokud máte ke stejnému profilu přiřazených více rozbočovačů, rozbalte profil, aby se zobrazily rozbočovače, a pak vyberte jeden z rozbočovačů, který používá profil.

Vyberte Stáhnout profil VPN uživatele virtuální WAN sítě.

Na stránce pro stažení vyberte EAPTLS a pak vygenerovat a stáhnout profil. Balíček profilu (soubor ZIP) obsahující nastavení konfigurace klienta se vygeneruje a stáhne do počítače. Obsah balíčku závisí na možnostech ověřování a tunelování pro vaši konfiguraci.

Konfigurace klientů VPN

Pomocí staženého profilu nakonfigurujte klienty pro vzdálený přístup. Postup pro každý operační systém je jiný, postupujte podle pokynů, které platí pro váš systém.

IKEv2

Pokud jste v konfiguraci VPN uživatele zadali typ tunelu VPN IKEv2, můžete nakonfigurovat nativního klienta VPN (Windows a macOS Catalina nebo novější).

Následující kroky jsou určené pro Windows. Informace o macOS najdete v tématu Konfigurace klientů VPN uživatele P2S – nativního klienta VPN – kroky pro macOS .

Vyberte konfigurační soubory klienta VPN, které odpovídají architektuře počítače s Windows. V případě 64bitové architektury procesoru zvolte instalační balíček VpnClientSetupAmd64. V případě 32bitové architektury procesoru zvolte instalační balíček VpnClientSetupX86.

Dvakrát klikněte na balíček a nainstalujte ho. Pokud se zobrazí automaticky otevírané okno SmartScreen, vyberte Další informace a pak přesto spusťte.

V klientském počítači přejděte do nastavení sítě a vyberte VPN. Připojení k síti VPN zobrazuje název virtuální sítě, ke které se připojuje.

Nainstalujte klientský certifikát na každý počítač, ke kterému se chcete připojit prostřednictvím této konfigurace SÍTĚ VPN uživatele. Klientský certifikát se vyžaduje k ověřování při použití typu nativního ověřování certifikátů Azure. Další informace o generování certifikátů najdete v odkazu Generování certifikátů. Informace o tom, jak nainstalovat klientský certifikát, naleznete v tématu Instalace klientského certifikátu.

OpenVPN

Pokud jste v konfiguraci VPN uživatele zadali typ tunelu OpenVPN, můžete stáhnout a nakonfigurovat Klient Azure VPN nebo v některých případech můžete použít klientský software OpenVPN. Pro kroky použijte odkaz, který odpovídá vaší konfiguraci.

Konfigurace klienta

| Metoda ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | IKEv2, SSTP | Windows | Nativní klient VPN |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient Azure VPN Klient OpenVPN verze 2.x Klient OpenVPN verze 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Klient Azure VPN |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Connect the spoke VNet

In this section, you create a connection between your hub and the spoke VNet.

Na webu Azure Portal přejděte do služby Virtual WAN v levém podokně a vyberte připojení virtuální sítě.

Na stránce Připojení virtuální sítě vyberte + Přidat připojení.

Na stránce Přidat připojení nakonfigurujte nastavení připojení. Informace o nastavení směrování naleznete v tématu O směrování.

- Název připojení: Pojmenujte připojení.

- Huby: Vyberte rozbočovač, který chcete k tomuto připojení přidružit.

- Předplatné: Ověřte předplatné.

- Skupina prostředků: Vyberte skupinu prostředků obsahující virtuální síť, ke které se chcete připojit.

- Virtuální síť: Vyberte virtuální síť, kterou chcete připojit k tomuto centru. Zvolená virtuální síť nemůže mít již existující bránu virtuální sítě.

- Rozšířit na žádný: Ve výchozím nastavení je nastavená hodnota Ne . Změna přepínače na Ano znemožňuje konfiguraci možností rozšíření do směrovacích tabulek a rozšíření na popisky.

- Přidružení směrovací tabulky: V rozevíracím seznamu můžete vybrat směrovací tabulku, kterou chcete přidružit.

- Propagate to labels: Labels are a logical group of route tables. Pro toto nastavení vyberte z rozevíracího seznamu.

- Statické trasy: V případě potřeby nakonfigurujte statické trasy. Nakonfigurujte statické trasy pro síťová virtuální zařízení (pokud je k dispozici). Virtual WAN podporuje jednu IP adresu dalšího přeskoku pro statickou trasu při připojení k virtuální síti. Pokud máte například samostatné virtuální zařízení pro toky příchozího a výchozího provozu, je nejlepší mít virtuální zařízení v samostatných virtuálních sítích a připojit virtuální sítě k virtuálnímu centru.

- Bypass Next Hop IP for workloads within this VNet: This setting lets you deploy NVAs and other workloads into the same VNet without forcing all the traffic through the NVA. Toto nastavení se dá nakonfigurovat jenom při konfiguraci nového připojení. Pokud chcete toto nastavení použít pro připojení, které jste už vytvořili, odstraňte připojení a přidejte nové připojení.

- Propagate static route: This setting lets you propagate static routes defined in the Static routes section to route tables specified in Propagate to Route Tables. Additionally, routes will be propagated to route tables that have labels specified as Propagate to labels. Tyto trasy je možné šířit mezi centry, s výjimkou výchozí trasy 0/0.

Jakmile dokončíte nastavení, která chcete nakonfigurovat, vyberte Vytvořit a vytvořte připojení.

Vytvoření virtuálních počítačů

V této části vytvoříte dva virtuální počítače ve virtuální síti, virtuálním počítači 1 a virtuálním počítači 2. V síťovém diagramu používáme 10.18.0.4 a 10.18.0.5. Při konfiguraci virtuálních počítačů nezapomeňte vybrat virtuální síť, kterou jste vytvořili (najdete na kartě Sítě). Postup vytvoření virtuálního počítače najdete v tématu Rychlý start: Vytvoření virtuálního počítače.

Zabezpečení virtuálního centra

Standardní virtuální centrum nemá žádné vestavěné zásady zabezpečení pro ochranu prostředků v satelitních virtuálních sítích. Zabezpečené virtuální centrum používá ke správě příchozího a odchozího provozu službu Azure Firewall nebo poskytovatele třetí strany, aby chránila vaše prostředky v Azure.

Pomocí následujícího článku převeďte uzel na zabezpečený uzel: Jak nakonfigurovat Azure Firewall v uzlu virtuálního WAN.

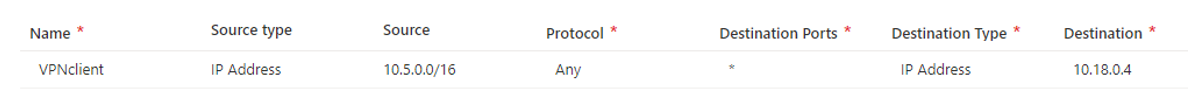

Vytváření pravidel pro správu a filtrování provozu

Vytvořte pravidla, která určují chování služby Azure Firewall. Zabezpečením centra zajistíme, že všechny pakety, které do virtuálního centra vstoupí, podléhají zpracování brány firewall před přístupem k prostředkům Azure.

Po dokončení těchto kroků vytvoříte architekturu, která uživatelům SÍTĚ VPN umožní přístup k virtuálnímu počítači s privátní IP adresou 10.18.0.4, ale ne přístup k virtuálnímu počítači s privátní IP adresou 10.18.0.5.

In the Azure portal, navigate to Firewall Manager.

V části Zabezpečení vyberte zásady služby Azure Firewall.

Select Create Azure Firewall Policy.

V části Podrobnosti o zásadách zadejte název a vyberte oblast, ve které je vaše virtuální centrum nasazené.

Vyberte Další: Nastavení DNS.

Vyberte Další: Pravidla.

Na kartě Pravidla vyberte Přidat kolekci pravidel.

Zadejte název kolekce. Nastavte typ jako Síť. Přidejte hodnotu priority 100.

Zadejte název pravidla, typ zdroje, zdroj, protokol, cílové porty a cílový typ, jak je znázorněno v následujícím příkladu. Pak vyberte přidat. Toto pravidlo umožňuje jakékoli IP adrese z fondu klientů VPN přistupovat k virtuálnímu počítači s privátní IP adresou 10.18.04, ale ne k žádnému jinému prostředku připojenému k virtuálnímu uzlu. Vytvořte požadovaná pravidla, která odpovídají požadované architektuře a pravidlu oprávnění.

Vyberte Další: Analýza hrozeb.

Select Next: Hubs.

Na kartě Hubs vyberte Přidružit virtuální centra.

Vyberte virtuální centrum, které jste vytvořili dříve, a pak vyberte Přidat.

Select Review + create.

Vyberte Vytvořit.

Dokončení tohoto procesu může trvat 5 minut nebo déle.

Směrování provozu přes Azure Firewall

V této části je potřeba zajistit, aby se provoz směroval přes Azure Firewall.

- In the portal, from Firewall Manager, select Secured virtual hubs.

- Vyberte virtuální centrum, které jste vytvořili.

- V části Nastavení vyberte Konfigurace zabezpečení.

- V části Privátní provoz vyberte Odeslat přes Azure Firewall.

- Ověřte, zda je privátní provoz připojení k virtuální síti a pobočkové připojení zabezpečen bránou Azure Firewall.

- Zvolte Uložit.

Poznámka:

Pokud chcete zkontrolovat provoz směřující do privátních koncových bodů pomocí služby Azure Firewall v zabezpečeném virtuálním centru, přečtěte si téma Zabezpečené přenosy určené k privátním koncovým bodům ve službě Azure Virtual WAN. Je potřeba přidat předponu /32 pro každý privátní koncový bod v předponách privátního provozu v rámci konfigurace zabezpečení správce služby Azure Firewall, aby je bylo možné kontrolovat prostřednictvím služby Azure Firewall v zabezpečeném virtuálním centru. Pokud tyto předpony /32 nejsou nakonfigurované, provoz směřující do privátních koncových bodů vynechá službu Azure Firewall.

Ověřit

Ověřte nastavení zabezpečeného centra.

- Připojte se k zabezpečenému virtuálnímu centru přes síť VPN z klientského zařízení.

- Proveďte příkaz ping na IP adresu 10.18.0.4 z klienta. Měla by se zobrazit odpověď.

- Pingněte IP adresu 10.18.0.5 z vašeho klienta. Odpověď byste neměli vidět.

Úvahy

- Make sure that the Effective Routes Table on the secured virtual hub has the next hop for private traffic by the firewall. Pro přístup k tabulce efektivních tras přejděte k prostředku virtuálního centra. V části Připojení vyberte Směrování a pak vyberte Efektivní trasy. Odtud vyberte výchozí směrovací tabulku.

- Ověřte, že jste vytvořili pravidla v části Vytvořit pravidla . If these steps are missed, the rules you created won't actually be associated to the hub and the route table and packet flow won't use Azure Firewall.