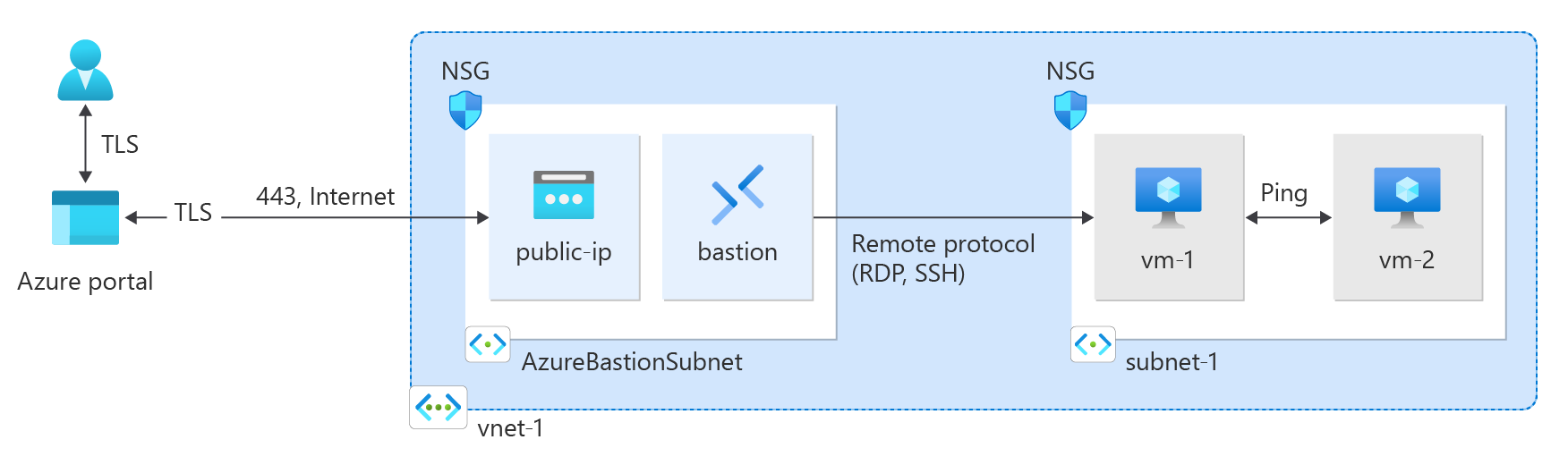

Zjistěte, jak vytvořit virtuální síť Azure pomocí webu Azure Portal, Azure CLI, Azure PowerShellu, šablony Azure Resource Manageru (ARM), šablony Bicep a Terraformu. K otestování připojení mezi virtuálními počítači ve stejné virtuální síti se nasadí dva virtuální počítače a hostitel služby Azure Bastion. Hostitel Služby Azure Bastion usnadňuje zabezpečené a bezproblémové připojení RDP a SSH k virtuálním počítačům přímo na webu Azure Portal přes PROTOKOL SSL.

Virtuální síť je základním stavebním blokem privátních sítí v Azure. Azure Virtual Network umožňuje prostředkům Azure, jako jsou virtuální počítače, bezpečně komunikovat mezi sebou a internetem.

Přihlásit se do Azure

Přihlaste se k webu Azure Portal pomocí svého účtu Azure.

Vytvoření virtuální sítě a hostitele služby Azure Bastion

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Azure Bastion a hostem Bastion:

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

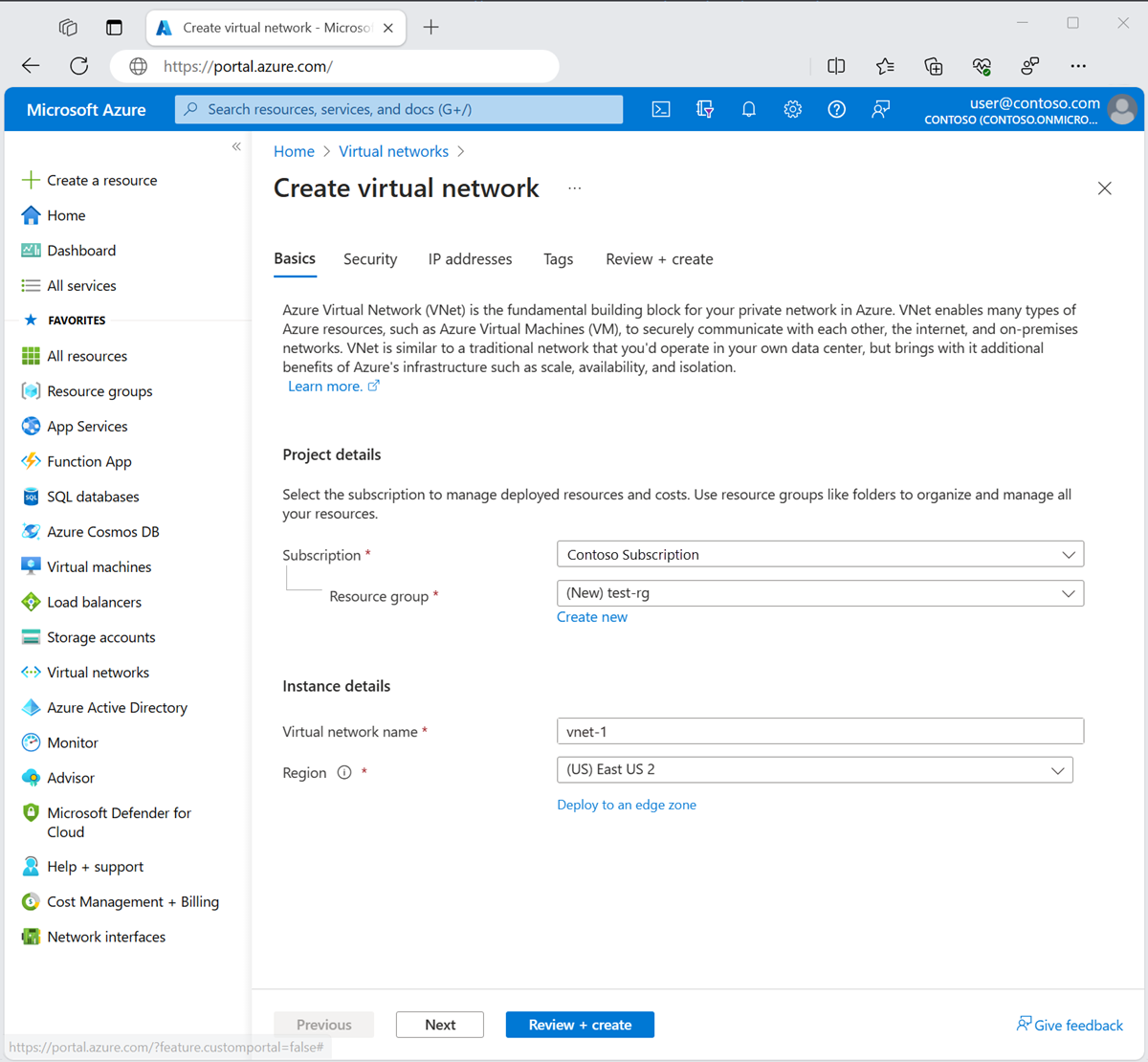

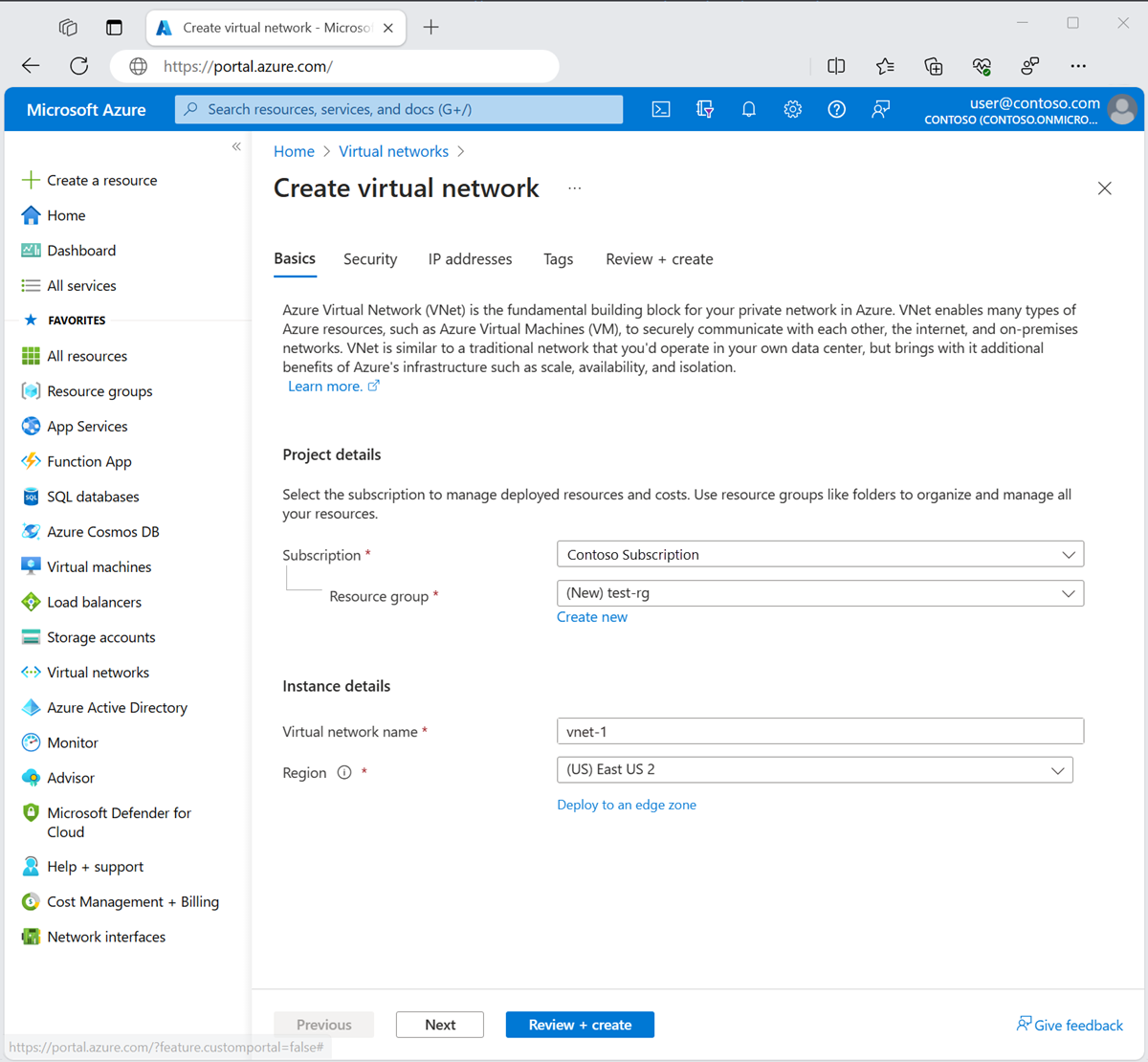

Na kartě ZákladyVytvořit virtuální síť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina zdrojů |

Vyberte Vytvořit nový.

Jako název zadejte test-rg .

Vyberte OK. |

|

Podrobnosti o instanci |

|

| Název |

Zadejte vnet-1. |

| Región |

Vyberte USA – východ 2. |

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion vyberte Povolit Azure Bastion.

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace najdete v tématu Co je Azure Bastion?.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

V Azure Bastionu zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Název hostitele služby Azure Bastion |

Zadejte bastion. |

| Veřejná IP adresa služby Azure Bastion |

Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK. |

Výběrem možnosti Další přejděte na kartu IP adresy .

V poli Adresní prostor v Podsítě vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Účel podsítě |

Ponechte výchozí hodnotu Default. |

| Název |

Zadejte podsíť-1. |

|

IPv4 |

|

| Rozsah adres IPv4 |

Ponechte výchozí hodnotu 10.0.0.0/16. |

| Počáteční adresa |

Ponechte výchozí hodnotu 10.0.0.0. |

| Velikost |

Ponechte výchozí hodnotu /24 (256 adres). |

Vyberte Uložit.

V dolní části okna vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

Vytvoření virtuálních počítačů

Následující postup vytvoří ve virtuální síti dva virtuální počítače s názvem vm-1 a vm-2 :

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak vyberte virtuální počítač Azure.

Na kartě Základy v části Vytvořit virtuální počítač zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina zdrojů |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název virtuálního počítače |

Zadejte vm-1. |

| Región |

Vyberte USA – východ 2. |

| Možnosti dostupnosti |

Vyberte Možnost Bez redundance infrastruktury. |

| Typ zabezpečení |

Ponechte výchozí hodnotu Standard. |

| Obrázek |

Vyberte Ubuntu Server 22.04 LTS - x64 Gen2. |

| Architektura virtuálního počítače |

Ponechte výchozí hodnotu x64. |

| Velikost |

Vyberte velikost. |

|

Účet správce |

|

| Typ autentizace |

Vyberte heslo. |

| Uživatelské jméno |

Zadejte azureuser. |

| Heslo |

Zadejte heslo. |

| Potvrdit heslo |

Zadejte znovu heslo. |

|

Pravidla portů pro příchozí spojení |

|

| Veřejné příchozí porty |

Vyberte Žádné. |

Vyberte kartu Sítě . Zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Síťové rozhraní |

|

| Virtuální síť |

Vyberte vnet-1. |

| Podsíť |

Vyberte podsíť 1 (10.0.0.0/24). |

| Veřejná IP adresa |

Vyberte Žádné. |

| Skupina zabezpečení sítě NIC |

Vyberte Upřesnit. |

| Konfigurace skupiny zabezpečení sítě |

Vyberte Vytvořit nový.

Jako název zadejte nsg-1 .

Ponechte zbytek ve výchozím nastavení a vyberte OK. |

Zbývající nastavení ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení a vyberte Vytvořit.

Počkejte, až se první virtuální počítač nasadí, a potom zopakujte předchozí kroky a vytvořte druhý virtuální počítač s následujícím nastavením:

| Nastavení |

Hodnota |

| Název virtuálního počítače |

Zadejte vm-2. |

| Virtuální síť |

Vyberte vnet-1. |

| Podsíť |

Vyberte podsíť 1 (10.0.0.0/24). |

| Veřejná IP adresa |

Vyberte Žádné. |

| Skupina zabezpečení sítě NIC |

Vyberte Upřesnit. |

| Konfigurace skupiny zabezpečení sítě |

Vyberte nsg-1. |

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem služby Azure Bastion nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače ve virtuálních sítích hostovaných službou Bastion. Další informace najdete v tématu Odpojení veřejné IP adresy od virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač je umístěn do back-end poolu standardního load balanceru s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Vytvoření skupiny zdrojů

Použijte PowerShell příkaz New-AzResourceGroup k vytvoření skupiny prostředků pro hostování virtuální sítě. Spuštěním následujícího kódu vytvořte skupinu prostředků s názvem test-rg v oblasti Azure eastus2 :

$rg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rg

Vytvoření virtuální sítě

K vytvoření virtuální sítě s názvem vnet-1 s předponou IP adresy 10.0.0.0/16 ve skupině prostředků test-rg a umístění eastus2 použijte New-AzVirtualNetwork.

$vnet = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

AddressPrefix = '10.0.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Azure nasadí prostředky do podsítě v rámci virtuální sítě. Pomocí rutiny Add-AzVirtualNetworkSubnetConfig vytvořte konfiguraci podsítě s názvem subnet-1 s předponou adresy 10.0.0.0/24:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Přidružte konfiguraci podsítě k virtuální síti pomocí rutiny Set-AzVirtualNetwork:

$virtualNetwork | Set-AzVirtualNetwork

Nasazení služby Azure Bastion

Azure Bastion se pomocí prohlížeče připojuje k virtuálním počítačům ve vaší virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace o službě Azure Bastion najdete v tématu Co je Azure Bastion?

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Nakonfigurujte podsíť Bastion pro vaši virtuální síť. Tato podsíť je vyhrazená výhradně pro prostředky Bastionu a musí mít název AzureBastionSubnet.

$subnet = @{

Name = 'AzureBastionSubnet'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.1.0/26'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Nastavte konfiguraci:

$virtualNetwork | Set-AzVirtualNetwork

Vytvořte veřejnou IP adresu pro Bastion. Hostitel Bastion používá veřejnou IP adresu pro přístup k SSH a RDP přes port 443.

$ip = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip'

Location = 'eastus2'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip

Pomocí příkazu New-AzBastion vytvořte nového hostitele Bastion úrovně Standard v podsítě AzureBastionSubnet:

$bastion = @{

Name = 'bastion'

ResourceGroupName = 'test-rg'

PublicIpAddressRgName = 'test-rg'

PublicIpAddressName = 'public-ip'

VirtualNetworkRgName = 'test-rg'

VirtualNetworkName = 'vnet-1'

Sku = 'Basic'

}

New-AzBastion @bastion

Nasazení prostředků Bastionu trvá přibližně 10 minut. Virtuální počítače můžete vytvořit v další části, zatímco Bastion se nasadí do vaší virtuální sítě.

Vytvoření virtuálních počítačů

Pomocí rutiny New-AzVM vytvořte dva virtuální počítače s názvem vm-1 a vm-2 v podsíti podsítě 1 virtuální sítě. Po zobrazení výzvy k zadání přihlašovacích údajů zadejte uživatelská jména a hesla pro virtuální počítače.

Pokud chcete vytvořit první virtuální počítač, použijte následující kód:

# Set the administrator and password for the virtual machine. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -Name 'vnet-1' -ResourceGroupName 'test-rg'

## Create a network interface for the virtual machine. ##

$nic = @{

Name = "nic-1"

ResourceGroupName = 'test-rg'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration. ##

$vmsz = @{

VMName = "vm-1"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "vm-1"

Credential = $cred

}

$vmimage = @{

PublisherName = 'Canonical'

Offer = '0001-com-ubuntu-server-jammy'

Skus = '22_04-lts-gen2'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Linux `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine. ##

$vm = @{

ResourceGroupName = 'test-rg'

Location = 'eastus2'

VM = $vmConfig

}

New-AzVM @vm

K vytvoření druhého virtuálního počítače použijte následující kód:

# Set the administrator and password for the virtual machine. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -Name 'vnet-1' -ResourceGroupName 'test-rg'

## Create a network interface for the virtual machine. ##

$nic = @{

Name = "nic-2"

ResourceGroupName = 'test-rg'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration. ##

$vmsz = @{

VMName = "vm-2"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "vm-2"

Credential = $cred

}

$vmimage = @{

PublisherName = 'Canonical'

Offer = '0001-com-ubuntu-server-jammy'

Skus = '22_04-lts-gen2'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Linux `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine. ##

$vm = @{

ResourceGroupName = 'test-rg'

Location = 'eastus2'

VM = $vmConfig

}

New-AzVM @vm

Návod

Tuto možnost můžete použít -AsJob k vytvoření virtuálního počítače na pozadí, zatímco budete pokračovat v dalších úlohách. Například spusťte New-AzVM @vm1 -AsJobpříkaz . Když Azure začne vytvářet virtuální počítač na pozadí, získáte něco jako následující výstup:

Id Name PSJobTypeName State HasMoreData Location Command

-- ---- ------------- ----- ----------- -------- -------

1 Long Running... AzureLongRun... Running True localhost New-AzVM

Vytvoření virtuálních počítačů v Azure trvá několik minut. Jakmile Azure dokončí vytváření virtuálních počítačů, vrátí výstup do PowerShellu.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem Bastion nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače ve virtuálních sítích hostovaných službou Bastion. Další informace najdete v tématu Odpojení veřejné IP adresy od virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač je umístěn do back-end poolu standardního load balanceru s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Vytvoření skupiny zdrojů

Pomocí příkazu az group create vytvořte skupinu prostředků pro hostování virtuální sítě. Pomocí následujícího kódu vytvořte skupinu prostředků s názvem test-rg v oblasti Azure eastus2 :

az group create \

--name test-rg \

--location eastus2

Vytvoření virtuální sítě a podsítě

Pomocí příkazu az network vnet create vytvořte virtuální síť s názvem vnet-1 s podsítí s názvem subnet-1 ve skupině prostředků test-rg :

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Nasazení služby Azure Bastion

Azure Bastion se pomocí prohlížeče připojuje k virtuálním počítačům ve vaší virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci.

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit. Další informace o službě Azure Bastion najdete v tématu Co je Azure Bastion?

Pomocí příkazu az network vnet subnet create vytvořte podsíť Bastion pro vaši virtuální síť. Tato podsíť je vyhrazená výhradně pro prostředky Bastionu a musí mít název AzureBastionSubnet.

az network vnet subnet create \

--name AzureBastionSubnet \

--resource-group test-rg \

--vnet-name vnet-1 \

--address-prefix 10.0.1.0/26

Vytvořte veřejnou IP adresu pro Bastion. Tato IP adresa se používá k připojení k hostiteli Bastion z internetu. Pomocí příkazu az network public-ip create vytvořte veřejnou IP adresu s názvem public-ip ve skupině prostředků test-rg :

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--location eastus2 \

--zone 1 2 3

Pomocí příkazu az network bastion create vytvořte hostitele Bastionu ve službě AzureBastionSubnet pro vaši virtuální síť:

az network bastion create \

--name bastion \

--public-ip-address public-ip \

--resource-group test-rg \

--vnet-name vnet-1 \

--location eastus2

Nasazení prostředků Bastionu trvá přibližně 10 minut. Virtuální počítače můžete vytvořit v další části, zatímco Bastion se nasadí do vaší virtuální sítě.

Vytvoření virtuálních počítačů

Pomocí příkazu az vm create vytvořte dva virtuální počítače s názvem vm-1 a vm-2 v podsíti podsítě 1 virtuální sítě. Po zobrazení výzvy k zadání přihlašovacích údajů zadejte uživatelská jména a hesla pro virtuální počítače.

Pokud chcete vytvořit první virtuální počítač, použijte následující příkaz:

az vm create \

--resource-group test-rg \

--admin-username azureuser \

--authentication-type password \

--name vm-1 \

--image Ubuntu2204 \

--public-ip-address ""

K vytvoření druhého virtuálního počítače použijte následující příkaz:

az vm create \

--resource-group test-rg \

--admin-username azureuser \

--authentication-type password \

--name vm-2 \

--image Ubuntu2204 \

--public-ip-address ""

Návod

Tuto možnost můžete použít --no-wait také k vytvoření virtuálního počítače na pozadí, zatímco budete pokračovat v dalších úlohách.

Vytvoření virtuálních počítačů trvá několik minut. Jakmile Azure vytvoří každý virtuální počítač, azure CLI vrátí výstup podobný následující zprávě:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-2",

"location": "eastus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.5",

"publicIpAddress": "",

"resourceGroup": "test-rg"

"zones": ""

}

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem Bastion nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače ve virtuálních sítích hostovaných službou Bastion. Další informace najdete v tématu Odpojení veřejné IP adresy od virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač je umístěn do back-end poolu standardního load balanceru s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Kontrola šablony

Šablona, kterou použijete v tomto rychlém startu, je ze šablon Rychlého startu Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.6.18.56646",

"templateHash": "10806234693722113459"

}

},

"parameters": {

"vnetName": {

"type": "string",

"defaultValue": "VNet1",

"metadata": {

"description": "VNet name"

}

},

"vnetAddressPrefix": {

"type": "string",

"defaultValue": "10.0.0.0/16",

"metadata": {

"description": "Address prefix"

}

},

"subnet1Prefix": {

"type": "string",

"defaultValue": "10.0.0.0/24",

"metadata": {

"description": "Subnet 1 Prefix"

}

},

"subnet1Name": {

"type": "string",

"defaultValue": "Subnet1",

"metadata": {

"description": "Subnet 1 Name"

}

},

"subnet2Prefix": {

"type": "string",

"defaultValue": "10.0.1.0/24",

"metadata": {

"description": "Subnet 2 Prefix"

}

},

"subnet2Name": {

"type": "string",

"defaultValue": "Subnet2",

"metadata": {

"description": "Subnet 2 Name"

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

}

},

"resources": [

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2021-08-01",

"name": "[parameters('vnetName')]",

"location": "[parameters('location')]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[parameters('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[parameters('subnet1Name')]",

"properties": {

"addressPrefix": "[parameters('subnet1Prefix')]"

}

},

{

"name": "[parameters('subnet2Name')]",

"properties": {

"addressPrefix": "[parameters('subnet2Prefix')]"

}

}

]

}

}

]

}

Šablona definuje následující prostředky Azure:

Nasazení šablony

Nasazení šablony Resource Manageru do Azure:

Výběrem Nasadit do Azure se přihlaste k Azure a otevřete šablonu. Šablona vytvoří virtuální síť se dvěma podsítěmi.

Na portálu na stránce Vytvořit virtuální síť se dvěma podsítěmi zadejte nebo vyberte následující hodnoty:

-

Skupina prostředků: Vyberte Vytvořit nový, jako název skupiny prostředků zadejte CreateVNetQS-rg a pak vyberte OK.

-

Název virtuální sítě: Zadejte název nové virtuální sítě.

Vyberte Zkontrolovat a vytvořit a pak vyberte Vytvořit.

Po dokončení nasazení vyberte tlačítko Přejít k prostředku a zkontrolujte prostředky, které jste nasadili.

Kontrola nasazených prostředků

Prozkoumejte prostředky, které jste vytvořili s virtuální sítí, procházením panelů nastavení pro VNet1:

Další informace o syntaxi a vlastnostech JSON pro virtuální síť v šabloně najdete v tématu Microsoft.Network/virtualNetworks.

Vytvoření virtuální sítě a virtuálních počítačů

V tomto rychlém startu se používá šablona Bicep dva virtuální počítače v síti VNET z Rychlý start: Šablony Azure Resource Manager k vytvoření virtuální sítě, podsítě prostředků a virtuálních počítačů. Šablona Bicep definuje následující prostředky Azure:

Zkontrolujte soubor Bicep:

@description('Admin username')

param adminUsername string

@description('Admin password')

@secure()

param adminPassword string

@description('Prefix to use for VM names')

param vmNamePrefix string = 'BackendVM'

@description('Location for all resources.')

param location string = resourceGroup().location

@description('Size of the virtual machines')

param vmSize string = 'Standard_D2s_v3'

var availabilitySetName = 'AvSet'

var storageAccountType = 'Standard_LRS'

var storageAccountName = uniqueString(resourceGroup().id)

var virtualNetworkName = 'vNet'

var subnetName = 'backendSubnet'

var loadBalancerName = 'ilb'

var networkInterfaceName = 'nic'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName, subnetName)

var numberOfInstances = 2

resource storageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = {

name: storageAccountName

location: location

sku: {

name: storageAccountType

}

kind: 'StorageV2'

}

resource availabilitySet 'Microsoft.Compute/availabilitySets@2023-09-01' = {

name: availabilitySetName

location: location

sku: {

name: 'Aligned'

}

properties: {

platformUpdateDomainCount: 2

platformFaultDomainCount: 2

}

}

resource virtualNetwork 'Microsoft.Network/virtualNetworks@2023-09-01' = {

name: virtualNetworkName

location: location

properties: {

addressSpace: {

addressPrefixes: [

'10.0.0.0/16'

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: '10.0.2.0/24'

}

}

]

}

}

resource networkInterface 'Microsoft.Network/networkInterfaces@2023-09-01' = [for i in range(0, numberOfInstances): {

name: '${networkInterfaceName}${i}'

location: location

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

subnet: {

id: subnetRef

}

loadBalancerBackendAddressPools: [

{

id: resourceId('Microsoft.Network/loadBalancers/backendAddressPools', loadBalancerName, 'BackendPool1')

}

]

}

}

]

}

dependsOn: [

virtualNetwork

loadBalancer

]

}]

resource loadBalancer 'Microsoft.Network/loadBalancers@2023-09-01' = {

name: loadBalancerName

location: location

sku: {

name: 'Standard'

}

properties: {

frontendIPConfigurations: [

{

properties: {

subnet: {

id: subnetRef

}

privateIPAddress: '10.0.2.6'

privateIPAllocationMethod: 'Static'

}

name: 'LoadBalancerFrontend'

}

]

backendAddressPools: [

{

name: 'BackendPool1'

}

]

loadBalancingRules: [

{

properties: {

frontendIPConfiguration: {

id: resourceId('Microsoft.Network/loadBalancers/frontendIpConfigurations', loadBalancerName, 'LoadBalancerFrontend')

}

backendAddressPool: {

id: resourceId('Microsoft.Network/loadBalancers/backendAddressPools', loadBalancerName, 'BackendPool1')

}

probe: {

id: resourceId('Microsoft.Network/loadBalancers/probes', loadBalancerName, 'lbprobe')

}

protocol: 'Tcp'

frontendPort: 80

backendPort: 80

idleTimeoutInMinutes: 15

}

name: 'lbrule'

}

]

probes: [

{

properties: {

protocol: 'Tcp'

port: 80

intervalInSeconds: 15

numberOfProbes: 2

}

name: 'lbprobe'

}

]

}

dependsOn: [

virtualNetwork

]

}

resource vm 'Microsoft.Compute/virtualMachines@2023-09-01' = [for i in range(0, numberOfInstances): {

name: '${vmNamePrefix}${i}'

location: location

properties: {

availabilitySet: {

id: availabilitySet.id

}

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: '${vmNamePrefix}${i}'

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: '2019-Datacenter'

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: networkInterface[i].id

}

]

}

diagnosticsProfile: {

bootDiagnostics: {

enabled: true

storageUri: storageAccount.properties.primaryEndpoints.blob

}

}

}

}]

output location string = location

output name string = loadBalancer.name

output resourceGroupName string = resourceGroup().name

output resourceId string = loadBalancer.id

Nasazení šablony Bicep

Uložte soubor Bicep do místního počítače jako main.bicep.

Nasaďte soubor Bicep pomocí Azure CLI nebo Azure PowerShellu:

CLI

az group create \

--name TestRG \

--location eastus

az deployment group create \

--resource-group TestRG \

--template-file main.bicep

PowerShell

$rgParams = @{

Name = 'TestRG'

Location = 'eastus'

}

New-AzResourceGroup @rgParams

$deploymentParams = @{

ResourceGroupName = 'TestRG'

TemplateFile = 'main.bicep'

}

New-AzResourceGroupDeployment @deploymentParams

Po dokončení nasazení se zobrazí zpráva, že nasazení bylo úspěšné.

Nasazení služby Azure Bastion

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve vaší virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace o službě Azure Bastion najdete v tématu Co je Azure Bastion?

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

K nasazení a konfiguraci Bastionu ve vaší virtuální síti použijte šablonu Azure Bastion jako šablonu Bicep služby Azure Resource Manager . Tato šablona Bicep definuje následující prostředky Azure:

Zkontrolujte soubor Bicep:

@description('Name of new or existing vnet to which Azure Bastion should be deployed')

param vnetName string = 'vnet01'

@description('IP prefix for available addresses in vnet address space')

param vnetIpPrefix string = '10.1.0.0/16'

@description('Specify whether to provision new vnet or deploy to existing vnet')

@allowed([

'new'

'existing'

])

param vnetNewOrExisting string = 'new'

@description('Bastion subnet IP prefix MUST be within vnet IP prefix address space')

param bastionSubnetIpPrefix string = '10.1.1.0/26'

@description('Name of Azure Bastion resource')

param bastionHostName string

@description('Azure region for Bastion and virtual network')

param location string = resourceGroup().location

var publicIpAddressName = '${bastionHostName}-pip'

var bastionSubnetName = 'AzureBastionSubnet'

resource publicIp 'Microsoft.Network/publicIPAddresses@2022-01-01' = {

name: publicIpAddressName

location: location

sku: {

name: 'Standard'

}

properties: {

publicIPAllocationMethod: 'Static'

}

}

// if vnetNewOrExisting == 'new', create a new vnet and subnet

resource newVirtualNetwork 'Microsoft.Network/virtualNetworks@2022-01-01' = if (vnetNewOrExisting == 'new') {

name: vnetName

location: location

properties: {

addressSpace: {

addressPrefixes: [

vnetIpPrefix

]

}

subnets: [

{

name: bastionSubnetName

properties: {

addressPrefix: bastionSubnetIpPrefix

}

}

]

}

}

// if vnetNewOrExisting == 'existing', reference an existing vnet and create a new subnet under it

resource existingVirtualNetwork 'Microsoft.Network/virtualNetworks@2022-01-01' existing = if (vnetNewOrExisting == 'existing') {

name: vnetName

}

resource subnet 'Microsoft.Network/virtualNetworks/subnets@2022-01-01' = if (vnetNewOrExisting == 'existing') {

parent: existingVirtualNetwork

name: bastionSubnetName

properties: {

addressPrefix: bastionSubnetIpPrefix

}

}

resource bastionHost 'Microsoft.Network/bastionHosts@2022-01-01' = {

name: bastionHostName

location: location

dependsOn: [

newVirtualNetwork

existingVirtualNetwork

]

properties: {

ipConfigurations: [

{

name: 'IpConf'

properties: {

subnet: {

id: subnet.id

}

publicIPAddress: {

id: publicIp.id

}

}

}

]

}

}

Nasazení šablony Bicep

Uložte soubor Bicep do místního počítače jako bastion.bicep.

Pomocí textového editoru nebo editoru kódu proveďte v souboru následující změny:

- Řádek 2: Změna

param vnetName string z 'vnet01' na 'VNet'.

- Řádek 5: Změna

param vnetIpPrefix string z '10.1.0.0/16' na '10.0.0.0/16'.

- Řádek 12: Změna

param vnetNewOrExisting string z 'new' na 'existing'.

- Řádek 15: Změna

param bastionSubnetIpPrefix string z '10.1.1.0/26' na '10.0.1.0/26'.

- Řádek 18: Změňte

param bastionHostName string na param bastionHostName = 'VNet-bastion'.

Prvních 18 řádků vašeho souboru Bicep by teď mělo vypadat jako v tomto příkladu:

@description('Name of new or existing vnet to which Azure Bastion should be deployed')

param vnetName string = 'VNet'

@description('IP prefix for available addresses in vnet address space')

param vnetIpPrefix string = '10.0.0.0/16'

@description('Specify whether to provision new vnet or deploy to existing vnet')

@allowed([

'new'

'existing'

])

param vnetNewOrExisting string = 'existing'

@description('Bastion subnet IP prefix MUST be within vnet IP prefix address space')

param bastionSubnetIpPrefix string = '10.0.1.0/26'

@description('Name of Azure Bastion resource')

param bastionHostName = 'VNet-bastion'

Uložte soubor bastion.bicep .

Nasaďte soubor Bicep pomocí Azure CLI nebo Azure PowerShellu:

CLI

az deployment group create \

--resource-group TestRG \

--template-file bastion.bicep

PowerShell

$deploymentParams = @{

ResourceGroupName = 'TestRG'

TemplateFile = 'bastion.bicep'

}

New-AzResourceGroupDeployment @deploymentParams

Po dokončení nasazení se zobrazí zpráva, že nasazení bylo úspěšné.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem Bastion nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače ve virtuálních sítích hostovaných službou Bastion. Další informace najdete v tématu Odpojení veřejné IP adresy od virtuálního počítače Azure.

Kontrola nasazených prostředků

Pomocí Azure CLI, Azure PowerShellu nebo webu Azure Portal zkontrolujte nasazené prostředky:

CLI

az resource list --resource-group TestRG

PowerShell

Get-AzResource -ResourceGroupName TestRG

Portal

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků. Na stránce Skupiny prostředků vyberte TestRG ze seznamu skupin prostředků.

Na stránce Přehled pro TestRG zkontrolujte všechny prostředky, které jste vytvořili, včetně virtuální sítě, dvou virtuálních počítačů a hostitele Bastion.

Vyberte virtuální síť VNet. Na stránce Přehledvirtuální sítě si poznamenejte definovaný adresní prostor 10.0.0.0/16.

V nabídce vlevo vyberte Podsítě. Na stránce Podsítě si všimněte nasazených podsítí back-endSubnet a AzureBastionSubnet s přiřazenými hodnotami ze souborů Bicep.