O skupinách uživatelů a fondech IP adres pro sítě VPN uživatelů P2S

Sítě VPN uživatelů P2S můžete nakonfigurovat tak, aby přiřazovaly IP adresy uživatelů z konkrétních fondů adres na základě jejich identit nebo přihlašovacích údajů pro ověřování vytvořením skupin uživatelů. Tento článek popisuje různé konfigurace a parametry, které brána VPN Vpn typu Virtual WAN P2S používá k určení skupin uživatelů a přiřazování IP adres. Postup konfigurace najdete v tématu Konfigurace skupin uživatelů a fondů IP adres pro sítě VPN uživatelů P2S.

Tento článek se zabývá následujícími koncepty:

- Koncepty konfigurace serveru

- Skupiny uživatelů

- Členové skupiny

- Výchozí skupina zásad

- Priorita skupiny

- Dostupná nastavení skupiny

- Koncepty brány

- Požadavky na konfiguraci a omezení

- Případy použití

Koncepty konfigurace serveru

Následující části popisují běžné termíny a hodnoty používané pro konfiguraci serveru.

Skupiny uživatelů (skupiny zásad)

Skupina uživatelů nebo skupina zásad je logická reprezentace skupiny uživatelů, kteří by měli mít přiřazené IP adresy ze stejného fondu adres.

Členové skupiny (členové zásad)

Skupiny uživatelů se skládají z členů. Členové neodpovídají jednotlivým uživatelům, ale místo toho definují kritéria použitá k určení skupiny, ve které je připojený uživatel součástí. Jedna skupina může mít více členů. Pokud spojovací uživatel odpovídá kritériím zadaným pro jednoho z členů skupiny, považuje se uživatel za součást této skupiny a může mít přiřazenou odpovídající IP adresu. Typy dostupných parametrů členů závisí na metodách ověřování zadaných v konfiguraci serveru VPN. Úplný seznam dostupných kritérií najdete v části Nastavení skupiny k dispozici v tomto článku.

Výchozí skupina uživatelů nebo zásad

Pro každou konfiguraci serveru VPN typu P2S musí být vybrána jedna skupina jako výchozí. Uživatelé, kteří prezentují přihlašovací údaje, které neodpovídají žádnému nastavení skupiny, se považují za součást výchozí skupiny. Po vytvoření skupiny nelze výchozí nastavení této skupiny změnit.

Priorita skupiny

Každé skupině je také přiřazena číselná priorita. Skupiny s nižší prioritou se vyhodnocují jako první. To znamená, že pokud uživatel zobrazí přihlašovací údaje, které odpovídají nastavení více skupin, považuje se za součást skupiny s nejnižší prioritou. Pokud například uživatel A zobrazí přihlašovací údaje, které odpovídají skupině IT (priorita 3) a finanční skupině (priorita 4), uživatel A se považuje za součást skupiny IT pro účely přiřazování IP adres.

Dostupná nastavení skupiny

Následující část popisuje různé parametry, které lze použít k definování členů skupin, které jsou součástí. Dostupné parametry se liší v závislosti na vybraných metodách ověřování. Následující tabulka shrnuje dostupné typy nastavení a přijatelné hodnoty. Podrobnější informace o jednotlivých typech hodnot člena najdete v části odpovídající vašemu typu ověřování.

| Authentication type | Typ členu | Hodnoty členů | Příklad hodnoty člena |

|---|---|---|---|

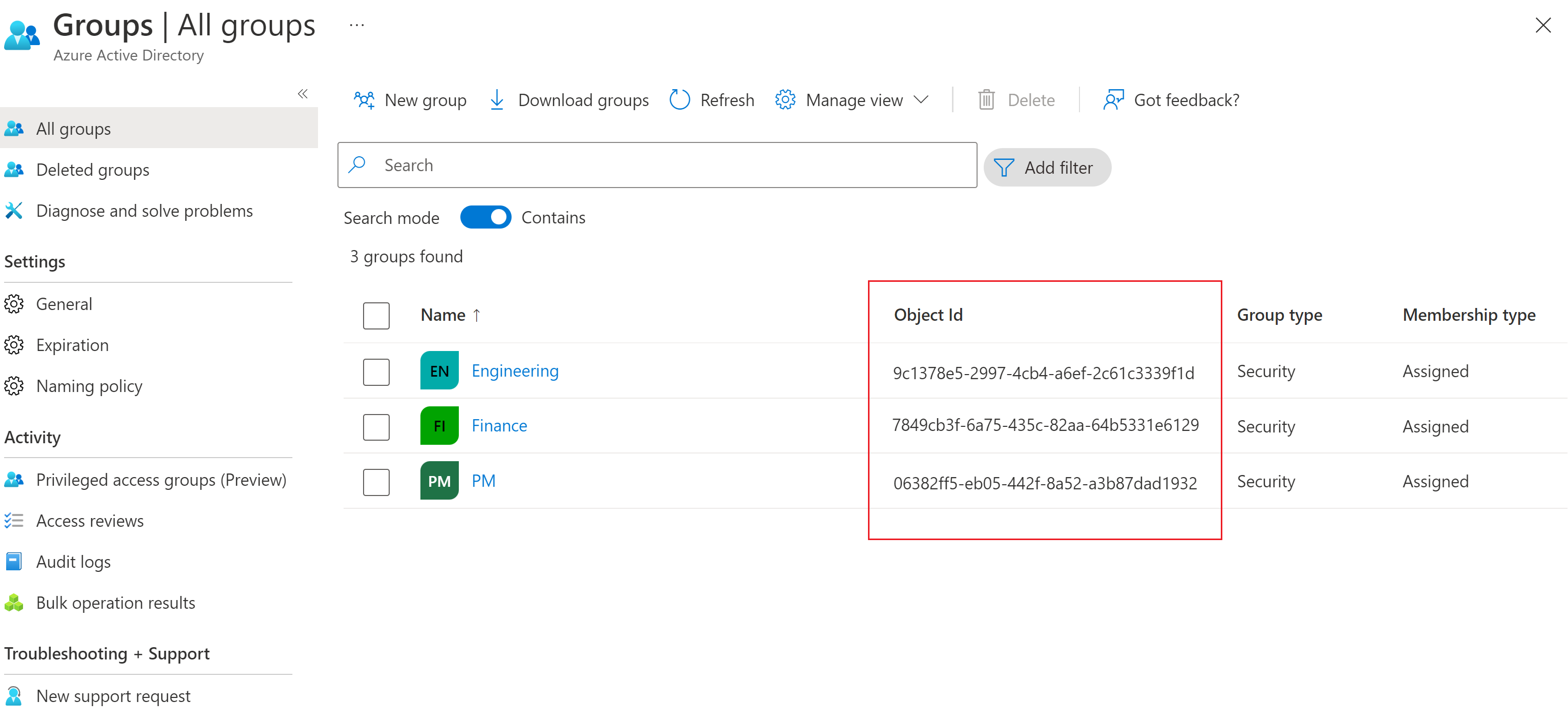

| Microsoft Entra ID | AADGroupID | ID objektu skupiny Microsoft Entra | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| Protokol RADIUS | AzureRADIUSGroupID | Hodnota atributu specifická pro dodavatele (šestnáctková hodnota) (musí začínat hodnotou 6ad1bd) | 6ad1bd23 |

| Certifikát | AzureCertificateID | Název domény pro běžný název certifikátu (CN=user@red.com) | červená |

Ověřování Microsoft Entra (pouze OpenVPN)

Brány používající ověřování Microsoft Entra můžou pomocí ID objektů skupiny Microsoft Entra určit, do které skupiny uživatelů uživatel patří. Pokud je uživatel součástí více skupin Microsoft Entra, považuje se za součást skupiny uživatelů VPN typu P2S, která má nejnižší číselnou prioritu.

Pokud ale chcete, aby se uživatelé, kteří jsou externí (uživatelé, kteří nejsou součástí domény Microsoft Entra nakonfigurované na bráně VPN), připojte se k bráně VPN typu point-to-site, ujistěte se, že je typ uživatele externího uživatele "Člen" a ne Host. Také se ujistěte, že je "Jméno" uživatele nastaveno na e-mailovou adresu uživatele. Pokud typ a jméno uživatele, který se připojuje, není správně nastavený, jak je popsáno výše, nebo nemůžete externího člena nastavit jako člena vaší domény Microsoft Entra, přiřadí se tento uživatel k výchozí skupině a přiřadí IP adresu z výchozího fondu IP adres.

Můžete také zjistit, jestli je uživatel externí, a to tak, že se podíváte na hlavní název uživatele. Externí uživatelé mají ve svém hlavním názvu uživatele #EXT .

Certifikát Azure (OpenVPN a IKEv2)

Brány, které používají ověřování pomocí certifikátů, používají název domény běžných názvů uživatelských certifikátů (CN) k určení skupiny, ve které je připojený uživatel. Běžné názvy musí být v jednom z následujících formátů:

- doména/uživatelské jméno

- username@domain.com

Ujistěte se, že doména je vstupem jako člen skupiny.

Server RADIUS (OpenVPN a IKEv2)

Brány, které používají ověřování založené na protokolu RADIUS, používají k určení skupin uživatelů VPN nový atribut VSA (Vendor-Specific Attribute). Pokud je na bráně P2S nakonfigurované ověřování založené na protokolu RADIUS, brána slouží jako proxy server NPS (Network Policy Server). To znamená, že brána VPN typu P2S slouží jako klient pro ověřování uživatelů pomocí serveru RADIUS pomocí protokolu RADIUS.

Po úspěšném ověření přihlašovacích údajů uživatele je možné server RADIUS nakonfigurovat tak, aby v rámci paketů pro přijetí přístupu odeslal nový atribut VSA (Vendor-Specific Attribute). Brána VPN typu P2S zpracuje VSA v paketech Access-Accept a přiřadí uživatelům konkrétní IP adresy na základě hodnoty VSA.

Servery RADIUS by proto měly být nakonfigurované tak, aby odesílaly VSA se stejnou hodnotou pro všechny uživatele, kteří jsou součástí stejné skupiny.

Poznámka:

Hodnota VSA musí být šestnáctkový řetězec octetu na serveru RADIUS a Azure. Tento řetězec osmičkového řetězce musí začínat číslem 6ad1bd. Poslední dvě šestnáctkové číslice mohou být nakonfigurovány volně. Například 6ad1bd98 je platný, ale 6ad12323 a 6a1bd2 nebude platný.

Nová VSA je MS-Azure-Policy-ID.

Server RADIUS používá službu MS-Azure-Policy-ID VSA k odeslání identifikátoru, který používá server VPN typu P2S ke shodě s ověřenými zásadami uživatele RADIUS nakonfigurovanými na straně Azure. Tato zásada slouží k výběru konfigurace PROTOKOLU IP/ směrování (přiřazená IP adresa) pro uživatele.

Pole MS-Azure-Policy-ID musí být nastavena takto:

- Typ dodavatele: 8bitové celé číslo bez znaménka, které musí být nastaveno na 0x41 (celé číslo: 65).

- Délka dodavatele: 8bitové celé číslo bez znaménka, které musí být nastaveno na délku řetězce octetu v hodnotě specifické pro atribut plus 2.

- Hodnota specifická pro atributy: Řetězec octet obsahující ID zásad nakonfigurované na serveru VPN typu point-to-site v Azure.

Informace o konfiguraci najdete v tématu RADIUS – konfigurace serveru NPS pro atributy specifické pro dodavatele.

Koncepty brány

Pokud je bráně VPN typu Point-to-Site-Site přiřazená konfigurace serveru VPN, která používá skupiny uživatelů nebo zásad, můžete v bráně vytvořit několik konfigurací připojení VPN typu point-to-site.

Každá konfigurace připojení může obsahovat jednu nebo více skupin uživatelů konfigurace serveru VPN. Každá konfigurace připojení se pak mapuje na jeden nebo více fondů IP adres. Uživatelům, kteří se připojují k této bráně, se přiřadí IP adresa na základě jejich identity, přihlašovacích údajů, výchozí skupiny a priority.

V tomto příkladu má konfigurace serveru VPN nakonfigurované následující skupiny:

| Výchozí | Priorita | Název skupiny | Authentication type | Hodnota člena |

|---|---|---|---|---|

| Ano | 0 | Technický | Microsoft Entra ID | groupObjectId1 |

| No | 0 | Finance | Microsoft Entra ID | groupObjectId2 |

| No | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Tuto konfiguraci serveru VPN je možné přiřadit bráně VPN typu P2S ve službě Virtual WAN s:

| Konfigurace | Skupiny | Fondy adres |

|---|---|---|

| Konfigurace0 | Engineering, PM | x.x.x.x/yyy |

| Konfigurace 1 | Finance | a.a.a/bb |

Následující výsledek je:

- Uživatelům, kteří se připojují k této bráně VPN typu P2S, se přiřadí adresa z x.x.x.x/yy, pokud jsou součástí skupin Engineering nebo PM Microsoft Entra.

- Uživatelům, kteří jsou součástí skupiny Finance Microsoft Entra, se přiřazují IP adresy z a.a.a/bb.

- Vzhledem k tomu, že engineering je výchozí skupina, předpokládá se, že uživatelé, kteří nejsou součástí žádné nakonfigurované skupiny, jsou součástí přípravy a přiřazují IP adresu z x.x.x.x/yyy.

Úvahy pro konfiguraci

Tato část uvádí požadavky na konfiguraci a omezení pro skupiny uživatelů a fondy IP adres.

Maximální počet skupin, na které může odkazovat jedna brána VPN typu P2S, je 90. Maximální počet členů zásad nebo skupin (kritéria používaná k identifikaci skupiny, ke které je připojený uživatel součástí) ve skupinách přiřazených bráně je 390. Pokud je ale skupina přiřazená k více konfiguracím připojení na stejné bráně, tato skupina a její členové se do limitů započítávají vícekrát. Pokud je například skupina zásad s 10 členy, kteří jsou v bráně přiřazeni ke třem konfiguracím připojení VPN. Tato konfigurace se počítá jako tři skupiny s 30 celkovými členy, a ne jako jedna skupina s 10 členy. Celkový počet souběžných uživatelů, kteří se připojují k bráně, je omezený jednotkou škálování brány a počtem IP adres přidělených jednotlivým skupinám uživatelů, a ne počtem členů zásad nebo skupin přidružených k bráně.

Po vytvoření skupiny v rámci konfigurace serveru VPN není možné změnit název a výchozí nastavení skupiny.

Názvy skupin by měly být odlišné.

Skupiny s nižší číselnou prioritou se zpracovávají před skupinami s vyšší číselnou prioritou. Pokud je připojený uživatel členem více skupin, brána je považuje za člena skupiny s nižší číselnou prioritou pro účely přiřazování IP adres.

Skupiny, které používají existující brány VPN typu point-to-site, není možné odstranit.

Priority skupin můžete změnit kliknutím na tlačítka se šipkou nahoru odpovídající dané skupině.

Fondy adres se nemůžou překrývat s fondy adres používanými v jiných konfiguracích připojení (stejných nebo různých branách) ve stejné virtuální síti WAN.

Fondy adres se také nemůžou překrývat s adresními prostory virtuální sítě, adresními prostory virtuálního centra nebo místními adresami.

Případy použití

Společnost Contoso se skládá z několika funkčních oddělení, jako jsou Finance, Human Resources a Engineering. Společnost Contoso používá Azure Virtual WAN k tomu, aby se vzdálení pracovníci (uživatelé) mohli připojit k virtuální síti WAN a přistupovat k prostředkům hostovaným místně nebo ve virtuální síti připojené k centru virtual WAN.

Společnost Contoso ale má interní zásady zabezpečení, kdy uživatelé z finančního oddělení mají přístup jenom k určitým databázím a virtuálním počítačům a uživatelé z lidských zdrojů mají přístup k jiným citlivým aplikacím.

Společnost Contoso může nakonfigurovat různé skupiny uživatelů pro každé z jejich funkčních oddělení. Tím zajistíte, že uživatelé z každého oddělení budou přiřazené IP adresy z předdefinovaného fondu adres na úrovni oddělení.

Správce sítě společnosti Contoso pak může nakonfigurovat pravidla brány firewall, skupiny zabezpečení sítě (NSG) nebo seznamy řízení přístupu (ACL) tak, aby na základě jejich IP adres povolili nebo odepřeli přístup k prostředkům určitým uživatelům.

Další kroky

- Pokud chcete vytvořit skupiny uživatelů, přečtěte si téma Vytvoření skupin uživatelů pro síť VPN uživatele P2S.