Konfigurace skupin uživatelů a fondů IP adres pro sítě VPN uživatelů P2S

Sítě VPN uživatelů P2S poskytují možnost přiřazovat uživatelům IP adresy z konkrétních fondů adres na základě jejich identit nebo ověřovacích přihlašovacích údajů vytvořením skupin uživatelů. Tento článek vám pomůže nakonfigurovat skupiny uživatelů, členy skupiny a určit prioritu skupin. Další informace o práci se skupinami uživatelů najdete v tématu O skupinách uživatelů.

Požadavky

Než začnete, ujistěte se, že jste nakonfigurovali virtuální síť WAN, která používá jednu nebo více metod ověřování. Postup najdete v tématu Kurz: Vytvoření připojení VPN P2S uživatele virtuální sítě WAN.

Workflow

Tento článek používá následující pracovní postup, který vám pomůže nastavit skupiny uživatelů a fondy IP adres pro připojení P2S VPN.

Zvažte požadavky na konfiguraci.

Volba mechanismu ověřování

Vytvoření skupiny uživatelů

Konfigurace nastavení brány

Krok 1: Zvážení požadavků na konfiguraci

Tato část uvádí požadavky na konfiguraci a omezení pro skupiny uživatelů a fondy IP adres.

Maximální počet skupin: Jedna brána VPN typu P2S může odkazovat až na 90 skupin.

Maximální počet členů: Celkový počet členů zásad nebo skupin napříč všemi skupinami přiřazenými k bráně je 390.

Více přiřazení: Pokud je skupina přiřazená k více konfiguracím připojení ve stejné bráně, započítávají se její členové několikrát. Příklad: Skupina zásad s 10 členy přiřazenými ke třem konfiguracím připojení VPN se počítá jako tři skupiny s 30 členy, ne jedna skupina s 10 členy.

Souběžní uživatelé: Celkový počet souběžných uživatelů je určen jednotkou škálování brány a počtem IP adres přidělených jednotlivým skupinám uživatelů. Není určen počtem členů zásad nebo skupin přidružených k bráně.

Po vytvoření skupiny v rámci konfigurace serveru VPN není možné změnit název a výchozí nastavení skupiny.

Názvy skupin by měly být odlišné.

Skupiny s nižší číselnou prioritou se zpracovávají před skupinami s vyšší číselnou prioritou. Pokud je připojený uživatel členem více skupin, brána je považuje za člena skupiny s nižší číselnou prioritou pro účely přiřazování IP adres.

Skupiny, které používají existující brány VPN typu point-to-site, není možné odstranit.

Priority skupin můžete změnit kliknutím na tlačítka se šipkou nahoru odpovídající dané skupině.

Fondy adres se nemůžou překrývat s fondy adres používanými v jiných konfiguracích připojení (stejných nebo různých branách) ve stejné virtuální síti WAN.

Fondy adres se také nemůžou překrývat s adresními prostory virtuální sítě, adresními prostory virtuálního centra nebo místními adresami.

Fondy adres nesmí být menší než /24. Nemůžete například přiřadit rozsah /25 nebo /26.

Krok 2: Volba mechanismu ověřování

Následující části obsahují seznam dostupných mechanismů ověřování, které lze použít při vytváření skupin uživatelů.

Skupiny Microsoft Entra

Pokud chcete vytvářet a spravovat skupiny služby Active Directory, přečtěte si téma Správa skupin a členství ve skupinách Microsoft Entra.

- Id objektu skupiny Microsoft Entra (a ne název skupiny) je potřeba zadat jako součást konfigurace vpn typu point-to-site služby Virtual WAN.

- Uživatele Microsoft Entra je možné přiřadit jako součást více skupin služby Active Directory, ale Virtual WAN považuje uživatele za součást skupiny uživatelů nebo zásad služby Virtual WAN, která má nejnižší číselnou prioritu.

RADIUS – atributy specifické pro dodavatele serveru NPS

Informace o konfiguraci atributů specifických pro dodavatele serveru NPS (Network Policy Server) najdete v tématu RADIUS – konfigurace serveru NPS pro atributy specifické pro dodavatele.

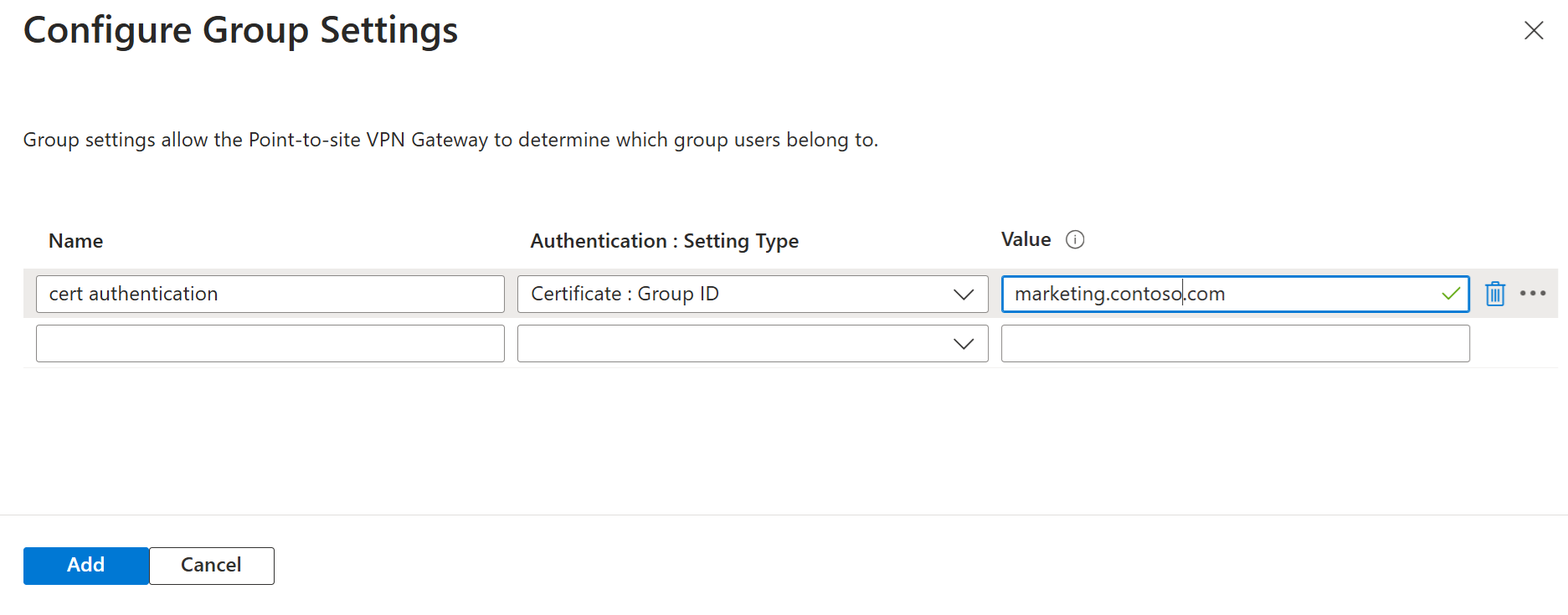

Certifikáty

Pokud chcete vygenerovat certifikáty podepsané svým držitelem, přečtěte si téma Generování a export certifikátů pro připojení P2S uživatele VPN: PowerShell. Pokud chcete vygenerovat certifikát s konkrétním běžným názvem, změňte při spuštění New-SelfSignedCertificate příkazu PowerShell parametr Subject na odpovídající hodnotu (napříkladxx@domain.com). Můžete například vygenerovat certifikáty s následujícím předmětem:

| Pole digitálního certifikátu | Hodnota | description |

|---|---|---|

| Předmět | CN= cert@marketing.contoso.com | digitální certifikát pro marketingové oddělení |

| Předmět | CN= cert@sale.contoso.com | digitální certifikát pro prodejní oddělení |

| Předmět | CN= cert@engineering.contoso.com | digitální certifikát pro technické oddělení |

| Předmět | CN= cert@finance.contoso.com | digitální certifikát pro finanční oddělení |

Poznámka:

Funkce více fondů adres s ověřováním digitálního certifikátu se vztahuje na konkrétní skupinu uživatelů na základě pole Předmět . Kritéria výběru nefungují s certifikáty SAN (Subject Alternative Name).

Krok 3: Vytvoření skupiny uživatelů

Pomocí následujícího postupu vytvořte skupinu uživatelů.

Na webu Azure Portal přejděte na stránku konfigurace sítě Virtual WAN –> User VPN.

Na stránce Konfigurace sítě VPN uživatele vyberte konfiguraci sítě VPN uživatele, kterou chcete upravit, a pak vyberte Upravit konfiguraci.

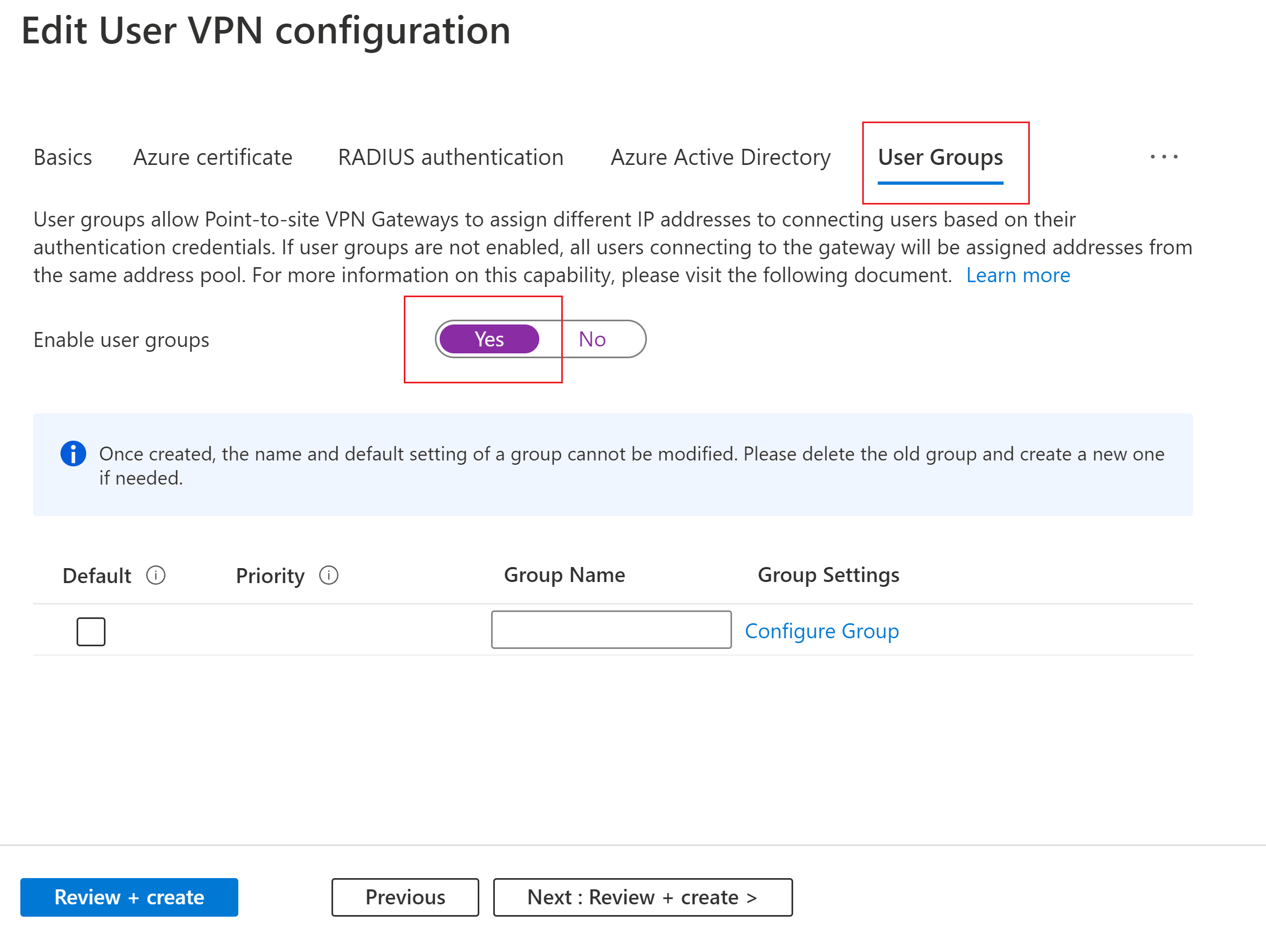

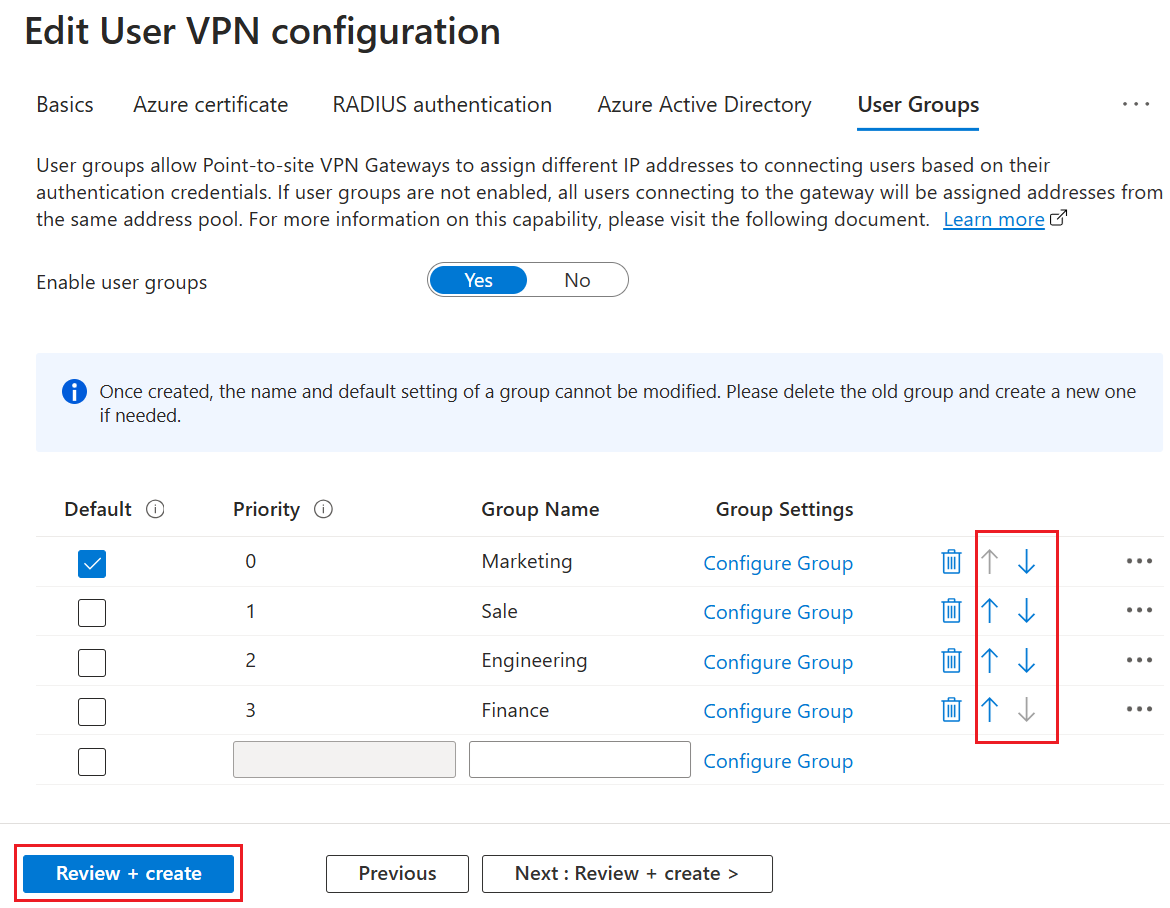

Na stránce Upravit konfiguraci sítě VPN uživatele otevřete kartu Skupiny uživatelů.

Pokud chcete povolit skupiny uživatelů, vyberte Ano . Když je tato konfigurace serveru přiřazená bráně VPN typu point-to-site, přiřadí se uživatelům, kteří jsou součástí stejných skupin uživatelů, IP adresy ze stejných fondů adres. Uživatelům, kteří jsou součástí různých skupin, se přiřazují IP adresy z různých skupin. Při použití této funkce musíte vybrat výchozí skupinu pro jednu ze skupin, které vytvoříte.

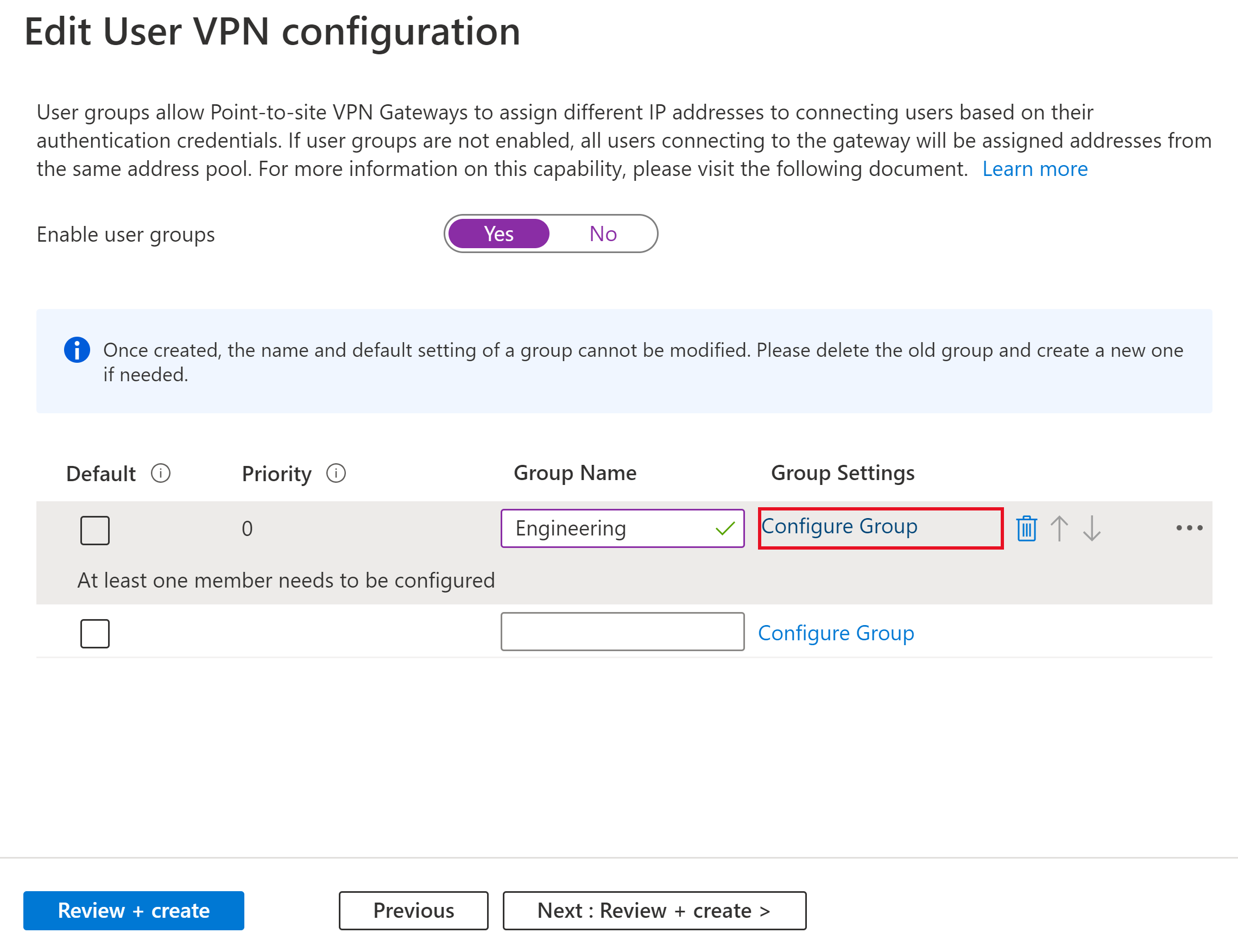

Pokud chcete začít vytvářet novou skupinu uživatelů, vyplňte parametr name názvem první skupiny.

Vedle názvu skupiny vyberte Konfigurovat skupinu, aby se otevřela stránka Konfigurovat nastavení skupiny.

Na stránce Konfigurovat nastavení skupiny vyplňte hodnoty pro každého člena, kterého chcete zahrnout do této skupiny. Skupina může obsahovat více členů skupiny.

Vytvořte nového člena vyplněním pole Název .

V rozevíracím seznamu vyberte Typ ověřování: Typ nastavení. Rozevírací seznam se automaticky vyplní na základě vybraných metod ověřování pro konfiguraci sítě VPN uživatele.

Zadejte hodnotu. Platné hodnoty najdete v tématu O skupinách uživatelů.

Až budete hotovi s vytvářením nastavení pro skupinu, vyberte Přidat a ok.

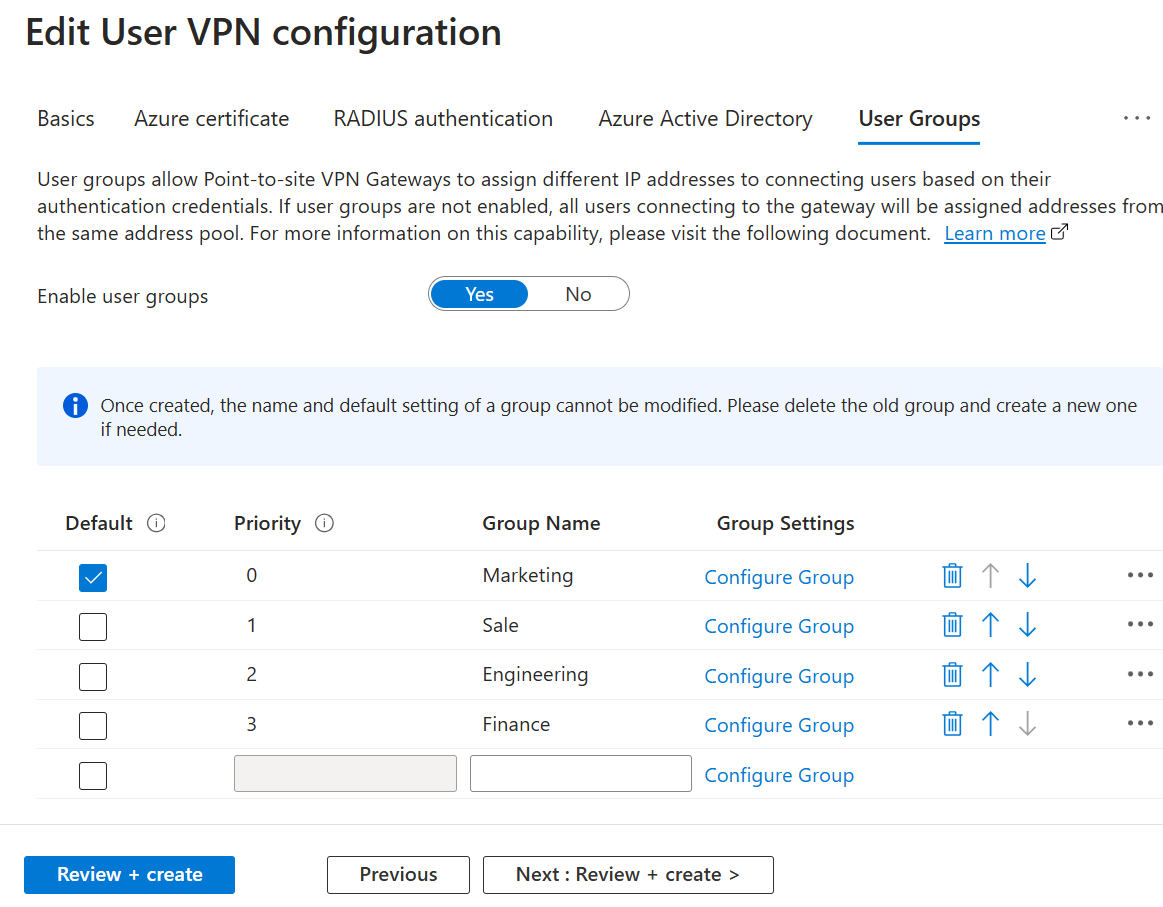

Vytvořte další skupiny.

Jako výchozí vyberte aspoň jednu skupinu. Uživatelům, kteří nejsou součástí žádné skupiny zadané v bráně, se přiřadí výchozí skupině brány. Všimněte si také, že po vytvoření skupiny nemůžete změnit výchozí stav skupiny.

Výběrem šipek upravte pořadí priority skupiny.

Vyberte Zkontrolovat a vytvořit , abyste vytvořili a nakonfigurovali. Po vytvoření konfigurace sítě VPN uživatele nakonfigurujte nastavení konfigurace serveru brány tak, aby používala funkci skupiny uživatelů.

Krok 4: Konfigurace nastavení brány

Na portálu přejděte do svého virtuálního centra a vyberte Síť VPN uživatele (point-to-site).

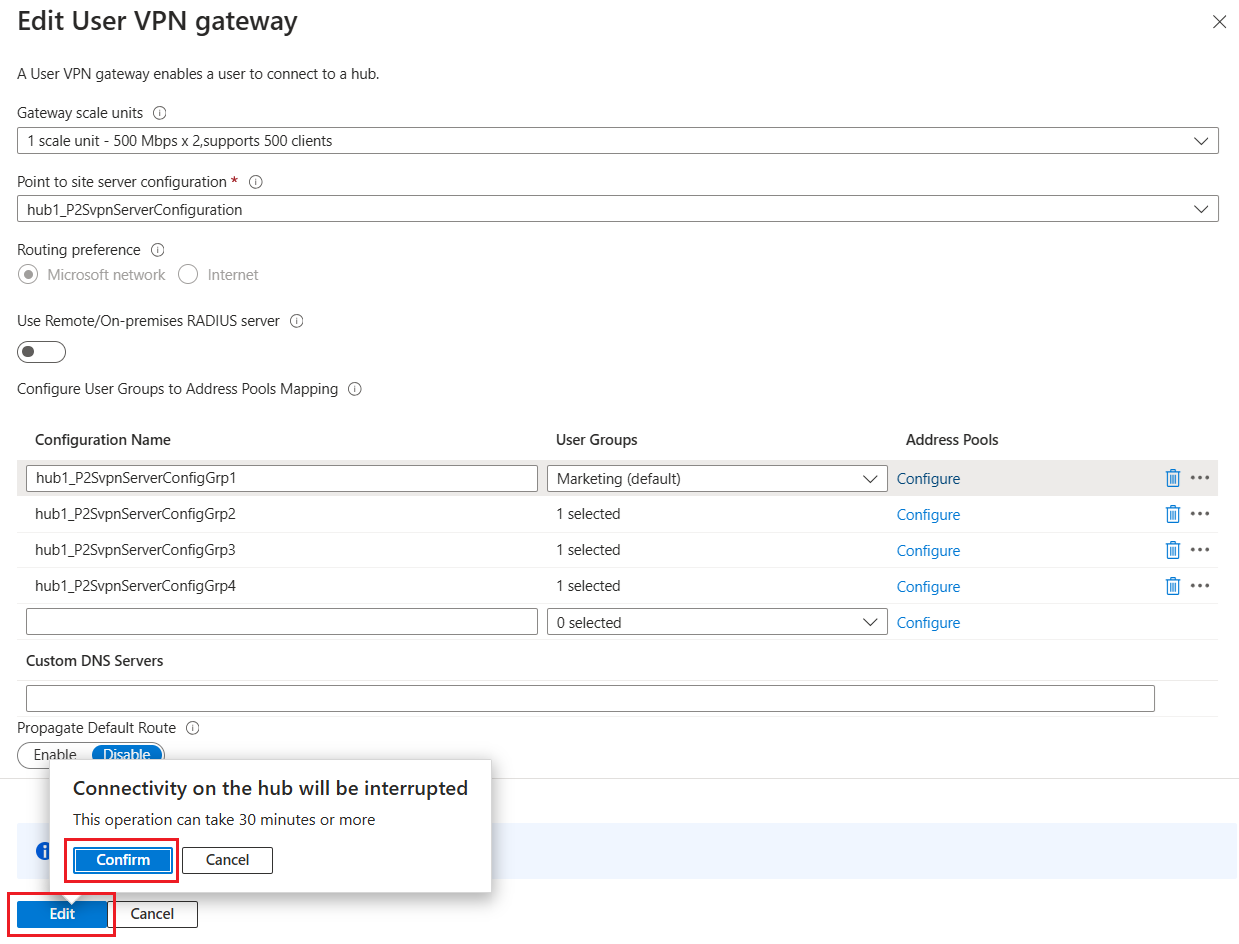

Na stránce typu point-to-site vyberte odkaz Jednotky škálování brány a otevřete bránu VPN Pro úpravy uživatele. Upravte hodnotu jednotek škálování brány z rozevíracího seznamu a určete propustnost brány.

V části Konfigurace serveru point-to-site vyberte konfiguraci sítě VPN uživatele, kterou jste nakonfigurovali pro skupiny uživatelů. Pokud jste tato nastavení ještě nenakonfigurovali, přečtěte si téma Vytvoření skupiny uživatelů.

Zadáním nového názvu konfigurace typu point-to-site vytvořte novou konfiguraci typu point-to-site.

Vyberte jednu nebo více skupin, které chcete k této konfiguraci přidružit. Všichni uživatelé, kteří jsou součástí skupin přidružených k této konfiguraci, budou přiřazeni IP adresy ze stejných fondů IP adres.

Ve všech konfiguracích této brány musíte mít vybranou přesně jednu výchozí skupinu uživatelů.

V části Fondy adres vyberte Konfigurovat a otevřete stránku Zadat fondy adres. Na této stránce přidružte nové fondy adres k této konfiguraci. Uživatelům, kteří jsou členy skupin přidružených k této konfiguraci, budou přiřazeny IP adresy ze zadaných fondů. Na základě počtu jednotek škálování brány přidružených k bráně možná budete muset zadat více než jeden fond adres. Fondy adres nesmí být menší než /24. Pokud například chcete mít menší rozsah fondů adres pro skupiny uživatelů, nemůžete přiřadit rozsah /25 nebo /26. Minimální předpona je /24. Pokud chcete uložit fondy adres, vyberte Přidat a ok .

Potřebujete jednu konfiguraci pro každou sadu skupin, které by měly být přiřazeny IP adresy z různých fondů adres. Opakováním kroků vytvořte další konfigurace. V kroku 1 najdete požadavky a omezení týkající se fondů adres a skupin.

Po vytvoření potřebných konfigurací vyberte Upravit a potvrďte uložení nastavení.

Řešení problému

- Ověřte, že pakety mají správné atributy?: Wireshark nebo jiný zachytávání paketů se dá spustit v režimu NPS a dešifrovat pakety pomocí sdíleného klíče. Pomocí správné konfigurace protokolu RADIUS VSA můžete ověřit, že se pakety odesílají ze serveru RADIUS do brány VPN typu point-to-site.

- Dochází uživatelům k přiřazení nesprávné IP adresy?: Nastavte a zkontrolujte protokolování událostí NPS a ověřte, jestli uživatelé neodpovídají zásadám.

- Máte problémy s fondy adres? Každý fond adres je zadaný v bráně. Fondy adres jsou rozdělené do dvou fondů adres a přiřazují se ke každé instanci aktivní-aktivní v páru brány VPN typu point-to-site. Tyto rozdělené adresy by se měly zobrazit v efektivní směrovací tabulce. Pokud například zadáte "10.0.0.0/24", měli byste v efektivní směrovací tabulce vidět dvě trasy /25. Pokud tomu tak není, zkuste změnit fondy adres definované v bráně.

- Klient P2S nemůže přijímat trasy? Ujistěte se, že všechny konfigurace připojení VPN typu point-to-site jsou přidružené k výchozí tabulceRouteTable a šíří se do stejné sady směrovacích tabulek. Pokud používáte portál, měli byste ho nakonfigurovat automaticky, ale pokud používáte REST, PowerShell nebo rozhraní příkazového řádku, ujistěte se, že jsou správně nastavené všechny šíření a přidružení.

- Nejde povolit službu Multipool pomocí klienta Azure VPN? Pokud používáte klienta Azure VPN, ujistěte se, že klient Azure VPN nainstalovaný na uživatelských zařízeních má nejnovější verzi. Pokud chcete tuto funkci povolit, musíte klienta znovu stáhnout.

- Všichni uživatelé, kteří se přiřazují k výchozí skupině? Pokud používáte ověřování Microsoft Entra, ujistěte se, že vstup adresy URL tenanta v konfiguraci

(https://login.microsoftonline.com/<tenant ID>)serveru nekončí\na . Pokud je adresa URL zadaná na konec\, brána nebude moct správně zpracovat skupiny uživatelů Microsoft Entra a všichni uživatelé jsou přiřazeni k výchozí skupině. Chcete-li provést nápravu, upravte konfiguraci serveru tak, aby se odebraly koncové\a upravovaly fondy adres nakonfigurované v bráně, aby se změny použily na bránu. Jedná se o známý problém. - Pokoušíte se pozvat externí uživatele, aby používali funkci Multipool? Pokud používáte ověřování Microsoft Entra a plánujete pozvat uživatele, kteří jsou externí (uživatelé, kteří nejsou součástí domény Microsoft Entra nakonfigurované na bráně VPN), aby se připojili k bráně VPN typu Point-to-Site služby Virtual WAN, ujistěte se, že je typ uživatele externího uživatele "Člen" a ne Host. Také se ujistěte, že je "Jméno" uživatele nastaveno na e-mailovou adresu uživatele. Pokud typ a název uživatele, který se připojuje, není správně nastavený, jak je popsáno výše, nebo nemůžete externího člena nastavit jako člena vaší domény Microsoft Entra, je připojený uživatel přiřazen k výchozí skupině a přiřadí IP adresu z výchozího fondu IP adres.

Další kroky

- Další informace o skupinách uživatelů najdete v tématu O skupinách uživatelů a fondech IP adres pro sítě VPN uživatelů P2S.