Konfigurace vynuceného tunelování pomocí výchozí lokality pro připojení typu site-to-site

Kroky v tomto článku vám pomůžou nakonfigurovat vynucené tunelování pro připojení IPsec typu site-to-site (S2S) zadáním výchozí lokality. Informace o metodách konfigurace pro vynucené tunelování, včetně konfigurace vynucené tunelování prostřednictvím protokolu BGP, najdete v tématu o vynuceném tunelování pro službu VPN Gateway.

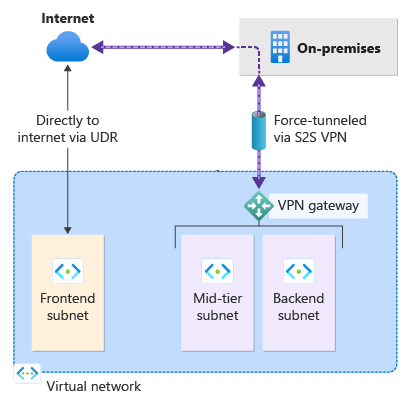

Ve výchozím nastavení provoz směřující na internet z vašich virtuálních počítačů přejde přímo na internet. Pokud chcete vynutit veškeré internetové přenosy přes bránu VPN k místní lokalitě pro kontrolu a auditování, můžete to provést konfigurací vynuceného tunelování. Po nakonfigurování vynuceného tunelování můžete v případě potřeby směrovat provoz vázaný na internet přímo do internetu pro zadané podsítě pomocí vlastních tras definovaných uživatelem (UDRS).

Následující kroky vám pomůžou nakonfigurovat scénář vynuceného tunelování zadáním výchozí lokality. Volitelně můžete pomocí vlastní trasy definované uživatelem směrovat provoz tak, že určíte, že provoz vázaný na internet z podsítě front-endu přejde přímo na internet, nikoli na místní lokalitu.

- Virtuální síť, kterou vytvoříte, má tři podsítě: front-end, střední úroveň a back-end se čtyřmi místními připojeními: DefaultSiteHQ a tři větve.

- Pomocí PowerShellu zadáte výchozí lokalitu brány VPN, která vynutí veškerý internetový provoz zpět do místního umístění. Výchozí web nejde nakonfigurovat pomocí webu Azure Portal.

- Front-endová podsíť má přiřazenou trasu definovanou uživatelem pro odesílání internetového provozu přímo do internetu a vynechá bránu VPN. Ostatní přenosy se směrují normálně.

- Podsítě střední vrstvy a back-endu nadále mají internetový provoz vynucené tunelování zpět do místní lokality přes bránu VPN, protože je zadána výchozí lokalita.

Vytvoření virtuální sítě a podsítí

Nejprve vytvořte testovací prostředí. Můžete použít Azure Cloud Shell nebo powershell spustit místně. Další informace najdete v tématu Instalace a konfigurace Azure PowerShellu.

Poznámka:

Může se zobrazit upozornění typu Výstupní objekt této rutiny bude změněn v budoucí verzi. Toto chování je očekávané a můžete tato upozornění bezpečně ignorovat.

Vytvořte skupinu prostředků pomocí rutiny New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Vytvořte virtuální síť pomocí rutiny New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Vytvořte podsítě pomocí rutiny New-AzVirtualNetworkSubnetConfig. Vytvořte podsítě front-endu, střední vrstvy a back-endu a podsíť brány (která musí mít název GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigMid-tier = Add-AzVirtualNetworkSubnetConfig ` -Name Mid-tier ` -AddressPrefix 10.1.1.0/24 ` -VirtualNetwork $vnet $subnetConfigBackend = Add-AzVirtualNetworkSubnetConfig ` -Name Backend ` -AddressPrefix 10.1.2.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.200.0/27 ` -VirtualNetwork $vnetZapište konfigurace podsítí do virtuální sítě pomocí rutiny Set-AzVirtualNetwork, která vytvoří podsítě ve virtuální síti:

$vnet | Set-AzVirtualNetwork

Vytvoření bran místní sítě

V této části vytvořte brány místní sítě pro lokality pomocí Rutiny New-AzLocalNetworkGateway. Mezi každým příkazem se mírně pozastaví, protože se vytvoří každá brána místní sítě. V tomto příkladu -GatewayIpAddress jsou hodnoty zástupnými symboly. Pokud chcete vytvořit připojení, musíte tyto hodnoty později nahradit veřejnými IP adresami příslušných místních zařízení VPN.

$lng1 = New-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.111" -AddressPrefix "192.168.1.0/24"

$lng2 = New-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.112" -AddressPrefix "192.168.2.0/24"

$lng3 = New-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.113" -AddressPrefix "192.168.3.0/24"

$lng4 = New-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.114" -AddressPrefix "192.168.4.0/24"

Vytvoření brány VPN

V této části si vyžádáte veřejnou IP adresu a vytvoříte bránu VPN, která je přidružená k objektu veřejné IP adresy. Veřejná IP adresa se používá při připojení místního nebo externího zařízení VPN k bráně VPN pro připojení mezi místními sítěmi.

Pomocí rutiny New-AzPublicIpAddress požádejte o veřejnou IP adresu brány VPN.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardVytvořte konfiguraci IP adresy brány pomocí rutiny New-AzVirtualNetworkGatewayIpConfig. Na tuto konfiguraci se odkazuje při vytváření brány VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.IdVytvořte bránu virtuální sítě s typem brány Vpn pomocí rutiny New-AzVirtualNetworkGateway. Vytvoření brány může trvat 45 minut nebo déle v závislosti na vybrané SKU brány, kterou vyberete.

V tomto příkladu používáme SKU VpnGw2, Generace 2. Pokud se zobrazí chyby ValidateSet týkající se hodnoty GatewaySKU, ověřte, že jste nainstalovali nejnovější verzi rutin PowerShellu. Nejnovější verze obsahuje nové ověřené hodnoty pro nejnovější skladové položky brány.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Konfigurace vynuceného tunelování – výchozí lokalita

Nakonfigurujte vynucené tunelování přiřazením výchozí lokality k bráně virtuální sítě. Pokud neurčíte výchozí lokalitu, internetový provoz není vynucený přes bránu VPN a místo toho přejde přímo k internetu pro všechny podsítě (ve výchozím nastavení).

K přiřazení výchozí lokality pro bránu použijte parametr -GatewayDefaultSite . Nezapomeňte ho správně přiřadit.

Nejprve deklarujte proměnné, které určují informace o bráně virtuální sítě a bránu místní sítě pro výchozí lokalitu, v tomto případě DefaultSiteHQ.

$LocalGateway = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $VirtualGateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1"Dále nastavte výchozí lokalitu brány virtuální sítě pomocí Set-AzVirtualNetworkGatewayDefaultSite.

Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

V tomto okamžiku je veškerý internetový provoz nakonfigurovaný tak, aby byl vynucen tunelovaný na DefaultSiteHQ. Místní zařízení VPN musí být nakonfigurované pomocí 0.0.0.0.0/0 jako selektorů provozu.

- Pokud chcete nakonfigurovat pouze vynucené tunelování a ne směrovat internetový provoz přímo na internet pro konkrétní podsítě, můžete přeskočit na část Vytvořit Připojení iony tohoto článku a vytvořit připojení.

- Pokud chcete, aby určité podsítě odesílaly provoz směřující na internet přímo do internetu, pokračujte dalšími oddíly a nakonfigurujte vlastní trasy definované uživatelem a přiřaďte trasy.

Směrování internetového provozu pro konkrétní podsítě

Pokud chcete, aby se provoz vázaný na internet odesílal přímo do internetu pro konkrétní podsítě (nikoli do místní sítě), použijte následující postup. Tyto kroky platí pro vynucené tunelování nakonfigurované buď zadáním výchozí lokality, nebo nakonfigurovaného prostřednictvím protokolu BGP.

Vytvoření směrovacích tabulek a tras

Pokud chcete určit, že provoz vázaný na internet by měl přejít přímo na internet, vytvořte potřebnou směrovací tabulku a trasu. Později přiřadíte směrovací tabulku k podsíti front-endu.

Vytvořte směrovací tabulky pomocí Tabulky New-AzRouteTable.

$routeTable1 = New-AzRouteTable ` -Name 'RouteTable1' ` -ResourceGroupName "TestRG1" ` -location "EastUS"Pomocí následujících rutin vytvořte trasy: GetAzRouteTable, Add-AzRouteConfig a Set-AzRouteConfig. Vytvořte trasu pro typ dalšího segmentu směrování "Internet" v RouteTable1. Tato trasa se později přiřadí k podsíti front-endu.

Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" ` | Add-AzRouteConfig ` -Name "ToInternet" ` -AddressPrefix 0.0.0.0/0 ` -NextHopType "Internet" ` | Set-AzRouteTable

Přiřazení tras

V této části přiřadíte směrovací tabulku a trasy do front-endové podsítě pomocí následujících příkazů PowerShellu: GetAzRouteTable, Set-AzRouteConfig a Set-AzVirtualNetwork.

Přiřaďte front-endovou podsíť ke routeTable1 s trasou ToInternet, která určuje 0.0.0.0/0 s internetem dalšího segmentu směrování.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $routeTable1 = Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" Set-AzVirtualNetworkSubnetConfig ` -VirtualNetwork $vnet ` -Name 'Frontend' ` -AddressPrefix 10.1.0.0/24 ` -RouteTable $routeTable1 | ` Set-AzVirtualNetwork

Navázání připojení S2S VPN

K navázání připojení S2S použijte Rutinu New-AzVirtualNetworkGateway Připojení ion.

Deklarujte proměnné.

$gateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" $lng1 = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $lng2 = Get-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" $lng3 = Get-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" $lng4 = Get-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1"Vytvořte připojení.

New-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng1 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection2" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng2 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection3" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng3 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection4" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng4 -ConnectionType IPsec -SharedKey "preSharedKey"Pokud chcete zobrazit připojení, použijte následující příklad. Upravte všechny potřebné hodnoty a určete připojení, které chcete zobrazit.

Get-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1"

Další kroky

Další informace o službě VPN Gateway najdete v nejčastějších dotazech ke službě VPN Gateway.