Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek odpovídá na nejčastější dotazy týkající se připojení Azure VPN Gateway v rámci různých lokalit, připojení hybridní konfigurace a brány virtuální sítě. Obsahuje komplexní informace o nastavení konfigurace point-to-site (P2S), site-to-site (S2S) a nastavení konfigurace typu VNet-to-VNet, včetně protokolů IPsec (Internet Protocol Security) a Protokolu IKE (Internet Key Exchange).

Připojování k virtuálním sítím

Je možné propojit virtuální sítě v různých oblastech Azure?

Ano. Neexistuje žádné omezení oblasti. Jedna virtuální síť se může připojit k jiné virtuální síti ve stejné oblasti Azure nebo v jiné oblasti.

Je možné propojovat virtuální sítě v rámci různých předplatných?

Ano.

Můžu při konfiguraci brány VPN zadat privátní servery DNS ve virtuální síti?

Pokud při vytváření virtuální sítě zadáte server DNS (Domain Name System) nebo servery, brána virtuální privátní sítě (VPN) tyto servery DNS používá. Ověřte, že zadané servery DNS můžou překládat názvy domén potřebných pro Azure.

Je možné připojovat se k více serverům z jedné virtuální sítě?

K více serverům se lze připojovat prostřednictvím prostředí Windows PowerShell a rozhraní API REST Azure. Přečtěte si část Nejčastější dotazy k připojení typu Multi-Site a VNet-to-VNet .

Existují další náklady na nastavení brány VPN jako aktivní?

Ne. Náklady na další veřejné IP adresy se ale účtují odpovídajícím způsobem. Podívejte se na ceny IP adres.

Jaké jsou možnosti připojení mezi různými místy?

Azure VPN Gateway podporuje následující připojení mezi místními bránami:

- Site-to-site: Připojení VPN přes protokol IPsec (IKEv1 a IKEv2). Tento typ připojení vyžaduje zařízení VPN nebo směrování systému Windows Server a vzdálený přístup. Další informace najdete v tématu Vytvoření připojení VPN typu site-to-site na webu Azure Portal.

- Point-to-Site: Připojení VPN přes protokol SSTP (Secure Socket Tunneling Protocol) nebo IKEv2. Toto připojení nevyžaduje zařízení VPN. Další informace najdete v tématu Konfigurace nastavení serveru pro ověřování certifikátů vpn gateway typu point-to-site.

- VNet-to-VNet: Tento typ připojení je stejný jako konfigurace typu site-to-site. VNet-to-VNet je připojení VPN přes protokol IPsec (IKEv1 a IKEv2). Nevyžaduje zařízení VPN. Další informace najdete v tématu Konfigurace připojení brány VPN typu VNet-to-VNet.

- Azure ExpressRoute: ExpressRoute je privátní připojení k Azure z vaší sítě WAN (Wide Area Network), nikoli připojení VPN přes veřejný internet. Další informace najdete v technickém přehledu ExpressRoute a nejčastějších dotazech k ExpressRoute.

Další informace o připojeních brány VPN najdete v tématu Co je Azure VPN Gateway?.

Jaký je rozdíl mezi připojeními typu site-to-site a point-to-site?

Konfigurace tunelu VPN typu Site-to-Site (IPsec/IKE) jsou mezi Azure a vaším lokálním sídlem. V závislosti na tom, jak se rozhodnete nakonfigurovat směrování a oprávnění, se můžete připojit z libovolného počítače umístěného v místním prostředí k libovolnému virtuálnímu počítači nebo instanci role ve vaší virtuální síti. Je to skvělá možnost pro vždy dostupné připojení mezi místy a je vhodná pro hybridní konfigurace.

Tento typ připojení závisí na zařízení VPN IPsec (hardwarové nebo softwarové zařízení). Zařízení musí být nasazené na okraji vaší sítě. Pokud chcete vytvořit tento typ připojení, musíte mít externě přístupnou adresu IPv4.

Konfigurace point-to-site (VPN přes SSTP) umožňují připojení z jednoho počítače odkudkoli ke všemu, co se nachází ve vaší virtuální síti. Používá integrovaného klienta VPN systému Windows.

V rámci konfigurace point-to-site nainstalujete certifikát a balíček konfigurace klienta VPN. Balíček obsahuje nastavení, která vašemu počítači umožňují připojit se k libovolnému virtuálnímu počítači nebo instanci role v rámci virtuální sítě.

Tato konfigurace je užitečná, když se chcete připojit k virtuální síti, ale není umístěná místně. Je také dobrou volbou, když nemáte přístup k hardwaru VPN nebo externě přístupné adrese IPv4, z nichž obě jsou potřeba pro připojení typu site-to-site.

Virtuální síť můžete nakonfigurovat tak, aby současně používala připojení typu site-to-site i point-to-site, pokud pro bránu vytvoříte připojení site-to-site pomocí typu VPN založeného na směrování. Typy sítí VPN založené na směrování se v klasickém modelu nasazení nazývají dynamické brány.

Přeruší chybná konfigurace vlastního DNS normální provoz brány VPN?

Pro normální fungování musí brána VPN vytvořit zabezpečené připojení k řídicí rovině Azure, které se usnadňuje prostřednictvím veřejných IP adres. Toto připojení závisí na vyřešení komunikačních koncových bodů prostřednictvím veřejných adres URL. Virtuální sítě Azure ve výchozím nastavení používají k překladu těchto veřejných adres URL integrovanou službu Azure DNS (168.63.129.16). Toto výchozí chování pomáhá zajistit bezproblémovou komunikaci mezi bránou VPN a řídicí rovinou Azure.

Při implementaci vlastního DNS ve virtuální síti je důležité nakonfigurovat předávací nástroj DNS, který odkazuje na Azure DNS (168.63.129.16). Tato konfigurace pomáhá udržovat nepřerušenou komunikaci mezi bránou VPN a řídicí rovinou. Selháním nastavení služby předávání DNS do Azure DNS může Microsoftu zabránit v provádění operací a údržby brány VPN, což představuje bezpečnostní riziko.

Pokud chcete zajistit správnou funkčnost a stav v pořádku pro bránu VPN, zvažte jednu z následujících konfigurací DNS ve virtuální síti:

- Vraťte se do výchozího nastavení Azure DNS odebráním vlastního DNS v nastavení virtuální sítě (doporučenou konfigurací).

- Přidejte do vlastní konfigurace DNS službu předávání DNS, která odkazuje na Azure DNS (168.63.129.16). V závislosti na konkrétních pravidlech a povaze vašeho vlastního DNS se nemusí tento problém vyřešit podle očekávání.

Při konfiguraci pravidla předávání privátního řešení DNS Azure ve virtuální síti, ve které je nasazená služba VPN Gateway, pokud zahrnete zástupný znak do sady pravidel pro předávání DNS, ujistěte se, že cílová IP adresa pro přesměrování ukazuje na předdefinovanou službu DNS Azure (168.63.129.16) pro překládání veřejných adres URL.

Můžou dva klienti VPN připojené v režimu point-to-site ke stejné bráně VPN komunikovat?

Ne. VPN klienti připojení v point-to-site ke stejné VPN bráně nemůžou mezi sebou komunikovat.

Pokud jsou dva klienti VPN připojení ke stejné bráně VPN typu point-to-site, může brána automaticky směrovat provoz mezi nimi určením IP adresy, kterou má každý klient přiřazený z fondu adres. Pokud jsou ale klienti VPN připojení k různým branám VPN, směrování mezi klienty VPN není možné, protože každá brána VPN neví o IP adrese, kterou druhá brána přiřadil klientovi.

Mohlo by potenciální ohrožení zabezpečení známé jako "tunelové zpracování obrazu" ovlivnit připojení VPN typu point-to-site?

Společnost Microsoft je si vědoma zpráv o technice, která obchází VPN zapouzdření. Jedná se o oborový problém. Ovlivňuje jakýkoli operační systém, který implementuje klienta DHCP (Dynamic Host Configuration Protocol) podle specifikace RFC a má podporu pro trasy DHCP 121, včetně Windows.

Jak výzkum uvádí, opatření zahrnují spuštění VPN uvnitř virtuálního počítače, který získává přidělení od virtualizovaného serveru DHCP, aby se zabránilo instalaci tras serverem DHCP místní sítě. Další informace o této chybě zabezpečení najdete v databázi ohrožení zabezpečení NIST.

Ochrana osobních údajů

Ukládá služba VPN nebo zpracovává zákaznická data?

Ne.

Brány virtuálních sítí

Je brána sítě VPN bránou virtuální sítě?

Brána VPN je typem brány virtuální sítě. Brána sítě VPN odesílá šifrovaný provoz mezi vaší virtuální sítí a vaší lokální sítí přes veřejné připojení. Bránu sítě VPN můžete použít také k odesílání provozu mezi virtuálními sítěmi. Při vytváření brány VPN použijete -GatewayType hodnotu Vpn. Další informace najdete v tématu O nastavení konfigurace služby VPN Gateway.

Proč nemůžu zadat typy VPN založené na zásadách a směrování?

Od 1. října 2023 nemůžete vytvořit bránu VPN založenou na zásadách prostřednictvím webu Azure Portal. Všechny nové brány VPN se automaticky vytvoří jako směrové. Pokud už máte bránu řízenou zásadami, nemusíte bránu upgradovat na směrovou bránu. K vytvoření bran založených na zásadách můžete použít Azure PowerShell nebo Azure CLI.

Dříve starší varianty produktu brány (SKU) nepodporovaly IKEv1 pro směrově založené brány. Většina aktuálních skladových položek brány teď podporuje IKEv1 i IKEv2.

| Typ brány VPN | Identifikační kód brány | Podporované verze IKE |

|---|---|---|

| Brána založená na zásadách | Základní | IKEv1 |

| Směrovací brána | Základní | IKEv2 |

| Směrovací brána | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 a IKEv2 |

| Směrovací brána | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 a IKEv2 |

Mohu převést bránu VPN založenou na zásadách na bránu založenou na směrování?

Ne. Typ brány nelze změnit z na základě zásad na na základě směrování, ani z na základě směrování na na základě zásad. Pokud chcete změnit typ brány, musíte bránu odstranit a znovu vytvořit pomocí následujícího postupu. Tento proces trvá asi 60 minut. Když vytvoříte novou bránu, nemůžete zachovat IP adresu původní brány.

Odstraňte všechna připojení přidružená k bráně.

Odstraňte bránu pomocí jednoho z následujících článků:

Vytvořte novou bránu pomocí požadovaného typu brány a dokončete nastavení sítě VPN. Postup najdete v kurzu typu site-to-site.

Mohu určit vlastní selektory provozu založené na pravidlech?

Ano, selektory provozu můžete definovat pomocí atributu trafficSelectorPolicies v připojení pomocí příkazu New-AzIpsecTrafficSelectorPolicy Azure PowerShellu. Aby se zadaný selektor provozu projevil, nezapomeňte povolit selektory provozu založené na zásadách.

Selektory provozu nakonfigurované na míru jsou navrhovány pouze když brána VPN zahájí připojení. Brána VPN přijímá jakékoliv selektory provozu navržené vzdálenou bránou (VPN zařízení na místě). Toto chování je konzistentní mezi všemi režimy připojení (Default, InitiatorOnlya ResponderOnly).

Potřebuji podsíť brány?

Ano. Podsíť brány obsahuje IP adresy, které používá služba brány virtuální sítě. Abyste mohli nakonfigurovat bránu virtuální sítě, musíte pro virtuální síť vytvořit podsíť brány.

Aby všechny podsítě brány fungovaly správně, musí být pojmenované GatewaySubnet . Neoznačujte svou podsíť brány něčím jiným. A v podsíti brány nenasazujte virtuální počítače ani žádná jiná zařízení.

Při vytváření podsítě brány zadáte počet IP adres, které podsíť obsahuje. IP adresy v podsíti brány jsou přidělené službě brány.

Některé konfigurace vyžadují přidělení více IP adres službám brány než jiné. Ujistěte se, že vaše podsíť brány obsahuje dostatek IP adres pro budoucí růst a možné nové konfigurace připojení.

I když můžete vytvořit podsíť brány tak malou jako /29, doporučujeme vytvořit podsíť brány /27 nebo větší (/27, /26, /25 atd.). Ověřte, že vaše existující podsíť brány splňuje požadavky na konfiguraci, kterou chcete vytvořit.

Můžu do podsítě brány nasadit virtuální počítače nebo instance rolí?

Ne.

Mohu získat IP adresu brány VPN ještě předtím, než ji vytvořím?

Prostředky veřejné IP adresy Azure Standard SKU musí používat metodu statického přidělování. Máte veřejnou IP adresu pro vaší VPN bránu, jakmile vytvoříte veřejnou IP adresu s SKU Standard, kterou zamýšlíte použít.

Můžu si vyžádat statickou veřejnou IP adresu pro bránu VPN?

Prostředky veřejných IP adres pro SKU typu Standard využívají metodu statického přidělování. V budoucnu musíte při vytváření nové brány VPN použít veřejnou IP adresu skladové položky Standard. Tento požadavek platí pro všechny skladové položky brány s výjimkou skladové položky Basic. SKU Basic v současné době podporuje pouze veřejné IP adresy Basic SKU. Pracujeme na přidání podpory pro veřejné IP adresy typu Standard SKU pro typ Basic SKU.

U bran, které nejsou zónově redundantní ani zonální a které byly vytvořeny dříve (tj. brány, jejichž typy nemají v názvu AZ), se podporuje přiřazení dynamických IP adres, ale postupně se tato podpora ukončuje. Když použijete dynamickou IP adresu, IP adresa se po přiřazení k vaší bráně VPN nezmění. Jediná doba, kdy se IP adresa brány VPN změní, je, když se brána odstraní a pak se znovu vytvoří. Při upgradu (změně velikosti), resetování nebo dokončení jiné interní údržby a upgradů brány VPN se veřejná IP adresa nezmění.

Jaký vliv má vyřazení veřejných IP adres skladové položky Basic na brány VPN?

Podnikáme kroky, abychom zajistili pokračování provozu nasazených bran VPN, které používají veřejné IP adresy SKU Basic, až do vyřazení základní veřejné IP adresy v září 2025. Před tímto vyřazením z provozu poskytneme zákazníkům cestu migrace z úrovně Basic na standardní IP adresu.

Veřejné IP adresy skladové položky Basic se ale postupně ukončují. V budoucnu musíte při vytváření brány VPN použít veřejnou IP adresu skladové položky Standard. Podrobnosti o vyřazení veřejných IP adres skladové položky Basic najdete v oznámení o aktualizacích Azure.

Jak se ověřuje tunel VPN?

Azure VPN Gateway používá ověřování pomocí předem sdíleného klíče (PSK). Při vytváření tunelu VPN vygenerujeme PSK. Automaticky vygenerovaný klíč PSK můžete změnit na vlastní pomocí rozhraní REST API pro nastavení předsdílených klíčů nebo rutiny PowerShellu.

Můžu pomocí rozhraní REST API konfigurovat svou síť VPN založenou na zásadách (statické směrování) tím, že nastavím předsdílený klíč?

Ano. Pomocí rozhraní REST API pro nastavení předsdílených klíčů a rutiny PowerShellu můžete nakonfigurovat sítě VPN založené na zásadách Azure i sítě VPN založené na směrování (dynamické).

Je možné použít jiné možnosti ověřování?

Pro ověřování jste omezeni používáním předsdílených klíčů.

Podporuje Azure VPN Gateway protokol IPv6?

Ano. Další informace najdete v tématu Konfigurace protokolu IPv6 pro službu VPN Gateway.

Jak určit provoz, který má procházet bránou VPN?

Pro model nasazení Azure Resource Manager:

- Azure PowerShell: Slouží

AddressPrefixk určení provozu pro bránu místní sítě. - Azure portal: Přejděte na místní síťovou bránu>Konfigurace>Adresní prostor.

Pro klasický model nasazení:

- Azure Portal: Přejděte do klasické virtuální sítě a pak přejděte na připojení VPN>Site-to-Site>místní lokalita s názvem>místní lokality>adresního prostoru klienta.

Mohu použít NAT-T na svých VPN připojeních?

Ano, podporuje se průchod překladem síťových adres (NAT-T). Azure VPN Gateway neprovádí žádnou NAT podobnou funkci u vnitřních paketů směrem do IPsec tunelů ani z těchto tunelů. V této konfiguraci se ujistěte, že místní zařízení inicializuje tunel IPSec.

Je možné nastavit v Azure vlastní server VPN a používat ho pro připojování k místní síti?

Ano. Vlastní brány VPN nebo servery v Azure můžete nasadit z Azure Marketplace nebo vytvořením vlastních směrovačů VPN. Abyste zajistili správné směrování mezi místními sítěmi a podsítěmi virtuální sítě, musíte ve virtuální síti nakonfigurovat trasy definované uživatelem.

Proč jsou v bráně virtuální sítě otevřené určité porty?

Vyžadují se pro komunikaci infrastruktury Azure. Certifikáty Azure pomáhají je chránit tím, že je uzamknou. Bez správných certifikátů nemůžou externí entity, včetně zákazníků těchto bran, způsobit žádný vliv na tyto koncové body.

Brána virtuální sítě je v podstatě zařízení s více rozhraními. Jeden síťový adaptér se připojuje k privátní síti zákazníka a jeden síťový adaptér směřuje k veřejné síti. Entity infrastruktury Azure nemůžou z důvodů dodržování předpisů využívat privátní sítě zákazníka, takže potřebují pro komunikaci infrastruktury používat veřejné koncové body. Prověrka zabezpečení Azure pravidelně skenuje veřejné koncové body.

Můžu vytvořit bránu VPN pomocí skladové položky Basic na portálu?

Ne. Skladová položka Basic není na portálu dostupná. Bránu VPN se SKU Basic můžete vytvořit pomocí Azure CLI nebo pomocí příkazů Azure PowerShell.

Kde najdu informace o typech bran, požadavcích a propustnosti?

Podívejte se na následující články:

Vyřazení starších skladových položek

Skladové položky Standard a High Performance budou zastaralé 30. září 2025. Oznámení můžete zobrazit na webu Azure Updates. Produktový tým zpřístupní cestu migrace pro tyto skladové položky do 30. listopadu 2024. Další informace najdete v článku se staršími skladovými položkami služby VPN Gateway .

V tuto chvíli není potřeba provést žádnou akci.

Mohu vytvořit novou bránu, která používá SKU Standard nebo Vysoký výkon po oznámení o ukončení podpory 30. listopadu 2023?

Ne. Od 1. prosince 2023 nemůžete vytvářet brány, které používají skladové položky úrovně Standard nebo High Performance. Můžete vytvořit brány, které používají skladové položky VpnGw1 a VpnGw2 za stejnou cenu jako skladové položky úrovně Standard a High Performance, uvedené na stránce s cenami.

Jak dlouho budou stávající brány podporovány na Standard a High Performance SKU?

Všechny existující brány, které používají skladovou položku Standard nebo High Performance, budou podporovány až do 30. září 2025.

Musím právě teď migrovat brány ze SKU Standard nebo High Performance?

Ne, právě teď není nutná žádná akce. Své brány můžete migrovat od prosince 2024. Pošleme komunikaci s podrobnou dokumentací o krocích migrace.

Na který SKU (typ položky) můžu migrovat svou bránu?

Po zpřístupnění migrace skladových položek brány je možné skladové položky migrovat následujícím způsobem:

- Standard do VpnGw1

- Vysoký výkon pro VpnGw2

Co kdybych chtěl přejít na AZ SKU?

Zastaralou skladovou položku nemůžete migrovat do skladové položky AZ. Všechny brány, které stále používají SKU Standard nebo High Performance po 30. září 2025, budou ale migrovány a automaticky upgradovány na AZ SKU následujícím způsobem:

- Standard na VpnGw1AZ

- Vysoký výkon pro VpnGw2AZ

Pomocí této strategie můžete nechat skladové položky automaticky migrovat a upgradovat na skladovou položku AZ. V případě potřeby můžete změnit velikost skladové položky v rámci této řady skladových položek. Informace o cenách skladové položky AZ najdete na stránce s cenami. Informace o propustnosti podle SKU najdete v tématu O SKU brány.

Budou po migraci nějaké změny v cenách u mých bran?

Pokud migrujete skladové položky do 30. září 2025, nedojde k žádnému cenovému rozdílu. Typy VpnGw1 a VpnGw2 jsou nabízeny za stejnou cenu jako standardní a vysoce výkonné typy.

Pokud do tohoto data nemigrujete, vaše skladové položky se automaticky migrují a upgradují na skladové položky AZ. V takovém případě je rozdíl v cenách.

Bude mít tato migrace jakýkoli dopad na výkon mých bran?

Ano. S vpnGw1 a VpnGw2 získáte lepší výkon. VpnGw1 s 650 Mb/s v současné době poskytuje vylepšení výkonu 6,5x za stejnou cenu jako skladová položka Standard. VpnGw2 s rychlostí 1 Gb/s poskytuje 5x zvýšení výkonu za stejnou cenu jako SKU s vysokým výkonem. Další informace o propustnosti skladové položky najdete v tématu Skladové položky brány.

Co se stane, když do 30. září 2025 nemigruji?

Všechny brány, které stále používají skladovou položku Standard nebo High Performance, se migrují automaticky a upgradují na následující skladové položky AZ:

- Standard na VpnGw1AZ

- Vysoký výkon pro VpnGw2AZ

Před zahájením migrace u všech bran odešleme komunikaci.

Dochází také k vyřazení základní skladové položky služby VPN Gateway?

Ne, skladová položka služby VPN Gateway Basic se nevyřazuje z provozu. Bránu VPN můžete vytvořit pomocí SKU Basic přes Azure PowerShell nebo Azure CLI.

V současné době VPN Gateway Basic SKU podporuje pouze veřejnou IP adresu verze Basic (která se chystá na zrušení). Pracujeme na přidání podpory prostředku veřejné IP adresy typu Standard SKU k VPN Gateway Basic SKU.

Migrace veřejné IP adresy skladové položky Basic na skladovou položku Standard

Tato část popisuje důležité otázky a důležité aspekty migrace z veřejné IP adresy skladové položky Basic na veřejnou IP adresu skladové položky standardu pro nasazení služby VPN Gateway, která aktuálně používají veřejnou IP adresu skladové položky Basic. To se netýká nasazení, která už používají veřejnou IP adresu typu Standard SKU. Další informace najdete v tématu Oznámení o vyřazení Basic SKU IP adresy.

Jaký je očekávaný dopad na zákazníky?

Očekávaný dopad na zákazníky zahrnuje nové změny cen a až 10 minut výpadků během migrace řízené zákazníkem. Zákazníci budou mít tři měsíce na migraci po vydání nástroje pro migraci. Pokud chcete získat nárok na úspěšnou migraci, ujistěte se, že máte správný adresní prostor IP adres a velikost podsítě.

Jaká je očekávaná časová osa migrace?

Tyto časové osy můžou být změněny. Pro nejaktuálnější časovou osu se k tomu prosím vraťte. Tady je očekávaná časová osa dostupnosti nástroje pro migraci.

| Datum | Událost |

|---|---|

| Duben/květen 2025 | Dostupnost nástrojů pro migraci pro aktivní-pasivní brány |

| Červenec/Srpen 2025 | Dostupnost migračních nástrojů pro brány Active-Active. |

| Květen 2025 až Sep 2025 | Migraci řízenou zákazníkem je možné zahájit po dostupnosti nástrojů. |

| Zář 2025 | IP adresy základních SKU jsou vyřazeny z používání. |

Jaké jsou požadované akce zákazníka?

Ujistěte se, že máte správný adresní prostor IP adres a velikost podsítě pro podporu migrace. Pokud vaše brána používá základní IP adresu, musíte ji migrovat na standardní IP adresu, abyste se vyhnuli přerušení služeb. Tato migrace je nezbytná, protože základní IP adresy budou do září 2025 zastaralé. Pokud už vaše brána používá standardní IP adresu, nevyžaduje se žádná akce.

Připojení typu Site-to-Site a zařízení VPN

Co je třeba zvážit při výběru zařízení VPN?

Ověřili jsme sadu standardních zařízení VPN typu site-to-site ve spolupráci s dodavateli zařízení. Seznam známých kompatibilních zařízení VPN, jejich odpovídající pokyny ke konfiguraci nebo ukázky a specifikace zařízení najdete v článku Informace o zařízeních VPN .

Všechna zařízení v rodinách zařízení uvedená jako známá kompatibilní by měla fungovat s virtuálními sítěmi. Pokud chcete pomoct s konfigurací zařízení VPN, projděte si ukázku konfigurace zařízení nebo odkaz odpovídající příslušné rodině zařízení.

Kde najdu nastavení konfigurace zařízení VPN?

V závislosti na zařízení VPN, které máte, si možná budete moct stáhnout konfigurační skript zařízení VPN. Další informace najdete v tématu Stažení konfiguračních skriptů zařízení VPN.

Další informace o konfiguraci najdete na následujících odkazech:

Informace o kompatibilních zařízeních VPN najdete v tématu o zařízeních VPN.

Odkazy na nastavení konfigurace zařízení najdete v tématu Ověřená zařízení VPN. Poskytujeme odkazy na konfiguraci zařízení na základě maximálního úsilí, ale vždy je nejlepší zkontrolovat u výrobce zařízení nejnovější informace o konfiguraci.

V seznamu jsou uvedené verze, které jsme otestovali. Pokud verze operačního systému pro vaše zařízení VPN není v seznamu, může být stále kompatibilní. Obraťte se na výrobce zařízení.

Základní informace o konfiguraci zařízení VPN najdete v tématu Přehled konfigurací partnerských zařízení VPN.

Informace o úpravách ukázek konfigurace zařízení najdete v tématu Úpravy ukázek.

Informace o kryptografických požadavcích najdete v tématu Informace o kryptografických požadavcích a bránách Azure VPN.

Informace o parametrech potřebných k dokončení konfigurace najdete v Výchozí parametry IPsec/IKE. Mezi tyto informace patří verze protokolu IKE, skupina Diffie-Hellman (DH), metoda ověřování, šifrovací a hashovací algoritmy, životnost přidružení zabezpečení (SA), dokonalé utajení předcházejících dat (PFS) a detekce neaktivních peerů (DPD).

Postup konfigurace zásad IPsec/IKE najdete v tématu Konfigurace vlastních zásad připojení IPsec/IKE pro S2S VPN a VNet-to-VNet.

Pokud chcete připojit více zařízení VPN založených na zásadách, přečtěte si téma Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Jak upravím ukázky konfigurace zařízení VPN?

Viz Úpravy vzorků konfigurace zařízení.

Kde najdu parametry protokolu IPsec a IKE?

Viz výchozí parametry protokolu IPsec/IKE.

Proč dochází k výpadkům tunelu VPN založeného na zásadách při nečinnosti provozu?

U bran VPN založených na zásadách (označovaných také jako statické směrování) se toto chování očekává. Když je provoz přes tunel nečinný déle než pět minut, tunel se odtrhne. Když se provoz spustí v obou směrech, tunel se okamžitě znovu vytvoří.

Je možné používat pro připojení k Azure softwarové sítě VPN?

Podporujeme servery směrování a vzdáleného přístupu systému Windows Server 2012 pro konfiguraci mezi lokalitami.

Jiná softwarová řešení VPN by měla s bránou fungovat, pokud vyhovují standardním implementacím protokolu IPsec. Pokud potřebujete pokyny ke konfiguraci a podpoře, obraťte se na dodavatele softwaru.

Můžu se připojit k bráně VPN přes point-to-site, když se nachází v lokalitě s aktivním připojením typu site-to-site?

Ano, ale veřejné IP adresy klienta typu point-to-site se musí lišit od veřejných IP adres, které zařízení VPN typu site-to-site používá, nebo jinak připojení typu point-to-site nebude fungovat. Připojení typu point-to-site s protokolem IKEv2 se nedají zahájit ze stejných veřejných IP adres, kde je nakonfigurované připojení VPN typu site-to-site na stejné bráně VPN.

Připojení bod-k-lokaci

Kolik koncových bodů klienta VPN můžu mít v konfiguraci typu point-to-site?

Záleží na SKU brány. Další informace o podporovaném počtu připojení najdete v části Gateway SKUs.

Jaké klientské operační systémy můžu používat s point-to-site?

Podporovány jsou následující operační systémy:

- Windows Server 2008 R2 (pouze 64bitové verze)

- Windows 8.1 (32bitové a 64bitové verze)

- Windows Server 2012 (pouze 64bitové verze)

- Windows Server 2012 R2 (pouze 64bitové verze)

- Windows Server 2016 (pouze 64bitové verze)

- Windows Server 2019 (jenom 64bitová verze)

- Windows Server 2022 (jenom 64bitová verze)

- Windows 10

- Windows 11

- macOS verze 10.11 nebo novější

- Linux (strongSwan)

- Ios

Můžu procházet proxy servery a brány firewall pomocí funkce point-to-site?

Azure podporuje tři typy možností VPN typu point-to-site.

Secure Socket Tunneling Protocol (SSTP):: Proprietární řešení založené na protokolu SSL od Microsoftu, které může proniknout do bran firewall, protože většina bran firewall otevírá odchozí port TCP, který používá protokol SSL 443.

OpenVPN: Řešení založené na protokolu SSL, které dokáže obejít firewally, protože většina z nich otevírá odchozí port TCP používaný SSL 443.

IKEv2 VPN: Řešení IPsec VPN založené na standardech, které používá odchozí porty UDP 500 a 4500 spolu s IP protokolem 50. Brány firewall neotevřou tyto porty vždy, takže existuje riziko, že síť VPN IKEv2 nemůže obejít proxy servery a brány firewall.

Pokud restartuji klientský počítač, který jsem nakonfiguroval pro point-to-site, vpn se automaticky znovu připojí?

Automatické opětovné připojení je funkce klienta, kterého používáte. Systém Windows podporuje automatické opětovné připojení prostřednictvím funkce klienta VPN AlwaysOn .

Podporuje point-to-site DDNS u klientů VPN?

Dynamické DNS (DDNS) se v současné době nepodporuje v sítích VPN typu point-to-site.

Může konfigurace typu site-to-site a point-to-site existovat společně pro stejnou virtuální síť?

Ano. Pro model nasazení Resource Manager musíte mít pro bránu typ sítě VPN založený na směrování. Pro klasické nasazení je nutná dynamická brána. Nepodporujeme point-to-site pro brány VPN statického směrování ani zásadově řízené brány VPN.

Můžu nakonfigurovat klienta typu point-to-site pro připojení k více branám virtuální sítě najednou?

V závislosti na používaném klientském softwaru VPN se možná budete moct připojit k více branám virtuální sítě. To je ale jenom v případě, že virtuální sítě, ke kterým se připojujete, nemají konfliktní adresní prostory mezi nimi nebo se sítí, ze které se klient připojuje. Přestože klient Azure VPN podporuje mnoho připojení VPN, můžete mít kdykoli pouze jedno připojení.

Můžu nakonfigurovat klienta typu point-to-site pro připojení k více virtuálním sítím najednou?

Ano. Připojení klientů typu point-to-site k bráně VPN nasazené ve virtuální síti, která je v partnerském vztahu s jinými virtuálními sítěmi, může mít přístup k ostatním partnerským virtuálním sítím, pokud splňují určitá konfigurační kritéria. Aby klient typu point-to-site měl přístup k partnerské virtuální síti, musí být partnerská virtuální síť (bez brány) nakonfigurovaná s atributem Použít vzdálené brány . Virtuální síť s bránou VPN musí být nakonfigurovaná s povolením průchodu bránou. Další informace naleznete v tématu O směrování VPN typu point-to-site.

Jakou propustnost mohu očekávat u připojení site-to-site nebo point-to-site?

Určit přesnou propustnost tunelových propojení sítí VPN je obtížné. IPsec a SSTP jsou kryptograficky náročné protokoly sítě VPN. Latence a šířka pásma mezi vaším místním prostředím a internetem může také omezit propustnost.

U VPN brány s pouze připojeními typu point-to-site IKEv2 závisí celková očekávaná propustnost na konkrétním SKU brány. Další informace o propustnosti najdete v části Parametry brány.

Můžu pro point-to-site použít libovolného softwarového klienta VPN, který podporuje protokol SSTP nebo IKEv2?

Ne. Pro SSTP můžete použít pouze nativního klienta VPN ve Windows a nativního klienta VPN na Macu pro IKEv2. Klienta OpenVPN ale můžete použít na všech platformách k připojení přes protokol OpenVPN. Projděte si seznam podporovaných klientských operačních systémů.

Můžu změnit typ ověřování pro připojení typu point-to-site?

Ano. Na portálu přejděte do brány VPN>konfigurace point-to-site. Jako typ ověřování vyberte typ ověřování, který chcete použít.

Jakmile změníte typ ověřování, nemusí se aktuální klienti moct připojit, dokud nevygenerujete nový konfigurační profil klienta VPN, stáhnete ho a použijete ho pro každého klienta VPN.

Kdy potřebuji vygenerovat nový konfigurační balíček pro profil klienta VPN?

Když provedete změny nastavení konfigurace brány VPN typu P2S, například přidání typu tunelu nebo změna typu ověřování, musíte vygenerovat nový konfigurační balíček pro profil klienta VPN. Nový balíček obsahuje aktualizovaná nastavení, která klienti VPN potřebují pro připojení k bráně P2S. Po vygenerování balíčku aktualizujte klienty VPN pomocí nastavení v souborech.

Podporuje Azure IKEv2 VPN s Windows?

IKEv2 je podporováno ve Windows 10 a Windows Server 2016. Pokud ale chcete používat IKEv2 v určitých verzích operačního systému, musíte nainstalovat aktualizace a nastavit hodnotu klíče registru místně. Verze operačního systému starší než Windows 10 se nepodporují a můžou používat jenom protokol SSTP nebo OpenVPN.

Poznámka:

Windows OS buildy novější než Windows 10 verze 1709 a Windows Server 2016 verze 1607 nevyžadují tyto kroky.

Příprava Windows 10 nebo Windows Serveru 2016 pro IKEv2:

Nainstalujte aktualizaci na základě vaší verze operačního systému:

Verze operačního systému Datum Číslo/odkaz Windows Server 2016

Windows 10 verze 160717. ledna 2018 KB4057142 Windows 10 verze 1703 17. ledna 2018 KB4057144 Windows 10 verze 1709 22. března 2018 KB4089848 Nastavte hodnotu klíče registru. Vytvořte nebo nastavte klíč

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORDv registru na1hodnotu.

Jaký je limit selektoru provozu IKEv2 pro připojení typu point-to-site?

Windows 10 verze 2004 (vydaná v září 2021) zvýšila limit selekce provozu na 255. Starší verze Windows mají limit selektoru síťového provozu 25.

Limit výběru provozu ve Windows určuje maximální počet adresních prostorů ve vaší virtuální síti a maximální součet vašich lokálních sítí, spojení VNet-to-VNet a propojených VNetů připojených k bráně. Klienti typu point-to-site se systémem Windows se nemůžou připojit přes protokol IKEv2, pokud tento limit překročí.

Jaký je limit selektoru provozu OpenVPN pro připojení typu point-to-site?

Limit selektoru provozu pro OpenVPN je 1 000 tras.

Co se stane, když se pro připojení P2S VPN nakonfiguruje SSTP i IKEv2?

Když nakonfigurujete jak SSTP, tak IKEv2 ve smíšeném prostředí, které se skládá ze zařízení s Windows i Mac, VPN klient v systému Windows se nejprve pokusí o tunel IKEv2. Pokud připojení IKEv2 není úspěšné, klient se vrátí zpět na SSTP. macOS se připojuje jenom přes IKEv2.

Pokud máte na bráně povolený protokol SSTP i IKEv2, fond adres typu point-to-site je staticky rozdělený mezi tyto dva protokoly, takže klienti, kteří používají různé protokoly, jsou IP adresy z obou poduspořádek. Maximální počet klientů SSTP je vždy 128, i když je rozsah adres větší než /24. Výsledkem je větší počet adres dostupných pro klienty IKEv2. U menších rozsahů je fond rovnoměrně rozdělen na poloviny. Selektory provozu, které brána používá, nemusí zahrnovat blok CIDR (Classless Inter-Domain Routing) pro rozsah adres typu point-to-site, ale mohou zahrnovat blok CIDR pro dvě podrange.

Které platformy Azure podporuje pro P2S VPN?

Azure podporuje Windows, Mac a Linux pro P2S VPN.

Už mám nasazenou bránu VPN. Můžu v něm povolit síť VPN protokolu RADIUS nebo IKEv2?

Ano. Pokud skladová položka brány, kterou používáte, podporuje protokol RADIUS nebo IKEv2, můžete tyto funkce povolit na branách, které jste už nasadili, pomocí Azure PowerShellu nebo webu Azure Portal. Skladová položka Basic nepodporuje protokol RADIUS ani IKEv2.

Proč jsem odpojen od klienta Azure VPN? Co můžu udělat, aby se snížila frekvence odpojení?

Může se zobrazit jedna z následujících zpráv:

- V klientovi Azure VPN pro Windows ver. 3.4.0.0: "Platnost vašeho ověřování u Microsoft Entra vypršela. Abyste získali nový token, musíte v entra provést opětovné ověření. Časový limit ověřování může nastavit váš správce.

- V klientovi Azure VPN pro macOS ver. 2.7.101: Platnost vašeho ověřování u Microsoft Entra vypršela, takže k získání nového tokenu potřebujete znovu provést ověření. Zkuste se připojit znovu. Zásady ověřování a vypršení časového limitu konfiguruje správce v tenantovi Entra."

Připojení typu point-to-site se odpojí, protože platnost aktuálního obnovovacího tokenu v klientovi Azure VPN získaná z ID entra vypršela nebo se stala neplatnou. Tento token se obnovuje přibližně každou hodinu. Správci tenanta Entra můžou frekvenci přihlašování rozšířit přidáním zásad podmíněného přístupu. Obraťte se na správce tenanta Entra a rozšiřte interval vypršení platnosti obnovovacího tokenu.

Další informace najdete zde: Chyba klienta VPN: Platnost ověřování u Microsoft Entra vypršela.

Jak odeberu konfiguraci připojení P2S?

Konfiguraci P2S můžete odebrat pomocí následujících příkazů Azure PowerShellu nebo Azure CLI:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Připojení typu Point-to-Site s ověřováním certifikátů

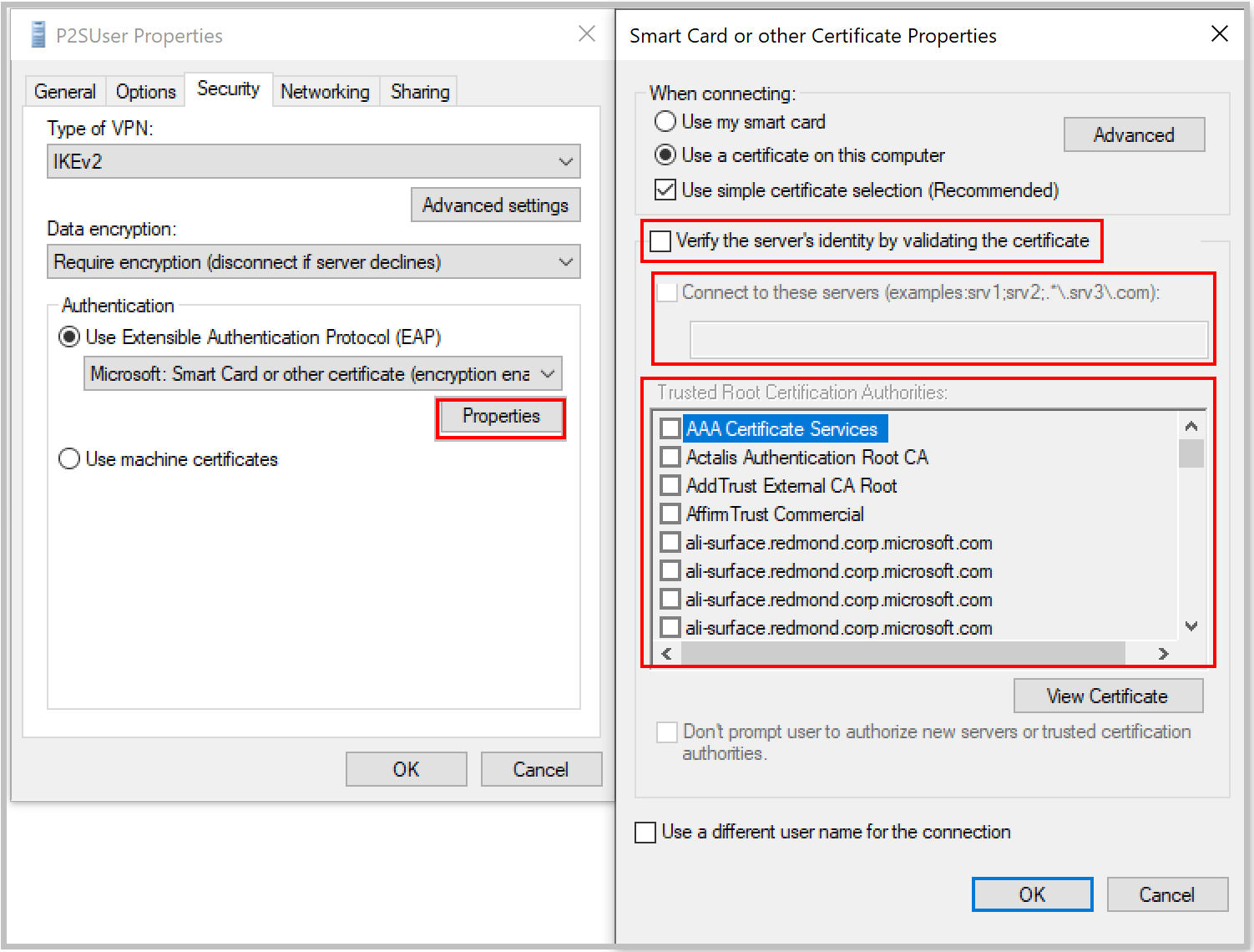

Jak postupovat, když dojde k neshodě certifikátů při certifikátovém ověřování připojení typu point-to-site?

Zrušte zaškrtnutí políčka Ověřit identitu serveru ověřením certifikátu . Nebo přidejte plně kvalifikovaný název domény (FQDN) serveru spolu s certifikátem při ručním vytváření profilu. Můžete to provést spuštěním rasphone z příkazového řádku a výběrem profilu z rozevíracího seznamu.

Obecně nedoporučujeme obejít ověřování identity serveru. S ověřováním certifikátů Azure se ale stejný certifikát používá k ověření serveru v protokolu tunelování VPN (IKEv2 nebo SSTP) a protokolu EAP (Extensible Authentication Protocol). Vzhledem k tomu, že protokol tunelování VPN už ověřuje certifikát serveru a plně kvalifikovaný název domény, by bylo zbytečné je znovu ověřovat v protokolu EAP.

Můžu použít vlastní interní kořenovou certifikační autoritu PKI k vygenerování certifikátů pro připojení typu point-to-site?

Ano. Dříve jste mohli používat pouze kořenové certifikáty podepsané svým držitelem. I nyní je možné nahrát 20 kořenových certifikátů.

Můžu používat certifikáty ze služby Azure Key Vault?

Ne.

Jaké nástroje se dají použít k vytvoření certifikátů?

Můžete použít řešení infrastruktury veřejných klíčů (PKI) organizace (interní infrastruktura veřejných klíčů), Azure PowerShell, MakeCert a OpenSSL.

Existují nějaké pokyny pro parametry a nastavení certifikátů?

Formáty souborů .cer a .pfx najdete tady:

Formát souboru .pem najdete tady:

Připojení typu Point-to-Site s ověřováním RADIUS

Podporuje se ověřování pomocí protokolu RADIUS ve všech skladových jednotkách (SKU) služby Azure VPN Gateway?

Ověřování protokolu RADIUS se podporuje pro všechny skladové položky s výjimkou skladové položky Basic.

U starších skladových položek se ověřování RADIUS podporuje u skladových položek úrovně Standard a High Performance.

Podporuje se ověřování pomocí protokolu RADIUS u klasického modelu nasazení?

Ne.

Jaká je doba časového limitu pro požadavky PROTOKOLU RADIUS odesílané na server RADIUS?

Časový limit pro požadavky RADIUS je nastaven na 30 sekund. Uživatelem definované hodnoty časového limitu se v současné době nepodporují.

Podporují se servery RADIUS třetích stran?

Ano.

Jaké jsou požadavky na připojení, aby se brána Azure dostala k místnímu serveru RADIUS?

Potřebujete připojení VPN typu site-to-site k místní lokalitě s nakonfigurovanými správnými trasami.

Je možné provoz na místní server RADIUS (z brány VPN) směrovat přes připojení ExpressRoute?

Ne. Lze směrovat pouze přes připojení typu "site-to-site".

Došlo ke změně počtu podporovaných připojení SSTP s ověřováním RADIUS? Jaký je maximální počet podporovaných připojení SSTP a IKEv2?

Maximální počet podporovaných připojení SSTP v bráně s ověřováním RADIUS se nijak nemění. Pro SSTP zůstává 128, ale pro IKEv2 to závisí na typu brány. Další informace o počtu podporovaných připojení najdete v tématu O SKU bran.

Jaký je rozdíl mezi ověřováním certifikátů prostřednictvím serveru RADIUS a ověřováním nativních certifikátů Azure při nahrávání důvěryhodného certifikátu?

V ověřování certifikátu RADIUS se požadavek na ověření předá serveru RADIUS, který zpracovává ověření certifikátu. Tato možnost je užitečná, pokud chcete využít integraci s infrastrukturou ověřování certifikátů, kterou již prostřednictvím protokolu RADIUS máte.

Pokud k ověřování certifikátů používáte Azure, brána VPN provede ověření certifikátu. Do brány musíte nahrát veřejný klíč certifikátu. Můžete také zadat seznam odvolaných certifikátů, které by neměly být povoleny pro připojení.

Podporuje ověřování RADIUS integraci serveru Network Policy Server pro vícefaktorové ověřování?

Pokud je vícefaktorové ověřování textové (například SMS nebo ověřovací kód mobilní aplikace) a vyžaduje, aby uživatel zadal kód nebo text v uživatelském rozhraní klienta VPN, ověřování nebude úspěšné a není podporovaný scénář. Vícefaktorové ověřování najdete v tématu Integrace ověřování RADIUS brány Azure VPN se serverem NPS.

Funguje ověřování RADIUS s IKEv2 i SSTP VPN?

Ano, ověřování RADIUS je podporováno pro vpn IKEv2 i SSTP.

Funguje ověřování RADIUS s klientem OpenVPN?

Ověřování pomocí RADIUS je podporováno pro protokol OpenVPN.

Připojení typu VNet-to-VNet a vícemístná připojení

Informace o VNet-to-VNet v této části platí pro připojení brány VPN. Informace o propojení virtuálních sítí najdete v tématu Propojení virtuálních sítí.

Účtuje se v Azure provoz mezi virtuálními sítěmi?

Provoz typu VNet-to-VNet v rámci stejné oblasti je bezplatný pro oba směry při použití připojení brány VPN. Mezioblastní odchozí provoz VNet-to-VNet je účtován podle sazeb za odchozí přenos dat mezi virtuálními sítěmi na základě zdrojových oblastí. Další informace najdete v tématu o cenách služby Azure VPN Gateway. Pokud propojujete své virtuální sítě pomocí partnerského propojení virtuálních sítí místo brány VPN, přečtěte si informace o cenách v Azure Virtual Network.

Přechází provoz mezi sítěmi VNet přes internet?

Ne. Provoz typu VNet-to-VNet prochází přes páteřní síť Microsoft Azure, ne přes internet.

Můžu vytvořit připojení typu VNet-to-VNet mezi tenanty Microsoft Entra?

Ano. Připojení typu VNet-to-VNet, která používají brány VPN, fungují napříč tenanty Microsoft Entra.

Je provoz VNet-to-VNet bezpečný?

Šifrování IPsec a IKE pomáhá chránit provoz typu VNet-to-VNet.

Je k propojení virtuálních sítí potřeba zařízení VPN?

Ne. Propojení několika virtuálních sítí Azure nevyžaduje zařízení VPN, pokud nepotřebujete připojení mezi různými místy.

Je nutné, aby moje VNets byly ve stejné oblasti?

Ne. Virtuální sítě se můžou nacházet ve stejné oblasti (umístění) Azure nebo v různých oblastech.

Pokud virtuální sítě nejsou ve stejném předplatném, musí být předplatná přidružená ke stejnému tenantovi služby Microsoft Entra?

Ne.

Je možné použít VNet-to-VNet k propojení virtuálních sítí v samostatných instancích Azure?

Ne. VNet-to-VNet podporuje propojování virtuálních sítí v rámci stejné instance Azure. Nemůžete například vytvořit propojení mezi globálními instancemi Azure a čínskými, německými nebo americkými instancemi Azure pro státní správu USA. Zvažte použití připojení VPN typu site-to-site pro tyto scénáře.

Je možné použít VNet-to-VNet společně s připojením propojujícím víc serverů?

Ano. Připojení k virtuální síti můžete používat současně s sítěmi VPN s více lokalitami.

Ke kolika místních serverům a virtuálním sítím se může připojit jedna virtuální síť?

Podívejte se na tabulku požadavků brány .

Můžu k propojení virtuálních počítačů nebo cloudových služeb mimo virtuální síť použít VNet-to-VNet?

Ne. VNet-to-VNet podporuje propojování virtuálních sítí. Nepodporuje připojení virtuálních počítačů nebo cloudových služeb, které nejsou ve virtuální síti.

Může cloudová služba nebo koncový bod vyvažování zátěže propojovat virtuální sítě?

Ne. Cloudová služba nebo koncový bod vyrovnávání zatížení nemůžou přesahovat virtuální sítě, i když jsou propojené.

Můžu pro připojení typu VNet-to-VNet nebo multi-site použít typ sítě VPN založený na zásadách?

Ne. Připojení typu VNet-to-VNet a více lokalit vyžadují brány VPN s typy VPN založenými na směrování (dříve označované jako dynamické směrování).

Můžu připojit virtuální síť s typem VPN založeným na směrování k jiné virtuální síti s typem VPN založeným na zásadách?

Ne. Obě virtuální sítě musí používat sítě VPN založené na směrování (dříve označované jako dynamické směrování).

Sdílejí tunely VPN šířku pásma?

Ano. Všechny tunely VPN virtuální sítě sdílejí dostupnou šířku pásma v bráně VPN a stejnou smlouvu o úrovni služeb pro dobu provozu brány VPN v Azure.

Jsou podporovány redundantní tunely?

Podpora pro redundantní tunely mezi dvojicí virtuálních sítí je dostupná, pokud je jedna z bran virtuální sítě nastavena jako aktivní-aktivní.

Je možné mít překrývající se adresní prostory pro konfigurace VNet-to-VNet?

Ne. Není možné, aby se rozsahy IP adres překrývaly.

Můžou se překrývat adresní prostory mezi propojenými virtuálními sítěmi a místními servery?

Ne. Není možné, aby se rozsahy IP adres překrývaly.

Jak nakonfiguruji scénář v rámci různých tenantů?

- Pokud používáte rozhraní REST API nebo šablony ARM pro prostředky připojení odkazující na bránu v jiném tenantovi, postupujte podle tohoto postupu ověřování: Hodnoty hlaviček pro ověřování.

- Pro site-to-site.

- Pro VNet-to-VNet.

Pokud používáte příkazy PowerShellu, ověřte, že používáte Az.Network 7.15.1.

Jak mohu povolit směrování mezi připojením typu site-to-site VPN a ExpressRoute?

Pokud chcete povolit směrování mezi vaší větví připojenou k ExpressRoute a vaší větví připojenou k síti VPN typu site-to-site, musíte nastavit Azure Route Server.

Můžu použít bránu VPN k přenosu provozu mezi místními lokalitami nebo jinou virtuální sítí?

Model nasazení Resource Manageru

Ano. Další informace najdete v části BGP a směrování .

Model nasazení Classic

Přenos provozu přes bránu VPN je možný, když používáte model nasazení Classic, ale spoléhá na staticky definované adresní prostory v konfiguračním souboru sítě. Protokol BGP (Border Gateway Protocol) se v současné době nepodporuje u virtuálních sítí Azure a bran VPN prostřednictvím modelu nasazení Classic. Bez protokolu BGP je ruční definování adresních prostorů přenosu náchylné k chybám a nedoporučuje se.

Vygeneruje Azure stejný předsdílený klíč IPsec/IKE pro všechna připojení VPN pro stejnou virtuální síť?

Ne. Azure ve výchozím nastavení generuje různé předsdílené klíče pro různá připojení VPN. K nastavení hodnoty klíče, kterou dáváte přednost, ale můžete použít rozhraní REST API služby VPN Gateway nebo rutinu PowerShellu. Klíč musí obsahovat pouze tisknutelné znaky ASCII s výjimkou mezery, spojovníku (-) nebo tildy (~).

Získám větší šířku pásma s více sítěmi VPN typu site-to-site než pro jednu virtuální síť?

Ne. Všechny tunely VPN, včetně sítí VPN typu point-to-site, sdílejí stejnou bránu VPN a dostupnou šířku pásma.

Můžu nakonfigurovat více tunelů mezi virtuální sítí a místní lokalitou pomocí sítě VPN s více lokalitami?

Ano, ale budete muset nakonfigurovat BGP na obou tunelech ve stejné lokalitě.

Dodržuje služba Azure VPN Gateway předem cestu AS, aby ovlivnila rozhodování o směrování mezi několika připojeními k místním lokalitám?

Ano, Azure VPN Gateway bere v potaz přednastavení cesty autonomního systému (AS), aby pomohl s rozhodováním o směrování, když je zapnuta BGP. Při výběru cesty protokolu BGP se upřednostňuje kratší cesta AS.

Můžu při vytváření nového připojení VPN VirtualNetworkGateway použít vlastnost RoutingWeight?

Ne. Toto nastavení je vyhrazené pro připojení brány ExpressRoute. Pokud chcete ovlivnit rozhodování o směrování mezi více připojeními, musíte použít předběžné nastavení cesty AS.

Můžu použít sítě VPN typu point-to-site s virtuální sítí s několika tunely VPN?

Ano. Sítě VPN typu point-to-site můžete použít s bránami VPN, které se připojují k několika místním lokalitám a dalším virtuálním sítím.

Je možné připojit virtuální síť se sítěmi VPN s protokolem IPsec k okruhu ExpressRoute?

Ano, tato možnost je podporována. Další informace najdete v tématu Konfigurace expressRoute a současně existujících připojení typu site-to-site.

Zásady IPsec/IKE

Podporují se vlastní zásady IPsec/IKE u všech skladových položek služby Azure VPN Gateway?

Vlastní politika IPsec/IKE je podporována ve všech SKU Azure VPN Gateway s výjimkou varianty Basic.

Kolik zásad můžu zadat pro jedno připojení?

Pro připojení můžete zadat pouze jednu kombinaci zásad.

Můžu pro připojení zadat částečnou zásadu (například pouze algoritmy IKE, ale ne IPsec)?

Ne, musíte zadat všechny algoritmy a parametry pro protokol IKE (hlavní režim) i protokol IPsec (rychlý režim). Částečná specifikace zásad není povolená.

Jaké algoritmy a klíčové silné stránky přizpůsobené zásady podporují?

Následující tabulka uvádí podporované kryptografické algoritmy a silné stránky klíčů, které můžete nakonfigurovat. Pro každé pole musíte vybrat jednu možnost.

| IPsec/IKEv2 | Možnosti |

|---|---|

| Šifrování IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 integrita | SHA384, SHA256, SHA1, MD5 |

| Skupina DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, Žádný |

| Šifrování IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Žádné |

| Integrita protokolu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Skupina PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Žádný |

| Životnost rychlého režimu SA | (Volitelné; výchozí hodnoty, pokud nejsou zadané) Sekundy (celé číslo; minimálně 300, výchozí 27 000) Kilobajtů (celé číslo; minimálně 1 024, výchozí 10 2400 000) |

| Selektor dopravy |

UsePolicyBasedTrafficSelectors ($True nebo $False, ale nepovinný; výchozí, $False pokud není zadán) |

| časový limit DPD | Sekundy (celé číslo; minimálně 9, maximum 3 600, výchozí 45) |

Konfigurace místního zařízení VPN se musí shodovat nebo obsahovat následující algoritmy a parametry, které zadáte v zásadách Azure IPsec nebo IKE:

- Šifrovací algoritmus IKE (hlavní režim, fáze 1)

- Algoritmus integrity protokolu IKE (hlavní režim, fáze 1)

- Skupina DH (hlavní režim, fáze 1)

- Šifrovací algoritmus IPsec (rychlý režim, fáze 2)

- Algoritmus integrity protokolu IPsec (rychlý režim, fáze 2)

- Skupina PFS (rychlý režim, fáze 2)

- Selektor dopravy (pokud používáte

UsePolicyBasedTrafficSelectors) - Životnosti zabezpečení (místní specifikace, které nemusejí být shodné)

Pokud pro šifrovací algoritmus IPsec používáte GCMAES, musíte pro integritu protokolu IPsec vybrat stejný algoritmus a délku klíče GCMAES. Například pro oba použijte GCMAES128.

V tabulce algoritmů a klíčů:

- IKE odpovídá hlavnímu režimu nebo fázi 1.

- Protokol IPsec odpovídá rychlému režimu nebo fázi 2.

- Skupina DH určuje skupinu Diffie-Hellman použitou v hlavním režimu nebo fázi 1.

- Skupina PFS určuje skupinu Diffie-Hellman použitou v rychlém režimu nebo fázi 2.

Životnost zabezpečeného připojení hlavního režimu IKE je u bran Azure VPN nastavena na 28 800 sekund.

UsePolicyBasedTrafficSelectorsje volitelný parametr připojení. Pokud nastavíteUsePolicyBasedTrafficSelectorsna$Trueu připojení, nakonfiguruje to bránu VPN tak, aby se připojila k místnímu na zásadách založenému firewallu VPN.Pokud povolíte

UsePolicyBasedTrafficSelectors, ujistěte se, že vaše zařízení VPN má definované odpovídající selektory provozu se všemi kombinacemi předpon vaší místní sítě (brány místní sítě) k předponám virtuální sítě Azure nebo z nich, místo předpon typu any-to-any. Brána VPN přijímá jakýkoli výběr provozu, který vzdálená brána VPN navrhuje, bez ohledu na to, co je na bráně VPN nakonfigurované.Například pokud jsou předpony vaší místní sítě 10.1.0.0/16 a 10.2.0.0/16 a předpony vaší virtuální sítě jsou 192.168.0.0/16 a 172.16.0.0/16, je potřeba zadat následující selektory provozu:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Další informace o selektorech provozu založených na zásadách najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Nastavení časového limitu na kratší období způsobí, že protokol IKE častěji obnoví šifrovací klíče. Připojení se pak může v některých případech zdát odpojené. Tato situace nemusí být žádoucí, pokud jsou vaše lokality daleko od regionu Azure, ve kterém se nachází brána VPN, nebo pokud existuje riziko ztráty paketů. Obecně doporučujeme nastavit časový limit mezi 30 a 45 sekund.

Další informace najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Jaké skupiny Diffie-Hellman podporuje vlastní politika?

Následující tabulka uvádí odpovídající skupiny Diffie-Hellman, které uživatelsky definovaná politika podporuje:

| Skupina Diffie-Hellman | DHGroup | PFSGroup | Délka klíče |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bitový MODP |

| 2 | DHGroup2 | PFS2 | 1024bitový MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048bitový MODP |

| 19 | ECP256 | ECP256 | 256bitový ECP |

| 20 | ECP384 | ECP384 | 384bitový ECP |

| dvacet čtyři | DHGroup24 | PFS24 | 2048bitový MODP |

Další informace najdete v tématu RFC3526 a RFC5114.

Nahradí vlastní zásada výchozí sady zásad IPsec/IKE pro brány VPN?

Ano. Jakmile pro připojení zadáte vlastní zásadu, Azure VPN Gateway použije pouze tuto zásadu připojení, a to jak jako iniciátor IKE, tak jako respondér IKE.

Pokud odeberu vlastní zásady IPsec/IKE, stane se připojení nechráněným?

Ne, protokol IPsec/IKE stále pomáhá chránit připojení. Po odebrání vlastních zásad z připojení se brána VPN vrátí k výchozímu seznamu návrhů protokolu IPsec/IKE a restartuje metodu handshake protokolu IKE s místním zařízením VPN.

Přerušilo by přidání nebo aktualizace zásad IPsec/IKE připojení VPN?

Ano. Mohlo by dojít k malému přerušení (několik sekund), protože brána VPN ruší stávající připojení a restartuje metodu handshake protokolu IKE, která znovu vytvoří tunel IPsec pomocí nových kryptografických algoritmů a parametrů. Ujistěte se, že je vaše místní zařízení VPN také nakonfigurované s odpovídajícími algoritmy a sílami klíčů, aby se minimalizovalo přerušení.

Můžou se pro různá připojení použít různé zásady?

Ano. Vlastní politika se použije pro jednotlivá připojení. Pro různá připojení můžete vytvořit a použít různé zásady IPsec/IKE.

Můžete také použít vlastní zásady pro podmnožinu připojení. Zbývající používají výchozí sady zásad pro IPsec/IKE Azure.

Můžu pro připojení typu VNet-to-VNet použít vlastní zásady?

Ano. Vlastní zásady můžete použít u připojení IPsec v rámci cross-premises i u připojení typu VNet-to-VNet.

Je nutné zadat stejné zásady pro oba prostředky připojení typu VNet-to-VNet?

Ano. Tunel typu VNet-to-VNet se skládá ze dvou prostředků připojení v Azure (jeden pro každý směr). Ujistěte se, že obě prostředky připojení mají stejné zásady. Jinak nebude připojení typu VNet-to-VNet navázáno.

Jaká je výchozí hodnota časového limitu DPD? Můžu zadat jiný časový limit DPD?

Výchozí časový limit DPD je 45 sekund u bran VPN. Pro každé připojení IPsec nebo VNet-to-VNet můžete zadat jinou hodnotu časového limitu DPD od 9 sekund do 3 600 sekund.

Poznámka:

Nastavení časového limitu na kratší období způsobí, že protokol IKE častěji obnoví šifrovací klíče. Připojení se pak může v některých případech zdát odpojené. Tato situace nemusí být žádoucí, pokud jsou vaše lokality daleko od regionu Azure, ve kterém se nachází brána VPN, nebo pokud existuje riziko ztráty paketů. Obecně doporučujeme nastavit časový limit mezi 30 a 45 sekund.

Fungují vlastní zásady IPsec/IKE na připojeních ExpressRoute?

Ne. Zásady IPsec/IKE fungují jenom pro připojení S2S VPN a VNet-to-VNet prostřednictvím bran VPN.

Jak vytvořit připojení pomocí protokolu typu IKEv1 nebo IKEv2?

Připojení IKEv1 můžete vytvořit pro všechny skladové položky typu VPN založené na směrování, s výjimkou skladové položky Basic, skladové položky Standard a dalších starších skladových položek.

Při vytváření připojení můžete zadat typ protokolu připojení IKEv1 nebo IKEv2. Pokud nezadáte typ protokolu připojení, použije se IKEv2 jako výchozí možnost, pokud je to možné. Další informace naleznete v dokumentaci k příkazům Azure PowerShell.

Informace o typech SKU a podpoře IKEv1 a IKEv2 najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Je povolena doprava mezi připojeními IKEv1 a IKEv2?

Ano.

Mohu mít připojení site-to-site skrze IKEv1 na základní úrovni SKU pro VPN založenou na směrování?

Ne. Skladová položka Basic tuto konfiguraci nepodporuje.

Můžu po vytvoření připojení změnit typ protokolu připojení (IKEv1 na IKEv2 a naopak)?

Ne. Po vytvoření připojení nemůžete změnit protokoly IKEv1 a IKEv2. Musíte odstranit a znovu vytvořit nové připojení s požadovaným typem protokolu.

Proč se připojení IKEv1 často obnovuje?

Pokud se vaše statické směrování nebo směrované připojení IKEv1 v pravidelných časových intervalech odpojí, je pravděpodobné, že vaše brány VPN nepodporují překódování za provozu. Při obnovování klíče Hlavního režimu se tunely IKEv1 odpojí a znovupřipojení trvá až 5 sekund. Hodnota časového limitu vyjednávání hlavního režimu určuje frekvenci opětovného vytváření klíčů. Pokud chcete těmto opětovným připojením zabránit, můžete přepnout na použití IKEv2, který podporuje výměnu klíčů přímo bez přerušení.

Pokud se připojení obnovuje v náhodných časech, postupujte podle průvodce odstraňováním potíží.

Kde najdu další informace a kroky pro konfiguraci?

Podívejte se na následující články:

- Konfigurace vlastních zásad připojení IPsec/IKE pro S2S VPN a VNet-to-VNet: Azure Portal

- Konfigurace vlastních zásad připojení IPsec/IKE pro S2S VPN a VNet-to-VNet: PowerShell

Protokol BGP a směrování

Je protokol BGP podporován ve všech SKU služby Azure VPN Gateway?

Protokol BGP se podporuje ve všech SKU služby Azure VPN Gateway s výjimkou skladové položky Basic.

Můžu používat protokol BGP s bránami VPN azure Policy?

Ne, BGP je podporován pouze na VPN bránách založených na směrování.

Jaké sítě ASN můžu použít?

Pro místní sítě i virtuální sítě Azure můžete použít vlastní veřejná čísla autonomního systému (ASN) nebo privátní čísla ASN.

Nemůžete použít následující vyhrazené sítě ASN:

Rezervováno v Azure:

- Veřejná ASN: 8074, 8075, 12076

- Privátní ASN: 65515, 65517, 65518, 65519, 65520

-

- 23456, 64496-64511, 65535-65551, 429496729

Tyto ASN nemůžete zadat pro lokální zařízení VPN, když se připojujete k branám VPN.

Můžu používat 32bitové (4 bajtové) ASN?

Ano, Azure VPN Gateway teď podporuje 32bitové (4 bajtové) ASN. Ke konfiguraci pomocí ASN v desítkovém formátu použijte Azure PowerShell, Azure CLI nebo sadu Azure SDK.

Jaké privátní sítě ASN můžu použít?

Použitelné rozsahy privátních sítí ASN jsou:

- 64512-65514 a 65521-65534

IANA ani Azure tyto ASN nezarezervovaly, takže je můžete přiřadit k bráně VPN.

Jakou adresu azure VPN Gateway používá pro IP adresu partnerského uzlu protokolu BGP?

Azure VPN Gateway standardně přiděluje jednu IP adresu z rozsahu GatewaySubnet pro aktivní-pohotovostní VPN brány nebo dvě IP adresy pro aktivní-aktivní VPN brány. Tyto adresy se při vytváření brány VPN přidělují automaticky.

Přidělenou IP adresu protokolu BGP najdete pomocí Azure PowerShellu nebo webu Azure Portal.

Get-AzVirtualNetworkGateway použijte v PowerShellu a vyhledejte vlastnost bgpPeeringAddress. Na webu Azure Portal na stránce Konfigurace brány se podívejte na vlastnost Konfigurovat ASN protokolu BGP .

Pokud vaše místní směrovače VPN jako IP adresy protokolu BGP používají ip adresy automatického přidělování privátních IP adres (APIPA) (169.254.x.x), musíte zadat jednu nebo více IP adres protokolu BGP služby Azure APIPA ve vaší bráně VPN. Azure VPN Gateway vybere adresy APIPA, které se mají použít s interním partnerem APIPA BGP zadaným v bráně místní sítě, nebo privátní IP adresou pro interního partnera BGP, který není APIPA. Další informace najdete v tématu Konfigurace protokolu BGP pro službu Azure VPN Gateway.

Jaké jsou požadavky na IP adresy partnerského uzlu protokolu BGP na mém zařízení VPN?

Vaše lokální adresa peeru BGP nesmí být stejná jako veřejná IP adresa vašeho VPN zařízení nebo z adresního prostoru VNet brány VPN. Jako místní adresu partnera BGP v zařízení VPN použijte jinou IP adresu. Může se jednat o adresu přiřazenou smyčkovému rozhraní na zařízení (buď běžnou IP adresu, nebo adresu typu APIPA).

Pokud vaše zařízení používá adresu APIPA pro protokol BGP, musíte zadat jednu nebo více IP adres protokolu APIPA BGP ve vaší bráně VPN, jak je popsáno v tématu Konfigurace protokolu BGP pro službu Azure VPN Gateway. Zadejte tyto adresy v odpovídající bráně místní sítě, která představuje umístění.

Co mám zadat jako předpony adres pro bránu místní sítě při použití protokolu BGP?

Důležité

Jedná se o změnu z dříve zdokumentovaného požadavku.

Azure VPN Gateway interně přidá trasu hostitele do místní IP adresy partnerského uzlu protokolu BGP přes tunel IPsec. Nepřidávejte trasu /32 do pole Adresní prostor , protože je redundantní. Pokud jako IP adresu místního zařízení VPN používáte adresu APIPA, nemůžete ji do tohoto pole přidat.

Pokud do pole Adresní prostor přidáte další předpony, přidají se do brány Azure VPN jako statické trasy, kromě tras, které jsou získány prostřednictvím protokolu BGP.

Můžu použít stejný ASN pro místní sítě VPN i virtuální sítě Azure?

Ne. Pokud své místní sítě propojujete s virtuálními sítěmi Azure pomocí protokolu BGP, musíte jim přiřadit různé ASN.

Brány Azure VPN mají přiřazený výchozí ASN 65515 bez ohledu na to, jestli je povolený protokol BGP nebo ne pro připojení mezi místními sítěmi. Toto výchozí nastavení můžete přepsat přiřazením jiného ASN při vytváření brány VPN, nebo můžete po vytvoření brány změnit ASN. Lokální ASN musíte přiřadit k odpovídajícím síťovým bránám místní sítě Azure.

Jaké předpony adres mi služby Azure VPN Gateway inzerují?

Brány oznamují následující trasy vašim lokálním BGP zařízením:

- předpony adres vaší sítě VNet

- Předpony adres pro každou bránu místní sítě připojenou k bráně VPN

- Trasy získané z BGP peering relací připojených k bráně VPN, kromě výchozí trasy nebo tras, které se překrývají s předponou virtuální sítě.

Kolik předpon můžu inzerovat službě Azure VPN Gateway?

Azure VPN Gateway podporuje až 4 000 předpon. Pokud počet předpon překročí toto omezení, relace BGP se ukončí.

Můžu propagovat výchozí trasu (0.0.0.0/0) do bran VPN?

Ano. Mějte na paměti, že oznámení výchozí trasy vynutí veškerý odchozí provoz virtuální sítě (VNet) směrem k vašemu místnímu pracovišti. Také brání virtuálním počítačům virtuální sítě přijímat veřejnou komunikaci z internetu přímo, jako je protokol RDP (Remote Desktop Protocol) nebo SSH (Secure Shell) z internetu do virtuálních počítačů.

Můžu v nastavení tunelu typu site-to-site oznámit konkrétní předpony jako předpony virtuální sítě?

Možnost inzerovat přesné předpony závisí na tom, zda je povolen přenos brány nebo není povolen.

- Pokud je povolena přeprava bránou: Nelze inzerovat přesné předpony jako předpony virtuální sítě (včetně partnerských virtuálních sítí). Azure blokuje nebo filtruje inzerování všech předpon, které odpovídají předponám adres virtuální sítě. Můžete ale inzerovat předponu, která je nadmnožinou adresního prostoru vaší virtuální sítě. Pokud například vaše virtuální síť používá adresní prostor 10.0.0.0/16, můžete inzerovat 10.0.0.0/8, ale ne 10.0.0.0/16 nebo 10.0.0.0/24.

- Pokud není průchod bránou povolen: Brána se nenaučí předpony partnerské virtuální sítě, abyste mohli inzerovat přesné předpony jako vaše partnerská virtuální síť.

Můžu s připojeními mezi virtuálními sítěmi používat protokol BGP?

Ano. Protokol BGP můžete použít pro připojení mezi různými místy i pro připojení mezi virtuálními sítěmi.

Lze u služeb Azure VPN Gateway používat kombinaci připojení pomocí protokolu BGP a bez protokolu BGP?

Ano, u stejné služby Azure VPN Gateway je možné kombinovat připojení pomocí protokolu BGP i bez protokolu BGP.

Podporuje Azure VPN Gateway tranzitní směrování BGP?

Ano. Přenosové směrování BGP je podporováno s výjimkou skutečnosti, že brány VPN neinzerují výchozí trasy jiným BGP partnerům. Pokud chcete povolit směrování přenosu mezi několika bránami VPN, musíte povolit protokol BGP pro všechna zprostředkující připojení mezi virtuálními sítěmi. Další informace najdete v tématu O protokolu BGP a službě VPN Gateway.

Můžu mezi bránou VPN a místní sítí mít více tunelů?

Ano, mezi bránou VPN a místní sítí můžete vytvořit více tunelů VPN typu site-to-site. Všechny tyto tunely se započítávají do celkového počtu tunelů pro brány Azure VPN a v obou tunelech musíte povolit protokol BGP.

Pokud máte například dva redundantní tunely mezi bránou VPN a jednou z místních sítí, spotřebovávají dva tunely z celkové kvóty pro bránu VPN.

Můžu mezi dvěma virtuálními sítěmi Azure s protokolem BGP mít více tunelů?

Ano, ale alespoň jedna z bran virtuální sítě musí být v konfiguraci aktivní-aktivní.

Je možné použít protokol BGP pro síť VPN S2S v konfiguraci koexistence vpn Azure ExpressRoute a S2S?

Ano.

Co mám přidat do svého místního zařízení VPN pro BGP relaci?

Přidejte na zařízení VPN specifickou trasu pro IP adresu partnerského uzlu Azure BGP. Tato trasa odkazuje na tunel IPsec S2S VPN.

Pokud je například IP adresa partnerského uzlu Azure VPN 10.12.255.30, přidáte na zařízení VPN hostitelskou trasu pro 10.12.255.30 s rozhraním dalšího skoku odpovídajícího rozhraní tunelu IPsec.

Podporuje brána virtuální sítě BFD pro připojení S2S pomocí protokolu BGP?

Ne. Obousměrná detekce předávání (BFD) je protokol, který můžete použít s protokolem BGP pro rychlejší detekci výpadků sousedních uzlů, než je možné pomocí standardních keepalive intervalů protokolu BGP. BFD používá podsekundové časovače navržené pro práci v prostředích LAN, ale ne přes veřejný internet nebo připojení WAN.

U připojení přes veřejný internet se určité pakety zpozdí nebo dokonce zahodí, takže zavedení těchto agresivních časovačů může přidat nestabilitu. Tato nestabilita může způsobit, že protokol BGP tlumí trasy.

Jako alternativu můžete své lokální zařízení nakonfigurovat s časovači, které jsou nižší než výchozí 60sekundový interval keepalive nebo než 180sekundový holdovací časovač. Výsledkem této konfigurace je rychlejší konvergenční doba. Časovače s keepalive intervalem pod výchozími 60 sekundami nebo s časovačem udržování pod výchozími 180 sekundami však nejsou spolehlivé. Doporučujeme uchovávat časovače nad výchozími hodnotami.

Inicializují brány VPN sestavení nebo navázání sousedských relací protokolu BGP?

Brány VPN inicializují peerovací relace protokolu BGP s IP adresami partnerského uzlu BGP v místě, které jsou specifikovány v prostředcích místní síťové brány, pomocí privátních IP adres na branách VPN. Tento proces je bez ohledu na to, jestli jsou místní IP adresy protokolu BGP v rozsahu rozhraní APIPA nebo jsou běžné privátní IP adresy. Pokud vaše místní zařízení VPN používají adresy APIPA jako IP adresu protokolu BGP, musíte nakonfigurovat reproduktor protokolu BGP tak, aby inicioval připojení.

Můžu nakonfigurovat vynucené tunelování?

Ano. Viz Konfigurace vynucené tunelování.

NAT

Je NAT podporováno ve všech SKU brány VPN Azure?

Překlad adres (NAT) se podporuje na VpnGw2 až VpnGw25 a VpnGw2AZ až VpnGw5AZ.

Mohu použít překlad síťových adres (NAT) pro připojení typu VNet-to-VNet nebo P2S?

Ne.

Kolik pravidel překladu adres (NAT) můžu použít na VPN bráně?

Na bráně VPN můžete vytvořit až 100 pravidel NAT (kombinace příchozích a odchozích pravidel).

Můžu v názvu pravidla NAT použít lomítko (/)?

Ne. Zobrazí se chyba.

Je NAT aplikováno na všechna připojení u VPN brány?

NAT je aplikován na připojení, která mají pravidla NAT. Pokud připojení nemá pravidlo NAT, NAT se na toto připojení nepoužije. Na stejné bráně VPN můžete mít některá připojení s překladem adres (NAT) a jiná připojení bez překladu adres (NAT).

Jaké typy NAT podporují brány VPN?

Brány VPN podporují pouze statický překlad adres (NAT) 1:1 a dynamický překlad adres (NAT). Nepodporují NAT64.

Funguje NAT na aktivně-aktivních VPN bránách?

Ano. NAT funguje na VPN branách v režimu aktivní-aktivní i aktivní-záložní. Každé pravidlo NAT je aplikováno na jednu instanci brány VPN. V aktivních-aktivních branách vytvořte samostatné pravidlo NAT pro každou instanci brány prostřednictvím pole ID konfigurace IP.

Funguje NAT s BGP připojeními?

Ano, můžete použít BGP s NAT. Tady je několik důležitých aspektů:

Pokud chcete zajistit, aby se naučené trasy a inzerované trasy překládaly na předpony adres post-NAT (externí mapování) na základě pravidel překladu adres (NAT) přidružených k připojením, vyberte Povolit překlad tras protokolu BGP na stránce konfigurace pro pravidla překladu adres (NAT). Místní směrovače protokolu BGP musí inzerovat přesné předpony definované v pravidlech IngressSNAT.

Pokud místní směrovač VPN používá běžnou adresu, která není adresou APIPA a koliduje s adresními prostory virtuální sítě nebo jinými místními síťovými prostory, ujistěte se, že pravidlo IngressSNAT převede IP adresu partnerského uzlu protokolu BGP na jedinečnou adresu bez konfliktů. Adresu post-NAT umístěte do pole IP adresy partnerského uzlu protokolu BGP brány místní sítě.

NAT není podporováno s BGP APIPA adresami.

Musím vytvořit odpovídající pravidla DNAT pro pravidlo SNAT?

Ne. Pravidlo SNAT (Single Source Network Address Translation) definuje překlad pro oba směry konkrétní sítě:

Pravidlo IngressSNAT definuje překlad zdrojových IP adres vstupujících do brány VPN z místní sítě. Zpracovává také překlad cílových IP adres odcházejících z virtuální sítě do stejné místní sítě.

Pravidlo EgressSNAT definuje překlad zdrojových IP adres virtuální sítě, které opouštějí bránu VPN směrem k místním sítím. Zpracovává také překlad cílových IP adres pro pakety přicházející do virtuální sítě prostřednictvím připojení, která mají pravidlo EgressSNAT .

V obou případech nepotřebujete pravidla překladu cílových síťových adres (DNAT).

Co mám dělat, když má adresní prostor brány virtuální sítě nebo místní sítě dvě nebo více předpon? Můžu použít NAT na všechny, nebo jen na některé?

Pro každou předponu je potřeba vytvořit jedno pravidlo překladu adres, protože každé pravidlo překladu adres může obsahovat pouze jednu předponu adresy pro překlad adres. Pokud se například adresní prostor pro bránu místní sítě skládá z 10.0.1.0/24 a 10.0.2.0/25, můžete vytvořit dvě pravidla:

- Pravidlo IngressSNAT 1: Namapovat 10.0.1.0/24 na 192.168.1.0/24.

- Pravidlo IngressSNAT 2: Namapovat 10.0.2.0/25 na 192.168.2.0/25.

Tato dvě pravidla musí odpovídat délce předpon odpovídajících předpon adres. Stejné pokyny platí pro pravidla EgressSNAT pro adresní prostor virtuální sítě.

Důležité

Pokud propojíte pouze jedno pravidlo s předchozím spojením, jiný adresní prostor nebude přeložen.

Jaké rozsahy IP adres můžu použít pro externí mapování?

Můžete použít libovolný vhodný rozsah IP adres, který chcete použít pro externí mapování, včetně veřejných a privátních IP adres.

Mohu použít různá pravidla EgressSNAT k překladu adresního prostoru mé virtuální sítě (VNet) na různé předpony pro místní sítě?

Ano. Můžete vytvořit více pravidel EgressSNAT pro stejný adresní prostor virtuální sítě a pak použít pravidla EgressSNAT na různá připojení.

Mohu použít stejné pravidlo IngressSNAT pro různá připojení?

Ano. K zajištění redundance obvykle používáte stejné pravidlo IngressSNAT , když jsou připojení pro stejnou místní síť. Stejné pravidlo příchozího přenosu dat nemůžete použít, pokud jsou připojení pro různé místní sítě.

Potřebuji pravidla příchozího i výchozího přenosu dat pro připojení NAT?

Když se místní adresní prostor místní sítě překrývají s adresními prostory virtuální sítě, potřebujete pravidla příchozího i výchozího přenosu dat na stejném připojení. Pokud je adresní prostor virtuální sítě jedinečný mezi všemi připojenými sítěmi, nepotřebujete u těchto připojení pravidlo EgressSNAT . Pravidla příchozího přenosu dat můžete použít k zabránění překrývání adres mezi místními sítěmi.

Co zvolím jako ID konfigurace PROTOKOLU IP?

ID konfigurace IP je jednoduše název objektu konfigurace IP, který má pravidlo NAT používat. V tomto nastavení jednoduše zvolíte, která veřejná IP adresa brány se vztahuje na pravidlo překladu adres (NAT). Pokud jste při vytváření brány nezadali žádný vlastní název, primární IP adresa brány se přiřadí k výchozí konfiguraci IP adresy a sekundární IP adresa se přiřadí ke konfiguraci activeActive IP.

Připojení mezi místními sítěmi a virtuální počítače

Pokud se virtuální počítač nachází ve virtuální síti s propojením mezi různými místy, jak se k virtuálnímu počítači připojovat?

Pokud je pro virtuální počítač povolen protokol RDP, je možné připojit se k virtuálnímu počítači s použitím privátní IP adresy. V takovém případě zadáte privátní IP adresu a port, ke kterému se chcete připojit (obvykle 3389). Pro provoz musíte nakonfigurovat port na virtuálním počítači.

K virtuálnímu počítači se lze připojit pomocí privátní IP adresy i z jiného virtuálního počítače umístěného ve stejné virtuální síti. Pokud se připojujete z umístění mimo virtuální síť, nemůžete k virtuálnímu počítači použít protokol RDP pomocí privátní IP adresy. Pokud máte například nakonfigurovanou virtuální síť typu point-to-site a nenavážete připojení z počítače, nemůžete se k virtuálnímu počítači připojit pomocí privátní IP adresy.

Pokud se virtuální počítač nachází ve virtuální síti s možností připojení mezi různými místy, prochází tímto připojením veškerý provoz z virtuálního počítače?

Ne. Pouze provoz, který má cílovou IP adresu obsaženou v rozsahech IP adres místní sítě virtuální sítě, které jste zadali, prochází bránou virtuální sítě.

Provoz, který má cílovou IP adresu umístěnou ve virtuální síti, zůstane ve virtuální síti. Ostatní přenosy se odesílají přes nástroj pro vyrovnávání zatížení do veřejných sítí. Nebo pokud používáte vynucené tunelování, provoz se odesílá přes bránu VPN.

Jak mohu řešit potíže s RDP připojením k virtuálnímu počítači?

Pokud máte potíže s připojením k virtuálnímu počítači přes připojení VPN, zkontrolujte následující položky:

- Ověřte, že je úspěšně navázáno připojení VPN.

- Ověřte, že se připojujete k privátní IP adrese virtuálního počítače.

- Pokud se k virtuálnímu počítači můžete připojit pomocí privátní IP adresy, ale ne názvu počítače, ověřte, že jste správně nakonfigurovali DNS. Další informace o tom, jak funguje překlad názvů pro virtuální počítače, najdete v tématu Překlad názvů prostředků ve virtuálních sítích Azure.

Při připojení přes point-to-site zkontrolujte následující další položky:

- Slouží

ipconfigke kontrole adresy IPv4 přiřazené k adaptéru Sítě Ethernet v počítači, ze kterého se připojujete. Pokud je IP adresa v rozsahu adres virtuální sítě, ke které se připojujete, nebo v rozsahu adres fondu adres klienta VPN, jedná se o překrývající se adresní prostor. Když se adresní prostor tímto způsobem překrývá, síťový provoz se nedostane do Azure. Zůstane v místní síti. - Po zadání IP adres serveru DNS pro virtuální síť ověřte, že se vygeneroval konfigurační balíček klienta VPN. Pokud jste aktualizovali IP adresy serveru DNS, vygenerujte a nainstalujte nový balíček pro konfiguraci klienta VPN.

Další informace o řešení potíží s připojením RDP najdete v tématu Řešení potíží s připojením ke vzdálené ploše k virtuálnímu počítači.

Údržba brány řízená zákazníkem

Které služby jsou součástí konfigurace údržby pro rozsah síťových bran?

Rozsah Network Gateways zahrnuje zdroje brány v síťových službách včetně následujících typů zdrojů:

- Brána virtuální sítě ve službě ExpressRoute

- Brána virtuální sítě ve službě VPN Gateway

- Brána VPN (mezi lokalitami) ve službě Azure Virtual WAN

- VPN brána (uživatelské VPN nebo point-to-site) ve službě Azure Virtual WAN

- Brána ExpressRoute ve službě Virtual WAN

Jakou údržbu podporuje zákazníkem řízená údržba?

Služby Azure procházejí pravidelnými aktualizacemi údržby za účelem zlepšení funkčnosti, spolehlivosti, výkonu a zabezpečení. Po nakonfigurování časového období údržby pro vaše prostředky se během tohoto časového období provede údržba hostovaného operačního systému a údržba služeb. Údržba řízená zákazníkem nezahrnuje aktualizace hostitele (mimo aktualizace hostitele pro Power, například) a důležité aktualizace zabezpečení.

Můžu získat upřesňující oznámení o údržbě?

V tuto chvíli nemůžete získat předběžné oznámení o údržbě síťových bran.

Můžu nakonfigurovat časové období údržby kratší než pět hodin?

V tuto chvíli musíte v upřednostňovaném časovém pásmu nakonfigurovat minimálně pětihodinový interval.

Můžu nakonfigurovat jiné časové období údržby než denní plán?

V tuto chvíli musíte nakonfigurovat denní časové období údržby.

Existují případy, kdy nemůžu řídit určité aktualizace?

Údržba řízená zákazníkem podporuje hostovaný operační systém a aktualizace služeb. Tyto aktualizace představují většinu položek údržby, které pro zákazníky způsobují obavy. Některé další typy aktualizací, včetně aktualizací hostitele, jsou mimo rozsah údržby řízené zákazníkem.

Pokud by problém se zabezpečením s vysokou závažností mohl ohrozit zákazníky, Azure možná bude potřebovat zrušit kontrolu zákazníků nad časovým oknem údržby a prosadit změnu. Tyto změny jsou vzácné výskyty, které používáme pouze v extrémních případech.

Musí být zdroje pro nastavení údržby ve stejné oblasti jako prostředek brány?

Ano.

Které skladové položky brány můžu nakonfigurovat tak, aby používaly údržbu řízenou zákazníkem?

Všechny skladové položky služby Azure VPN Gateway (s výjimkou skladové položky Basic) je možné nakonfigurovat tak, aby používaly údržbu řízenou zákazníkem.

Jak dlouho trvá, než se zásady konfigurace údržby projeví po přiřazení ke zdroji brány?

Po přiřazení zásad údržby k prostředku brány může trvat až 24 hodin, než se síťové brány začnou řídit plánem údržby.

Existují nějaká omezení používání údržby řízené zákazníkem na základě veřejné IP adresy skladové položky Basic?

Ano. Údržba řízená zákazníkem nefunguje u prostředků, které používají veřejné IP adresy skladové položky Basic, s výjimkou případů aktualizací služeb. U těchto bran údržba hostovaného operačního systému neodpovídá plánu údržby řízené zákazníkem kvůli omezením infrastruktury.

Jak mám naplánovat časové období údržby při používání sítě VPN a ExpressRoute ve scénáři koexistence?

Při práci se sítí VPN a ExpressRoute ve scénáři koexistence nebo při každém použití prostředků, které fungují jako zálohy, doporučujeme nastavit samostatná časová období údržby. Tento přístup zajišťuje, že údržba nemá vliv na prostředky zálohování současně.