Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek vám pomůže vytvořit bránu Azure VPN pomocí PowerShellu. Brána VPN se používá při vytváření připojení VPN k vaší lokální síti. K propojení virtuálních sítí můžete použít také bránu VPN. Podrobnější informace o některých nastaveních v tomto článku najdete v tématu Vytvoření brány VPN – portál.

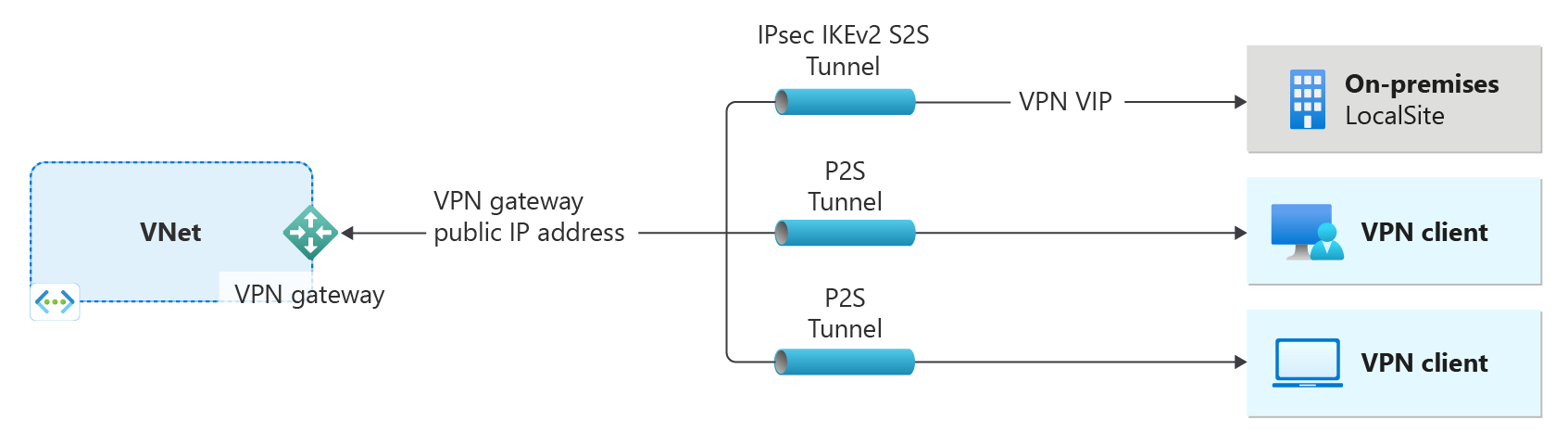

- Na levé straně diagramu se zobrazuje virtuální síť a brána VPN, kterou vytvoříte pomocí kroků v tomto článku.

- Později můžete přidat různé typy připojení, jak je znázorněno na pravé straně diagramu. Můžete například vytvořit připojení typu site-to-site a point-to-site . Pokud chcete zobrazit různé architektury návrhu, které můžete sestavit, podívejte se na návrh brány VPN.

Kroky v tomto článku vytvoří virtuální síť, podsíť, podsíť brány a bránu VPN na bázi směrování v zónově redundantním režimu aktivní-aktivní (bránu virtuální sítě) pomocí SKU VpnGw2AZ generace 2. Po vytvoření brány můžete nakonfigurovat připojení.

- Pokud chcete místo toho vytvořit bránu VPN pomocí SKU Basic, přečtěte si Vytvoření brány VPN SKU Basic.

- Pokud je to možné, doporučujeme vytvořit bránu VPN v režimu aktivní-aktivní. Brány VPN v režimu aktivní-aktivní poskytují lepší dostupnost a výkon než brány VPN v režimu Standard. Další informace o bránách v režimu aktivní-aktivní naleznete v tématu O branách v režimu aktivní-aktivní.

- Informace o zónách dostupnosti a zónově redundantních branách najdete v tématu Co jsou zóny dostupnosti?

Poznámka:

Kroky v tomto článku používají SKU brány VpnGw2AZ, což je SKU, které podporuje zóny dostupnosti Azure. Od května 2025 budou všechny oblasti přijímat skladovou položku AZ bez ohledu na to, jestli jsou zóny dostupnosti v dané oblasti podporované. Další informace o SKUs brány najdete v části O SKUs brány.

Než začnete

Tyto kroky vyžadují předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Tento článek používá rutiny PowerShellu. Ke spuštění rutin můžete použít Azure Cloud Shell. Cloud Shell je bezplatné interaktivní prostředí, které můžete použít ke spuštění kroků v tomto článku. Má předinstalované obecné nástroje Azure, které jsou nakonfigurované pro použití s vaším účtem.

Cloud Shell otevřete tak, že v pravém horním rohu bloku kódu vyberete Otevřít CloudShell . Cloud Shell můžete otevřít také na samostatné kartě prohlížeče tak, že přejdete na https://shell.azure.com/powershell. Výběrem možnosti Kopírovat zkopírujte bloky kódu, vložte je do Cloud Shellu a stisknutím klávesy Enter je spusťte.

Na počítači můžete také nainstalovat a spustit rutiny Azure PowerShellu místně. Rutiny PowerShellu se často aktualizují. Pokud jste nenainstalovali nejnovější verzi, můžou selhat hodnoty uvedené v pokynech. Pokud chcete najít verze Azure PowerShellu nainstalované na vašem počítači, použijte tuto rutinu Get-Module -ListAvailable Az . Informace o instalaci nebo aktualizaci najdete v tématu Instalace modulu Azure PowerShell.

Vytvoření skupiny zdrojů

Vytvořte skupinu prostředků Azure pomocí příkazu New-AzResourceGroup . Skupina prostředků je logický kontejner, ve kterém se nasazují a spravují prostředky Azure. Pokud používáte PowerShell místně, otevřete konzolu PowerShellu se zvýšenými oprávněními a připojte se k Azure pomocí Connect-AzAccount příkazu.

New-AzResourceGroup -Name TestRG1 -Location EastUS

Vytvoření virtuální sítě

Pokud ještě nemáte virtuální síť, vytvořte ji pomocí rutiny New-AzVirtualNetwork. Při vytváření virtuální sítě se ujistěte, že se zadané adresní prostory nepřekrývají žádné adresní prostory, které máte v místní síti. Pokud na obou stranách připojení VPN existuje duplicitní rozsah adres, provoz nesměruje způsob, jakým byste ho mohli očekávat. Pokud navíc chcete tuto virtuální síť připojit k jiné virtuální síti, adresní prostor se nemůže překrývat s jinou virtuální sítí. Podle toho pečlivě naplánujte konfiguraci sítě.

Následující příklad vytvoří virtuální síť s názvem VNet1 v umístění EastUS :

$virtualnetwork = New-AzVirtualNetwork `

-ResourceGroupName TestRG1 `

-Location EastUS `

-Name VNet1 `

-AddressPrefix 10.1.0.0/16

Vytvořte konfiguraci podsítě pomocí rutiny New-AzVirtualNetworkSubnetConfig . Podsíť FrontEnd se v tomto cvičení nepoužívá. Můžete nahradit vlastní název podsítě.

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name FrontEnd `

-AddressPrefix 10.1.0.0/24 `

-VirtualNetwork $virtualnetwork

Pomocí rutiny Set-AzVirtualNetwork nastavte konfiguraci podsítě pro virtuální síť.

$virtualnetwork | Set-AzVirtualNetwork

Přidání podsítě brány

Prostředky brány virtuální sítě se nasazují do konkrétní podsítě s názvem GatewaySubnet. Podsíť brány je součástí rozsahu IP adres virtuální sítě, který zadáte při konfiguraci virtuální sítě.

Pokud nemáte podsíť s názvem GatewaySubnet, při vytváření brány VPN se nezdaří. Doporučujeme vytvořit podsíť brány, která používá /27 (nebo větší). Například /27 nebo /26. Další informace o podsíti brány najdete v tématu Nastavení brány VPN Gateway – Podsíť brány.

Důležité

Skupiny zabezpečení sítě v podsíti brány nejsou podporovány. Přidružení skupiny zabezpečení sítě k této podsíti může způsobit, že brána virtuální sítě (brány VPN a Brány ExpressRoute) přestanou fungovat podle očekávání. Další informace o skupinách zabezpečení sítě najdete v tématu Co je skupina zabezpečení sítě?.

Nastavte proměnnou pro vaši virtuální síť.

$vnet = Get-AzVirtualNetwork -ResourceGroupName TestRG1 -Name VNet1

Vytvořte podsíť brány pomocí rutiny Add-AzVirtualNetworkSubnetConfig .

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.1.255.0/27 -VirtualNetwork $vnet

Pomocí rutiny Set-AzVirtualNetwork nastavte konfiguraci podsítě pro virtuální síť.

$vnet | Set-AzVirtualNetwork

Vyžádání veřejných IP adres

Brána VPN musí mít veřejnou IP adresu. Když vytvoříte připojení k bráně VPN, jedná se o zadaná IP adresa. Pro brány v režimu aktivní-aktivní má každá instance brány vlastní prostředek veřejné IP adresy. Nejprve si vyžádáte prostředek IP adresy a pak na něj budete odkazovat při vytváření brány virtuální sítě. Pro libovolnou skladovou položku brány, která končí na AZ, musíte také zadat nastavení zóny. Tento příklad určuje zónově redundantní konfiguraci, protože určuje všechny tři regionální zóny.

IP adresa se přiřadí k prostředku při vytvoření brány VPN. Veřejná IP adresa se změní jenom v okamžiku, kdy se brána odstraní a znovu vytvoří. Během změny velikosti, resetování nebo jiné interní údržby či upgradů vaší brány VPN se nezmění.

Následující příklady použijte k vyžádání statické veřejné IP adresy pro každou instanci brány.

$gw1pip1 = New-AzPublicIpAddress -Name "VNet1GWpip1" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku Standard -Zone 1,2,3

Pokud chcete vytvořit bránu typu aktivní-aktivní (doporučeno), požádejte o druhou veřejnou IP adresu:

$gw1pip2 = New-AzPublicIpAddress -Name "VNet1GWpip2" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku Standard -Zone 1,2,3

Vytvoření konfigurace IP adresy brány

Konfigurace brány definuje podsíť a veřejnou IP adresu, která se bude používat. Pomocí následujícího příkladu vytvořte konfiguraci brány.

$vnet = Get-AzVirtualNetwork -Name VNet1 -ResourceGroupName TestRG1

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gwipconfig1 = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $subnet.Id -PublicIpAddressId $gw1pip1.Id

$gwipconfig2 = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig2 -SubnetId $subnet.Id -PublicIpAddressId $gw1pip2.Id

Vytvoření brány sítě VPN

Vytvoření brány může obvykle trvat 45 minut nebo déle, a to v závislosti na vybrané skladové jednotce (SKU) brány. Po vytvoření brány můžete vytvořit připojení mezi vaší virtuální sítí a místním umístěním. Nebo vytvořte připojení mezi vaší virtuální sítí a jinou virtuální sítí.

Vytvořte bránu VPN pomocí rutiny New-AzVirtualNetworkGateway . Všimněte si v příkladech, že jsou obě veřejné IP adresy zmíněny a brána je nakonfigurována jako aktivní-aktivní pomocí přepínače EnableActiveActiveFeature. V tomto příkladu přidáme volitelný -Debug přepínač. Pokud chcete vytvořit bránu pomocí jiného SKU, přečtěte si informace o SKU brány a určete SKU, které nejlépe vyhovuje vašim požadavkům na konfiguraci.

New-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 `

-Location "East US" -IpConfigurations $gwipconfig1,$gwipconfig2 -GatewayType "Vpn" -VpnType RouteBased `

-GatewaySku VpnGw2AZ -VpnGatewayGeneration Generation2 -EnableActiveActiveFeature -Debug

Zobrazení brány VPN

Bránu VPN můžete zobrazit pomocí rutiny Get-AzVirtualNetworkGateway .

Get-AzVirtualNetworkGateway -Name Vnet1GW -ResourceGroup TestRG1

Zobrazení IP adres brány

Každá instance brány VPN má přiřazený prostředek veřejné IP adresy. Pokud chcete zobrazit IP adresu přidruženou k prostředku, použijte rutinu Get-AzPublicIpAddress . Opakujte pro každou instanci brány. Brány typu Aktivní-aktivní mají přiřazenou jinou veřejnou IP adresu pro každou instanci.

Get-AzPublicIpAddress -Name VNet1GWpip1 -ResourceGroupName TestRG1

Vyčištění prostředků

Pokud už prostředky, které jste vytvořili, nepotřebujete, odstraňte skupinu prostředků pomocí příkazu Remove-AzResourceGroup . Tím se odstraní skupina prostředků a všechny prostředky, které obsahuje.

Remove-AzResourceGroup -Name TestRG1

Další kroky

Po vytvoření brány můžete nakonfigurovat připojení.