Informace o VPN typu point-to-site

Připojení brány VPN typu Point-to-Site (P2S) umožňuje vytvořit zabezpečené připojení k virtuální síti z jednotlivých klientských počítačů. Připojení P2S se vytvoří jeho zahájením z klientského počítače. Toto řešení je užitečné pro osoby pracující z domova, které se chtějí k virtuálním sítím Azure připojit ze vzdáleného umístění, například z domova nebo z místa konání konference. Síť VPN P2S je také užitečným řešením nahrazujícím síť VPN S2S, pokud máte pouze několik klientů, kteří se potřebují připojit k virtuální síti. Konfigurace typu point-to-site vyžadují typ sítě VPN založený na směrování.

Tento článek se týká aktuálního modelu nasazení. Viz P2S – Classic pro starší nasazení.

Jaký protokol používá připojení typu point-to-site?

Síť VPN typu point-to-site může používat jeden z následujících protokolů:

OpenVPN® Protocol, protokol VPN založený na PROTOKOLU SSL/TLS. Řešení TLS VPN může proniknout do bran firewall, protože většina bran firewall otevírá odchozí port TCP 443, který protokol TLS používá. OpenVPN se dá použít k připojení z Androidu, iOS (verze 11.0 a novější), zařízení s Windows, Linuxem a Macem (macOS verze 10.13 a novější).

Secure Socket Tunneling Protocol (SSTP) – proprietární protokol VPN založený na protokolu TLS. Řešení TLS VPN může proniknout do bran firewall, protože většina bran firewall otevírá odchozí port TCP 443, který protokol TLS používá. SSTP se podporuje jenom na zařízeních s Windows. podpora Azure všechny verze Windows, které mají protokol SSTP a podporují protokol TLS 1.2 (Windows 8.1 a novější).

IKEv2 VPN, řešení IPsec VPN založené na standardech. Vpn IKEv2 se dá použít k připojení ze zařízení Mac (macOS verze 10.11 a novější).

Jak se ověřují klienti P2S VPN?

Než Azure přijme připojení P2S VPN, musí se nejprve ověřit. Existují tři typy ověřování, které můžete vybrat při konfiguraci brány P2S. Možnosti jsou následující:

- Certifikát Azure

- Microsoft Entra ID

- RADIUS a Doména služby Active Directory Server

Pro konfiguraci brány P2S můžete vybrat více typů ověřování. Pokud vyberete více typů ověřování, klient VPN, který používáte, musí být podporován alespoň jedním typem ověřování a odpovídajícím typem tunelu. Pokud například pro typy tunelů vyberete "IKEv2 a OpenVPN" a "Microsoft Entra ID a radius" nebo "Microsoft Entra ID a certifikát Azure", použije Microsoft Entra ID pouze typ tunelu OpenVPN, protože IKEv2 ho nepodporuje.

Následující tabulka uvádí mechanismy ověřování, které jsou kompatibilní s vybranými typy tunelů. Každý mechanismus vyžaduje, aby byl v konfiguračních souborech profilu klienta VPN nakonfigurovaný odpovídající klientský software VPN na připojeném zařízení s odpovídajícími nastaveními.

| Typ tunelu | Mechanismus ověřování |

|---|---|

| OpenVPN | Libovolná podmnožina ID Microsoft Entra, ověřování radiusu a certifikátu Azure |

| SSTP | Ověřování radius / certifikát Azure |

| IKEv2 | Ověřování radius / certifikát Azure |

| IKEv2 a OpenVPN | Radius Auth/ Azure Certificate / Microsoft Entra ID a Radius Auth / Microsoft Entra ID a certifikát Azure |

| IKEv2 a SSTP | Ověřování radius / certifikát Azure |

Ověření certifikátu

Při konfiguraci brány P2S pro ověřování certifikátů nahrajete veřejný klíč důvěryhodného kořenového certifikátu do brány Azure. Můžete použít kořenový certifikát, který byl vygenerován pomocí podnikového řešení, nebo můžete vygenerovat certifikát podepsaný svým držitelem.

K ověření musí mít každý klient, který se připojuje, nainstalovaný klientský certifikát vygenerovaný z důvěryhodného kořenového certifikátu. To je kromě klientského softwaru VPN. Ověření klientského certifikátu provádí brána VPN a probíhá při vytváření připojení VPN typu point-to-site.

Pracovní postup certifikátu

Na vysoké úrovni je potřeba provést následující kroky ke konfiguraci ověřování certifikátů:

- Povolte ověřování certifikátů v bráně P2S spolu s dalšími požadovanými nastaveními (fond adres klienta atd.) a nahrajte informace o veřejném klíči kořenové certifikační autority.

- Vygenerujte a stáhněte konfigurační soubory profilu klienta VPN (konfigurační balíček profilu).

- Nainstalujte klientský certifikát na každý připojený klientský počítač.

- Nakonfigurujte klienta VPN na klientském počítači pomocí nastavení nalezených v konfiguračním balíčku profilu VPN.

- Connect.

Ověřování Microsoft Entra ID

Bránu P2S můžete nakonfigurovat tak, aby se uživatelé VPN mohli ověřovat pomocí přihlašovacích údajů Microsoft Entra ID. Pomocí ověřování Microsoft Entra ID můžete pro VPN použít funkce podmíněného přístupu Microsoft Entra a vícefaktorového ověřování (MFA). Ověřování Microsoft Entra ID je podporováno pouze pro protokol OpenVPN. K ověření a připojení musí klienti používat Klient Azure VPN.

Služba VPN Gateway teď podporuje nové ID aplikace zaregistrované Microsoftem a odpovídající hodnoty cílové skupiny pro nejnovější verze Klient Azure VPN. Když nakonfigurujete bránu VPN typu P2S pomocí nových hodnot cílové skupiny, přeskočíte proces ruční registrace aplikace Klient Azure VPN pro vašeho tenanta Microsoft Entra. ID aplikace je už vytvořené a váš tenant ho může automaticky používat bez dalších kroků registrace. Tento proces je bezpečnější než ruční registrace Klient Azure VPN, protože aplikaci nepotřebujete autorizovat ani přiřazovat oprávnění prostřednictvím role globálního správce.

Dříve jste museli ručně zaregistrovat (integrovat) aplikaci Klient Azure VPN s vaším tenantem Microsoft Entra. Registrace klientské aplikace vytvoří ID aplikace představující identitu Klient Azure VPN aplikace a vyžaduje autorizaci pomocí role globálního správce. Pokud chcete lépe porozumět rozdílu mezi typy objektů aplikace, přečtěte si, jak a proč jsou aplikace přidány do Microsoft Entra ID.

Pokud je to možné, doporučujeme nakonfigurovat nové brány P2S pomocí ID klientské aplikace Azure VPN zaregistrované microsoftem a odpovídajícími hodnotami cílové skupiny místo ruční registrace aplikace Klient Azure VPN ve vašem tenantovi. Pokud máte dříve nakonfigurovanou bránu Azure VPN, která používá ověřování Microsoft Entra ID, můžete bránu a klienty aktualizovat tak, aby využívaly nové ID aplikace zaregistrované Microsoftem. Pokud chcete, aby se klienti Linuxu připojili, aktualizujte bránu P2S novou hodnotou cílové skupiny. Klient Azure VPN pro Linux není zpětně kompatibilní se staršími hodnotami cílové skupiny. Pokud máte existující bránu P2S, kterou chcete aktualizovat tak, aby používala novou hodnotu cílové skupiny, přečtěte si téma Změna cílové skupiny pro bránu VPN typu point-to-site.

Důležité informace a omezení:

Brána VPN typu P2S může podporovat pouze jednu hodnotu cílové skupiny. Nemůže současně podporovat více hodnot cílové skupiny.

V tuto chvíli novější ID aplikace zaregistrované Microsoftem nepodporuje tolik hodnot cílové skupiny jako starší ručně zaregistrovaná aplikace. Pokud potřebujete hodnotu cílové skupiny pro něco jiného než Azure Veřejný nebo Vlastní, použijte starší ručně registrovanou metodu a hodnoty.

Klient Azure VPN pro Linux není zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. Klient Azure VPN pro Linux podporuje hodnoty vlastní cílové skupiny.

-

I když je možné, že Klient Azure VPN pro Linux může fungovat v jiných distribucích a verzích Linuxu, Klient Azure VPN pro Linux se podporuje jenom v následujících verzích:

- Ubuntu 20.04

- Ubuntu 22.04

Klient Azure VPN pro macOS a Windows je zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. U těchto klientů můžete také použít hodnoty vlastní cílové skupiny.

Následující tabulka uvádí verze Klient Azure VPN, které jsou podporovány pro každé ID aplikace a odpovídající dostupné hodnoty cílové skupiny.

| ID aplikace | Podporované hodnoty cílové skupiny | Podporovaní klienti |

|---|---|---|

| Zaregistrované Microsoftem | – Veřejná služba Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

– Linux -Windows – macOS |

| Ručně zaregistrováno | – Veřejná služba Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure provozovaný společností 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows – macOS |

| Vlastní | <custom-app-id> |

– Linux -Windows – macOS |

Pracovní postup MICROSOFT Entra ID

Na vysoké úrovni je potřeba provést následující kroky ke konfiguraci ověřování Microsoft Entra ID:

- Pokud používáte ruční registraci aplikace, proveďte nezbytné kroky v tenantovi Entra.

- Povolte ověřování Microsoft Entra ID v bráně P2S spolu s dalšími požadovanými nastaveními (fond adres klienta atd.).

- Vygenerujte a stáhněte konfigurační soubory profilu klienta VPN (konfigurační balíček profilu).

- Stáhněte, nainstalujte a nakonfigurujte Klient Azure VPN v klientském počítači.

- Connect.

Doménový server služby Active Directory (AD)

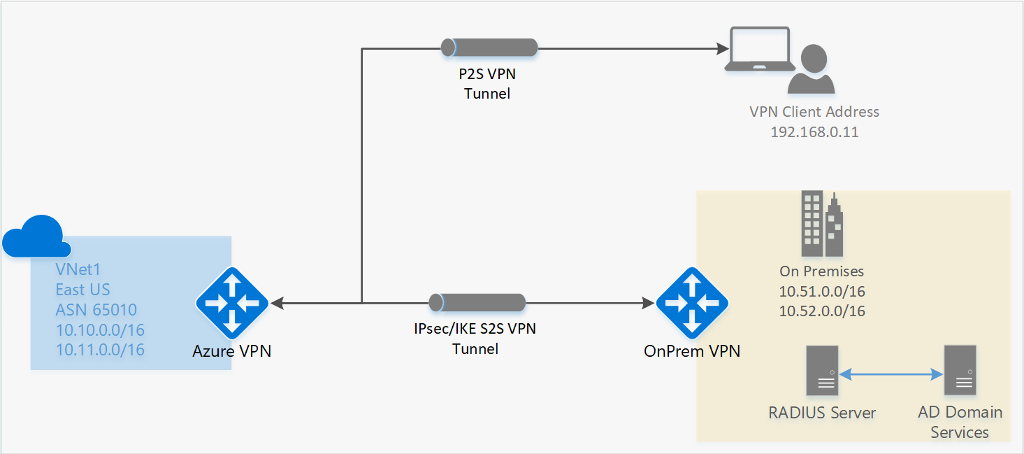

Ověřování domén AD umožňuje uživatelům připojit se k Azure pomocí přihlašovacích údajů domény organizace. Vyžaduje server RADIUS, který se integruje se serverem AD. Organizace můžou také použít stávající nasazení protokolu RADIUS.

Server RADIUS může být nasazen místně nebo ve vaší virtuální síti Azure. Během ověřování funguje služba Azure VPN Gateway jako předávací a předávací ověřovací zprávy mezi serverem RADIUS a připojeným zařízením. Proto je důležitá dostupnost brány k serveru RADIUS. Pokud je server RADIUS místně dostupný, pro zajištění dostupnosti se vyžaduje připojení VPN S2S z Azure k místní lokalitě.

Server RADIUS se může také integrovat s certifikačními službami AD. To vám umožní použít server RADIUS a nasazení podnikového certifikátu pro ověřování certifikátů P2S jako alternativu k ověřování certifikátů Azure. Výhodou je, že do Azure nemusíte nahrávat kořenové certifikáty a odvolané certifikáty.

Server RADIUS se může také integrovat s jinými externími systémy identit. Otevře se spousta možností ověřování pro síť VPN typu point-to-factor, včetně vícefaktorových možností.

Postup konfigurace brány P2S najdete v tématu Konfigurace P2S – RADIUS.

Jaké jsou požadavky na konfiguraci klienta?

Požadavky na konfiguraci klienta se liší v závislosti na používaném klientovi VPN, typu ověřování a protokolu. Následující tabulka uvádí dostupné klienty a odpovídající články pro každou konfiguraci.

| Ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | |||

| IKEv2, SSTP | Windows | Nativní klient VPN | |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient Azure VPN Klient OpenVPN |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient Azure VPN | |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Které skladové položky brány podporují připojení VPN typu point-to-site?

Následující tabulka ukazuje skladové položky brány podle tunelu, připojení a propustnosti. Další informace najdete v tématu O skladových posílacích brány.

| Síť vpn Brána Generace |

Skladová jednotka (SKU) | S2S/VNet-to-VNet Tunely |

P2S Připojení SSTP |

P2S Připojení IKEv2/OpenVPN |

Agregátní Srovnávací test propustnosti |

BGP | Zónově redundantní | Podporovaný počet virtuálních počítačů ve virtuální síti |

|---|---|---|---|---|---|---|---|---|

| Generace 1 | Basic | Max. 10 | Max. 128 | Nepodporuje se | 100 Mb/s | Nepodporuje se | No | 200 |

| Generace 1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mb/s | Podporováno | No | 450 |

| Generace 1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gb/s | Podporováno | No | 1300 |

| Generace 1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gb/s | Podporováno | No | 4000 |

| Generace 1 | VpnGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mb/s | Podporováno | Ano | 1000 |

| Generace 1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gb/s | Podporováno | Ano | 2000 |

| Generace 1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gb/s | Podporováno | Ano | 5000 |

| Generace 2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gb/s | Podporováno | No | 685 |

| Generace 2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gb/s | Podporováno | No | 2240 |

| Generace 2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gb/s | Podporováno | No | 5300 |

| Generace 2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gb/s | Podporováno | No | 6700 |

| Generace 2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gb/s | Podporováno | Ano | 2000 |

| Generace 2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gb/s | Podporováno | Ano | 3300 |

| Generace 2 | VpnGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gb/s | Podporováno | Ano | 4400 |

| Generace 2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gb/s | Podporováno | Ano | 9000 |

Poznámka:

Skladová položka Basic má omezení a nepodporuje ověřování IKEv2, IPv6 nebo RADIUS. Další informace najdete v tématu Nastavení služby VPN Gateway.

Jaké zásady IKE/IPsec jsou nakonfigurované pro brány VPN pro P2S?

Tabulky v této části zobrazují hodnoty výchozích zásad. Neodráží ale dostupné podporované hodnoty pro vlastní zásady. Vlastní zásady najdete v části Akceptované hodnoty uvedené v rutině PowerShellu New-AzVpnClientIpsecParameter .

IKEv2

| Šifra | Integrita | PRF | Skupina DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Šifra | Integrita | Skupina PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Jaké zásady TLS jsou nakonfigurované pro brány VPN pro P2S?

Protokol TLS

| Zásady |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Podporováno pouze v protokolu TLS1.3 s OpenVPN

Návody nakonfigurovat připojení P2S?

Konfigurace P2S vyžaduje poměrně několik konkrétních kroků. Následující články obsahují kroky, které vás provedou běžnými kroky konfigurace P2S.

Odebrání konfigurace připojení P2S

Konfiguraci připojení můžete odebrat pomocí PowerShellu nebo rozhraní příkazového řádku. Příklady najdete v nejčastějších dotazech.

Jak funguje směrování P2S?

Podívejte se na následující články:

Nejčastější dotazy

Existuje několik položek nejčastějších dotazů pro point-to-site. Přečtěte si nejčastější dotazy ke službě VPN Gateway a věnujte zvláštní pozornost částem Ověřování certifikátů a radius podle potřeby.

Další kroky

- Konfigurace připojení P2S – Ověřování certifikátů Azure

- Konfigurace připojení P2S – Ověřování OpenVPN pro Microsoft Entra ID je ochranná známka společnosti OpenVPN Inc.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro