Připojení brány VPN k několika místním zařízením VPN založeným na zásadách

Tento článek vám pomůže nakonfigurovat bránu VPN založenou na směrování Azure tak, aby se připojila k několika místním zařízením VPN založeným na zásadách využívajících vlastní zásady IPsec/IKE u připojení VPN typu S2S. Kroky v tomto článku používají Azure PowerShell.

Informace o branách VPN založených na zásadách a trasách

Zařízení VPN založená na zásadách a zařízení VPN založená na směrování se liší v tom, jak jsou selektory provozu protokolu IPsec nastavené v připojení:

- Zařízení VPN založená na zásadách používají k definování způsobu šifrování a dešifrování provozu procházejícího tunely IPsec kombinace předpon z obou sítí. Obvykle se využívají zařízení brány firewall, která provádějí filtrování paketů. Šifrování a dešifrování tunelů IPsec se přidává do modulu filtrování a zpracování paketů.

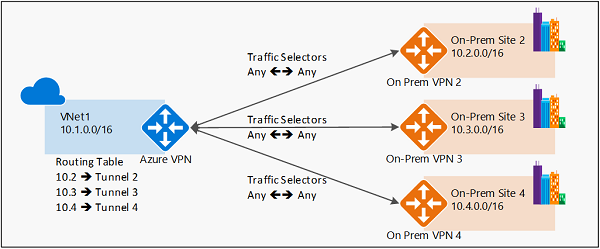

- Zařízení VPN založená na směrování využívají selektory provozu typu Any-to-Any (zástupný znak) a umožňují směrovacím a předávacím tabulkám směrovat provoz do různých tunelů IPsec. Obvykle využívají platformy směrovačů, kde je každý tunel IPsec modelovaný jako síťové rozhraní nebo virtuální rozhraní tunelu (VTI).

Následující diagramy zvýrazňují dva modely:

Příklad sítě VPN založené na zásadách

Příklad sítě VPN založené na směrování

podpora Azure pro síť VPN založenou na zásadách

V současné době podpora Azure oba režimy bran VPN: brány VPN založené na směrování a brány VPN založené na zásadách. Jsou postavené na různých interních platformách, což vede k různým specifikacím. Další informace o branách, propustnosti a připojeních najdete v tématu o nastavení služby VPN Gateway.

| Typ sítě VPN brány | Skladová položka brány | Podporované verze IKE |

|---|---|---|

| Brána založená na zásadách | Basic | IKEv1 |

| Brána založená na směrování | Basic | IKEv2 |

| Brána založená na směrování | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 a IKEv2 |

| Brána založená na směrování | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 a IKEv2 |

Dříve jste při práci s sítěmi VPN založenými na zásadách byli omezeni na použití základní skladové položky brány VPN založené na zásadách a mohli se připojit pouze k 1 místnímu zařízení VPN nebo bráně firewall. Teď pomocí vlastních zásad IPsec/IKE můžete použít bránu VPN založenou na směrování a připojit se k několika zařízením VPN/firewall založeným na zásadách. Pokud chcete vytvořit připojení VPN založené na zásadách pomocí brány VPN založené na směrování, nakonfigurujte bránu VPN založenou na směrování tak, aby používala selektory provozu založené na předponách s možností PolicyBasedTrafficSelectors.

Důležité informace

Aby bylo možné toto připojení povolit, musí vaše místní zařízení VPN založená na zásadách podporovat protokol IKEv2 , aby se mohla připojit k branám VPN založeným na směrování Azure. Zkontrolujte specifikace zařízení VPN.

Místní sítě připojující se prostřednictvím zařízení VPN založených na zásadách s tímto mechanismem se můžou připojit pouze k virtuální síti Azure; nemůžou přenášet do jiných místních sítí nebo virtuálních sítí přes stejnou bránu Azure VPN Gateway.

Možnost konfigurace je součástí vlastních zásad připojení IPsec/IKE. Pokud povolíte možnost selektoru provozu založeného na zásadách, musíte zadat úplnou zásadu (algoritmy šifrování IPsec/IKE a algoritmy integrity, silné stránky klíčů a životnosti přidružení zabezpečení).

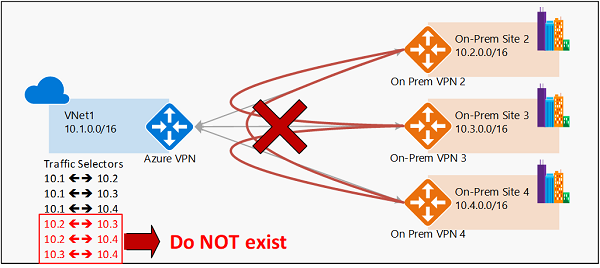

Následující diagram ukazuje, proč směrování přenosu přes bránu VPN nefunguje s možností založenou na zásadách:

Jak je znázorněno v diagramu, brána Azure VPN gateway má selektory provozu z virtuální sítě do každé z předpon místní sítě, ale ne předpony křížového připojení. Například místní lokalita 2, lokalita 3 a lokalita 4 můžou komunikovat s virtuální sítí 1, ale nemůžou se vzájemně připojovat přes bránu Azure VPN. Diagram znázorňuje selektory provozu křížového připojení, které nejsou v bráně Azure VPN v této konfiguraci dostupné.

Workflow

Pokyny v tomto článku se řídí stejným příkladem, jak je popsáno v tématu Konfigurace zásad IPsec/IKE pro připojení typu S2S nebo VNet-to-VNet k navázání připojení VPN typu S2S. Toto je znázorněno v následujícím diagramu:

Pokud chcete povolit připojení, použijte následující pracovní postup:

- Vytvořte virtuální síť, bránu VPN a bránu místní sítě pro vaše připojení mezi místními sítěmi.

- Vytvořte zásadu IPsec/IKE.

- Tuto zásadu použijte při vytváření připojení typu S2S nebo VNet-to-VNet a povolte selektory provozu na základě zásad v připojení.

- Pokud je připojení již vytvořené, můžete zásadu použít nebo aktualizovat na existující připojení.

Povolení selektorů provozu na základě zásad

V této části se dozvíte, jak u připojení povolit selektory provozu založené na zásadách. Ujistěte se, že jste dokončili část 3 článku Konfigurace zásad IPsec/IKE. Kroky v tomto článku používají stejné parametry.

Vytvoření virtuální sítě, brány VPN a brány místní sítě

Připojte se ke svému předplatnému. Pokud používáte PowerShell místně na počítači, přihlaste se pomocí rutiny Connect-AzAccount . Nebo místo toho použijte Azure Cloud Shell v prohlížeči.

Deklarujte proměnné. V tomto cvičení používáme následující proměnné:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Vytvořte skupinu prostředků.

New-AzResourceGroup -Name $RG1 -Location $Location1Pomocí následujícího příkladu vytvořte virtuální síť TestVNet1 se třemi podsítěmi a bránou VPN. Pokud chcete nahradit hodnoty, je důležité vždy pojmenovat podsíť brány konkrétně GatewaySubnet. Pokud použijete jiný název, vytvoření brány se nezdaří.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Vytvoření připojení VPN S2S pomocí zásad IPsec/IKE

Vytvořte zásadu IPsec/IKE.

Důležité

Abyste u připojení povolili možnost UsePolicyBasedTrafficSelectors, musíte vytvořit zásadu IPsec/IKE.

Následující příklad vytvoří zásadu IPsec/IKE s těmito algoritmy a parametry:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 sekund & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Vytvořte připojení S2S VPN pomocí selektorů provozu založených na zásadách a zásad IPsec/IKE a použijte zásadu IPsec/IKE vytvořenou v předchozím kroku. Mějte na paměti další parametr -UsePolicyBasedTrafficSelectors $True", který umožňuje selektory provozu založené na zásadách na připojení.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Po dokončení kroků bude připojení VPN typu S2S používat definované zásady IPsec/IKE a povolit selektory provozu založené na zásadách v připojení. Stejným postupem můžete přidat další připojení k dalším místním zařízením VPN založeným na zásadách ze stejné brány Azure VPN.

Aktualizace selektorů provozu založených na zásadách

V této části se dozvíte, jak aktualizovat možnost selektorů provozu založených na zásadách pro stávající připojení VPN typu S2S.

Získejte prostředek připojení.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Umožňuje zobrazit možnost selektorů provozu na základě zásad. Následující řádek ukazuje, jestli se pro připojení používají selektory provozu založené na zásadách:

$connection6.UsePolicyBasedTrafficSelectorsPokud řádek vrátí hodnotu True, pak se pro připojení konfigurují selektory provozu založené na zásadách, jinak vrátí hodnotu False.

Jakmile získáte prostředek připojení, můžete u připojení povolit nebo zakázat selektory provozu založené na zásadách.

Povolení

Následující příklad umožňuje selektory provozu založené na zásadách, ale ponechá zásady IPsec/IKE beze změny:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueZakázání

Následující příklad zakáže možnost selektorů provozu založených na zásadách, ale ponechá zásady IPsec/IKE beze změny:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidávat virtuální počítače. Kroky jsou uvedeny v tématu Vytvoření virtuálního počítače.

Další podrobnosti o vlastních zásadách IPsec/IKE pro připojení S2S VPN nebo VNet-to-VNet najdete také v tématu Konfigurace zásad IPsec/IKE.