Konfigurace vlastních zásad IPsec/IKE pro připojení S2S VPN a připojení typu VNet-to-VNet: PowerShell

Tento článek vás provede postupem konfigurace vlastních zásad IPsec/IKE pro připojení SITE-to-Site vpn nebo VNet-to-VNet pomocí PowerShellu.

Workflow

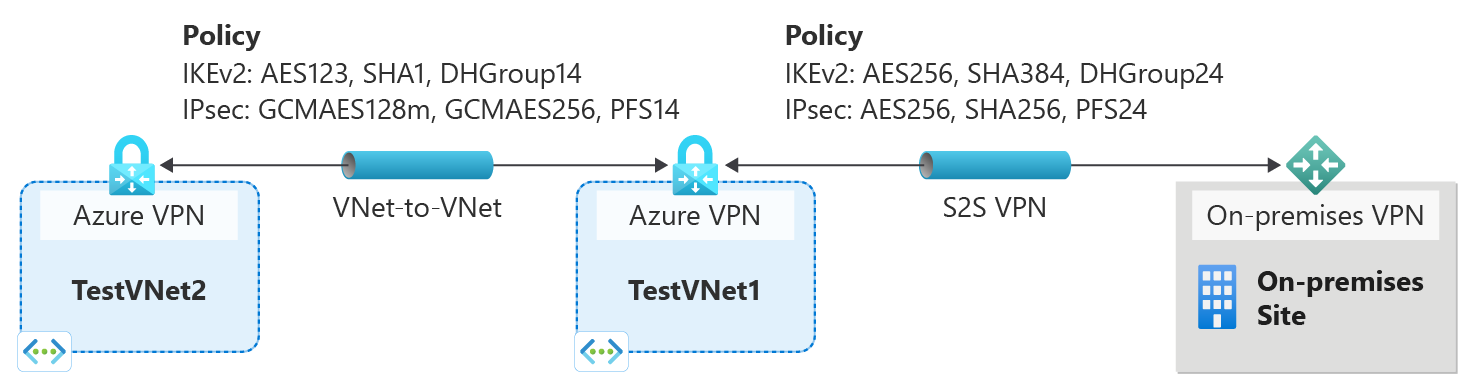

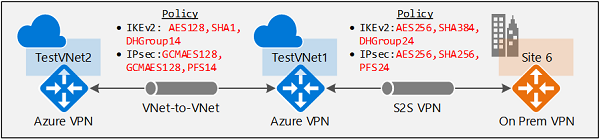

Pokyny v tomto článku vám pomůžou nastavit a nakonfigurovat zásady IPsec/IKE, jak je znázorněno v následujícím diagramu.

- Vytvořte virtuální síť a bránu VPN.

- Vytvořte bránu místní sítě pro připojení mezi místy nebo jinou virtuální síť a bránu pro připojení typu VNet-to-VNet.

- Vytvořte zásadu IPsec/IKE s vybranými algoritmy a parametry.

- Vytvořte připojení (IPsec nebo VNet2VNet) pomocí zásad IPsec/IKE.

- Přidání, aktualizace nebo odebrání zásad IPsec/IKE pro existující připojení

Parametry zásad

Standard protokolu IPsec a IKE podporuje širokou škálu kryptografických algoritmů v různých kombinacích. Informace o kryptografických požadavcích a branách Azure VPN najdete v tématu o tom, jak to může pomoct zajistit připojení mezi různými místy a připojením typu VNet-to-VNet, aby splňovaly vaše požadavky na dodržování předpisů nebo zabezpečení. Mějte na paměti následující aspekty:

- Zásady IPsec/IKE fungují jenom u následujících skladových položek brány:

- VpnGw1~5 a VpnGw1AZ~5AZ

- Standard a HighPerformance

- Pro jedno připojení můžete zadat pouze jednu kombinaci zásad.

- Musíte zadat všechny algoritmy a parametry pro protokol IKE (hlavní režim) i protokol IPsec (rychlý režim). Částečná specifikace zásad není povolená.

- Obraťte se na specifikace dodavatele zařízení VPN a ujistěte se, že jsou zásady podporované na místních zařízeních VPN. Připojení typu S2S nebo VNet-to-VNet nemůžou navázat, pokud nejsou zásady nekompatibilní.

Silné stránky kryptografických algoritmů a klíčů

Následující tabulka uvádí podporované konfigurovatelné kryptografické algoritmy a silné stránky klíčů.

| IPsec/IKEv2 | Možnosti |

|---|---|

| Šifrování IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integrita IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Skupina DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Šifrování IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Žádné |

| Integrita protokolu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Skupina PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Žádná |

| Životnost SA rychlého režimu | (Volitelné; výchozí hodnoty, pokud nejsou zadané) Sekundy (celé číslo; minimálně 300, výchozí 27 000) Kilobajtů (celé číslo; minimálně 1 024, výchozí 10 2400 000) |

| Selektor provozu | UsePolicyBasedTrafficSelectors ($True nebo $False, ale nepovinný; výchozí, $False pokud není zadán) |

| Časový limit DPD | Sekundy (celé číslo; minimálně 9, maximum 3 600, výchozí 45) |

Konfigurace místního zařízení VPN se musí shodovat nebo obsahovat následující algoritmy a parametry, které zadáte v zásadách Azure IPsec nebo IKE:

- Šifrovací algoritmus IKE (hlavní režim, fáze 1)

- Algoritmus integrity protokolu IKE (hlavní režim, fáze 1)

- Skupina DH (hlavní režim, fáze 1)

- Šifrovací algoritmus IPsec (rychlý režim, fáze 2)

- Algoritmus integrity protokolu IPsec (rychlý režim, fáze 2)

- Skupina PFS (rychlý režim, fáze 2)

- Selektor provozu (pokud používáte

UsePolicyBasedTrafficSelectors) - Životnosti přidružení služby (místní specifikace, které se nemusí shodovat)

Pokud pro šifrovací algoritmus IPsec používáte GCMAES, musíte pro integritu protokolu IPsec vybrat stejný algoritmus a délku klíče GCMAES. Například pro oba použijte GCMAES128.

V tabulce algoritmů a klíčů:

- IKE odpovídá hlavnímu režimu nebo fázi 1.

- Protokol IPsec odpovídá rychlému režimu nebo fázi 2.

- Skupina DH určuje skupinu Diffie-Hellman použitou v hlavním režimu nebo fázi 1.

- Skupina PFS určuje skupinu Diffie-Hellman použitou v rychlém režimu nebo fázi 2.

Životnost přidružení zabezpečení hlavního režimu IKE je u bran Azure VPN opravena na 28 800 sekund.

UsePolicyBasedTrafficSelectorsje volitelný parametr připojení. Pokud jste nastaviliUsePolicyBasedTrafficSelectors$Truepřipojení, nakonfiguruje bránu VPN tak, aby se připojila k místní bráně firewall vpn založené na zásadách.Pokud povolíte

UsePolicyBasedTrafficSelectors, ujistěte se, že vaše zařízení VPN má definované odpovídající selektory provozu se všemi kombinacemi předpon místní sítě (brány místní sítě) nebo z předpon virtuální sítě Azure místo předpon typu any-to-any. Brána VPN přijímá jakýkoli výběr provozu, který vzdálená brána VPN navrhuje, bez ohledu na to, co je na bráně VPN nakonfigurované.Například pokud jsou předpony vaší místní sítě 10.1.0.0/16 a 10.2.0.0/16 a předpony vaší virtuální sítě jsou 192.168.0.0/16 a 172.16.0.0/16, je potřeba zadat následující selektory provozu:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Další informace o selektorech provozu založených na zásadách najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Nastavení časového limitu na kratší období způsobí, že se protokol IKE agresivněji opraví. Připojení se pak může v některých případech zdát odpojené. Tato situace nemusí být žádoucí, pokud jsou vaše místní umístění daleko od oblasti Azure, ve které se nachází brána VPN, nebo pokud by mohla dojít ke ztrátě paketů. Obecně doporučujeme nastavit časový limit mezi 30 a 45 sekund.

Poznámka:

Integrita IKEv2 se používá pro integritu i PRF (pseudonáhodná funkce). Pokud je zadaný šifrovací algoritmus IKEv2 GCM*, hodnota předaná v integritě IKEv2 se používá pouze pro PRF a implicitně nastavíme integritu IKEv2 na GCM*. Ve všech ostatních případech se hodnota předaná v integritě IKEv2 používá pro integritu IKEv2 i PRF.

Skupiny Diffie-Hellman

Následující tabulka uvádí odpovídající skupiny Diffie-Hellman podporované vlastní zásadou:

| Skupina Diffie-Hellman | DHGroup | PFSGroup | Délka klíče |

|---|---|---|---|

| 0 | DHGroup1 | PFS1 | 768bitová skupina MODP |

| 2 | DHGroup2 | PFS2 | 1024bitová skupina MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048bitová skupina MODP |

| 19 | ECP256 | ECP256 | 256bitová skupina ECP |

| 20 | ECP384 | ECP384 | 384bitová skupina ECP |

| 24 | DHGroup24 | PFS24 | 2048bitová skupina MODP |

Další podrobnosti najdete v článcích týkajících se RFC3526 a RFC5114.

Vytvoření připojení S2S VPN pomocí zásad IPsec/IKE

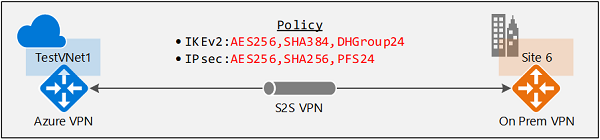

Tato část vás provede postupem vytvoření připojení VPN typu S2S pomocí zásad IPsec/IKE. Následující kroky vytvoří připojení, jak je znázorněno v diagramu:

Podrobné pokyny k vytvoření připojení VPN typu S2S najdete v tématu Vytvoření připojení VPN typu S2S.

Kroky pro toto cvičení můžete spustit pomocí Azure Cloud Shellu v prohlížeči. Pokud místo toho chcete použít PowerShell přímo z počítače, nainstalujte rutiny PowerShellu Azure Resource Manageru. Další informace o instalaci rutin PowerShellu najdete v tématu Instalace a konfigurace Azure PowerShellu.

Krok 1 : Vytvoření prostředků virtuální sítě, brány VPN a brány místní sítě

Pokud používáte Azure Cloud Shell, automaticky se připojíte ke svému účtu a nepotřebujete spustit následující příkaz.

Pokud používáte PowerShell ze svého počítače, otevřete konzolu PowerShellu a připojte se ke svému účtu. Další informace najdete v tématu Použití prostředí Windows PowerShell s Resource Managerem. Připojení vám usnadní následující ukázka:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Deklarace proměnných

V tomto cvičení začneme deklarací proměnných. Proměnné můžete před spuštěním příkazů nahradit vlastními.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Vytvoření virtuální sítě, brány VPN a brány místní sítě

Následující ukázky vytvoří virtuální síť TestVNet1 se třemi podsítěmi a bránou VPN. Při nahrazování hodnot je důležité vždy přiřadit podsíti brány konkrétní název GatewaySubnet. Pokud použijete jiný název, vytvoření brány se nezdaří. Vytvoření brány virtuální sítě může trvat 45 minut nebo déle. Pokud během této doby používáte Azure Cloud Shell, může dojít k vypršení časového limitu připojení. To nemá vliv na příkaz pro vytvoření brány.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Vytvořte bránu místní sítě. Pokud vypršel časový limit služby Azure Cloud Shell, budete možná muset znovu připojit a deklarovat následující proměnné.

Deklarujte proměnné.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Vytvořte bránu místní sítě Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Krok 2: Vytvoření připojení VPN typu S2S pomocí zásad IPsec/IKE

1. Vytvoření zásady IPsec/IKE

Následující ukázkový skript vytvoří zásadu IPsec/IKE s následujícími algoritmy a parametry:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 sekund & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Pokud používáte GCMAES pro protokol IPsec, musíte použít stejný algoritmus ACMAES a délku klíče pro šifrování IPsec i integritu. Například výše budou odpovídající parametry "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" při použití GCMAES256.

2. Vytvoření připojení VPN S2S pomocí zásad IPsec/IKE

Vytvořte připojení VPN typu S2S a použijte zásadu IPsec/IKE vytvořenou dříve.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Volitelně můžete přidat rutinu -UsePolicyBasedTrafficSelectors $True k vytvoření rutiny připojení, která umožní službě Azure VPN Gateway připojit se k místním zařízením VPN založeným na zásadách.

Důležité

Po zadání zásady IPsec/IKE pro připojení brána Azure VPN Gateway odešle nebo přijme návrh protokolu IPsec/IKE pouze se zadanými kryptografickými algoritmy a sílami klíčů pro dané konkrétní připojení. Ujistěte se, že vaše místní zařízení VPN pro připojení používá nebo přijímá přesnou kombinaci zásad, jinak se tunel VPN S2S nenaváže.

Vytvoření připojení typu VNet-to-VNet pomocí zásad IPsec/IKE

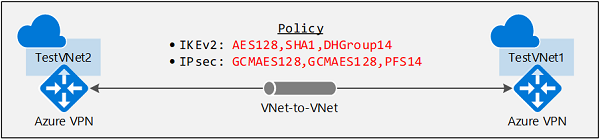

Postup vytvoření připojení typu VNet-to-VNet pomocí zásad IPsec/IKE se podobá připojení S2S VPN. Následující ukázkové skripty vytvoří připojení, jak je znázorněno v diagramu:

Podrobnější postup vytvoření připojení typu VNet-to-VNet najdete v tématu Vytvoření připojení typu VNet-to-VNet.

Krok 1: Vytvoření druhé virtuální sítě a brány VPN

1. Deklarace proměnných

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Vytvoření druhé virtuální sítě a brány VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Vytvoření brány VPN může trvat přibližně 45 minut nebo déle.

Krok 2: Vytvoření připojení VNet-toVNet pomocí zásad IPsec/IKE

Podobně jako u připojení VPN typu S2S vytvořte zásadu IPsec/IKE a pak zásadu použijte pro nové připojení. Pokud jste použili Azure Cloud Shell, mohlo dojít k vypršení časového limitu připojení. Pokud ano, znovu se připojte a uveďte potřebné proměnné.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Vytvoření zásady IPsec/IKE

Následující ukázkový skript vytvoří jinou zásadu IPsec/IKE s následujícími algoritmy a parametry:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, Životnost přidružení zabezpečení 14400 sekund & 102400000 kB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Vytvoření připojení typu VNet-to-VNet pomocí zásad IPsec/IKE

Vytvořte připojení typu VNet-to-VNet a použijte zásadu IPsec/IKE, kterou jste vytvořili. V tomto příkladu jsou obě brány ve stejném předplatném. Proto je možné vytvořit a nakonfigurovat obě připojení se stejnými zásadami IPsec/IKE ve stejné relaci PowerShellu.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Důležité

Po zadání zásady IPsec/IKE pro připojení brána Azure VPN Gateway odešle nebo přijme návrh protokolu IPsec/IKE pouze se zadanými kryptografickými algoritmy a sílami klíčů pro dané konkrétní připojení. Ujistěte se, že zásady IPsec pro obě připojení jsou stejné, jinak se připojení typu VNet-to-VNet nenaváže.

Po dokončení těchto kroků se připojení vytvoří během několika minut a budete mít následující síťovou topologii, jak je znázorněno na začátku:

Aktualizace zásad protokolu IPsec/IKE pro připojení

V poslední části se dozvíte, jak spravovat zásady protokolu IPsec/IKE pro stávající připojení typu S2S nebo VNet-to-VNet. Následující cvičení vás provede následujícími operacemi připojení:

- Zobrazení zásad IPsec/IKE připojení

- Přidání nebo aktualizace zásad IPsec/IKE na připojení

- Odebrání zásad IPsec/IKE z připojení

Stejný postup platí pro připojení typu S2S i VNet-to-VNet.

Důležité

Zásady protokolu IPsec/IKE se podporují jenom u bran VPN založených na standardu a highPerformance . Nefunguje na skladové po straně brány Basic ani na bráně VPN založené na zásadách.

1. Zobrazení zásad IPsec/IKE pro připojení

Následující příklad ukazuje, jak získat zásady IPsec/IKE nakonfigurované pro připojení. Skripty také pokračují z výše uvedených cvičení.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Poslední příkaz vypíše aktuální zásadu IPsec/IKE nakonfigurovanou pro připojení, pokud existuje. Následující příklad je ukázkový výstup připojení:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Pokud není nakonfigurovaná zásada protokolu IPsec/IKE, příkaz (PS> $connection 6). IpsecPolicies) získá prázdný návrat. Neznamená to, že pro připojení není nakonfigurovaný protokol IPsec/IKE, ale že neexistují žádné vlastní zásady IPsec/IKE. Skutečné připojení používá výchozí zásady vyjednané mezi místním zařízením VPN a bránou Azure VPN.

2. Přidání nebo aktualizace zásad IPsec/IKE pro připojení

Postup přidání nové zásady nebo aktualizace existujících zásad pro připojení jsou stejné: vytvořte novou zásadu a pak na připojení použijte novou zásadu.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Pokud chcete povolit rutinu UsePolicyBasedTrafficSelectors při připojování k místnímu zařízení VPN založenému na zásadách, přidejte do rutiny parametr -UsePolicyBaseTrafficSelectors nebo ho nastavte na $False zakázat tuto možnost:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Podobně jako UsePolicyBasedTrafficSelectors se dá nakonfigurovat časový limit DPD mimo použité zásady IPsec:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

U výchozích zásad je možné určit výběr provozu na základě zásad i možnosti časového limitu DPD bez vlastní zásady IPsec/IKE.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Připojení můžete znovu získat a zkontrolovat, jestli se zásady aktualizují. Pokud chcete zkontrolovat připojení pro aktualizované zásady, spusťte následující příkaz.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Příklad výstupu:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Odebrání zásad IPsec/IKE z připojení

Jakmile z připojení odeberete vlastní zásady, brána Azure VPN se vrátí zpět k výchozímu seznamu návrhů protokolu IPsec/IKE a znovu se bude znovu shodovat s místním zařízením VPN.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Stejný skript můžete použít ke kontrole, jestli se zásada z připojení odebrala.

Nejčastější dotazy k zásadám IPsec/IKE

Pokud chcete zobrazit nejčastější dotazy, přejděte do části Zásady protokolu IPsec/IKE v nejčastějších dotazech ke službě VPN Gateway.

Další kroky

Další podrobnosti o selektorech provozu založených na zásadách najdete v tématu Připojení více místních zařízení VPN založených na zásadách.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro